Configuration de l’application Microsoft Entra ID

Pour utiliser l’API d’authentification, l’ISV doit d’abord enregistrer une application dans Microsoft Entra ID pour chaque cloud à prendre en charge, et préautoriser les applications Power BI avec une portée dédiée pour chaque visuel. L’administrateur client doit ensuite accorder son consentement. Cet article décrit toutes ces étapes essentielles.

L’API d’authentification est prise en charge dans les clouds suivants :

- COM (obligatoire) - Cloud commercial

- CN – China cloud

- GCC – Cloud de la communauté du secteur public aux États-Unis

- GCCHIGH – Cloud communautaire pour le service public des États-Unis élevé

- DOD – Département américain de la défense Cloud

Inscrire l’application dans Microsoft Entra ID

Pour chaque cloud, le visuel est destiné à prendre en charge les étapes suivantes :

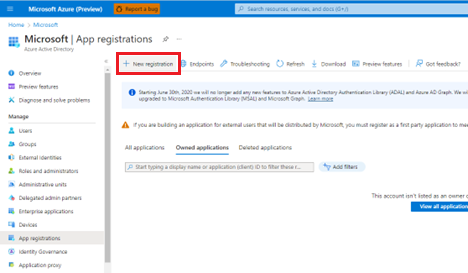

Accédez au portail Azure respectif et accédez à Inscriptions d’applications.

Sélectionnez + Nouvelle inscription

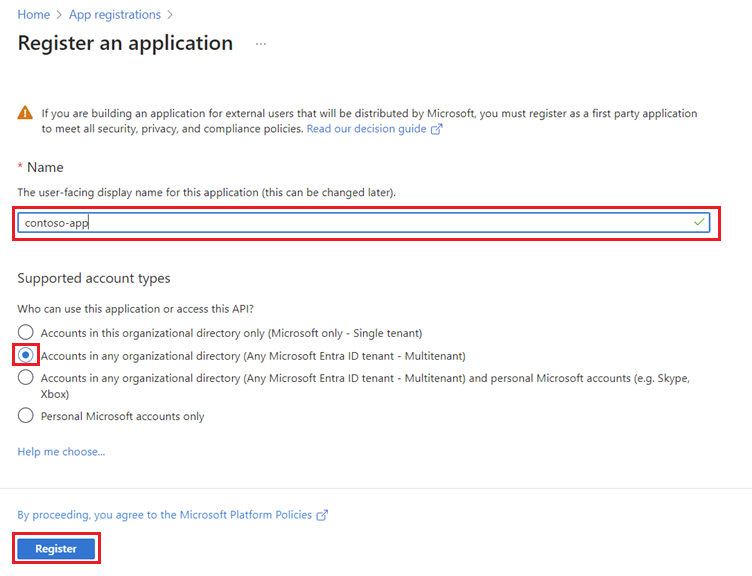

Dans la page Inscrire une application, procédez ainsi :

- Entrez le nom de votre application souhaitée dans la section Nom.

- Sélectionnez Comptes dans un annuaire d'organisation (tout annuaire Azure AD – Multilocataire) et dans la section Types de compte pris en charge.

- Sélectionnez Inscrire.

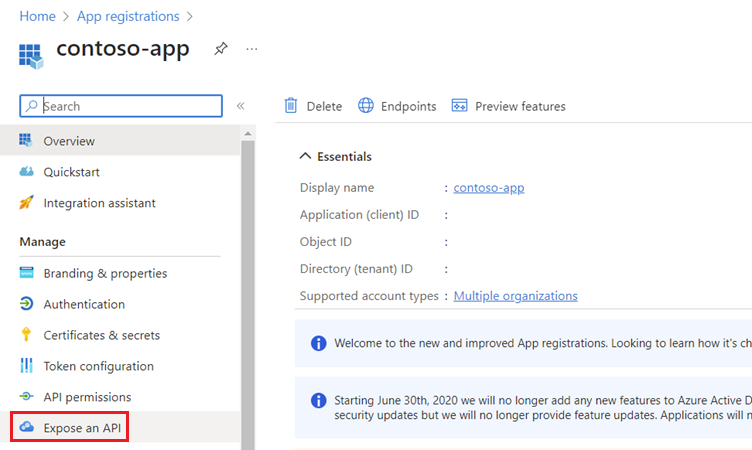

Une fois que votre application est correctement inscrite, sélectionnez Exposer une API dans le menu de gauche.

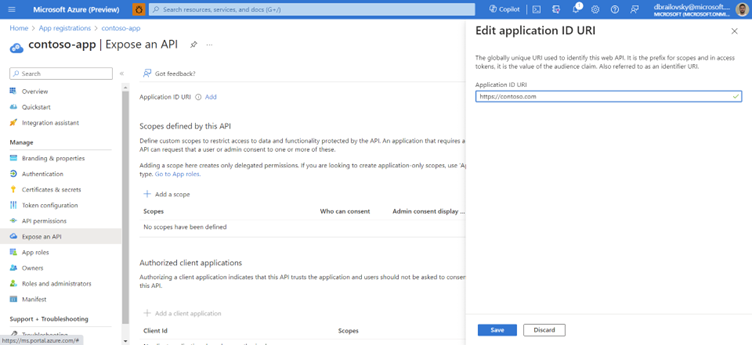

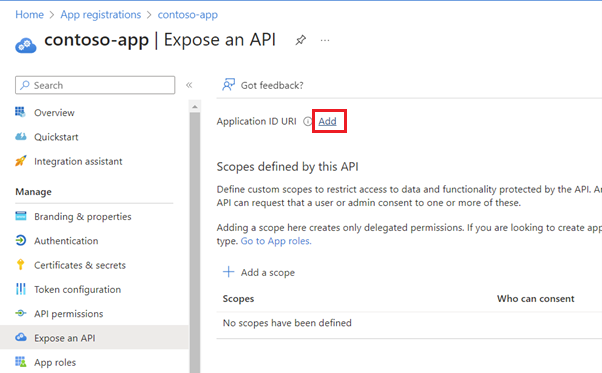

Dans le champ URI de l’ID d’application, sélectionnez Ajouter.

Dans le champ Modifier l’URI de l’ID d’application, entrez votre domaine personnalisé vérifié, en vous assurant qu’il commence par « https:// » et ne contient pas « onmicrosoft.com », puis sélectionnez Enregistrer.

Pour ajouter un domaine personnalisé :

- Accédez à Noms de domaine personnalisés Microsoft Entra ID.

- Ajoutez votre domaine personnalisé.

Remarque

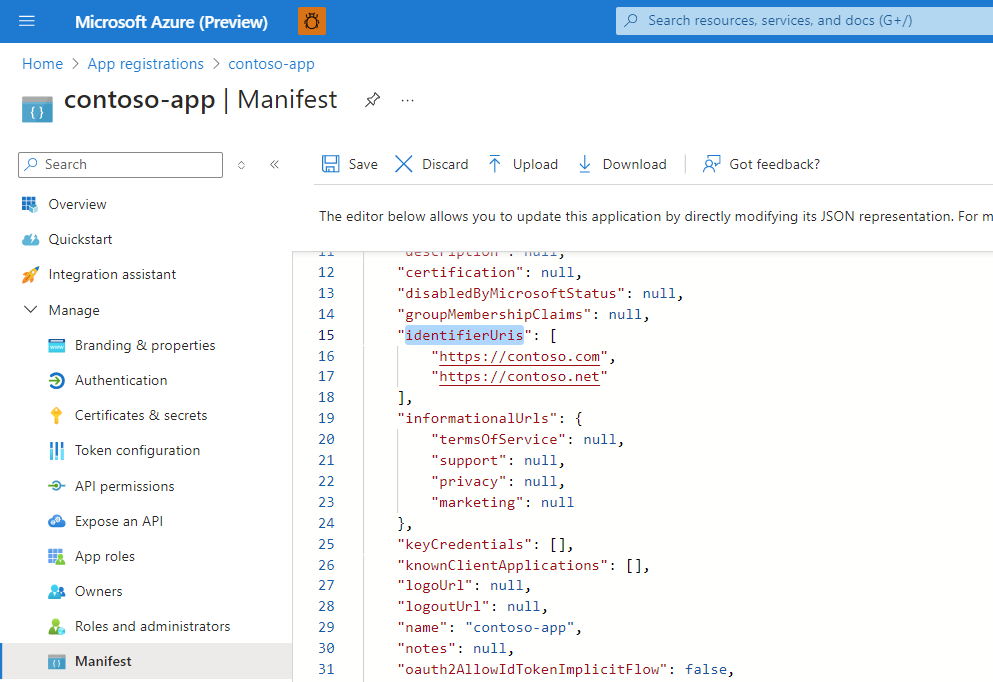

L’URI de l’application peut être ajouté manuellement au manifeste de l’application sous le tableau « identifierUris ».

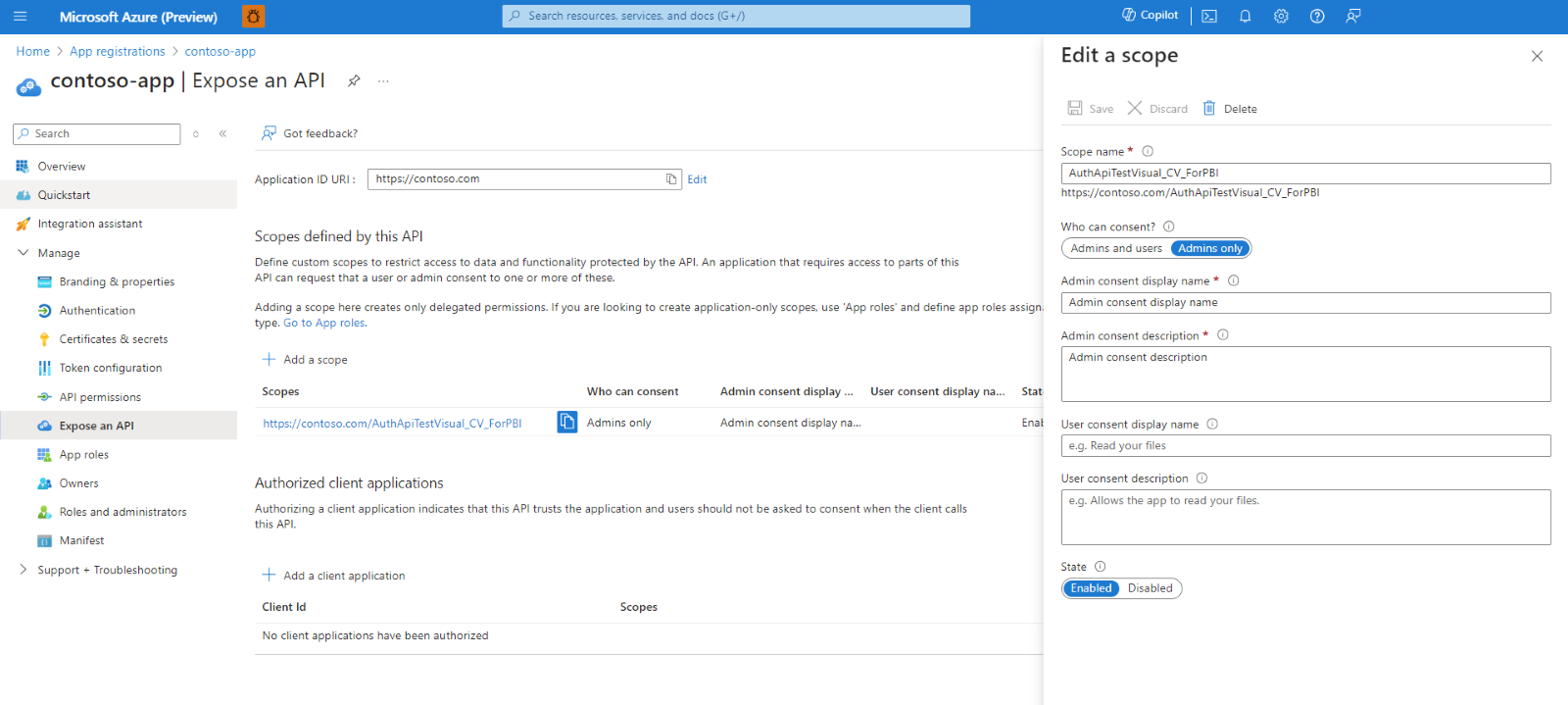

Sélectionnez + Ajouter une étendue.

Dans le champ Nom de l’étendue, entrez <visual_guid>_CV_ForPBI et ajoutez les informations requises. Remplissez les champs Consentement administrateur. Sélectionnez ensuite le bouton Ajouter une étendue. (Il existe une limitation de longueur d’étendue de 40 caractères, mais vous pouvez modifier manuellement le nom de l’étendue dans le manifeste d’application inscrit pour gérer cette limitation).

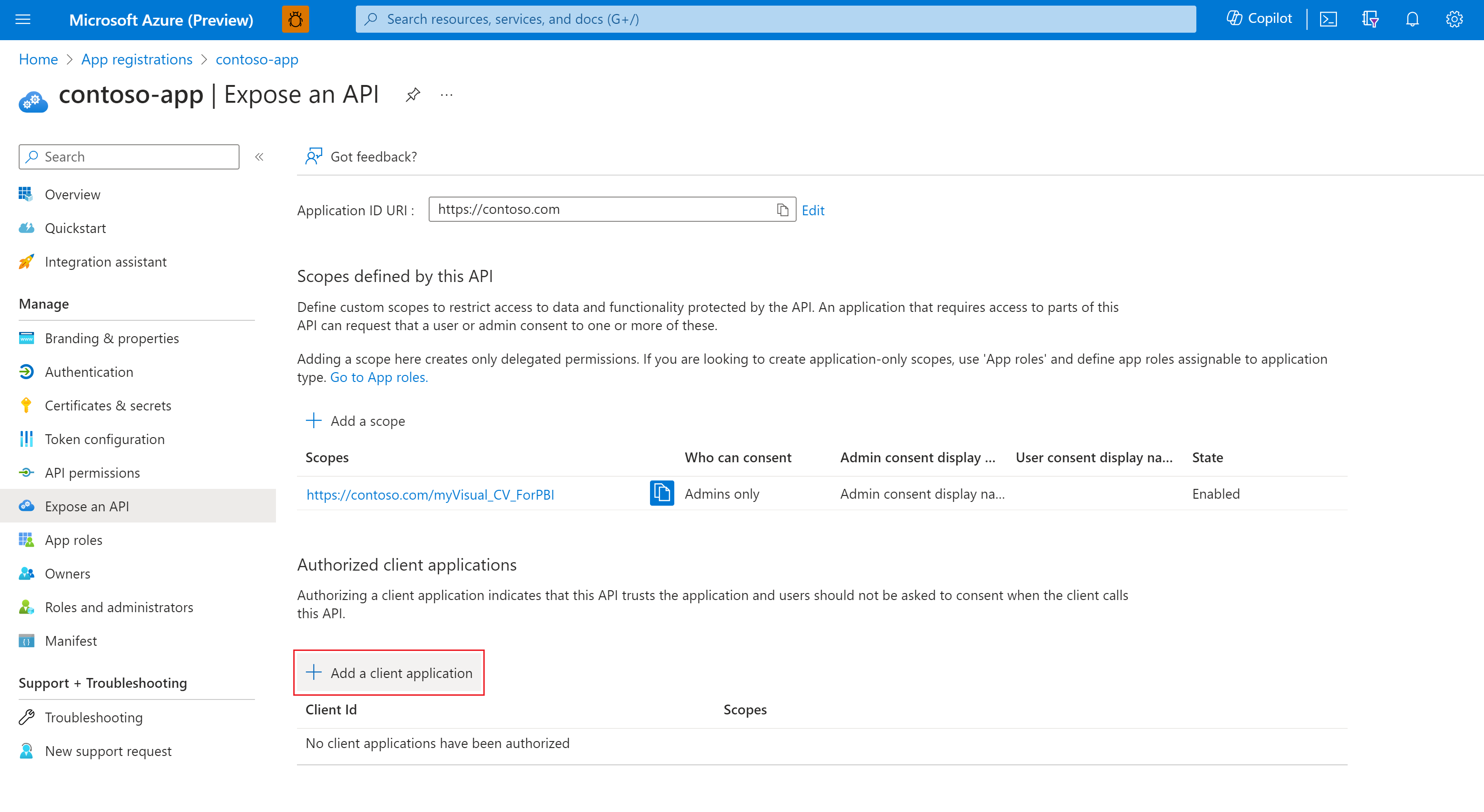

Pour préauthoriser des applications Power BI :

Sélectionnez + Ajouter une application cliente.

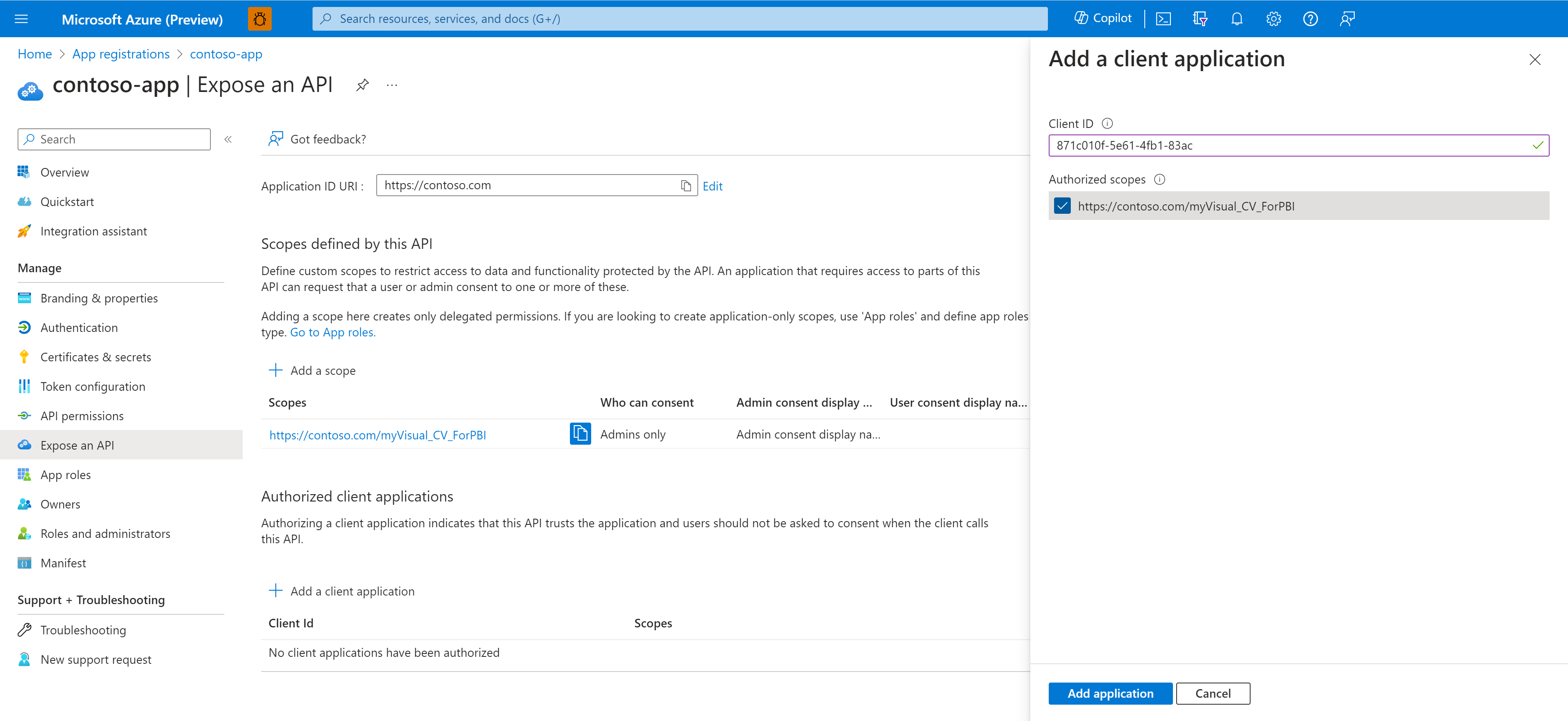

Entrez l’appId d’application Power BI WFE dans le champ ID client de la fenêtre de droite.

- COM (obligatoire) et CN : « 871c010f-5e61-4fb1-83ac-98610a7e9110 ».

- GCC, GCCHIGH et DOD : « ec04d7d8-0476-4acd-bce4-81f438363d37 ».

Sélectionnez l’étendue souhaitée.

Sélectionnez Ajouter une application.

Répétez ce processus avec :

Power BI Desktop:

- COM (obligatoire) et CN : « 7f67af8a-fedc-4b08-8b4e-37c4d127b6cf ».

- GCC, GCCHIGH et DOD : « 6807062e-abc9-480a-ae93-9f7deee6b470 ».

Power BI Mobile :

- COM (obligatoire) et CN : « c0d2a505-13b8-4ae0-aa9e-cddd5eab0b12 ».

- GCC, GCCHIGH et DOD: « ce76e270-35f5-4bea-94ff-eab975103dc6 ».

Accord ISV

L’administrateur client peut déterminer si les utilisateurs sont autorisés à donner leur consentement. Ce processus de consentement a lieu en dehors de Power BI.

L’application back-end ISV (par exemple, https://contoso.com) doit disposer du consentement pour l’API Graph et autres dépendances (par les utilisateurs ou les administrateurs de locataires) conformément aux règles AAD standard :

Si l’application ISV s’exécute sur un locataire différent du locataire du consommateur visuel, accordez le consentement de l’application de l’ISV de l’une des façons suivantes :

Consentement préalable de l’administrateur :

Suivez les instructions de Accorder le consentement administrateur à l’échelle du locataire pour une application. Remplacez l’URL de consentement administrateur à l’échelle du locataire par le lien respectif pour chaque cloud :

- COM et GCC :

https://login.microsoftonline.com/{organization}/adminconsent?client_id={clientId} - CN :

https://login.partner.microsoftonline.cn/{organization}/adminconsent?client_id={clientId} - GCCHIGH et DOD :

https://login.microsoftonline.us/{organization}/adminconsent?client_id={clientId}

- COM et GCC :

Console interactive :

Si l’administrateur client n’a pas donné son consentement au préalable, tout utilisateur qui utilise un visuel qui déclenche l’API reçoit une invite de consentement unique lors du rendu du visuel. Pour plus d’informations, consultez Expérience de consentement de l’application.