Microsoft Entra SSO

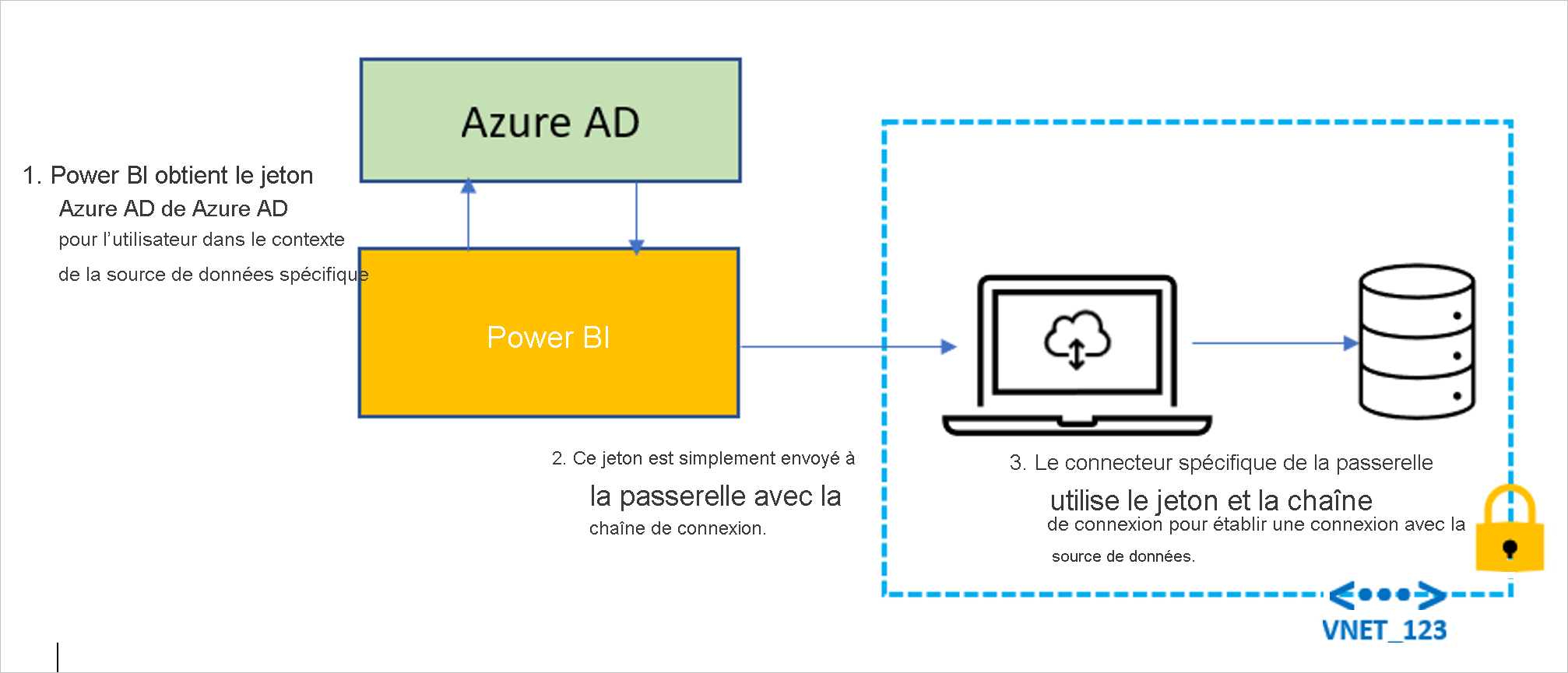

Vous pouvez utiliser l’authentification unique Microsoft Entra pour vous authentifier auprès de la passerelle de données et accéder aux sources de données cloud qui s’appuient sur l’authentification basée sur l’ID Microsoft Entra. Quand vous configurez l’authentification unique Microsoft Entra sur la passerelle de données locale pour une source de données applicable, les requêtes s’exécutent sous l’identité Microsoft Entra de l’utilisateur qui interagit avec le rapport Power BI.

Azure Réseau virtuel s (VNets) offre une isolation et une sécurité réseau pour vos ressources sur le cloud Microsoft. Les passerelles de données locales vous aident à obtenir un moyen sécurisé de se connecter à ces sources de données. Microsoft Entra SSO permet aux utilisateurs de voir uniquement les données auxquelles ils ont accès.

Remarque

Les passerelles de données du réseau virtuel, disponibles en préversion publique pour les modèles sémantiques Power BI Premium, éliminent la nécessité d’installer une passerelle de données locale pour se connecter aux sources de données du réseau virtuel. Pour en savoir plus sur les passerelles VNet et leurs limitations actuelles, consultez Qu’est-ce qu’une passerelle de données de réseau virtuel (VNet).

Les sources de données répertoriées ici ne sont pas prises en charge avec l’authentification unique Microsoft Entra à l’aide d’une passerelle de données locale derrière un réseau virtuel Azure :

- Analysis Services

- ADLS Gen1

- ADLS Gen2

- Objets blob Azure

- CDPA

- Exchange

- OData

- SharePoint

- SQL Server

- Web

- AzureDevOpsServer

- CDSTOData

- Cognite

- CommonDataService

- Databricks

- EQuIS

- Kusto (en cas d’utilisation de la fonction « DataExplorer » plus récente)

- VSTS

- Analyse du temps de travail

Pour plus d’informations sur l’authentification unique et la liste des sources de données prises en charge pour l’authentification unique Microsoft Entra, consultez Vue d’ensemble de l’authentification unique (SSO) pour les passerelles de données locales dans Power BI.

Étapes de requête lors de l’exécution de l’authentification unique Microsoft Entra

Activer l’authentification unique Microsoft Entra pour la passerelle

Étant donné que le jeton Microsoft Entra de l’utilisateur est passé via la passerelle, il est possible qu’un administrateur de l’ordinateur de passerelle obtienne l’accès à ces jetons. Pour vous assurer qu’un utilisateur malveillant n’est pas en mesure d’intercepter ces jetons, les mécanismes de sécurité suivants sont disponibles :

- Seuls les administrateurs Fabric peuvent activer l’authentification unique Microsoft Entra pour un locataire en activant le paramètre dans le portail d’administration Microsoft Fabric. Pour plus d’informations, consultez Authentification unique Microsoft Entra pour les passerelles.

- En tant qu’administrateur fabric, vous pouvez également contrôler qui peut installer des passerelles dans votre locataire. Pour plus d’informations, consultez Gérer les programmes d’installation de passerelle.

La fonctionnalité d’authentification unique Microsoft Entra est désactivée par défaut pour les passerelles de données locales. En tant qu’administrateur fabric, vous devez activer l’authentification unique Microsoft Entra pour le paramètre de locataire de passerelle dans le portail d’administration avant que les sources de données puissent utiliser l’authentification unique Microsoft Entra sur une passerelle de données locale.