Configurer un fournisseur OpenID Connect pour les portails avec Azure AD

Notes

À compter du 12 octobre 2022, le portail Power Apps devient Power Pages. Plus d’informations : Microsoft Power Pages est maintenant généralement disponible (blog)

Nous allons bientôt migrer et fusionner la documentation des portails Power Apps avec la documentation de Power Pages.

Dans cet article, vous découvrirez comment configurer un fournisseur OpenID Connect pour les portails avec Azure Active Directory (Azure AD) et Azure AD à plusieurs locataires.

Notes

- Les portails ne se limitent pas à Azure AD, à Azure AD à plusieurs locataires, ou Azure AD B2C en tant que fournisseurs OpenID Connect. Vous pouvez utiliser n’importe quel autre fournisseur qui respecte la spécification OpenID Connect avec les portails. La prise en compte sur le portail des modifications des paramètres d’authentification peut prendre quelques minutes à se refléter sur le portail. Redémarrez le portail à l’aide des actions de portail si vous souhaitez que les modifications soient reflétées immédiatement.

Pour configurer Azure AD en tant que fournisseur OpenID Connect en utilisant un flux d’octroi implicite

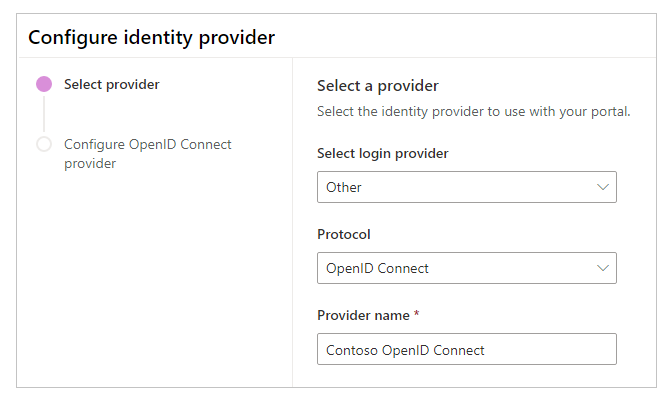

Sélectionnez Ajouter un fournisseur pour votre portail.

Pour Fournisseur de connexion, sélectionnez Autre.

Pour Protocole, sélectionnez OpenID Connect.

Entrez un nom de fournisseur.

Cliquez sur Suivant.

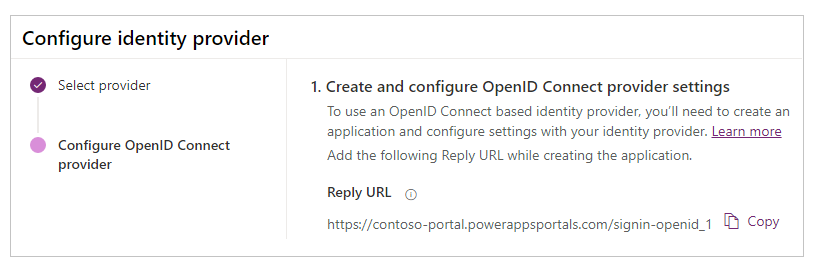

Dans cette étape, vous créez l’application et configurez les paramètres avec votre fournisseur d’identité.

Notes

- L’URL de réponse est utilisée par l’application pour rediriger les utilisateurs vers le portail une fois l’authentification réussie. Si votre portail utilise un nom de domaine personnalisé, vous pouvez avoir une URL différente de celle fournie ici.

- Vous trouverez plus de détails sur la création de l’inscription d’une application sur le portail Azure dans la section Démarrage rapide : inscrire une application auprès de la plateforme d’identité Microsoft.

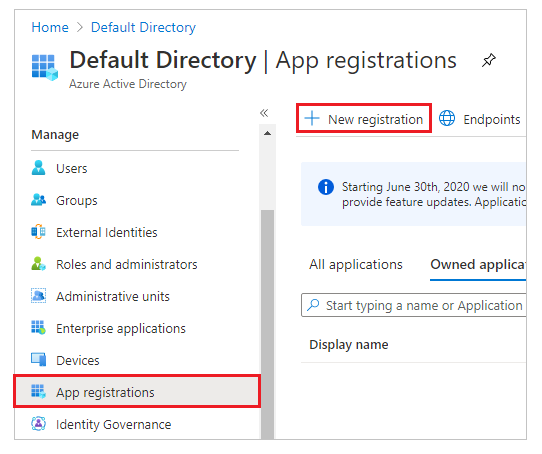

Connectez-vous au portail Azure.

Recherchez et sélectionnez Azure Active Directory.

Sous Gérer, sélectionnez Inscriptions d’application.

Sélectionnez Nouvelle inscription.

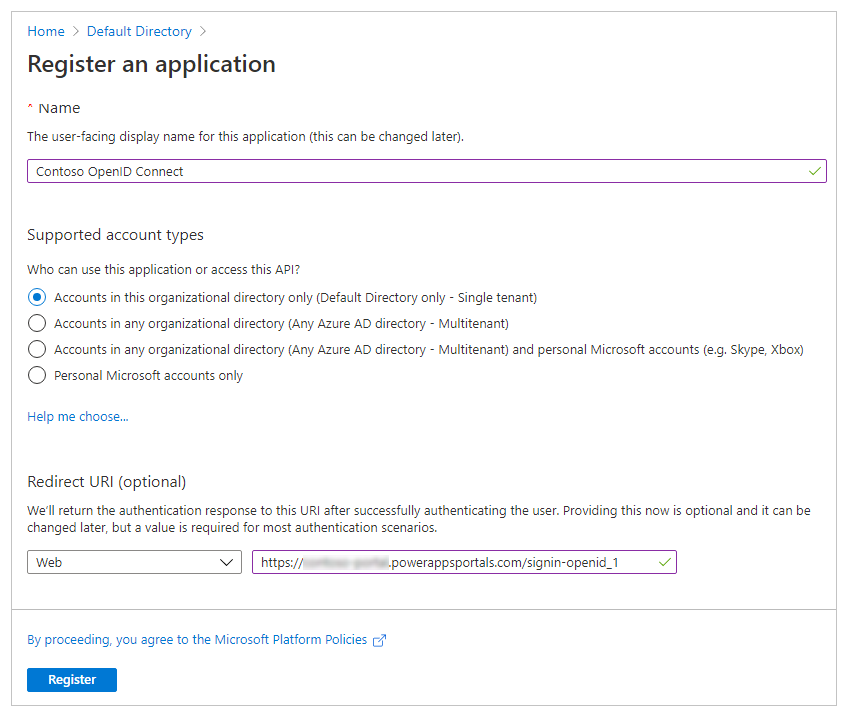

Entrez un nom.

Si nécessaire, sélectionnez un autre Type de compte pris en charge. Pour plus d’informations : Types de compte pris en charge

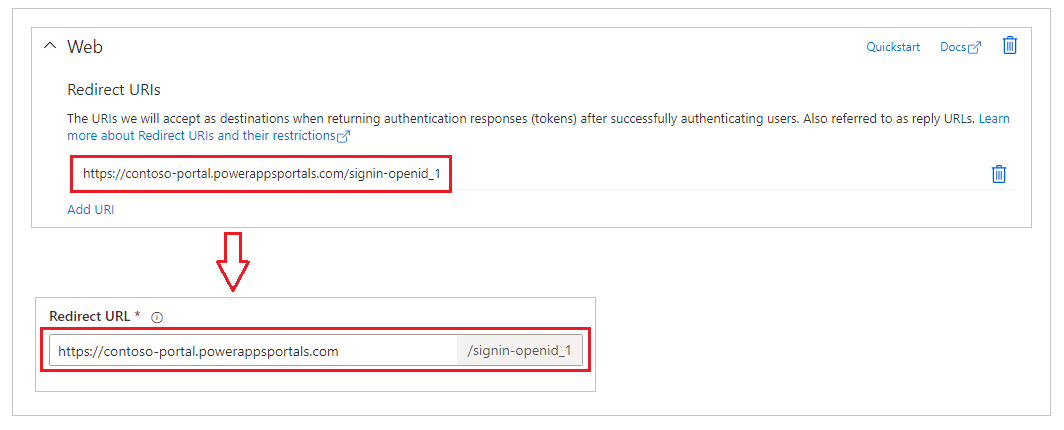

Sous URI de redirection, sélectionnez Web (s’il n’est pas déjà sélectionné).

Entrez l’URL de réponse pour votre portail dans la zone de texte URI de redirection.

Exemple :https://contoso-portal.powerappsportals.com/signin-openid_1Notes

Si vous utilisez l’URL du portail par défaut, copiez et collez l’URL de réponse comme indiqué dans la section Créer et configurer les paramètres du fournisseur OpenID Connect sur l’écran Configurer le fournisseur d’identité (étape 6 ci-dessus). Si vous utilisez un nom de domaine personnalisé pour le portail, entrez l’URL personnalisée. Assurez-vous d’utiliser cette valeur lorsque vous configurerez l’URL de redirection dans les paramètres de votre portail lors de la configuration du fournisseur OpenID Connect.

Par exemple, si vous entrez l’URL de réponse dans le portail Azure en tant quehttps://contoso-portal.powerappsportals.com/signin-openid_1, vous devez l’utiliser telle quelle pour la configuration de OpenID Connect dans les portails.

Sélectionnez Inscrire.

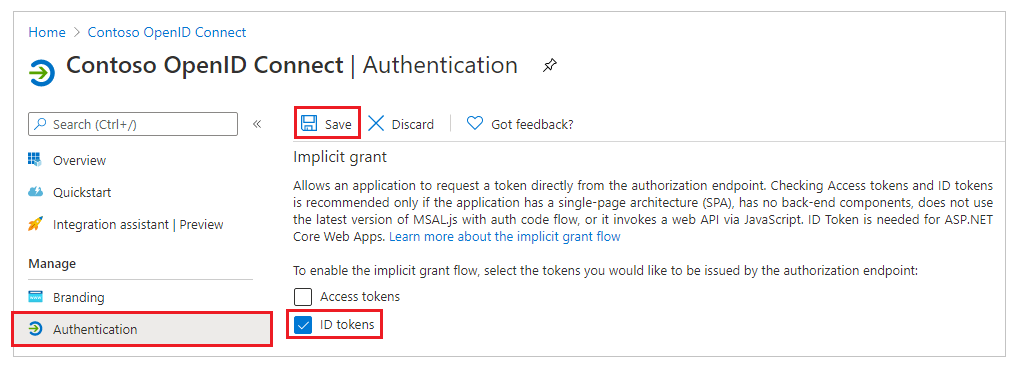

Sur le volet de gauche, sous Gérer, sélectionnez Authentification.

Sous Octroi implicite, cochez la case Jetons d’identité.

Sélectionnez Enregistrer.

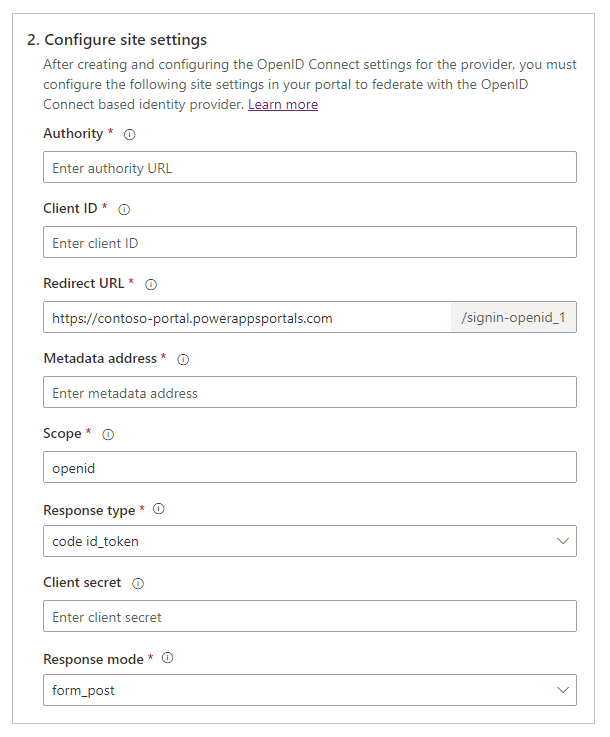

Dans cette étape, vous entrez les paramètres de site pour la configuration du portail.

Conseil

Si vous avez fermé la fenêtre du navigateur après avoir configuré l’inscription de l’application à l’étape précédente, connectez-vous à nouveau au portail Azure et accédez à l’application que vous avez enregistrée.

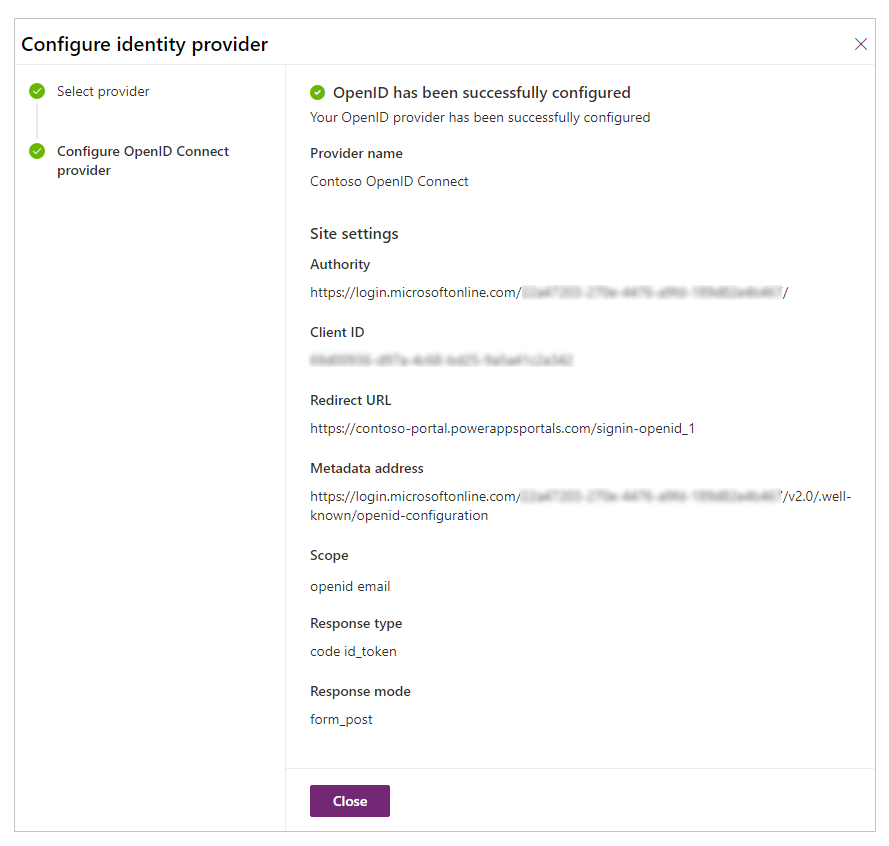

Autorité : pour configurer l’URL de l’autorité, utilisez le format suivant :

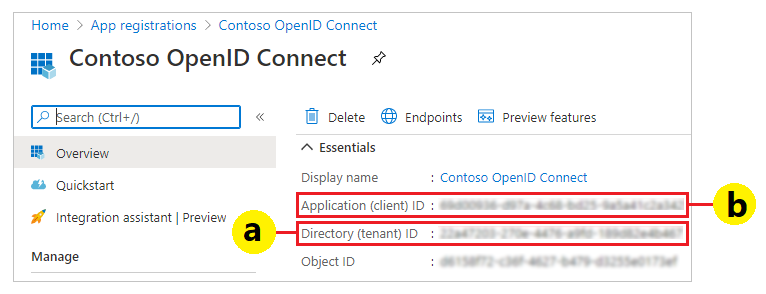

https://login.microsoftonline.com/<Directory (tenant) ID>/Par exemple, si l’ID de répertoire (locataire) dans le portail Azure est

7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb, l’URL de l’autorité esthttps://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/ID client : copiez l’ID de l’application (client) à partir du portail Azure en tant qu’ID client.

URL de redirection : vérifiez que la valeur du paramètre de site URL de redirection est la même que l’URI de redirection que vous avez définie précédemment dans le portail Azure.

Notes

Si vous utilisez l’URL du portail par défaut, vous pouvez copier et coller l’URL de réponse comme représenté à l’étape Paramètres Créer et configurer un fournisseur OpenID Connect. Si vous utilisez un nom de domaine personnalisé, saisissez l’URL manuellement. Assurez-vous que la valeur que vous saisissez ici est exactement la même que la valeur que vous avez précédemment entrée pour l’URI de redirection dans le portail Azure.

Adresse des métadonnées : pour configurer l’adresse des métadonnées, procédez comme suit :

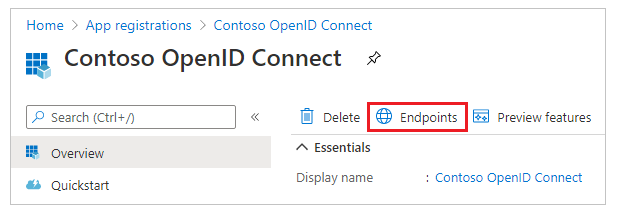

Sélectionnez Vue d’ensemble dans le portail Azure.

Sélectionnez Points de terminaison.

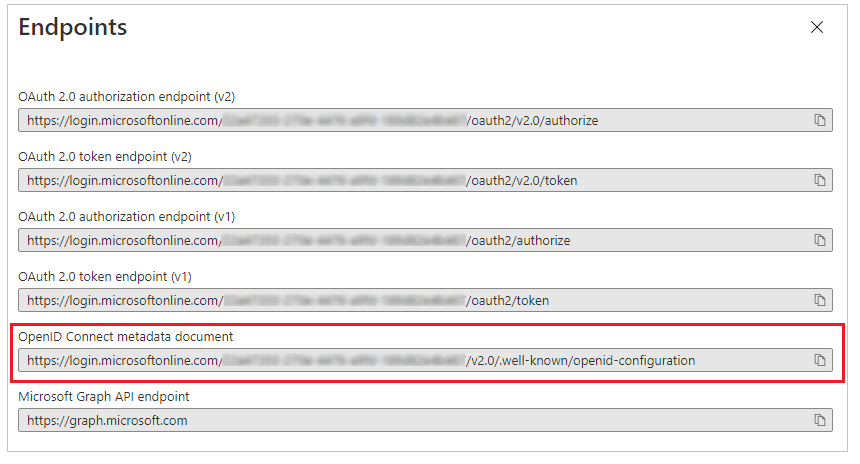

Copiez l’URL dans Document des métadonnées OpenID Connect.

.

.Collez l’URL du document copiée comme l’Adresse des métadonnées pour les portails.

Étendue : mettez la valeur du paramètre de site Étendue sur :

openid emailNotes

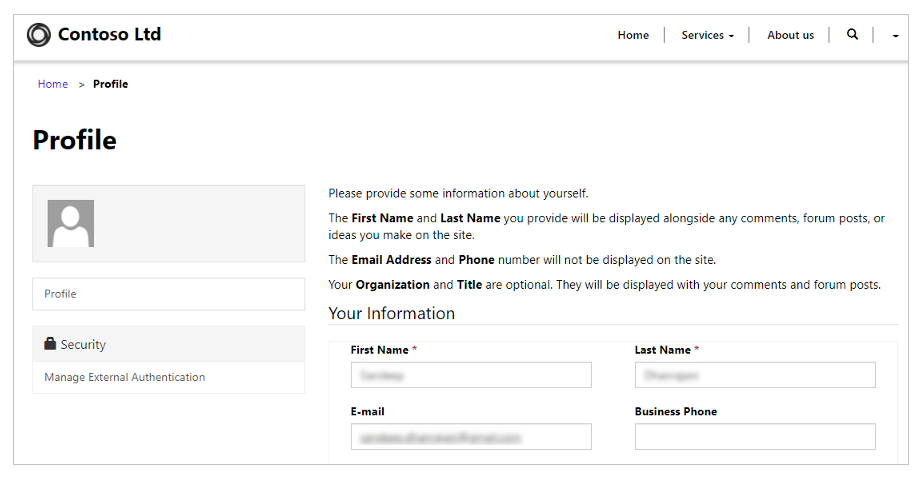

La valeur

openiddans Étendue est obligatoire. La valeuremailest facultative et la spécification de la valeuremaildans l’étendue garantit que l’adresse e-mail de l’utilisateur du portail (enregistrement de contact) est automatiquement préremplie et affichée sur la page Profil après la connexion de l’utilisateur. Pour plus d’informations sur les réclamations supplémentaires, consultez Configurer des revendications supplémentaires plus loin dans cet article.Pour Type de réponse, sélectionnez id_token de code.

Pour Mode de réponse, sélectionnez form_post.

Cliquez sur Confirmer.

Cliquez sur Fermer.

Configurer des revendications supplémentaires

Définissez l’Étendue pour inclure des revendications supplémentaires.

Exemple :openid email profileDéfinissez le paramètre de site supplémentaire Mappage des demandes d’inscription.

Exemple :firstname=given_name,lastname=family_nameDéfinissez le paramètre de site supplémentaire Mappage des demandes de connexion.

Exemple :firstname=given_name,lastname=family_name

Par exemple, les prénom, nom et adresse e-mail fournies avec les revendications supplémentaires deviendront les valeurs par défaut dans la page de profil dans le portail.

Activez l’authentification à l’aide d’une application Azure AD partagé au sein d’une architecture mutualisée

Vous pouvez configurer votre portail pour accepter les utilisateurs Azure AD de n’importe quel client dans Azure et pas simplement un client spécifique à l’aide de l’application partagé au sein d’une architecture mutualisée enregistrée dans Azure AD. Pour activer l’architecture mutualisée, mettez à jour l’inscription de l’application dans l’application Azure AD.

Pour prendre en charge l’authentification par rapport à Azure AD à l’aide d’une application partagé au sein d’une architecture mutualisée, vous devez créer ou configurer le paramètre de site supplémentaire Filtre de l’émetteur.

Le paramètre de site est un filtre basé sur des caractères génériques qui met en correspondance tous les émetteurs de tous les locataires. Exemple : https://sts.windows.net/*/

Voir aussi

FAQ sur l’utilisation d’OpenID Connect dans les portails

Notes

Pouvez-vous nous indiquer vos préférences de langue pour la documentation ? Répondez à un court questionnaire. (veuillez noter que ce questionnaire est en anglais)

Le questionnaire vous prendra environ sept minutes. Aucune donnée personnelle n’est collectée (déclaration de confidentialité).