Utiliser les identités managées pour Azure avec votre Azure Data Lake Storage

Azure Data Lake Storage fournit un modèle de sécurité en couches. Ce modèle vous permet de sécuriser et de contrôler le niveau d’accès à vos comptes de stockage requis par vos applications et vos environnements d’entreprise, en fonction du type et du sous-ensemble de réseaux ou de ressources utilisés. Lorsque les règles du réseau sont configurées, seules les applications qui demandent des données sur l’ensemble spécifié de réseaux ou via l’ensemble spécifié de ressources Azure peuvent accéder à un compte de stockage. Vous pouvez limiter l’accès à votre compte de stockage aux demandes provenant d’adresses IP, de plages d’adresses IP, de sous-réseaux spécifiés dans un réseau virtuel Azure (VNet) ou d’instances de ressources de certains services Azure.

Les identités gérées pour Azure, anciennement connues sous le nom de Managed Service Identity (MSI), aident à la gestion des secrets. Les clients Microsoft Dataverse qui utilisent les fonctionnalités Azure créent une identité managée (partie de la création de la stratégie d’entreprise) qui peut être utilisée pour un ou plusieurs environnements Dataverse. Cette identité managée qui est approvisionnée dans votre locataire est ensuite utilisée par Dataverse pour accéder à votre Azure Data Lake.

Avec les identités managées, l’accès à votre compte de stockage est limité aux demandes provenant de l’environnement Dataverse associé à votre locataire. Lorsque Dataverse se connecte au stockage en votre nom, il inclut des informations contextuelles supplémentaires pour prouver que la demande provient d’un environnement sécurisé et approuvé. Cela permet au stockage d’accorder à Dataverse l’accès à votre compte de stockage. Les identités managées sont utilisées pour signer les informations de contexte afin d’établir la confiance. Cela ajoute une sécurité au niveau de l’application en plus de la sécurité du réseau et de l’infrastructure fournie par Azure pour les connexions entre les services Azure.

Avant de commencer

- Azure CLI est requis sur votre ordinateur local. Télécharger et installer

- Ces deux modules PowerShell sont nécessaires. Si vous ne les avez pas, ouvrez PowerShell et exécutez ces commandes :

- Module Azure Az PowerShell :

Install-Module -Name Az - Module PowerShell Azure Az.Resources :

Install-Module -Name Az.Resources - Module PowerShell d’administration de Power Platform :

Install-Module -Name Microsoft.PowerApps.Administration.PowerShell

- Module Azure Az PowerShell :

- Accédez à ce fichier de dossier compressé sur GitHub . Ensuite Sélectionner Téléchargez pour le télécharger. Extrayez le fichier de dossier compressé sur un ordinateur, dans un emplacement où vous pouvez exécuter les commandes PowerShell. Tous les fichiers et dossiers extraits d’un dossier compressé doivent être conservés à leur emplacement d’origine.

- Nous vous recommandons de créer un nouveau conteneur de stockage dans le même groupe de ressources Azure pour intégrer cette fonctionnalité.

Activer la stratégie d’entreprise pour l’abonnement Azure sélectionné

Important

Vous devez avoir l’accès au rôle de propriétaire d’abonnement Azure pour terminer cette opération tâche. Obtenez votre ID d’abonnement Azure à partir de la page de présentation du groupe de ressources Azure.

- Ouvrez la CLI Azure avec l’option Exécuter en tant que Administrateur et connectez-vous à votre abonnement Azure à l’aide de la commande :

az loginPlus d’informations : Connectez-vous avec la CLI Azure - (Facultatif) si vous avez plusieurs abonnements Azure, assurez-vous d’exécuter

Update-AzConfig -DefaultSubscriptionForLogin { Azure subscription id }pour mettre à jour votre abonnement par défaut. - Développez le dossier compressé que vous avez téléchargé dans le cadre de la section Avant de commencer pour cette fonctionnalité vers un emplacement où vous pouvez exécuter PowerShell.

- Pour activer la politique d’entreprise pour l’abonnement Azure sélectionné, exécutez le script PowerShell ./SetupSubscriptionForPowerPlatform.ps1.

- Fournissez l’ID de l’abonnement Azure.

Créer une stratégie d’entreprise

Important

Vous devez avoir accès au rôle Propriétaire du groupe de ressources Azure pour effectuer cette opération tâche. Obtenez votre ID d’abonnement Azure, emplacement et nom de groupe de ressources à partir de la page de présentation du groupe de ressources Azure.

Créez la stratégie d’entreprise. Exécutez le script PowerShell

./CreateIdentityEnterprisePolicy.ps1- Fournissez l’ID de l’abonnement Azure.

- Indiquez le nom du groupe de ressources Azure.

- Indiquez le nom de la stratégie d’entreprise préférée.

- Indiquez l’emplacement du groupe de ressources Azure.

Enregistrez la copie du ResourceId après la création de la politique.

Note

Voici les entrées d’emplacement valides prises en charge pour la création de politiques. Sélectionnez l’emplacement le plus approprié pour vous.

Emplacements disponibles pour la stratégie d’entreprise

États-Unis EUAP

États-Unis

Afrique du Sud

Royaume-Uni

Australie

Corée

Japon

Inde

France

Europe

Asie

Norvège

Allemagne

Suisse

Canada

Brésil

Émirats arabes unis

Singapour

Accorder au lecteur l’accès à la stratégie d’entreprise via Azure

Les administrateurs Dynamics 365 et Power Platform administrateurs peuvent accéder au Power Platform Centre d’administration pour attribuer des environnements à la politique d’entreprise. Pour accéder aux politiques d’entreprise, l’appartenance à l’administrateur du coffre de clés Azure est requise pour accorder le rôle Lecteur à Dynamics 365 ou Power Platform à l’administrateur. Une fois le rôle Lecteur accordé, les Dynamics 365 ou les Power Platform administrateurs verront les politiques d’entreprise sur le Power Platform Centre d’administration.

Seuls les administrateurs Dynamics 365 et Power Platform qui ont obtenu le rôle de lecteur pour la stratégie d’entreprise peuvent ajouter un environnement à la stratégie. Les autres administrateurs Dynamics 365 et Power Platform peuvent afficher la stratégie d’entreprise, mais ils obtiennent une erreur lorsqu’ils essaient d’ajouter un environnement.

Important

Vous devez disposer de - Microsoft.Authorization/roleAssignments/write autorisations, telles que Accès utilisateur Administrateur ou Propriétaire pour terminer cette tâche.

- Connectez-vous au Portail Azure.

- Obtenez l’ObjectID Power Platform de l’utilisateur administrateur Dynamics 365 .

- Accédez à la zone Utilisateurs .

- Ouvrez l’utilisateur administrateur Dynamics 365 ou Power Platform.

- Sous la page d’aperçu de l’utilisateur, copiez l’ ObjectID.

- Obtenir l’ID des politiques d’entreprise :

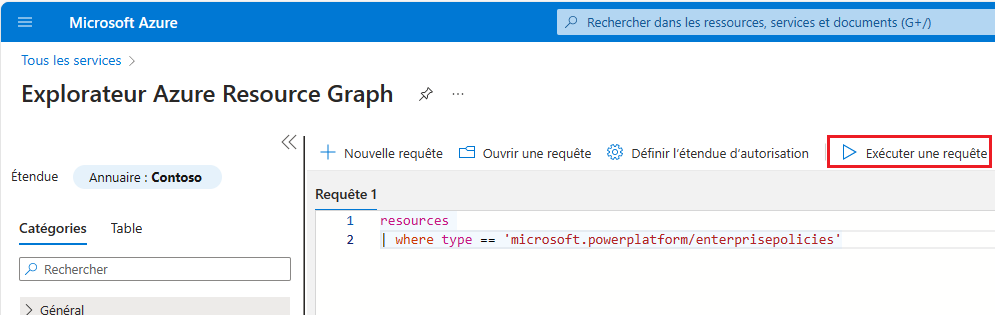

- Allez sur le Azure Resource Explorateur graphique.

- Exécutez cette requête :

resources | where type == 'microsoft.powerplatform/enterprisepolicies'

- Faites défiler vers la droite de la page de résultats et cliquez sur Sélectionner le lien Voir les détails .

- Sur la page Détails , copiez l’ID.

- Ouvrez la CLI Azure et exécutez la commande suivante, en remplaçant

<objId>par l’ ObjectID de l’utilisateur et<EP Resource Id>par l’ID de la stratégie d’entreprise.New-AzRoleAssignment -ObjectId <objId> -RoleDefinitionName Reader -Scope <EP Resource Id>

Connecter la stratégie d’entreprise à l’environnement Dataverse

Important

Vous devez avoir le rôle Power Platform Administrateur or Dynamics 365 Administrateur pour terminer ce tâche. Vous devez avoir le rôle Lecteur pour la politique d’entreprise pour terminer cette tâche.

- Obtenez l’ID de l’environnement Dataverse.

- connectez-vous au Power Platform Centre d’administration.

- Sélectionner Environnements, puis ouvrez votre environnement.

- Dans la section Détails , copiez l’ ID Connecter.

- Pour créer un lien vers le Dataverse Sélectionner, exécutez ce script PowerShell :

./NewIdentity.ps1 - Indiquez l’ID de l’environnement Dataverse.

- Fournissez le ResourceId.

StatusCode = 202 indique que le lien a été créé avec succès.

- connectez-vous au Power Platform Centre d’administration.

- Sélectionner Environnements, puis ouvrez le Sélectionner que vous avez spécifié précédemment.

- Dans la zone Opérations récentes , Sélectionner Historique complet pour valider la connexion de la nouvelle identité.

Configurer l’accès réseau à Azure Data Lake Storage Gen2

Important

Vous devez avoir un rôle de Azure Data Lake Storage Propriétaire Gen2 pour terminer ce tâche.

Accédez au portail Azure.

Ouvrez le compte de stockage connecté à votre profil Azure Synapse Link for Dataverse.

Dans le volet de navigation de gauche, Sélectionner Réseau. Ensuite, dans l’onglet Pare-feu et réseaux virtuels , effectuez les réglages suivants :

- Activé à partir de réseaux virtuels et d’adresses IP sélectionnés.

- Sous Instances de ressources, Sélectionner Allow Azure services sur la liste des services approuvés pour accéder à ce compte de stockage

Sélectionnez Enregistrer.

Configurer l’accès réseau à Azure Synapse Workspace

Important

Vous devez avoir un rôle Azure Synapse Administrateur pour terminer ce tâche.

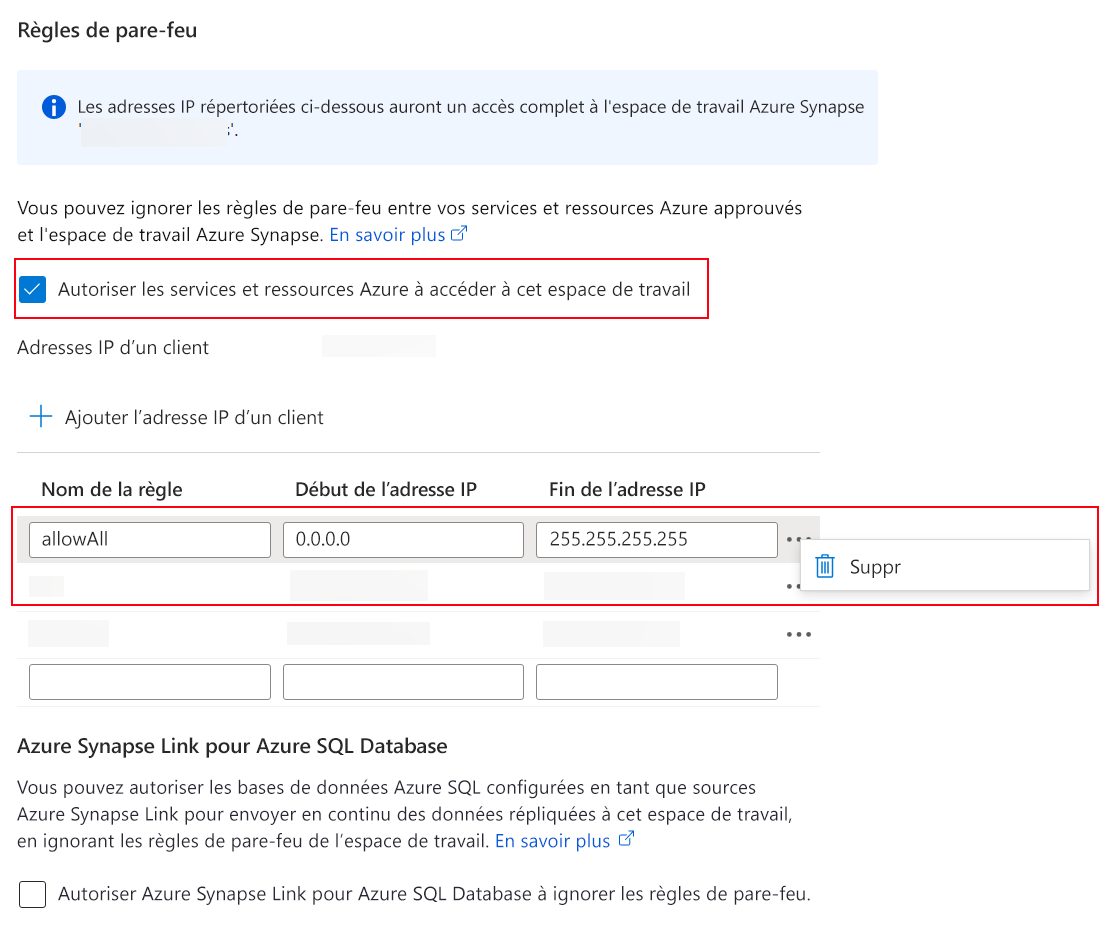

- Accédez au portail Azure.

- Ouvrez le Azure Synapse workspace connecté à votre profil Azure Synapse Link for Dataverse.

- Dans le volet de navigation de gauche, Sélectionner Réseau.

- Sélectionner Allow Azure services et ressources pour accéder à cet espace de travail.

- S’il existe des règles de pare-feu IP créées pour toutes les plages d’adresses IP, supprimez-les pour restreindre l’accès au réseau public.

- Ajoutez une nouvelle règle de pare-feu IP basée sur l’adresse IP du client.

- Ensuite, cliquez sur Enregistrer. Plus d’informations : Azure Synapse Analytics Règles de pare-feu IP

Créer un Azure Synapse Link for Dataverse avec une identité managée

Important

Dataverse : vous devez disposer du rôle de sécurité Dataverse Administrateur système. De plus, les tables que vous souhaitez exporter via Azure Synapse Link doivent avoir la propriété Suivi des modifications activée. Pour plus d’informations, voir Options avancées

Azure Data Lake Storage Gen2 : vous devez avoir un compte Azure Data Lake Storage Gen2 et un accès au rôle de Propriétaire et de Contributeur aux données d’objets Blob de stockage. Votre compte de stockage doit activer Espace de noms hiérarchique pour la configuration initiale et la synchronisation delta. Autoriser l’accès à la clé du compte de stockage est requis uniquement pour la configuration initiale.

Espace de travail Synapse : Vous devez avoir un espace de travail Synapse et l’accès au rôle Administrateurs Synapse dans Synapse Studio. L’espace de travail Synapse doit être dans la même région que votre compte Azure Data Lake Storage Gen2. Le compte de stockage doit être ajouté en tant que service lié dans Synapse Studio. Pour créer un espace de travail Synapse, accédez à Création d’un espace de travail Synapse.

Lorsque vous créez le lien, Azure Synapse Link for Dataverse obtient des détails sur la stratégie d’entreprise actuellement liée dans l’environnement Dataverse, puis met en cache l’URL de la clé secrète client de l’identité pour se connecter à Azure.

- connectez-vous à Power Apps et Sélectionner votre environnement.

- Dans le volet de navigation de gauche, Sélectionner Azure Synapse Link, puis Sélectionner + Nouveau lien. Si l’élément ne se trouve pas dans le volet latéral, sélectionnez …Plus, puis sélectionnez l’élément souhaité.

- Remplissez les champs appropriés, selon la configuration prévue. Sélectionnez Abonnement, Groupe de ressources et Compte de stockage. Pour accéder à l’espace de travail Synapse, accédez à l’option Connecter pour accéder à votre espace de travail. Dataverse Azure Synapse Pour la conversion des données Delta Lake Sélectionner un pool Spark.

- Sélectionner Sélectionner Politique d’entreprise avec identité de service gérée, puis Sélectionner Suivant.

- Ajoutez les tables à exporter, puis sélectionnez Enregistrer.

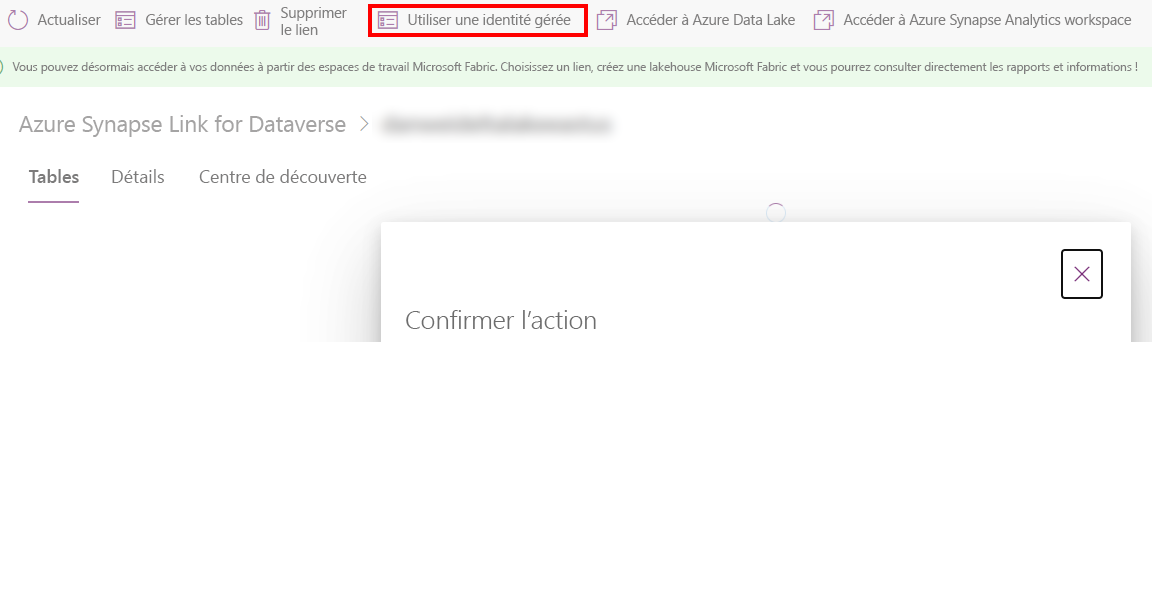

Activer l’identité managée pour un profil Azure Synapse Link existant

Note

Pour rendre la commande Utiliser l’identité gérée disponible dans Power Apps, vous devez terminer la configuration ci-dessus pour Connecter la politique d’entreprise sur votre Dataverse environnement. Plus d’informations : Connecter politique d’entreprise pour Dataverse environnement

- Accédez à un profil Synapse Link existant à partir de Power Apps (make.powerapps.com).

- Sélectionner Utilisez l’identité gérée, puis confirmez.

Résolution des problèmes

Si vous recevez des erreurs 403 lors de la création du lien :

- Les identités managées prennent plus de temps pour accorder une autorisation provisoire lors de la synchronisation initiale. Patientez quelques instances et recommencez l’opération plus tard.

- Assurez-vous que le stockage lié ne possède pas le conteneur existant ( Dataverse dataverse-environmentName-organizationUniqueName) du même environnement.

- Vous pouvez identifier la stratégie d’entreprise liée en exécutant le script PowerShell

policyArmIdavec l’ID d’abonnement Azure./GetIdentityEnterprisePolicyforEnvironment.ps1et le nom du groupe de ressources . - Vous pouvez dissocier la politique d’entreprise en exécutant le script PowerShell

./RevertIdentity.ps1avec l’ID Dataverse environnement etpolicyArmId. - Vous pouvez supprimer la politique d’entreprise en exécutant le script PowerShell .\RemoveIdentityEnterprisePolicy.ps1 avec policyArmId.

Limitation connue

Une seule stratégie d’entreprise peut se connecter simultanément à l’environnement Dataverse . Si vous devez créer plusieurs Azure Synapse Link liens avec l’identité managée activée, assurez-vous que toutes les ressources Azure liées se trouvent dans le même groupe de ressources.