Coffre de clés Azure pour l’encapsulation à l’aide de l’abonnement par défaut

Pour signer automatiquement votre package d’application mobile Android ou iOS pendant la clé d’accès et l’Étape 2 : Plateforme cible de l’assistant d’encapsulation, il est nécessaire qu’Azure Key Vault soit configuré. Azure Key Vault est un service basé sur le cloud conçu pour fournir une solution de stockage sécurisée pour les secrets, qui peuvent inclure des certificats, des mots de passe, des clés et d’autres informations sensibles. Pour en savoir plus sur Azure Key Vault, consultez Introduction à Azure Key Vault.

Dans cet article, vous apprendrez à utiliser un Azure Key Vault existant ou à créer un portail Azure.

Prérequis

- Abonnement Microsoft Entra pour créer un coffre de clés.

- Votre ID d’abonnement doit être celui par défaut. Pour plus d’informations, voir Obtenir les informations sur l’abonnement

- Accès administrateur pour votre locataire.

- Vous devez avoir un compte Apple inscrit au programme pour développeurs Apple ou au programme pour développeurs d’entreprise Apple.

- Créez un certificat de diffusion ou un Profil de provisionnement ad hoc ou un profil de provisionnement d’entreprise.

Configurer l’URI du coffre de clés

Important

Avant de configurer l’URI Key Vault, vous devez créer un Key Vault Azure. Suivez les étapes répertoriées dans Créer un coffre pour continuer.

Pour créer un nouveau principal de service Azure pour l’application Microsoft Entra 1P, 4e1f8dc5-5a42-45ce-a096-700fa485ba20 (WrapKeyVaultAccessApp) connectez-vous à votre locataire en tant qu’administrateur. Ensuite, exécutez le script suivant dans PowerShell :

Connect-AzureAD -TenantId <your tenant ID>

New-AzureADServicePrincipal -AppId 4e1f8dc5-5a42-45ce-a096-700fa485ba20 -DisplayName "Wrap KeyVault Access App"

Note

Sur cette page, « Application d’accès KeyVault encapsulée » est utilisé comme proxy pour le nom d’affichage de l’application et, pour le client, il fait référence au nom d’affichage de l’application.

Suivez ces étapes pour vous assurer que le principal de service représentant votre application, par exemple l’application Encapsuler l’accès Key Vault, dispose des autorisations d’accès nécessaires, ajoutez-lui une attribution de rôle Lecteur dans le Contrôle d’accès (IAM) de votre abonnement par défaut. Ce paramètre devrait également être présent dans l’IAM de l’abonnement et de Key Vault.

Sur le côté gauche, sélectionnez l’onglet Contrôle d’accès (IAM), puis sélectionnez Ajouter>Ajouter une attribution de rôle.

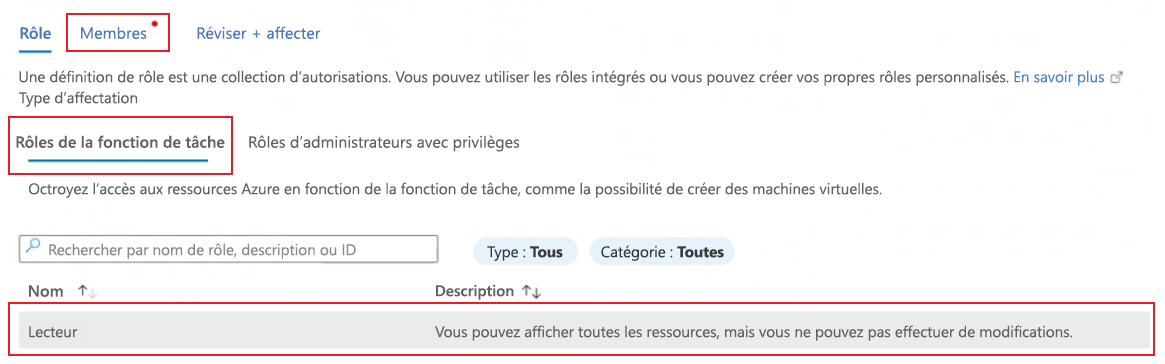

Sélectionnez l’onglet Membres, puis sélectionnez Rôles de fonction. Assurez-vous que le rôle Lecteur est sélectionné.

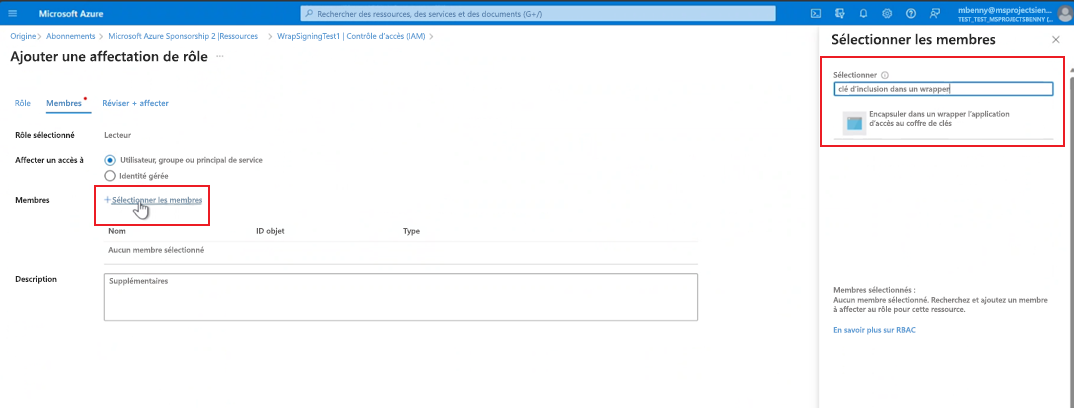

Dans l’onglet Membres, sélectionnez Sélectionner un membre et, dans la zone de texte à droite, saisissez Application Encapsuler l’accès Key Vault et recherchez-la.

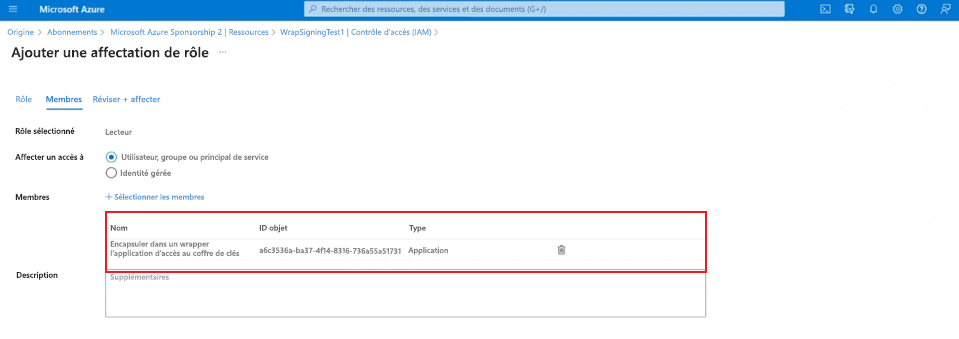

Sélectionnez Application Encapsuler l’accès Key Vault, puis sélectionnez Examiner + attribuer pour attribuer le rôle Lecteur.

Créez ou accédez à un Key Vault existant. Assurez-vous que ce Key Vault se trouve dans l’abonnement par défaut de votre locataire. Pour plus d’informations : Créer un coffre de clés à l’aide du portail Azure.

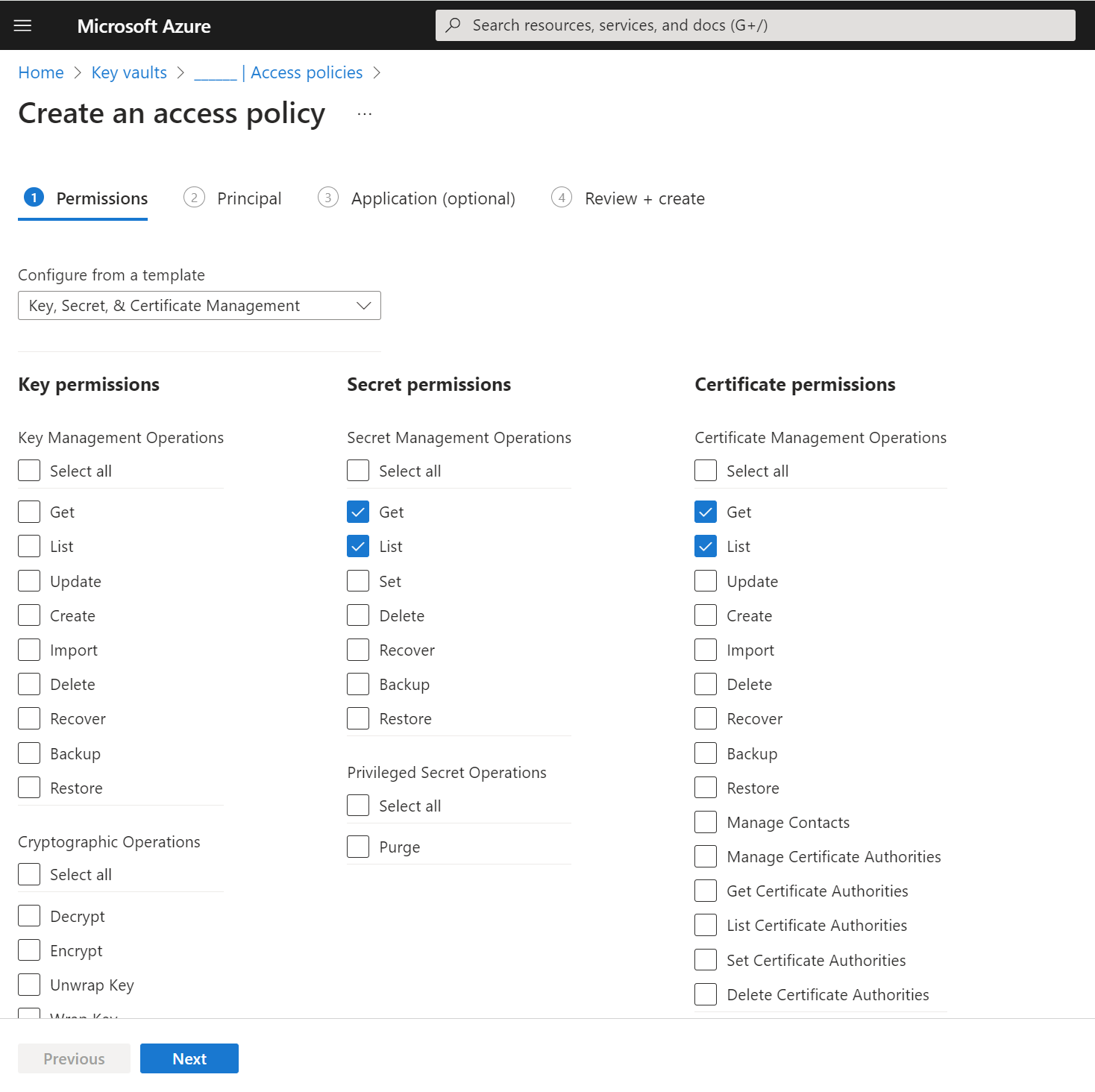

Ajoutez des stratégies d’accès pour le Key Vault. Pour Autorisations de secret et Autorisations de certificat, assurez-vous que les autorisations Obtenir et Répertorier sont sélectionnées.

Choisissez l’une des options suivantes, en fonction de votre appareil :

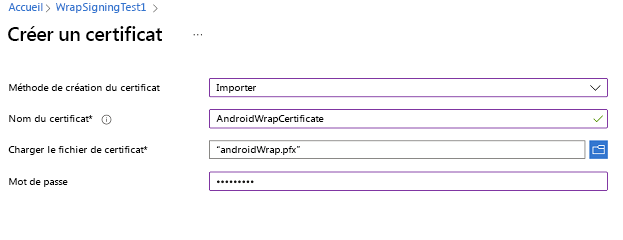

Android

Générez le fichier .pfx, puis chargez-le dans la section Certificat du Key Vault. Pour plus d’informations : Générer des clés

Note

Assurez-vous que le nom du certificat est inclus dans l’étape de balise et que le mot de passe correspond à celui saisi pour le paramètre de mot de passe du magasin utilisé pour créer le fichier .pfx à l’étape 2.

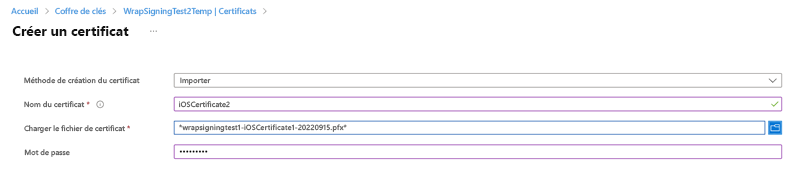

iOS

- Sélectionnez le fichier .cer dans l’application Keychain Access pour l’installer. Pour plus d’informations, voir Créer le certificat de distribution.

- Cliquez avec le bouton droit sur votre fichier de certificat pour exporter le fichier en tant que fichier .p12, sélectionnez Exporter, puis sélectionnez le format de fichier .p12.

- L’extension de certificat iOS (.p12) doit être renommée en .pfx car il s’agit du format accepté par Key Vault

Note

Lors du chargement dans Key Vault, vous devez fournir le mot de passe que vous avez défini à l’étape précédente pour le fichier .p12.

Créez le profil de provisionnement et exécutez cette commande pour l’encoder en base64 :

- Mac :

base64 -i example.mobileprovision - Windows :

certutil -encode data.txt tmp.b64

- Mac :

Chargez la chaîne

base64obtenue à l’étape précédente dans le secret Key Vault. Ensuite, chargez le fichier .pfx dans le certificat Key Vault.

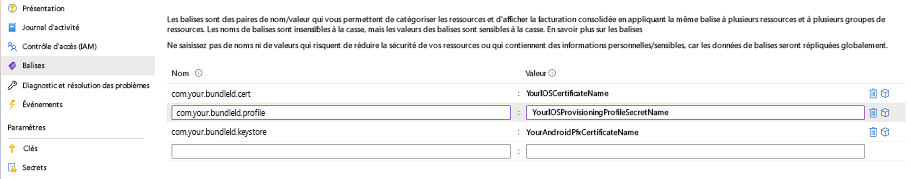

Une fois les certificats iOS ou Android créés et chargés, ajoutez trois balises avec le nom comme ID de groupe et la valeur correspondant au nom des certificats chargés. Si vous avez déjà créé un ID de groupe dans l’assistant d’encapsulation, utilisez le même ici.

Une vidéo de configuration du coffre de clés est disponible dans la section Comment configurer l’accès au coffre de clés

Résolution de problèmes

Pour les problèmes de dépannage, voir Résoudre les problèmes avec la fonction d’inclusion dans un wrapper dans Power Apps.