Plug-in PlayReady pour Android spécification

1. Introduction

Cette spécification établit des conseils pour les oem pour implémenter les plug-ins PlayReady 4.0 basés sur la gestion des droits numériques (DRM) sur Android. Pour plus d’informations de référence, voir https://developer.android.com/reference/android/media/MediaDrm.html.

Cette spécification fournit des informations sur la façon dont les API de plug-in mappent aux appels PlayReady.

1.1. Historique des modifications

| Version | Modifier |

|---|---|

| Mai 2016 | Version d’origine |

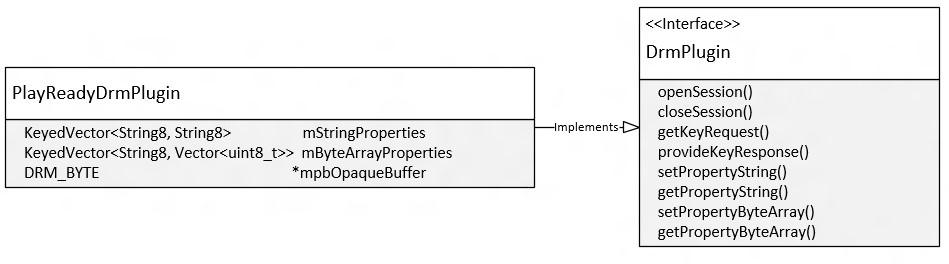

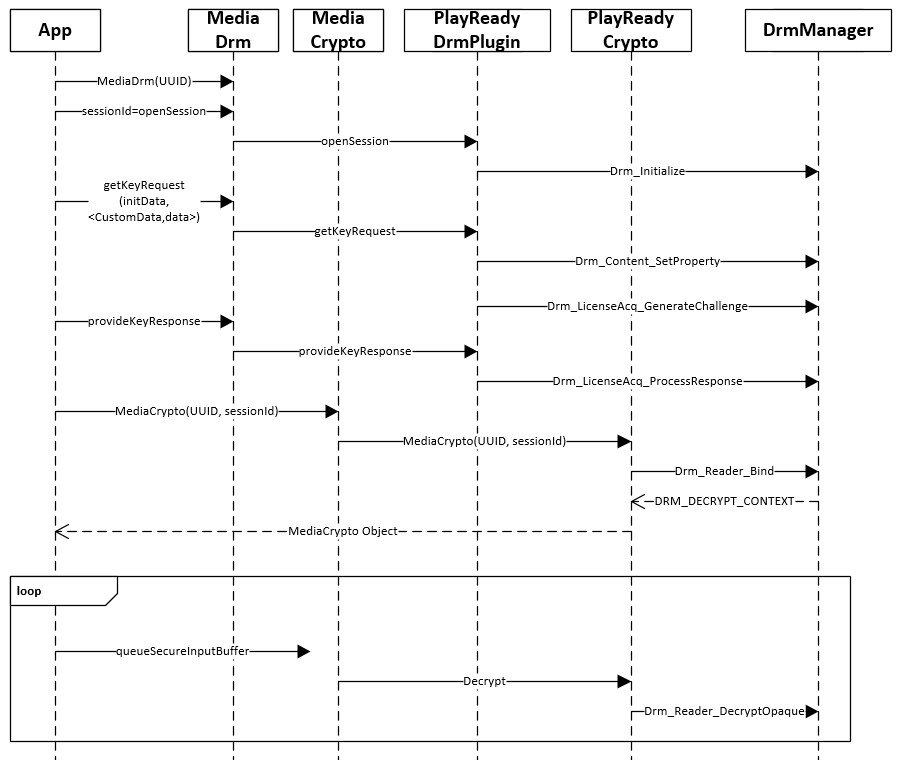

2. Interfaces

PlayReadyDrmPlugin fournit l’implémentation de l’interface de plug-in DRM. PlayReadyDrmPlugin est chargé d’encapsuler les API du Gestionnaire DRM et d’effectuer la traduction appropriée pour les paramètres, comme spécifié par l’interface dans un format sur lequel PlayReady peut fonctionner.

PlayReadyCryptoPlugin fournit l’implémentation de l’interface de plug-in Crypto, qui est responsable du déchiffrement des exemples. L’OEM doit s’assurer que les exemples déchiffrés ne quittent jamais l’environnement d’exécution approuvé (TEE).

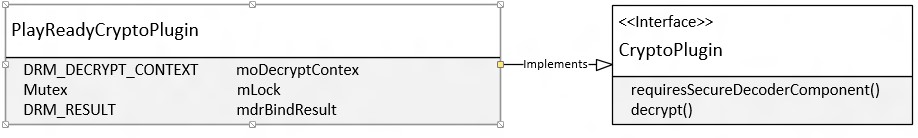

3. Opération

Les étapes suivantes décrivent un scénario de lecture simple :

L’application crée l’objet MediaDrm , qui entraîne l’instanciation de PlayReadyDrmPlugin.

Appelez ensuite openSession, ce qui entraînera l’initialisation du Gestionnaire DRM.

L’application appelle ensuite getKeyRequest et transmet l’en-tête de contenu extrait du contenu comme paramètre initData . En outre, l’application peut également passer le défi d’acquisition de licences des données personnalisées dans le vecteur clé-valeur facultatifParameters . L’acquisition de licence défie les données personnalisées doivent ensuite se propager au gestionnaire DRM en tant qu’appel Drm_Content_SetProperty.

À ce stade, l’application pourra exécuter les appels (getKeyRequest / provideKeyResponse) qui produisent les appels équivalents (Drm_LicenseAcq_GenerateChallenge) / Drm_LicenseAcq_ProcessResponse) sur le gestionnaire DRM.

L’application peut ensuite instancier un objet MediaCrypto qui crée une instance d’une interface PlayReadyCryptoPlugin (encapsulation DRM_DECRYPT_CONTEXT) lorsque l’appel Drm_Reader_Bind retourne.

Par la suite, tous les appels de déchiffrement utilisent la méthode PlayReadyCryptoPlugin::d ecrypt , qui retourne un handle aux exemples déchiffrés.

4. PlayReadyDRMPlugin

setPropertyString

Les applications utilisent cette méthode pour transmettre des paramètres à PlayReady qui ne sont pas autrement possibles en raison de la conception actuelle des API de plug-in.

DeviceStoreName : l’application doit définir l’emplacement du magasin d’appareils en tant que propriété avant d’ouvrir une session. PlayReady recherche ensuite la propriété DeviceStoreName lors de l’initialisation du gestionnaire DRM pendant les appels à openSession. Le chemin d’accès au magasin d’appareils doit être accessible à l’application comme le répertoire de données privé de l’application. La propriété doit pointer vers un <chemin d’accès/nom de fichier> qui doit contenir hdS.

LicenseChallengeCustomData : l’application peut éventuellement définir cette propriété avant les appels à getKeyRequest, où PlayReady recherche la propriété et compose un défi d’acquisition de licence et inclut les données personnalisées dans la demande.

SecureStopCustomData : l’application peut éventuellement définir cette propriété avant un appel pour générer le défi Secure Stop. PlayReady recherche la propriété et compose le défi Secure Stop et inclut les données personnalisées dans la demande.

SelectKID : dans les situations où l’application a acquis plusieurs licences en mémoire dans un seul lot, elle peut spécifier un KID encodé en base64 pour la liaison.

status_t PlayReadyDrmPlugin::setPropertyString(

String8 const &name,

String8 const &value)

{

DRM_RESULT dr = DRM_SUCCESS;

Mutex::Autolock lock(&SessionManager::sLock);

//

// Store the Property in the name/value KeyedVector

// for later usage.

//

ChkDR( mStringProperties.add(name, value));

if (name == "SelectKID")

{

DRM_SUBSTRING dasstrKID = DRM_EMPTY_DRM_SUBSTRING;

DRM_CONST_STRING dstrKID = DRM_EMPTY_DRM_STRING;

DRM_BYTE rgbKID[CCH_BASE64_EQUIV(CCH_BASE64_EQUIV(DRM_ID_SIZE)] = {0};

const char *pszhKID = value.string();

// Convert the ASCII KID to UNICODE

DRM_DSTR_FROM_PB(&dstrKID, rgbKID, sizeof(rgbKID));

DRM_UTL_PromoteASCIItoUNICODE(pszhKID, &dasstrKID, (DRM_STRING *)&dstrKID);

ChkDR(Drm_Content_SetProperty(

&SessionManager::soAppContext, // DRM_APP_CONTEXT pointer

DRM_CSP_SELECT_KID,

dstrKID.pwszString,

dstrKID.cchString * sizeof(DRM_WCHAR)));

}

ErrorExit:

return _DR_TO_STATUS(dr);

}

setPropertyByteArray

Les applications utilisent cette méthode pour transmettre des paramètres à PlayReady qui ne sont pas autrement possibles en raison de la conception actuelle des API plug-in.

ContentHeader : l’application doit définir l’en-tête de contenu sur le plug-in avant de tenter de créer un objet Crypto. L’en-tête de contenu peut se trouver dans l’un des formats suivants :

Tableau d’octets avec le contenu de l’objet PlayReady.

Tableau d’octets avec le contenu des en-têtes V2, V2.4, V4, V4.1, V4.2 (xml unicode).

Tableau de caractères large spécifiant le KeyID de 24 caractères.

SecureStopPublisherCert : l’application doit définir le certificat Publisher une fois avant tous les appels liés à l’arrêt sécurisé.

status_t PlayReadyDrmPlugin::setPropertyByteArray(

String8 const &name,

Vector<uint8_t> const &value)

{

DRM_RESULT dr = DRM_SUCCESS;

Mutex::Autolock lock(&SessionManager::sLock);

// Add the name/value pair to a KeyedVector

mByteArrayProperties.add(name, value);

// If the provided property is a content header

// go ahead and set the property.

if (name == "ContentHeader")

{

ChkDR(Drm_Content_SetProperty(

&SessionManager::soAppContext, // DRM_APP_CONTEXT pointer

DRM_CSP_AUTODETECT_HEADER,

value.data(),

value.size()));

}

ErrorExit:

return _DR_TO_STATUS(dr);

}

openSession

Cet appel doit entraîner l’initialisation d’AppContext en appelant la fonction Drm_Initialize du gestionnaire DRM.

Avant cet appel, l’application doit définir PropertyString sur le plug-in pour fournir le chemin d’accès au magasin d’appareils qui sera utilisé pour stocker le HDS.

status_t PlayReadyDrmPlugin::openSession(Vector<luint8_t> &sessionId)

{

DRM_RESULT dr = DRM_SUCCESS;

DRM_CONST_STRING dstrDeviceStoreName = { 0 };

String8 deviceStoreName;

Mutex::Autolock lock(&SessionManager::sLock);

ChkMem(mpbOpaqueBuffer =

(DRM_BYTE*)Oem_MemAlloc(MINIMUM_APPCONTEXT_OPAQUE_BUFFER_SIZE));

//

// Application must call setPropertyString to set the DeviceStoreName

// before opening the session.

// So the call to getPropertyString with DeviceStoreName must return a value.

//

ChkDR(getPropertyString(String8("DeviceStoreName"), deviceStoreName));

// Convert the deviceStoreName to a DRM_CONST_STRING */

ChkDR(util_String8ToDrmConstString(deviceStoreName, &dstrDeviceStoreName));

// Initialize AppContext

ChkDR(Drm_Initialize(

&SessionManager::soAppContext,

NULL, // pOEMContext : OEM can initialize and pass if needed.

mpbOpaqueBuffer,

MINIMUM_APPCONTEXT_OPAQUE_BUFFER_SIZE,

&dstrDeviceStoreName));

ErrorExit:

return _DR_TO_STATUS(dr);

}

closeSession

La fermeture d’une session DRM doit appeler Drm_Uninitialize pour libérer AppContext.

status_t PlayReadyDrmPlugin::closeSession(Vector<uint8_t> const &sessionId)

{

Mutex::Autolock lock(&SessionManager::sLock);

// Clear the App Context

Drm_Uninitialize(&SessionManager::soAppContext);

SAFE_FREE(mpbOpaqueBuffer);

return OK;

}

getKeyRequest

Cette méthode génère un défi de demande de licence.

ContentHeader : l’application peut passer l’en-tête de contenu dans le paramètre initData ou, avant d’appeler cette fonction, l’application doit définir la propriété de chaîne ContentHeader .

LicenseChallengeCustomData : l’application peut passer le défi des données personnalisées dans le paramètre facultatifParameters avec la clé de chaîne « LicenseChallengeCustomData ». Vous pouvez également récupérer la licence LicenseChallengeCustomData si l’application l’a déjà définie en tant que propriété.

La méthode remplira la valeur defaultUrl si disponible dans l’en-tête de contenu, ainsi que la demande à envoyer au serveur de licences.

status_t PlayReadyDrmPlugin::getKeyRequest(

Vector<uint8_t> const &sessionId,

Vector<uint8_t> const &initData, s// ContentHeader

String8 const &mimeType,

KeyType keyType,

KeyedVector<String8, String8=""> const &optionalParameters, // ChallengeCustomData

Vector<uint8_t> &request, // Output Challenge

String8 &defaultUrl, // Output URL

KeyRequestType *keyRequestType)

{

DRM_RESULT dr = DRM_SUCCESS;

DRM_BYTE *pbContentProperty = NULL;

DRM_DWORD cbContentProperty = 0;

DRM_CHAR *pchCustomData = NULL;

DRM_DWORD cchCustomData = 0;

DRM_CHAR *pchSilentURL = NULL;

DRM_DWORD cchSilentURL = 0;

DRM_BYTE *pbChallenge = NULL;

DRM_DWORD cbChallenge = 0;

DRM_BOOL fHasUrl = FALSE;

Vector<uint8_t> contentHeader;

String8 customData;

Mutex::Autolock lock(&SessionManager::sLock);

if (getValue(optionalParameters, String8("LicenseChallengeCustomData"), customData) == OK)

{

//

// The Application can pass the custom data as a part of the optionalParameters.

// The key string would be "LicenseChallengeCustomData".

// If it is provided. The plug-in should use it when generating the license challenge.

//

pchCustomData = customData.data();

cchCustomData = customData.size();

}

else if (getPropertyString(String8("LicenseChallengeCustomData"), customData) == OK)

{

//

// Alternatively the Application could have provided customData for this operation

// via a previous call to setPropertyString.

// Try to retrieve it if available. Otherwise, skip without failing.

//

pchCustomData = customData.data();

cchCustomData = customData.size();

}

//

// The Application could choose to pass the content header as the initData

// If the initData is passed, use it to call Drm_Content_SetProperty

//

if (value.size() != 0)

{

ChkDR(Drm_Content_SetProperty(

&SessionManager::soAppContext, // DRM_APP_CONTEXT pointer

DRM_CSP_AUTODETECT_HEADER,

value.data(),

value.size()));

}

//

// First, try to retrieve the URL.

//

dr = Drm_LicenseAcq_GenerateChallenge(

&SessionManager::soAppContext,

NULL,

0,

NULL,

pchCustomData,

cchCustomData,

pchSilentURL,

&cchSilentURL, // Attempt to get the URL size.

NULL,

NULL,

pbChallenge,

&cbChallenge);

if (dr == DRM_E_BUFFERTOOSMALL)oi

{

fHasUrl = TRUE;

// ContentHeader has a URL. Allocate buffer for it.

ChkMem(pchSilentURL = (DRM_CHAR*)Oem_MemAlloc(cchSilentURL));

}

else if (dr == DRM_E_NO_URL)

{

// No Url in the content header, no need to fail.

// The Application can get the URL independently.

dr = DRM_SUCCESS;

}

else

{

ChkDR(dr);

}

//

// Second, get the challenge size.

//

dr = Drm_LicenseAcq_GenerateChallenge(

poAppContext,

NULL,

0,

NULL,

pchCustomData,

cchCustomData,

pchSilentURL,

fHasUrl ? &cchSilentURL : NULL,

NULL,

NULL,

pbChallenge,

&cbChallenge);

if (dr == DRM_E_BUFFERTOOSMALL)

{

// Allocate buffer that is sufficient

// to store the license acquisition challenge.

ChkMem(pbChallenge = (DRM_BYTE*)Oem_MemAlloc(cbChallenge));

}

else

{

ChkDR(dr);

}

//

// Finally, generate challenge.

//

ChkDR(Drm_LicenseAcq_GenerateChallenge(

&SessionManager::soAppContext,

NULL,

0,

NULL,

pchCustomData,

cchCustomData,

pchSilentURL,

fHasUrl ? &cchSilentURL : NULL,

NULL,

NULL,

pbChallenge,

&cbChallenge));

//

// Write the License Challenge to the request buffer.

//

request.appendArray(pbChallenge, cbChallenge);

if (fHasUrl)

{

defaultUrl.appendArray(pchSilentURL, cchSilentURL);

}

ErrorExit:

SAFE_OEM_FREE(pbChallenge);

SAFE_OEM_FREE(pchSilentURL);

return _DR_TO_STATUS(dr);

}

provideKeyResponse

Une fois qu’une KeyRequest (LicenseChallenge) application a été envoyée par l’application au serveur de licences, l’application doit passer le KeyResponse (LicenseResponse) plug-in.

status_t PlayReadyDrmPlugin::provideKeyResponse(

Vector<uint8_t> const &sessionId,

Vector<uint8_t> const &response,

Vector<uint8_t> &keySetId)

{

DRM_RESULT dr = DRM_SUCCESS;

DRM_LICENSE_RESPONSE oLicenseResponse = { 0 };

DRM_DWORD idx = 0;

DRM_BOOL fExceedMaxLic = FALSE;

Mutex::Autolock lock(&SessionManager::sLock);

//

// Process the response.

//

dr = Drm_LicenseAcq_ProcessResponse(

&SessionManager::soAppContext,

0,

NULL,

NULL,

response.data(),

response.size(),

&oLicenseResponse);

if(dr == DRM_E_LICACQ_TOO_MANY_LICENSES)

{

//

// Received more licenses than DRM_MAX_LICENSE_ACK.

// Allocate space for that.

//

oLicenseResponse.m_cMaxAcks = oLicenseResponse.m_cAcks;

ChkMem(oLicenseResponse.m_pAcks=

(DRM_BYTE*)Oem_MemAlloc(sizeof(DRM_LICENSE_ACK)

* oLicenseResponse.m_cAcks ));

ChkDR(Drm_LicenseAcq_ProcessResponse(

&SessionManager::soAppContext,

0,

NULL,

NULL,

response.data(),

response.size(),

&oLicenseResponse);

fExceedMaxLic = TRUE;

}

ChkDR(dr);

//

// Ensure that all licenses were processed successfully.

//

if(fExceedMaxLic)

{

for (idx = 0; idx < oLicenseResponse.m_cAcks; idx++)

{

ChkDR(oLicenseResponse.m_pAcks[idx].m_dwResult);

}

}

else

{

for (idx = 0; idx < oLicenseResponse.m_cAcks; idx++)

{

ChkDR(oLicenseResponse.m_rgoAcks[idx].m_dwResult);

}

}

ErrorExit:

SAFE_FREE(oLicenseResponse.m_pAcks);

return _DR_TO_STATUS(dr);

}

getSecureStop(s)

Les applications peuvent appeler la méthode getSecureStop pour générer un défi d’arrêt sécurisé pour l’ID d’arrêt sécurisé spécifié. L’application peut également appeler getSecureStops pour générer un défi pour toutes les sessions d’arrêt sécurisées existantes.

Avant de générer le défi d’arrêt sécurisé, l’application doit fournir le certificat d’éditeur en appelant setPropertyByteArray et en passant SecureStopPublisherCert.

Si vous le souhaitez, l’application peut également fournir SecureStopCustomData à inclure dans le cadre du défi de stop sécurisé.

Une fois le défi d’arrêt sécurisé créé, l’application doit l’envoyer au serveur et fournir la réponse d’arrêt sécurisée à la méthode releaseSecureStops .

DRM_RESULT PlayReadyDrmPlugin::_getSecureStop(

DRM_ID *pIdSession,

DRM_BYTE **ppbChallenge,

DRM_DWORD *pcbChallenge)

{

DRM_RESULT dr = DRM_SUCCESS;

DRM_CHAR *pchCustomData = NULL;

DRM_DWORD cchCustomData = 0;

String8 customData;

Vector<uint8_t> publisherCert;

if (getPropertyString("SecureStopCustomData", customData) == OK)

{

// SecureStop CustomData is optional

pchCustomData = customData.data();

cchCustomData = customData.size();

}

// Application must set SecureStopPublisherCert before calling getSecureStop(s)

ChkDR(getPropertyByteArray("SecureStopPublisherCert", publisherCert));

ChkDR(Drm_SecureStop_GenerateChallenge(

&SessionManager::soAppContext,

pIdSession,

publisherCert.size(),

publisherCert.data(),

cchCustomData,

pchCustomData,

pcbChallenge,

ppbChallenge));

ErrorExit:

return dr;

}

status_t PlayReadyDrmPlugin::getSecureStop(

Vector<uint8_t> const &ssid, // In

Vector<uint8_t> &secureStop) // Out

{

DRM_RESULT dr = DRM_SUCCESS;

DRM_ID idSecureStop = { 0 };

DRM_BYTE *pbChallenge = NULL;

DRM_DWORD cbChallenge = 0;

Mutex::Autolock lock(&SessionManager::sLock);

ChkArg(ssid.size() == sizeof(DRM_ID));

memcpy(&idSecureStop, ssid.data(), sizeof(DRM_ID));

ChkDR(_getSecureStop(

&idSecureStop,

&pbChallenge,

&cbChallenge));

secureStop.appendArray(pbChallenge, cbChallenge);

ErrorExit:

SAFE_FREE(pbChallenge);

return _DR_TO_STATUS(dr);

}

status_t PlayReadyDrmPlugin::getSecureStops(

List<Vector<uint8_t> > &secureStops)

{

DRM_RESULT dr = DRM_SUCCESS;

DRM_BYTE *pbChallenge = NULL;

DRM_DWORD cbChallenge = 0;

Vector<uint8_t> secureStopChallenge;

Mutex::Autolock lock(&SessionManager::sLock);

ChkDR(_getSecureStop(

NULL,

&pbChallenge,

&cbChallenge));

secureStopChallenge.appendArray(pbChallenge, cbChallenge);

secureStops.push_back(secureStopChallenge);

ErrorExit:

SAFE_FREE(pbChallenge);

return _DR_TO_STATUS(dr);

}

releaseSecureStops

Une fois que l’application reçoit la réponse d’arrêt sécurisé du serveur, le message doit être transmis au plug-in pour supprimer les informations d’arrêt sécurisées du stockage.

status_t PlayReadyDrmPlugin::releaseSecureStops(

Vector<uint8_t> const &ssRelease)

{

DRM_RESULT dr = DRM_SUCCESS;

DRM_CHAR *pchCustomData = NULL;

DRM_DWORD cchCustomData = 0;

Vector<uint8_t> publisherCert;

Mutex::Autolock lock(&SessionManager::sLock);

// Application must set SecureStopPublisherCert before calling

// releaseSecureStops

ChkDR(getPropertyByteArray("SecureStopPublisherCert", publisherCert));

ChkDR(Drm_SecureStop_ProcessResponse(

&SessionManager::soAppContext,

NULL,

publisherCert.size(),

publisherCert.data(),

ssRelease.size(),

ssRelease.data(),

&cchCustomData,

&pchCustomData));

ErrorExit:

SAFE_FREE(pchCustomData);

return _DR_TO_STATUS(dr);

}

API non prises en charge (aucune opération)

La liste suivante des API n’a pas d’opération correspondante dans PlayReady et n’est pas requise pour l’exécution réussie des scénarios pris en charge.

queryKeyStatus

status_t PlayReadyDrmPlugin::queryKeyStatus(

Vector<uint8_t> const &sessionId,

KeyedVector<String8, String8=""> &infoMap) const

{ return _DR_TO_STATUS(DRM_E_NOTIMPL); }

getProvisionRequest

PlayReady prend en charge l’approvisionnement local uniquement sur les appareils Android.

status_t PlayReadyDrmPlugin::getProvisionRequest(

String8 const &certType,

String8 const &certAuthority,

Vector<uint8_t> &request,

String8 &defaultUrl) { return _DR_TO_STATUS(DRM_E_NOTIMPL); }

provideProvisionResponse

PlayReady prend en charge l’approvisionnement local uniquement sur les appareils Android.

status_t PlayReadyDrmPlugin::provideProvisionResponse(

Vector<uint8_t> const &response,

Vector<uint8_t> &certificate,

Vector<uint8_t> &wrappedKey) { return _DR_TO_STATUS(DRM_E_NOTIMPL); }

unprovisionDevice

PlayReady prend en charge l’approvisionnement local uniquement sur les appareils Android.

status_t PlayReadyDrmPlugin::unprovisionDevice() { return _DR_TO_STATUS(DRM_E_NOTIMPL); }

setCipherAlgorithm

PlayReady ne chiffre pas/déchiffre les données arbitraires.

status_t PlayReadyDrmPlugin::setCipherAlgorithm(

Vector<uint8_t> const &sessionId,

String8 const &algorithm) { return _DR_TO_STATUS(DRM_E_NOTIMPL); }

setMacAlgorithm

PlayReady ne signe pas/vérifie les données arbitraires.

status_t PlayReadyDrmPlugin::setMacAlgorithm(

Vector<uint8_t> const &sessionId,

String8 const &algorithm) { return _DR_TO_STATUS(DRM_E_NOTIMPL); }

encrypt

PlayReady ne chiffre pas/déchiffre les données arbitraires.

status_t PlayReadyDrmPlugin::encrypt(

Vector<uint8_t> const &sessionId,

Vector<uint8_t> const &keyId,

Vector<uint8_t> const &input,

Vector<uint8_t> const &iv,

Vector<uint8_t> &output) { return _DR_TO_STATUS(DRM_E_NOTIMPL); }

decrypt

PlayReady ne chiffre pas/déchiffre les données arbitraires.

status_t PlayReadyDrmPlugin::decrypt(

Vector<uint8_t> const &sessionId,

Vector<uint8_t> const &keyId,

Vector<uint8_t> const &input,

Vector<uint8_t> const &iv,

Vector<uint8_t> &output) { return _DR_TO_STATUS(DRM_E_NOTIMPL); }

sign

PlayReady ne signe pas/vérifie les données arbitraires.

status_t PlayReadyDrmPlugin::sign(

Vector<uint8_t> const &sessionId,

Vector<uint8_t> const &keyId,

Vector<uint8_t> const &message,

Vector<uint8_t> &signature) { return _DR_TO_STATUS(DRM_E_NOTIMPL); }

verify

PlayReady ne signe pas/vérifie les données arbitraires.

status_t PlayReadyDrmPlugin::verify(

Vector<uint8_t> const &sessionId,

Vector<uint8_t> const &keyId,

Vector<uint8_t> const &message,

Vector<uint8_t> const &signature,

bool &match) { return _DR_TO_STATUS(DRM_E_NOTIMPL); }

signRSA

PlayReady ne signe pas/vérifie les données arbitraires.

status_t PlayReadyDrmPlugin::signRSA(

Vector<uint8_t> const &sessionId,

String8 const &algorithm,

Vector<uint8_t> const &message,

Vector<uint8_t> const &wrappedKey,

Vector<uint8_t> &signature) { return _DR_TO_STATUS(DRM_E_NOTIMPL); }

5. PlayReadyCryptoPlugin

PlayReadyCryptoPlugin

Constructeur pour créer un objet PlayReadyCryptoPlugin .

PlayReadyCryptoPlugin::PlayReadyCryptoPlugin(

const uint8_t sessionId[16],

const void * data,

size_t size);

{

DRM_RESULT dr = DRM_SUCCESS;

Mutex::Autolock lock(&SessionManager::sLock);

ChkDR(Drm_Reader_Bind(

&SessionManager::soAppContext,

NULL,

0,

NULL,

NULL,

&moDecryptContext));

ErrorExit:

// Cache the Bind Result and check for it on the first call to decrypt.

mdrBindResult = dr;

}

nécessiteSecureDecoderComponent

Un composant de décodeur sécurisé est nécessaire pour traiter le contenu chiffré PlayReady.

bool PlayReadyCryptoPlugin::requiresSecureDecoderComponent(const char *mime) const

{

// Must always return true for PlayReady Content.

return true;

}

decrypt

Déchiffrement appelé par MediaCodec.

Étant donné que la méthode de déchiffrement ne donne pas d’exemples clairs, mais plutôt un handle spécifique à l’OEM, l’OEM doit s’assurer que MediaCodec est en mesure de fonctionner correctement sur ce handle.

ssize_t PlayReadyCryptoPlugin::decrypt(

bool secure,

const uint8_t key[16],

const uint8_t iv[16],

Mode mode,

const void *srcPtr,

const SubSample *subSamples,

size_t numSubSamples,

void *dstPtr,

AString *errorDetailMsg)

{

DRM_RESULT dr = DRM_SUCCESS;

DRM_DWORD idx = 0;

DRM_DWORD idxSubSample = 0;

DRM_DWORD cbEncryptedContent = 0;

DRM_UINT64 ui64InitializationVector;

DRM_DWORD *pdwEncryptedRegionMappings = NULL;

DRM_DWORD cbOpaqueClearContentHandle = 0;

Mutex::Autolock lock(mLock);

// Only AES_CTR is supported

ChkBOOL(mode == kMode_AES_CTR, DRM_E_UNSUPPORTED_ALGORITHM);

ChkArg(secure == TRUE);

// Ensure that bind returned successfully in the constructor.

ChkDR( mdrBindResult );

// Allocate a list for the region mapping.

ChkMem(pdwEncryptedRegionMappings

= Oem_MemAlloc(sizeof(DRM_DWORD)* numSubSamples * 2));

// Fill the region mappings list with the information

// from the subSamples.

for (idxSubSample = 0; idxSubSample < numSubSamples; idxSubSample++)

{

pdwEncryptedRegionMappings[idx++]

= subSamples[idxSubSample].mNumBytesOfClearData;

pdwEncryptedRegionMappings[idx++]

= subSamples[idxSubSample].mNumBytesOfEncryptedData;

// Calculate the total number of bytes

cbEncryptedContent +=

(subSamples[idxSubSample].mNumBytesOfClearData

+ subSamples[idxSubSample].mNumBytesOfEncryptedData);

}

// Convert the IV from a uint8 array to a DRM_UINT64

// Endianess should be taken into consideration.

ChkStatus(initializeIV(iv, &ui64InitializationVector));

// Decrypt

ChkDR(Drm_Reader_DecryptOpaque(

&moDecryptContext,

numSubSamples * 2,

pdwEncryptedRegionMappings,

ui64InitializationVector,

cbEncryptedContent,

srcPtr,

&cbOpaqueClearContentHandle,

&dstPtr);

ErrorExit:

// Free the Region mappings list.

SAFE_FREE(pdwEncryptedRegionMappings);

if (DRM_FAILED(dr))

{

// If an error occurs, fill the errorMessage

// then return the DRM_RESULT

SetErrorDetails(errorDetailMsg, dr);

return _DR_TO_STATUS(dr);

}

// In case of success, return the size of the handle pointing

// to the clear content.

return cbOpaqueClearContentHandle;

}

~PlayReadyCryptoPlugin

Le destructeur de plug-in de chiffrement doit fermer le contexte de déchiffrement.

~PlayReadyCryptoPlugin::PlayReadyCryptoPlugin()

{

Mutex::Autolock lock(mLock);

Drm_Reader_Close(&moDecryptContext);

}

6. PlayReadyDrmFactory et PlayReadyCryptoFactory

L’implémentation des interfaces PlayReadyDrmFactory et PlayReadyCryptoFactory est nécessaire pour créer des instances de PlayReadyDrmPlugin et PlayReadyCryptoPlugin respectivement.

Les deux classes de fabrique doivent indiquer aux appelants qu’ils prennent en charge la création d’objets pouvant consommer du contenu protégé par PlayReady en implémentant correctement l’API isCryptoSchemeSupported .

const uint8_t playready_uuid[16] =

{0x79, 0xf0, 0x04, 0x9a, 0x40, 0x98, 0x86, 0x42, 0xab, 0x92, 0xe6, 0x5b, 0xe0, 0x88, 0x5f, 0x95};

bool isCryptoSchemeSupported(const uint8_t uuid[16])

{

return (!memcmp(uuid, playready_uuid, sizeof(playready_uuid)));

}

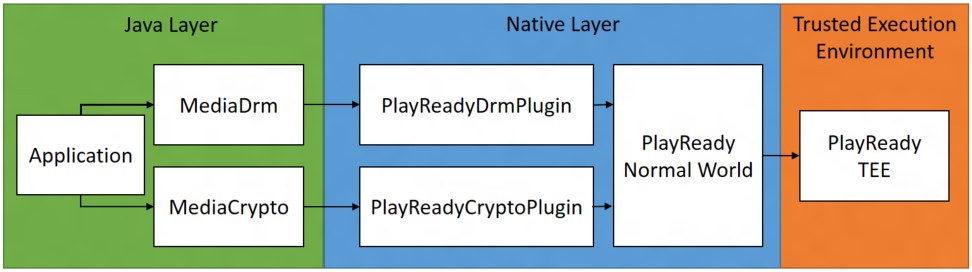

7. SessionManager

Un gestionnaire de sessions singleton doit être implémenté pour contenir le DRM_APP_CONTEXT et autoriser le partage entre PlayReadyDrmPlugin et PlayReadyCryptoPlugin.

D’autres conceptions qui atteignent le même objectif sont également acceptables.

| SessionManager |

|---|

| DRM_APP_CONTEXT statique soAppContext |

| SLock mutex statique |