Gérer les paiements à l’aide de l’API Service de paiement

Cet article explique comment accéder aux données de paiement via les API du service de paiement au lieu de l’interface utilisateur de l’Espace partenaires. Ces API fournissent un moyen programmatique de fournir la fonctionnalité Exporter les données dans l’Espace partenaires.

Important

Azure Active Directory (Azure AD) Graph est déconseillé depuis le 30 juin 2023. À l’avenir, nous n’effectuons aucun investissement supplémentaire dans Azure AD Graph. Les API Graph Azure AD n’ont pas de contrat SLA ou de maintenance au-delà des correctifs liés à la sécurité. Nous limiterons les investissements dans de nouvelles fonctions et fonctionnalités à Microsoft Graph.

Nous allons mettre hors service Azure AD Graph en étapes incrémentielles afin que vous ayez suffisamment de temps pour migrer vos applications vers les API Microsoft Graph. À une date ultérieure que nous annoncerons, nous bloquerons la création de toutes les nouvelles applications à l’aide d’Azure AD Graph.

Pour plus d’informations, consultez Important : Suppression du module Azure AD Graph et Dépréciation du module PowerShell.

API disponibles

Consultez toutes les API disponibles sur les paiements partenaires.

Prérequis

- Inscrivez une application auprès de Microsoft Identity dans le Portail Azure et ajoutez les propriétaires et rôles appropriés à l’application.

- Installer Visual Studio.

Inscrire une application avec la plateforme d’identités Microsoft

La plateforme d’identités Microsoft vous permet de créer des applications auxquelles vos utilisateurs et clients peuvent se connecter au moyen de leurs identités Microsoft ou comptes de réseaux sociaux ; elle vous fournit également un accès autorisé à vos propres API ou à des API Microsoft telles que Microsoft Graph.

Connectez-vous au portail Azure avec un compte professionnel ou scolaire, ou avec un compte personnel Microsoft.

Si votre compte vous donne accès à plusieurs locataires, sélectionnez votre compte dans le coin supérieur droit et définissez votre session portail sur le locataire Microsoft Entra approprié.

Dans le volet de navigation gauche, sélectionnez le service Microsoft Entra, puis les inscriptions d’applications, puis Nouvelle inscription. La page Inscrire une application s’affiche.

Entrez les informations d’inscription de votre application :

- Nom : entrez un nom d’application explicite qui sera affiché aux utilisateurs de l’application.

- Types de comptes pris en charge : sélectionnez les comptes pris en charge par votre application.

Types de comptes pris en charge Description Seuls les comptes dans cet annuaire organisationnel Sélectionnez cette option si vous générez une application métier. Cette option n’est pas disponible si vous n’inscrivez pas l’application dans un annuaire. Cette option est mappée à Microsoft Entra-only à un seul locataire. Il s’agit de l’option par défaut, sauf si vous inscrivez l’application hors annuaire. Dans les cas où l’application est inscrite hors d’un répertoire, l’option par défaut est Microsoft Entra multi-locataire et comptes Microsoft personnels. Comptes dans un annuaire organisationnel Sélectionnez cette option si vous voulez cibler tous les clients professionnels ou du domaine éducatif. Cette option mappe à un compte Microsoft Entra à locataire unique seulement. Si vous avez inscrit l’application en tant que client unique Microsoft Entra uniquement, vous pouvez la mettre à jour pour qu’elle soit multilocataire Microsoft Entra et revenir à un seul locataire via le panneau Authentification. Comptes dans n’importe quel répertoire organisationnel et comptes Microsoft personnels Sélectionnez cette option pour cibler le plus grand nombre de clients. Cette option mappe à des comptes Microsoft Entra multi-locataires et Microsoft personnels. Si vous avez inscrit l’application en tant que comptes Microsoft Entra multilocataire et personnels Microsoft, vous ne pouvez pas modifier cette sélection dans l’interface utilisateur. Au lieu de cela, vous devez utiliser l’éditeur de manifeste d’application pour modifier les types de compte pris en charge. (facultatif) URI de redirection : sélectionnez le type d’application que vous créez, le client web ou public (mobile &desktop), puis entrez l’URI de redirection (ou URL de réponse) de votre application. (L’URL de redirection est l’emplacement où la réponse d’authentification sera envoyée après l’authentification de l’utilisateur.)

Pour les applications web, indiquez l’URL de base de votre application. Par exemple,

http://localhost:31544peut être l’URL pour une application web en cours d’exécution sur votre ordinateur local. Les utilisateurs peuvent utiliser cette URL pour se connecter à une application web cliente. Pour les applications de client public, indiquez l’URI utilisé par Microsoft Entra ID pour retourner les réponses de jeton. Entrez une valeur spécifique de votre application, par exemple,myapp://auth.

Sélectionnez Inscrire. Microsoft Entra ID affecte un ID d’application (client) unique à votre application, et la page de vue d’ensemble de l’application se charge.

Si vous souhaitez ajouter des fonctionnalités à votre application, vous pouvez sélectionner d’autres options de configuration, notamment la personnalisation, les certificats et les secrets, les autorisations d’API, etc.

Créer un principal du service

Pour accéder aux ressources de votre abonnement, vous devez attribuer un rôle à l’application. Pour déterminer quel rôle offre les autorisations appropriées pour l’application, consultez les rôles intégrés Azure.

Remarque

Vous pouvez définir l’étendue au niveau de l’abonnement, du groupe de ressources ou de la ressource. Les autorisations sont héritées des niveaux inférieurs de l’étendue (par exemple, l’ajout d’une application au rôle Lecteur pour un groupe de ressources signifie qu’elle peut lire le groupe de ressources et toutes les ressources qu’il contient).

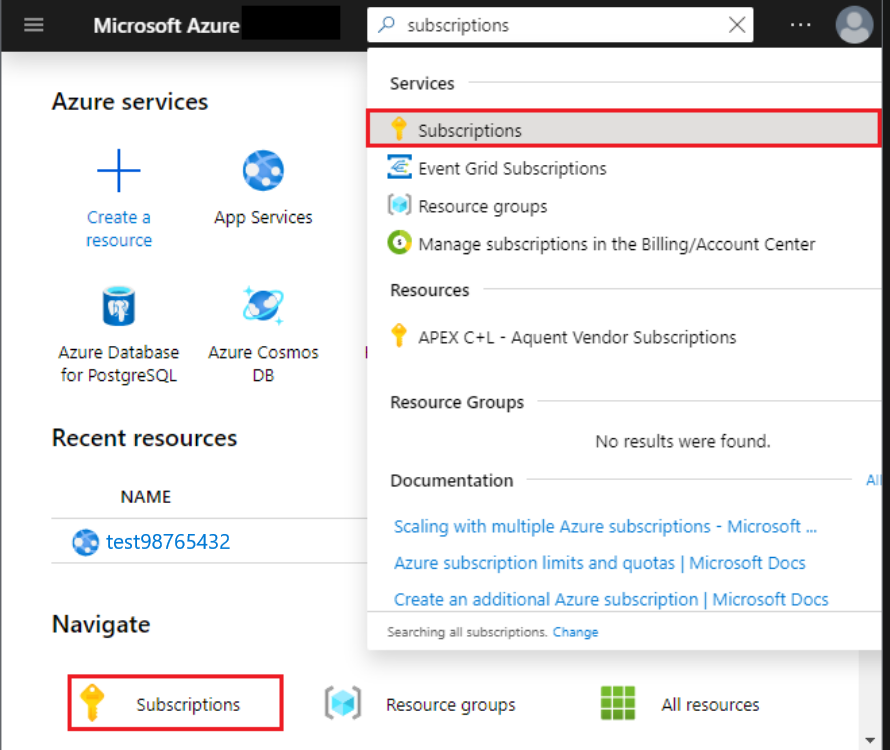

Dans le Portail Azure, sélectionnez le niveau d’étendue à lequel affecter l’application. Par exemple, pour attribuer un rôle dans l’étendue de l’abonnement, recherchez et sélectionnez Abonnements, ou sélectionnez Abonnements dans la page d’accueil.

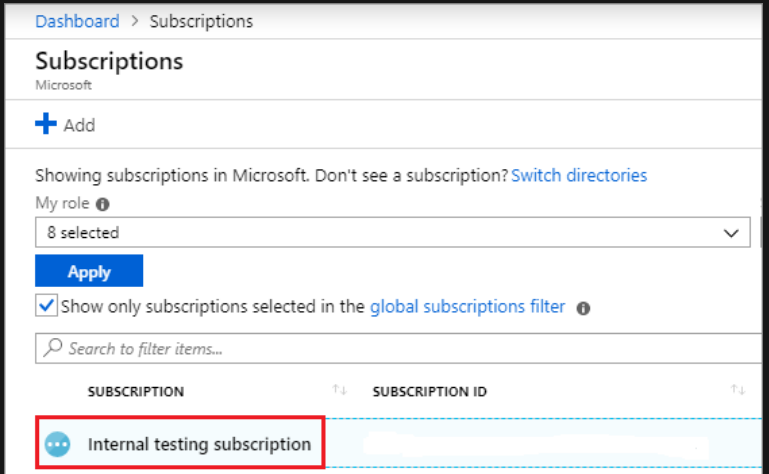

Sélectionnez l’abonnement auquel assigner l’application.

Remarque

Si vous ne voyez pas l’abonnement que vous recherchez, sélectionnez le filtre d’abonnements globaux et vérifiez que l’abonnement souhaité est sélectionné pour le portail.

Sélectionnez Contrôle d’accès (IAM), puis Ajouter une attribution de rôle.

Sélectionnez le rôle que vous souhaitez affecter à l’application. Par exemple, pour autoriser l’application à exécuter des actions telles que redémarrer, démarrer et arrêter des instances, sélectionnez le rôle Contributeur. En savoir plus sur les rôles disponibles.

Par défaut, les applications Microsoft Entra ne figurent pas dans les options disponibles. Pour rechercher votre application, recherchez le nom et sélectionnez-le dans les résultats. Dans la capture d’écran ci-dessous,

example-appest l’application Microsoft Entra que vous avez inscrite.Cliquez sur Enregistrer. Vous pouvez ensuite voir votre application dans la liste des utilisateurs avec un rôle pour cette étendue.

Vous pouvez commencer à utiliser votre principal de service pour exécuter vos scripts ou applications. Pour gérer les autorisations de votre principal de service, consultez l’état du consentement de l’utilisateur, passez en revue les autorisations, consultez les informations de connexion, etc.), consultez vos applications d’entreprise dans le Portail Azure.

Configurer des autorisations d’API

Cette section fournit des instructions sur la configuration des autorisations d’API requises. Pour plus d’informations sur la configuration des autorisations d’API de l’Espace partenaires, consultez Authentification de l’API partenaire.

Accorder l’autorisation à l’API Graph

Ouvrez les Inscriptions d’applications dans le portail Azure.

Sélectionnez une application ou créez une application si vous n’en avez pas déjà.

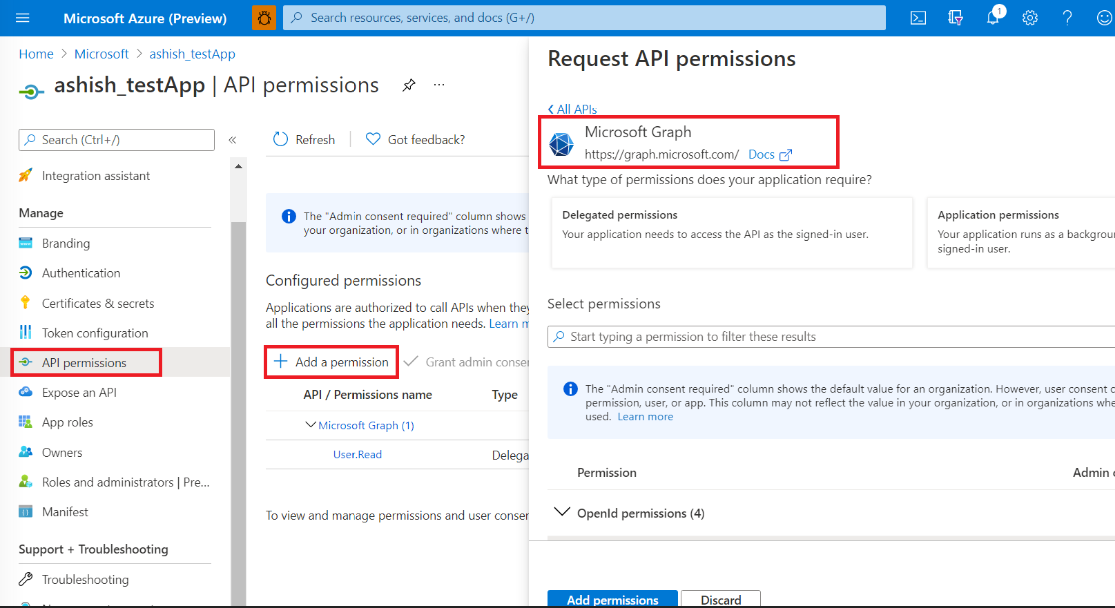

Dans la page Vue d’ensemble de l’application, sous Gérer, sélectionnez Autorisations d’API, puis Ajoutez une autorisation.

Sélectionnez Microsoft Graph dans la liste des API disponibles.

Sélectionnez Autorisations déléguées et ajoutez les autorisations requises. Pour plus d’informations, consultez Configurer l’accès aux applications.

Consentement à l’accès à l’API de l’Espace partenaires via l’application Microsoft Entra

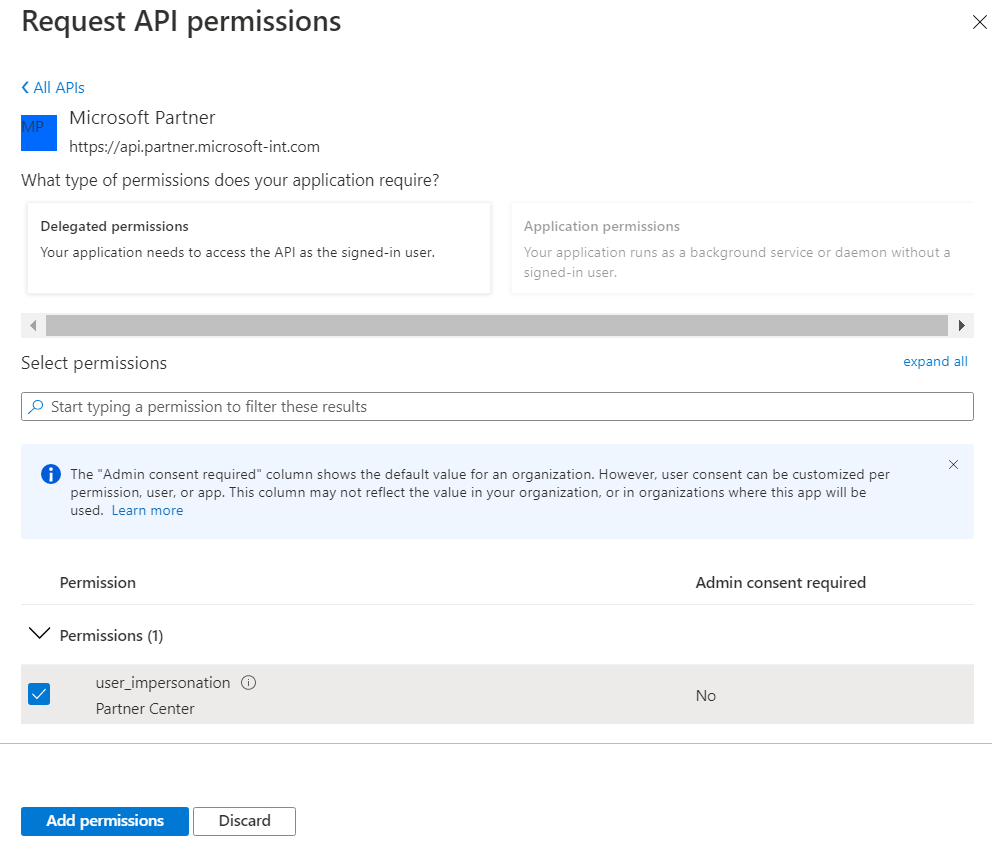

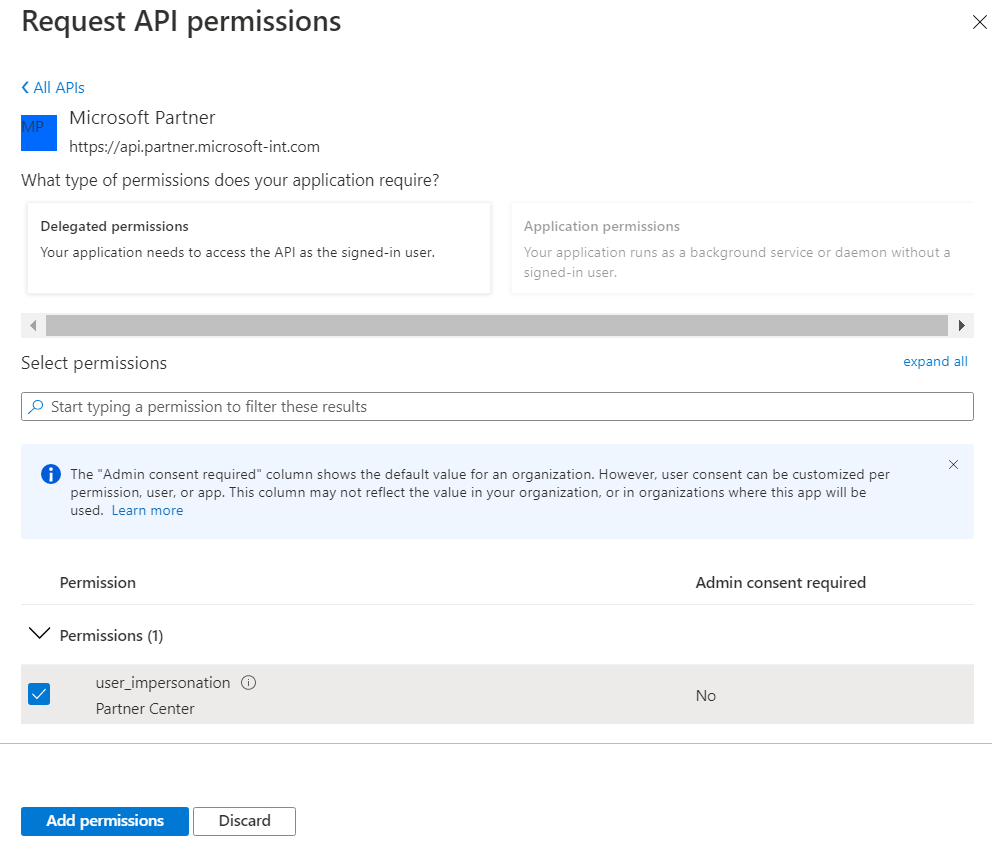

Pour votre application, sélectionnez autorisations d’API, puis, dans l’écran Demander des autorisations d’API, sélectionnez Ajouter une autorisation, puis API que mon organisation utilise.

Recherchez l’API Microsoft Partner (Microsoft Centre de développement) (4990cffe-04e8-4e8b-808a-1175604b879f).

Définissez les autorisations déléguées sur l’Espace partenaires.

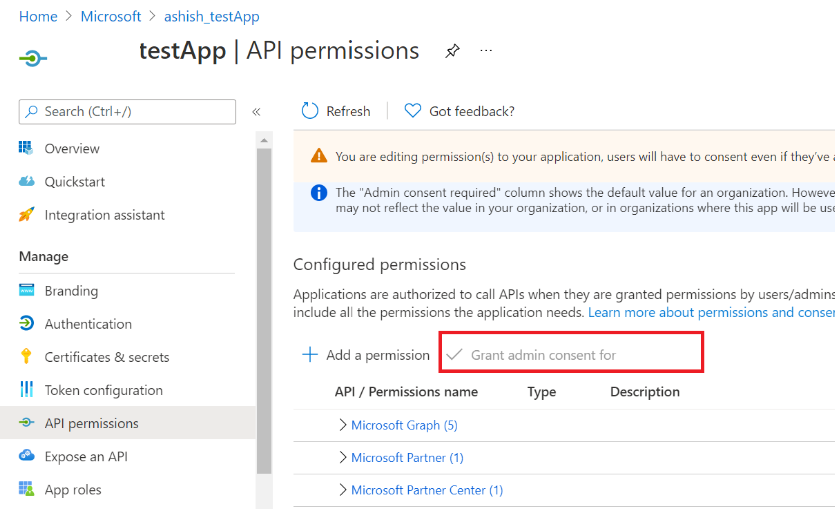

Accordez le consentement administrateur pour les API.

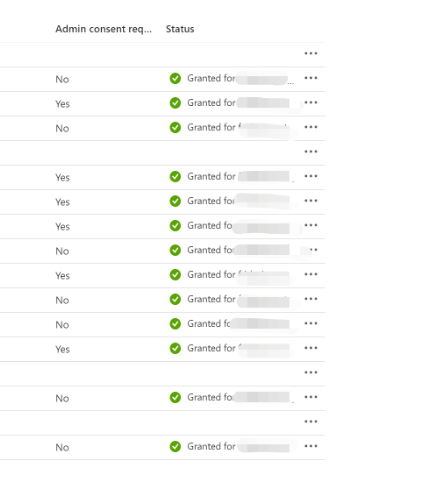

Vérifiez que le consentement administrateur est activé dans l’écran d’état du consentement administrateur.

Dans la section Authentification , vérifiez que l’option Autoriser les flux clients publics est définie sur Oui.

Exécuter l’exemple de code dans Visual Studio

Exemple de code montrant comment l’API peut être utilisée pour le paiement et l’historique des transactions se trouve dans le dépôt GitHub de l’Espace partenaires-Center-Payment-API .

Exemples de notes de code

- Configuration des secrets client et des certificats, comme indiqué dans la section Authentification : deux options de création d’un principal de service dans l’Portail Azure n’est pas nécessaire.

- Les comptes avec authentification multifacteur (MFA) ne sont actuellement pas pris en charge et provoquent une erreur.

- L’API de paiement prend uniquement en charge les informations d’identification basées sur l’utilisateur/mot de passe.