AipSensitivityLabelAction

Azure Information Protection est un service qui permet aux organisations de classifier et d’étiqueter des données sensibles, et d’appliquer des stratégies pour contrôler la façon dont ces données sont consultées et partagées.

AipSensitivityLabelAction est un type d’événement enregistré dans le journal d’audit unifié Office 365. Il représente une tentative d’application ou de modification d’une étiquette de confidentialité. Parmi les scénarios inclus dans ce journal d’audit, citons l’application d’une étiquette, la mise à jour d’une étiquette, la suppression d’une étiquette et l’ouverture d’un fichier avec une étiquette. L’événement est utile, car il montre comment les données étiquetées sont modifiées au sein d’un organization.

Accéder au journal d’audit unifié Office 365

Les journaux d’audit sont accessibles à l’aide des méthodes suivantes.

- L’outil de recherche dans le journal d’audit dans le portail de conformité Microsoft Purview.

- La commande cmdlet Search-UnifiedAuditLog dans Exchange Online PowerShell.

- API Activité de gestion Office 365.

Outil de recherche dans les journaux d’audit

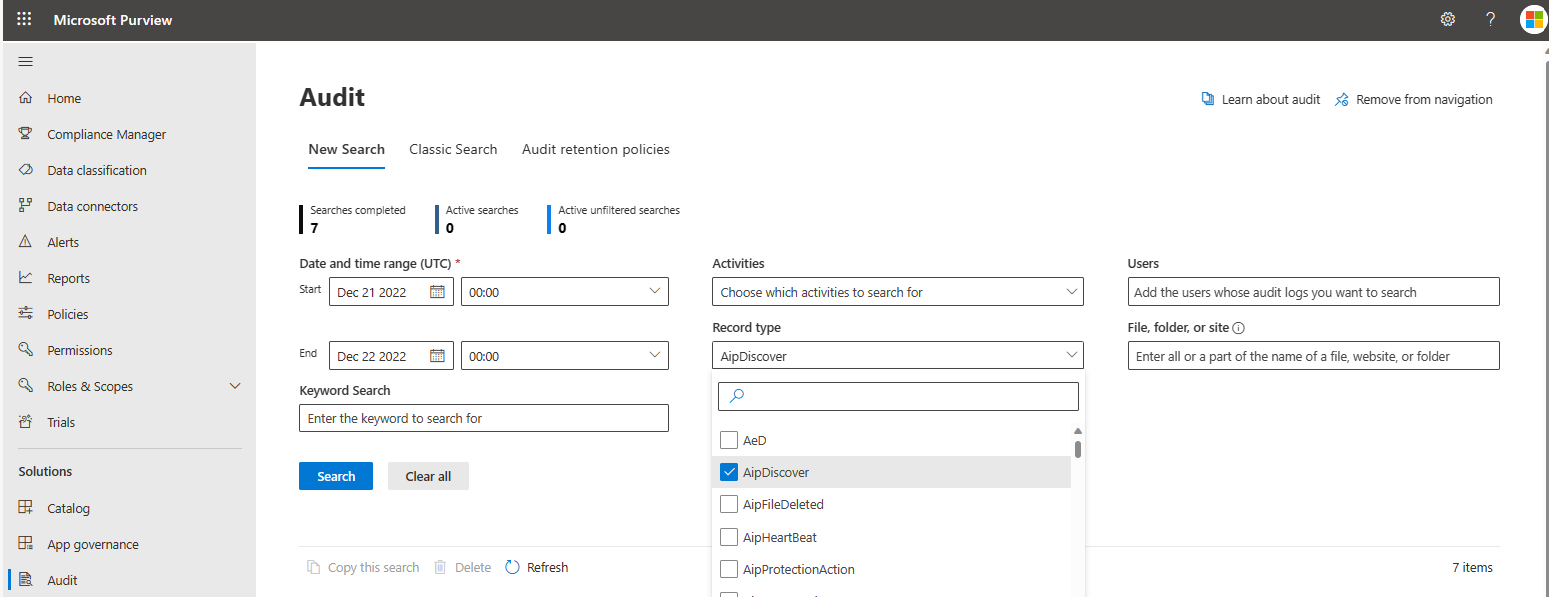

- Accédez au portail de conformité Microsoft Purview et connectez-vous.

- Dans le volet gauche du portail de conformité, sélectionnez Audit.

Remarque

Si vous ne voyez pas Audit dans le volet gauche, consultez Rôles et groupes de rôles dans Microsoft Defender pour Office 365 et Conformité Microsoft Purview pour plus d’informations sur les autorisations.

- Sous l’onglet Nouvelle recherche , définissez Type d’enregistrement sur AipDiscover et configurez les autres paramètres.

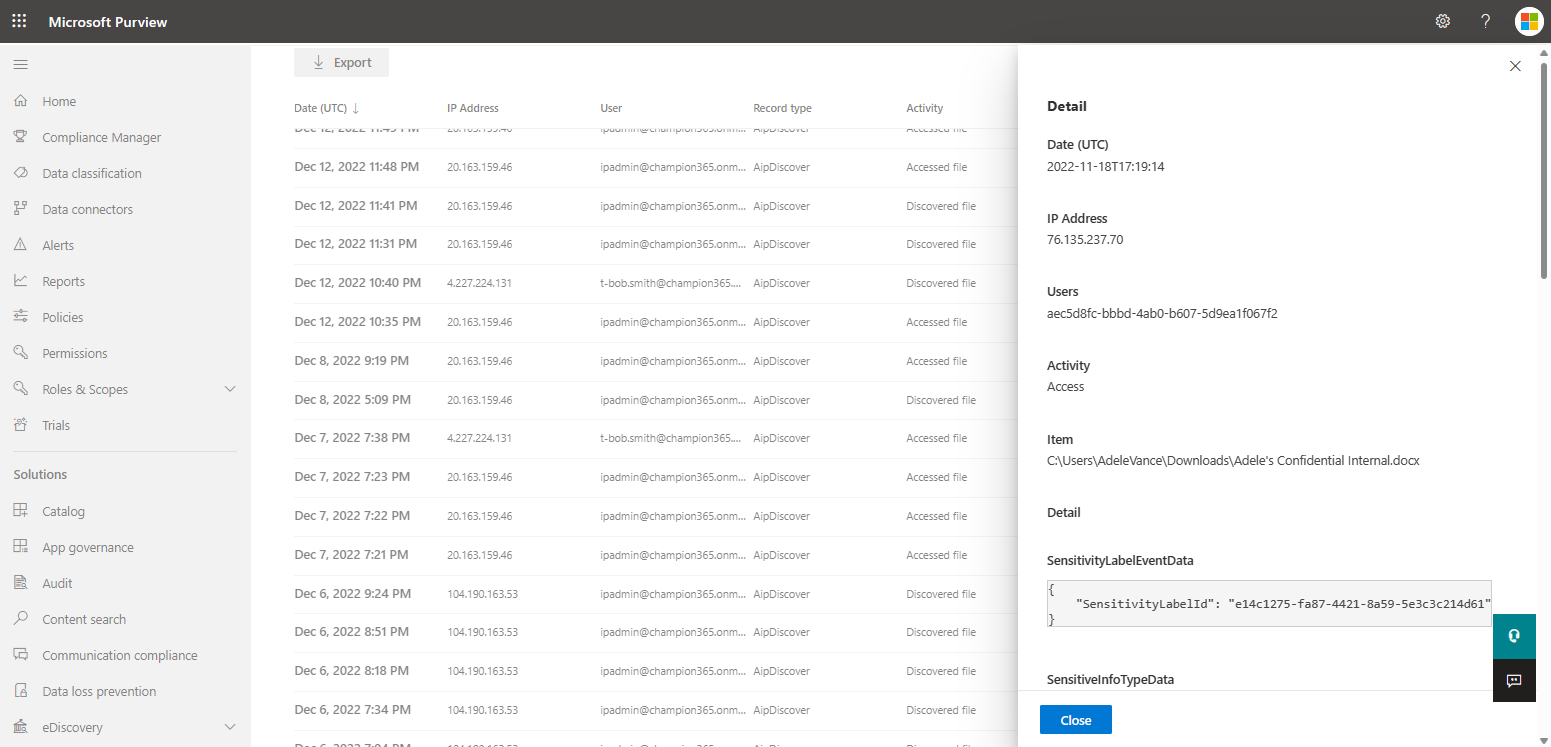

- Cliquez sur Rechercher pour exécuter la recherche à l’aide des critères. Dans le volet de résultats, sélectionnez un événement pour afficher les résultats. Les opérations de découverte et d’accès peuvent être consultées.

Pour plus d’informations sur l’affichage des journaux d’audit dans le portail de conformité Microsoft Purview, consultez Activités du journal d’audit.

Rechercher dans le journal d’audit unifié dans PowerShell

Pour accéder au journal d’audit unifié à l’aide de PowerShell, commencez par vous connecter à une session PowerShell Exchange Online en effectuant les étapes suivantes.

Établir une session PowerShell à distance

Cette opération établit une session PowerShell à distance avec Exchange Online. Une fois la connexion établie, vous pouvez exécuter Exchange Online applets de commande pour gérer votre environnement Exchange Online.

Ouvrez une fenêtre PowerShell et exécutez la commande Install-Module -Name ExchangeOnlineManagement pour installer le module gestion des Exchange Online. Ce module fournit des applets de commande qui peuvent être utilisées pour gérer Exchange Online.

- Connect-IPPSSession est une applet de commande PowerShell utilisée pour créer une connexion à distance à une session PowerShell Exchange Online.

- Import-Module ExchangeOnlineManagement est une applet de commande PowerShell utilisée pour importer le module Exchange Online Management dans la session PowerShell active.

# Import the PSSSession and Exchange Online cmdlets

Connect-IPPSSession

Import-Module ExchangeOnlineManagement

Se connecter avec un utilisateur spécifique

Commande permettant d’inviter un utilisateur spécifique à entrer vos informations d’identification Exchange Online.

$UserCredential = Get-Credential

Commande permettant de se connecter à Exchange Online à l’aide des informations d’identification fournies.

Connect-ExchangeOnline -Credential $UserCredential -ShowProgress $true

Se connecter avec des informations d’identification dans la session active

Connectez-vous à Exchange Online à l’aide des informations d’identification dans la session active.

Connect-ExchangeOnline

Cmdlet Search-UnifiedAuditLog.

L’applet de commande Search-UnifiedAuditLog est une commande PowerShell qui peut être utilisée pour rechercher dans le journal d’audit unifié Office 365. Le journal d’audit unifié est un enregistrement de l’activité de l’utilisateur et de l’administrateur dans Office 365 qui peut être utilisé pour suivre les événements. Pour connaître les meilleures pratiques relatives à l’utilisation de cette applet de commande, consultez Meilleures pratiques pour l’utilisation de Search-UnifiedAuditLog.

Pour extraire les événements AipSensitivityLabelAction du journal d’audit unifié à l’aide de PowerShell, vous pouvez utiliser la commande suivante. Cette opération recherche dans le journal d’audit unifié la plage de dates spécifiée et retourne tous les événements avec le type d’enregistrement « AipSensitivityLabelAction ». Les résultats sont exportés vers un fichier CSV au chemin d’accès spécifié.

Search-UnifiedAuditLog -RecordType AipSensitivityLabelAction -StartDate (Get-Date).AddDays(-100) -EndDate (Get-Date) | Export-Csv -Path <output file>

Utilisez la commande suivante pour rechercher spécifiquement le scénario dans lequel l’étiquette de confidentialité a été appliquée. Un exemple du résultat de l’applet de commande PowerShell est également illustré ci-dessous.

Search-UnifiedAuditLog -Operations SensitivityLabelApplied -RecordType AipSensitivityLabelAction -StartDate (Get-Date).AddDays(-100) -EndDate (Get-Date)

Voici un exemple d’événement SensitivityLabelApplied de PowerShell, avec une étiquette de confidentialité appliquée.

RecordType : AipSensitivityLabelAction

CreationDate : 12/13/2022 10:45:39 PM

UserIds : ipadmin@champion365.onmicrosoft.com

Operations : SensitivityLabelApplied

AuditData :

{

"SensitiveInfoTypeData":[],

"ProtectionEventData":{

"ProtectionEventType":1,

"ProtectionType":"Template",

"TemplateId":"b00b3737-7542-4181-ab70-5dde2c266ccf",

"IsProtected":true,

"IsProtectedBefore":false,

"ProtectionOwner":"ipadmin@champion365.onmicrosoft.com"

},

"Common":{

"ApplicationId":"c00e9d32-3c8d-4a7d-832b-029040e7db99",

"ApplicationName":"Microsoft Azure Information Protection Word Add-In",

"ProcessName":"WINWORD",

"Platform":1,

"DeviceName":"marketing-demo1",

"Location":"On-premises file shares",

"ProductVersion":"2.14.90.0"

},

"DataState":"Use",

"SensitivityLabelEventData":{

"SensitivityLabelId":"4eff011f-95b3-4371-8836-39da6458f464",

"LabelEventType":4,

"ActionSource":1

},

"ObjectId":"Document2",

"UserId":"ipadmin@champion365.onmicrosoft.com",

"ClientIP":"20.163.159.46",

"Id":"77b9a81f-aa2a-4e4a-bdb7-d35b03277fec",

"RecordType":94,

"CreationTime":"2022-12-13T22:45:39",

"Operation":"SensitivityLabelApplied",

"OrganizationId":"c8085975-d882-42d2-9193-d82d752a5de9",

"UserType":0,

"UserKey":"981d11ea-df5c-4334-b656-bb9011bc435b",

"Workload":"Aip",

"Version":1,

"Scope":1

}

ResultIndex : 1

ResultCount : 13

Identity : 77b9a81f-aa2a-4e4a-bdb7-d35b03277fec

IsValid : True

ObjectState : Unchanged

Utilisez la commande suivante pour rechercher spécifiquement le scénario dans lequel l’étiquette de confidentialité a été mise à jour. Un exemple du résultat de l’applet de commande PowerShell est également illustré ci-dessous.

Search-UnifiedAuditLog -Operations SensitivityLabelUpdated -RecordType AipSensitivityLabelAction -StartDate (Get-Date).AddDays(-100) -EndDate (Get-Date)

Voici un exemple d’événement AipSensitivityLabelAction à partir de PowerShell, avec l’étiquette de confidentialité mise à jour.

RecordType : AipSensitivityLabelAction

CreationDate : 12/22/2022 9:01:35 PM

UserIds : ipadmin@champion365.onmicrosoft.com

Operations : SensitivityLabelUpdated

AuditData : RecordType:AipSensitivityLabelAction

CreationDate:12/22/2022 9:01:35 PM

UserIds:ipadmin@champion365.onmicrosoft.com

Operations:SensitivityLabelUpdated

AuditData:

{

"SensitiveInfoTypeData":[],

"ProtectionEventData":{

"ProtectionEventType":1,

"ProtectionType":"DoNotForward",

"IsProtected":true,

"IsProtectedBefore":false,

"ProtectionOwner":"ipadmin@champion365.onmicrosoft.com"

},

"Common":{

"ApplicationId":"c00e9d32-3c8d-4a7d-832b-029040e7db99",

"ApplicationName":"Microsoft Azure Information Protection Outlook Add-In",

"ProcessName":"OUTLOOK",

"Platform":1,

"DeviceName":"forrester-demo1",

"Location":"On-premises file shares",

"ProductVersion":"2.14.90.0"

},

"DataState":"Use",

"SensitivityLabelEventData":{

"SensitivityLabelId":"6a10f3c2-a682-44ba-a911-52dcca64e78d",

"OldSensitivityLabelId":"6282649d-9e2a-4063-8587-32eaaa9ad68e",

"LabelEventType":1,

"ActionSource":3

},

"ObjectId":"test.msg",

"UserId":"ipadmin@champion365.onmicrosoft.com",

"ClientIP":"20.163.159.46",

"Id":"ca08441d-7876-4320-9c75-c0a3d99bcc4a",

"RecordType":94,

"CreationTime":"2022-12-22T21:01:35",

"Operation":"SensitivityLabelUpdated",

"OrganizationId":"c8085975-d882-42d2-9193-d82d752a5de9",

"UserType":0,

"UserKey":"981d11ea-df5c-4334-b656-bb9011bc435b",

"Workload":"Aip",

"Version":1,

"Scope":1

}

ResultIndex:1

ResultCount:6

Identity:ca08441d-7876-4320-9c75-c0a3d99bcc4a

IsValid:True

ObjectState:Unchanged

ResultIndex : 1

ResultCount : 6

Identity : ca08441d-7876-4320-9c75-c0a3d99bcc4a

IsValid : True

ObjectState : Unchanged

Les autres opérations qui peuvent être recherchées spécifiquement dans AipSensitivityLabelAction incluent SensitivityLabelRemoved, SensitivityLabelPolicyMatched et SensitivityLabeledFileOpened.

Remarque

Il s’agit simplement d’un exemple de la façon dont l’applet de commande Search-UnifiedAuditLog peut être utilisée. Vous devrez peut-être ajuster la commande et spécifier des paramètres supplémentaires en fonction de vos besoins spécifiques. Pour plus d’informations sur l’utilisation de PowerShell pour les journaux d’audit unifiés, consultez Rechercher dans le journal d’audit unifié.

API Activité de gestion Office 365

Pour pouvoir interroger les points de terminaison de l’API de gestion Office 365, vous devez configurer votre application avec les autorisations appropriées. Pour obtenir un guide pas à pas, consultez Prise en main des API de gestion Office 365.

Événement AipSensitivityLabelAction de l’API REST

Voici un exemple d’événement AipSensitivityLabelAction de l’API REST.

TenantId : bd285ff7-1a38-4306-adaf-a367669731c3

SourceSystem : RestAPI

TimeGenerated [UTC] : 2022-12-07T18:04:40Z

EventCreationTime [UTC] : 2022-12-07T18:04:40Z

ProtectionEventData_ProtectionEventType : 1

Id : e22455c0-3f3e-4983-8067-adf7aebac2b7

Operation : SensitivityLabelApplied

OrganizationId : ac1dff03-7e0e-4ac8-a4c9-9b38d24f062c

RecordType : 94

UserType : 5

Version : 1

Workload : Aip

UserId : mipscanner@kazdemos.org

UserKey : 2231a98d-8749-4808-b461-1acaa5b628ac

Scope : 1

ClientIP : 168.245.201.7

Common_ApplicationId : c00e9d32-3c8d-4a7d-832b-029040e7db99

Common_ApplicationName : Microsoft Azure Information Protection Scanner

Common_ProcessName : MSIP.Scanner

Common_Platform : 1

Common_DeviceName : AIPConnector.AIPTest.local

Common_ProductVersion : 2.14.90.0

ObjectId : c:\Data\Data03\Concert Schedule.docx

SensitivityLabelEventData_ActionSource : 3

SensitivityLabelEventData_LabelEventType : 4

SensitivityLabelEventData_SensitivityLabelId : 14332bd2-1fed-4838-954b-646f71db45b1

SensitiveInfoTypeData : []

ProtectionEventData_ProtectionType : Template

ProtectionEventData_TemplateId : 7ef1852d-f4a9-460a-a59f-60ee8c3fe291

ProtectionEventData_IsProtected : true

ProtectionEventData_ProtectionOwner : mipscanner@kazdemos.org

Common_Location : On-premises file shares

DataState : Rest

ProtectionEventData_IsProtectedBefore : false

Type : AuditGeneral

Attributs de l’événement AipSensitivityLabelAction

Le tableau suivant contient des informations relatives aux événements d’étiquette de confidentialité AIP.

| Événement | Type | Description |

|---|---|---|

| ActionSource | Double | Indique si l’étiquette a été appliquée manuellement ou automatiquement.

0 = Aucun 1 = Par défaut 2 = Auto 3 = Manuel 4 = Recommandé |

| ApplicationId | GUID | ID de l’application qui exécute l’opération. |

| ApplicationName | String | Nom convivial de l’application qui effectue l’opération. (Outlook, OWA, Word, Excel, PowerPoint, etc.) |

| ClientIP | IPv4/IPv6 | Adresse IP du périphérique utilisé lors de la journalisation de l’activité. Pour certains services, la valeur affichée dans cette propriété peut être l'adresse IP d'une application sécurisée (par exemple, Office sur les applications Web) qui appelle le service au nom d'un utilisateur et non l'adresse IP de l'appareil utilisé par la personne ayant effectué l'activité. |

| CreationTime | Date/heure | Date et heure à l’heure UTC (temps universel coordonné) au moment où l’utilisateur a effectué l’activité. |

| DataState | String | Rest = Le fichier n’était pas ouvert lorsque l’événement a été journalisé Utilisation = Le fichier était en cours d’utilisation lorsque l’événement a été enregistré. |

| DeviceName | String | Appareil sur lequel l’activité s’est produite. |

| ID | GUID | Identificateur unique d’un enregistrement d’audit. |

| IsProtected | Boolean | Indique si les données sont protégées par le chiffrement ou non. |

| LabelEventType | Double | Décrit comment l’étiquette a été modifiée.

0 = None 1 = LabelUpgraded 2 = LabelDowngraded 3 = LabelRemoved 4 = LabelChangedSameOrder |

| Emplacement | Chaîne | Emplacement du document par rapport à l’appareil de l’utilisateur (partages de fichiers locaux). |

| ObjectId | String | Chemin d’accès complet (URL) du fichier auquel l’utilisateur accède. |

| OldSensitivityLabelId | GUID | GUID de l’étiquette de confidentialité précédente. |

| Opération | String | Type d’opération pour le journal d’audit. Pour AipSensitivityLabelAction, les opérations peuvent inclure : - SensitivityLabelApplied - SensitivityLabelUpdated - SensitivityLabelRemoved - SensitivityLabelPolicyMatched - SensitivityLabeledFileOpened |

| OrganizationId | GUID | GUID pour le client Office 365 de votre organisation. Cette valeur sera toujours identique pour votre organisation, quel que soit le service Office 365 concerné. |

| Plateforme | Double | Plateforme à partir de laquelle l’activité s’est produite.

0 = Inconnu 1 = Windows 2 = MacOS 3 = iOS 4 = Android 5 = Navigateur web |

| ProcessName | String | Nom du processus approprié (Outlook, MSIP.App, WinWord, etc.) |

| ProductVersion | String | Version du client AIP. |

| ProtectionOwner | String | Propriétaire Rights Management au format UPN. |

| ProtectionType | String | Type de protection utilisé pour les données. Le modèle signifie que la protection a été prédéfinie par l’administrateur. Personnalisé signifie que l’utilisateur a défini la protection. |

| RecordType | Double | Type d’opération indiqué par l’enregistrement. 94 représente un enregistrement AipSensitivityLabelAction. |

| Portée | Double | 0 représente que l’événement a été créé par un service O365 hébergé. 1 représente que l’événement a été créé par un serveur local. |

| SensitiveInfoTypeData | String | Types d’informations sensibles qui ont été découverts dans les données. |

| SensitivityLabelId | GUID | GUID actuel de l’étiquette de confidentialité. Utilisez cmdlt Get-Label pour obtenir les valeurs complètes du GUID. |

| TemplateId | GUID | ID du modèle utilisé pour la protection. Si ProtectionType = Template, TemplateId aura un GUID. Si ProtectionType = Custom, TemplateId est vide. L’applet de commande Get-AipServiceTemplate obtient tous les modèles de protection existants ou sélectionnés à partir d’Azure Information Protection. |

| UserId | String | Nom d’utilisateur principal (UPN) de l’utilisateur qui a effectué l’action qui a entraîné la journaliser l’enregistrement. |

| UserKey | GUID | Autre ID pour l’utilisateur identifié dans la propriété UserId. Cette propriété est remplie avec l’ID unique passport (PUID) pour les événements effectués par les utilisateurs dans SharePoint, OneDrive Entreprise et Exchange. |

| UserType | Double | Type d’utilisateur ayant effectué l’opération.

0 = Regular 1 = Reserved 2 = Administration 3 = DcAdmin 4 = System 5 = Application 6 = ServicePrincipal 7 = CustomPolicy 8 = SystemPolicy |

| Version | Double | ID de version du fichier dans l’opération. |

| Charge de travail | String | Stocke le service Office 365 où l’activité s’est produite (Exchange, SharePoint, OneDrive, etc.). |