Configurer un domaine pour un scénario de comptes de service administrés de groupe (gMSA)

Important

Cet article s’applique uniquement à MIM 2016 SP2.

Microsoft Identity Manager (MIM) fonctionne avec votre domaine Active Directory (AD). Vous devriez déjà avoir installé AD et vérifié que vous disposez d'un contrôleur de domaine dans votre environnement pour un domaine que vous êtes en mesure d'administrer. Cet article explique comment configurer des comptes de service administrés de groupe dans ce domaine en vue de leur utilisation par MIM.

Vue d’ensemble

Les comptes de service administrés de groupe éliminent la nécessité de changer régulièrement les mots de passe des comptes de service. Avec la publication de MIM 2016 SP2, les composants MIM suivants peuvent avoir des comptes gMSA configurés pour être utilisés pendant le processus d’installation :

- Service de synchronisation MIM (FIMSynchronizationService)

- Service MIM (FIMService)

- Pool d’applications du site web d’inscription de mot de passe MIM

- Pool d’applications du site web de réinitialisation de mot de passe MIM

- Pool d’applications du site web de l’API REST PAM

- Service de supervision PAM (PamMonitoringService)

- Service de composants PAM (PrivilegeManagementComponentService)

Les composants MIM suivants ne prennent pas en charge l’exécution en tant que comptes gMSA :

- Portail MIM. Cela est dû au fait que le portail MIM fait partie de l’environnement SharePoint. Au lieu de cela, vous pouvez déployer SharePoint en mode batterie de serveurs et configurer le changement automatique du mot de passe dans SharePoint Server.

- Tous les agents de gestion

- Gestion des certificats Microsoft

- BHOLD

Pour plus d’informations sur les comptes gMSA, consultez les articles suivants :

Créer les comptes et les groupes d’utilisateurs

Tous les composants de votre déploiement MIM ont besoin de leurs propres identités dans le domaine. Cela comprend les composants MIM tels que Service et Synchronisation, ainsi que SharePoint et SQL.

Notes

Cette procédure pas à pas utilise des exemples de noms et de valeurs tirés d’une société appelée Contoso. Remplacez-les par les vôtres. Par exemple :

- Nom du contrôleur de domaine : dc

- Nom de domaine : contoso

- Nom du serveur du service MIM : mimservice

- Nom du serveur de synchronisation MIM : mimsync

- Nom du serveur SQL : sql

- Mot de passe : Pass@word1

Connectez-vous au contrôleur de domaine en tant qu’administrateur du domaine, par exemple Contoso\Administrateur.

Créez les comptes d’utilisateur suivants pour les services MIM. Démarrez PowerShell et tapez le script PowerShell suivant pour créer des utilisateurs de domaine AD. Tous les comptes ne sont pas obligatoires. Bien que le script soit fourni à titre d’information uniquement, il est recommandé d’utiliser un compte MIMAdmin dédié pour le processus d’installation de MIM et de SharePoint.

import-module activedirectory $sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName MIMAdmin –name MIMAdmin Set-ADAccountPassword –identity MIMAdmin –NewPassword $sp Set-ADUser –identity MIMAdmin –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcSharePoint –name svcSharePoint Set-ADAccountPassword –identity svcSharePoint –NewPassword $sp Set-ADUser –identity svcSharePoint –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMSql –name svcMIMSql Set-ADAccountPassword –identity svcMIMSql –NewPassword $sp Set-ADUser –identity svcMIMSql –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMAppPool –name svcMIMAppPool Set-ADAccountPassword –identity svcMIMAppPool –NewPassword $sp Set-ADUser –identity svcMIMAppPool –Enabled 1 -PasswordNeverExpires 1Créez des groupes de sécurité pour tous les groupes.

New-ADGroup –name MIMSyncAdmins –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncAdmins New-ADGroup –name MIMSyncOperators –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncOperators New-ADGroup –name MIMSyncJoiners –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncJoiners New-ADGroup –name MIMSyncBrowse –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncBrowse New-ADGroup –name MIMSyncPasswordSet –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncPasswordSet Add-ADGroupMember -identity MIMSyncAdmins -Members Administrator Add-ADGroupMember -identity MIMSyncAdmins -Members MIMAdminAjoutez les noms de principal du service pour activer l’authentification Kerberos des comptes de service

setspn -S http/mim.contoso.com contoso\svcMIMAppPoolVeillez à inscrire les enregistrements DNS « A » suivants pour une résolution de noms appropriée (en supposant que les sites web du service MIM, du portail MIM, de la réinitialisation de mot de passe et d’inscription de mot de passe seront hébergés sur le même ordinateur).

- mim.contoso.com : pointez vers l’adresse IP physique du serveur du service et du portail MIM.

- passwordreset.contoso.com : pointez vers l’adresse IP physique du serveur du service et du portail MIM.

- passwordregistration.contoso.com : pointez vers l’adresse IP physique du serveur du service et du portail MIM.

Créer la clé racine du service de distribution de clés

Vérifiez que vous êtes connecté à votre contrôleur de domaine en tant qu’administrateur pour préparer le service de distribution de clés de groupe.

Si une clé racine existe déjà pour le domaine (utilisez Get-KdsRootKey pour vérifier), passez à la section suivante.

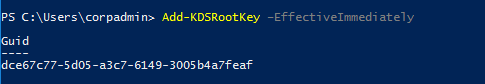

Si nécessaire, créez la clé racine, une par domaine seulement, du service de distribution de clés (KDS). La clé racine est utilisée par le service KDS sur les contrôleurs de domaine (avec d’autres informations) pour générer des mots de passe. En tant qu’administrateur de domaine, tapez la commande PowerShell suivante :

Add-KDSRootKey –EffectiveImmediately–Entrée en vigueur Immédiatement peut nécessiter un délai allant jusqu’à ~10 heures, car il doit être répliqué sur tous les contrôleurs de domaine. Ce délai était d’environ 1 heure pour deux contrôleurs de domaine.

Notes

Dans l’environnement Lab ou Test, vous pouvez éviter le délai de réplication de 10 heures en exécutant la commande suivante à la place :

Add-KDSRootKey -EffectiveTime ((Get-Date).AddHours(-10))

Créer un compte de service de synchronisation MIM, un groupe et un principal de service

Vérifiez que tous les comptes d’ordinateur des ordinateurs sur lesquels le logiciel MIM doit être installé sont déjà joints au domaine. Ensuite, effectuez ces étapes dans PowerShell en tant qu’administrateur de domaine.

Créez un groupe MIMSync_Servers et ajoutez-y tous les serveurs de synchronisation MIM. Tapez la commande suivante pour créer un groupe AD pour les serveurs de synchronisation MIM. Ajoutez ensuite les comptes d’ordinateur Active Directory du serveur de synchronisation MIM, par exemple contoso\MIMSync$, à ce groupe.

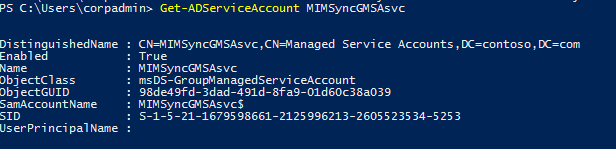

New-ADGroup –name MIMSync_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMSync_Servers Add-ADGroupmember -identity MIMSync_Servers -Members MIMSync$Créez le compte gMSA du service de synchronisation MIM. Tapez la commande PowerShell suivante.

New-ADServiceAccount -Name MIMSyncGMSAsvc -DNSHostName MIMSyncGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMSync_Servers"Vérifiez les détails du compte gMSA créé en exécutant la commande PowerShell Get-ADServiceAccount :

Si vous envisagez d’exécuter le service de notification de modification de mot de passe, vous devez inscrire le nom de principal de service en exécutant la commande PowerShell suivante :

Set-ADServiceAccount -Identity MIMSyncGMSAsvc -ServicePrincipalNames @{Add="PCNSCLNT/mimsync.contoso.com"}Redémarrez votre serveur de synchronisation MIM pour actualiser un jeton Kerberos associé au serveur, car l’appartenance au groupe « MIMSync_Server » a changé.

Créer un compte de service pour l’agent de gestion du service MIM

- En général, lors de l’installation du service MIM, vous créez un compte pour l’agent de gestion du service MIM (compte MA MIM). Avec un compte gMSA, deux options sont disponibles :

Utiliser le compte de service administré de groupe du service de synchronisation MIM et ne pas créer de compte distinct

Vous pouvez ignorer la création du compte de service de l’agent de gestion du service MIM. Dans ce cas, utilisez le nom du compte gMSA du service de synchronisation MIM, par exemple contoso\MIMSyncGMSAsvc$, à la place du compte MA MIM lors de l’installation du service MIM. Plus tard, lors de la configuration de l’agent de gestion du service MIM, activez l’option « Utiliser le compte MIMSync ».

N’activez pas « Refuser l’ouverture de session à partir du réseau » pour le compte gMSA du service de synchronisation MIM, car le compte MA MIM nécessite l’autorisation « Autoriser l’ouverture de session réseau ».

Utiliser un compte de service standard pour le compte de service de l’agent de gestion du service MIM

Démarrez PowerShell en tant qu’administrateur de domaine, puis tapez la commande suivante pour créer un utilisateur de domaine AD :

$sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName svcMIMMA –name svcMIMMA Set-ADAccountPassword –identity svcMIMMA –NewPassword $sp Set-ADUser –identity svcMIMMA –Enabled 1 –PasswordNeverExpires 1N’activez pas « Refuser l’ouverture de session à partir du réseau » pour le compte MA MIM, car il nécessite l’autorisation « Autoriser l’ouverture de session réseau ».

Créer des comptes de service MIM, des groupes et un principal de service

Continuez à utiliser PowerShell en tant qu’administrateur de domaine.

Créez un groupe MIMService_Servers et ajoutez-y tous les serveurs de service MIM. Tapez la commande PowerShell suivante pour créer un groupe AD pour les serveurs de service MIM et y ajouter le compte d’ordinateur Active Directory du serveur de service MIM, par exemple contoso\MIMPortal$.

New-ADGroup –name MIMService_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMService_Servers Add-ADGroupMember -identity MIMService_Servers -Members MIMPortal$Créez le compte gMSA du service MIM.

New-ADServiceAccount -Name MIMSrvGMSAsvc -DNSHostName MIMSrvGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMService_Servers" -OtherAttributes @{'msDS-AllowedToDelegateTo'='FIMService/mimportal.contoso.com'}Inscrivez le nom de principal de service et activez la délégation Kerberos en exécutant la commande PowerShell suivante :

Set-ADServiceAccount -Identity MIMSrvGMSAsvc -TrustedForDelegation $true -ServicePrincipalNames @{Add="FIMService/mimportal.contoso.com"}Pour les scénarios SSPR, le compte de service MIM doit pouvoir communiquer avec le service de synchronisation MIM. Le compte de service MIM doit donc être membre du groupe MIMSyncAdministrators ou des groupes MIMSyncPasswordSet et MIMSyncBrowse :

Add-ADGroupmember -identity MIMSyncPasswordSet -Members MIMSrvGMSAsvc$ Add-ADGroupmember -identity MIMSyncBrowse -Members MIMSrvGMSAsvc$Redémarrez votre serveur de service MIM pour actualiser un jeton Kerberos associé au serveur, car l’appartenance au groupe « MIMService_Servers » a changé.

Créer d’autres comptes MIM et groupes si nécessaire

Si vous configurez SSPR dans MIM, suivez les mêmes instructions que celles décrites ci-dessus pour le service de synchronisation MIM et le service MIM afin de créer d’autres comptes gMSA pour :

- Pool d’applications du site web de réinitialisation de mot de passe MIM

- Pool d’applications du site web d’inscription de mot de passe MIM

Si vous configurez PAM dans MIM, suivez les mêmes instructions que celles décrites ci-dessus pour le service de synchronisation MIM et le service MIM afin de créer d’autres comptes gMSA pour :

- Pool d’applications du site web de l’API REST PAM MIM

- Service de composant PAM MIM

- Service de supervision PAM MIM

Spécification d’un compte gMSA lors de l’installation de MIM

En règle générale, dans la plupart des cas lors de l’utilisation d’un programme d’installation MIM, pour spécifier que vous souhaitez utiliser un compte gMSA au lieu d’un compte normal, ajoutez un caractère de signe dollar au nom du gMSA, par exemple contoso\MIMSyncGMSAsvc$, et laissez le champ de mot de passe vide. L’outil miisactivate.exe est la seule exception puisqu’il accepte le nom d’un compte gMSA sans le symbole dollar.