Étape 5 : établir l'approbation entre les forêts PRIV et CORP

Pour chaque domaine CORP comme contoso.local, les contrôleurs de domaine PRIV et CONTOSO doivent être liés par une approbation. Cela permet aux utilisateurs du domaine PRIV d’accéder aux ressources du domaine CORP.

Connecter chaque contrôleur de domaine à son homologue

Avant d’établir une approbation, vous devez configurer chaque contrôleur de domaine pour la résolution de noms DNS pour son homologue, en fonction de l’adresse IP de l’autre serveur DNS/contrôleur domaine.

Si les contrôleurs de domaine ou le serveur avec le logiciel MIM sont déployés en tant que machines virtuelles, vérifiez qu’aucun autre serveur DNS ne fournit des services d’attribution de noms de domaine à ces ordinateurs.

- Si les machines virtuelles ont plusieurs interfaces réseau, notamment des interfaces réseau connectées aux réseaux publics, vous devrez peut-être désactiver momentanément ces connexions ou substituer les paramètres d’interface réseau Windows. Vous devez absolument vous assurer qu’aucune machine virtuelle n’utilise une adresse de serveur DNS fournie par DHCP.

Vérifiez que chaque contrôleur de domaine CORP existant peut acheminer les noms vers la forêt PRIV. Sur chaque contrôleur de domaine en dehors de la forêt PRIV, tel que CORPDC, lancez PowerShell et tapez la commande suivante :

nslookup -qt=ns priv.contoso.local.Vérifiez que la sortie indique un enregistrement de serveur de noms pour le domaine PRIV avec l’adresse IP correcte.

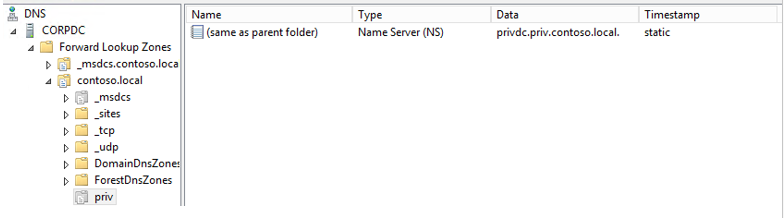

Si le contrôleur de domaine est incapable de router le domaine PRIV, utilisez le Gestionnaire DNS (accessible dans Démarrer>Outils d’application>DNS) pour configurer le transfert de noms DNS pour le domaine PRIV vers l’adresse IP de PRIVDC. S’il s’agit d’un domaine supérieur (par exemple, contoso.local), développez les nœuds de ce contrôleur de domaine et son domaine, tels que CORPDC>Forward Lookup Zones>contoso.local, et vérifiez qu’une clé nommée priv est présente en tant que type de serveur de noms (NS).

Établir l’approbation sur PAMSRV

Sur PAMSRV, établissez une approbation à sens unique avec chaque domaine tel que CORPDC, pour que les contrôleurs de domaine CORP approuvent la forêt PRIV.

Connectez-vous à PAMSRV en tant qu’administrateur de domaine PRIV (PRIV\Administrateur).

Lancez PowerShell.

Tapez les commandes PowerShell suivantes pour chaque forêt existante. À l’invite, entrez les informations d’identification de l’administrateur du domaine CORP (CONTOSO\Administrator).

$ca = get-credential New-PAMTrust -SourceForest "contoso.local" -Credentials $caTapez les commandes suivantes pour chaque domaine dans les forêts existantes.

netdom trust contoso.local /domain:priv.contoso.local /enablesidhistory:yes /usero:contoso\administrator /passwordo:Pass@word1 netdom trust contoso.local /domain:priv.contoso.local /quarantine:no /usero:contoso\administrator /passwordo:Pass@word1 netdom trust contoso.local /domain:priv.contoso.local /enablepimtrust:yes /usero:contoso\administrator /passwordo:Pass@word1

Accorder un accès en lecture aux forêts Active Directory existantes

Pour chaque forêt existante, activez l’accès en lecture à Active Directory par les administrateurs de PRIV et par le service de surveillance.

Connectez-vous au contrôleur de domaine de forêt CORP existant, (CORPDC), en tant qu’administrateur de domaine du domaine de niveau supérieur dans cette forêt (Contoso\Administrateur).

Lancez Utilisateurs et ordinateurs Active Directory.

Cliquez avec le bouton droit sur le domaine contoso.local, puis sélectionnez Délégation de contrôle.

Sous l’onglet Utilisateurs et groupes sélectionnés, cliquez sur Ajouter.

Dans la fenêtre Sélectionner les utilisateurs, les ordinateurs ou les groupes, cliquez sur Emplacements et remplacez l’emplacement par priv.contoso.local. Sur le nom de l’objet, tapez Administrateurs de domaine , puis cliquez sur Vérifier les noms. Quand une fenêtre contextuelle s’affiche, entrez le nom d’utilisateur priv\administrateur et son mot de passe.

Après Admins du domaine, ajoutez « ; MIMMonitor ». Une fois les noms Admins du domaine et MIMMonitor soulignés, cliquez sur OK, puis sur Suivant.

Dans la liste des tâches courantes, sélectionnez Lire toutes les informations sur l’utilisateur, cliquez sur Suivant, puis sur Terminer.

Fermez Utilisateurs et ordinateurs Active Directory.

Ouvrez une fenêtre PowerShell.

Utilisez

netdompour vérifier que l’historique des SID est activé et que le filtrage des SID est désactivé. Tapez :netdom trust contoso.local /quarantine:no /domain priv.contoso.local netdom trust /enablesidhistory:yes /domain priv.contoso.localLa sortie doit indiquer Activation de l’historique des SID pour cette approbation ou L’historique des SID est déjà activé pour cette approbation.

La sortie doit également indiquer que le filtrage SID n’est pas activé pour cette approbation. Pour plus d’informations, consultez Désactiver la mise en quarantaine des filtres SID .

Démarrer les services de surveillance et de composants

Connectez-vous à PAMSRV en tant qu’administrateur de domaine PRIV (PRIV\Administrateur).

Lancez PowerShell.

Tapez les commandes PowerShell suivantes.

net start "PAM Component service" net start "PAM Monitoring service"

À l’étape suivante, vous déplacerez un groupe vers PAM.