Exemple de protection contre la perte de données - Exiger l’authentification de l’utilisateur dans les agents

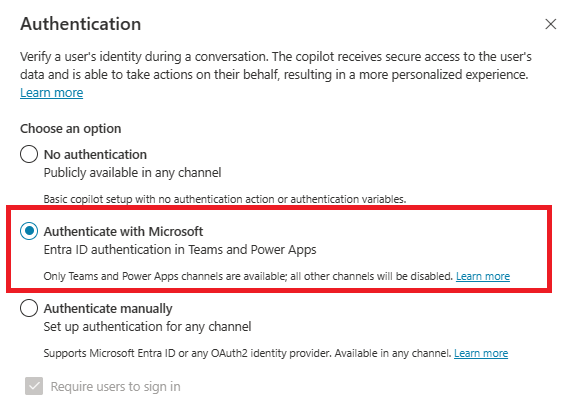

Lorsque vous créez un agent, l’option d’authentification S’authentifier avec Microsoft est activée par défaut. L’agent utilise automatiquement l’authentification Microsoft Entra ID sans nécessiter de configuration manuelle et vous permet uniquement de discuter avec votre agent sur Teams. Toutefois, les créateurs d’agents dans votre organisation peuvent sélectionner l’option d’authentification Aucune authentification pour permettre à toute personne disposant du lien de discuter avec votre agent.

Vous pouvez utiliser des stratégies de protection contre la perte de données (DLP) pour empêcher vos créateurs d’agent de configurer et de publier des agents qui ne sont pas configurés pour l’authentification afin d’empêcher l’exfiltration de données.

Si une stratégie DLP appliquée s’applique à ce connecteur, les créateurs d’agents doivent configurer l’authentification de l’utilisateur avec Authentifier avec Microsoft ou Authentifier manuellement dans Copilot Studio.

Pour plus d’informations sur les autres connecteurs liés à la protection contre la perte de données, consultez Configurer des stratégies de protection contre la perte de données pour les agents.

Configurer la DLP pour exiger l’authentification dans le centre d’administration Power Platform

Sélectionner ou créer une stratégie

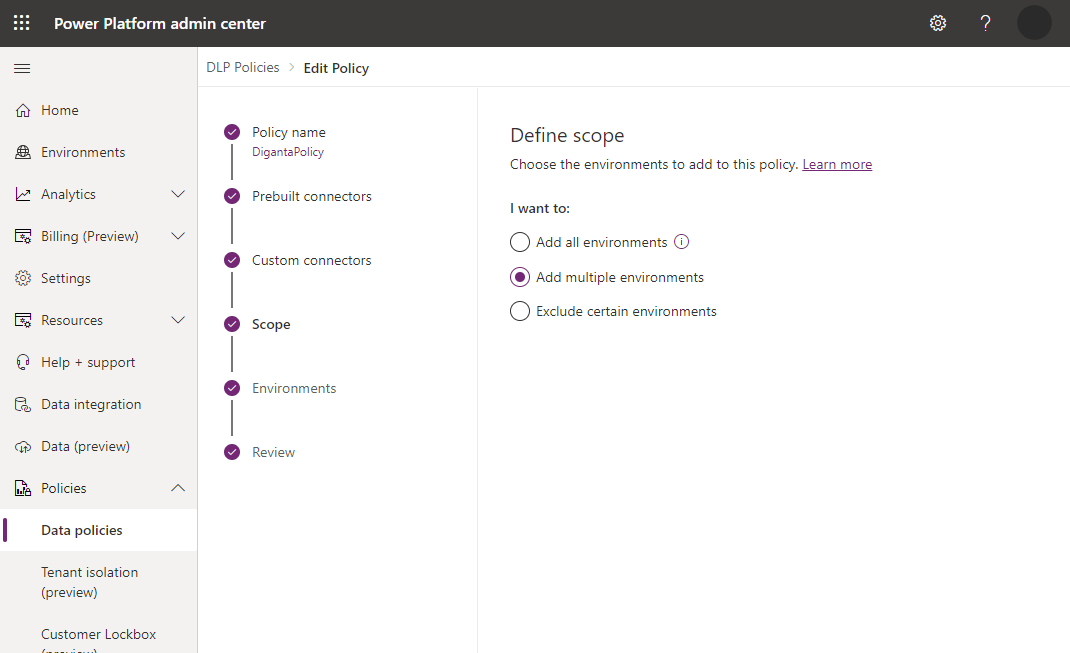

Dans le Centre d’administration Power Platform, sous Stratégies, sélectionnez Stratégies de données.

Créez une nouvelle stratégie ou choisissez une stratégie existante à modifier :

Si vous souhaitez créer une nouvelle stratégie, sélectionnez Nouvelle stratégie.

Si vous souhaitez choisir une stratégie existante à modifier, sélectionnez la stratégie et sélectionnez Modifier la stratégie.

Entrez un nom pour la stratégie, puis sélectionnez Suivant. Vous pouvez modifier le nom ultérieurement.

Choisir un environnement

Choisissez un ou plusieurs environnements à ajouter à votre stratégie.

Sélectionnez + Ajouter à la stratégie.

Sélectionnez Suivant.

Ajouter le connecteur

Utilisez la zone de recherche pour trouver le connecteur Conversation sans authentification Microsoft Entra ID dans Copilot Studio.

Sélectionnez l’icône Plus d’actions du connecteur (⋮), puis sélectionnez Bloquer.

Sélectionnez Suivant.

Si vous êtes un administrateur de locataire ou un administrateur d’environnement pour plusieurs environnements, vous voyez l’étape Portée. Choisissez un ou plusieurs environnements auxquels votre stratégie DLP s’applique.

Note

Si la stratégie comporte une étendue de client, la stratégie DLP s’applique à tous les agents.

Consultez votre stratégie, puis sélectionnez Mettre à jour la stratégie pour appliquer les changements de stratégies DLP.

Confirmer l’application de la stratégie dans Copilot Studio

Vous pouvez vérifier si ce connecteur est utilisé dans la stratégie DLP à partir de l’application Web Copilot Studio.

Tout d’abord, ouvrez votre agent à partir de l’environnement dans lequel la stratégie DLP est appliquée.

Si la stratégie est appliquée, vous voyez une bannière d’erreur avec un bouton Détails. Pour voir les détails, sur la page Canaux, développez le lien d’erreur et sélectionnez le bouton Télécharger. Dans le fichier des détails, une ligne apparaît pour décrire chaque violation.

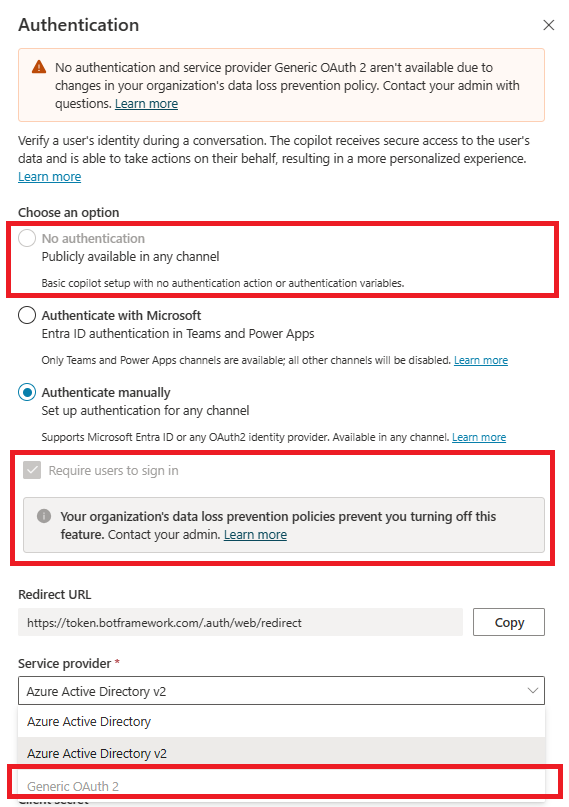

Un créateur d’agent peut contacter ses administrateurs avec les détails de la feuille de calcul de téléchargement DLP pour apporter les mises à jour appropriées à la stratégie DLP. Le créateur d’agent peut également mettre à jour l’authentification de l’agent sur Authentifier avec Microsoft ou Authentifier manuellement (Azure Active Directory ou Azure Active Directory v2) dans la page de configuration Authentification. Consultez Configurer l’authentification de l’utilisateur dans Copilot Studio.

Les options d’authentification ne sont pas sélectionnables si elles n’utilisent pas l’authentification Microsoft Entra ID.