Configurer l’authentification utilisateur avec Microsoft Entra ID

L’ajout de l’authentification à votre agent permet aux utilisateurs de se connecter, donnant ainsi à votre agent l’accès à une ressource ou à des informations restreintes.

Cet article explique comment configurer Microsoft Entra ID comme fournisseur de services. Pour en savoir plus sur les autres fournisseurs de services et l’authentification de l’utilisateur en général, voir Configurer l’authentification de l’utilisateur dans Copilot Studio.

Si vous disposez des droits d’administration des clients, vous pouvez configurer des autorisations d’API. Sinon, vous devrez peut-être demander à votre administrateur de client de le faire.

Prérequis

Découvrez comment ajouter l’authentification utilisateur à une rubrique

Vous effectuez les premières étapes dans le portail Azure et effectuez les deux dernières étapes dans Copilot Studio.

Créer une inscription d’application

Connectez-vous au portail Azure à l’aide d’un compte administrateur dans le même locataire que votre agent.

Accédez à Inscriptions d’applications.

Sélectionnez Nouvelle inscription et tapez un nom pour l’inscription. Ne modifiez pas les inscriptions d’applications existantes.

Il peut être utile ultérieurement d’utiliser le nom de votre agent. Par exemple, si votre agent est appelé « Aide aux ventes Contoso », vous pouvez nommer l’inscription de l’application « ContosoSalesReg ».

Dans Types de comptes pris en charge, sélectionnez Comptes dans n’importe quel client organisationnel (tout répertoire Microsoft Entra ID - mutualisé) et comptes Microsoft personnels (par exemple, Skype, Xbox).

Laissez la section URI de redirection vide pour l’instant. Entrez ces informations dans les étapes suivantes.

Sélectionnez Inscrire.

Une fois l’inscription terminée, accédez à Vue d’ensemble.

Copiez l’ID d’application (client) et collez-le dans un fichier temporaire. Vous en aurez besoin dans des étapes ultérieures.

Ajouter l’URL de redirection

Sous Gérer, sélectionnez Authentification.

Sous Configurations de plate-forme, sélectionnez Ajouter une plateforme, puis sélectionnez Web.

Sous URI de redirection, entrez

https://token.botframework.com/.auth/web/redirectet sélectionnez Configurer.Cette action vous redirige vers la page Configurations de la plateforme.

Sous URI de redirection pour la plateforme Web, sélectionnez Ajouter un URI.

Entrez

https://europe.token.botframework.com/.auth/web/redirectet sélectionnez Enregistrer.Note

Le volet de configuration de l’authentification dans Copilot Studio peut afficher l’URL de redirection suivante :

https://unitedstates.token.botframework.com/.auth/web/redirect. L’utilisation de cette URL fait échouer l’authentification ; utilisez plutôt l’URI.Dans la section Octroi implicite et flux hybrides, sélectionnez à la fois Jetons d’accès (utilisés pour les flux implicites) et Jetons d’identification (utilisés pour les flux implicites et hybrides).

Sélectionnez Enregistrer.

Générer un secret client

Sous Gérer, sélectionnez Certificats et secrets.

Dans la section Clé secrète client, sélectionnez Nouvelle clé secrète.

(En option) Saisissez une description. Un est fourni s’il est laissé vide.

Sélectionnez la période d’expiration. Sélectionnez la période la plus courte qui est pertinente pour la durée de vie de votre agent.

Sélectionnez Ajouter pour créer le secret.

Conservez la Valeur de clé secrète dans un fichier temporaire sécurisé. Vous en aurez besoin lorsque vous configurerez l’authentification de votre agent ultérieurement.

Astuce

Ne quittez pas la page avant d’avoir copié la valeur de la clé secrète client. Si vous le faites, la valeur est obscurcie et vous devez générer un nouveau secret client.

Configurer l’authentification manuelle

Dans Copilot Studio, accédez à Paramètres pour votre agent et sélectionnez Sécurité.

Sélectionnez Authentification.

Sélectionnez Authentifier manuellement.

Laissez l’option Demander aux utilisateurs de se connecter activée.

Saisissez les valeurs suivantes pour les propriétés :

Fournisseur de services : sélectionnez Azure Active Directory v2.

ID client : saisissez l’ID de l’application (client) que vous avez copié précédemment à partir du portail Azure.

Secret client : entrez le secret client que vous avez généré précédemment à partir du portail Azure.

Étendues : saisissez

profile openid.

Sélectionnez Enregistrer pour terminer les configurations.

Configurer les autorisations API

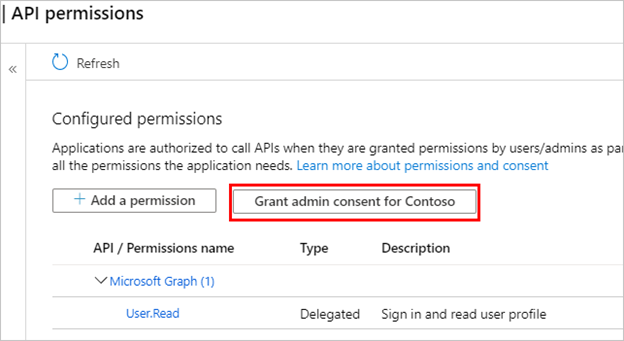

Accédez à Autorisations API.

Sélectionnez Accorder un consentement administrateur pour <votre nom de client>, puis cliquez sur Oui. Si le bouton n’est pas disponible, vous devrez peut-être demander à un administrateur de client de le saisir pour vous.

Important

Pour éviter aux utilisateurs d’avoir à accorder leur consentement à chaque application, une personne à laquelle au moins le rôle Administrateur d’application ou Administrateur d’application cloud est affectée peut accorder son consentement à l’échelle du locataire à vos inscriptions d’applications.

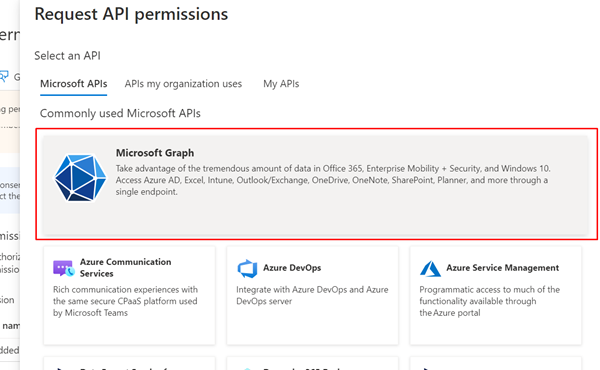

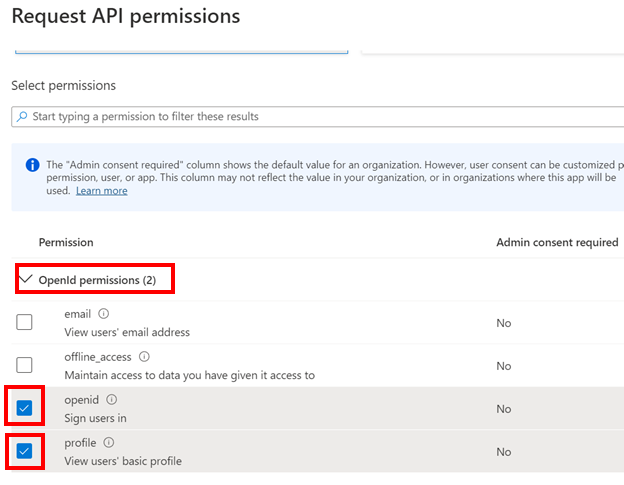

Sélectionnez Ajouter une permission et choisissez Microsoft Graph.

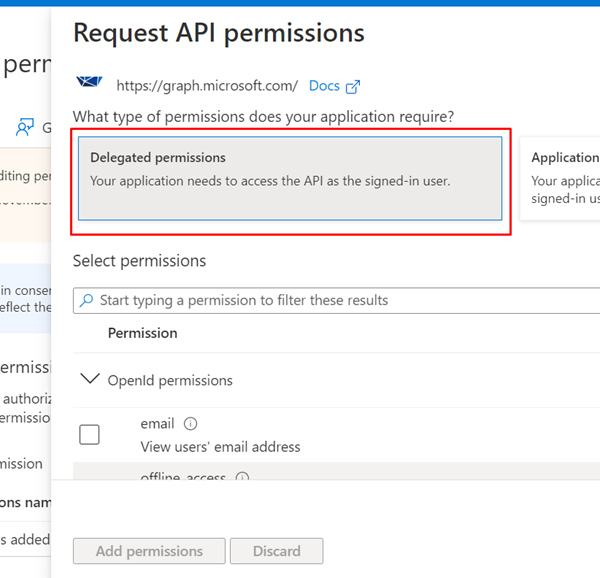

Sélectionnez Autorisations déléguées.

Développez Autorisations OpenId et activez openid et profil.

Sélectionnez Ajouter des autorisations.

Définir une étendue personnalisée pour votre agent

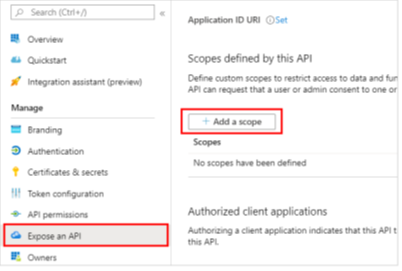

Les étendues vous permettent de déterminer les rôles d’utilisateur et d’administrateur, ainsi que les droits d’accès. Vous créez une étendue personnalisée pour l’enregistrement de l’application canevas que vous créez lors d’une étape ultérieure.

Accédez à Exposer une API et sélectionnez Ajouter une étendue.

Définissez les propriétés suivantes. Vous pouvez laisser les autres propriétés vides.

Property active Nom de l’étendue Entrez un nom qui a du sens dans votre environnement, par exemple Test.ReadQui peut donner son consentement ? Sélectionnez Administrateurs et utilisateurs Nom d’affichage du consentement administrateur Entrez un nom qui a du sens dans votre environnement, par exemple Test.ReadDescription du consentement administrateur Entrez Allows the app to sign the user in.État Sélectionnez Activé Sélectionnez Ajouter une étendue.

Configurer l’authentification dans Copilot Studio

Dans Copilot Studio, sous Paramètres, sélectionnez Sécurité>Authentification.

Sélectionnez Authentifier manuellement.

Laissez l’option Demander aux utilisateurs de se connecter activée.

Sélectionnez un Fournisseur de services et fournissez les valeurs requises. Consultez Configurer l’authentification manuelle dans Copilot Studio.

Sélectionnez Enregistrer.

Astuce

L’URL d’échange de jetons est utilisée pour échanger le jeton OBO contre le jeton d’accès demandé. Pour plus d’informations, consultez Configurer l’authentification unique avec Microsoft Entra ID.

Note

Les étendues doivent inclure profile openid et les éléments suivants, en fonction de votre cas d’utilisation :

Sites.Read.All Files.Read.Allpour SharePointExternalItem.Read.Allpour la connexion Graphhttps://[OrgURL]/user_impersonationpour les nœuds d’invite et les données structurées Dataverse- Par exemple, les données structurées Dataverse ou le nœud d’invite doivent avoir les portées suivantes :

profile openid Sites.Read.All Files.Read.All https://myorg123.com/user_impersonation

Tester votre assistant

Publiez votre agent.

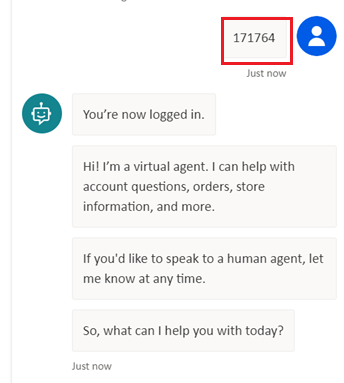

Dans le volet Test agent , envoyez un message à votre agent.

Lorsque l’agent répond, sélectionnez Connexion.

Un nouvel onglet du navigateur s’ouvre alors et vous invite à vous connecter.

Connectez-vous, puis copiez le code de validation affiché.

Collez le code dans le chat agent pour terminer le processus de connexion.