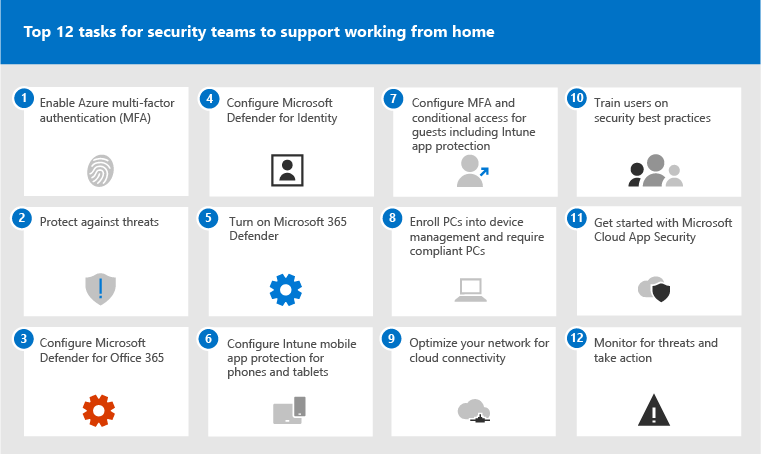

12 principales tâches pour les équipes de sécurité pour prendre en charge le travail à domicile

Si vous êtes comme Microsoft et que vous vous retrouvez soudainement à prendre en charge une main-d’œuvre principalement basée à domicile, nous voulons vous aider à vous assurer que votre organization fonctionne de manière aussi sécurisée que possible. Cet article hiérarchise les tâches pour aider les équipes de sécurité à implémenter les fonctionnalités de sécurité les plus importantes aussi rapidement que possible.

Si vous êtes un petit ou moyen organization utilisant l’un des plans d’entreprise de Microsoft, consultez plutôt ces ressources :

- Meilleures pratiques pour sécuriser les plans Microsoft 365 pour les PME

- Microsoft 365 for Campaigns (inclut une configuration de sécurité recommandée pour Microsoft 365 Business)

Pour les clients qui utilisent nos plans d’entreprise, Microsoft vous recommande d’effectuer les tâches répertoriées dans le tableau suivant qui s’appliquent à votre plan de service. Au lieu d’acheter un plan Microsoft 365 Entreprise, si vous combinez des abonnements, notez les éléments suivants :

- Microsoft 365 E3 comprend Enterprise Mobility + Security (EMS) E3 et Microsoft Entra ID P1

- Microsoft 365 E5 comprend EMS E5 et Microsoft Entra ID P2

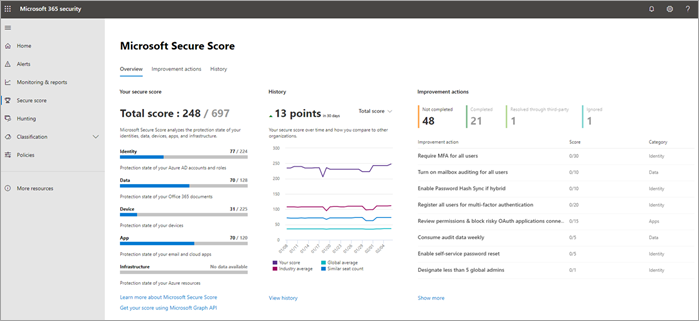

Avant de commencer, case activée votre degré de sécurisation Microsoft 365 dans le portail Microsoft Defender. À partir d’un tableau de bord centralisé, vous pouvez surveiller et améliorer la sécurité de vos identités, données, applications, appareils et infrastructure Microsoft 365. Vous recevez des points pour configurer les fonctionnalités de sécurité recommandées, effectuer des tâches liées à la sécurité (telles que l’affichage des rapports) ou traiter les recommandations avec une application ou un logiciel tiers. Les tâches recommandées dans cet article augmenteront votre score.

1 : Activer Microsoft Entra l’authentification multifacteur (MFA)

La meilleure chose à faire pour améliorer la sécurité des employés travaillant à domicile est d’activer l’authentification multifacteur. Si vous n’avez pas encore de processus en place, traitez cette condition comme un pilote d’urgence et assurez-vous d’avoir des personnes de soutien prêtes à aider les employés qui sont bloqués. Comme vous ne pouvez probablement pas distribuer d’appareils de sécurité matériels, utilisez Windows Hello biométrie et des applications d’authentification de smartphone comme Microsoft Authenticator.

Normalement, Microsoft vous recommande de donner aux utilisateurs 14 jours pour inscrire leur appareil pour l’authentification multifacteur avant d’exiger l’authentification multifacteur. Toutefois, si votre personnel travaille soudainement à domicile, demandez l’authentification multifacteur comme priorité de sécurité et préparez-vous à aider les utilisateurs qui en ont besoin.

L’application de ces stratégies ne prend que quelques minutes, mais soyez prêt à prendre en charge vos utilisateurs au cours des prochains jours.

| Planification | Recommandation |

|---|---|

| Plans Microsoft 365 (sans Microsoft Entra ID P1 ou P2) | Activez les valeurs par défaut de sécurité dans Microsoft Entra ID. Les valeurs de sécurité par défaut dans Microsoft Entra ID incluent l’authentification multifacteur pour les utilisateurs et les administrateurs. |

| Microsoft 365 E3 (avec Microsoft Entra ID P1) | Utilisez les Stratégies d’accès conditionnel courantes pour configurer les stratégies suivantes : |

| Microsoft 365 E5 (avec Microsoft Entra ID P2) | En tirant parti de la fonctionnalité dans Microsoft Entra ID, commencez à implémenter l’ensemble recommandé d’accès conditionnel de Microsoft et les stratégies associées telles que :

|

2 : Se protéger contre les menaces

Tous les plans Microsoft 365 avec boîtes aux lettres cloud incluent des fonctionnalités Exchange Online Protection (EOP), notamment :

- Anti-programme malveillant.

- Anti-courrier indésirable.

- Anti-usurpation dans les stratégies anti-hameçonnage.

Les paramètres par défaut de ces fonctionnalités EOP sont automatiquement attribués à tous les destinataires via des stratégies par défaut. Toutefois, pour augmenter le niveau de protection EOP aux paramètres de sécurité Standard ou Strict recommandés par Microsoft en fonction des observations dans les centres de données, activez et affectez la stratégie de sécurité prédéfinie Standard (pour la plupart des utilisateurs) et/ou la stratégie de sécurité prédéfinie Strict (pour les administrateurs et autres utilisateurs à haut risque). À mesure que de nouvelles fonctionnalités de protection sont ajoutées et que le paysage de la sécurité change, les paramètres EOP dans les stratégies de sécurité prédéfinies sont automatiquement mis à jour vers nos paramètres recommandés.

Pour obtenir des instructions, consultez Utiliser le portail Microsoft Defender pour attribuer des stratégies de sécurité prédéfinies Standard et Strict aux utilisateurs.

Les différences entre Standard et Strict sont résumées dans le tableau ici. Les paramètres complets pour les paramètres Standard et Strict EOP sont décrits dans les tableaux ici.

3 : Configurer Microsoft Defender pour Office 365

Microsoft Defender pour Office 365 (inclus avec Microsoft 365 E5 et Office 365 E5) fournit des protections supplémentaires :

- Protection des pièces jointes sécurisées et des liens fiables : protège votre organization contre les menaces inconnues en temps réel à l’aide de systèmes intelligents qui inspectent les fichiers, les pièces jointes et les liens à la recherche de contenu malveillant. Ces systèmes automatisés incluent une plateforme de détonation robuste, des modèles heuristiques et machine learning.

- Pièces jointes fiables pour SharePoint, OneDrive, and Microsoft Teams : protègent votre organisation lorsque les utilisateurs collaborent et partagent des fichiers, en identifiant, puis en bloquant les fichiers malveillants dans les sites d’équipe et les bibliothèques de documents.

- Protection contre l’emprunt d’identité dans les stratégies anti-hameçonnage : applique des modèles Machine Learning et des algorithmes avancés de détection d’emprunt d’identité pour éviter les attaques par hameçonnage.

- Protection des comptes prioritaires : les comptes prioritaires sont une étiquette que vous appliquez à un certain nombre de comptes d’utilisateur à valeur élevée. Ensuite, vous pouvez utiliser la balise Priority comme filtre dans les alertes, les rapports et les enquêtes. Dans Defender for Office 365 Plan 2 (inclus dans Microsoft 365 E5), la protection des comptes prioritaires offre des heuristiques supplémentaires pour les comptes prioritaires qui sont adaptés aux cadres de l’entreprise (les employés réguliers ne bénéficient pas de cette protection spécialisée).

Pour obtenir une vue d’ensemble des Defender for Office 365, y compris un résumé des plans, consultez Defender for Office 365.

La stratégie de sécurité prédéfinie de protection intégrée offre par défaut une protection des liens fiables et des pièces jointes fiables à tous les destinataires, mais vous pouvez spécifier des exceptions.

Comme dans la section précédente, pour augmenter le niveau de protection Defender for Office 365 aux paramètres de sécurité Standard ou Strict recommandés par Microsoft en fonction des observations dans les centres de données, activez et affectez la Standard stratégie de sécurité prédéfinie (pour la plupart des utilisateurs) et/ou la stratégie de sécurité prédéfinie Strict (pour les administrateurs et autres utilisateurs à haut risque). À mesure que de nouvelles fonctionnalités de protection sont ajoutées et que le paysage de la sécurité change, les paramètres de Defender for Office 365 dans les stratégies de sécurité prédéfinies sont automatiquement mis à jour vers nos paramètres recommandés.

Les utilisateurs que vous sélectionnez pour la protection Defender for Office 365 dans les stratégies de sécurité prédéfinies obtiennent les paramètres de sécurité Standard ou Strict recommandés par Microsoft pour les pièces jointes sécurisées et les liens fiables. Vous devez également ajouter des entrées et des exceptions facultatives pour l’emprunt d’identité utilisateur et la protection contre l’emprunt d’identité de domaine.

Pour obtenir des instructions, consultez Utiliser le portail Microsoft Defender pour attribuer des stratégies de sécurité prédéfinies Standard et Strict aux utilisateurs.

Les différences entre les paramètres de protection Defender for Office 365 dans Standard et Strict sont résumées dans le tableau ici. Les paramètres complets pour les paramètres de protection Standard et Strict Defender for Office 365 sont décrits dans les tableaux ici.

Vous pouvez activer et désactiver les pièces jointes fiables pour SharePoint, OneDrive et Microsoft Teams indépendamment des stratégies de sécurité prédéfinies (il est activé par défaut). Pour vérifier, voir Activer les pièces jointes fiables pour SharePoint, OneDrive et Microsoft Teams.

Une fois que vous avez identifié les utilisateurs en tant que comptes prioritaires, ils bénéficient d’une protection de compte prioritaire si elle est activée (elle est activée par défaut). Pour vérifier, consultez Configurer et examiner la protection des comptes prioritaires dans Microsoft Defender pour Office 365.

4 : Configurer Microsoft Defender pour Identity

Microsoft Defender pour Identity est une solution de sécurité basée sur le cloud qui utilise des signaux Active Directory local pour identifier, détecter et examiner les menaces avancées, les identités compromises et les actions internes malveillantes dirigées contre vos organization. Concentrez-vous ensuite sur cet élément, car il protège votre infrastructure locale et cloud, n’a pas de dépendances ou de prérequis et peut fournir un avantage immédiat.

- Consultez Microsoft Defender pour Identity démarrages rapides pour obtenir une configuration rapide

- Regarder la vidéo : Présentation de Microsoft Defender pour Identity

- Passer en revue les trois phases du déploiement Microsoft Defender pour Identity

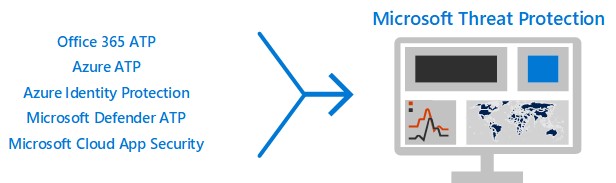

5 : Activer Microsoft Defender XDR

Maintenant que vous avez Microsoft Defender pour Office 365 et Microsoft Defender pour Identity configurés, vous pouvez afficher les signaux combinés de ces fonctionnalités dans un tableau de bord. Microsoft Defender XDR regroupe des alertes, des incidents, des enquêtes et des réponses automatisées, ainsi que la chasse avancée entre les charges de travail (Microsoft Defender pour Identity, Defender for Office 365, Microsoft Defender pour point de terminaison et Microsoft Defender for Cloud Apps) dans un seul volet du portail Microsoft Defender.

Après avoir configuré un ou plusieurs de vos services Defender for Office 365, activez MTP. De nouvelles fonctionnalités sont ajoutées en permanence à MTP ; envisagez de vous inscrire pour recevoir des fonctionnalités en préversion.

6 : Configurer Intune protection des applications mobiles pour téléphones et tablettes

Microsoft Intune gestion des applications mobiles (GAM) vous permet de gérer et de protéger les données de votre organization sur les téléphones et les tablettes sans gérer ces appareils. Voici le principe de fonctionnement :

- Vous créez une stratégie de protection des applications (APP) qui détermine les applications sur un appareil qui sont gérées et les comportements autorisés (par exemple, empêcher la copie des données d’une application managée vers une application non managée). Vous créez une stratégie pour chaque plateforme (iOS, Android).

- Après avoir créé les stratégies de protection des applications, vous les appliquez en créant une règle d’accès conditionnel dans Microsoft Entra ID pour exiger des applications approuvées et la protection des données d’APPLICATION.

Les stratégies de protection des applications incluent de nombreux paramètres. Heureusement, vous n’avez pas besoin d’en savoir plus sur chaque paramètre et de peser les options. Microsoft facilite l’application d’une configuration de paramètres en recommandant des points de départ. L’infrastructure de protection des données utilisant des stratégies de protection des applications comprend trois niveaux parmi lesquels vous pouvez choisir.

Mieux encore, Microsoft coordonne cette infrastructure de protection des applications avec un ensemble d’accès conditionnel et de stratégies associées que nous recommandons à toutes les organisations d’utiliser comme point de départ. Si vous avez implémenté l’authentification multifacteur à l’aide des instructions de cet article, vous êtes à mi-chemin !

Pour configurer la protection des applications mobiles, suivez les instructions fournies dans Stratégies d’identité et d’accès aux appareils courantes :

- Utilisez les conseils Appliquer des stratégies de protection des données d’application pour créer des stratégies pour iOS et Android. Le niveau 2 (protection renforcée des données) est recommandé pour la protection de base.

- Créez une règle d’accès conditionnel pour Exiger des applications approuvées et une protection des applications.

7 : Configurer l’authentification multifacteur et l’accès conditionnel pour les invités, y compris Intune protection des applications mobiles

Ensuite, nous allons nous assurer que vous pouvez continuer à collaborer et à travailler avec des invités. Si vous utilisez le plan Microsoft 365 E3 et que vous avez implémenté l’authentification multifacteur pour tous les utilisateurs, vous êtes défini.

Si vous utilisez le plan Microsoft 365 E5 et que vous tirez parti d’Azure Identity Protection pour l’authentification multifacteur basée sur les risques, vous devez effectuer quelques ajustements (car Protection Microsoft Entra ID ne s’étend pas aux invités) :

- Créez une règle d’accès conditionnel pour exiger l’authentification multifacteur toujours pour les invités et les utilisateurs externes.

- Mettez à jour la règle d’accès conditionnel MFA basée sur les risques pour exclure les invités et les utilisateurs externes.

Utilisez les conseils de mise à jour des stratégies courantes pour autoriser et protéger l’accès invité et externe pour comprendre comment l’accès invité fonctionne avec Microsoft Entra ID et mettre à jour les stratégies affectées.

Les Intune stratégies de protection des applications mobiles que vous avez créées, ainsi que la règle d’accès conditionnel pour exiger des applications approuvées et une protection des applications, s’appliquent aux comptes d’invités et aident à protéger les données de votre organization.

Remarque

Si vous avez déjà inscrit des PC dans la gestion des appareils pour exiger des PC conformes, vous devez également exclure les comptes invités de la règle d’accès conditionnel qui applique la conformité des appareils.

8 : Inscrire des PC dans la gestion des appareils et exiger des PC conformes

Il existe plusieurs méthodes pour inscrire les appareils de vos employés. Chaque méthode dépend de la propriété de l’appareil (personnel ou entreprise), du type d’appareil (iOS, Windows, Android) et de la configuration requise (réinitialisations, affinité, verrouillage). Cette enquête peut prendre un peu de temps à régler. Consultez : Inscrire des appareils dans Microsoft Intune.

Le moyen le plus rapide de commencer consiste à configurer l’inscription automatique pour les appareils Windows 10.

Vous pouvez également tirer parti des didacticiels suivants :

- Utiliser Autopilot pour inscrire des appareils Windows dans Intune

- Utilisez les fonctionnalités d’inscription d’appareils d’entreprise d’Apple dans Apple Business Manager (ABM) pour inscrire des appareils iOS/iPadOS dans Intune

Après avoir inscrit des appareils, utilisez les instructions fournies dans Stratégies d’identité et d’accès aux appareils courantes pour créer ces stratégies :

- Définir des stratégies de conformité des appareils : les paramètres recommandés pour Windows 10 incluent l’exigence d’une protection antivirus. Si vous avez Microsoft 365 E5, utilisez Microsoft Defender pour point de terminaison pour surveiller l’intégrité des appareils des employés. Assurez-vous que les stratégies de conformité pour les autres systèmes d’exploitation incluent la protection antivirus et les logiciels de protection des points de terminaison.

- Exiger des PC conformes : il s’agit de la règle d’accès conditionnel dans Microsoft Entra ID qui applique les stratégies de conformité des appareils.

Un seul organization peut gérer un appareil. Veillez donc à exclure les comptes invités de la règle d’accès conditionnel dans Microsoft Entra ID. Si vous n’excluez pas les utilisateurs invités et externes des stratégies qui nécessitent la conformité des appareils, ces stratégies bloquent ces utilisateurs. Pour plus d’informations, consultez Mise à jour des stratégies courantes pour autoriser et protéger l’accès invité et externe.

9 : Optimiser votre réseau pour la connectivité cloud

Si vous autorisez rapidement la majeure partie de vos employés à travailler à domicile, ce changement soudain de modèles de connectivité peut avoir un impact significatif sur l’infrastructure réseau de l’entreprise. De nombreux réseaux ont été mis à l’échelle et conçus avant l’adoption des services cloud. Dans de nombreux cas, les réseaux sont tolérants aux travailleurs à distance, mais n’ont pas été conçus pour être utilisés à distance simultanément par tous les utilisateurs.

Les éléments du réseau sont soudainement mis à rude épreuve en raison de la charge de l’ensemble de l’entreprise qui les utilise. Par exemple :

- Concentrateurs VPN.

- Équipement de sortie du réseau central (par exemple, les proxys et les dispositifs de protection contre la perte de données).

- Bande passante Internet centrale.

- Circuits MPLS backhaul

- Fonctionnalité NAT.

Le résultat final est une performance et une productivité médiocres associées à une expérience médiocre pour les utilisateurs qui s’adaptent au travail à domicile.

Certaines des protections qui étaient traditionnellement fournies par le routage du trafic via un réseau d’entreprise sont désormais fournies par les applications cloud auxquelles vos utilisateurs accèdent. Si vous atteignez cette étape dans cet article, vous avez implémenté un ensemble de contrôles de sécurité cloud sophistiqués pour les données et les services Microsoft 365. Une fois ces contrôles en place, vous pouvez être prêt à acheminer le trafic des utilisateurs distants directement vers Office 365. Si vous avez toujours besoin d’une liaison VPN pour accéder à d’autres applications, vous pouvez considérablement améliorer vos performances et votre expérience utilisateur en implémentant le tunneling fractionné. Une fois que vous obtenez un accord dans votre organization, cette optimisation peut être effectuée en un jour par une équipe réseau bien coordonnée.

Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Vue d’ensemble : Optimiser la connectivité pour les utilisateurs distants à l’aide du tunnel vpn fractionné

- Implémentation d'un tunnel VPN partagé pour Office 365

Articles de blog récents sur ce sujet :

- Comment optimiser rapidement le trafic pour le personnel distant & réduire la charge sur votre infrastructure

- Autres moyens pour les professionnels de la sécurité et l’informatique d’obtenir des contrôles de sécurité modernes dans les scénarios de travail à distance uniques d’aujourd’hui

10 : Former les utilisateurs

La formation des utilisateurs peut faire gagner beaucoup de temps et de frustration à vos utilisateurs et à votre équipe des opérations de sécurité. Les utilisateurs avisés sont moins susceptibles d’ouvrir des pièces jointes ou de cliquer sur des liens dans des messages électroniques douteux, et ils sont plus susceptibles d’éviter les sites web suspects.

Le Manuel de campagne de cybersécurité de l’École Harvard Kennedy fournit d’excellents conseils sur l’établissement d’une forte culture de sensibilisation à la sécurité au sein de votre organization, y compris la formation des utilisateurs à identifier les attaques par hameçonnage.

Microsoft 365 fournit les ressources suivantes pour informer les utilisateurs de votre organization :

| Concept | Ressources |

|---|---|

| Microsoft 365 |

Parcours d’apprentissage personnalisables Ces ressources peuvent vous aider à mettre en place des formations pour les utilisateurs finaux de votre organization |

| Sécurité Microsoft 365 |

Module d’apprentissage : Sécuriser votre organization avec une sécurité intelligente intégrée de Microsoft 365 Ce module vous permet de décrire comment les fonctionnalités de sécurité Microsoft 365 fonctionnent ensemble et d’expliquer les avantages de ces fonctionnalités de sécurité. |

| Authentification multifacteur |

Vérification en deux étapes : quelle est la page de vérification supplémentaire ? Cet article aide les utilisateurs finaux à comprendre ce qu’est l’authentification multifacteur et pourquoi elle est utilisée à votre organization. |

En plus de ces conseils, Microsoft recommande à vos utilisateurs d’effectuer les actions décrites dans cet article : Protéger votre compte et vos appareils contre les pirates informatiques et les programmes malveillants. Ces actions incluent :

- Utilisation de mots de passe forts

- Protection des appareils

- Activation des fonctionnalités de sécurité sur les PC Windows 10 et Mac (pour les appareils non gérés)

Microsoft recommande également aux utilisateurs de protéger leurs comptes de messagerie personnels en effectuant les actions recommandées dans les articles suivants :

11 : Bien démarrer avec Microsoft Defender for Cloud Apps

Microsoft Defender for Cloud Apps offre une visibilité enrichie, un contrôle sur le déplacement des données et des analyses sophistiquées pour identifier et combattre les cybermenaces dans tous vos services cloud. Une fois que vous avez commencé à utiliser Defender for Cloud Apps, les stratégies de détection des anomalies sont automatiquement activées. Toutefois, Defender for Cloud Apps a une période d’apprentissage initiale de sept jours pendant laquelle toutes les alertes de détection d’anomalie ne sont pas déclenchées.

Commencez à utiliser Defender for Cloud Apps maintenant. Par la suite, vous pourrez configurer une surveillance et des contrôles plus sophistiqués.

- Démarrage rapide : Bien démarrer avec Defender for Cloud Apps

- Obtenir une analyse comportementale instantanée et une détection d’anomalie

- En savoir plus sur Microsoft Defender for Cloud Apps

- Passer en revue les nouvelles fonctionnalités et fonctionnalités

- Consultez les instructions de configuration de base

12 : Surveiller les menaces et prendre des mesures

Microsoft 365 comprend plusieurs façons de surveiller status et de prendre les mesures appropriées. Votre meilleur point de départ est le portail Microsoft Defender, où vous pouvez afficher le niveau de sécurité Microsoft de votre organization, ainsi que toutes les alertes ou entités qui nécessitent votre attention.

Étapes suivantes

Félicitations ! Vous avez rapidement implémenté certaines des protections de sécurité les plus importantes et votre organization est beaucoup plus sécurisée. Vous êtes maintenant prêt à aller encore plus loin avec les fonctionnalités de protection contre les menaces (y compris les Microsoft Defender pour point de terminaison), la classification et la protection des données, et la sécurisation des comptes d’administration. Pour obtenir un ensemble plus approfondi et méthodique de recommandations de sécurité pour Microsoft 365, consultez Microsoft 365 Security for Business Decision Makers (BDM).

Consultez également la nouvelle documentation de Microsoft Defender pour le cloud dans sécurité.