Comment Microsoft nomme les acteurs des menaces

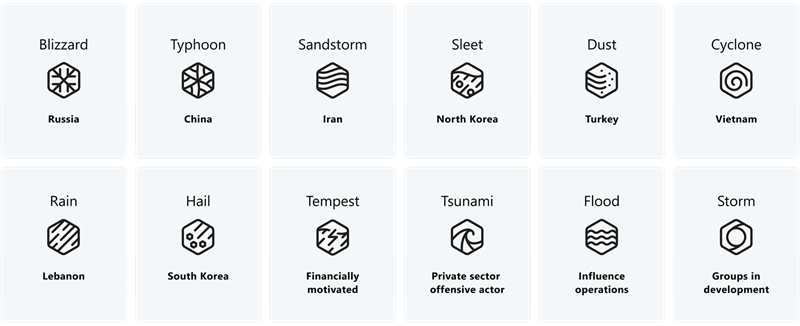

Microsoft utilise une taxonomie de nommage pour les acteurs des menaces alignée sur le thème de la météo. Nous avons l’intention d’apporter une meilleure clarté aux clients et aux autres chercheurs en sécurité avec cette taxonomie. Nous offrons un moyen plus organisé, plus articulé et plus simple de référencer les acteurs des menaces afin que les organisations puissent mieux hiérarchiser et se protéger. Nous visons également à aider les chercheurs en sécurité, qui sont déjà confrontés à une quantité écrasante de données de renseignement sur les menaces.

Microsoft classe les acteurs des menaces en cinq groupes clés :

Acteurs des États-unis : cyber-opérateurs agissant pour le compte d’un pays ou d’un programme affilié à l’État, qu’il s’agisse d’espionnage, de gain financier ou de rétribution. Microsoft a observé que la plupart des acteurs des États-unis continuent de concentrer les opérations et les attaques sur les agences gouvernementales, les organisations intergouvernementales, les organisations non gouvernementales et les groupes de réflexion pour les objectifs traditionnels d’espionnage ou de surveillance.

Acteurs financièrement motivés : cyber-campagnes/groupes dirigés par un organization/personne criminelle avec des motivations de gain financier et ne sont pas associées à une confiance élevée à un état non-nation connu ou à une entité commerciale. Cette catégorie inclut les opérateurs de rançongiciel, la compromission des e-mails professionnels, le hameçonnage et d’autres groupes avec des motivations purement financières ou d’extorsion.

Acteurs offensifs du secteur privé (PSOA) : cyber-activité dirigée par des acteurs commerciaux qui sont des entités juridiques connues/légitimes, qui créent et vendent des cyberarmes à des clients qui choisissent ensuite des cibles et utilisent les cyberarmes. Ces outils ont été observés ciblant et surveilant des dissidents, des défenseurs des droits de l’homme, des journalistes, des défenseurs de la société civile et d’autres citoyens privés, menaçant de nombreux efforts mondiaux en matière de droits humains.

Opérations d’influence : campagnes d'information communiquées en ligne ou hors ligne de manière manipulatrice pour modifier les perceptions, les comportements ou les décisions des publics cibles afin de favoriser les intérêts et les objectifs d'un groupe ou d'une nation.

Groupes en développement : désignation temporaire donnée à une activité de menace inconnue, émergente ou en cours de développement. Cette désignation permet à Microsoft de suivre un groupe en tant qu’ensemble discret d’informations jusqu’à ce que nous puissions atteindre un niveau de confiance élevé quant à l’origine ou à l’identité de l’acteur derrière l’opération. Une fois les critères remplis, un groupe en développement est converti en acteur nommé ou fusionné à des noms existants.

Dans cette taxonomie, un événement météorologique ou un nom de famille représente l’une des catégories ci-dessus. Pour les acteurs de l’État-nation, nous avons attribué un nom de famille à un pays/région d’origine lié à l’attribution. Par exemple, Typhoon indique l’origine ou l’attribution à la Chine. Pour les autres acteurs, le nom de famille représente une motivation. Par exemple, Tempest indique des acteurs financièrement motivés.

Les acteurs des menaces au sein de la même famille météorologique reçoivent un adjectif pour distinguer les groupes d’acteurs avec des tactiques, techniques et procédures distinctes, une infrastructure, des objectifs ou d’autres modèles identifiés. Pour les groupes en développement, nous utilisons une désignation temporaire de Storm et un nombre à quatre chiffres où il existe un cluster de menaces nouvellement découvert, inconnu, émergent ou en développement.

Le tableau suivant montre comment les noms de famille sont mappés aux acteurs de menace que nous suivons.

| Catégorie d’acteur de menace | Type | Nom de la famille |

|---|---|---|

| État-nation | Chine Iran Liban Corée du Nord Russie Corée du Sud Turquie Vietnam |

Typhon Tempête de sable Pluie Neige fondue Tempête de neige Grêle Poussière Cyclone |

| Motivation financière | Motivation financière | Tempête |

| Acteurs offensifs du secteur privé | PSOA | Tsunami |

| Opérations d’influence | Opérations d’influence | Inondation |

| Groupes en cours de développement | Groupes en cours de développement | Storm |

Le tableau suivant répertorie les noms des acteurs de menace divulgués publiquement avec leur origine ou catégorie d’acteur de menace, les noms précédents et les noms correspondants utilisés par d’autres fournisseurs de sécurité, le cas échéant. Cette page sera mise à jour à mesure que d’autres informations sur les noms d’autres fournisseurs seront disponibles.

| Nom de l’acteur de menace | Catégorie d’acteur d’origine/menace | Autres noms |

|---|---|---|

| Pluie d’améthyste | Liban | Cèdre volatile |

| Typhon antique | Chine | Storm-0558 |

| Aqua Blizzard | Russie | ACTINIUM, Gamaredon, Armageddon, UNC530, shuckworm, SectorC08, Primitive Bear |

| Tsunami bleu | Israël, acteur offensif du secteur privé | |

| Typhon en laiton | Chine | BARIUM, APT41 |

| Brocade Typhoon | Chine | BORON, UPS, Gothic Panda, APT3, OLDCARP, TG-0110, Red Sylvan, CYBRAN |

| Tempête de sable bourguignon | Iran | Cadelle, Chafer |

| Blizzard des cadets | Russie | DEV-0586 |

| Typhon canary | Chine | CIRCUIT PANDA, APT24, Palmerworm, BlackTech |

| Cyclone toilé | Vietnam | BISMUTH, OceanLotus, APT32 |

| Tsunami caramel | Israël, acteur offensif du secteur privé | DEV-0236 |

| Tsunami carmin | Acteur offensif du secteur privé | |

| Typhon au charbon de bois | Chine | CHROMIUM, ControlX, Aquatic Panda, RedHotel, BRONZE UNIVERSITY |

| Typhon à damnés | Chine | CHLORE, ATG50, APT19, TG-3551, DEEP PANDA, Gargoyle rouge |

| Tempête de cannelle | Chine, Motivé financièrement | DEV-0401 |

| Typhon tournant | Chine | DEV-0322, APT6, APT27 |

| Grenouille citrine | Corée du Nord | DEV-0139, Storm-0139, Storm-1222, DEV-1222 |

| Tempête de sable cotonnière | Iran | NEPTUNIUM, Vice Leaker, Haywire Kitten |

| Croissant typhon | Chine | CÉSIUM |

| Tempête de sable cramoisi | Iran | CURIUM, Carapace de tortue, HOUSEBLEND, TA456 |

| Cuboid Sandstorm | Iran | DEV-0228 |

| Denim Tsunami | Autriche, acteur offensif du secteur privé | DEV-0291 |

| Diamant satiné | Corée du Nord | ZINC, Artémis noir, Labyrinthe Chollima, Lazarus |

| Émeraude satiné | Corée du Nord | THALLIUM, RGB-D5, Black Banshee, Kimsuky, Greendinosa, VELVET CHOLLIMA |

| Fallow Squall | Singapour | PLATINE, PARASITE, RUBYVINE, GINGERSNAP |

| Flax Typhoon | Chine | Storm-0919, ETHEREAL PANDA |

| Forest Blizzard | Russie | STRONTIUM, Sednit, ATG2, Sofacy, FANCY BEAR, Blue Athena, Z-Lom Team, Operation Pawn Storm, Tsar Team, CrisisFour, HELLFIRE, APT28 |

| Ghost Blizzard | Russie | BROMINE, TG-4192, Koala Team, ENERGETIC BEAR, Blue Kraken, Crouching Yeti, Dragonfly |

| Gingham Typhoon | Chine | GADOLINIUM, TEMP. Periscope, Leviathan, JJDoor, APT40, Feverdream |

| Granite Typhoon | Chine | GALLIUM |

| Gray Sandstorm | Iran | DEV-0343 |

| Hazel Sandstorm | Iran | EUROPIUM, COLBALT GYPSY, Crambus, OilRig, APT34 |

| Typhon cardiaque | Chine | HÉLIUM, APT17, Lynx caché, ATG3, Typhon rouge, KAOS, TG-8153, SportsFans, DeputyDog, AURORA PANDA, Tailgater |

| Hexagone Typhon | Chine | HYDROGEN, Calc Team, Red Anubis, APT12, DNS-Calc, HORDE, NUMBERED PANDA |

| Typhon houndstooth | Chine | HASSIUM, isoon, deepclif |

| Jade Sleet | Corée du Nord | Storm-0954 |

| Lace Tempest | Motivation financière | DEV-0950 |

| Lemon Sandstorm | Iran | RUBIDIUM |

| Typhon léopard | Chine | LEAD, TG-2633, TG-3279, Mana, KAOS, Red Diablo, Winnti Group |

| Lilac Typhoon | Chine | DEV-0234 |

| Typhon de lin | Chine | IODE, Phoenix Rouge, Hippopotame, Lucky Mouse, EMISSARY PANDA, BOWSER, APT27, Wekby2, UNC215, TG-3390 |

| Luna Tempest | Motivation financière | |

| Poussière de magenta | Turquie | PROMETHIUM, StrongPity, SmallPity |

| Manatee Tempest | Russie | |

| Mango Sandstorm | Iran | MERCURY, SeedWorm, STATIC KITTEN, TEMP. Zagros, MuddyWater |

| Marbled Dust | Turquie | SILICON, Sea Turtle, UNC1326 |

| Marigold Sandstorm | Iran | DEV-500 |

| Midnight Blizzard | Russie | NOBELIUM, UNC2452, APT29, Cozy Bear |

| Mint Sandstorm | Iran | PHOSPHORUS, Parastoo, Newscaster, APT35, Charming Kitten |

| Sleet de pierre de lune | Corée du Nord | Tempête 1789 |

| Mulberry Typhoon | Chine | MANGANÈSE, Backdoor-DPD, COVENANT, CYSERVICE, Bottle, Red Horus, Red Naga, Auriga, KEYHOLE PANDA, APT5, ATG48, TG-2754, tabcteng |

| Mustard Tempest | Motivation financière | DEV-0206 |

| Night Tsunami | Israël | DEV-0336 |

| Nylon Typhoon | Chine | NICKEL, Dragon ludique, RedRiver, ke3chang, VIXEN PANDA, APT15, Mirage |

| Octo Tempest | Motivation financière | 0ktapus, Araignée éparse |

| Onyx Sleet | Corée du Nord | PLUTONIUM, StoneFly, campagne Tdrop2, DarkSeoul, Black Chollima, SILENT CHOLLIMA, Andariel, APT45 |

| Opal Sleet | Corée du Nord | OSMIUM, Planedown, Konni, APT43 |

| Peach Sandstorm | Iran | HOLMIUM, APT33, Elfin, CHATON RAFFINÉ |

| Pearl Sleet | Corée du Nord | LAWRENCIUM |

| Periwinkle Tempest | Russie | DEV-0193 |

| Phlox Tempest | Israël, Motivé financièrement | DEV-0796 |

| Pink Sandstorm | Iran | AMERICIUM, Agrius, Deadwood, BlackShadow, SharpBoys, FireAnt, Justice Blade |

| Pinstripe Lightning | NIOBIUM, Faucons du désert, Scimitar, Vipère aride | |

| Pistachio Tempest | Motivation financière | DEV-0237 |

| Pluie d'écailles | Liban | POLONIUM |

| Tempête de sable citrouille | Iran | DEV-0146 |

| Typhon violet | Chine | POTASSIUM, GOLEM, Evilgrab, AEON, LIVESAFE, ChChes, APT10, Haymaker, Webmonder, STONE PANDA, Foxtrot, Foxmail, MenuPass, Red Apollo |

| Typhon framboise | Chine | RADIUM, LotusBlossom, APT30 |

| Ruby satiné | Corée du Nord | CERIUM |

| Ruza Flood | Russie, Opérations d’influence | |

| Typhon saumoné | Chine | SODIUM, APT4, MAVERICK PANDA |

| Typhon de sel | Chine | GhostEmperor, FamousSparrow |

| Tempête sangria | Ukraine, motivé financièrement | ELBRUS |

| Saphir satiné | Corée du Nord | COPERNICIUM, Genie Spider, BlueNoroff, CageyChameleon, CryptoCore |

| Typhon Satin | Chine | SCANDIUM, COMBINE, TG-0416, SILVERVIPER, DYNAMITE PANDA, Red Wraith, APT18, Elderwood Group, Wekby |

| Blizzard coquille | Russie | IRIDIUM, BE2, UAC-0113, Blue Echidna, Sandworm, PHANTOM, BlackEnergy Lite, APT44 |

| Blizzard secret | Russie | KRYPTON, VENOMOUS BEAR, Uroburos, Snake, Blue Python, Turla, WRAITH, ATG26 |

| Sefid Flood | Iran, Opérations d’influence | |

| Typhon d’ombre | Chine | DarkShadow, Oro0lxy |

| Typhon soyeux | Chine | HAFNIUM, timmy |

| Tempête de sable fumante | Iran | UNC1549 |

| Tempête spontanée | Motivation financière | TA505 |

| Tempête de sable repérée | NEODYMIUM, BlackOasis | |

| Blizzard étoilé | Russie | SEABORGIUM, COLDRIVER, Callisto Group, BlueCharlie, TA446 |

| Storm-0216 | Motivation financière | Araignée torsadée, UNC2198 |

| Storm-0230 | Groupe en cours de développement | Conti Team 1, DEV-0230 |

| Storm-0247 | Chine | ToddyCat, Websiic |

| Storm-0288 | Groupe en cours de développement | FIN8 |

| Storm-0302 | Groupe en cours de développement | Araignée narval, TA544 |

| Storm-0501 | Motivation financière | DEV-0501 |

| Storm-0538 | Groupe en cours de développement | FIN6 |

| Storm-0539 | Motivation financière | |

| Storm-0569 | Motivation financière | DEV-0569 |

| Storm-0671 | Groupe en cours de développement | UNC2596, Tropicalscorpius |

| Storm-0940 | Chine | |

| Storm-0978 | Russie | RomCom, Underground Team |

| Storm-1101 | Groupe en cours de développement | |

| Storm-1113 | Motivation financière | |

| Storm-1152 | Motivation financière | |

| Tempête 1175 | Chine, Motivé financièrement | |

| Tempête 1194 | Groupe en cours de développement | MONTI |

| Tempête 1516 | Russie, Opérations d’influence | |

| Storm-1567 | Motivation financière | |

| Storm-1674 | Motivation financière | |

| Tempête 1679 | Opérations d’influence | |

| Tempête 1811 | Motivation financière | |

| Storm-1982 | Chine | SneakyCheff, UNK_SweetSpecter |

| Storm-2035 | Iran, Opérations d’influence | |

| Storm-2077 | Chine | TAG-100 |

| Tempête fraisée | Motivation financière | DEV-0537, LAPSUS$ |

| Blizzard ensoleillé | DEV-0665 | |

| Swirl Typhoon | Chine | TELLURIUM, Tick, Bronze Butler, REDBALDKNIGHT |

| Typhon Taffeta | Chine | TECHNETIUM, TG-0055, Red Kobold, JerseyMikes, APT26, BEARCLAW |

| Inondation de Taizi | Chine, Opérations d’influence | Dragonbridge, Spamouflage |

| Typhon tomblé | Chine | THORIUM, Karst |

| Typhon Twill | Chine | TANTALE, PRÉSIDENT DE BRONZE,LumineurMoth, MUSTANG PANDA |

| Tempête vanille | Motivation financière | DEV-0832, Vice-Société |

| Tempête veloutée | Motivation financière | DEV-0504 |

| Typhon violet | Chine | ZIRCONIUM, Caméléon, APT31, WebFans |

| Inondation de la Volga | Russie, Opérations d’influence | Storm-1841, Rybar |

| Volt Typhoon | Chine | BRONZE SILHOUETTE, VANGUARD PANDA |

| Tempest de blé | Motivation financière | OR, Gatak |

| Tsunami glycine | Inde, acteur offensif du secteur privé | DEV-0605 |

| Grêle torsadée | Corée | DUBNIUM, Nemim, TEMPLAR, TieOnJoe, Fallout Team, Purple Pygmy, Dark Hotel, Egobot, Tapaoux, PALADIN, Darkhotel |

Pour plus d’informations, lisez notre annonce sur cette taxonomie : https://aka.ms/threatactorsblog

Mettre le renseignement entre les mains des professionnels de la sécurité

Les profils Intel dans Microsoft Defender Threat Intelligence apportent des insights essentiels sur les acteurs des menaces. Ces informations permettent aux équipes de sécurité d’obtenir le contexte dont elles ont besoin lorsqu’elles se préparent aux menaces et y répondent.

En outre, l’API Microsoft Defender Threat Intelligence Intel Profiles offre la visibilité de l’infrastructure d’acteur de menace la plus récente dans le secteur aujourd’hui. Les informations mises à jour sont essentielles pour permettre aux équipes chargées du renseignement sur les menaces et des opérations de sécurité (SecOps) de rationaliser leurs flux de travail de recherche et d'analyse des menaces avancées. Pour en savoir plus sur cette API, consultez la documentation : utilisez les API Threat Intelligence dans Microsoft Graph (préversion).

Ressources

Utilisez la requête suivante sur Microsoft Defender XDR et d’autres produits de sécurité Microsoft prenant en charge le langage de requête Kusto (KQL) pour obtenir des informations sur un acteur de menace à l’aide de l’ancien nom, du nouveau nom ou du nom du secteur :

let TANames = externaldata(PreviousName: string, NewName: string, Origin: string, OtherNames: dynamic)[@"https://raw.githubusercontent.com/microsoft/mstic/master/PublicFeeds/ThreatActorNaming/MicrosoftMapping.json"] with(format="multijson", ingestionMapping='[{"Column":"PreviousName","Properties":{"Path":"$.Previous name"}},{"Column":"NewName","Properties":{"Path":"$.New name"}},{"Column":"Origin","Properties":{"Path":"$.Origin/Threat"}},{"Column":"OtherNames","Properties":{"Path":"$.Other names"}}]');

let GetThreatActorAlias = (Name: string) {

TANames

| where Name =~ NewName or Name =~ PreviousName or OtherNames has Name

};

GetThreatActorAlias("ZINC")

Les fichiers suivants contenant le mappage complet des anciens noms d’acteur de menace avec leurs nouveaux noms sont également disponibles :