Présentation des locataires Microsoft Entra

En tant qu’établissement d’enseignement, vous pouvez vous inscrire à un essai gratuit de Microsoft 365 Éducation et effectuer un assistant de vérification d’éligibilité pour acheter des abonnements à des prix universitaires.

Création d’un locataire Microsoft Entra

Lorsque vous vous inscrivez à un abonnement payant ou d’essai de Microsoft 365 Éducation, un locataire Microsoft Entra est créé dans le cadre des services Office 365 sous-jacents. De même, un locataire Microsoft Entra est créé lorsque vous vous inscrivez à Azure.

Les clients doivent posséder un plan de licence Microsoft payant pour créer un locataire Microsoft Entra supplémentaire.

Importante

Lorsque vous créez un locataire Microsoft Entra, vous devez spécifier une région logique qui déterminera l’emplacement du centre de données. Il faut le choisir très soigneusement, car il ne peut pas être modifié après sa création.

Pour plus d’informations, consultez le guide de déploiement Microsoft 365 Éducation.

Qu’est-ce qu’un locataire Microsoft Entra ?

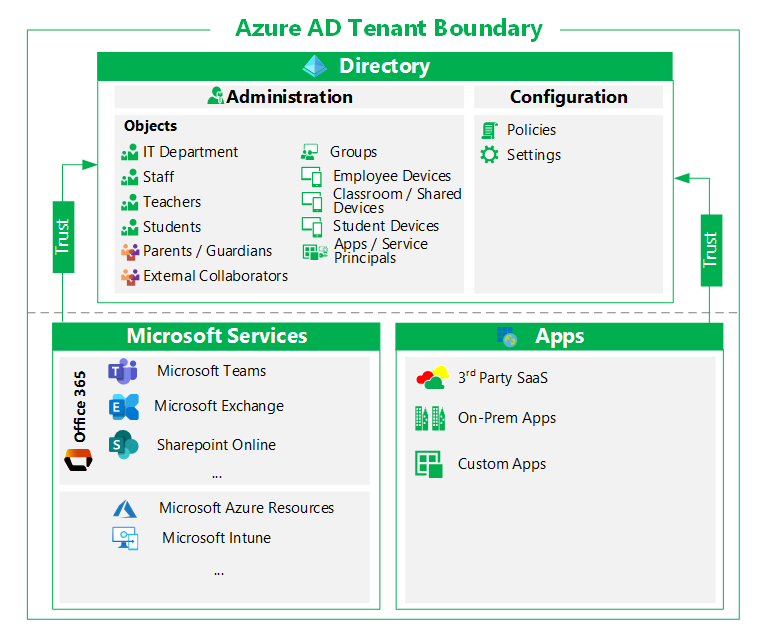

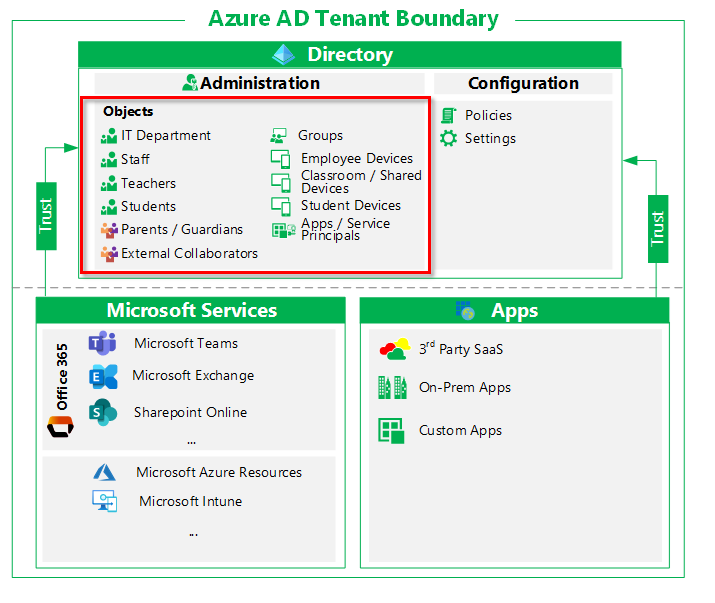

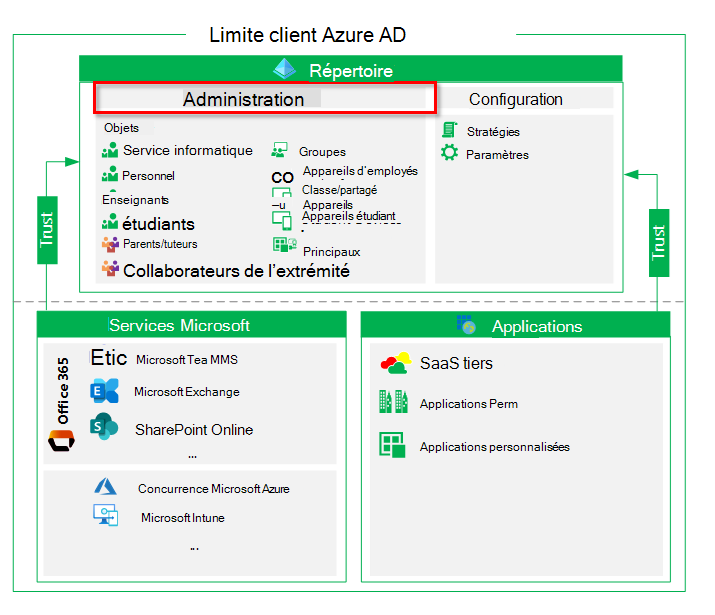

Un locataire Microsoft Entra fournit des fonctionnalités de gestion des identités et des accès (IAM) aux applications et ressources utilisées par votre organization. Une identité est un objet d’annuaire qui peut être authentifié et autorisé à accéder à une ressource. Des objets d’identité existent pour les identités humaines telles que les étudiants et les enseignants, et pour les identités non humaines comme les appareils, les applications et les principes de service de classe et d’étudiant.

Le locataire Microsoft Entra est une limite de sécurité d’identité qui est sous le contrôle du service informatique de votre organization. Dans cette limite de sécurité, l’administration des objets (tels que les objets utilisateur) et la configuration des paramètres à l’échelle du locataire sont contrôlées par vos administrateurs informatiques.

Ressources dans un locataire

Microsoft Entra ID est utilisé pour accorder aux objets représentant des identités l’accès à des ressources telles que des applications et leurs ressources Azure sous-jacentes, qui peuvent inclure des bases de données et des systèmes de gestion de l’apprentissage (LMS).

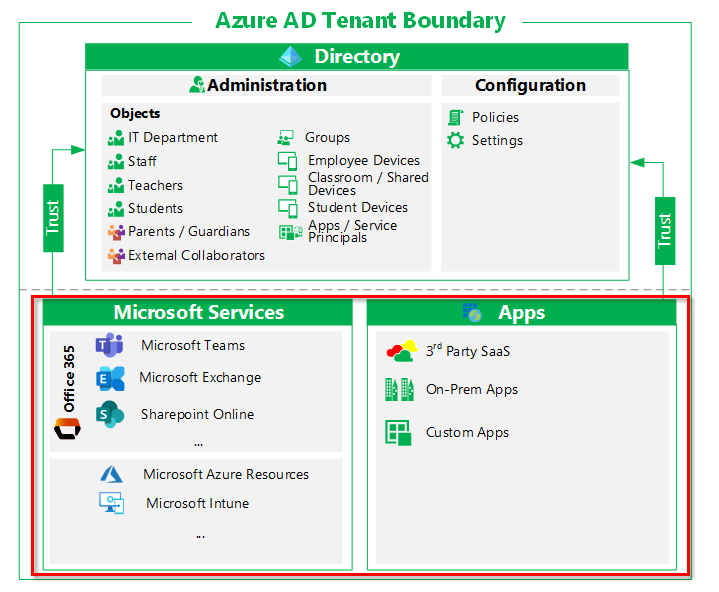

Accès aux applications qui utilisent Microsoft Entra ID

Les identités peuvent être autorisées à accéder à de nombreux types d’applications, notamment :

Services de productivité Microsoft tels que Exchange Online, Microsoft Teams et SharePoint Online

Services informatiques Microsoft tels qu’Azure Sentinel, Microsoft Intune et Microsoft Defender ATP

Microsoft Outils de développement telles qu’Azure DevOps

Applications tierces telles que Learning Management Systems (LMS)

Applications locales intégrées à des fonctionnalités d’accès hybride telles que le proxy d’application Microsoft Entra

Applications personnalisées développées en interne

Les applications qui utilisent Microsoft Entra ID nécessitent que les objets d’annuaire soient configurés et gérés dans le locataire Microsoft Entra approuvé. Les inscriptions d’applications, les principaux de service, les groupes et les extensions d’attribut de schéma sont des exemples d’objets d’annuaire.

Bien que certaines applications puissent avoir plusieurs instances par locataire, par exemple un instance de test et un instance de production, certains services Microsoft tels que Exchange Online ne peuvent avoir qu’une seule instance par locataire.

Accès aux objets d’annuaire

Les identités, les ressources et leurs relations sont représentées dans un locataire Microsoft Entra en tant qu’objets d’annuaire. Les utilisateurs, les groupes, les principaux de service et les inscriptions d’applications sont des exemples d’objets d’annuaire.

Lorsque les objets se trouvent dans un locataire Microsoft Entra, les opérations suivantes se produisent :

Visibilité. Les identités peuvent découvrir ou énumérer des ressources, des utilisateurs, des groupes et accéder aux journaux d’audit et de rapports d’utilisation si elles disposent des autorisations appropriées. Par exemple, un membre de l’annuaire peut découvrir des utilisateurs dans l’annuaire avec des autorisations utilisateur par défaut.

Les applications peuvent affecter des objets. Les applications peuvent manipuler des objets d’annuaire via Microsoft Graph dans le cadre de leur logique métier. Les exemples classiques incluent la lecture ou la définition des attributs utilisateur, la mise à jour du calendrier de l’utilisateur et l’envoi d’e-mails pour le compte de l’utilisateur. Le consentement est nécessaire pour permettre aux applications d’affecter le locataire. Les administrateurs peuvent donner leur consentement pour tous les utilisateurs. Pour plus d’informations, consultez Autorisations et consentement dans la Plateforme d'identités Microsoft.

Remarque

Soyez prudent lorsque vous utilisez des autorisations d’application. Par exemple, avec Exchange Online, vous devez étendre les autorisations d’application à des boîtes aux lettres et des autorisations spécifiques.

Limitation et limites de service. Le comportement d’exécution d’une ressource peut déclencher une limitation pour empêcher la surutilisation ou la dégradation du service. Une limitation peut se produire au niveau de l’application, du locataire ou de l’ensemble du service. Le plus souvent, elle se produit lorsqu’une application a un grand nombre de demandes au sein ou entre les locataires.

Chaque locataire a une limite totale d’objets. Par défaut, un locataire est limité à 50 000 objets au total. Une fois qu’un domaine personnalisé est ajouté, la limite passe à 300 000. Vous pouvez augmenter cette limite d’objets en contactant l’équipe de réussite des clients EDU . Nous recommandons qu’un seul locataire Microsoft Entra ne dépasse pas 1 million d’utilisateurs, ce qui équivaut généralement à environ 3 millions d’objets au total. Pour plus d’informations sur les limites de service dans Microsoft Entra ID, consultez Microsoft Entra limites et restrictions de service.

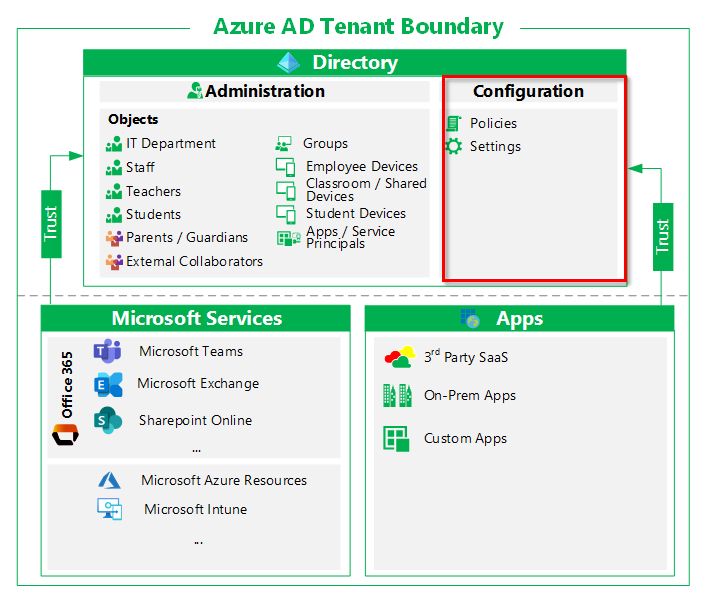

Configuration dans un locataire

Les stratégies et les paramètres dans Microsoft Entra ID impactent les ressources du locataire Microsoft Entra via des configurations ciblées ou à l’échelle du locataire.

Voici quelques exemples de stratégies et de paramètres à l’échelle du locataire :

Identités externes. Les administrateurs généraux du locataire identifient et contrôlent les identités externes qui peuvent être approvisionnées dans le locataire.

Indique s’il faut autoriser les identités externes dans le locataire

À partir de laquelle les identités externes de domaine peuvent être ajoutées

Si les utilisateurs peuvent inviter des utilisateurs d’autres locataires

Emplacements nommés. Les administrateurs généraux peuvent créer des emplacements nommés, qui peuvent ensuite être utilisés pour :

Bloquer la connexion à partir d’emplacements spécifiques.

Déclenchez des stratégies d’accès conditionnel telles que l’authentification multifacteur.

Méthodes d’authentification autorisées. Les administrateurs généraux définissent les méthodes d’authentification autorisées pour le locataire.

Options en libre-service. Les administrateurs généraux définissent des options en libre-service telles que la réinitialisation de mot de passe en libre-service et créent des groupes Office 365 au niveau du locataire.

L’implémentation de certaines configurations à l’échelle du locataire peut être étendue tant qu’elles ne sont pas remplacées par des stratégies d’administration globale. Par exemple :

Si le locataire est configuré pour autoriser les identités externes, un administrateur de ressources peut toujours exclure ces identités de l’accès à une ressource.

Si le locataire est configuré pour autoriser l’inscription d’appareils personnels, un administrateur de ressources peut exclure ces appareils de l’accès à des ressources spécifiques.

Si des emplacements nommés sont configurés, un administrateur de ressources peut configurer des stratégies autorisant ou excluant l’accès à partir de ces emplacements.

Administration dans un locataire

L’administration inclut la gestion des objets d’identité et l’implémentation étendue de configurations à l’échelle du locataire. Les objets incluent les utilisateurs, les groupes et les appareils, ainsi que les principes de service. Vous pouvez définir l’étendue des effets des configurations à l’échelle du locataire pour l’authentification, l’autorisation, les options en libre-service, etc.

Les administrateurs à l’échelle du locataire, ou les administrateurs généraux, peuvent :

Accorder l’accès à n’importe quelle ressource à n’importe quel utilisateur

Attribuer des rôles de ressource à n’importe quel utilisateur

Attribuer des rôles d’administrateur de portée inférieure à n’importe quel utilisateur

Administration d’objets d’annuaire

Les administrateurs gèrent la façon dont les objets d’identité peuvent accéder aux ressources et dans quelles circonstances. Ils peuvent également désactiver, supprimer ou modifier des objets d’annuaire en fonction de leurs privilèges. Les objets d’identité sont les suivants :

Les identités organisationnelles, telles que les suivantes, sont représentées par des objets utilisateur :

Administrateurs

Utilisateurs de l’organisation

Développeurs organisationnels

Utilisateurs de test **

Les identités externes représentent des utilisateurs extérieurs au organization, par exemple :

Partenaires ou autres établissements d’enseignement approvisionnés avec des comptes locaux pour l’environnement organization

Partenaires ou autres établissements d’enseignement approvisionnés via Azure B2B Collaboration

Groupes sont représentés par des objets tels que :

Groupes de sécurité

Groupes Office 365

Les appareils sont représentés par des objets tels que :

Microsoft Entra appareils joints hybrides (ordinateurs locaux synchronisés à partir de Active Directory local)

Appareils joints à Microsoft Entra

Microsoft Entra appareils mobiles inscrits utilisés par les employés pour accéder à leurs applications d’espace de travail.

Remarque

Dans un environnement hybride, les identités sont généralement synchronisées à partir de l’environnement Active Directory local à l’aide de Microsoft Entra Connect.

Administration des services d’identité

Les administrateurs disposant des autorisations appropriées peuvent gérer la façon dont les stratégies à l’échelle du locataire sont implémentées au niveau des groupes de ressources, des groupes de sécurité ou des applications. Lorsque vous envisagez d’administrer des ressources, gardez les points suivants à l’esprit. Chacun d’eux peut être une raison de garder des ressources ensemble ou de les isoler.

Une identité affectée à un rôle d’administrateur d’authentification peut obliger les non-administrateurs à se réinscrire pour l’authentification MFA ou FIDO.

Un administrateur d’accès conditionnel (CA) peut créer des stratégies d’autorité de certification qui obligent les utilisateurs à se connecter à des applications spécifiques uniquement à partir d’appareils appartenant à organization. Ils peuvent également étendre les configurations. Par exemple, même si les identités externes sont autorisées dans le locataire, elles peuvent exclure ces identités de l’accès à une ressource.

Un administrateur d’application cloud peut donner son consentement aux autorisations d’application au nom de tous les utilisateurs.

Un administrateur général peut prendre le contrôle d’un abonnement.

Licences

Les services cloud payants Microsoft, tels que Office 365, nécessitent des licences. Ces licences sont attribuées à chaque utilisateur qui a besoin d’accéder aux services. Microsoft Entra ID est l’infrastructure sous-jacente qui prend en charge la gestion des identités pour tous les services cloud Microsoft et stocke des informations sur les états d’attribution de licence pour les utilisateurs. Traditionnellement, les administrateurs utilisent l’un des portails de gestion (Office ou Azure) et les applets de commande PowerShell pour gérer les licences. Microsoft Entra ID prend en charge les licences basées sur les groupes, ce qui vous permet d’attribuer une ou plusieurs licences de produit à un groupe d’utilisateurs.

Microsoft Entra ID dans Microsoft 365 Éducation scénarios

Microsoft Entra ID aide les étudiants et les enseignants à se connecter et à accéder aux ressources et services, notamment :

Se connecter et autoriser les ressources

Les domaines de connexion et de messagerie sont configurés pour l’authentification cloud dans Microsoft Entra ID.

La plupart des fonctionnalités de collaboration externe utilisent Microsoft Entra collaboration B2B.

Fonctionnalités de Microsoft Office 365

Microsoft Entra identités sont affectées Office 365 licences, ce qui déclenche l’approvisionnement.

Office 365 objets tels que les listes de distribution, les Groupes modernes, les contacts et Microsoft Teams, sont représentés par des objets d’annuaire Microsoft Entra et gérés dans Microsoft Entra ID.

les services Office 365 fournissent une autorisation à l’aide de groupes Microsoft Entra.

L’accès aux Office 365 est contrôlé via Microsoft Entra ID.

Gouvernance et sécurité

Les fonctionnalités de gestion et de sécurité telles que Intune pour l’Éducation s’appuient sur Microsoft Entra utilisateurs, groupes, appareils et stratégies.

Privileged Identity Management d’autoriser l’accès juste-à-temps (JIT) et JeA (Just Enough Administration) aux opérations privilégiées.

Fonctionnalités de gouvernance telles que les révisions d’accès.

-

Microsoft Entra ID fournit les fonctionnalités hybrides pour la synchronisation à partir de Active Directory local via Microsoft Entra Connect.

Microsoft Entra Connect vous permet de configurer la méthode d’authentification appropriée pour votre organization, notamment la synchronisation de hachage de mot de passe, l’authentification directe ou l’intégration de fédération avec AD FS ou un fournisseur d’identité SAML non Microsoft.

API pour provisionner des objets d’annuaire à partir de SIS à l’aide de School Data Sync