Concevoir la gouvernance d’identité

La gouvernance des identités est la gestion des droits d’identité et d’accès dans plusieurs applications et services pour répondre aux exigences réglementaires et de sécurité. La gouvernance des identités dans Microsoft Entra ID vous permet d’équilibrer la sécurité et la productivité en vous assurant que les bonnes personnes disposent du bon accès aux ressources appropriées au bon moment.

Identity Governance vous permet de gérer les tâches suivantes pour les services et les applications locaux et dans le cloud :

Gouverner le cycle de vie des identités. Automatisez les événements de cycle de vie des utilisateurs, tels que les actions d’ajout, de déplacement et de sortie, pour répondre aux besoins de sécurité et de productivité.

Gouverner le cycle de vie de l’accès. Gérez rapidement les modifications apportées aux droits d’accès en utilisant des demandes en libre-service et en surveillant les événements de cycle de vie.

Sécuriser l’accès privilégié pour l’administration. Régir l’accès aux ressources privilégiées pour atténuer le risque de droits excessifs, inutiles ou utilisés à mauvais escient.

Cycle de vie des identités

Lorsque votre organization pédagogique s’étend sur plusieurs locataires Microsoft Entra, vous disposez d’identités internes telles que les enseignants et les étudiants, et d’identités externes telles que le personnel d’autres établissements scolaires.

- Les identités internes sont celles créées dans le locataire que vous gérez actuellement.

- Les identités externes sont créées en dehors du locataire actuel et l’accès est accordé. Ils peuvent être ajoutés à l’aide Microsoft Entra collaboration B2B.

La gestion du cycle de vie des identités permet de définir les bases de la gouvernance des identités. Vous devez gérer la durée de vie des identités internes et externes, ainsi que leurs relations avec vos ressources.

Chaque membre du organization dispose de son propre sous-ensemble de ressources nécessaires pour son travail. Sans une liste définie de ce dont chaque rôle a besoin pour chaque projet, la gestion de l’accès est difficile. À mesure que des identités internes ou externes rejoignent, se déplacent dans ou quittent un organization, leur identité et leur accès aux ressources doivent s’ajuster avec elles. L’approvisionnement automatique des utilisateurs dans Microsoft Entra ID peut aider à résoudre ce problème en facilitant la création, la maintenance et la suppression finale des identités utilisateur entre les applications pour une meilleure collaboration.

Provisionnement des utilisateurs

Les méthodes d’approvisionnement traditionnelles telles que le chargement de fichiers CSV ou de scripts personnalisés pour synchroniser les données utilisateur sont sujettes aux erreurs, non sécurisées et difficiles à gérer.

L’approvisionnement automatique fait référence à la création d’identités et de rôles d’utilisateur dans les applications cloud à qui les utilisateurs doivent accéder. Outre la création d’identités d’utilisateur, l’approvisionnement automatique comprend la maintenance et la suppression des identités d’utilisateur à mesure que les statuts ou rôles changent.

Nous recommandons aux grandes organisations éducatives d’utiliser le service de provisionnement d’utilisateurs automatisé Microsoft Entra. Ce service offre une intégration avec des applications de ressources humaines (RH) basées sur le cloud , telles que Workday et SuccessFactors, et vous permet de tirer parti des avantages suivants :

Optimise l’efficacité et la précision des processus d’approvisionnement

Économise sur les coûts associés à l’hébergement et à la maintenance de scripts et de solutions d’approvisionnement développés sur mesure

Sécurise votre organization en supprimant instantanément les identités des utilisateurs des applications SaaS clés lorsqu’ils quittent le organization

Provisionne facilement un grand nombre d’utilisateurs sur une application ou un système SaaS particulier

Stratégies cohérentes qui déterminent qui est approvisionné et qui peut se connecter à une application

Approvisionnement d’utilisateurs entrants

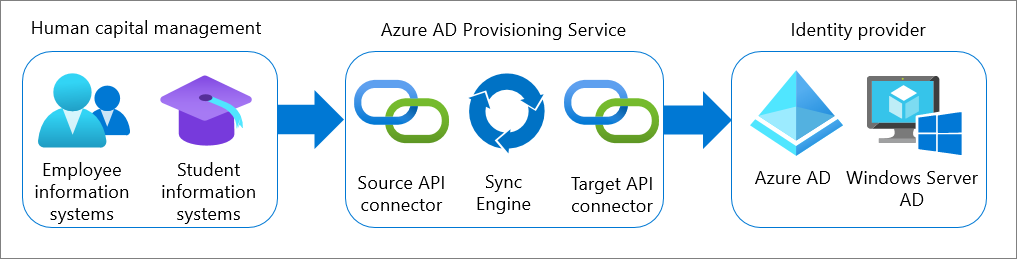

L’approvisionnement d’utilisateurs entrants est le processus lorsque les données utilisateur circulent à partir d’une ou plusieurs applications de gestion du capital humain (HCM) d’un organization vers Microsoft Entra ID ou Active Directory local. L’intégration est possible lorsque l’application HCM prend en charge le protocole SCIM. L’intégration est également possible avec des systèmes HCM basés sur le cloud qui fournissent des connecteurs d’API de provisionnement.

Pour plus d’informations, consultez Planifier l’application RH cloud pour Microsoft Entra l’attribution d’utilisateurs.

Provisionnement d’utilisateurs sortants

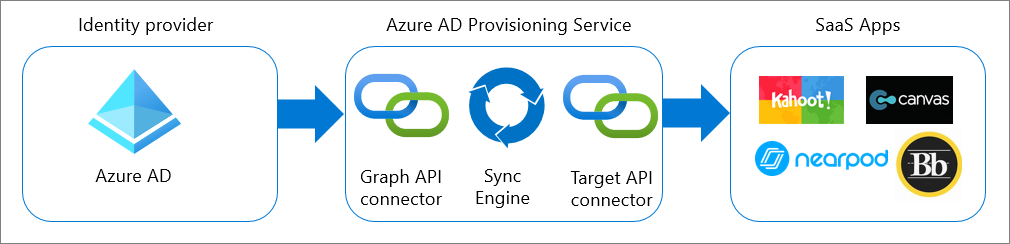

L’approvisionnement d’utilisateurs sortants, ou approvisionnement d’applications, fait référence à la création automatique d’identités et de rôles d’utilisateur dans les applications SaaS (Software-as-a-Service) cloud auxquelles les utilisateurs doivent accéder. L’approvisionnement d’applications est disponible pour les applications préintégrées dans la galerie d’applications SaaS Microsoft Entra et les applications qui prennent en charge SCIM 2.0.

Pour plus d’informations, consultez Planifier un déploiement d’approvisionnement automatique d’utilisateurs.

Cycle de vie des accès

Votre organization EDU a besoin d’un processus pour gérer l’accès au-delà de la création et de l’approvisionnement initiaux. Dans l’idéal, vous devez également être en mesure d’effectuer une mise à l’échelle efficace afin de développer et d’appliquer une stratégie d’accès et des contrôles en continu.

Gestion des groupes en libre-service

Si possible, utilisez la gestion de groupes en libre-service pour tirer parti des avantages suivants :

Sécurité. Les administrateurs peuvent définir des règles pour les groupes créés dans Microsoft Entra ID en fonction des attributs utilisateur. Cela permet aux membres d’être automatiquement ajoutés ou supprimés d’un groupe de sécurité. Ces groupes dynamiques peuvent être utilisés pour fournir l’accès aux applications ou aux ressources cloud et pour attribuer des licences aux membres. Les stratégies d’accès conditionnel peuvent renforcer la sécurité en garantissant que les utilisateurs légitimes accèdent à une application. Par exemple, vous pouvez sélectionner un groupe qui contient tous les membres du service RH lorsqu’une application RH est sélectionnée comme application cloud.

Rentable. Réduit le coût, le temps et la charge de travail du support informatique avec l’appartenance à un groupe en libre-service. La fonctionnalité de gestion de groupe en libre-service vous permet de déléguer la gestion des groupes à vos utilisateurs. Avec cette fonctionnalité, ils peuvent créer des groupes et gérer les appartenances dans les groupes dont ils sont propriétaires.

Libre-service. Délègue la gestion des groupes à vos utilisateurs. Les fonctionnalités de gestion de groupe en libre-service permettent aux utilisateurs de créer des groupes et de gérer les appartenances dans les groupes dont ils sont propriétaires. Ces groupes peuvent ensuite être utilisés pour attribuer l’accès aux applications. Par exemple, si vous souhaitez attribuer l’accès au département de la faculté afin d’utiliser cinq applications SaaS différentes, vous pouvez créer un groupe qui contient les utilisateurs du département de la faculté, puis affecter ce groupe aux cinq applications SaaS dont le département a besoin.

Pour obtenir un aperçu détaillé de la gestion des groupes en libre-service, téléchargez le livre blanc gestion des groupes Microsoft Entra Self-Service.

Gestion des droits d’utilisation

La gestion de l’accès des utilisateurs aux ressources dans les grandes EDU est difficile, d’autant plus lorsque vous avez une combinaison d’utilisateurs internes et externes entre les locataires. La gestion des droits d’utilisation permet aux utilisateurs, y compris aux invités, de demander l’accès à un package d’accès accordant l’accès à des groupes, des applications et des sites SharePoint. Il vous permet également de gérer le cycle de vie des identités et des accès à grande échelle en automatisant les flux de travail de demande d’accès, les attributions d’accès, les révisions et l’expiration.

Voici les types de ressources auxquels vous pouvez gérer l’accès de l’utilisateur avec la gestion des droits d’utilisation :

Appartenance à des groupes de sécurité Microsoft Entra

Appartenance à Groupes Microsoft 365 et Teams

Affectation à Microsoft Entra applications d’entreprise, y compris les applications SaaS et les applications intégrées personnalisées qui prennent en charge la fédération/l’authentification unique et/ou l’approvisionnement

Appartenance à des sites SharePoint Online

Packages d’accès

La gestion des droits d’utilisation permet de définir des packages d’accès qui représentent un ensemble de ressources affectées aux utilisateurs en tant qu’unité, d’établir une période de validité, des workflows d’approbation, etc. Les packages d’accès vous permettent d’effectuer une configuration unique des ressources et des stratégies qui administre automatiquement l’accès pendant la durée du package d’accès.

Les packages d’accès doivent être placés dans un conteneur appelé catalogue. Un catalogue définit les ressources que vous pouvez ajouter à votre package d’accès. Les catalogues sont utilisés pour la délégation, afin que les non-administrateurs puissent créer leurs propres packages d’accès. Les propriétaires de catalogue sont autorisés à ajouter des ressources qu’ils possèdent à un catalogue.

En tant que organization pédagogique, vous devez envisager de créer un catalogue par école et un package d’accès pour chaque classe qui contient des stratégies et des droits d’accès aux ressources spécifiques à cette classe. Lorsque les étudiants passent à une année suivante ou que les enseignants passent à une autre classe, ils peuvent demander l’accès au package d’accès pour la nouvelle note pendant que l’accès lié à leur ancienne note expirera.

Les packages d’accès doivent également avoir au moins une stratégie. Les stratégies spécifient qui peut demander le package d’accès, ainsi que les paramètres d’approbation et de cycle de vie. Nous vous recommandons d’utiliser la gestion des droits d’utilisation pour déléguer aux non-administrateurs la possibilité de créer des packages d’accès et de définir des stratégies avec des règles pour lesquelles les utilisateurs peuvent demander, qui doivent approuver leur accès et quand l’accès expire.

Les packages d’accès sont les plus appropriés dans les situations suivantes :

Les utilisateurs ont besoin d’un accès limité dans le temps pour une tâche particulière. Par exemple, vous pouvez utiliser une licence basée sur un groupe et un groupe dynamique pour vous assurer que tous les employés disposent d’une boîte aux lettres Exchange Online, puis utiliser des packages d’accès pour les situations dans lesquelles les utilisateurs ont besoin d’un accès supplémentaire, par exemple pour lire les ressources du service d’un autre service.

L’accès doit être approuvé par le responsable d’un utilisateur ou d’autres personnes désignées.

Les ministères souhaitent gérer leurs propres stratégies d’accès pour leurs ressources sans intervention du service informatique.

Deux écoles ou plus collaborent sur un projet et, par conséquent, plusieurs utilisateurs d’une école doivent être amenés via Microsoft Entra B2B pour accéder aux ressources d’une autre école.

Pour plus d’informations, consultez Créer un package d’accès dans Microsoft Entra gestion des droits d’utilisation.

Critères de licence

L’utilisation de packages d’accès nécessite une licence Microsoft Entra ID et est requise pour :

Utilisateurs membres qui peuvent demander un package d’accès.

Utilisateurs membres et invités qui demandent un package d’accès.

Utilisateurs membres et invités qui approuvent les demandes pour un package d’accès.

Utilisateurs membres et invités qui ont une affectation directe à un package d’accès.

Microsoft Entra ID licences P2 ne sont pas nécessaires pour les tâches suivantes :

Utilisateurs disposant du rôle d’administrateur général qui configurent les catalogues initiaux, les packages d’accès et les stratégies, et qui délèguent des tâches d’administration à d’autres utilisateurs.

Les utilisateurs qui ont été délégués à des tâches d’administration, telles que le créateur de catalogue, le propriétaire du catalogue et le gestionnaire de package d’accès.

Les invités qui peuvent demander des packages d’accès, mais qui ne demandent pas de package d’accès.

Remarque

Pour chaque licence Microsoft Entra ID P2 payante que vous achetez pour vos utilisateurs membres, vous pouvez utiliser Microsoft Entra B2B pour inviter jusqu’à 5 utilisateurs invités. Ces utilisateurs invités peuvent également utiliser Microsoft Entra ID fonctionnalités P2. Pour plus d’informations, consultez Microsoft Entra guide de gestion des licences B2B Collaboration.

Révisions accès

Une fois les utilisateurs intégrés, vous aurez besoin d’un processus qui permet à l’accès de vos utilisateurs de changer à mesure que leurs besoins évoluent au fil du temps.

Vous devez tenir compte des éléments suivants :

À mesure que de nouveaux utilisateurs rejoignent le groupe, comment s’assurer qu’ils disposent du bon accès pour être productifs ?

À mesure que les gens déplacent des équipes ou quittent l’école, comment s’assurer que leur ancien accès est supprimé, en particulier lorsqu’il implique des invités ?

Des droits d’accès excessifs peuvent entraîner des résultats d’audit et des compromis, car ils indiquent un manque de contrôle sur l’accès.

Vous devez vous engager de manière proactive avec les propriétaires de ressources pour vous assurer qu’ils examinent régulièrement qui a accès à leurs ressources.

Nous vous recommandons d’utiliser Microsoft Entra révisions d’accès pour gérer efficacement les appartenances aux groupes, l’accès aux applications et les attributions de rôles. L’accès de l’utilisateur doit être examiné régulièrement pour s’assurer que seules les personnes appropriées disposent d’un accès continu.

Critères de licence

L’utilisation des révisions d’accès nécessite une licence Microsoft Entra ID et est requise pour :

Utilisateurs membres et invités qui sont affectés en tant que réviseurs.

Utilisateurs membres et invités qui effectuent une auto-révision.

Propriétaires de groupe qui effectuent une révision d’accès.

Propriétaires d’applications qui effectuent une révision d’accès.

Microsoft Entra ID licences P2 ne sont pas requises pour les utilisateurs disposant des rôles Administrateur général ou Administrateur d’utilisateurs qui configurent les révisions d’accès, configurent les paramètres ou appliquent les décisions des révisions.

Pour chaque licence Microsoft Entra ID P2 payante que vous attribuez à l’un des utilisateurs de votre organization, vous pouvez utiliser Microsoft Entra entreprise à entreprise (B2B) pour inviter jusqu’à cinq utilisateurs invités dans le cadre de l’allocation d’utilisateurs externes. Ces utilisateurs invités peuvent également utiliser Microsoft Entra ID fonctionnalités P2. Pour plus d’informations, consultez Microsoft Entra guide de gestion des licences B2B Collaboration.

Accès privilégié

Un autre cycle de vie clé dans la gouvernance des identités est celui de l’accès privilégié des utilisateurs. La réduction du nombre d’utilisateurs ayant accès à des ressources sensibles permet de maintenir un environnement sécurisé global, mais il existe toujours des utilisateurs qui ont besoin de droits d’administrateur. Gouverner l’accès administrateur pour atténuer le risque de droits d’accès excessifs, inutiles ou utilisés à mauvais escient, qu’ils proviennent de votre établissement scolaire ou d’une autre école.

Privileged Identity Management

Microsoft Entra Privileged Identity Management (PIM) fournit une activation de rôle basée sur le temps et l’approbation pour atténuer les risques d’autorisations d’accès excessives, inutiles ou incorrectes aux ressources dans Microsoft Entra ID, Azure et d’autres services en ligne Microsoft tels que Microsoft 365 ou Microsoft Intune. Il est utilisé pour protéger les comptes privilégiés en réduisant le temps d’exposition des privilèges et en augmentant la visibilité de leur utilisation par le biais de rapports et d’alertes.

Voici quelques-unes des principales fonctionnalités de Privileged Identity Management :

Fournir un accès privilégié juste-à-temps aux ressources Microsoft Entra ID et Azure

Attribuer un accès limité dans le temps aux ressources à l’aide des dates de début et de fin

Exiger l’approbation pour activer les rôles privilégiés

Appliquer l’authentification multifacteur pour activer n’importe quel rôle

Utiliser la justification pour comprendre pourquoi les utilisateurs s’activent

Recevoir des notifications lorsque des rôles privilégiés sont activés

Effectuer des révisions d’accès pour s’assurer que les utilisateurs ont toujours besoin de rôles

Télécharger l’historique d’audit pour l’audit interne ou externe

Nous vous recommandons d’utiliser PIM pour gérer et contrôler les éléments suivants dans votre organization :

Activer l’approbation pour des rôles spécifiques

Spécifier des utilisateurs ou des groupes d’approbateurs pour approuver les demandes

Afficher l’historique des demandes et des approbations pour tous les rôles privilégiés

Approuver ou rejeter les demandes d’élévation de rôle (unique et en bloc)

Fournir la justification d’une approbation ou d’un rejet

Demander l’activation d’un rôle qui nécessite une approbation

Critères de licence

L’utilisation de PIM nécessite une licence Microsoft Entra ID et est requise pour :

Utilisateurs affectés comme éligibles aux rôles Microsoft Entra ID ou Azure gérés à l’aide de PIM.

Utilisateurs affectés en tant que membres éligibles ou propriétaires de groupes d’accès privilégiés.

Utilisateurs en mesure d’approuver ou de rejeter des demandes d’activation dans PIM.

Utilisateurs affectés à une révision d’accès.

Utilisateurs qui effectuent des révisions d’accès.