Les macros provenant d’Internet sont bloquées par défaut dans Office

Les macros VBA sont un moyen courant pour les acteurs malveillants d’accéder au déploiement de logiciels malveillants et de rançongiciels. Par conséquent, pour améliorer la sécurité dans Office, nous modifions le comportement par défaut des applications Office pour bloquer les macros dans les fichiers à partir d’Internet.

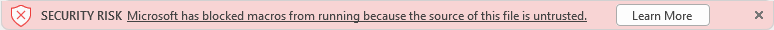

Cette modification affecte la façon dont les utilisateurs interagissent avec les fichiers provenant d’Internet, comme les pièces jointes contenant des macros. Désormais, quand les utilisateurs ouvrent un tel fichier, ils voient le message suivant :

Le bouton En savoir plus permet d’accéder à un article destiné aux utilisateurs finaux et aux travailleurs de l’information qui contient des informations sur le risque de sécurité des acteurs malveillants utilisant des macros, des pratiques sécurisées pour empêcher le hameçonnage et les programmes malveillants, ainsi que des instructions sur la façon d’activer ces macros (si nécessaire).

Dans certains cas, les utilisateurs voient également le message si le fichier provient d’un emplacement dans votre intranet et n’est pas identifié comme étant approuvé. Par exemple, si les utilisateurs accèdent à des fichiers sur un partage réseau à l’aide de l’adresse IP du partage. Pour plus d’informations, consultez Fichiers situés de manière centralisée sur un partage réseau ou un site web approuvé.

Importante

Même avant cette modification que nous introduisons, les organisations pouvaient utiliser la stratégie Bloquer l’exécution des macros dans les fichiers Office à partir d’Internet pour empêcher les utilisateurs d’ouvrir par inadvertance des fichiers à partir d’Internet contenant des macros. Nous vous recommandons d’activer cette stratégie dans le cadre de la base de référence de sécurité pour Applications Microsoft 365 pour les grandes entreprises. Si vous configurez la stratégie, votre organization ne sera pas affecté par cette modification par défaut.

Pour plus d’informations, voir Utiliser des stratégies pour gérer la façon dont Office gère les macros.

Préparer cette modification

Préparez-vous à ce changement en utilisant les unités commerciales de votre organization qui utilisent des macros dans des fichiers Office. Ces fichiers sont souvent ouverts à partir d’emplacements tels que les partages réseau intranet ou les sites web intranet. Vous souhaitez identifier ces macros et déterminer les étapes à suivre pour continuer à utiliser ces macros. Collaborez avec des éditeurs de logiciels indépendants (ISV) qui fournissent des macros dans des fichiers Office à partir de ces emplacements. Par exemple, pour voir s’ils peuvent signer numériquement leur code et vous pouvez les traiter comme un éditeur approuvé.

Passez également en revue les informations suivantes :

| Action de préparation | Plus d’informations |

|---|---|

| Comprendre quelle version de chaque canal de mise à jour a cette modification | Versions d’Office affectées par cette modification |

| Consultez un organigramme du processus effectué par Office pour déterminer s’il faut exécuter des macros dans un fichier | Comment Office détermine s’il faut exécuter des macros dans des fichiers à partir d’Internet |

| En savoir plus sur les stratégies que vous pouvez utiliser pour contrôler l’exécution des macros VBA | Utiliser des stratégies pour gérer la façon dont Office gère les macros |

Étapes à suivre pour autoriser l’exécution des macros VBA dans les fichiers que vous approuvez

La façon dont vous autorisez l’exécution des macros VBA dans les fichiers que vous approuvez dépend de l’emplacement de ces fichiers ou du type de fichier.

Le tableau suivant répertorie les différents scénarios courants et les approches possibles à adopter pour débloquer les macros VBA et les autoriser à s’exécuter. Vous n’avez pas besoin d’effectuer toutes les approches possibles pour un scénario donné. Dans les cas où nous listons plusieurs approches, choisissez celle qui convient le mieux à votre organization.

| Scénario | Approches possibles à adopter |

|---|---|

| Fichiers individuels |

• Cochez la case Débloquer sous l’onglet Général de la boîte de dialogue Propriétés du fichier • Utiliser l’applet de commande Unblock-File dans PowerShell Pour plus d’informations, consultez Supprimer la marque du web d’un fichier. |

| Fichiers situés de manière centralisée sur un partage réseau ou un site web approuvé | Débloquez le fichier à l’aide d’une approche répertoriée sous « Fichiers individuels ». S’il n’existe pas de case à cocher Débloquer et que vous souhaitez approuver tous les fichiers dans cet emplacement réseau : • Désigner l’emplacement comme site de confiance • Ajouter l’emplacement à la zone Intranet local Pour plus d’informations, consultez Fichiers situés de manière centralisée sur un partage réseau ou un site web approuvé. |

| Fichiers stockés sur OneDrive ou SharePoint, y compris un site utilisé par un canal Teams | • Les utilisateurs ouvrent directement le fichier à l’aide de l’option Ouvrir dans l’application de bureau • Si les utilisateurs téléchargent le fichier localement avant de l’ouvrir, supprimez Mark of the Web de la copie locale du fichier (voir les approches sous « Fichiers individuels ») • Désigner l’emplacement comme site de confiance Pour plus d’informations, voir Fichiers sur OneDrive ou SharePoint. |

| Fichiers modèles prenant en charge les macros pour Word, PowerPoint et Excel | Si le fichier de modèle est stocké sur l’appareil de l’utilisateur : • Supprimer Mark of the Web du fichier modèle (voir les approches sous « Fichiers individuels ») • Enregistrer le fichier de modèle dans un emplacement approuvé Si le fichier de modèle est stocké sur un emplacement réseau : • Utiliser une signature numérique et faire confiance à l’éditeur • Approuver le fichier modèle (consultez les approches sous « Fichiers situés de manière centralisée sur un partage réseau ou un site web de confiance ») Pour plus d’informations, consultez Fichiers modèles prenant en charge les macros pour Word, PowerPoint et Excel. |

| Fichiers de complément prenant en charge les macros pour PowerPoint | • Supprimer la marque du web du fichier de complément • Utiliser une signature numérique et faire confiance à l’éditeur • Enregistrer le fichier de complément dans un emplacement approuvé Pour plus d’informations, consultez Fichiers de complément prenant en charge les macros pour PowerPoint et Excel. |

| Fichiers de complément prenant en charge les macros pour Excel | • Supprimer la marque du web du fichier de complément • Enregistrer le fichier de complément dans un emplacement approuvé Pour plus d’informations, consultez Fichiers de complément prenant en charge les macros pour PowerPoint et Excel. |

| Macros signées par un éditeur approuvé | • [recommandé] Déployez le certificat de signature de code public pour l’éditeur approuvé pour vos utilisateurs et empêchez vos utilisateurs d’ajouter eux-mêmes des éditeurs approuvés. • Supprimez Mark of the Web du fichier et invitez l’utilisateur à ajouter l’éditeur de la macro en tant qu’éditeur approuvé. Pour plus d’informations, consultez Macros signées par un éditeur approuvé. |

| Groupes de fichiers enregistrés dans des dossiers sur l’appareil de l’utilisateur | Désigner le dossier comme emplacement approuvé Pour plus d’informations, consultez Emplacements approuvés. |

Versions d’Office affectées par cette modification

Cette modification affecte uniquement Office sur les appareils exécutant Windows et affecte uniquement les applications suivantes : Access, Excel, PowerPoint, Project, Publisher, Visio et Word.

Le tableau suivant indique quand cette modification est devenue disponible dans chaque canal de mise à jour pour Access, Excel, PowerPoint, Visio et Word.

| Mettre à jour le canal | Version | Date |

|---|---|---|

| Canal actuel (préversion) | Version 2203 | Le déploiement a commencé le 12 avril 2022 |

| Canal actuel | Version 2206 | Le déploiement a commencé le 27 juillet 2022 |

| Canal mensuel des entreprises | Version 2208 | 11 octobre 2022 |

| Canal Entreprise semi-annuel (préversion) | Version 2208 | 11 octobre 2022 |

| Canal Entreprise semestriel | Version 2208 | 10 janvier 2023 |

Le tableau suivant indique quand cette modification est devenue disponible dans chaque canal de mise à jour pour Publisher.

| Mettre à jour le canal | Version | Date |

|---|---|---|

| Canal actuel | Version 2301 | 14 février 2023 |

| Canal mensuel des entreprises | Version 2212 | 14 février 2023 |

| Canal mensuel des entreprises | Version 2211 | 14 février 2023 |

| Canal Entreprise semi-annuel (préversion) | Version 2208 | 14 février 2023 |

| Canal Entreprise semestriel | Version 2208 | 14 février 2023 |

| Canal Entreprise semestriel | Version 2202 | 14 février 2023 |

| Canal Entreprise semestriel | Version 2108 | 14 février 2023 |

Le tableau suivant indique quand cette modification est devenue disponible dans chaque canal de mise à jour pour Project.

| Mettre à jour le canal | Version | Date |

|---|---|---|

| Canal actuel | Version 2407 | 13 août 2024 |

| Canal mensuel des entreprises | Version 2406 | 13 août 2024 |

| Canal mensuel des entreprises | Version 2405 | 13 août 2024 |

| Canal Entreprise semi-annuel (préversion) | Version 2402 | 13 août 2024 |

| Canal Entreprise semestriel | Version 2402 | 13 août 2024 |

| Canal Entreprise semestriel | Version 2308 | 13 août 2024 |

| Canal Entreprise semestriel | Version 2302 | 13 août 2024 |

La modification n’affecte pas Office sur un Mac, Office sur des appareils Android ou iOS, ni Office sur le Web.

Comment Office détermine s’il faut exécuter des macros dans des fichiers à partir d’Internet

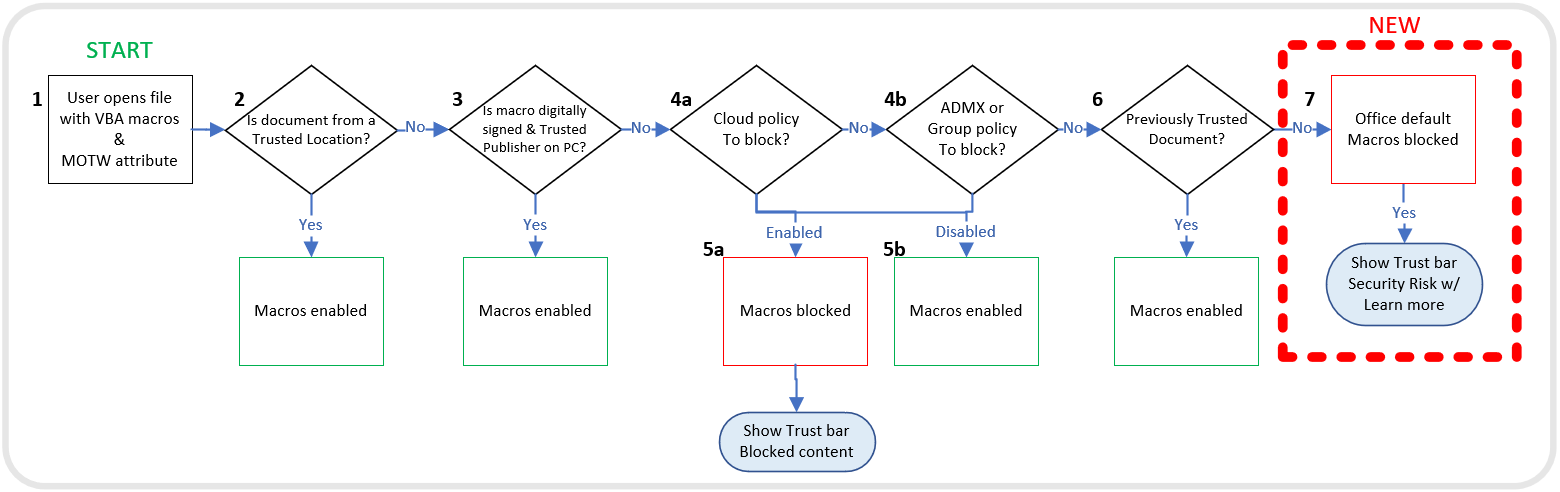

Le graphique d’organigramme suivant montre comment Office détermine s’il faut exécuter des macros dans un fichier à partir d’Internet.

Les étapes suivantes expliquent les informations contenues dans le graphique de flux, à l’exception des fichiers de complément Excel. Pour plus d’informations sur ces fichiers, voir Fichiers de complément prenant en charge les macros pour PowerPoint et Excel. En outre, si un fichier se trouve sur un partage réseau qui n’est pas dans la zone Intranet local ou n’est pas un site approuvé, les macros sont bloquées dans ce fichier.

Un utilisateur ouvre un fichier Office contenant des macros obtenues à partir d’Internet. Par exemple, une pièce jointe d’e-mail. Le fichier a La marque du web (MOTW).

Remarque

- La marque du web est ajoutée par Windows aux fichiers provenant d’un emplacement non approuvé, tel qu’Internet ou zone restreinte. Par exemple, les téléchargements de navigateur ou les pièces jointes d’e-mail. Pour plus d’informations, consultez Marque du web et des zones.

- La marque du web s’applique uniquement aux fichiers enregistrés sur un système de fichiers NTFS, et non aux fichiers enregistrés sur des appareils au format FAT32.

Si le fichier provient d’un emplacement approuvé, le fichier est ouvert avec les macros activées. Si le fichier ne provient pas d’un emplacement approuvé, l’évaluation se poursuit.

Si les macros ont une signature numérique et que votre appareil dispose du certificat éditeur approuvé correspondant, le fichier s’ouvre avec les macros activées. Si ce n’est pas le cas, l’évaluation se poursuit.

Les stratégies sont vérifiées pour voir si les macros sont autorisées ou bloquées. Si les stratégies sont définies sur Non configuré, l’évaluation se poursuit à l’étape 6.

(a) Si les macros sont bloquées par la stratégie, les macros sont bloquées.

(b) Si les macros sont activées par la stratégie, les macros sont activées.Si l’utilisateur a précédemment ouvert le fichier, avant cette modification du comportement par défaut, et sélectionné Activer le contenu dans la barre de confiance, les macros sont activées, car le fichier est considéré comme approuvé.

Remarque

- Pour plus d’informations, consultez Nouvelles stratégies de renforcement de la sécurité pour les documents approuvés.

- Pour les versions perpétuelles d’Office, telles que Office LTSC 2021 ou Office 2019, cette étape se produit après l’étape 3 et avant l’étape 4 et n’est pas affectée par la modification du comportement par défaut.

C’est à cette étape que la modification du comportement par défaut d’Office prend effet. Avec cette modification, les macros des fichiers provenant d’Internet sont bloquées et les utilisateurs voient la bannière Risque de sécurité lorsqu’ils ouvrent le fichier.

Remarque

Auparavant, avant ce changement de comportement par défaut, l’application case activée pour voir si la stratégie paramètres de notification de macro VBA était activée et comment elle était configurée. Si la stratégie a été définie sur Désactivé ou Non configuré, l’application case activée les paramètres sous> Paramètres duCentre> de gestion de la confidentialité desoptions> de fichiers...>Paramètres de macro. La valeur par défaut est « Désactiver toutes les macros avec notification », ce qui permet aux utilisateurs d’activer le contenu dans la barre de confiance.

Conseils sur l’autorisation de l’exécution des macros VBA dans les fichiers que vous approuvez

Supprimer la marque du web d’un fichier

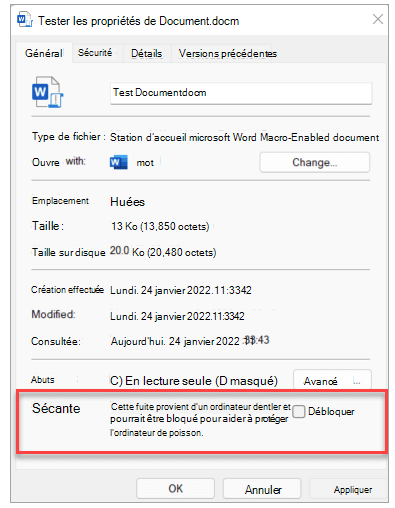

Pour débloquer des macros dans un fichier, comme une macro provenant d’Internet ou d’une pièce jointe à un e-mail, supprimez la marque du web sur votre appareil local. Pour supprimer, cliquez avec le bouton droit sur le fichier, choisissez Propriétés, puis cochez la case Débloquer sous l’onglet Général .

Remarque

- Dans certains cas, généralement pour les fichiers sur un partage réseau, les utilisateurs peuvent ne pas voir la case Débloquer pour un fichier où les macros sont bloquées. Pour ces cas, consultez Fichiers situés de manière centralisée sur un partage réseau ou un site web approuvé.

- Même si la case Débloquer est disponible pour un fichier sur un partage réseau, la case à cocher n’aura aucun effet si le partage est considéré comme étant dans la zone Internet . Pour plus d’informations, consultez Marque du web et des zones.

Vous pouvez également utiliser l’applet de commande Unblock-File dans PowerShell pour supprimer la valeur ZoneId du fichier. La suppression de la valeur ZoneId permet aux macros VBA de s’exécuter par défaut. L’utilisation de l’applet de commande fait la même chose que la case à cocher Débloquer sous l’onglet Général de la boîte de dialogue Propriétés pour le fichier. Pour plus d’informations sur la valeur ZoneId, consultez Marque du web et des zones.

Fichiers situés de manière centralisée sur un partage réseau ou un site web approuvé

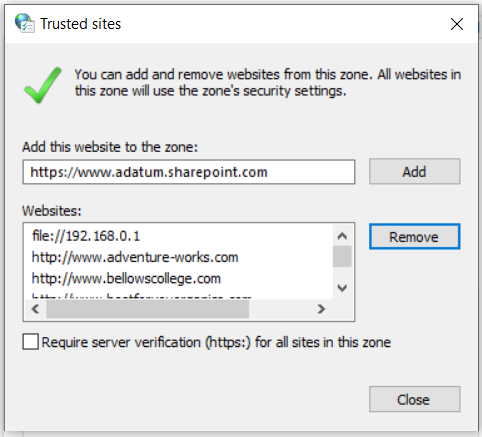

Si vos utilisateurs accèdent à des fichiers à partir d’un site web approuvé ou d’un serveur de fichiers interne, vous pouvez effectuer l’une des étapes suivantes afin que les macros de ces emplacements ne soient pas bloquées.

Désigner l’emplacement comme site de confiance

Si l’emplacement réseau se trouve sur l’intranet, ajoutez l’emplacement à la zone Intranet local

Remarque

- Si vous ajoutez quelque chose en tant que site de confiance, vous accordez également des autorisations élevées à l’ensemble du site pour les scénarios non liés à Office.

- Pour l’approche de zone intranet local , nous vous recommandons d’enregistrer les fichiers dans un emplacement qui est déjà considéré comme faisant partie de la zone Intranet local , au lieu d’ajouter de nouveaux emplacements à cette zone.

- En général, nous vous recommandons d’utiliser des sites de confiance, car ils disposent d’une sécurité supplémentaire par rapport à la zone Intranet local .

Par exemple, si les utilisateurs accèdent à un partage réseau à l’aide de son adresse IP, les macros de ces fichiers sont bloquées, sauf si le partage de fichiers se trouve dans les sites de confiance ou la zone Intranet local .

Conseil

- Pour afficher la liste des sites approuvés ou ce qui se trouve dans la zone Intranet local, accédez à Panneau de configuration>OptionsInternet>Modifier les paramètres de sécurité sur un appareil Windows.

- Pour case activée si un fichier individuel provient d’un site approuvé ou d’un emplacement intranet local, consultez Marque du web et des zones.

Par exemple, vous pouvez ajouter un serveur de fichiers ou un partage réseau en tant que site approuvé, en ajoutant son nom de domaine complet ou son adresse IP à la liste des sites approuvés.

Si vous souhaitez ajouter des URL commençant par des http:// ou des partages réseau, décochez la case Exiger la vérification du serveur (https :) pour tous les sites de cette zone .

Importante

Étant donné que les macros ne sont pas bloquées dans les fichiers à partir de ces emplacements, vous devez gérer ces emplacements avec soin. Veillez à contrôler qui est autorisé à enregistrer des fichiers dans ces emplacements.

Vous pouvez utiliser stratégie de groupe et la stratégie « Liste des affectations de site à zone » pour ajouter des emplacements en tant que sites approuvés ou à la zone Intranet local pour les appareils Windows dans votre organization. Cette stratégie se trouve sous Windows Components\Internet Explorer\Internet Panneau de configuration\Security Page dans la console de gestion stratégie de groupe. Il est disponible sous Configuration ordinateur\Stratégies\Modèles d’administration et Configuration utilisateur\Stratégies\Modèles d’administration.

Fichiers sur OneDrive ou SharePoint

Si un utilisateur télécharge un fichier sur OneDrive ou SharePoint à l’aide d’un navigateur web, la configuration de la zone de sécurité Internet Windows (Panneau de configuration>Sécurité des options>Internet) détermine si le navigateur définit Mark of the Web. Par exemple, Microsoft Edge définit Mark of the Web sur un fichier s’il provient de la zone Internet.

Si un utilisateur sélectionne Ouvrir dans l’application de bureau dans un fichier ouvert à partir du site web OneDrive ou d’un site SharePoint (y compris un site utilisé par un canal Teams), le fichier n’aura pas marque du web.

Si un utilisateur dispose de l’Synchronisation OneDrive client en cours d’exécution et que le client de synchronisation télécharge un fichier, le fichier n’aura pas la marque du web.

Les fichiers qui se trouvent dans des dossiers windows connus (Bureau, Documents, Images, Captures d’écran et Pellicule) et qui sont synchronisés avec OneDrive, n’ont pas de marque du web.

Si vous avez un groupe d’utilisateurs, tel que le service Finances, qui doit utiliser des fichiers à partir de OneDrive ou SharePoint sans que les macros soient bloquées, voici quelques options possibles :

Faites-les ouvrir le fichier à l’aide de l’option Ouvrir dans l’application de bureau

Leur faire télécharger le fichier dans un emplacement approuvé.

Définissez l’attribution de zone de sécurité Internet Windows pour les domaines OneDrive ou SharePoint sur Sites de confiance. Les administrateurs peuvent utiliser la stratégie « Liste des affectations de site à zone » et configurer la stratégie à placer

https://{your-domain-name}.sharepoint.com(pour SharePoint) ouhttps://{your-domain-name}-my.sharepoint.com(pour OneDrive) dans la zone Sites de confiance.Cette stratégie se trouve sous Windows Components\Internet Explorer\Internet Panneau de configuration\Security Page dans la console de gestion stratégie de groupe. Il est disponible sous Configuration ordinateur\Stratégies\Modèles d’administration et Configuration utilisateur\Stratégies\Modèles d’administration.

Les autorisations SharePoint et le partage OneDrive ne sont pas modifiés en ajoutant ces emplacements aux sites de confiance. Le contrôle d’accès est important. Toute personne disposant des autorisations nécessaires pour ajouter des fichiers à SharePoint peut ajouter des fichiers avec du contenu actif, comme des macros. Les utilisateurs qui téléchargent des fichiers à partir de domaines dans la zone Sites de confiance contournent la valeur par défaut pour bloquer les macros.

Fichiers modèles prenant en charge les macros pour Word, PowerPoint et Excel

Les fichiers modèles compatibles avec les macros pour Word, PowerPoint et Excel téléchargés à partir d’Internet ont la marque du web. Par exemple, les fichiers de modèle avec les extensions suivantes :

- .dot

- .dotm

- .marmite

- .potm

- .xlt

- .xltm

Lorsque l’utilisateur ouvre le fichier de modèle prenant en charge les macros, l’utilisateur ne peut pas exécuter les macros dans le fichier de modèle. Si l’utilisateur approuve la source du fichier de modèle, il peut supprimer Mark of the Web du fichier modèle, puis rouvrir le fichier de modèle dans l’application Office.

Si vous avez un groupe d’utilisateurs qui doivent utiliser des modèles prenant en charge les macros sans que les macros soient bloquées, vous pouvez effectuer l’une des actions suivantes :

- Utilisez une signature numérique et faites confiance à l’éditeur.

- Si vous n’utilisez pas de signatures numériques, vous pouvez enregistrer le fichier de modèle dans un emplacement approuvé et faire en sorte que les utilisateurs obtiennent le fichier de modèle à partir de cet emplacement.

Fichiers de complément prenant en charge les macros pour PowerPoint et Excel

Les fichiers de complément prenant en charge les macros pour PowerPoint et Excel téléchargés à partir d’Internet ont la marque du web. Par exemple, les fichiers de complément avec les extensions suivantes :

- .Ppa

- .ppam

- .xla

- .xlam

Lorsque l’utilisateur tente d’installer le complément prenant en charge lesmacros, à l’aide > descompléments Options> de fichier ou à l’aide du ruban Développeur, le complément est chargé dans un état désactivé et l’utilisateur ne peut pas utiliser le complément. Si l’utilisateur approuve la source du fichier de complément, il peut supprimer Mark of the Web du fichier de complément, puis rouvrir PowerPoint ou Excel pour utiliser le complément.

Si vous avez un groupe d’utilisateurs qui doivent utiliser des fichiers de complément prenant en charge les macros sans que les macros soient bloquées, vous pouvez effectuer les actions suivantes.

Pour les fichiers de complément PowerPoint :

- Supprimez Mark of the Web du fichier .ppa ou .ppam.

- Utilisez une signature numérique et faites confiance à l’éditeur.

- Enregistrez le fichier de complément dans un emplacement approuvé pour que les utilisateurs puissent les récupérer.

Pour les fichiers de complément Excel :

- Supprimez Mark of the Web du fichier .xla ou .xlam.

- Enregistrez le fichier de complément dans un emplacement approuvé pour que les utilisateurs puissent les récupérer.

Remarque

L’utilisation d’une signature numérique et l’approbation de l’éditeur ne fonctionnent pas pour les fichiers de complément Excel qui ont la marque du web. Ce comportement n’est pas nouveau pour les fichiers de complément Excel qui ont la marque du web. Il fonctionne de cette façon depuis 2016, à la suite d’un précédent effort de renforcement de la sécurité (lié au Bulletin de sécurité Microsoft MS16-088).

Macros signées par un éditeur approuvé

Si la macro est signée et que vous avez validé le certificat et approuvé la source, vous pouvez faire de cette source un éditeur approuvé. Nous vous recommandons, si possible, de gérer les éditeurs approuvés pour vos utilisateurs. Pour plus d’informations, voir Éditeurs approuvés pour les fichiers Office.

Si vous n’avez que quelques utilisateurs, vous pouvez leur faire supprimer Mark of the Web du fichier , puis ajouter la source de la macro en tant qu’éditeur approuvé sur leurs appareils.

Avertissement

- Toutes les macros validement signées avec le même certificat sont reconnues comme provenant d’un éditeur approuvé et sont exécutées.

- L’ajout d’un éditeur approuvé peut affecter des scénarios autres que ceux liés à Office, car un éditeur approuvé est un paramètre à l’échelle de Windows, et pas seulement un paramètre spécifique à Office.

Emplacements approuvés

L’enregistrement de fichiers à partir d’Internet vers un emplacement approuvé sur l’appareil d’un utilisateur ignore les case activée pour Mark of the Web et s’ouvre avec les macros VBA activées. Par exemple, une application métier peut envoyer périodiquement des rapports avec des macros. Si les fichiers avec macros sont enregistrés dans un emplacement approuvé, les utilisateurs n’ont pas besoin d’accéder aux propriétés du fichier et de sélectionner Débloquer pour autoriser l’exécution des macros.

Étant donné que les macros ne sont pas bloquées dans les fichiers enregistrés dans un emplacement approuvé, vous devez gérer soigneusement les emplacements approuvés et les utiliser avec parcimonie. Les emplacements réseau peuvent également être définis en tant qu’emplacement approuvé, mais ce n’est pas recommandé. Pour plus d’informations, voir Emplacements approuvés pour les fichiers Office.

Informations supplémentaires sur Mark of the Web

Marque du web et documents approuvés

Lorsqu’un fichier est téléchargé sur un appareil exécutant Windows, Mark of the Web est ajouté au fichier, identifiant sa source comme provenant d’Internet. Actuellement, lorsqu’un utilisateur ouvre un fichier avec marque du web, une bannière AVERTISSEMENT DE SÉCURITÉ s’affiche, avec un bouton Activer le contenu . Si l’utilisateur sélectionne Activer le contenu, le fichier est considéré comme un document approuvé et les macros sont autorisées à s’exécuter. Les macros continueront à s’exécuter même après l’implémentation du changement de comportement par défaut pour bloquer les macros dans les fichiers à partir d’Internet, car le fichier est toujours considéré comme un document approuvé.

Après la modification du comportement par défaut pour bloquer les macros dans les fichiers à partir d’Internet, les utilisateurs voient une autre bannière la première fois qu’ils ouvrent un fichier avec des macros provenant d’Internet. Cette bannière RISQUE DE SÉCURITÉ n’a pas la possibilité d’activer le contenu. Toutefois, les utilisateurs peuvent accéder à la boîte de dialogue Propriétés du fichier et sélectionner Débloquer, ce qui supprime Mark of the Web du fichier et autorise l’exécution des macros, tant qu’aucune stratégie ou paramètre du Centre de gestion de la confidentialité ne bloque.

Marque du web et des zones

Par défaut, Mark of the Web est ajouté aux fichiers uniquement à partir des zones Internet ou Sites restreints .

Conseil

Pour afficher ces zones sur un appareil Windows, accédez à Panneau de configuration>OptionsInternet>Modifier les paramètres de sécurité.

Vous pouvez afficher la valeur ZoneId d’un fichier en exécutant la commande suivante à une invite de commandes et en remplaçant {name of file} par votre nom de fichier.

notepad {name of file}:Zone.Identifier

Lorsque vous exécutez cette commande, le Bloc-notes s’ouvre et affiche zoneId sous la section [ZoneTransfer].

Voici une liste de valeurs ZoneId et de la zone à laquelle elles sont mappées.

- 0 = Poste de travail

- 1 = Intranet local

- 2 = Sites de confiance

- 3 = Internet

- 4 = Sites restreints

Par exemple, si ZoneId a la valeur 2, les macros VBA de ce fichier ne sont pas bloquées par défaut. Toutefois, si ZoneId a la valeur 3, les macros de ce fichier sont bloquées par défaut.

Vous pouvez utiliser l’applet de commande Unblock-File dans PowerShell pour supprimer la valeur ZoneId du fichier. La suppression de la valeur ZoneId permet aux macros VBA de s’exécuter par défaut. L’utilisation de l’applet de commande fait la même chose que la case à cocher Débloquer sous l’onglet Général de la boîte de dialogue Propriétés pour le fichier.

Utiliser des stratégies pour gérer la façon dont Office gère les macros

Vous pouvez utiliser des stratégies pour gérer la façon dont Office gère les macros. Nous vous recommandons d’utiliser la stratégie Bloquer l’exécution des macros dans les fichiers Office à partir de la stratégie Internet . Toutefois, si cette stratégie n’est pas appropriée pour votre organization, l’autre option est la stratégie Paramètres de notification de macro VBA.

Pour plus d’informations sur le déploiement de ces stratégies, consultez Outils disponibles pour gérer les stratégies.

Importante

Vous ne pouvez utiliser des stratégies que si vous utilisez Applications Microsoft 365 pour les grandes entreprises. Les stratégies ne sont pas disponibles pour Applications Microsoft 365 pour les PME.

Bloquer l’exécution des macros dans les fichiers Office à partir d’Internet

Cette stratégie empêche les utilisateurs d’ouvrir par inadvertance des fichiers contenant des macros à partir d’Internet. Lorsqu’un fichier est téléchargé sur un appareil exécutant Windows ou ouvert à partir d’un emplacement de partage réseau, Mark of the Web est ajouté au fichier identifiant qu’il provient d’Internet.

Nous vous recommandons d’activer cette stratégie dans le cadre de la base de référence de sécurité pour Applications Microsoft 365 pour les grandes entreprises. Vous devez activer cette stratégie pour la plupart des utilisateurs et n’effectuer des exceptions que pour certains utilisateurs en fonction des besoins.

Il existe une stratégie distincte pour chacune des sept applications. Le tableau suivant indique où se trouve chaque stratégie dans la console de gestion stratégie de groupe sous Configuration utilisateur\Stratégies\Modèles d’administration :

| Application | Emplacement de la stratégie |

|---|---|

| Access | Microsoft Access 2016\Paramètres de l’application\Sécurité\Centre de gestion de la confidentialité |

| Excel | Microsoft Excel 2016\Options Excel\Sécurité\Centre de gestion de la confidentialité |

| PowerPoint | Microsoft PowerPoint 2016\Options PowerPoint\Sécurité\Centre de gestion de la confidentialité |

| Project | Microsoft Project 2016\Options de projet\Sécurité\Centre de gestion de la confidentialité |

| Éditeur | Microsoft Publisher 2016\Options publisher\Sécurité\Centre de gestion de la confidentialité |

| Visio | Microsoft Visio 2016\Options Visio\Sécurité\Centre de gestion de la confidentialité |

| Word | Microsoft Word 2016\Word Options\Sécurité\Centre de gestion de la confidentialité |

L’état que vous choisissez pour la stratégie détermine le niveau de protection que vous fournissez. Le tableau suivant indique le niveau de protection actuel que vous obtenez avec chaque état, avant l’implémentation du changement de comportement par défaut.

| Icône | Niveau de protection | État de la stratégie | Description |

|---|---|---|---|

|

|

Protégé [recommandé] | Activé | Les utilisateurs ne peuvent pas exécuter des macros dans les fichiers obtenus à partir d’Internet. Partie de la base de référence de sécurité recommandée par Microsoft. |

|

|

Non protégé | Désactivé | Respecte les paramètres configurés sousOptions>de fichiers> Paramètres duCentre> de gestion de laconfidentialité...>Paramètres de macro. |

|

|

Non protégé | Non configuré | Respecte les paramètres configurés sousOptions>de fichiers> Paramètres duCentre> de gestion de laconfidentialité...>Paramètres de macro. |

Remarque

- Si vous définissez cette stratégie sur Désactivé, les utilisateurs voient, par défaut, un avertissement de sécurité lorsqu’ils ouvrent un fichier avec une macro. Cet avertissement indique aux utilisateurs que les macros ont été désactivées, mais leur permet d’exécuter les macros en choisissant le bouton Activer le contenu .

- Cet avertissement est le même avertissement que celui affiché précédemment par les utilisateurs, avant cette modification récente que nous implémentons pour bloquer les macros.

- Nous vous déconseillons de définir cette stratégie sur Désactivé définitivement. Mais dans certains cas, il peut être pratique de le faire temporairement lorsque vous testez la façon dont le nouveau comportement de blocage des macros affecte votre organization et que vous développez une solution pour permettre une utilisation sécurisée des macros.

Une fois que nous avons implémenté la modification du comportement par défaut, le niveau de protection change lorsque la stratégie est définie sur Non configuré.

| Icône | Niveau de protection | État de la stratégie | Description |

|---|---|---|---|

|

|

Protégé | Non configuré | Les utilisateurs ne peuvent pas exécuter des macros dans les fichiers obtenus à partir d’Internet. Les utilisateurs voient la bannière Risque de sécurité avec un bouton En savoir plus |

Paramètres de notification de macro VBA

Si vous n’utilisez pas la stratégie « Bloquer l’exécution des macros dans les fichiers Office à partir d’Internet », vous pouvez utiliser la stratégie « Paramètres de notification des macros VBA » pour gérer la façon dont les macros sont gérées par Office.

Cette stratégie empêche les utilisateurs d’être attirés dans l’activation de macros malveillantes. Par défaut, Office est configuré pour bloquer les fichiers qui contiennent des macros VBA et afficher une barre de confiance avec un avertissement indiquant que les macros sont présentes et ont été désactivées. Les utilisateurs peuvent inspecter et modifier les fichiers si nécessaire, mais ils ne peuvent pas utiliser de fonctionnalité désactivée tant qu’ils n’ont pas sélectionné Activer le contenu dans la barre de confiance. Si l’utilisateur sélectionne Activer le contenu, le fichier est ajouté en tant que document approuvé et les macros sont autorisées à s’exécuter.

Il existe une stratégie distincte pour chacune des sept applications. Le tableau suivant indique où se trouve chaque stratégie dans la console de gestion stratégie de groupe sous Configuration utilisateur\Stratégies\Modèles d’administration :

| Application | Emplacement de la stratégie |

|---|---|

| Access | Microsoft Access 2016\Paramètres de l’application\Sécurité\Centre de gestion de la confidentialité |

| Excel [1] | Microsoft Excel 2016\Options Excel\Sécurité\Centre de gestion de la confidentialité |

| PowerPoint | Microsoft PowerPoint 2016\Options PowerPoint\Sécurité\Centre de gestion de la confidentialité |

| Project | Microsoft Project 2016\Options de projet\Sécurité\Centre de gestion de la confidentialité |

| Éditeur | Microsoft Publisher 2016\Options publisher\Sécurité\Centre de gestion de la confidentialité |

| Visio | Microsoft Visio 2016\Options Visio\Sécurité\Centre de gestion de la confidentialité |

| Word | Microsoft Word 2016\Word Options\Sécurité\Centre de gestion de la confidentialité |

Remarque

- [1] Pour Excel, la stratégie est nommée Paramètres de notification des macros.

L’état que vous choisissez pour la stratégie détermine le niveau de protection que vous fournissez. Le tableau suivant indique le niveau de protection que vous obtenez avec chaque état.

| Icône | Niveau de protection | État de la stratégie | Valeur de stratégie |

|---|---|---|---|

|

|

Protégé [recommandé] | Activé | Désactivez toutes les macros à l’exception des macros signées numériquement (et sélectionnez « Exiger que les macros soient signées par un éditeur approuvé ») |

|

|

Protégé | Activé | Désactiver tout sans notification |

|

|

Partiellement protégé | Activé | Désactiver tout avec notification |

|

|

Partiellement protégé | Désactivé | (Même comportement que « Désactiver tout avec notification ») |

|

|

Non protégé | Activé | Activer toutes les macros (non recommandé) |

Importante

La sécurisation des macros est importante. Pour les utilisateurs qui n’ont pas besoin de macros, désactivez toutes les macros en choisissant « Désactiver tout sans notification ».

Notre base de référence de sécurité recommande d’effectuer les opérations suivantes :

- Activez la stratégie « Paramètres de notification de macro VBA ».

- Pour les utilisateurs qui ont besoin de macros, choisissez « Désactiver toutes les macros à l’exception des macros signées numériquement », puis sélectionnez « Exiger que les macros soient signées par un éditeur approuvé ». Le certificat doit être installé en tant que serveur de publication approuvé sur les appareils des utilisateurs.

Si vous ne configurez pas la stratégie, les utilisateurs peuvent configurer les paramètres de protection des macros sous Options de>> fichiers Paramètres duCentre> de gestion de laconfidentialité...>Paramètres de macro.

Le tableau suivant présente les choix que les utilisateurs peuvent effectuer sous Paramètres de macro et le niveau de protection fourni par chaque paramètre.

| Icône | Niveau de protection | Paramètre choisi |

|---|---|---|

|

|

Protégé | Désactiver toutes les macros à l’exception des macros signées numériquement |

|

|

Protégé | Désactiver toutes les macros sans notification |

|

|

Partiellement protégé | Désactiver toutes les macros avec notification (par défaut) |

|

|

Non protégé | Activer toutes les macros (non recommandé ; risque d’exécution de code potentiellement dangereux) |

Remarque

Dans les valeurs des paramètres de stratégie et l’interface utilisateur du produit pour Excel, le mot « all » est remplacé par « VBA ». Par exemple, « Désactiver les macros VBA sans notification ».

Outils disponibles pour gérer les stratégies

Plusieurs outils sont à votre disposition pour configurer et déployer des paramètres de stratégie pour les utilisateurs de votre organization.

- Stratégie cloud

- centre d’administration Microsoft Intune

- Console de gestion des stratégies de groupe

Stratégie cloud

Vous pouvez utiliser la stratégie cloud pour configurer et déployer des paramètres de stratégie sur des appareils de votre organization, même si l’appareil n’est pas joint à un domaine. Cloud Policy est un outil web qui se trouve dans le centre d’administration Microsoft 365 Apps.

Dans Stratégie cloud, vous créez une configuration de stratégie, vous l’affectez à un groupe, puis vous sélectionnez des stratégies à inclure dans la configuration de stratégie. Pour sélectionner une stratégie à inclure, vous pouvez effectuer une recherche par le nom de la stratégie. La stratégie cloud indique également les stratégies qui font partie de la base de référence de sécurité recommandée par Microsoft. Les stratégies disponibles dans la stratégie cloud sont les mêmes stratégies de configuration utilisateur que celles disponibles dans la console de gestion stratégie de groupe.

Pour plus d’informations, consultez Vue d’ensemble du service De stratégie cloud pour Microsoft 365.

centre d’administration Microsoft Intune

Dans le centre d’administration Microsoft Intune, vous pouvez utiliser le catalogue paramètres (préversion) ou les modèles d’administration pour configurer et déployer des paramètres de stratégie pour vos utilisateurs pour les appareils exécutant Windows 10 ou une version ultérieure.

Pour commencer, accédez à Appareils> Profils >de configurationCréer un profil. Pour Plateforme, choisissez Windows 10 et versions ultérieures, puis choisissez le type de profil.

Si vous souhaitez en savoir plus, consultez les articles suivants :

- Utiliser le catalogue des paramètres pour configurer les paramètres sur les appareils Windows et macOS – préversion

- Utiliser des modèles Windows 10/11 pour configurer les paramètres de stratégie de groupe dans Microsoft Intune

Console de gestion des stratégies de groupe

Si Windows Server et services de domaine Active Directory (AD DS) sont déployés dans votre organization, vous pouvez configurer des stratégies à l’aide de stratégie de groupe. Pour utiliser stratégie de groupe, téléchargez les fichiers de modèle d’administration (ADMX/ADML) les plus actuels pour Office, qui incluent les paramètres de stratégie pour Applications Microsoft 365 pour les grandes entreprises. Après avoir copié les fichiers de modèle d’administration dans AD DS, vous pouvez utiliser la console de gestion stratégie de groupe pour créer des objets stratégie de groupe (GPO) qui incluent des paramètres de stratégie pour vos utilisateurs et pour les appareils joints à un domaine.