Domaine de sécurité : sécurité opérationnelle

Le domaine de sécurité opérationnelle garantit que les éditeurs de logiciels indépendants implémentent un ensemble solide de techniques d’atténuation de la sécurité contre une myriade de menaces auxquelles sont confrontés les acteurs des menaces. Il est conçu pour protéger l’environnement d’exploitation et les processus de développement logiciel afin de créer des environnements sécurisés.

Formation de sensibilisation

La formation de sensibilisation à la sécurité est importante pour les organisations, car elle permet de réduire les risques liés aux erreurs humaines, qui sont impliquées dans plus de 90 % des violations de sécurité. Il aide les employés à comprendre l’importance des mesures et des procédures de sécurité. Lorsque la formation de sensibilisation à la sécurité est proposée, elle renforce l’importance d’une culture sensible à la sécurité dans laquelle les utilisateurs savent comment reconnaître les menaces potentielles et y répondre. Un programme de formation efficace de sensibilisation à la sécurité doit inclure du contenu qui couvre un large éventail de sujets et de menaces auxquels les utilisateurs peuvent être confrontés, tels que l’ingénierie sociale, la gestion des mots de passe, la confidentialité et la sécurité physique.

Contrôle n° 1

Fournissez la preuve que :

L’organisation fournit une formation de sensibilisation à la sécurité établie aux utilisateurs du système d’information (y compris les gestionnaires, les cadres supérieurs et les sous-traitants) :

Dans le cadre de la formation initiale pour les nouveaux utilisateurs.

Lorsque les modifications apportées au système d’information l’exigent.

Fréquence définie par l’organisation de la formation de sensibilisation.

Documente et surveille les activités individuelles de sensibilisation à la sécurité du système d’information et conserve les enregistrements de formation individuels sur une fréquence définie par l’organisation.

Intention : formation pour les nouveaux utilisateurs

Ce sous-point est axé sur l’établissement d’un programme obligatoire de formation sur la sécurité conçu pour tous les employés et pour les nouveaux employés qui rejoignent l’organisation, quel que soit leur rôle. Cela inclut les gestionnaires, les cadres supérieurs et les sous-traitants. Le programme de sensibilisation à la sécurité doit comprendre un programme complet conçu pour transmettre des connaissances fondamentales sur les protocoles, les stratégies et les meilleures pratiques de sécurité des informations de l’organisation afin de garantir que tous les membres de l’organisation sont alignés sur un ensemble unifié de normes de sécurité, créant ainsi un environnement de sécurité des informations résilient.

Recommandations : formation pour les nouveaux utilisateurs

La plupart des organisations utilisent une combinaison de formations de sensibilisation à la sécurité basées sur les plateformes et de documentation administrative, telles que la documentation et les enregistrements de stratégie, pour suivre la fin de la formation pour tous les employés de l’organisation. Les éléments de preuve fournis doivent démontrer que les employés ont terminé la formation, et cela doit être accompagné de politiques/procédures connexes décrivant les exigences de sensibilisation à la sécurité.

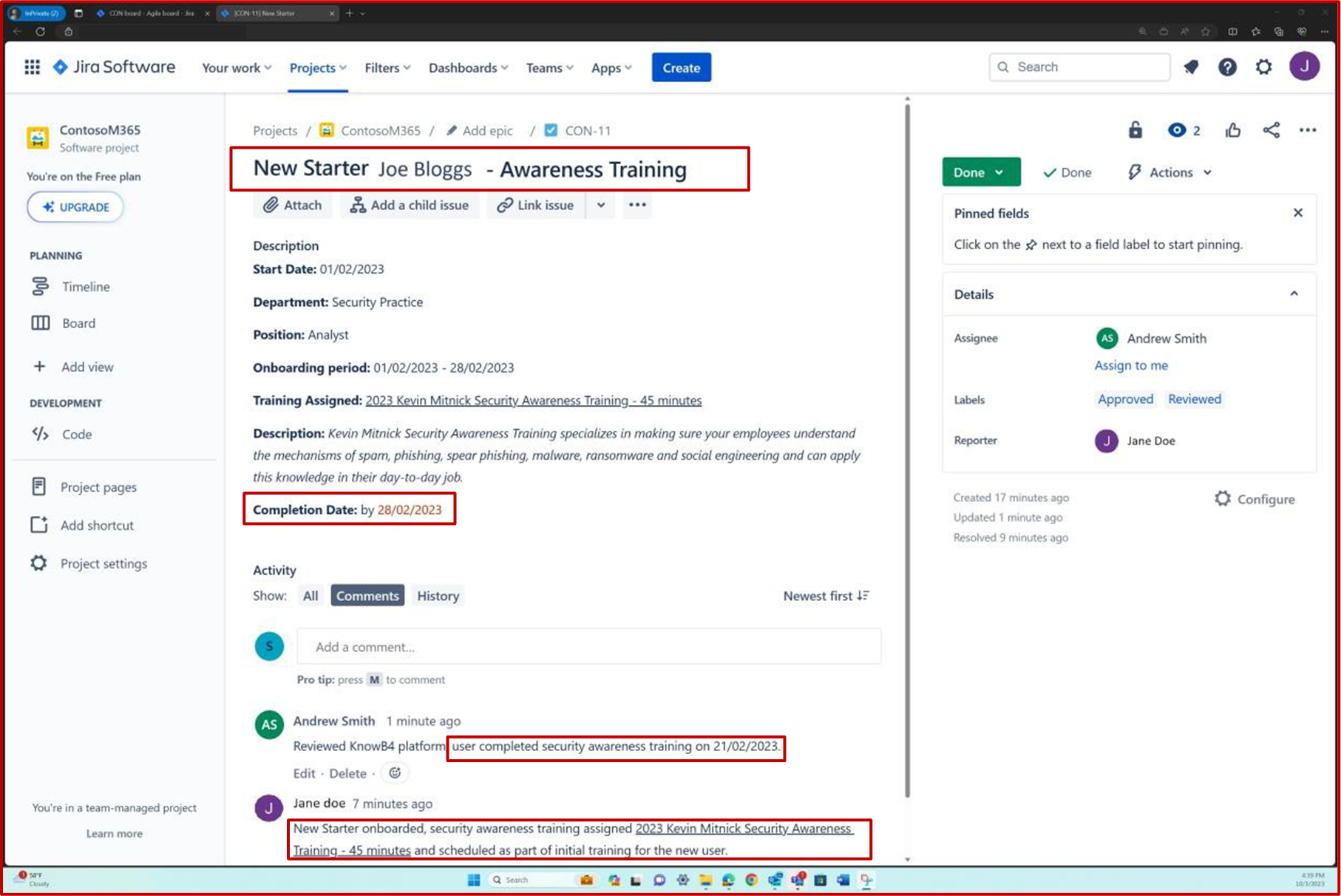

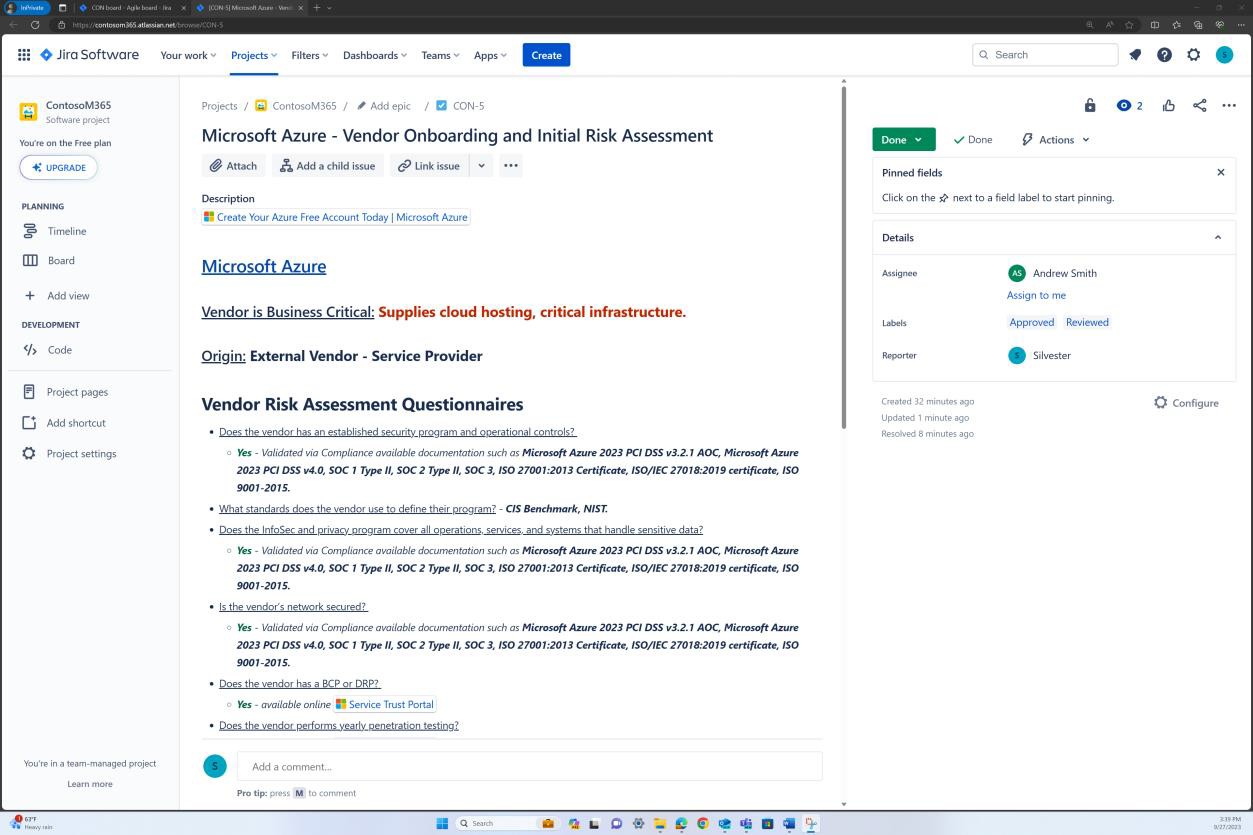

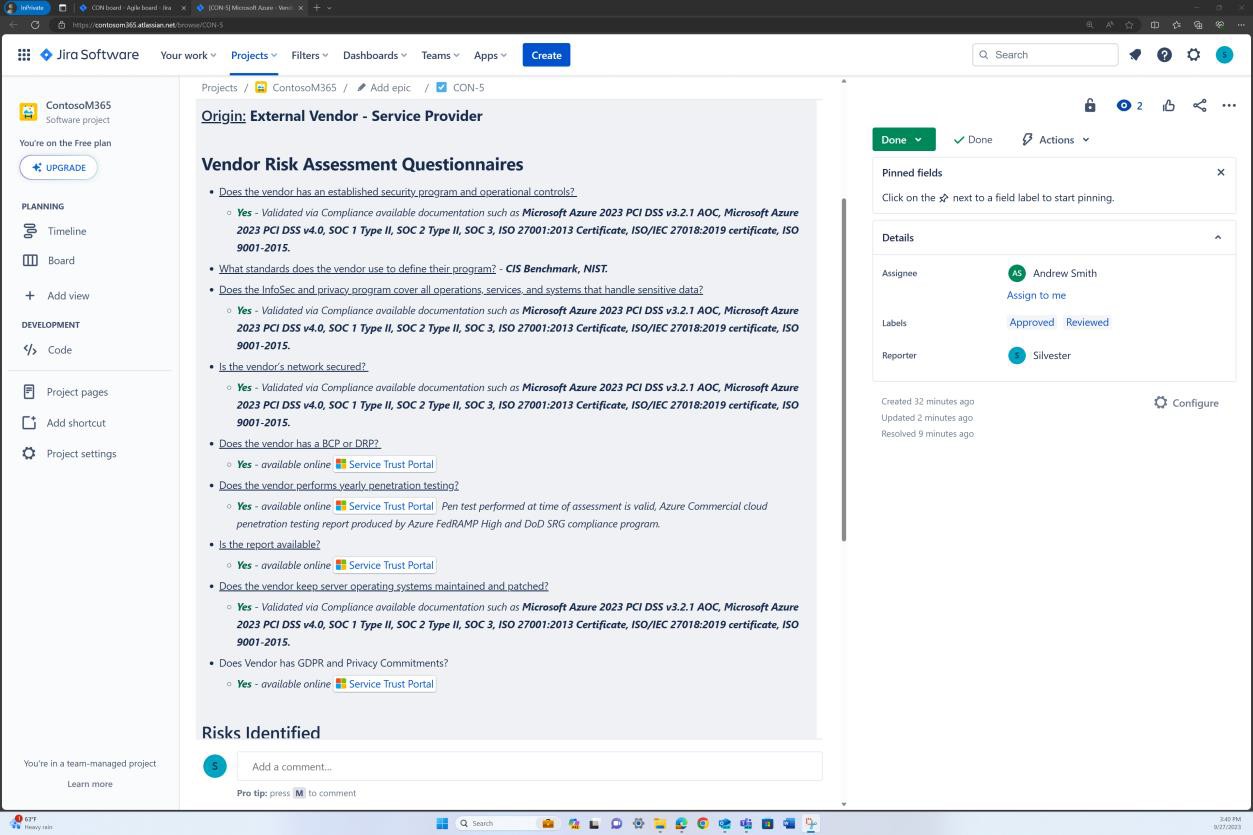

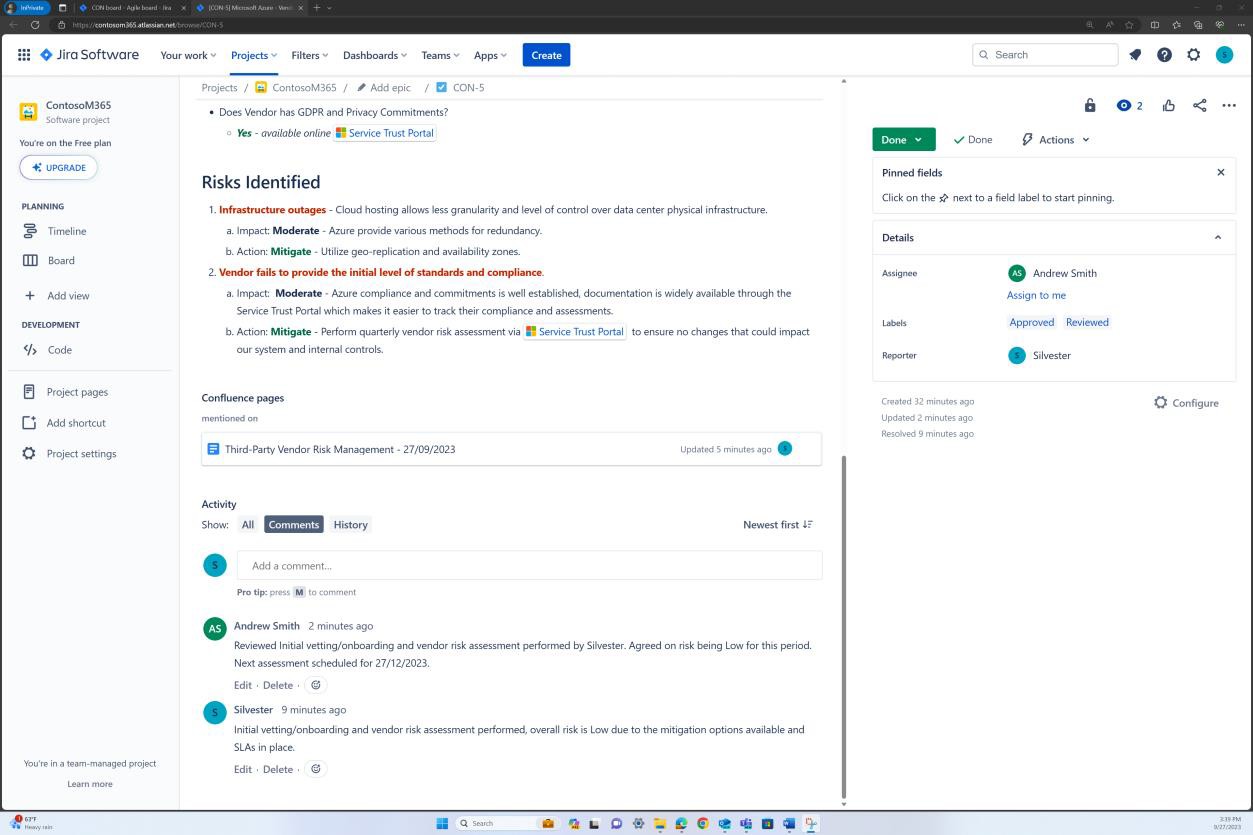

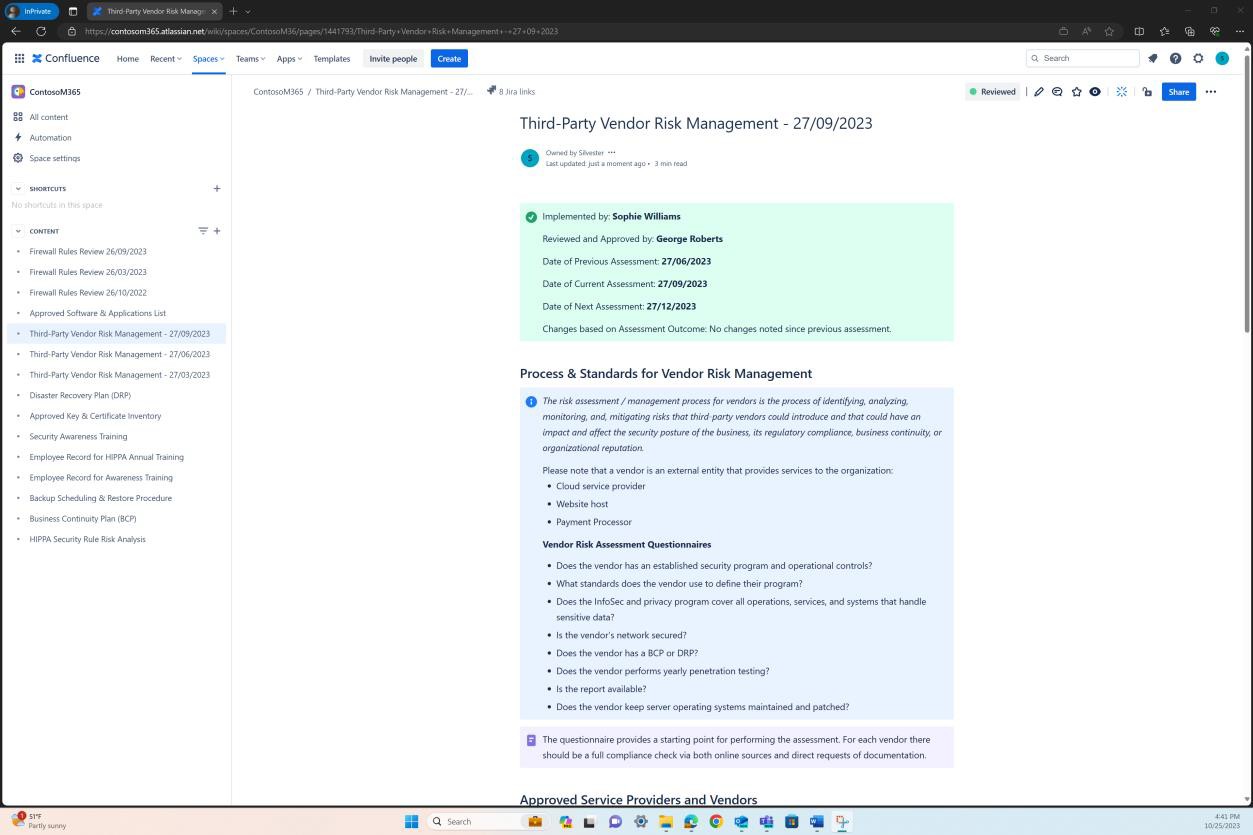

Exemple de preuve : formation pour les nouveaux utilisateurs

La capture d’écran suivante montre la plateforme Confluence utilisée pour suivre l’intégration des nouveaux employés. Un ticket JIRA a été généré pour le nouvel employé, y compris son affectation, son rôle, son service, etc. Avec le nouveau processus de démarrage, la formation de sensibilisation à la sécurité a été sélectionnée et attribuée à l’employé, qui doit être terminée avant la date d’échéancedu 28 février 2023.

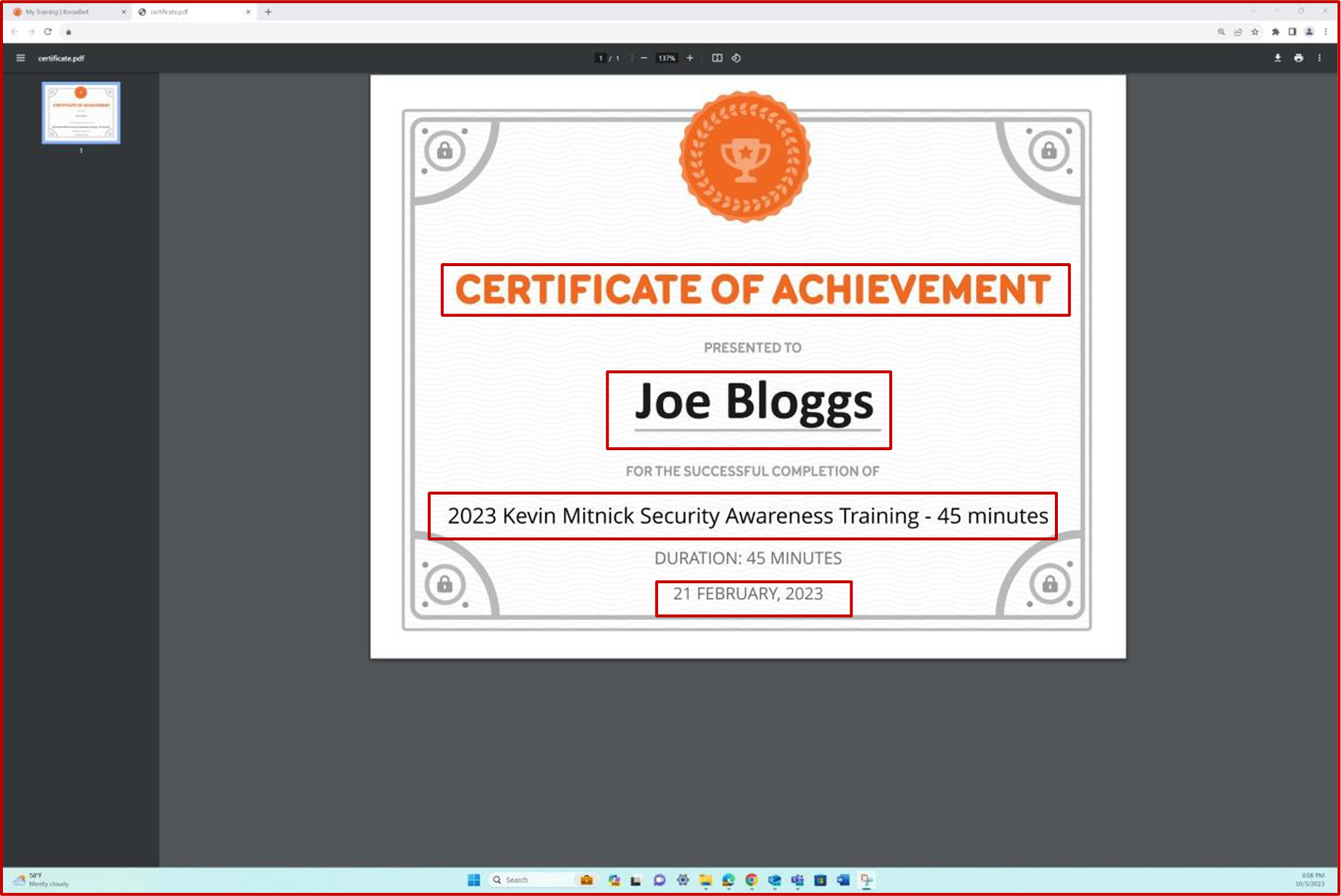

La capture d’écran montre le certificat d’achèvement généré par Knowb4 lors de la réussite de la formation de sensibilisation à la sécurité par l’employé. La date d’achèvementest le 21 février 2023, ce qui correspond à la période attribuée.

Intention : modifications du système d’information.

L’objectif de ce sous-point est de s’assurer que la formation de sensibilisation à la sécurité adaptative est lancée chaque fois qu’il y a des changements importants dans les systèmes d’information de l’organisation. Les modifications peuvent survenir en raison de mises à jour logicielles, de modifications architecturales ou de nouvelles exigences réglementaires. La session de formation mise à jour garantit que tous les employés sont informés des nouvelles modifications et de l’impact qui en résulte sur les mesures de sécurité, ce qui leur permet d’adapter leurs actions et décisions en conséquence. Cette approche proactive est essentielle pour protéger les ressources numériques de l’organisation contre les vulnérabilités qui pourraient résulter des modifications apportées au système.

Recommandations : modifications du système d’information.

La plupart des organisations utilisent une combinaison de formations de sensibilisation à la sécurité basées sur les plateformes et de documentation administrative, comme la documentation de stratégie et les enregistrements, pour suivre la fin de la formation pour tous les employés. Les éléments de preuve fournis doivent démontrer que divers employés ont suivi la formation en fonction de différents changements apportés aux systèmes de l’organisation.

Exemple de preuve : modifications du système d’information.

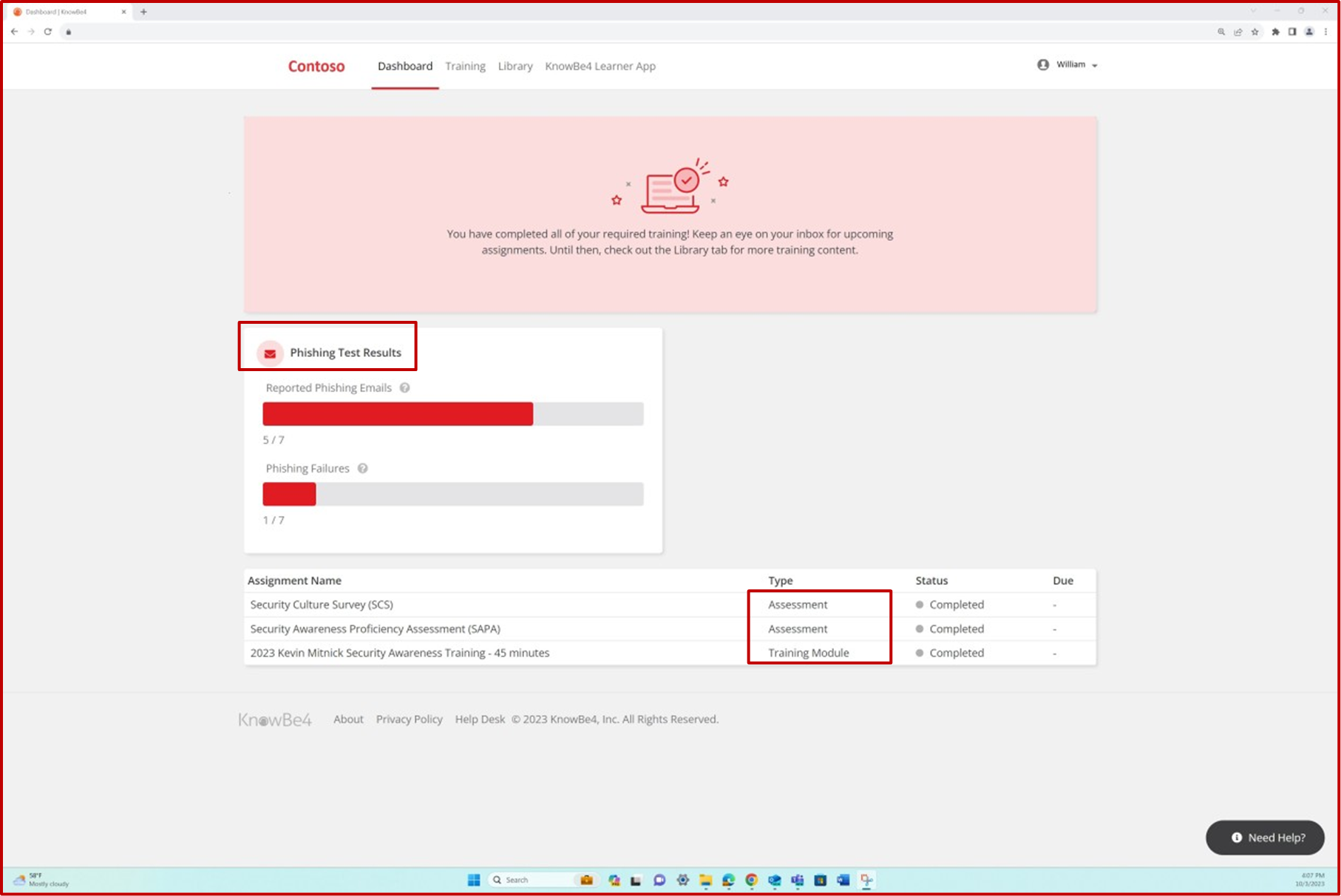

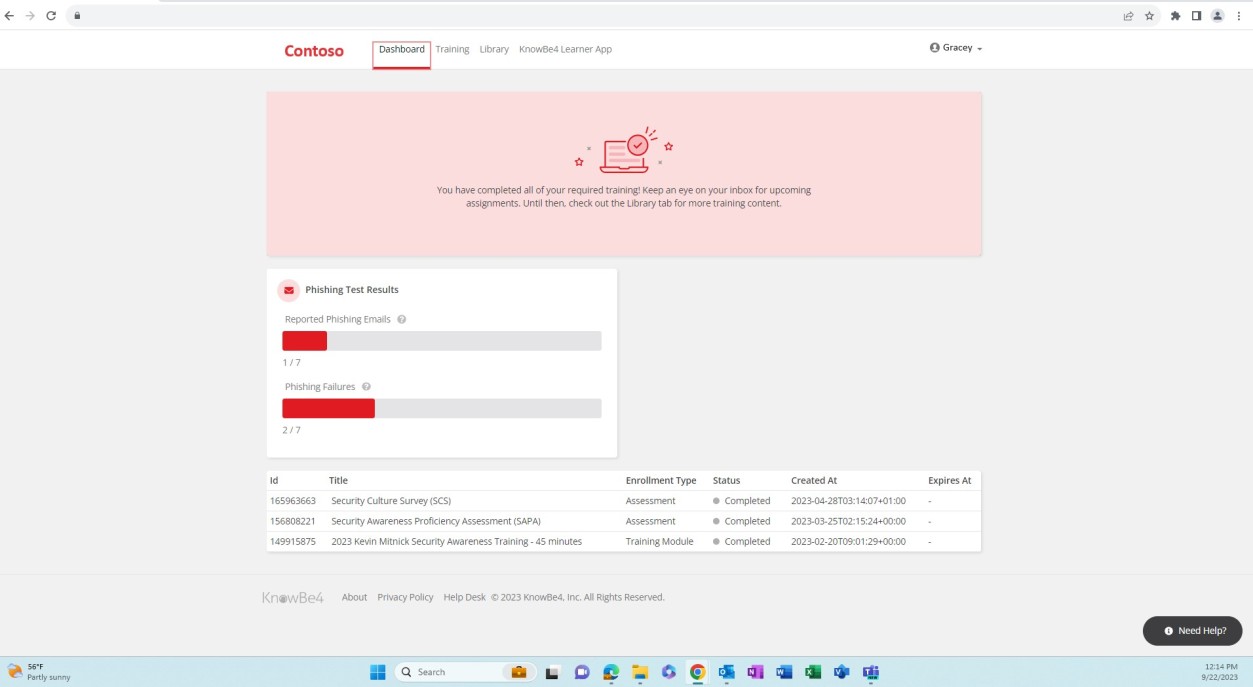

Les captures d’écran suivantes montrent l’attribution d’une formation de sensibilisation à la sécurité à différents employés et montrent que des simulations d’hameçonnage se produisent.

La plateforme est utilisée pour attribuer une nouvelle formation chaque fois qu’une modification du système se produit ou qu’un test échoue.

Intention : fréquence de formation de sensibilisation.

L’objectif de ce sous-point est de définir une fréquence spécifique à l’organisation pour la formation périodique de sensibilisation à la sécurité. Cela peut être planifié annuellement, semi-annuellement ou à un intervalle différent déterminé par l’organisation. En définissant une fréquence, l’organisation garantit que les utilisateurs sont régulièrement mis à jour sur l’évolution du paysage des menaces, ainsi que sur les nouvelles mesures et stratégies de protection. Cette approche peut aider à maintenir un niveau élevé de sensibilisation à la sécurité parmi tous les utilisateurs et à renforcer les composants de formation précédents.

Recommandations : fréquence de formation de sensibilisation.

La plupart des organisations disposent d’une documentation administrative et/ou d’une solution technique pour décrire/implémenter les exigences et la procédure de formation de sensibilisation à la sécurité, ainsi que pour définir la fréquence de la formation. Les preuves fournies doivent démontrer l’achèvement de diverses formations de sensibilisation au cours de la période définie et qu’une période définie par votre organisation existe.

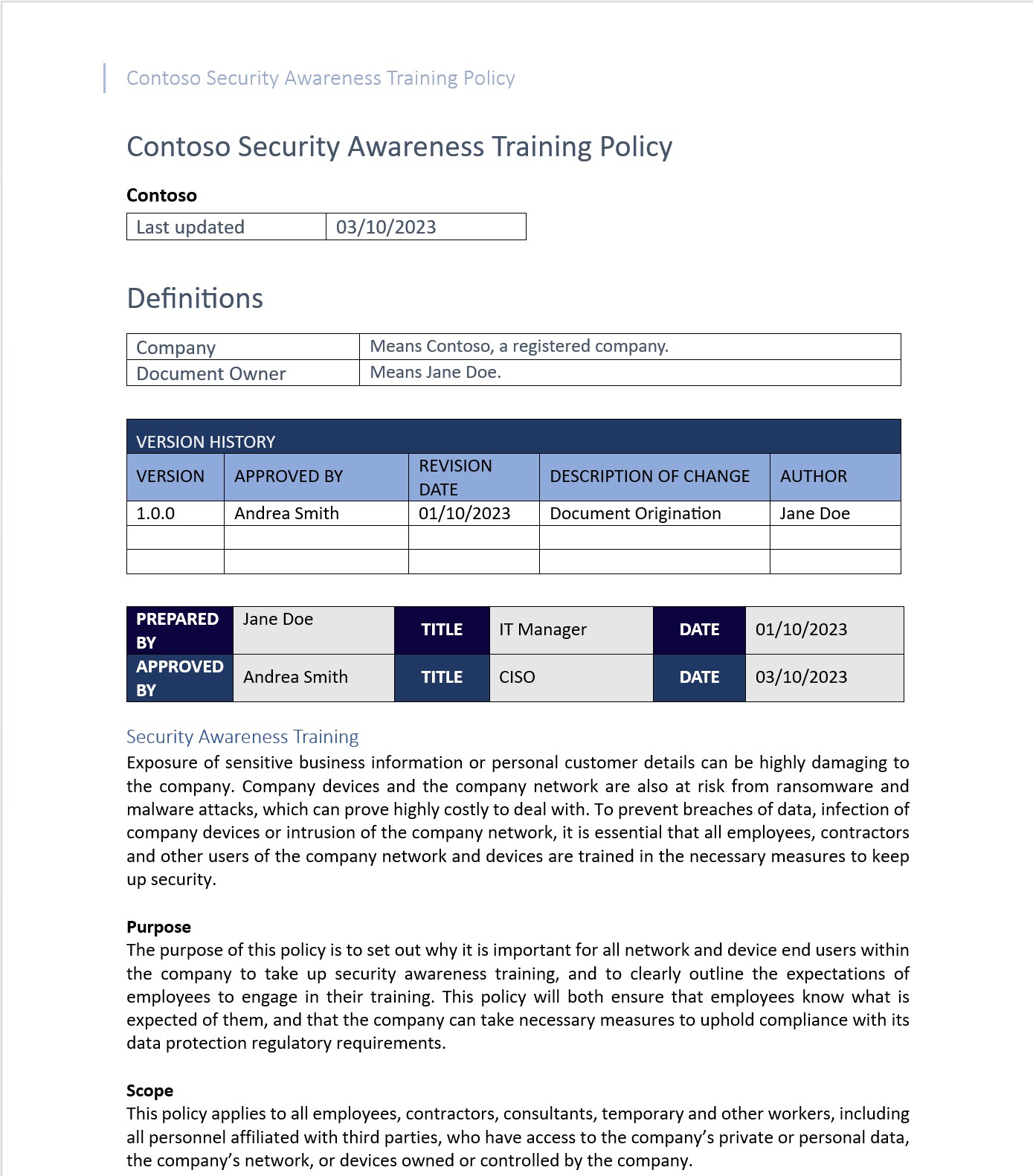

Exemple de preuve : fréquence de formation de sensibilisation.

Les captures d’écran suivantes montrent des captures instantanées de la documentation sur la stratégie de sensibilisation à la sécurité et indiquent qu’elle existe et est conservée. La stratégie exige que tous les employés de l’organisation reçoivent une formation de sensibilisation à la sécurité, comme indiqué dans la section étendue de la stratégie. La formation doit être attribuée et complétée sur une base annuelle par le service concerné.

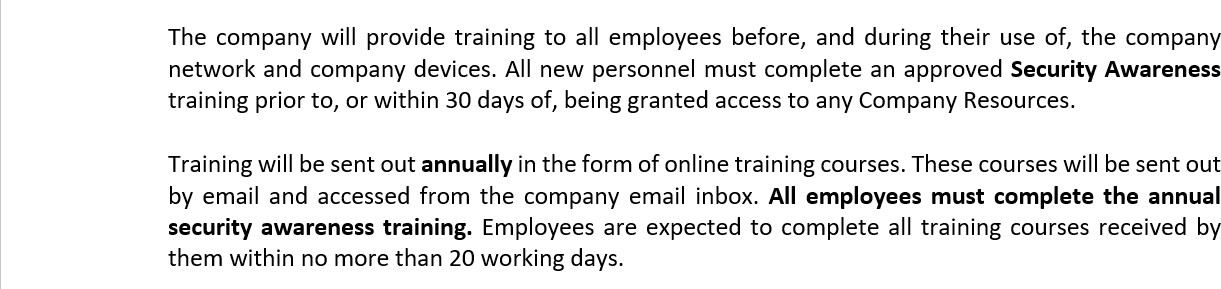

Selon le document de politique, tous les employés de l’organisation doivent suivre trois cours (une formation et deux évaluations) chaque année et dans les vingt jours suivant l’affectation. Les cours doivent être envoyés par e-mail et attribués via KnowBe4.

L’exemple fourni montre uniquement des instantanés de la stratégie. Notez que l’on s’attend à ce que le document de stratégie complet soit envoyé.

La deuxième capture d’écran est la continuation de la politique, et elle montre la section du document qui impose l’exigence annuelle de formation, et elle montre que la fréquence définie par l’organisation de la formation de sensibilisation est définie sur annuellement.

Les deux captures d’écran suivantes illustrent la réussite des évaluations de formation mentionnées précédemment. Les captures d’écran ont été prises à partir de deux employés différents.

Intention : documentation et surveillance.

L’objectif de ce sous-point est de créer, de gérer et de surveiller des enregistrements méticuleux de la participation de chaque utilisateur à la formation de sensibilisation à la sécurité. Ces enregistrements doivent être conservés sur une période définie par l’organisation. Cette documentation sert de piste auditable pour la conformité avec les réglementations et les stratégies internes. Le composant de surveillance permet à l’organisation d’évaluer l’efficacité du

la formation, l’identification des domaines à améliorer et la compréhension des niveaux d’engagement des utilisateurs. En conservant ces enregistrements sur une période définie, l’organisation peut suivre l’efficacité et la conformité à long terme.

Recommandations : documentation et surveillance.

Les preuves qui peuvent être fournies pour la formation de sensibilisation à la sécurité dépendent de la façon dont la formation est implémentée au niveau de l’organisation. Cela peut indiquer si la formation est effectuée via une plateforme ou effectuée en interne sur la base d’un processus interne. Les éléments de preuve fournis doivent montrer que des enregistrements historiques de formation effectuées pour tous les utilisateurs sur une période existent et comment cela est suivi.

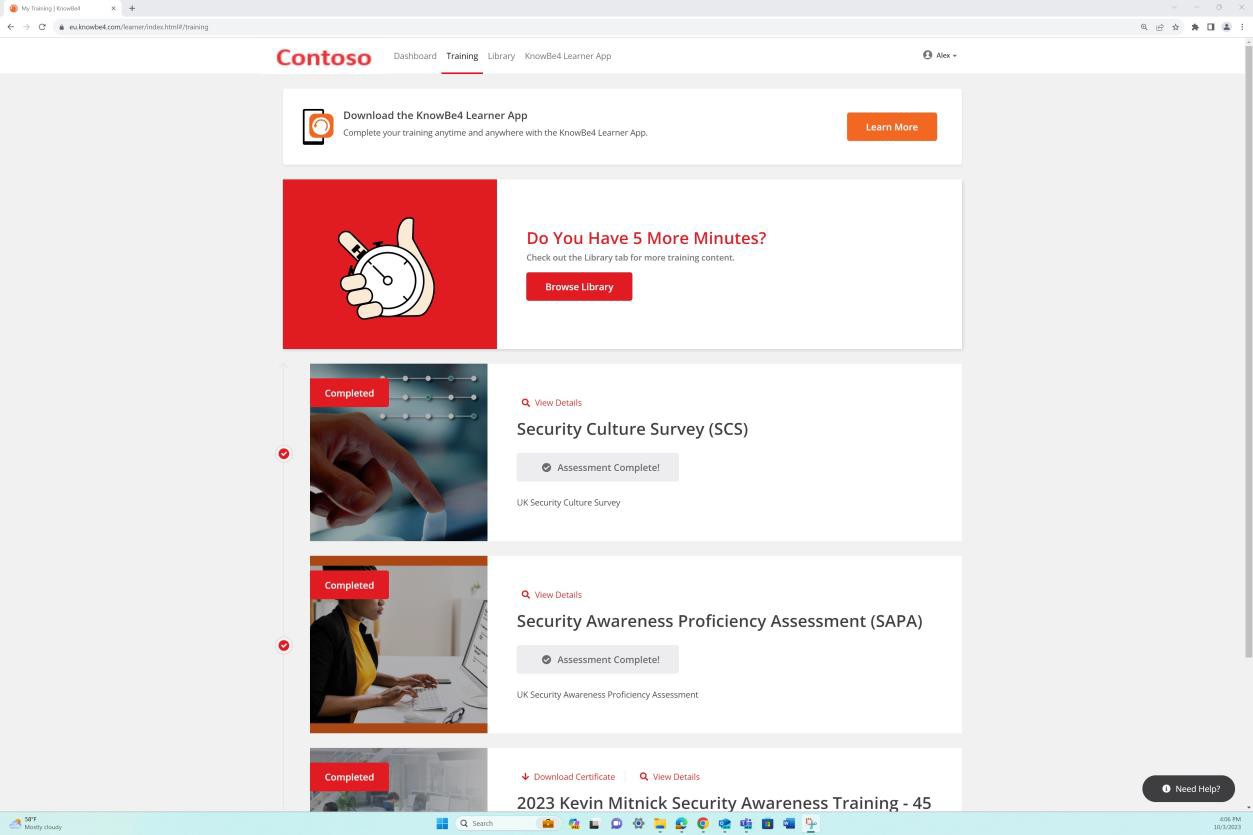

Exemple de preuve : documentation et surveillance.

La capture d’écran suivante montre l’historique de l’enregistrement d’entraînement pour chaque utilisateur, y compris sa date de participation, la fin de la formation et le moment où la prochaine formation est planifiée. L’évaluation de ce document est effectuée régulièrement et au moins une fois par an pour s’assurer que les dossiers de formation sur la sensibilisation à la sécurité de chaque employé sont tenus à jour.

Protection contre les programmes malveillants/anti-programmes malveillants

Les programmes malveillants présentent un risque important pour les organisations, ce qui peut varier l’impact sur la sécurité causé à l’environnement opérationnel, en fonction des caractéristiques des programmes malveillants. Les acteurs des menaces ont réalisé que les programmes malveillants peuvent être monétisés avec succès, ce qui a été réalisé grâce à la croissance des attaques de logiciels malveillants de type ransomware. Les programmes malveillants peuvent également être utilisés pour fournir un point d’entrée à un acteur de menace afin de compromettre un environnement afin de voler des données sensibles, c’est-à-dire des chevaux de Troie/Rootkits d’accès à distance. Les organisations doivent donc implémenter des mécanismes appropriés pour se protéger contre ces menaces. Les défenses qui peuvent être utilisées sont l’antivirus (AV)/La détection et la réponse de point de terminaison (EDR)/La détection et la protection des points de terminaison (EDPR)/analyse heuristique à l’aide de l’intelligence artificielle (IA). Si vous avez déployé une autre technique pour atténuer le risque de programmes malveillants, indiquez à l’analyste de certification qui sera heureux d’explorer si cela répond ou non à l’intention.

Contrôle n° 2

Indiquez que votre solution anti-programme malveillant est active et activée sur tous les composants système échantillonnées et configurée pour répondre aux critères suivants :

si l’antivirus que l’analyse sur l’accès est activée et que les signatures sont à jour dans un délai d’un jour.

pour l’antivirus qui bloque automatiquement les programmes malveillants ou les alertes et les mises en quarantaine lorsque des programmes malveillants sont détectés

OU si EDR/EDPR/NGAV :

que l’analyse périodique est effectuée.

génère des journaux d’audit.

est tenu à jour en permanence et dispose de fonctionnalités d’auto-apprentissage.

il bloque les programmes malveillants connus et identifie et bloque les nouvelles variantes de programmes malveillants en fonction des comportements de macro, ainsi que des fonctionnalités d’allocation complète.

Intention : analyse à l’accès

Ce sous-point est conçu pour vérifier que le logiciel anti-programme malveillant est installé sur tous les composants système échantillonné et qu’il effectue activement une analyse à l’accès. Le contrôle exige également que la base de données de signature de la solution anti-programme malveillant soit à jour dans un délai d’un jour. Une base de données de signatures à jour est essentielle pour identifier et atténuer les menaces les plus récentes des programmes malveillants, garantissant ainsi la protection adéquate des composants système.

Recommandations : analyse à l’accès**.**

Pour montrer qu’une instance active d’AV est en cours d’exécution dans l’environnement évalué, fournissez une capture d’écran pour chaque appareil de l’ensemble d’exemples d’appareils convenu avec votre analyste qui prend en charge l’utilisation de logiciels anti-programmes malveillants. La capture d’écran doit montrer que le logiciel anti-programme malveillant est en cours d’exécution et que le logiciel anti-programme malveillant est actif. S’il existe une console de gestion centralisée pour les logiciels anti-programmes malveillants, des preuves de la console de gestion peuvent être fournies. Veillez également à fournir une capture d’écran montrant que les appareils échantillonné sont connectés et fonctionnent.

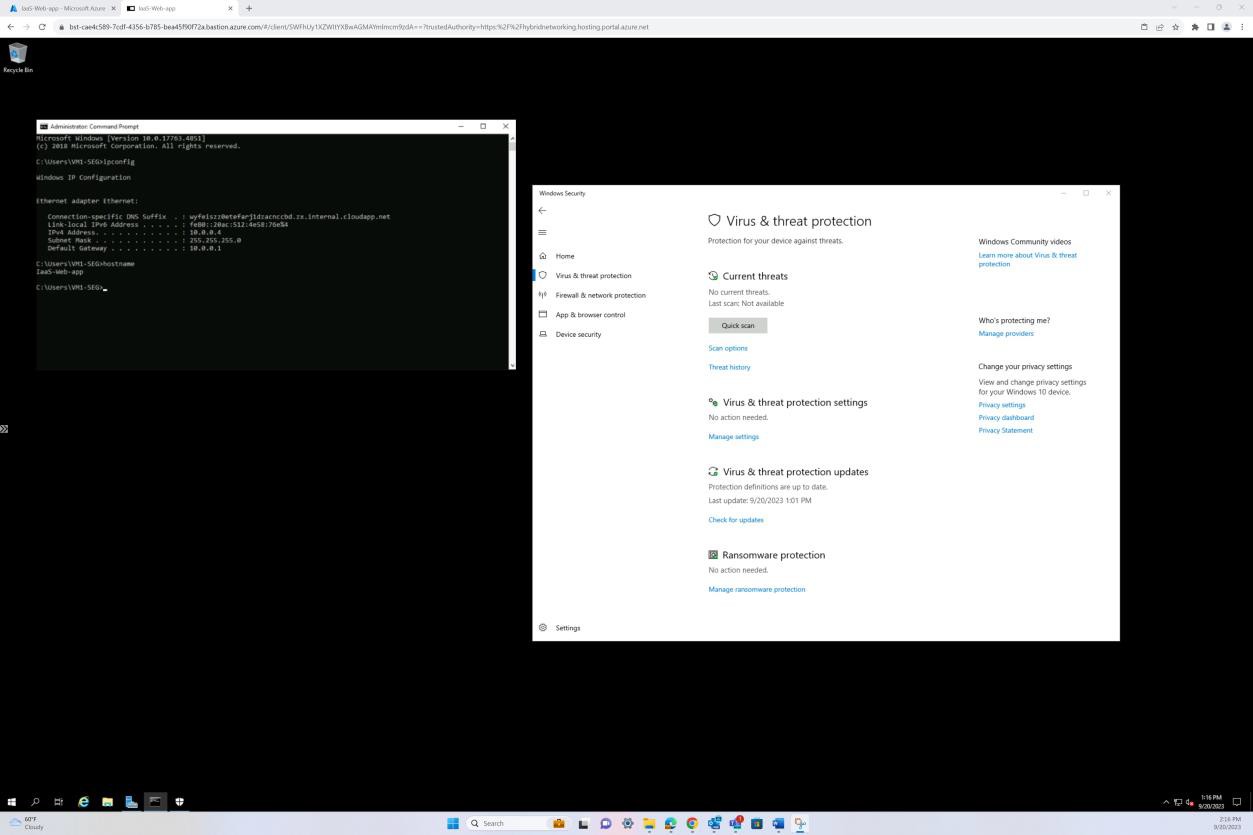

Exemple de preuve : analyse à l’accès**.**

La capture d’écran suivante a été prise à partir d’un appareil Windows Server, montrant que « Microsoft Defender » est activé pour le nom d’hôte « IaaS-Web-app ».

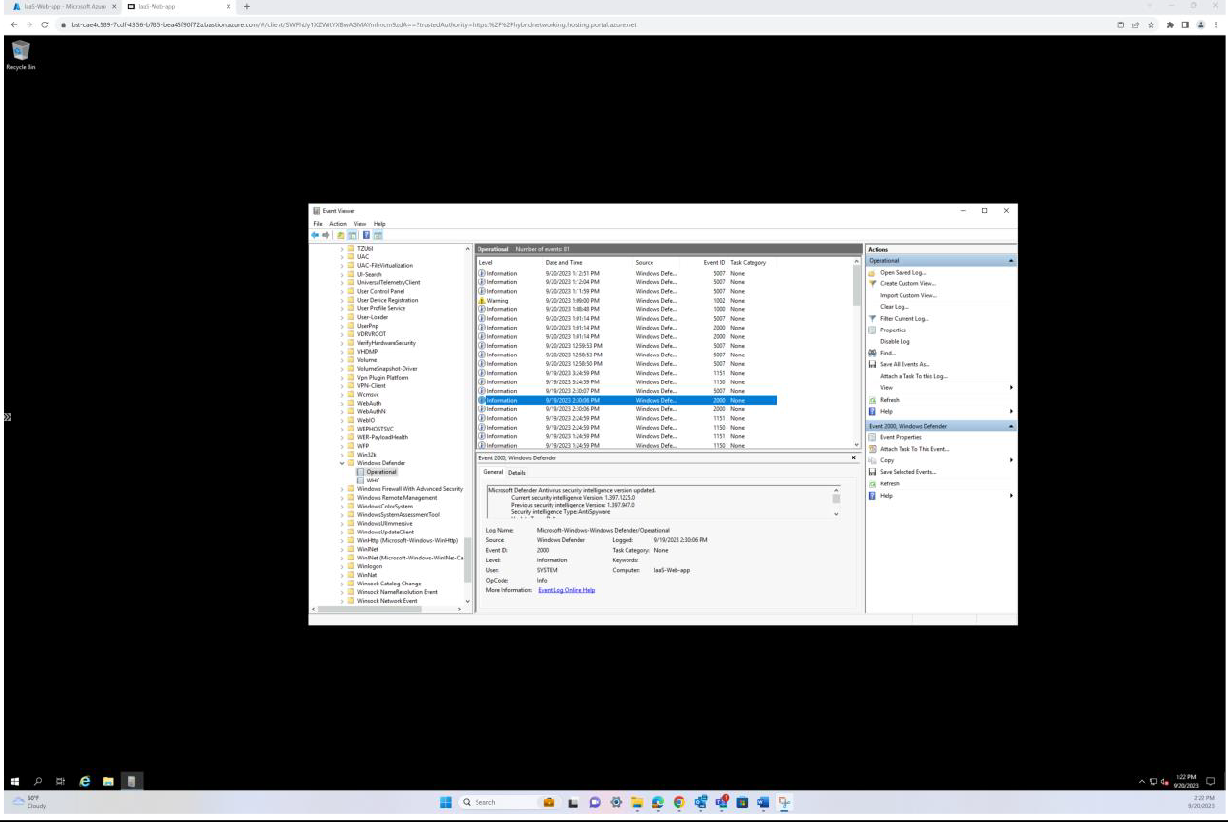

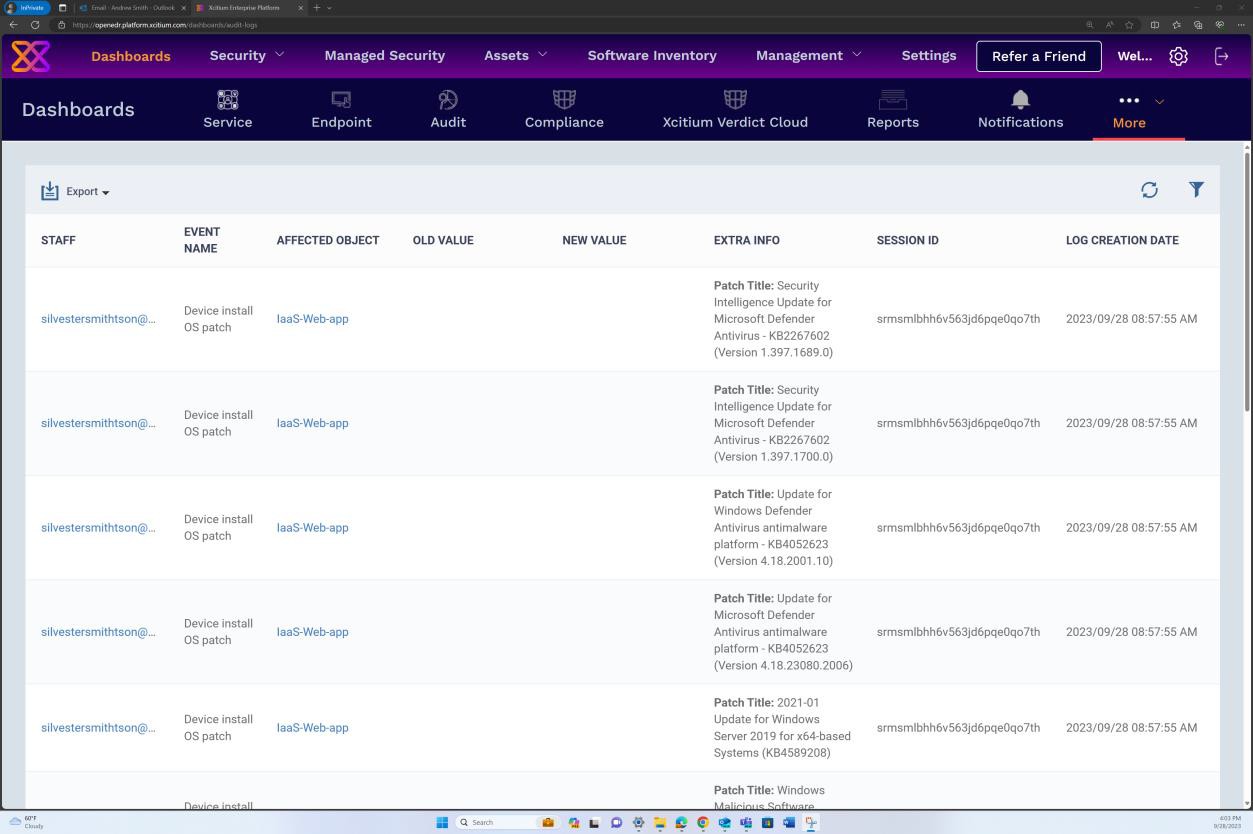

La capture d’écran suivante a été prise à partir d’un appareil Windows Server, montrant que la version de microsoft Defender Antimalware Security Intelligence a mis à jour le journal à partir de l’observateur d’événements Windows. Ceci illustre les dernières signatures pour le nom d’hôte « IaaS-Web-app ».

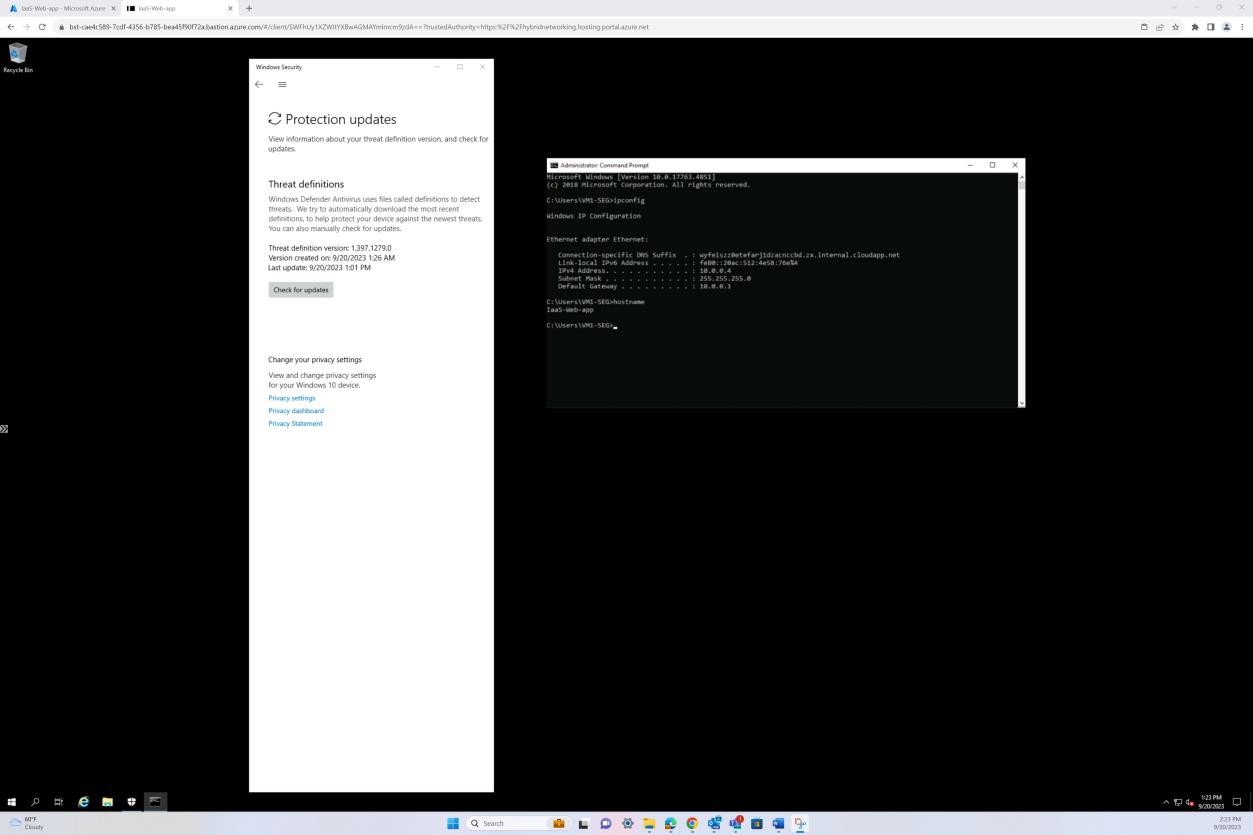

Cette capture d’écran a été prise à partir d’un appareil Windows Server, montrant les mises à jour de la protection contre les programmes malveillants Microsoft Defender. Cela montre clairement les versions de définition de menace, la version créée sur et la dernière mise à jour pour démontrer que les définitions de programmes malveillants sont à jour pour le nom d’hôte « IaaS-Web-app ».

Intention : blocages anti-programme malveillant.

L’objectif de ce sous-point est de confirmer que le logiciel anti-programme malveillant est configuré pour bloquer automatiquement les programmes malveillants lors de la détection ou générer des alertes et déplacer les programmes malveillants détectés vers une zone de quarantaine sécurisée. Cela peut garantir une action immédiate lorsqu’une menace est détectée, ce qui réduit la fenêtre de vulnérabilité et maintient une posture de sécurité forte du système.

Recommandations : blocages anti-programme malveillant.

Fournissez une capture d’écran pour chaque appareil de l’exemple qui prend en charge l’utilisation d’un logiciel anti-programme malveillant. La capture d’écran doit montrer que l’anti-programme malveillant est en cours d’exécution et qu’il est configuré pour bloquer automatiquement les programmes malveillants, les alertes ou la mise en quarantaine et l’alerte.

Exemple de preuve : blocages anti-programme malveillant.

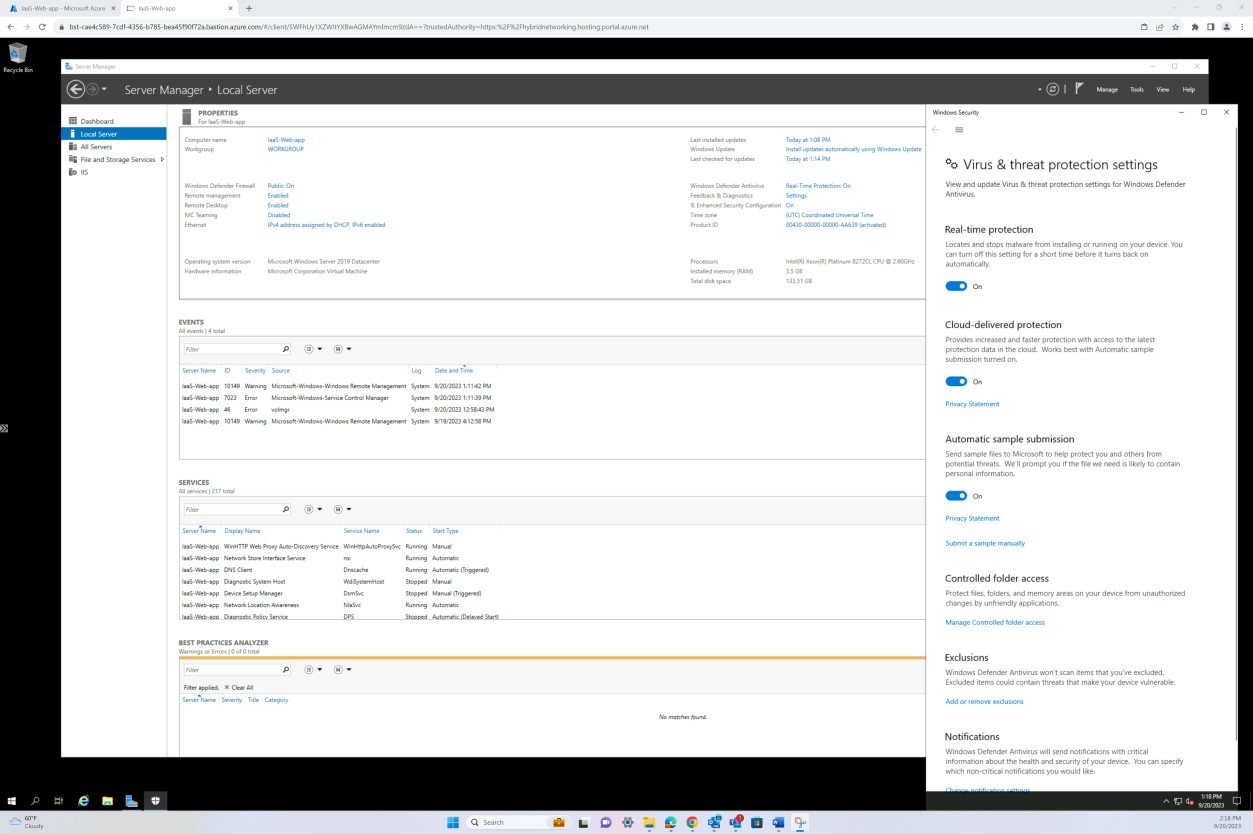

La capture d’écran suivante montre que l’hôte « IaaS-Web-app » est configuré avec une protection en temps réel comme activé pour Microsoft Defender Antimalware. Comme l’indique le paramètre, cela permet de localiser et d’arrêter l’installation ou l’exécution du programme malveillant sur l’appareil.

Intention : EDR/NGAV

Ce sous-point vise à vérifier que la détection et la réponse des points de terminaison (EDR) ou l’antivirus nouvelle génération (NGAV) effectuent activement des analyses périodiques sur tous les composants système échantillonnés. les journaux d’audit sont générés pour le suivi des activités d’analyse et des résultats ; la solution d’analyse est mise à jour en permanence et possède des fonctionnalités d’auto-apprentissage pour s’adapter aux nouveaux paysages des menaces.

Recommandations : EDR/NGAV

Fournissez une capture d’écran de votre solution EDR/NGAV montrant que tous les agents des systèmes échantillonnés sont signalés et montrant que leur état est actif.

Exemple de preuve : EDR/NGAV

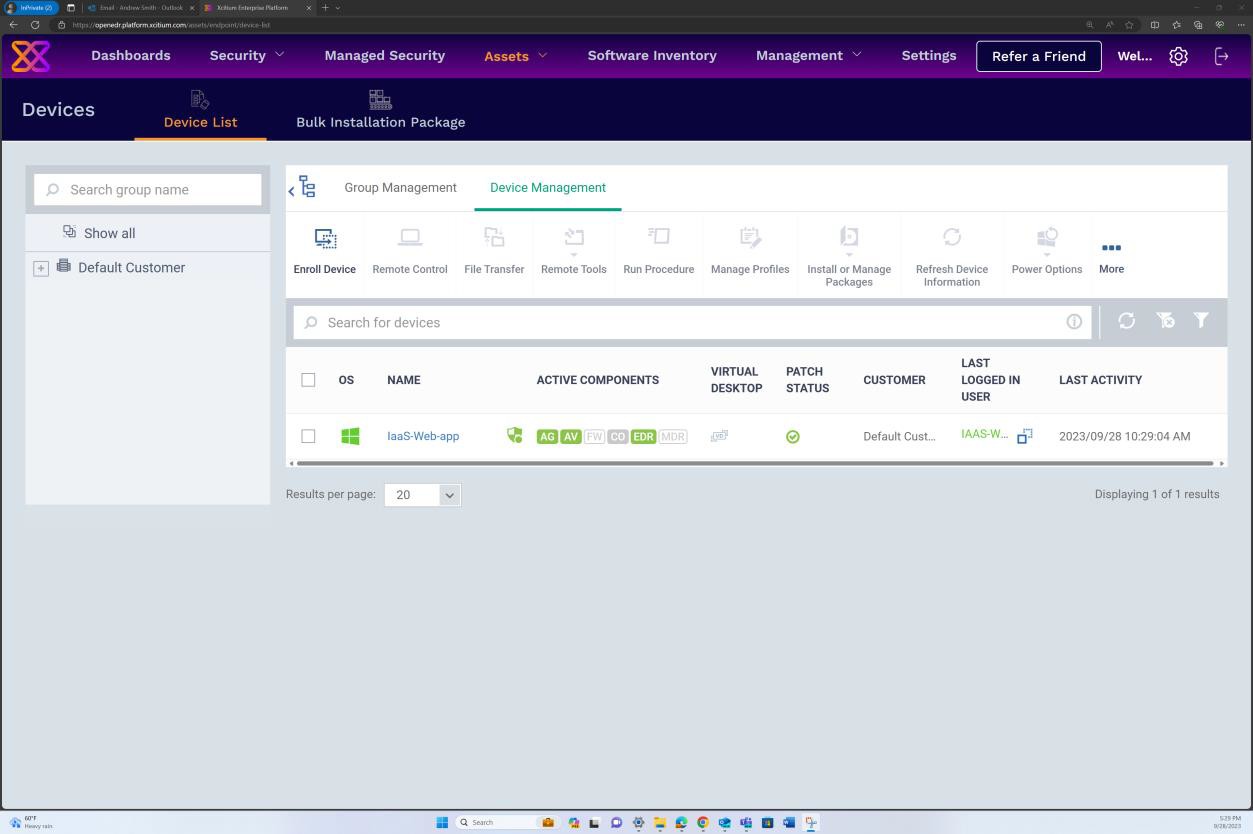

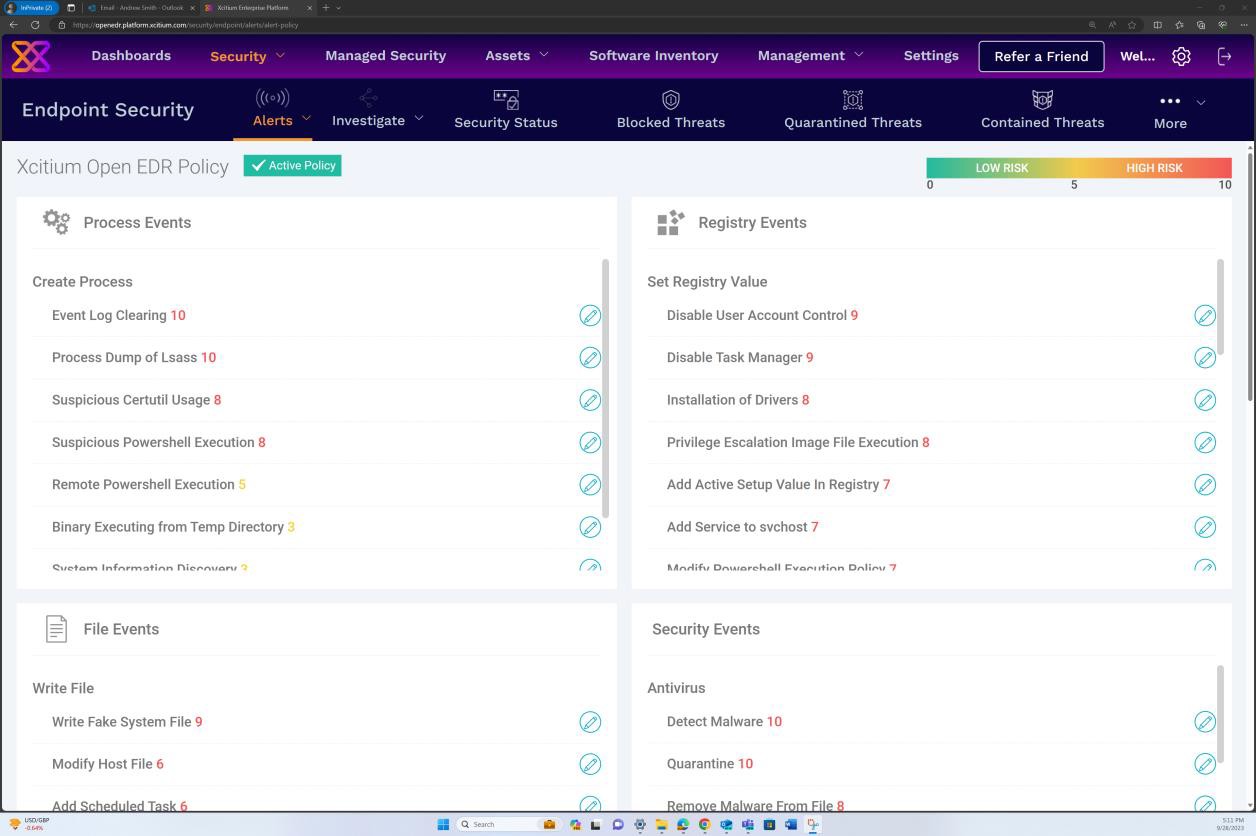

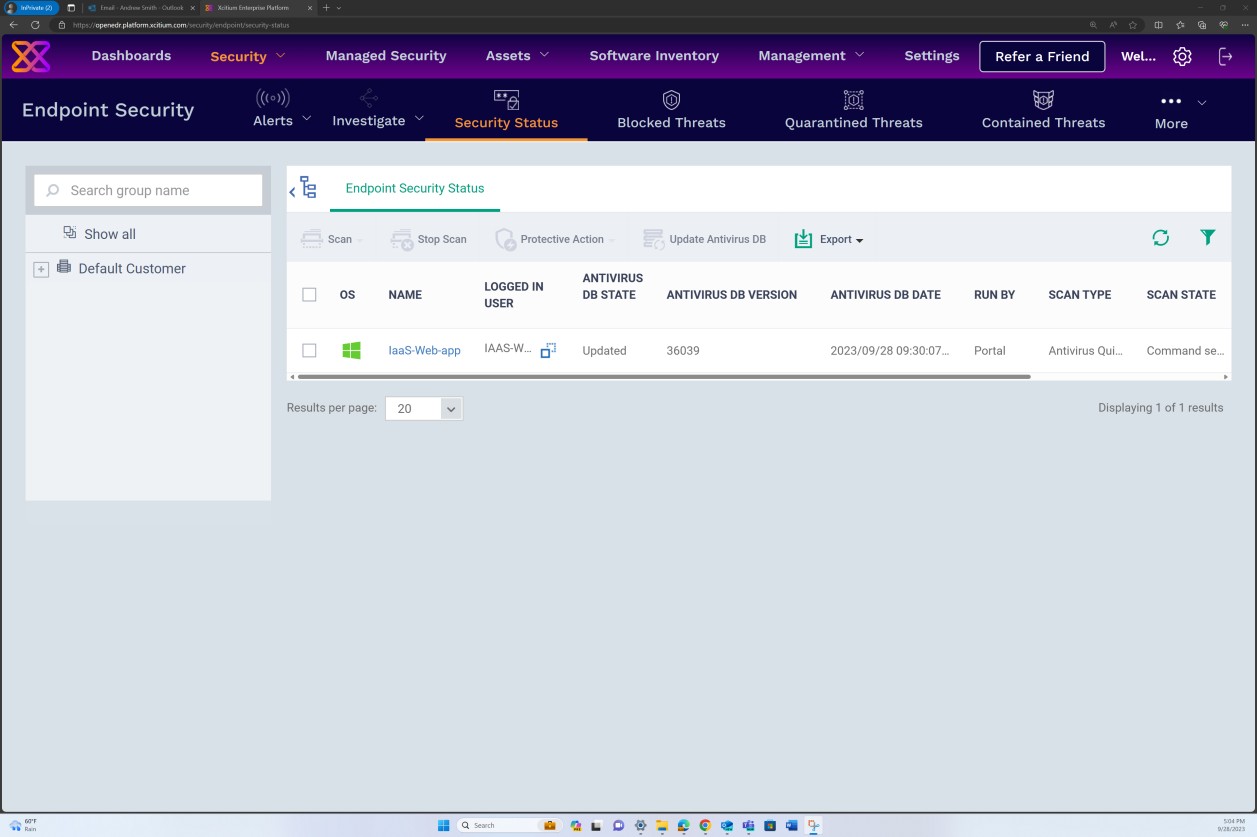

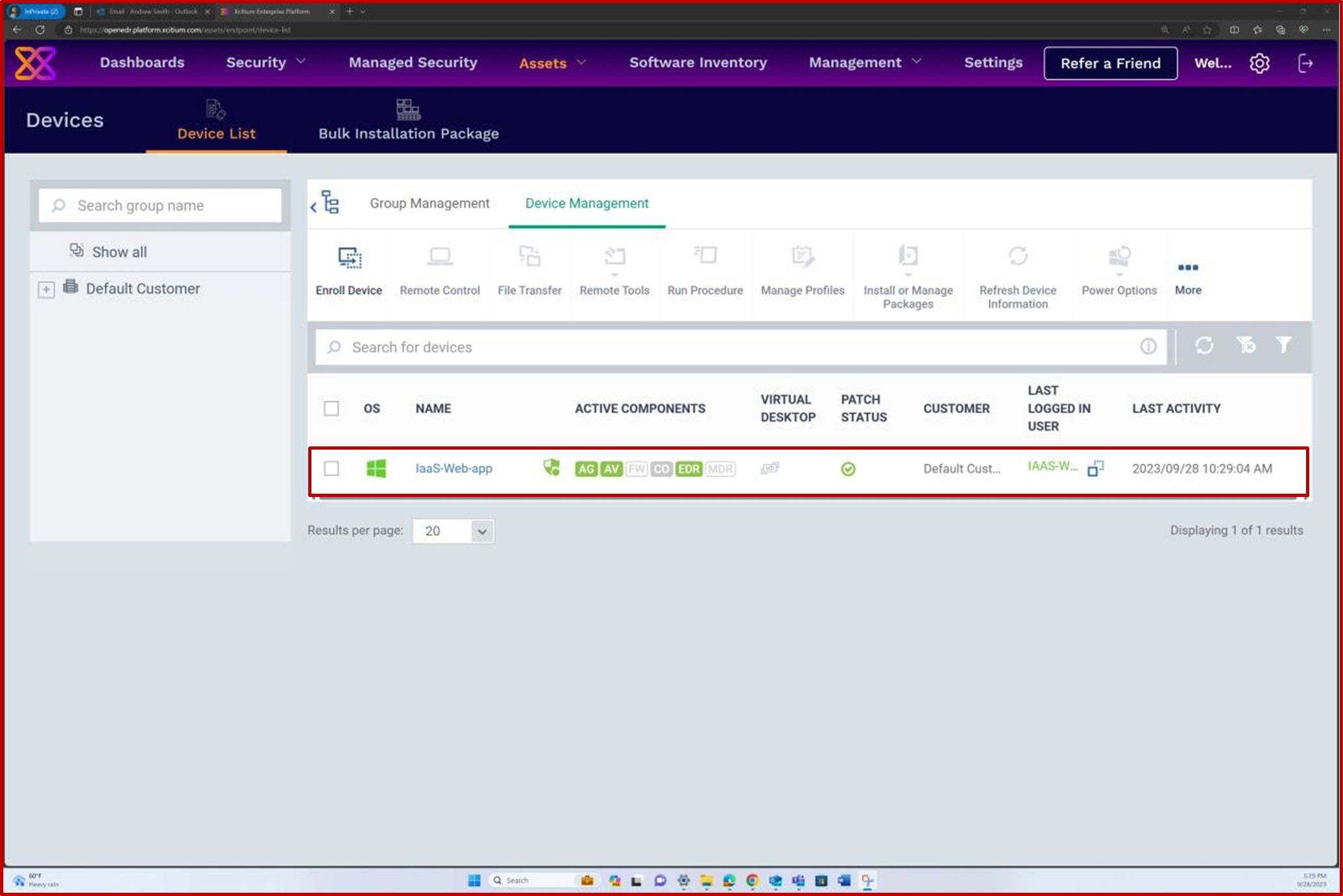

La capture d’écran suivante de la solution OpenEDR montre qu’un agent pour l’hôte « IaaS-Web-app » est actif et qu’il génère des rapports.

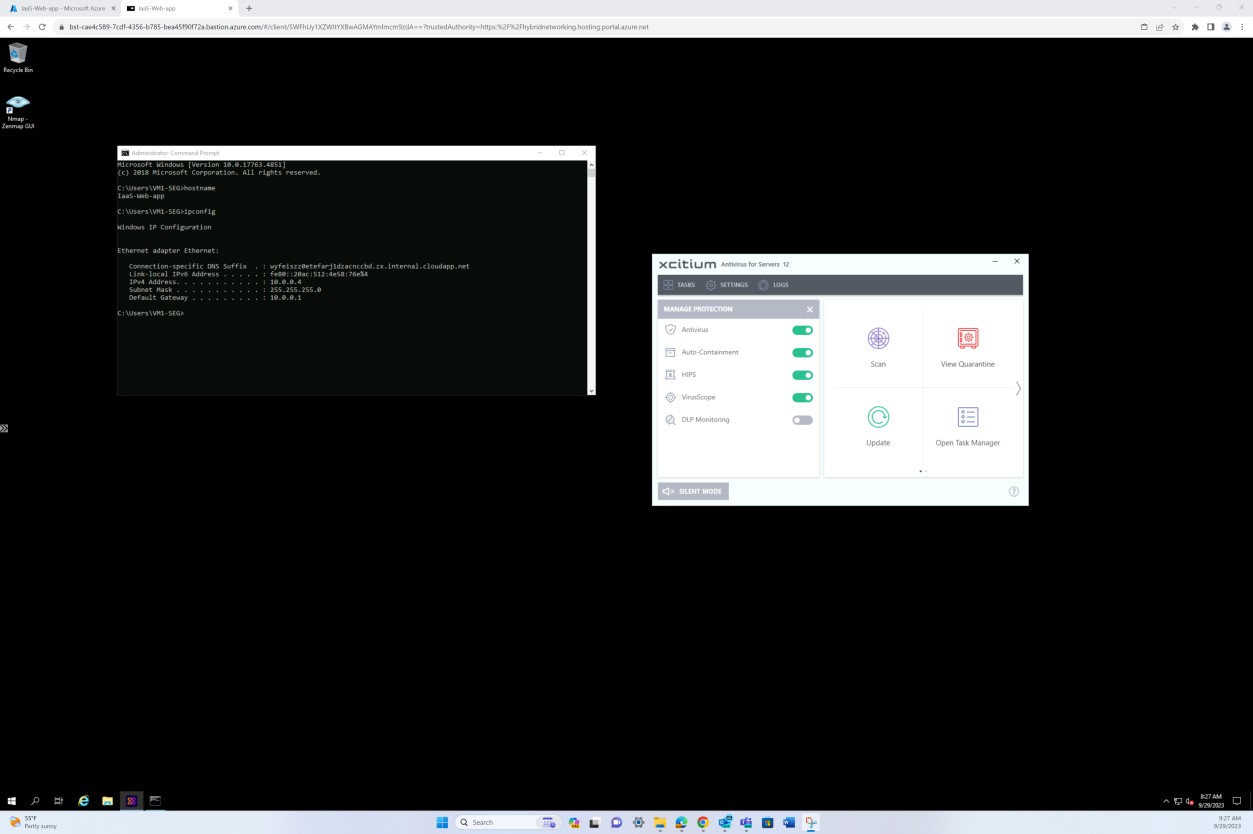

La capture d’écran suivante de la solution OpenEDR montre que l’analyse en temps réel est activée.

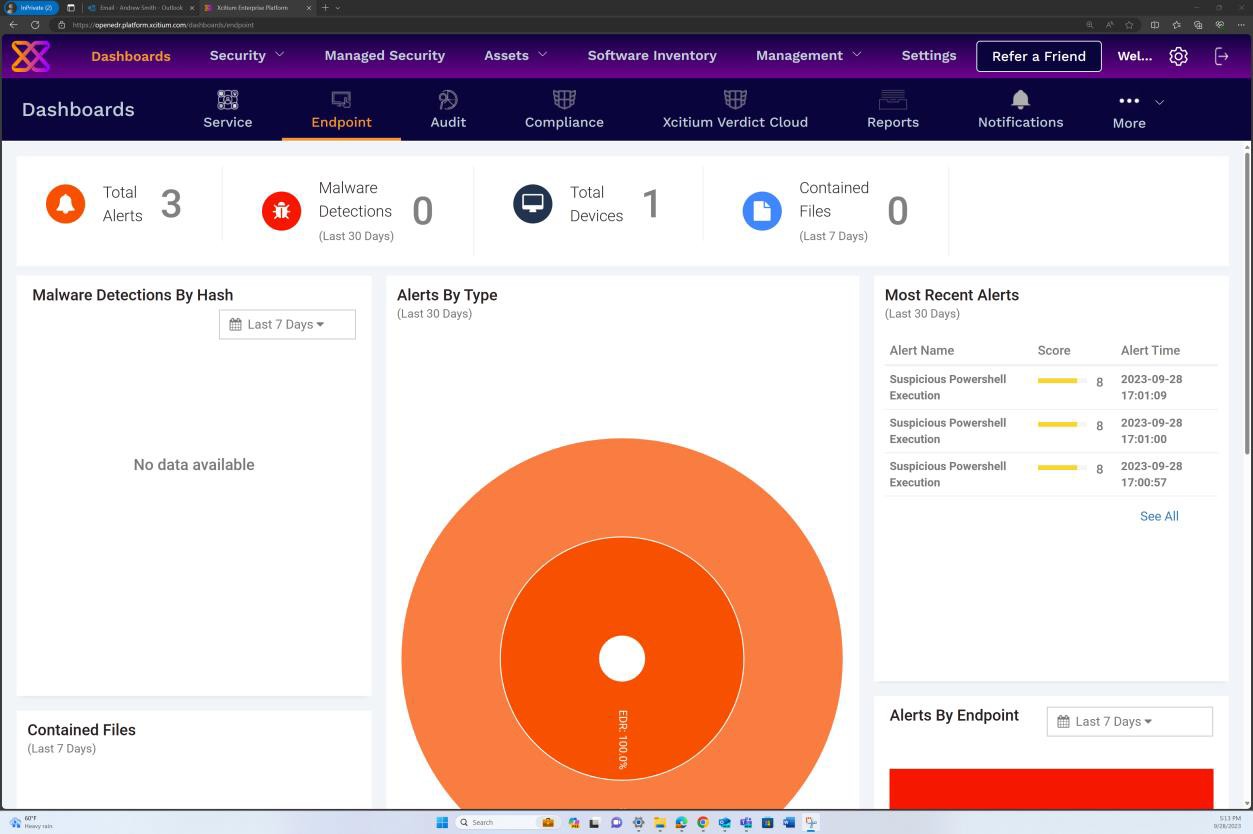

La capture d’écran suivante montre que les alertes sont générées en fonction des métriques de comportement obtenues en temps réel à partir de l’agent installé au niveau du système.

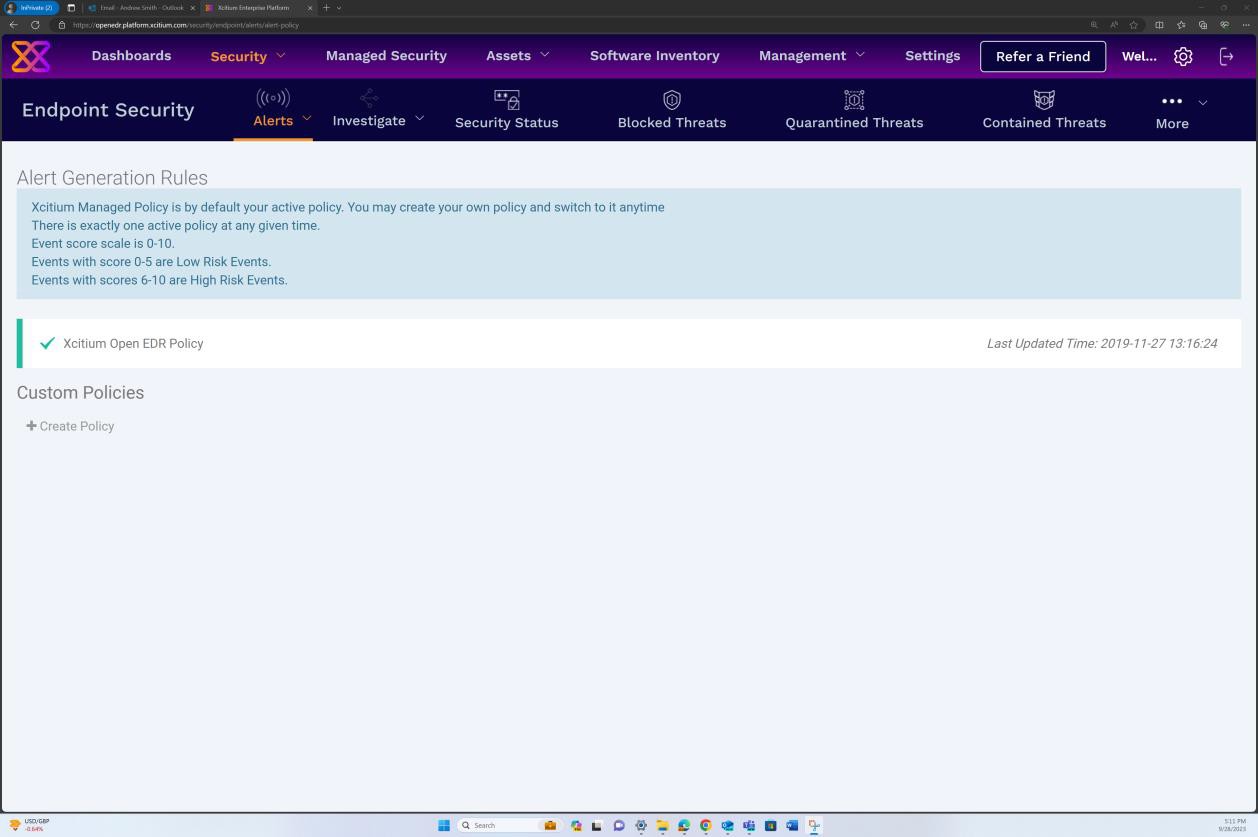

Les captures d’écran suivantes de la solution OpenEDR montrent la configuration et la génération des journaux d’audit et des alertes. La deuxième image montre que la stratégie est activée et que les événements sont configurés.

La capture d’écran suivante de la solution OpenEDR montre que la solution est continuellement à jour.

Intention : EDR/NGAV

L’objectif de ce sous-point est de s’assurer que EDR/NGAV ont la capacité de bloquer automatiquement les programmes malveillants connus et d’identifier et de bloquer les nouvelles variantes de programmes malveillants en fonction des comportements de macro. Il garantit également que la solution dispose de toutes les fonctionnalités d’approbation, ce qui permet à l’organisation d’autoriser les logiciels approuvés tout en bloquant tout le reste, ajoutant ainsi une couche supplémentaire de sécurité.

Recommandations : EDR/NGAV

Selon le type de solution utilisé, vous pouvez fournir des preuves montrant les paramètres de configuration de la solution et que la solution dispose de fonctionnalités Machine Learning/heuristique, ainsi que d’être configurée pour bloquer les programmes malveillants lors de la détection. Si la configuration est implémentée par défaut sur la solution, elle doit être validée par la documentation du fournisseur.

Exemple de preuve : EDR/NGAV

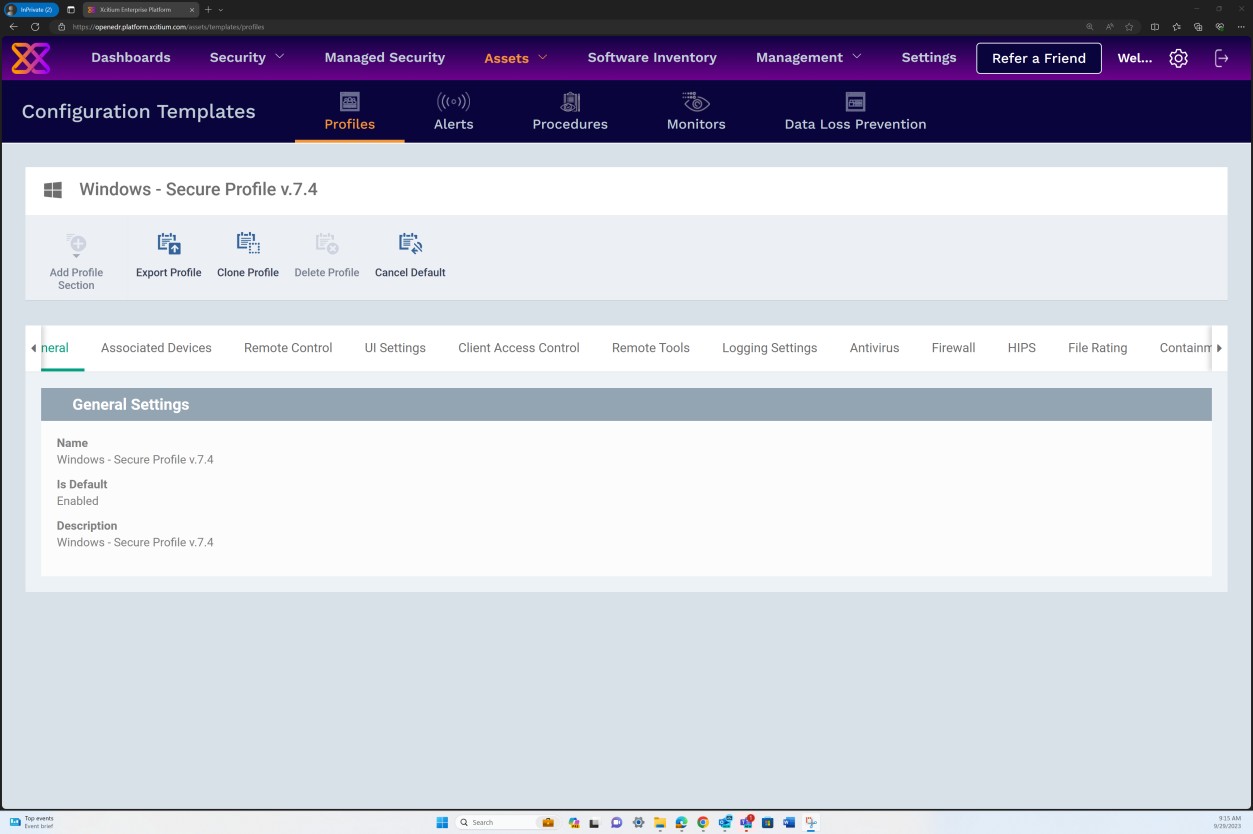

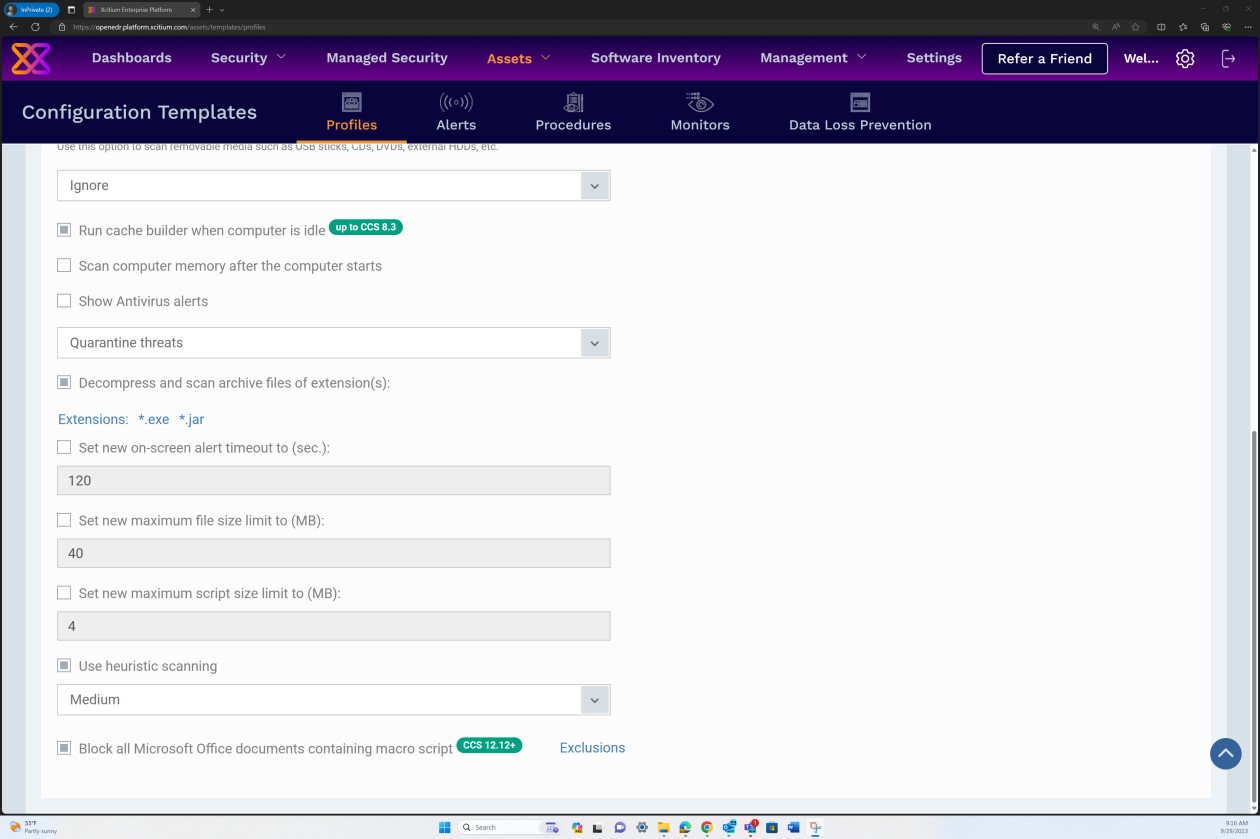

Les captures d’écran suivantes de la solution OpenEDR montrent qu’un profil sécurisé v7.4 est configuré pour appliquer l’analyse en temps réel, bloquer les programmes malveillants et la mise en quarantaine.

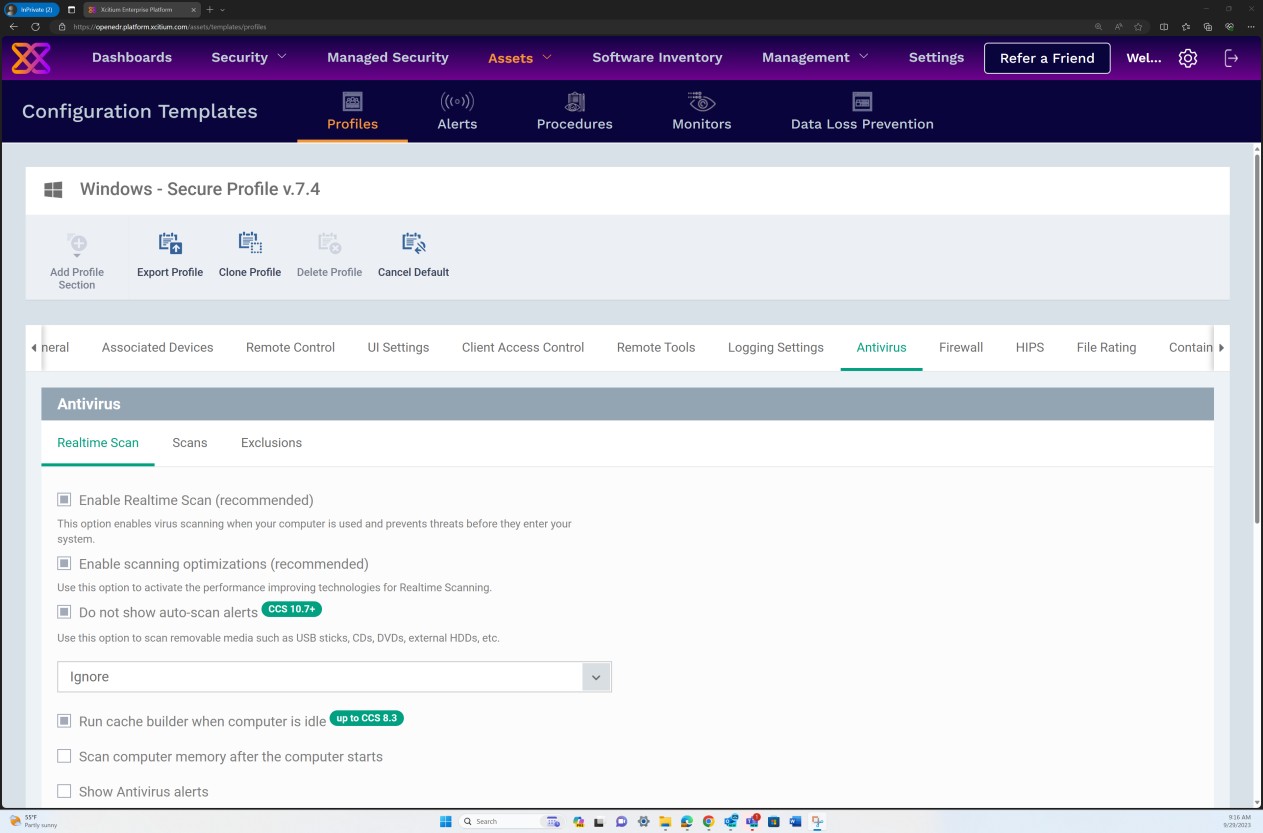

Les captures d’écran suivantes de la configuration Secure Profile v7.4 montrent que la solution implémente à la fois l’analyse « Realtime » basée sur une approche anti-programme malveillant plus traditionnelle, qui recherche les signatures de programmes malveillants connues, et l’analyse « Heuristics » définie sur un niveau moyen. La solution détecte et supprime les logiciels malveillants en vérifiant les fichiers et le code qui se comportent de manière suspecte/inattendue ou malveillante.

Le scanneur est configuré pour décompresser les archives et analyser les fichiers à l’intérieur afin de détecter les programmes malveillants potentiels qui peuvent se masquer sous l’archive. En outre, le scanneur est configuré pour bloquer les micro-scripts dans les fichiers Microsoft Office.

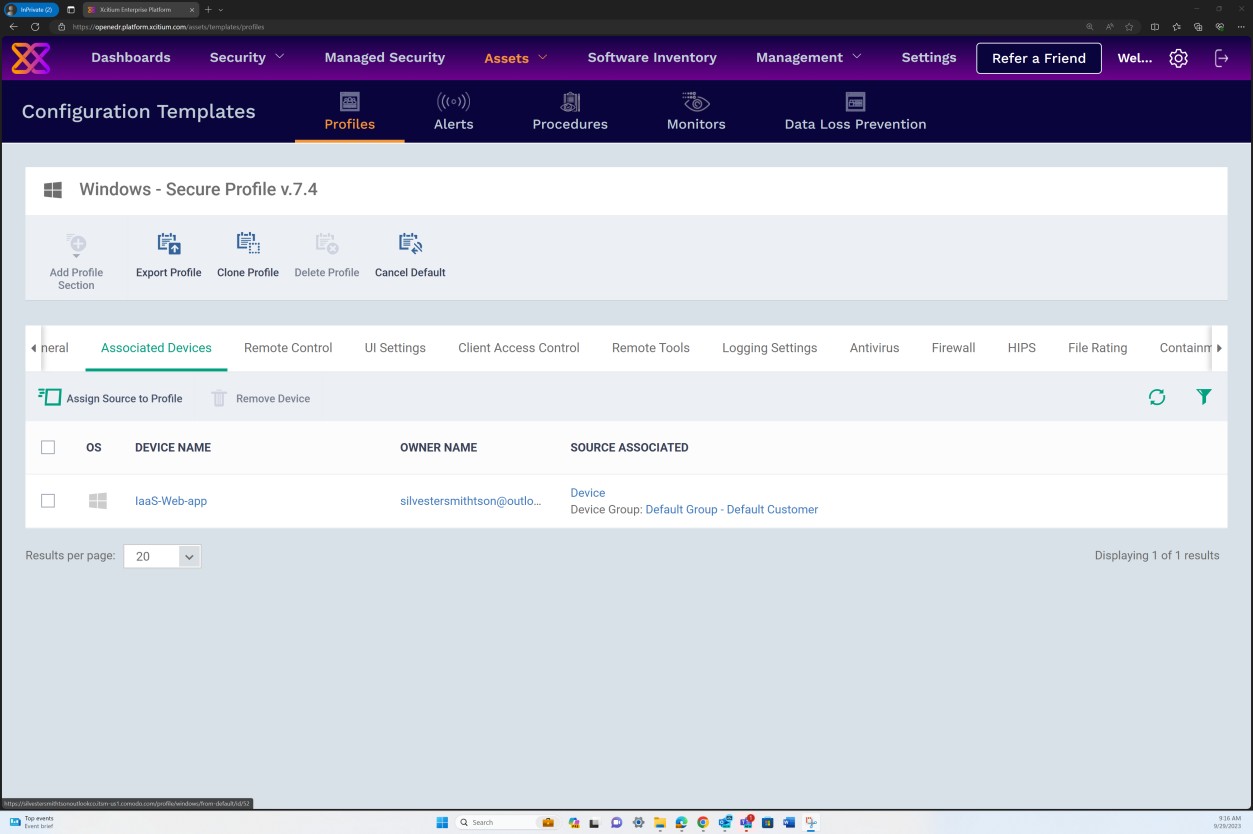

Les captures d’écran suivantes montrent que Secure Profile v.7.4 a été affecté à notre hôte d’appareil Windows Server « IaaS-Web-app ».

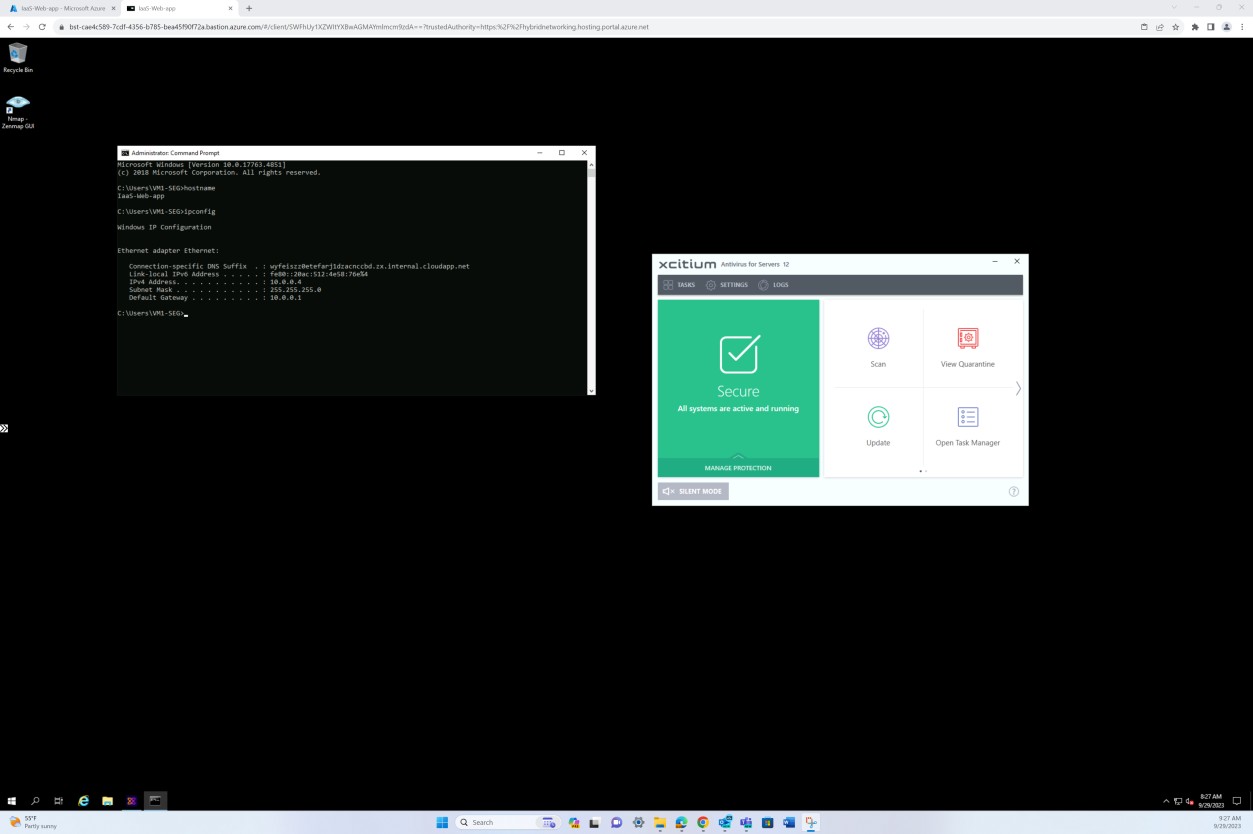

La capture d’écran suivante a été prise à partir de l’appareil Windows Server « IaaS-Web-app », qui a montré que l’agent OpenEDR est activé et en cours d’exécution sur l’hôte.

Protection contre les programmes malveillants/contrôle des applications

Le contrôle d’application est une pratique de sécurité qui bloque ou restreint l’exécution des applications non autorisées de manière à mettre les données en danger. Les contrôles d’application sont une partie importante d’un programme de sécurité d’entreprise et peuvent aider à empêcher les acteurs malveillants d’exploiter les vulnérabilités des applications et à réduire le risque de violation. En implémentant le contrôle des applications, les entreprises et les organisations peuvent réduire considérablement les risques et les menaces associés à l’utilisation des applications, car les applications ne peuvent pas s’exécuter si elles mettent le réseau ou les données sensibles en danger. Les contrôles d’application fournissent aux équipes chargées des opérations et de la sécurité une approche fiable, standardisée et systématique pour atténuer les cyber-risques. Ils fournissent également aux organisations une image plus complète des applications dans leur environnement, ce qui peut aider les organisations informatiques et de sécurité à gérer efficacement les cyber-risques.

Contrôle n° 3

Fournissez des preuves démontrant que :

Vous disposez d’une liste approuvée de logiciels/applications avec justification métier :

existe et est maintenu à jour, et

que chaque application subit un processus d’approbation et d’approbation avant son déploiement.

Cette technologie de contrôle d’application est active, activée et configurée sur tous les composants système échantillonnés, comme indiqué.

Intention : liste des logiciels

Ce sous-point vise à s’assurer qu’une liste approuvée de logiciels et d’applications existe au sein de l’organisation et qu’elle est continuellement mise à jour. Vérifiez que chaque logiciel ou application de la liste dispose d’une justification métier documentée pour valider sa nécessité. Cette liste sert de référence faisant autorité pour réglementer le déploiement de logiciels et d’applications, ce qui permet d’éliminer les logiciels non autorisés ou redondants susceptibles de poser un risque pour la sécurité.

Recommandations : liste des logiciels

Document contenant la liste approuvée des logiciels et des applications s’il est conservé en tant que document numérique (Word, PDF, etc.). Si la liste approuvée des logiciels et des applications est conservée via une plateforme, des captures d’écran de la liste de la plateforme doivent être fournies.

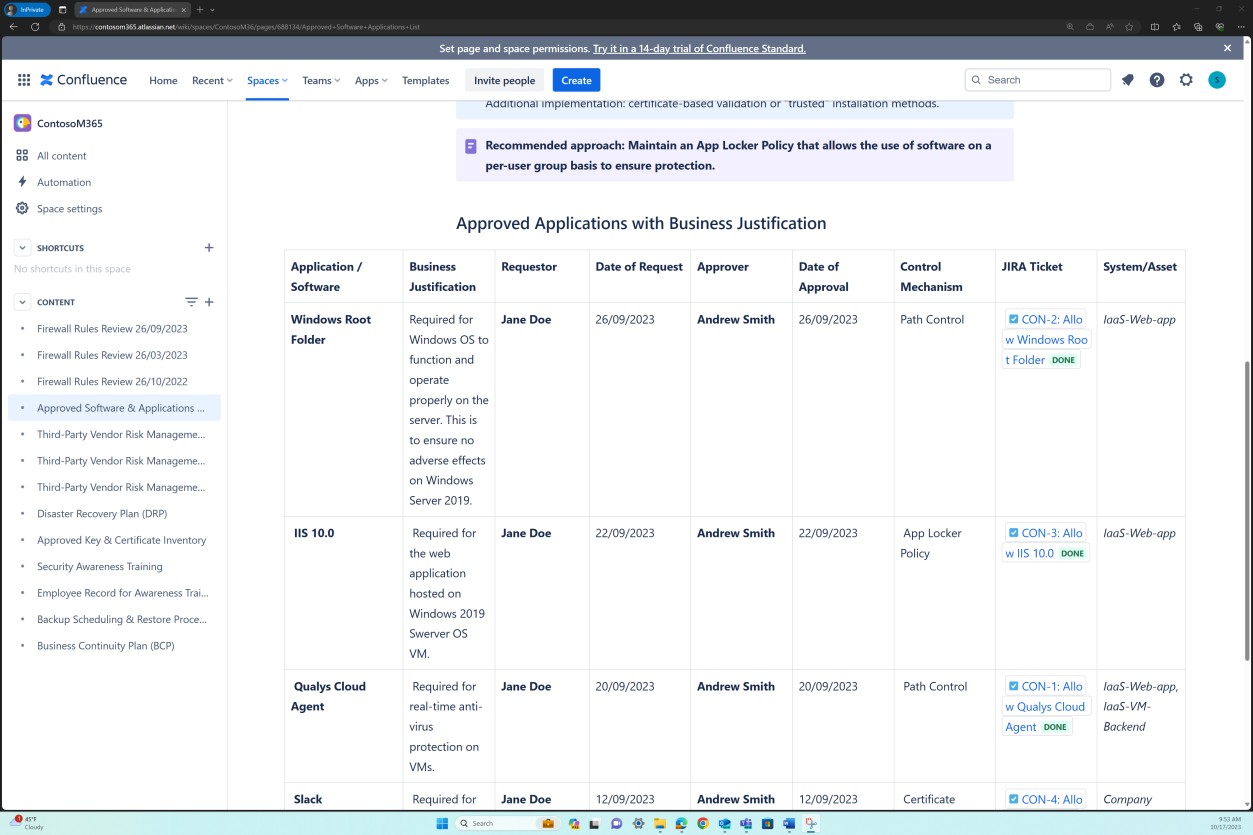

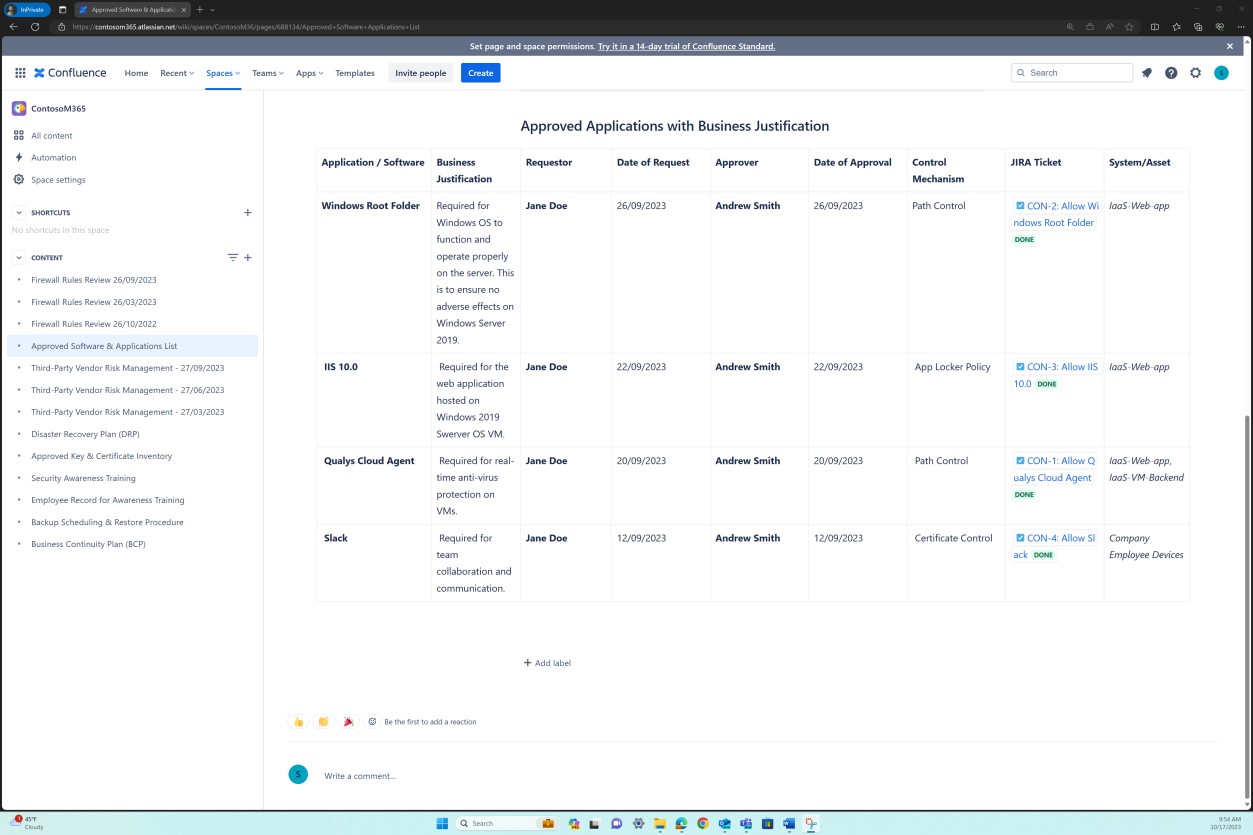

Exemple de preuve : liste de logiciels

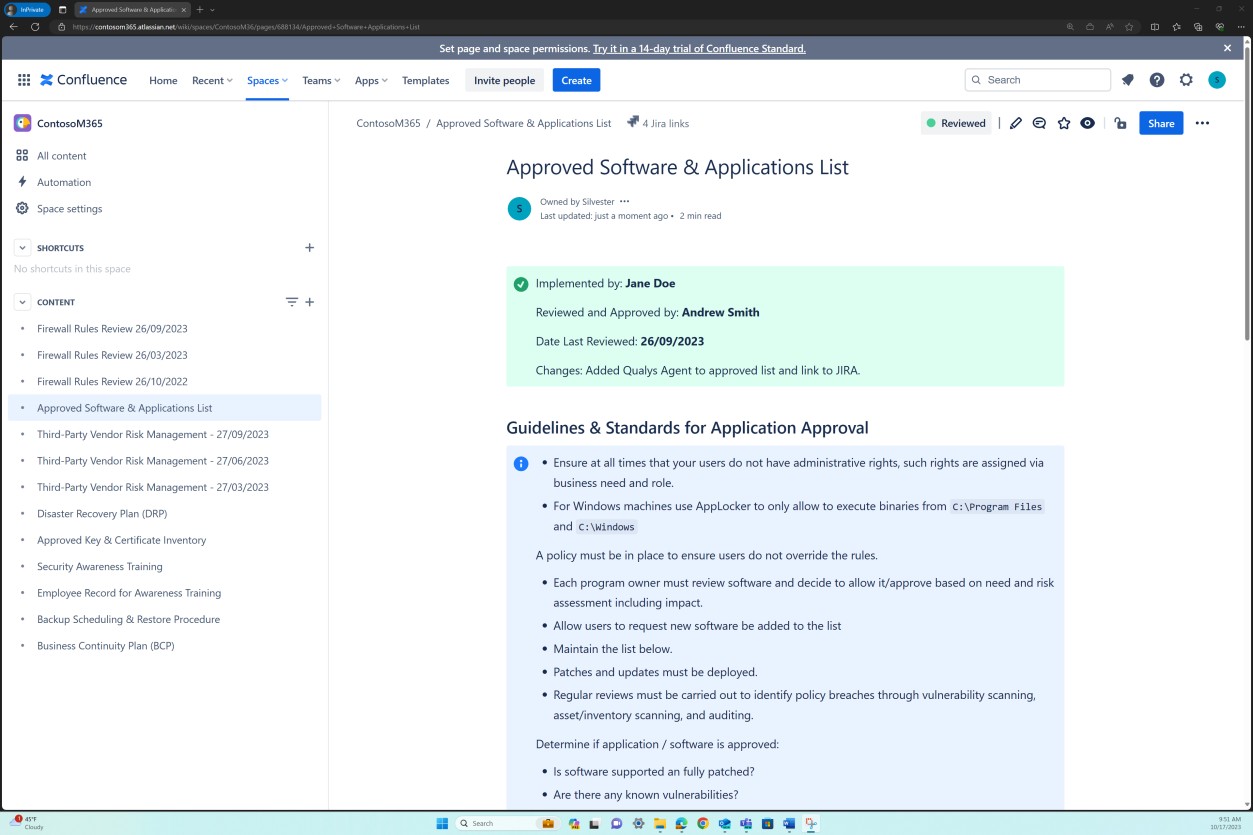

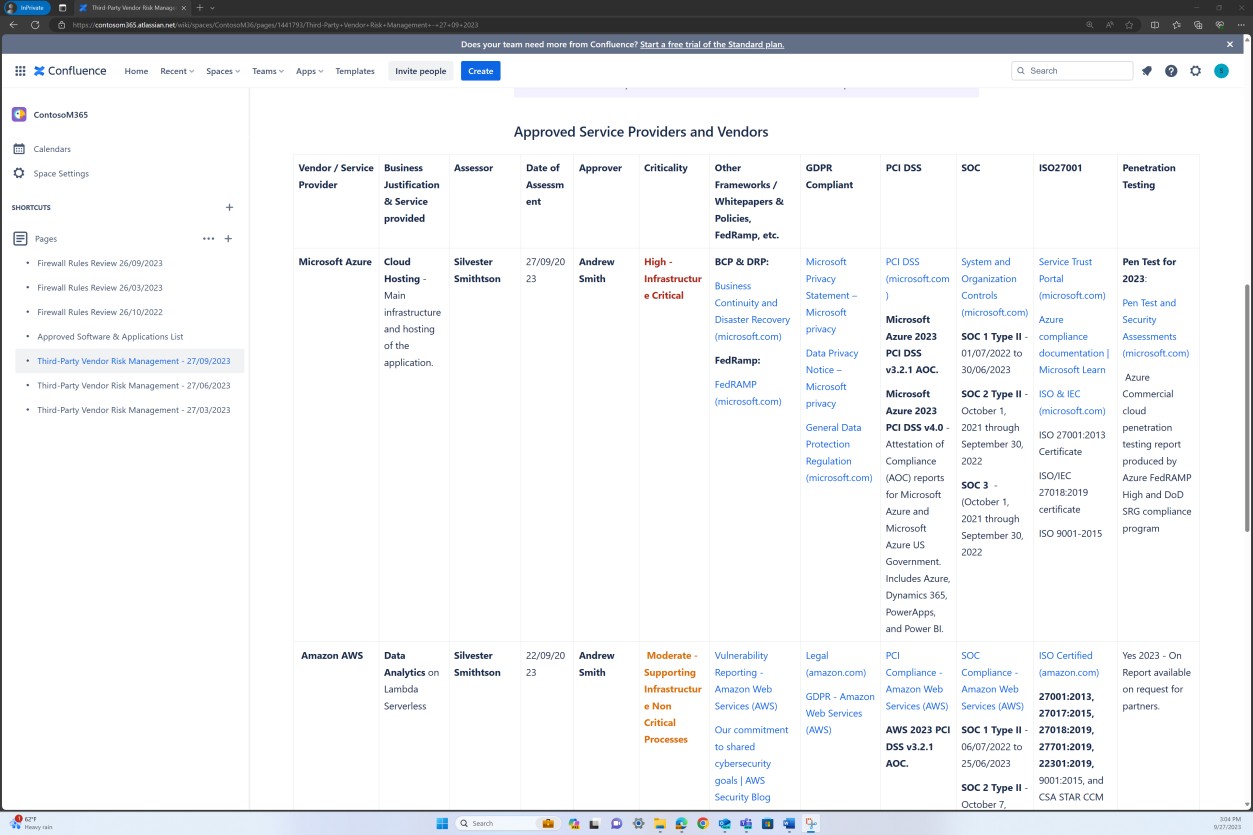

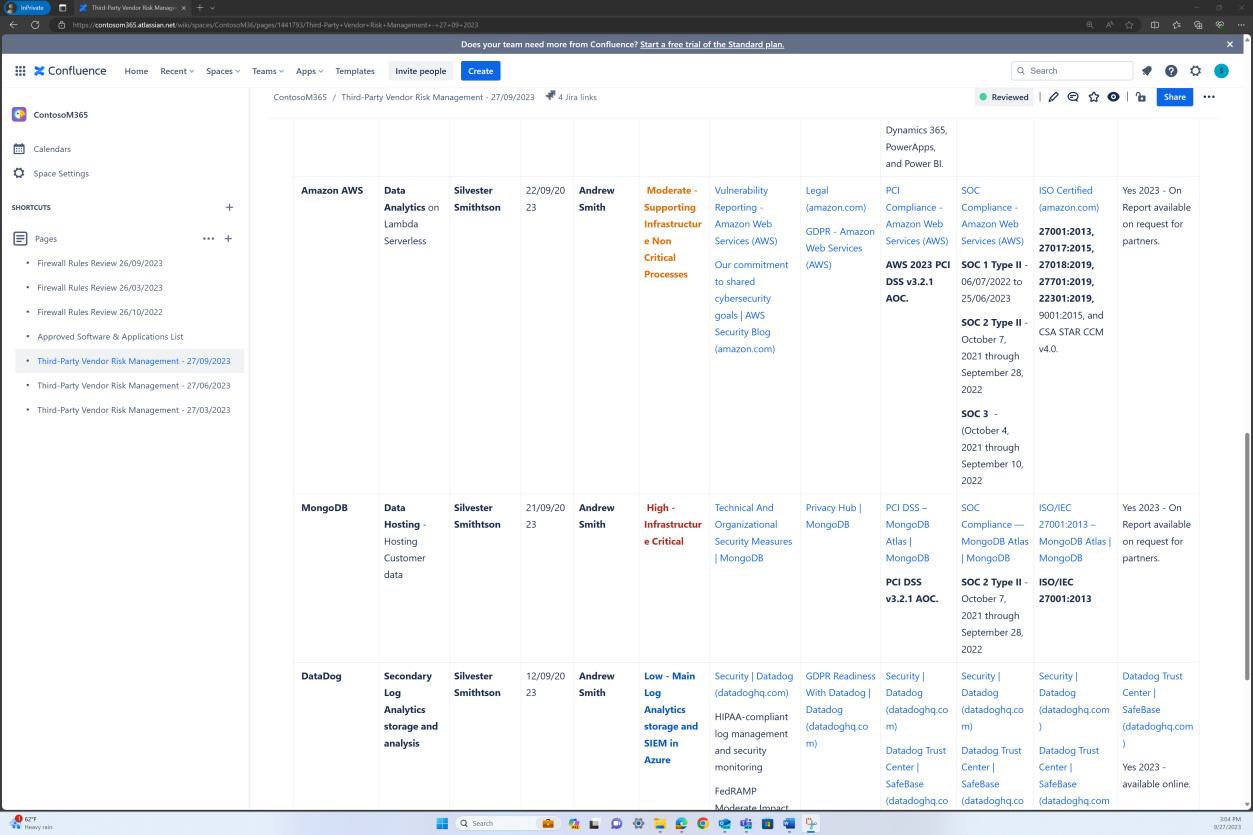

Les captures d’écran suivantes montrent qu’une liste de logiciels et d’applications approuvés est conservée dans la plateforme Confluence Cloud.

Les captures d’écran suivantes montrent que la liste des logiciels et applications approuvés, y compris le demandeur, la date de la demande, l’approbateur, la date d’approbation, le mécanisme de contrôle, le ticket JIRA, le système/la ressource, est conservée.

Intention : approbation du logiciel

L’objectif de ce sous-point est de confirmer que chaque logiciel/application fait l’objet d’un processus d’approbation formel avant son déploiement au sein de l’organisation. Le processus d’approbation doit inclure une évaluation technique et une approbation de la direction, afin de s’assurer que les perspectives opérationnelles et stratégiques ont été prises en compte. En mettant en place ce processus rigoureux, l’organisation s’assure que seuls les logiciels vérifiés et nécessaires sont déployés, ce qui réduit les vulnérabilités de sécurité et garantit l’alignement sur les objectifs de l’entreprise.

Conseils

Vous pouvez fournir des preuves indiquant que le processus d’approbation est suivi. Cela peut être fourni au moyen de documents signés, d’un suivi dans les systèmes de contrôle des modifications ou à l’aide de quelque chose comme Azure DevOps/JIRA pour suivre les demandes de modification et l’autorisation.

Exemple de preuve

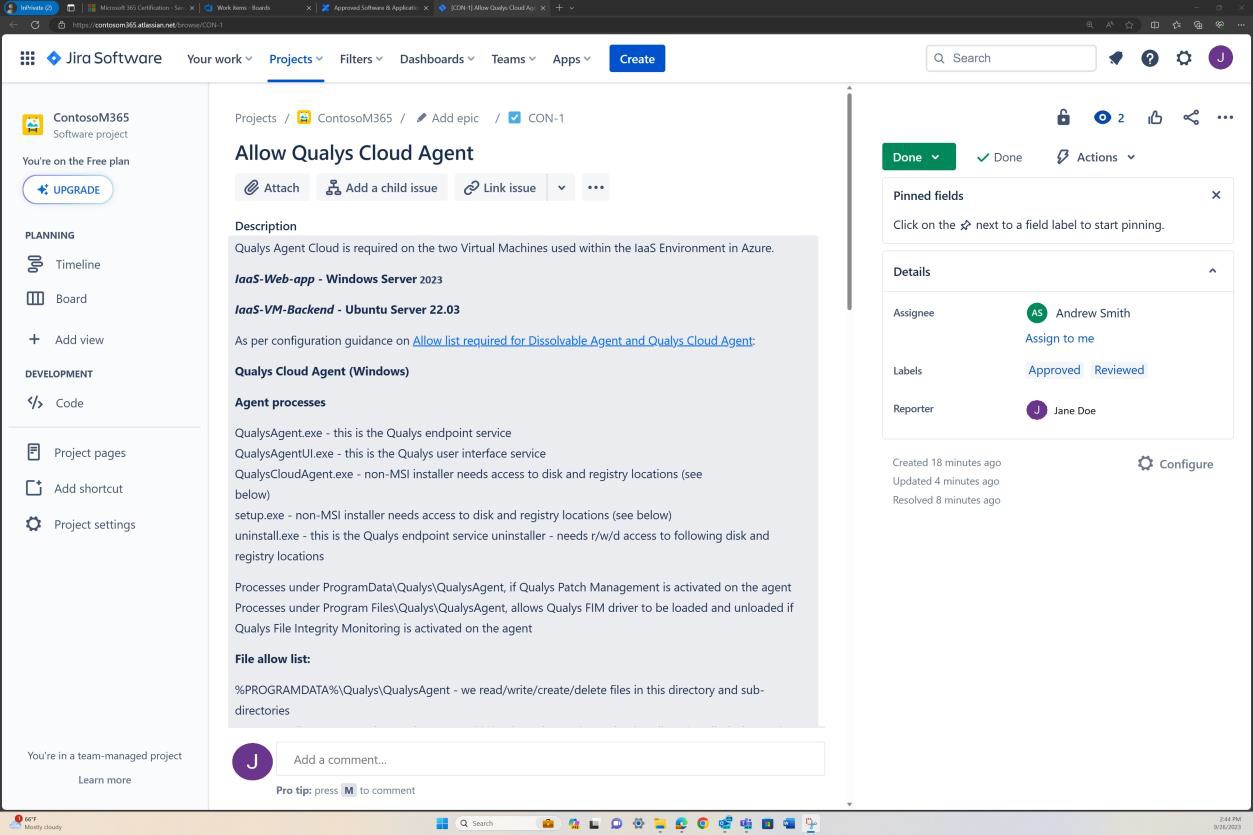

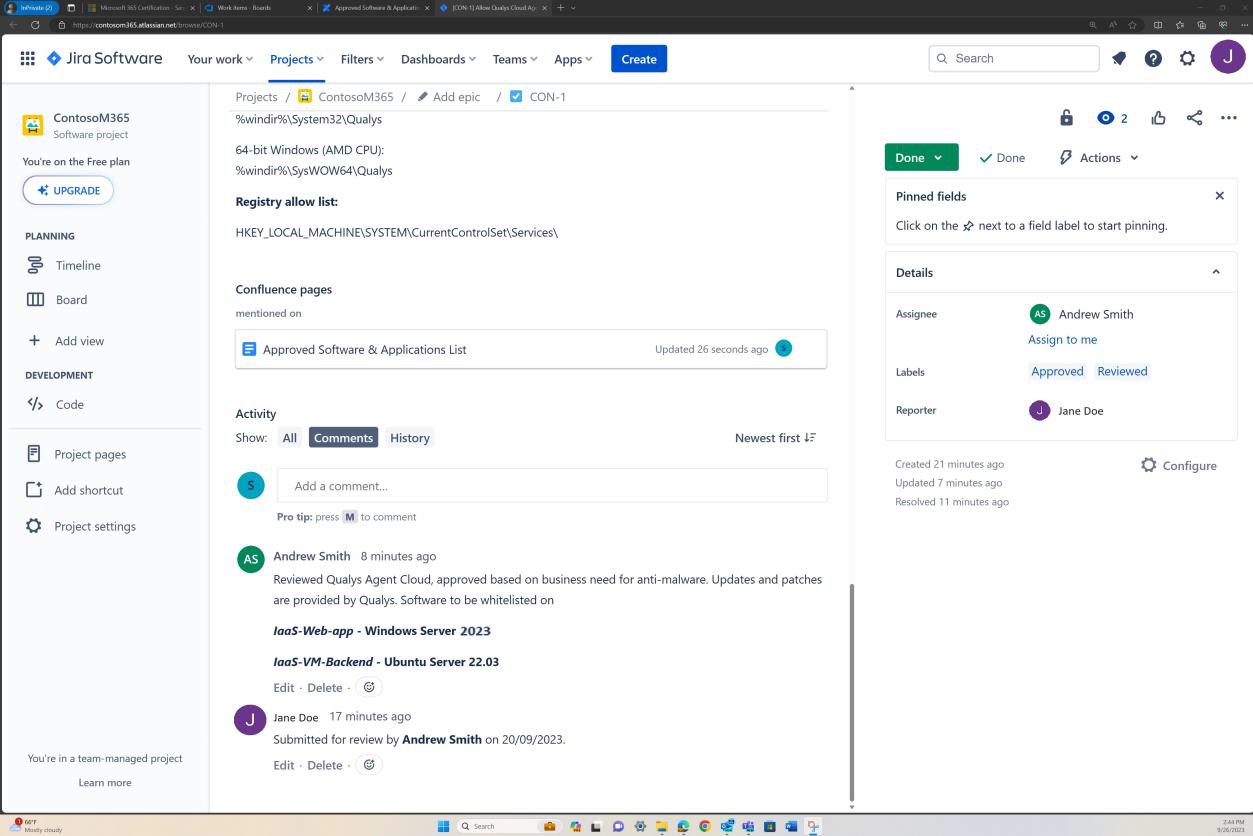

Les captures d’écran suivantes illustrent un processus d’approbation complet dans JIRA Software. Un utilisateur « Jane Doe » a déclenché une demande d’installation de l’agent cloud Qualys sur les serveurs « IaaS-Web-app » et « IaaS-VM- Backend ». « Andrew Smith » a examiné la demande et l’a approuvée avec le commentaire « approuvé en fonction des besoins de l’entreprise pour anti-programme malveillant. Mises à jour et correctifs fournis par Qualys. Logiciel à approuver.

La capture d’écran suivante montre l’approbation accordée via le ticket déclenché sur la plateforme Confluence avant d’autoriser l’application à s’exécuter sur le serveur de production.

Intention : technologie de contrôle d’application

Ce sous-point se concentre sur la vérification que la technologie de contrôle d’application est active, activée et correctement configurée sur tous les composants système échantillonnées. S’assurer que la technologie fonctionne conformément aux politiques et procédures documentées, qui servent de lignes directrices pour sa mise en œuvre et sa maintenance. En disposant d’une technologie de contrôle d’application active, activée et bien configurée, l’organisation peut empêcher l’exécution de logiciels non autorisés ou malveillants et améliorer la posture de sécurité globale du système.

Recommandations : technologie de contrôle d’application

Fournissez une documentation détaillant comment le contrôle d’application a été configuré et des preuves de la technologie applicable montrant comment chaque application/processus a été configuré.

Exemple de preuve : technologie de contrôle d’application

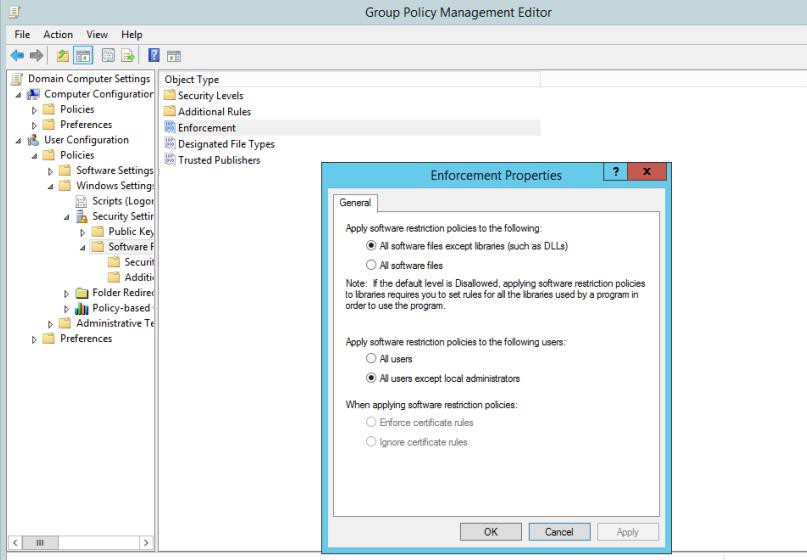

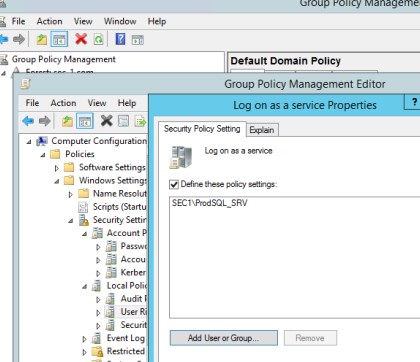

Les captures d’écran suivantes montrent que les stratégies de groupe Windows (GPO) sont configurées pour appliquer uniquement les logiciels et applications approuvés.

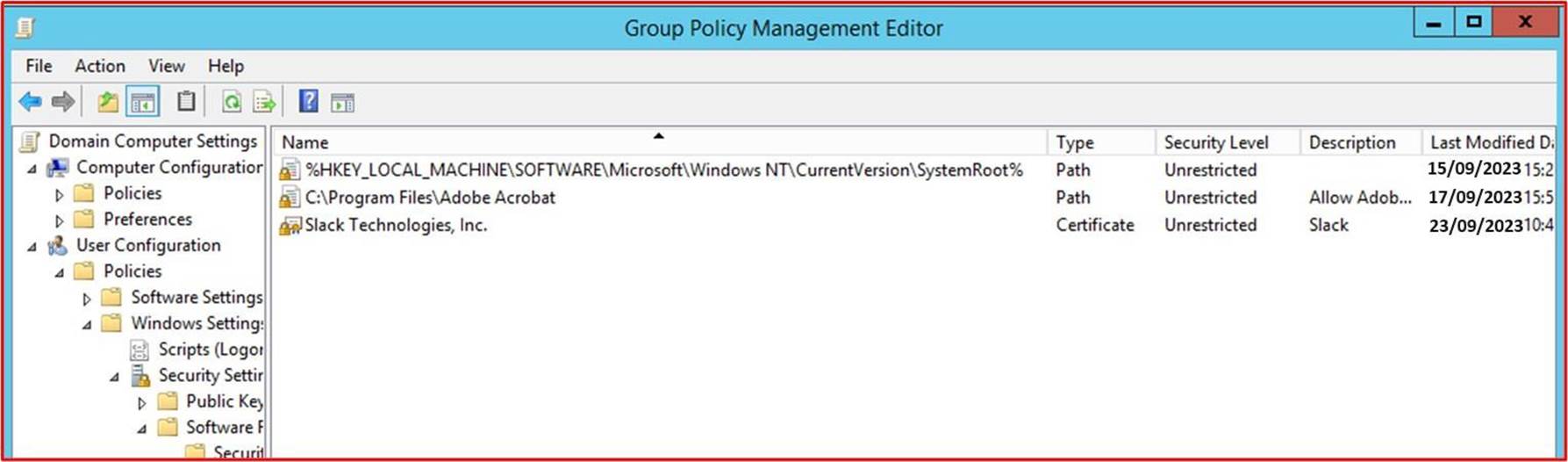

La capture d’écran suivante montre les logiciels/applications autorisés à s’exécuter via le contrôle de chemin d’accès.

Remarque : Dans ces exemples, les captures d’écran complètes n’ont pas été utilisées, mais toutes les captures d’écran de preuve envoyées par l’éditeur de logiciels indépendant doivent être des captures d’écran en plein écran montrant n’importe quelle URL, l’utilisateur connecté, ainsi que l’heure et la date système.

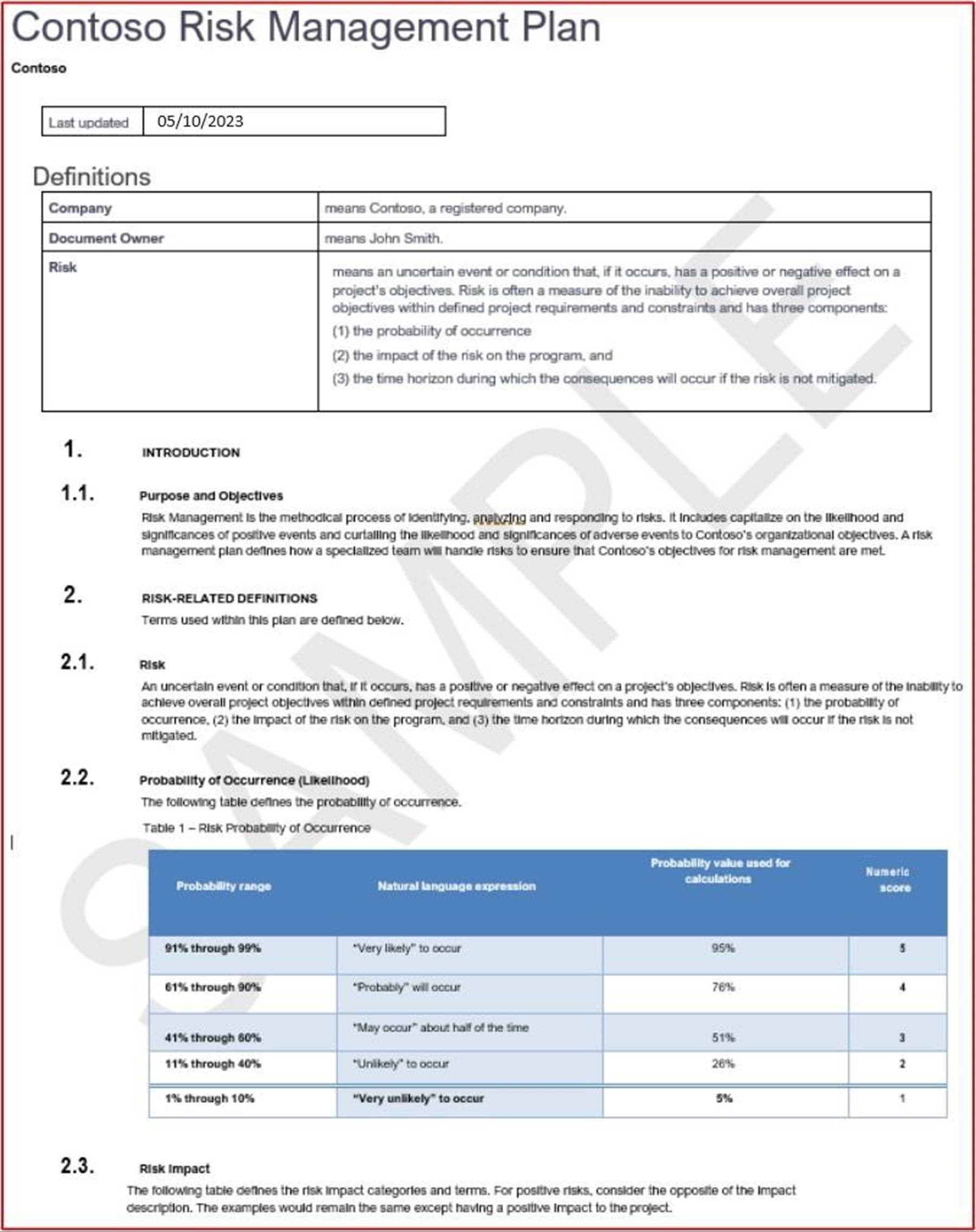

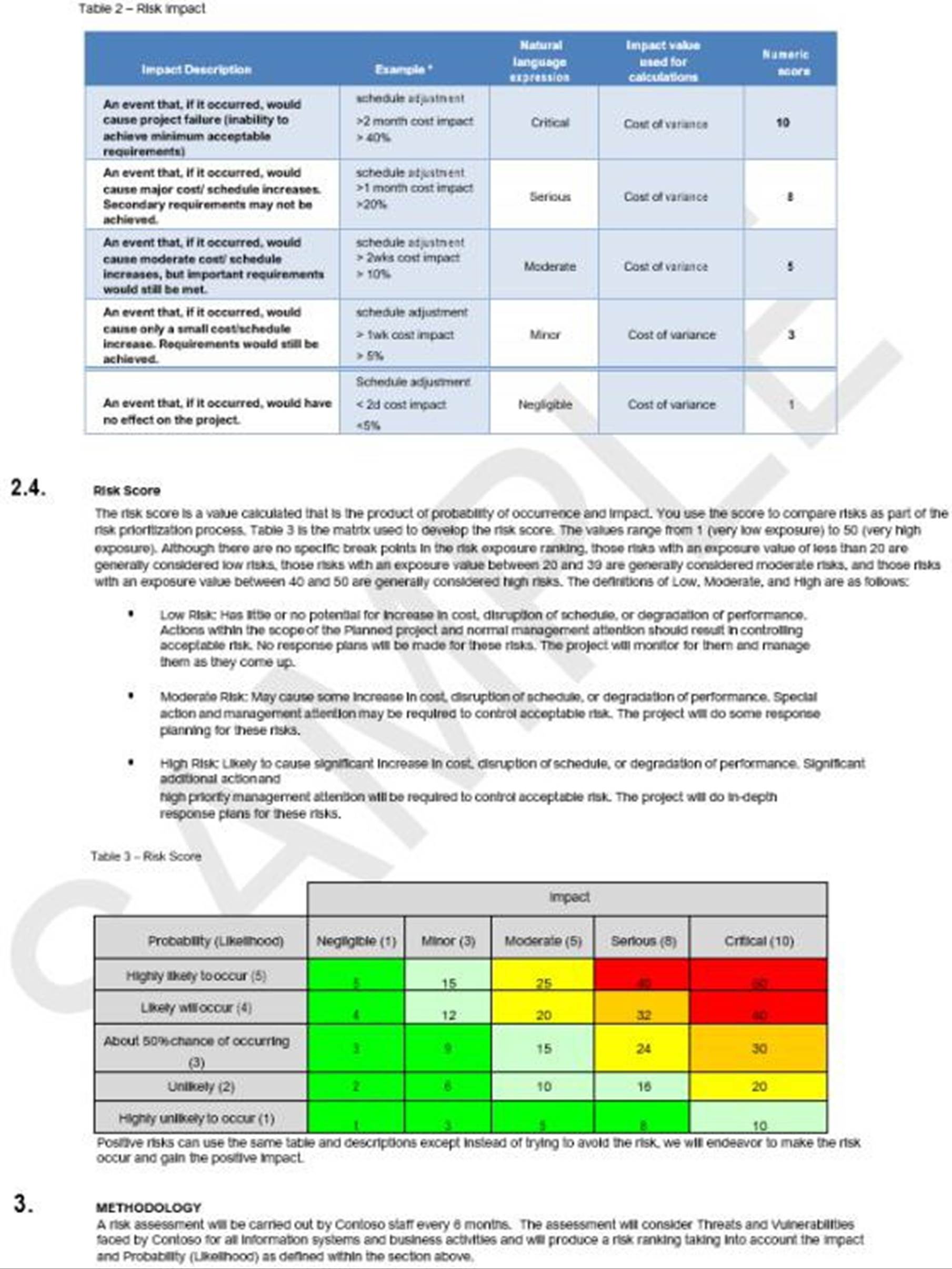

Gestion/mise à jour corrective et classement des risques

La gestion des correctifs, souvent appelée mise à jour corrective, est un composant essentiel de toute stratégie de cybersécurité robuste. Cela implique le processus systématique d’identification, de test et d’application de correctifs ou de mises à jour aux logiciels, systèmes d’exploitation et applications. L’objectif principal de la gestion des correctifs est d’atténuer les vulnérabilités de sécurité, en veillant à ce que les systèmes et les logiciels restent résilients contre les menaces potentielles. En outre, la gestion des correctifs englobe le classement des risques un élément essentiel dans la hiérarchisation des correctifs. Cela implique d’évaluer les vulnérabilités en fonction de leur gravité et de leur impact potentiel sur la posture de sécurité d’une organisation. En affectant des scores de risque aux vulnérabilités, les organisations peuvent allouer des ressources efficacement, en concentrant leurs efforts sur la résolution rapide des vulnérabilités critiques et à haut risque tout en conservant une position proactive face aux menaces émergentes. Une stratégie efficace de gestion des correctifs et de classement des risques non seulement améliore la sécurité, mais contribue également à la stabilité et aux performances globales de l’infrastructure informatique, aidant les organisations à rester résilientes dans le paysage en constante évolution des menaces de cybersécurité.

Pour maintenir un environnement d’exploitation sécurisé, les applications/modules complémentaires et les systèmes de prise en charge doivent être correctement corrigés. Un délai approprié entre l’identification (ou la mise en production publique) et la mise à jour corrective doit être géré pour réduire la fenêtre d’opportunité pour qu’une vulnérabilité soit exploitée par un acteur de menace. La certification Microsoft 365 ne prévoit pas de « fenêtre de mise à jour corrective » ; Toutefois, les analystes de certification rejetteront les délais qui ne sont pas raisonnables ou conformes aux meilleures pratiques du secteur. Ce groupe de contrôle de sécurité est également dans l’étendue des environnements d’hébergement PaaS (Platform-as-a-Service), car les bibliothèques de logiciels tiers d’application/complément et la base de code doivent être corrigées en fonction du classement des risques.

Contrôle n° 4

Indiquez que la documentation sur la stratégie et la procédure de gestion des correctifs définissent toutes les opérations suivantes :

Fenêtre de mise à jour corrective minimale appropriée pour les vulnérabilités à risque critique/élevé et moyen.

Désaffectation des systèmes d’exploitation et logiciels non pris en charge.

Comment les nouvelles vulnérabilités de sécurité sont identifiées et affectées à un score de risque.

Intention : gestion des correctifs

La gestion des correctifs est requise par de nombreuses infrastructures de conformité de sécurité, par exemple PCI-DSS, ISO 27001, NIST (SP) 800-53, FedRAMP et SOC 2. L’importance d’une bonne gestion des correctifs ne peut pas être trop soulignée

car il peut corriger les problèmes de sécurité et de fonctionnalité dans les logiciels, les microprogrammes et atténuer les vulnérabilités, ce qui contribue à réduire les opportunités d’exploitation. L’objectif de ce contrôle est de réduire la fenêtre d’opportunité d’un acteur de menace, afin d’exploiter les vulnérabilités qui peuvent exister dans l’environnement dans l’étendue.

Fournissez une documentation sur la stratégie et les procédures de gestion des correctifs qui couvrent de manière complète les aspects suivants :

Fenêtre de mise à jour corrective minimale appropriée pour les vulnérabilités à risque critique/élevé et moyen.

La stratégie et la procédure de gestion des correctifs de l’organisation doivent clairement définir une fenêtre de mise à jour corrective minimale appropriée pour les vulnérabilités classées comme des risques critiques/élevés et moyens. Une telle disposition établit la durée maximale autorisée pendant laquelle les correctifs doivent être appliqués après l’identification d’une vulnérabilité, en fonction de son niveau de risque. En spécifiant explicitement ces délais, l’organisation a normalisé son approche de gestion des correctifs, réduisant ainsi le risque associé aux vulnérabilités non corrigées.

Désaffectation des systèmes d’exploitation et logiciels non pris en charge.

La stratégie de gestion des correctifs comprend des dispositions pour la désaffectation des systèmes d’exploitation et des logiciels non pris en charge. Les systèmes d’exploitation et les logiciels qui ne reçoivent plus de mises à jour de sécurité posent un risque significatif pour la posture de sécurité d’une organisation. Par conséquent, ce contrôle garantit que ces systèmes sont identifiés et supprimés ou remplacés en temps voulu, comme défini dans la documentation de la stratégie.

- Procédure documentée décrivant la façon dont les nouvelles vulnérabilités de sécurité sont identifiées et affectées à un score de risque.

La mise à jour corrective doit être basée sur le risque, plus la vulnérabilité est risquée, plus rapidement elle doit être corrigée. Le classement des risques des vulnérabilités identifiées fait partie intégrante de ce processus. L’objectif de ce contrôle est de s’assurer qu’il existe un processus de classement des risques documenté qui est suivi pour s’assurer que toutes les vulnérabilités identifiées sont correctement classées en fonction du risque. Les organisations utilisent généralement la classification CVSS (Common Vulnerability Scoring System) fournie par les fournisseurs ou les chercheurs en sécurité. Il est recommandé que si les organisations s’appuient sur CVSS, un mécanisme de re-classement soit inclus dans le processus pour permettre à l’organisation de modifier le classement en fonction d’une évaluation des risques interne. Parfois, la vulnérabilité peut ne pas être applicable en raison de la façon dont l’application a été déployée dans l’environnement. Par exemple, une vulnérabilité Java peut être libérée et avoir un impact sur une bibliothèque spécifique qui n’est pas utilisée par l’organisation.

Remarque : Même si vous exécutez dans un environnement « PaaS/Serverless » purement platform as a service, vous avez toujours la responsabilité d’identifier les vulnérabilités au sein de votre base de code : c’est-à-dire les bibliothèques tierces.

Recommandations : gestion des correctifs

Fournissez le document de stratégie. Des preuves administratives telles que la documentation de stratégie et de procédure détaillant les processus définis de l’organisation qui couvrent tous les éléments du contrôle donné doivent être fournies.

Remarque : cette preuve logique peut être fournie comme preuve à l’appui, ce qui fournira des informations supplémentaires sur le programme de gestion des vulnérabilités (VMP) de votre organisation, mais il ne remplira pas ce contrôle en soi.

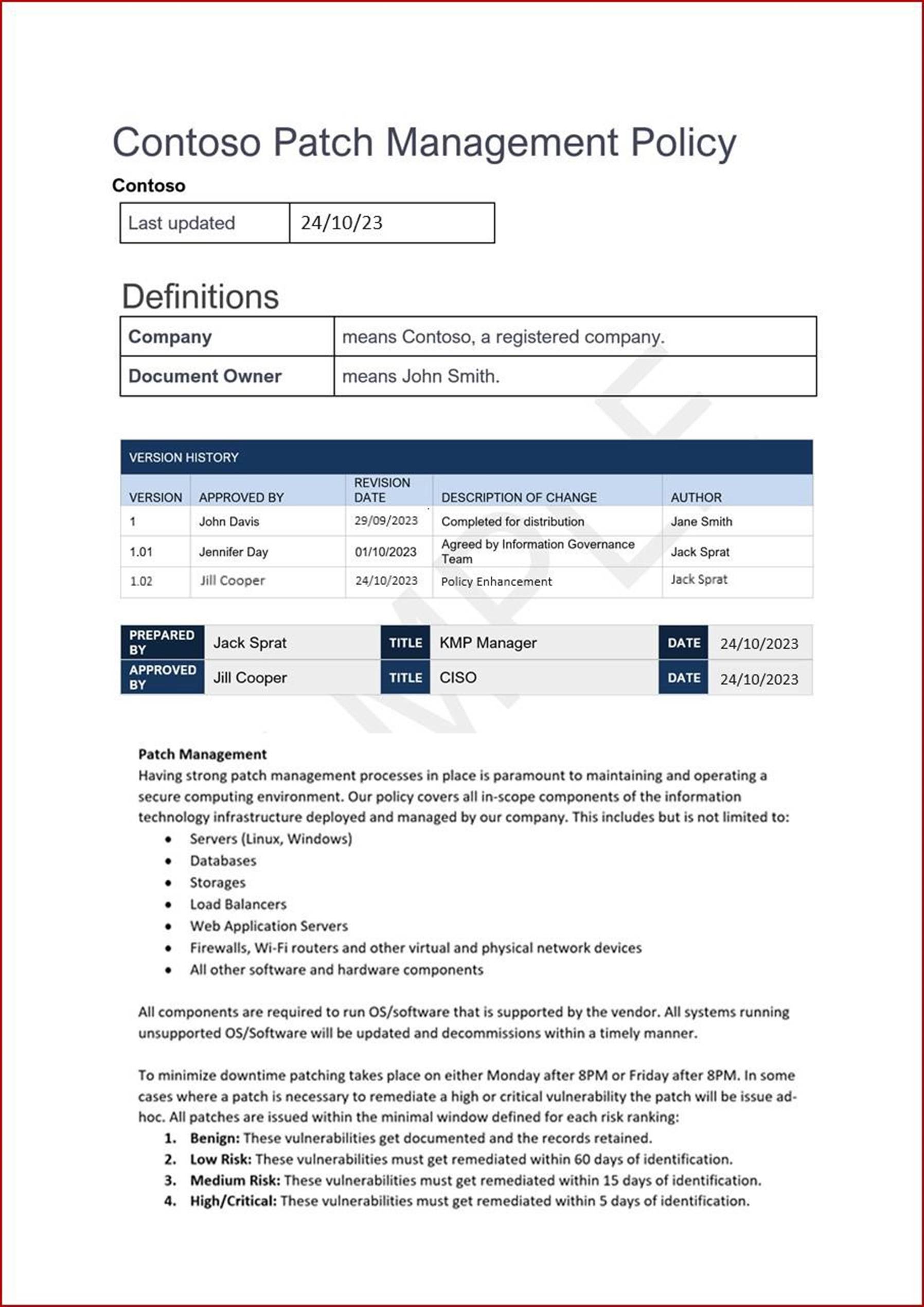

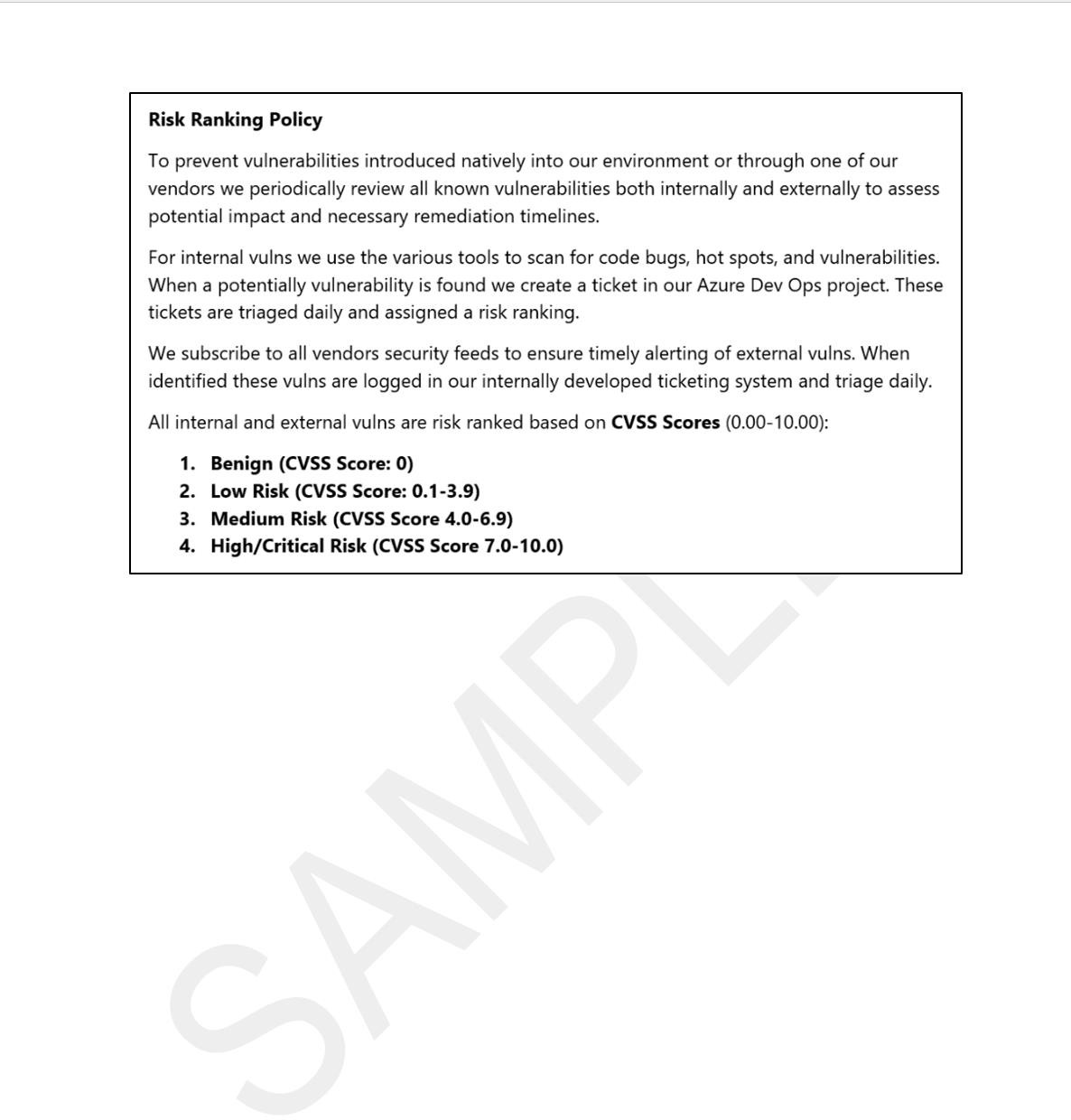

Exemple de preuve : gestion des correctifs

La capture d’écran suivante montre un extrait de code d’une stratégie de gestion des correctifs/classement des risques, ainsi que les différents niveaux de catégories de risque. Ceci est suivi par les délais de classification et de correction. Remarque : Les éditeurs de logiciels indépendants doivent partager la documentation réelle sur la stratégie/procédure de prise en charge et ne pas simplement fournir une capture d’écran.

Exemple de preuve technique supplémentaire (facultatif) à l’appui du document de stratégie

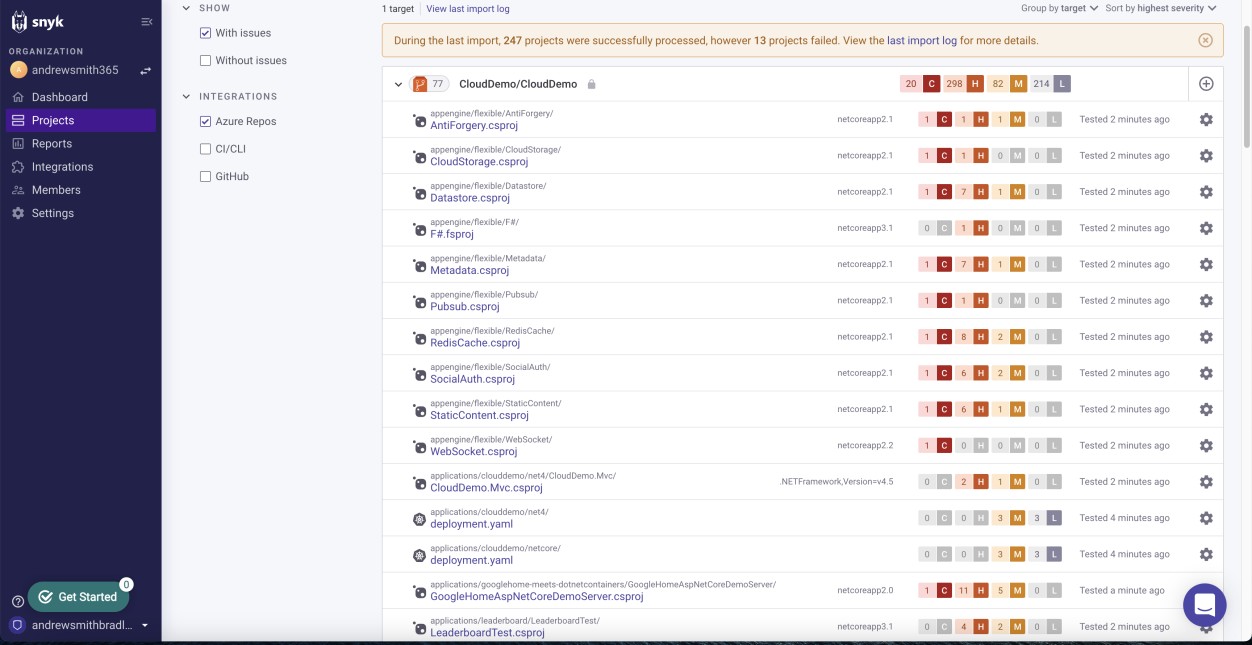

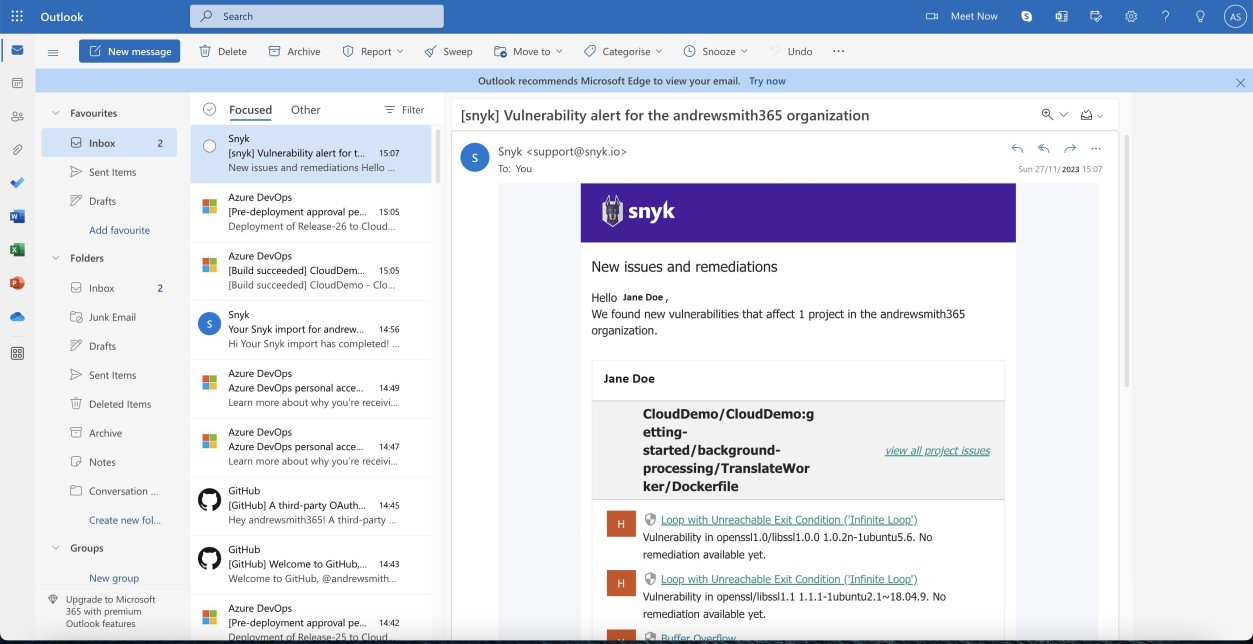

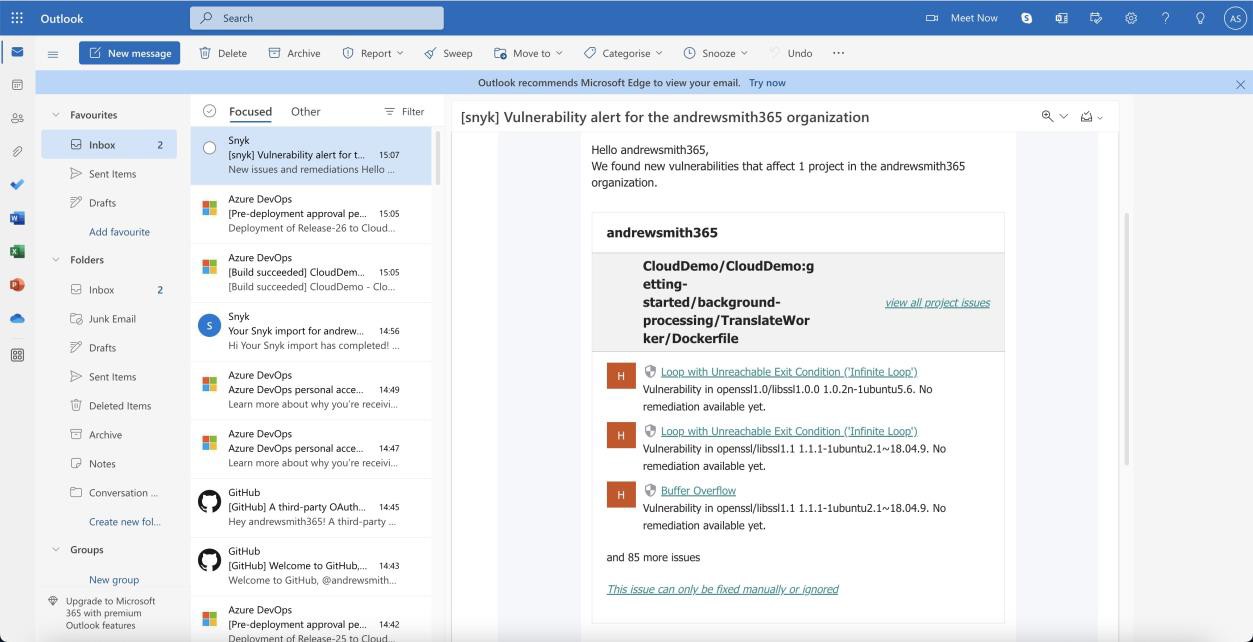

Des preuves logiques telles que des feuilles de calcul de suivi des vulnérabilités, des rapports d’évaluation technique des vulnérabilités ou des captures d’écran de tickets générés via des plateformes de gestion en ligne pour suivre l’état et la progression des vulnérabilités utilisées pour prendre en charge l’implémentation du processus décrit dans la documentation de stratégie à fournir. La capture d’écran suivante montre que Snyk, qui est un outil d’analyse de composition logicielle (SCA), est utilisé pour analyser la base de code à la recherche de vulnérabilités. Cette opération est suivie d’une notification par e-mail.

Remarque : Dans cet exemple, une capture d’écran complète n’a pas été utilisée, mais toutes les captures d’écran de preuve envoyées par l’éditeur de logiciels indépendant doivent être des captures d’écran complètes montrant n’importe quelle URL, l’utilisateur connecté, ainsi que l’heure et la date système.

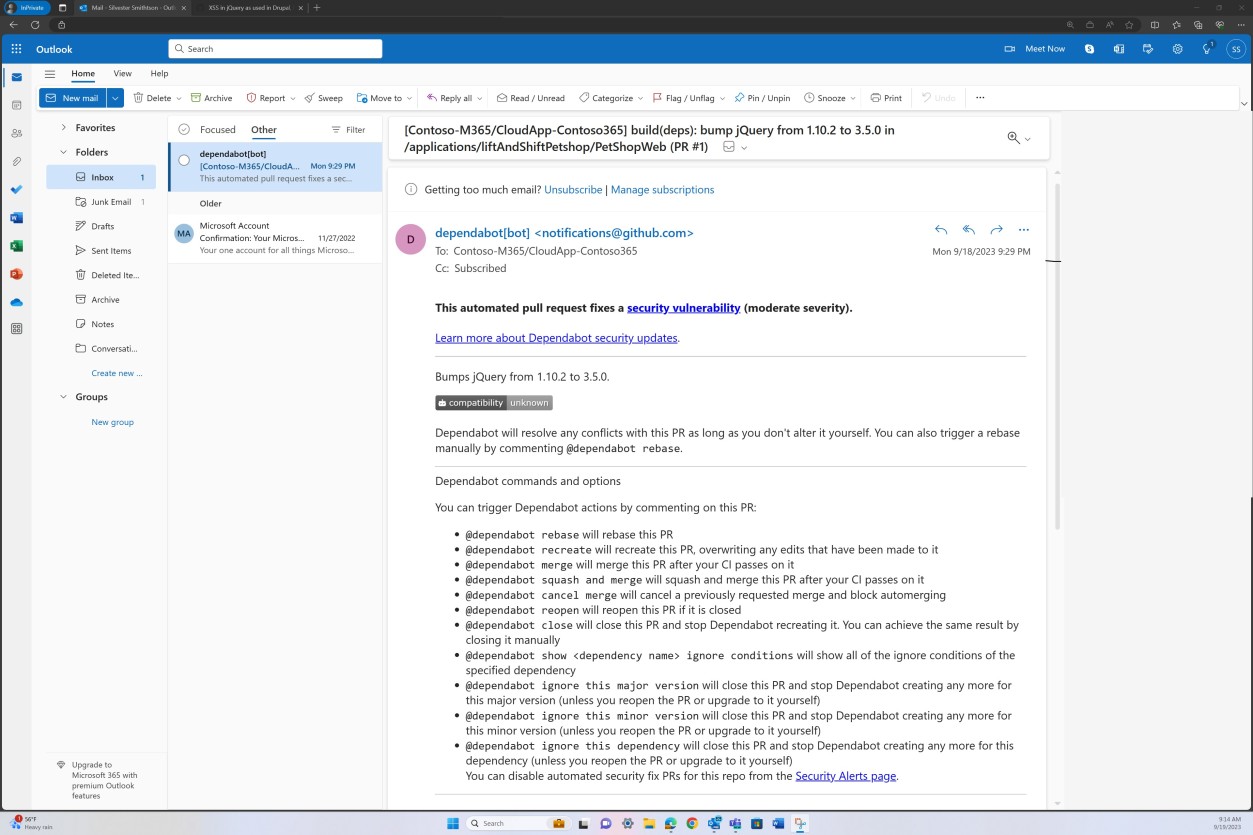

Les deux captures d’écran suivantes montrent un exemple de notification par e-mail reçue lorsque de nouvelles vulnérabilités sont signalées par Snyk. Nous pouvons voir que l’e-mail contient le projet affecté et l’utilisateur affecté pour recevoir les alertes.

La capture d’écran suivante montre les vulnérabilités identifiées.

Remarque : Dans les exemples précédents, les captures d’écran complètes n’ont pas été utilisées, mais toutes les captures d’écran de preuve envoyées par l’éditeur de logiciels indépendant doivent être des captures d’écran complètes montrant l’URL, l’heure et la date de connexion de l’utilisateur et du système.

Exemple de preuve

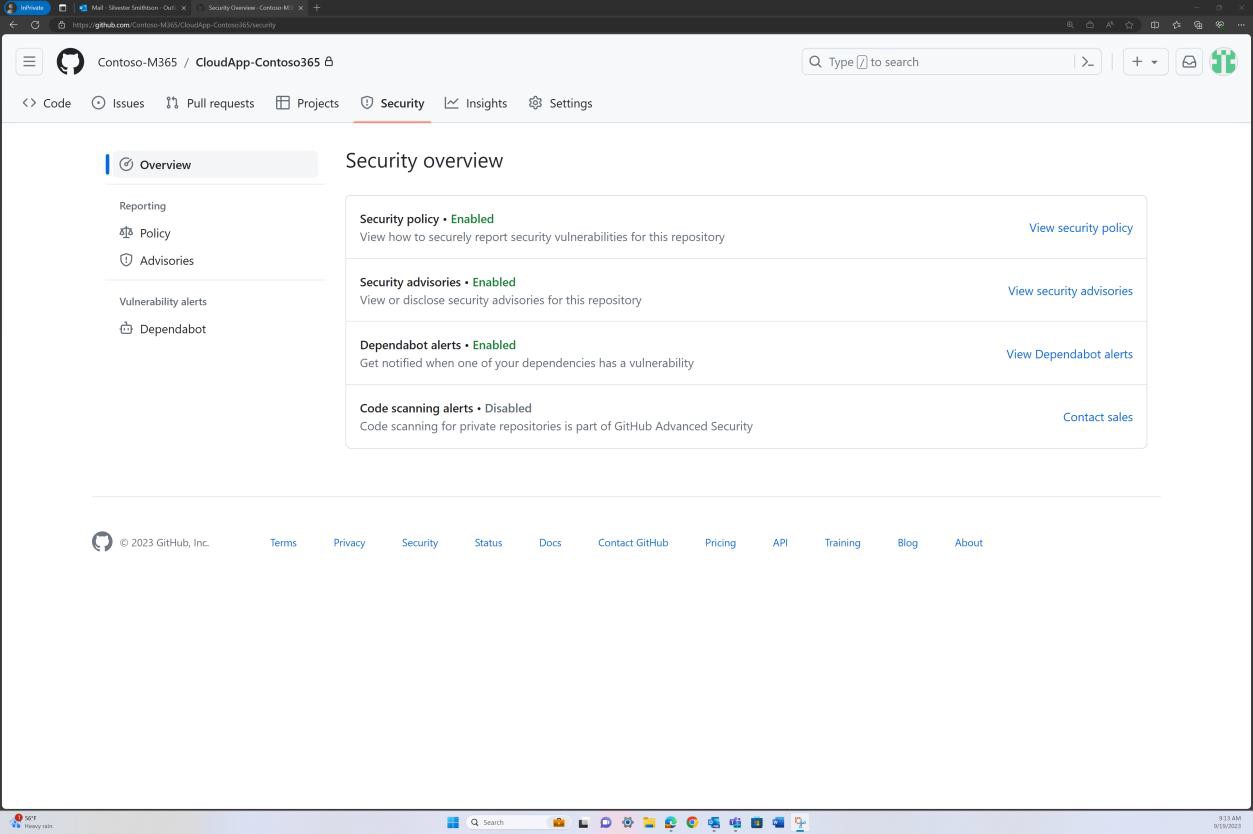

Les captures d’écran suivantes montrent les outils de sécurité GitHub configurés et activés pour rechercher les vulnérabilités au sein de la base de code et les alertes sont envoyées par e-mail.

La notification par e-mail suivante est une confirmation que les problèmes avec indicateur seront résolus automatiquement par le biais d’une demande de tirage.

Exemple de preuve

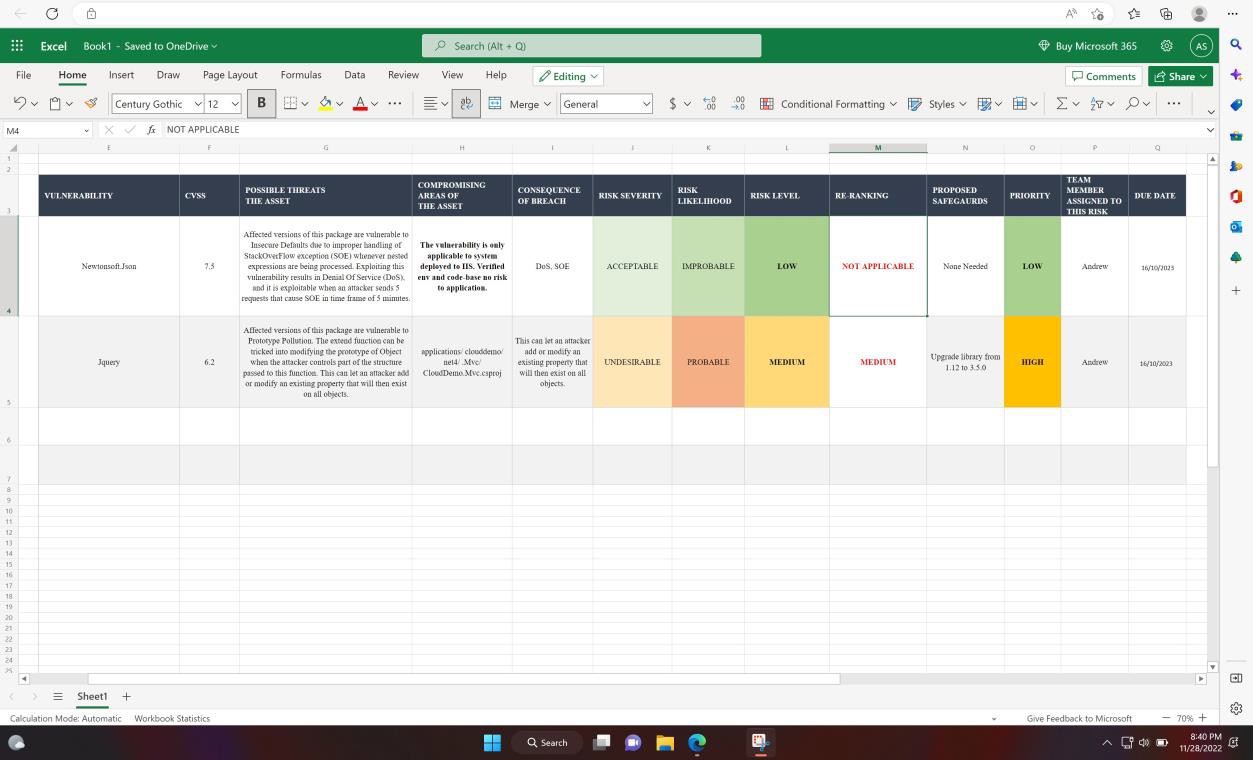

La capture d’écran suivante montre l’évaluation technique interne et le classement des vulnérabilités via une feuille de calcul.

Exemple de preuve

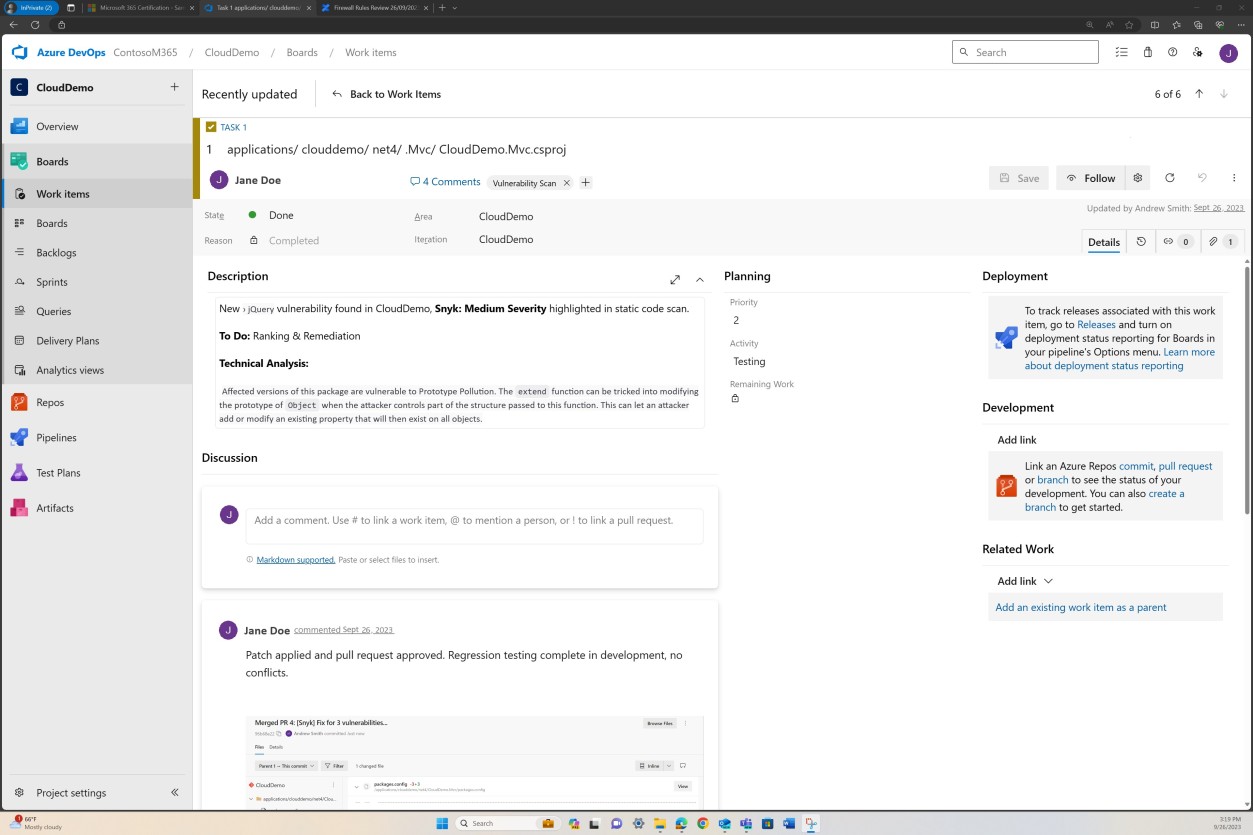

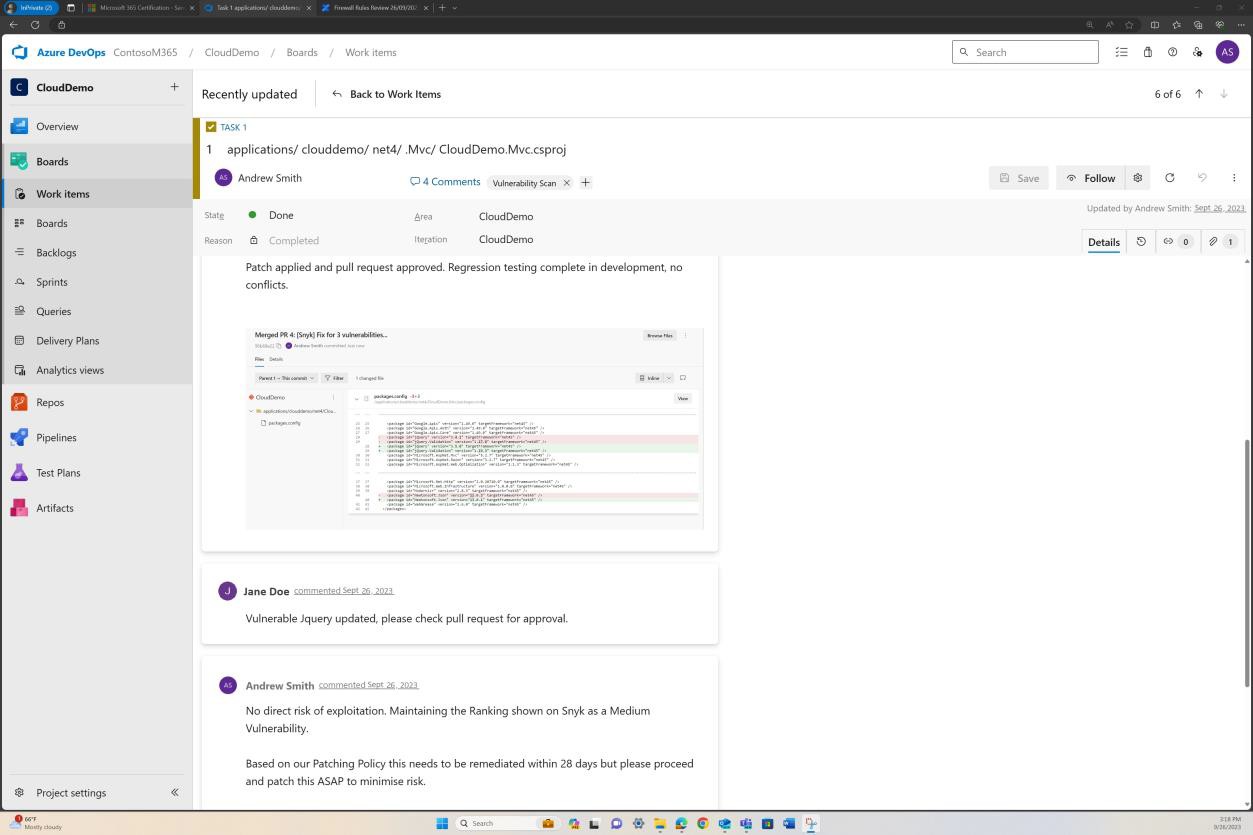

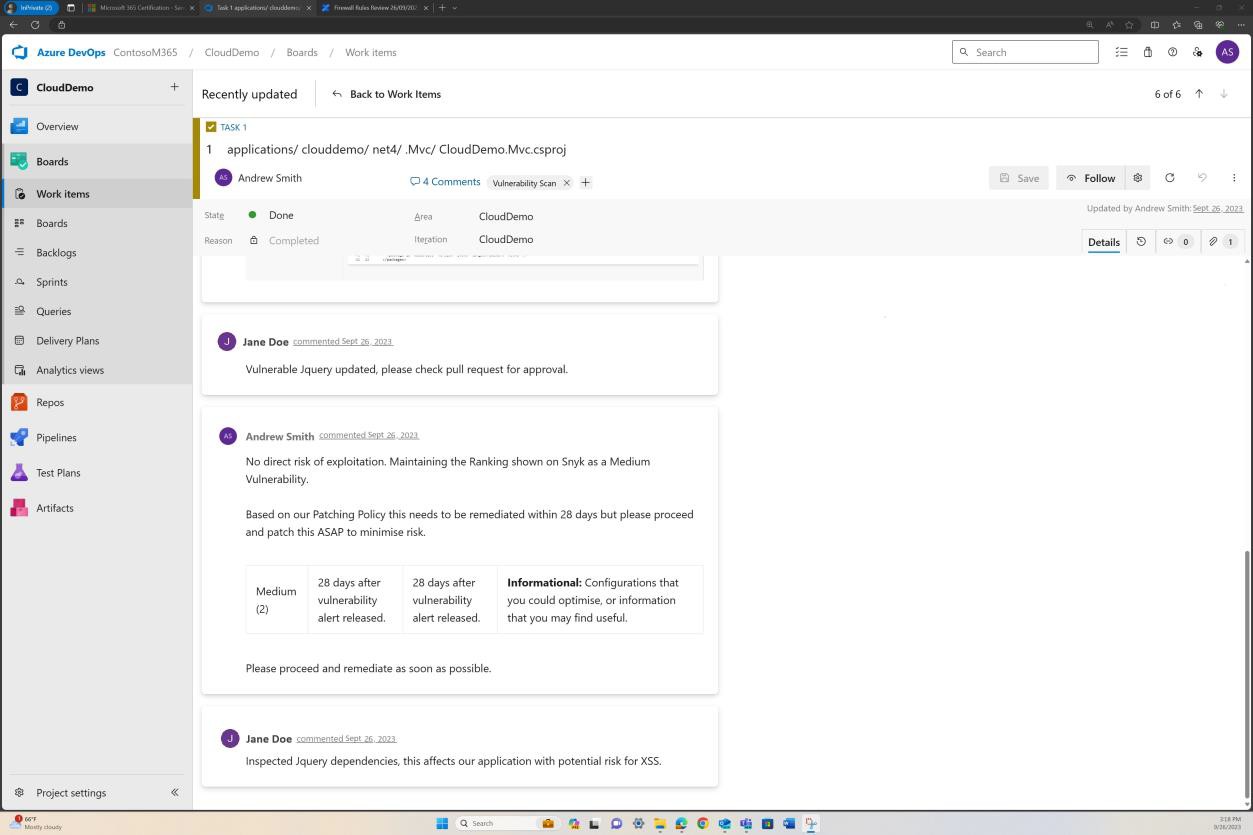

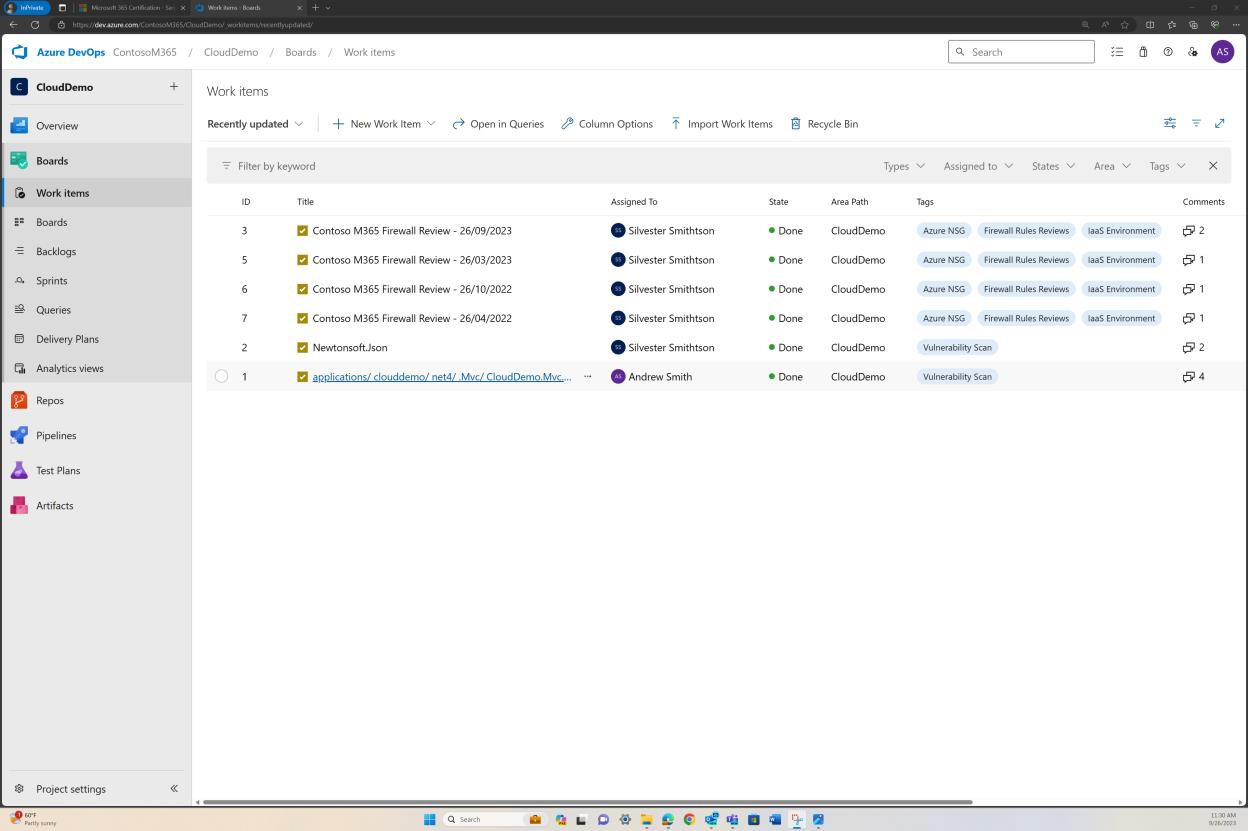

Les captures d’écran suivantes montrent les tickets déclenchés dans DevOps pour chaque vulnérabilité qui a été découverte.

L’évaluation, le classement et l’examen par un employé distinct se produisent avant l’implémentation des modifications.

Contrôle n° 5

Fournissez des preuves démontrables que :

Tous les composants système échantillonnés sont corrigés.

Fournir des preuves démontrables que les systèmes d’exploitation et les composants logiciels non pris en charge ne sont pas en cours d’utilisation.

Intention : composants système échantillonné

Ce sous-point vise à s’assurer que des preuves vérifiables sont fournies pour confirmer que tous les composants du système échantillonnés au sein de l’organisation sont activement corrigés. Les preuves peuvent inclure, sans s’y limiter, des journaux de gestion des correctifs, des rapports d’audit système ou des procédures documentées montrant que des correctifs ont été appliqués. Lorsque la technologie serverless ou PaaS (Platform as a Service) est utilisée, cela doit s’étendre pour inclure la base de code pour confirmer que les versions les plus récentes et les plus sécurisées des bibliothèques et des dépendances sont en cours d’utilisation.

Recommandations : composants système échantillonnées

Fournissez une capture d’écran pour chaque appareil dans l’exemple et les composants logiciels de prise en charge montrant que les correctifs sont installés conformément au processus de mise à jour corrective documenté. En outre, fournissez des captures d’écran montrant la mise à jour corrective de la base de code.

Exemple de preuve : composants système échantillonnées

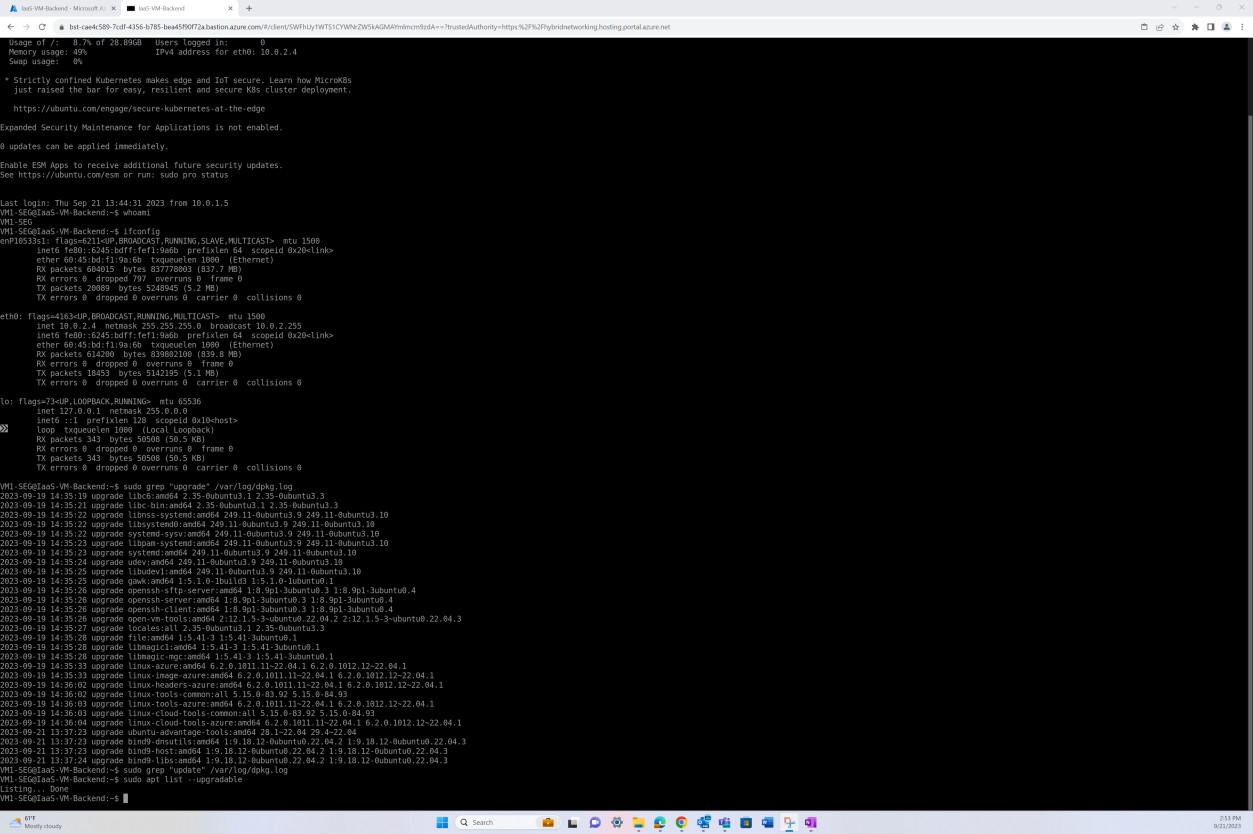

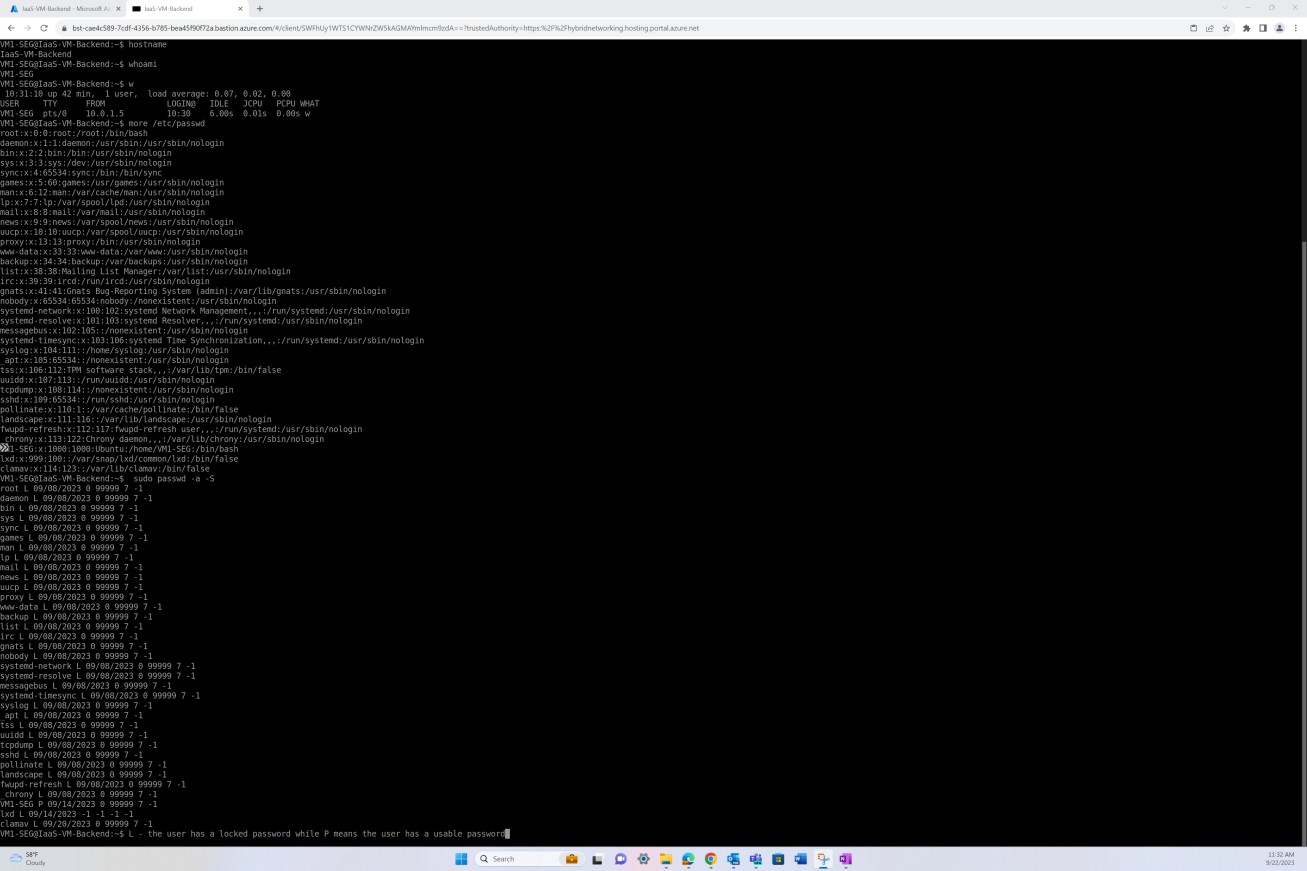

La capture d’écran suivante montre la mise à jour corrective d’une machine virtuelle de système d’exploitation Linux « IaaS- VM-Backend ».

Exemple de preuve

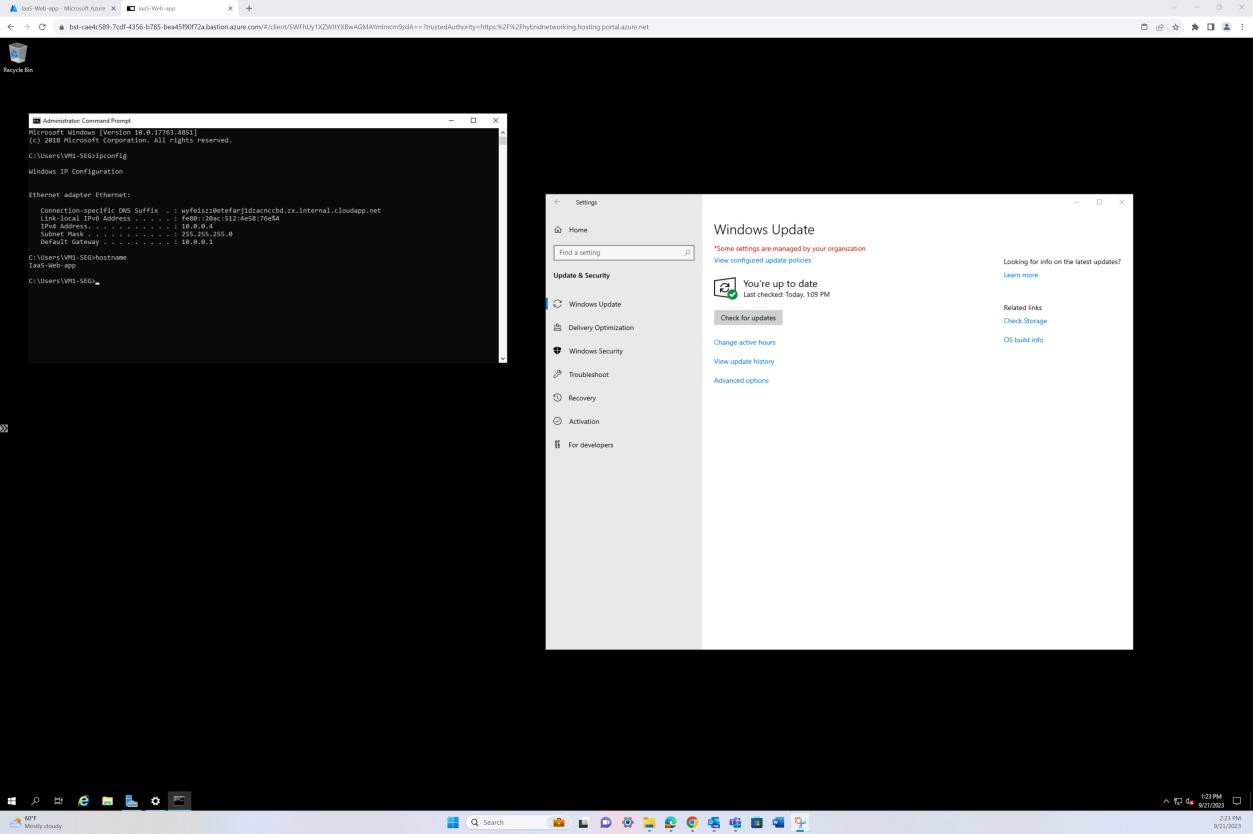

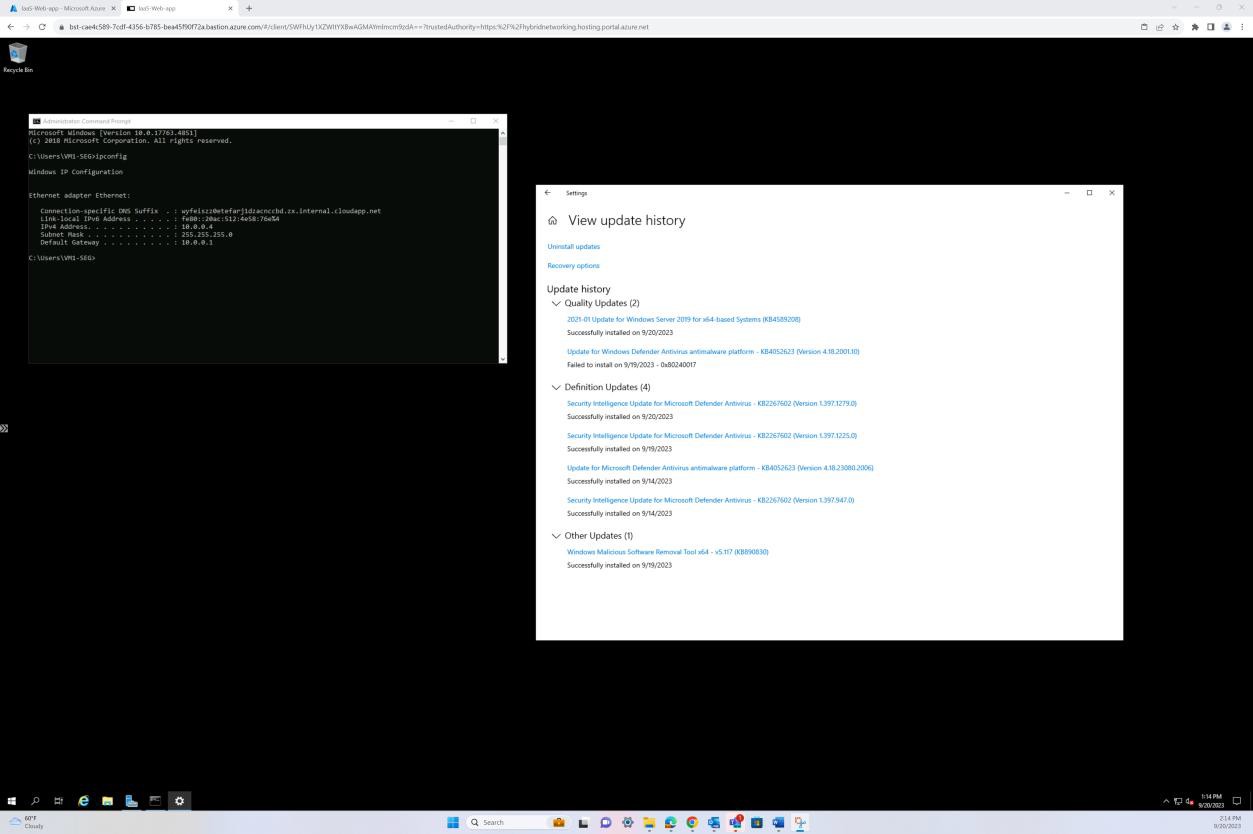

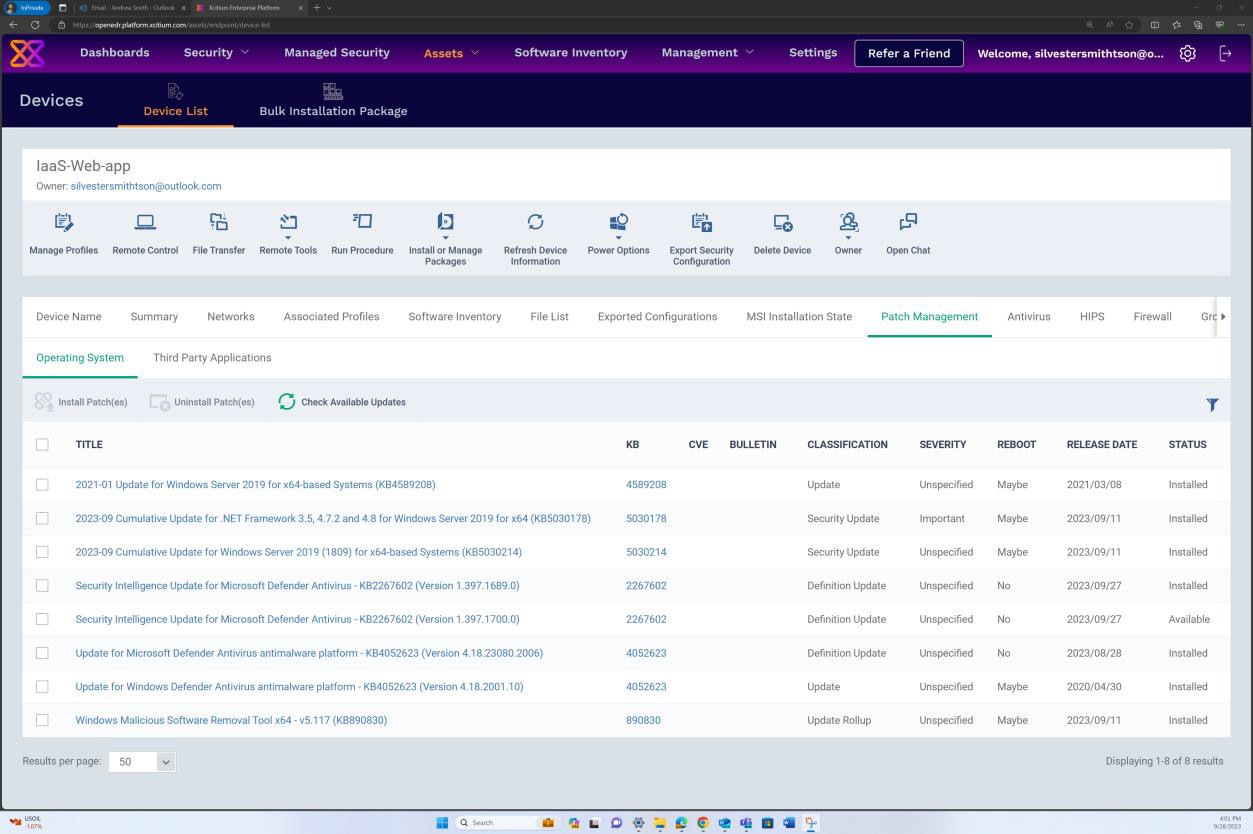

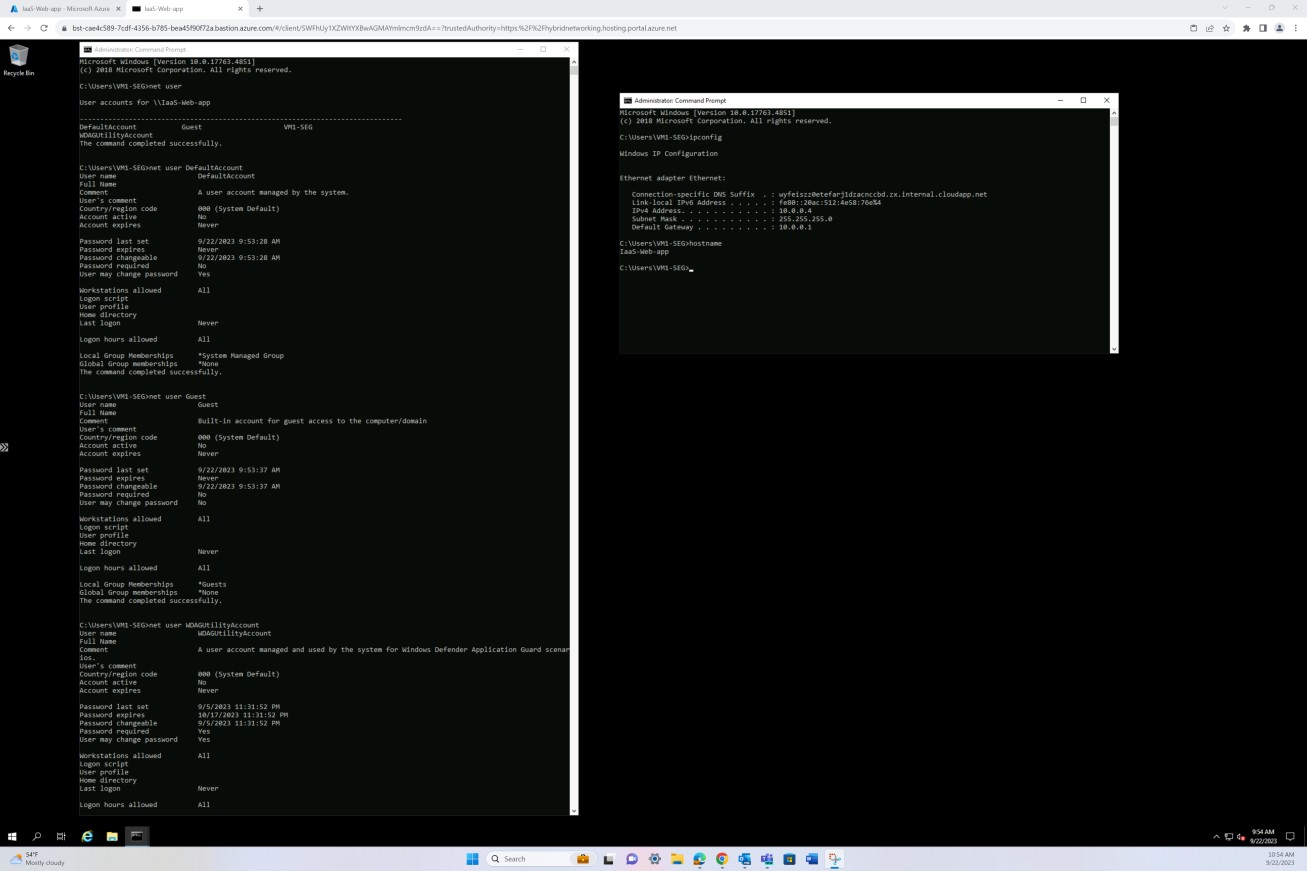

La capture d’écran suivante montre la mise à jour corrective d’une machine virtuelle du système d’exploitation Windows « IaaS-Web-app ».

Exemple de preuve

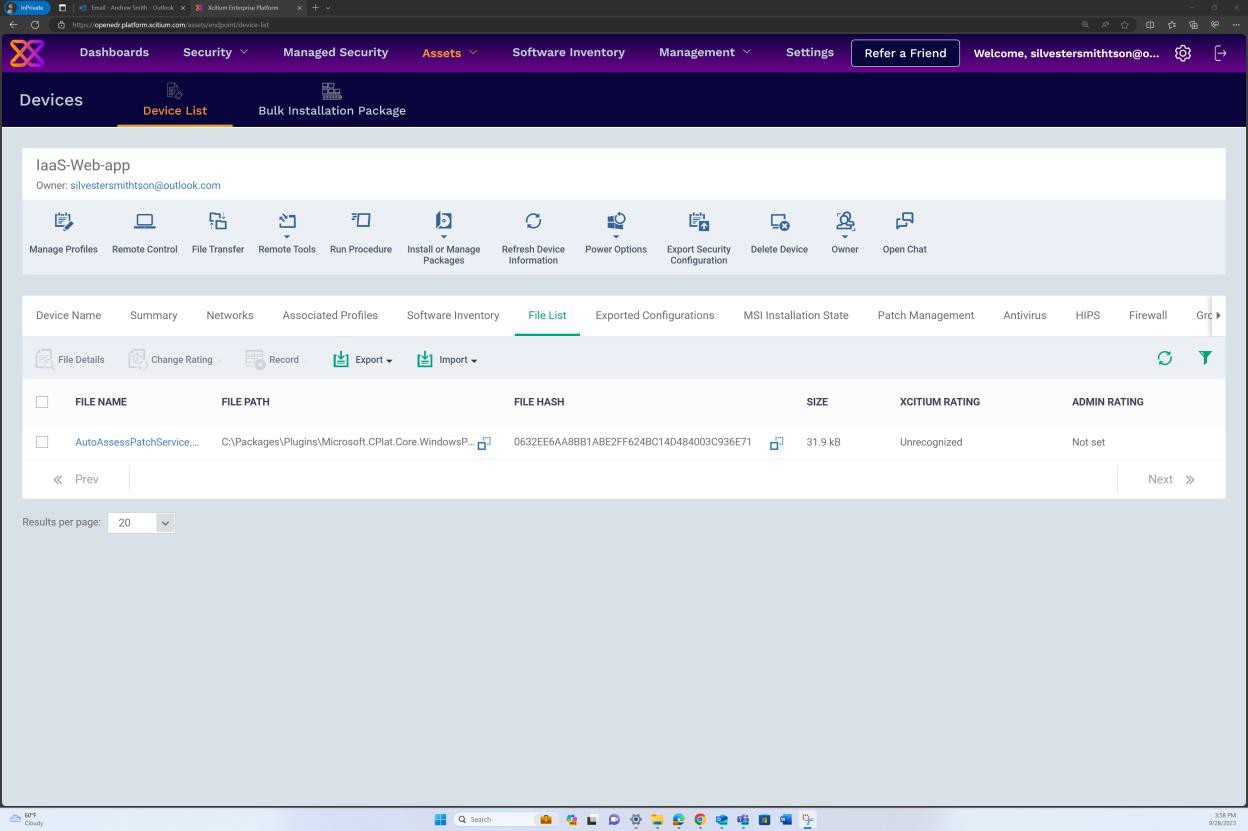

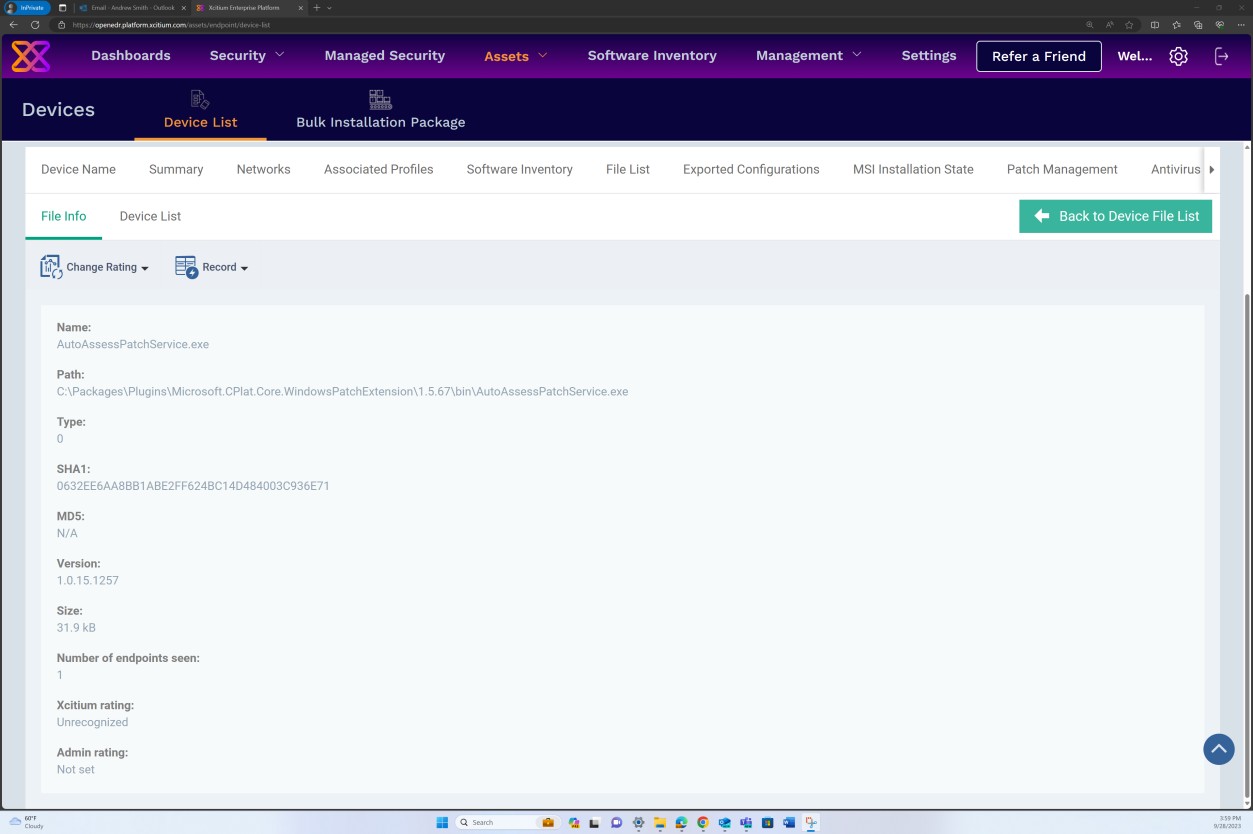

Si vous conservez la mise à jour corrective à partir d’autres outils tels que Microsoft Intune, Defender pour le cloud, etc., des captures d’écran peuvent être fournies à partir de ces outils. Les captures d’écran suivantes de la solution OpenEDR montrent que la gestion des correctifs est effectuée via le portail OpenEDR.

La capture d’écran suivante montre que la gestion des correctifs du serveur dans l’étendue s’effectue via la plateforme OpenEDR. La classification et l’état sont visibles ci-dessous, ce qui montre que la mise à jour corrective se produit.

La capture d’écran suivante montre que les journaux sont générés pour les correctifs correctement installés sur le serveur.

Exemple de preuve

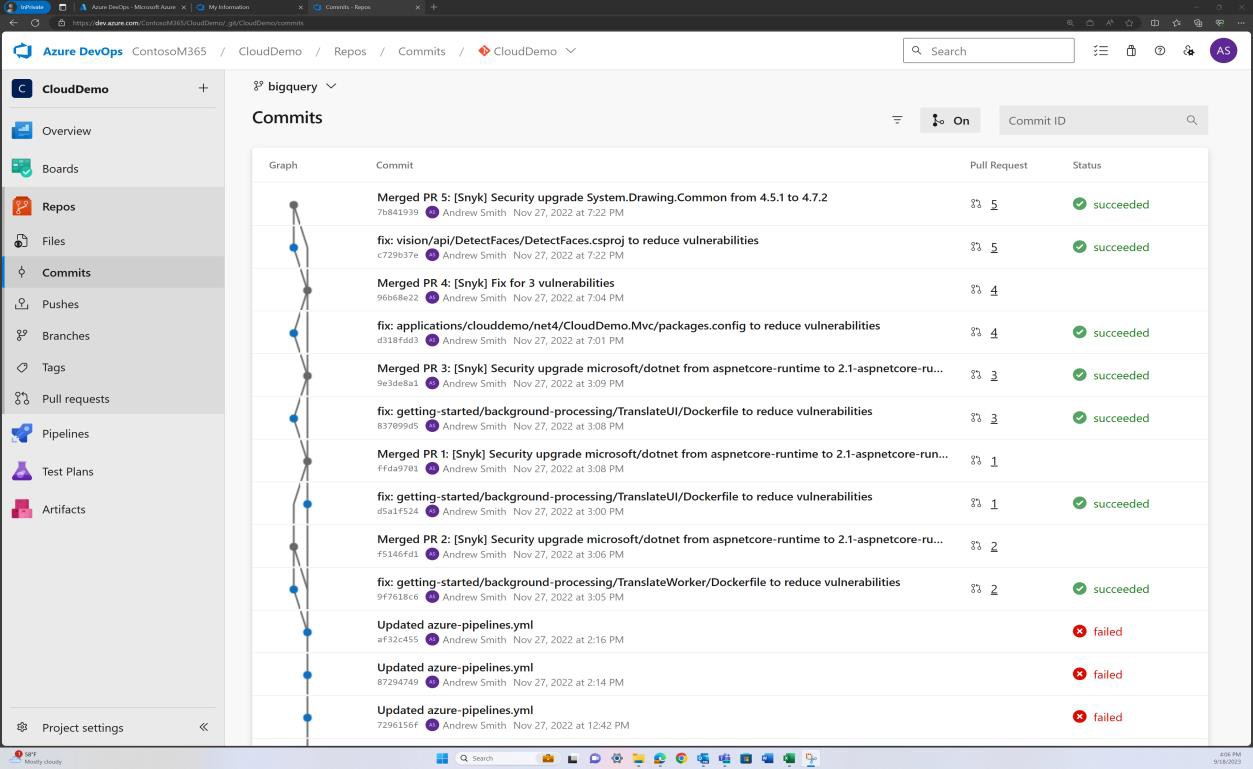

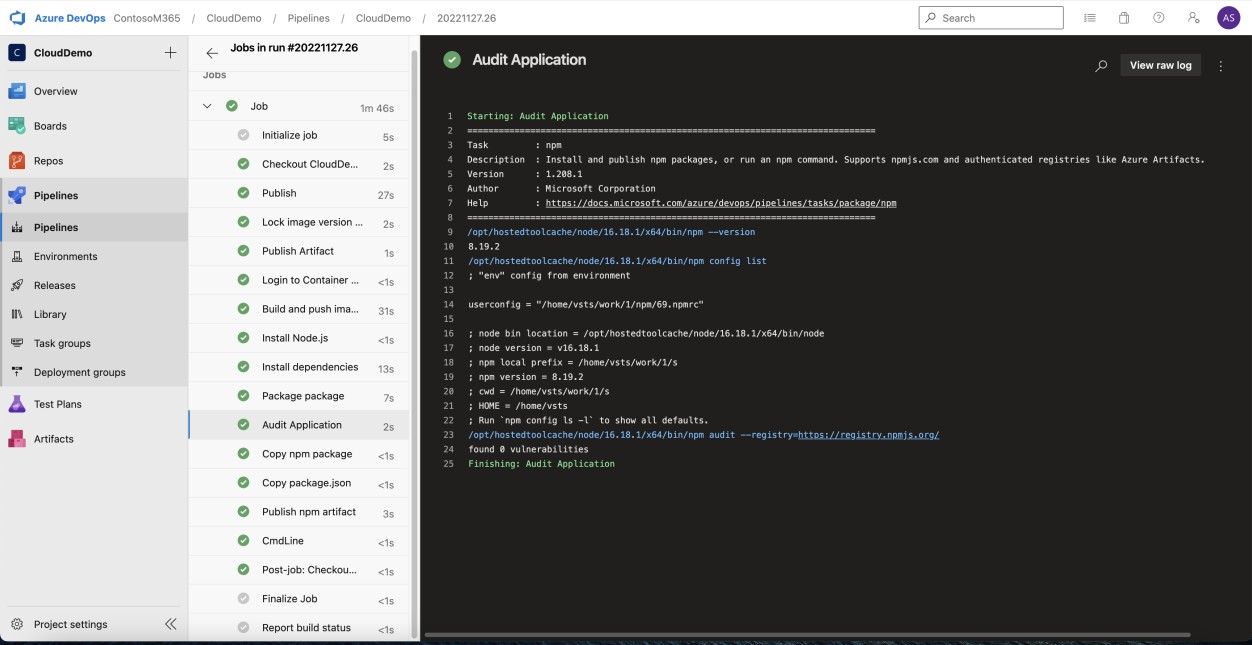

La capture d’écran suivante montre que les dépendances de la base de code/bibliothèque tierce sont corrigées via Azure DevOps.

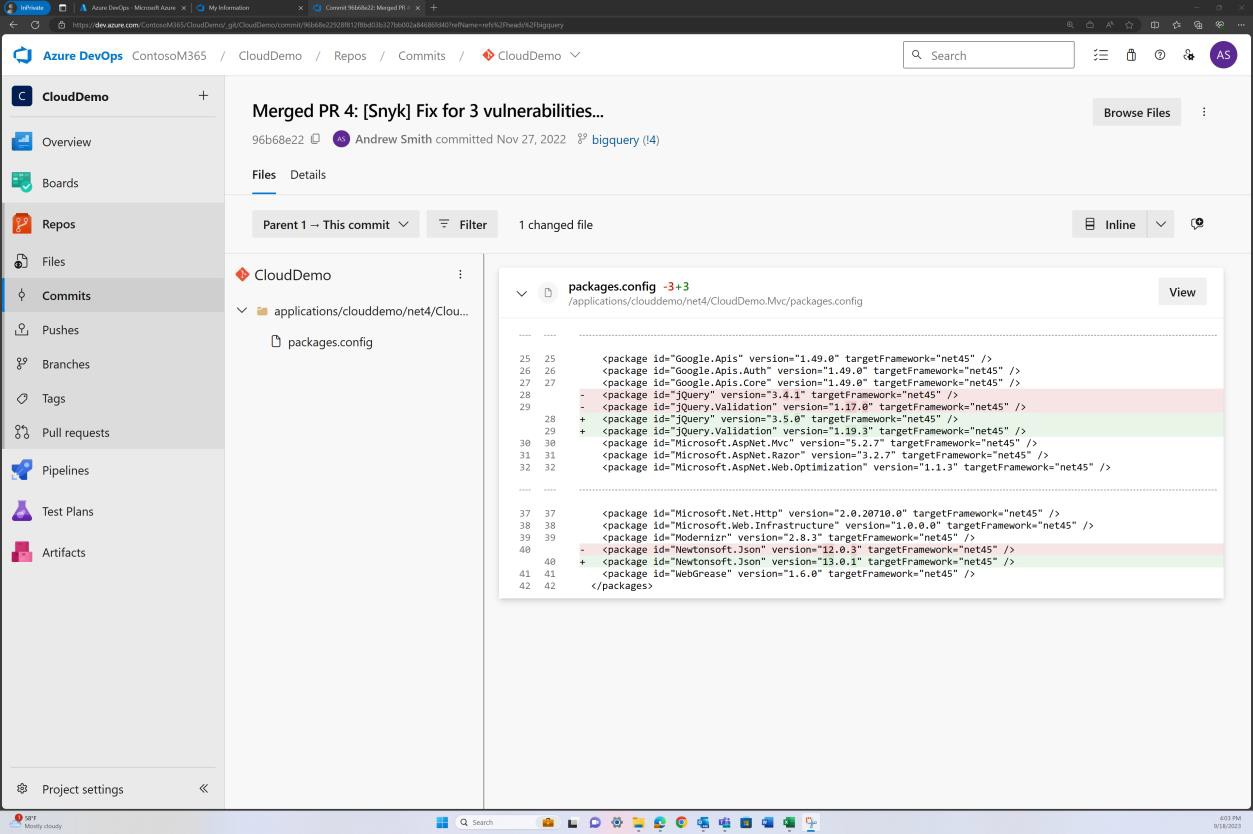

La capture d’écran suivante montre qu’un correctif pour les vulnérabilités découvertes par Snyk est en cours de validation dans la branche pour résoudre les bibliothèques obsolètes.

La capture d’écran suivante montre que les bibliothèques ont été mises à niveau vers des versions prises en charge.

Exemple de preuve

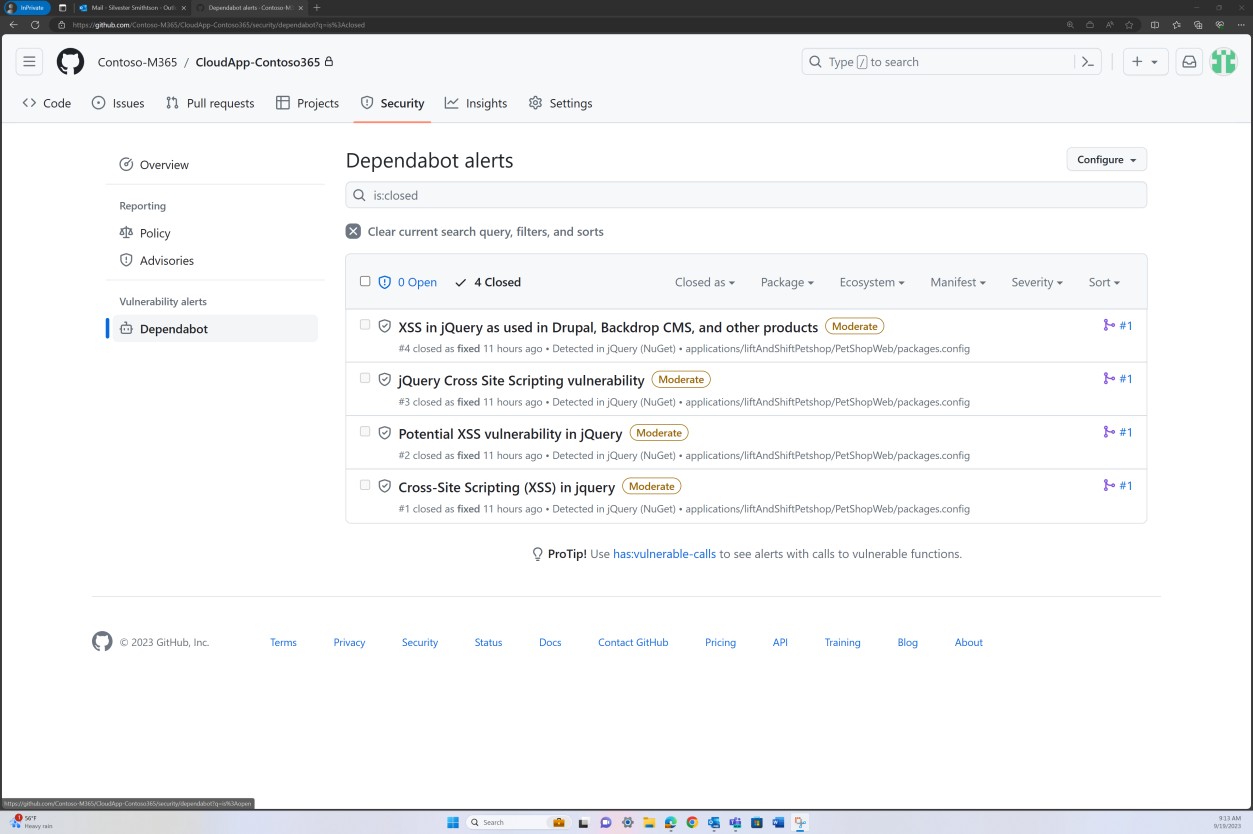

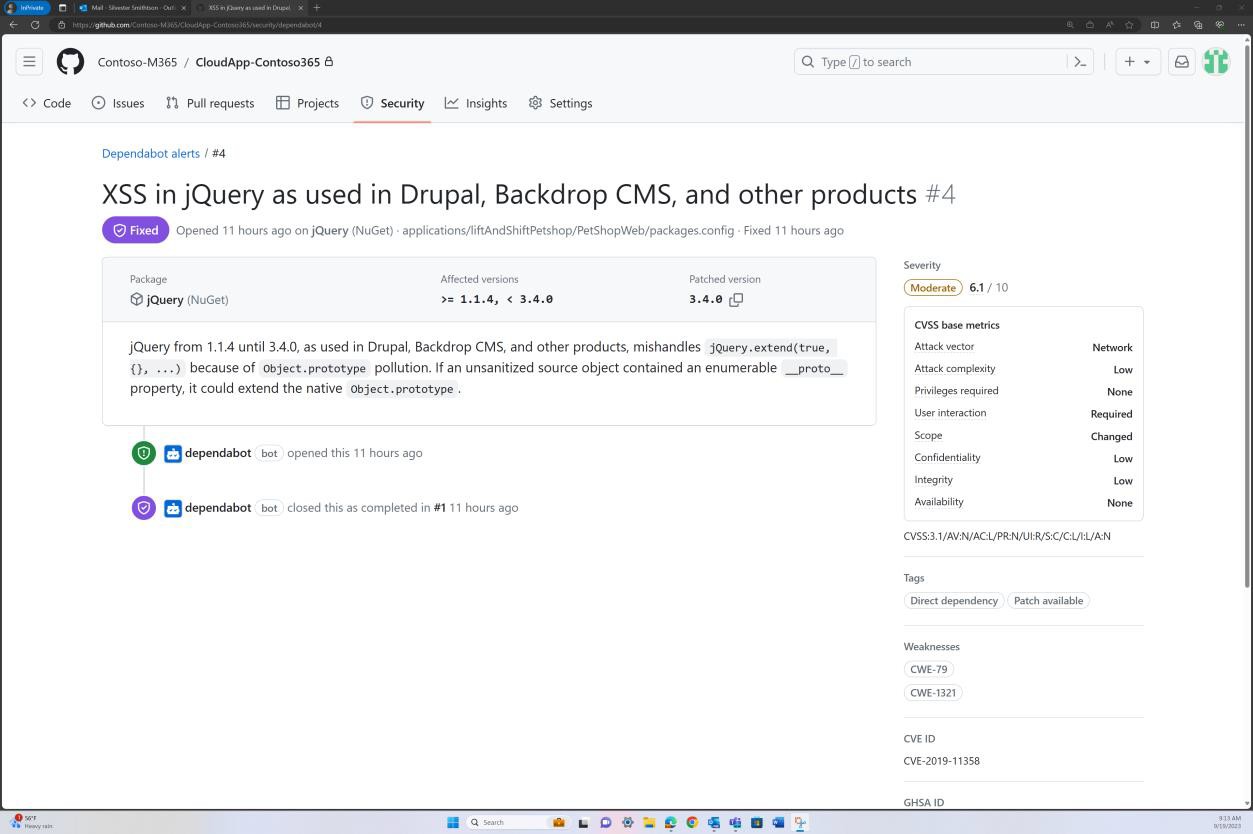

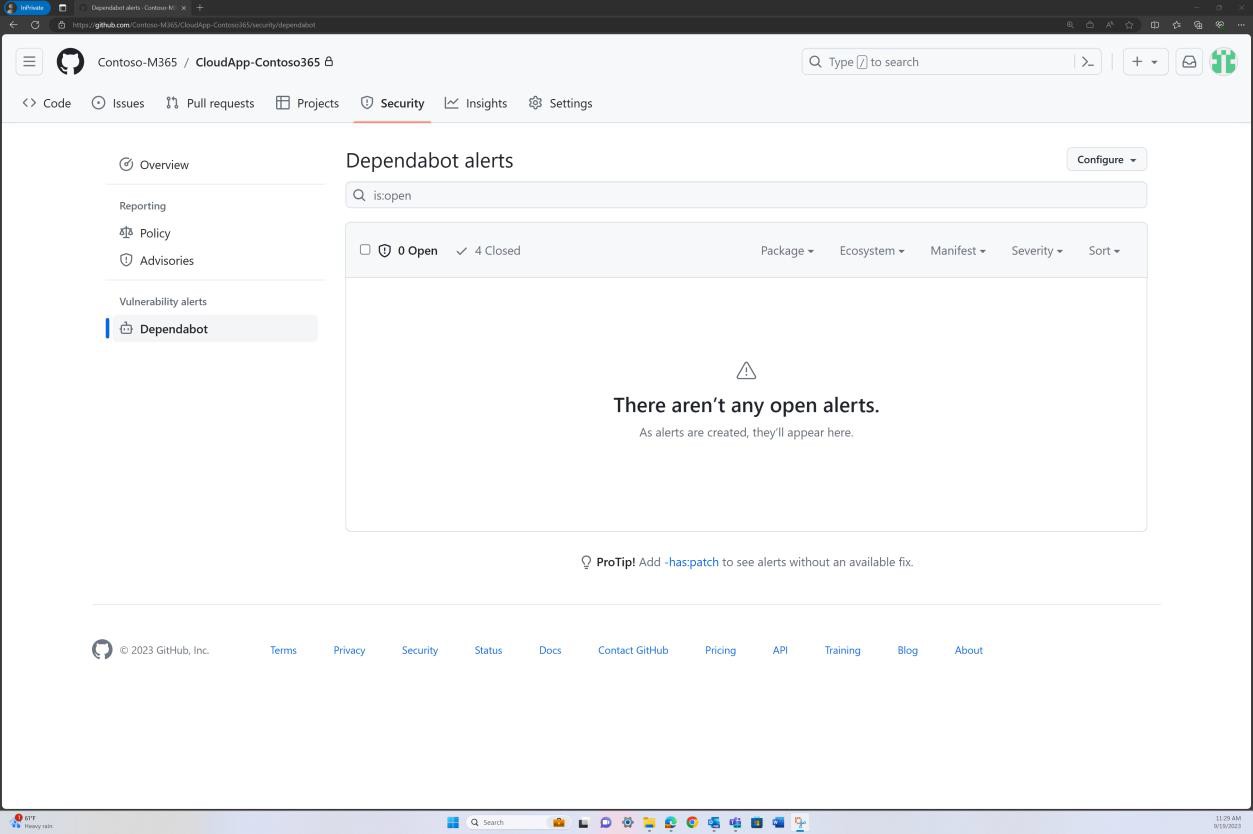

Les captures d’écran suivantes montrent que la mise à jour corrective de base du code est conservée via GitHub Dependabot. Les éléments fermés montrent que la mise à jour corrective se produit et que les vulnérabilités ont été résolues.

Intention : système d’exploitation non pris en charge

Les logiciels qui ne sont pas gérés par les fournisseurs souffrent, au fil du temps, de vulnérabilités connues qui ne sont pas corrigées. Par conséquent, l’utilisation de systèmes d’exploitation et de composants logiciels non pris en charge ne doit pas être utilisée dans des environnements de production. Lorsque l’infrastructure en tant que service (IaaS) est déployée, la configuration requise pour ce sous-point s’étend pour inclure à la fois l’infrastructure et la base de code afin de garantir que chaque couche de la pile technologique est conforme à la stratégie de l’organisation sur l’utilisation des logiciels pris en charge.

Recommandations : système d’exploitation non pris en charge

Fournissez une capture d’écran pour chaque appareil dans l’exemple d’ensemble choisi par votre analyste afin de collecter des preuves contre l’affichage de la version du système d’exploitation en cours d’exécution (incluez le nom de l’appareil/du serveur dans la capture d’écran). En outre, fournissez la preuve que les composants logiciels s’exécutant dans l’environnement exécutent des versions prises en charge du logiciel. Pour ce faire, vous pouvez fournir la sortie des rapports d’analyse des vulnérabilités internes (à condition que l’analyse authentifiée soit incluse) et/ou la sortie d’outils qui vérifient les bibliothèques tierces, telles que Snyk, Trivy ou NPM Audit. En cas d’exécution dans PaaS, seule la mise à jour corrective de bibliothèque tierce doit être couverte.

Exemple de preuve : système d’exploitation non pris en charge

La capture d’écran suivante de l’audit NPM Azure DevOps montre qu’aucune bibliothèque/dépendance non prise en charge n’est utilisée dans l’application web.

Remarque : Dans l’exemple suivant, aucune capture d’écran complète n’a été utilisée, mais toutes les captures d’écran de preuve envoyées par l’éditeur de logiciels indépendant doivent être des captures d’écran complètes montrant l’URL, l’heure et la date de connexion de l’utilisateur et du système.

Exemple de preuve

La capture d’écran suivante de GitHub Dependabot montre qu’aucune bibliothèque/dépendance n’est utilisée dans l’application web.

Exemple de preuve

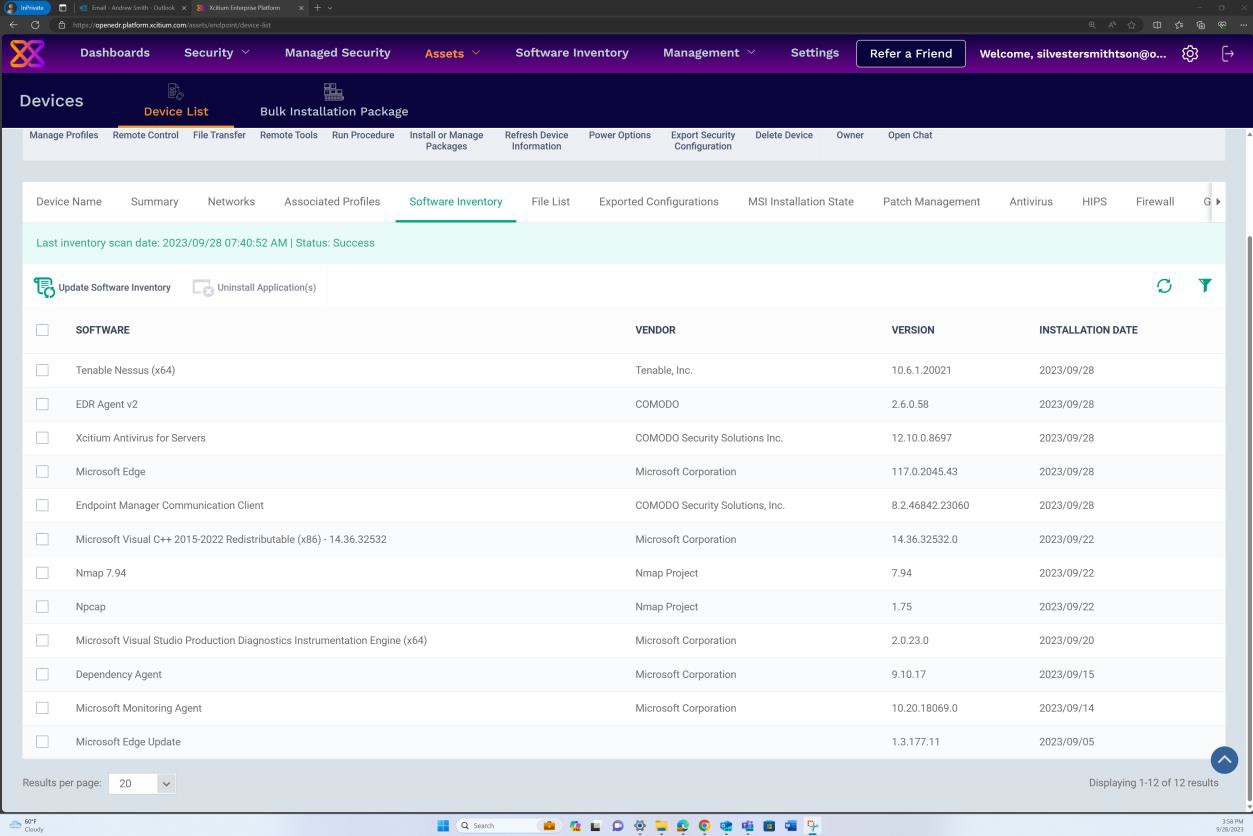

La capture d’écran suivante de l’inventaire logiciel pour le système d’exploitation Windows via OpenEDR montre qu’aucune version de logiciel et de système d’exploitation non pris en charge ou obsolète n’a été trouvée.

Exemple de preuve

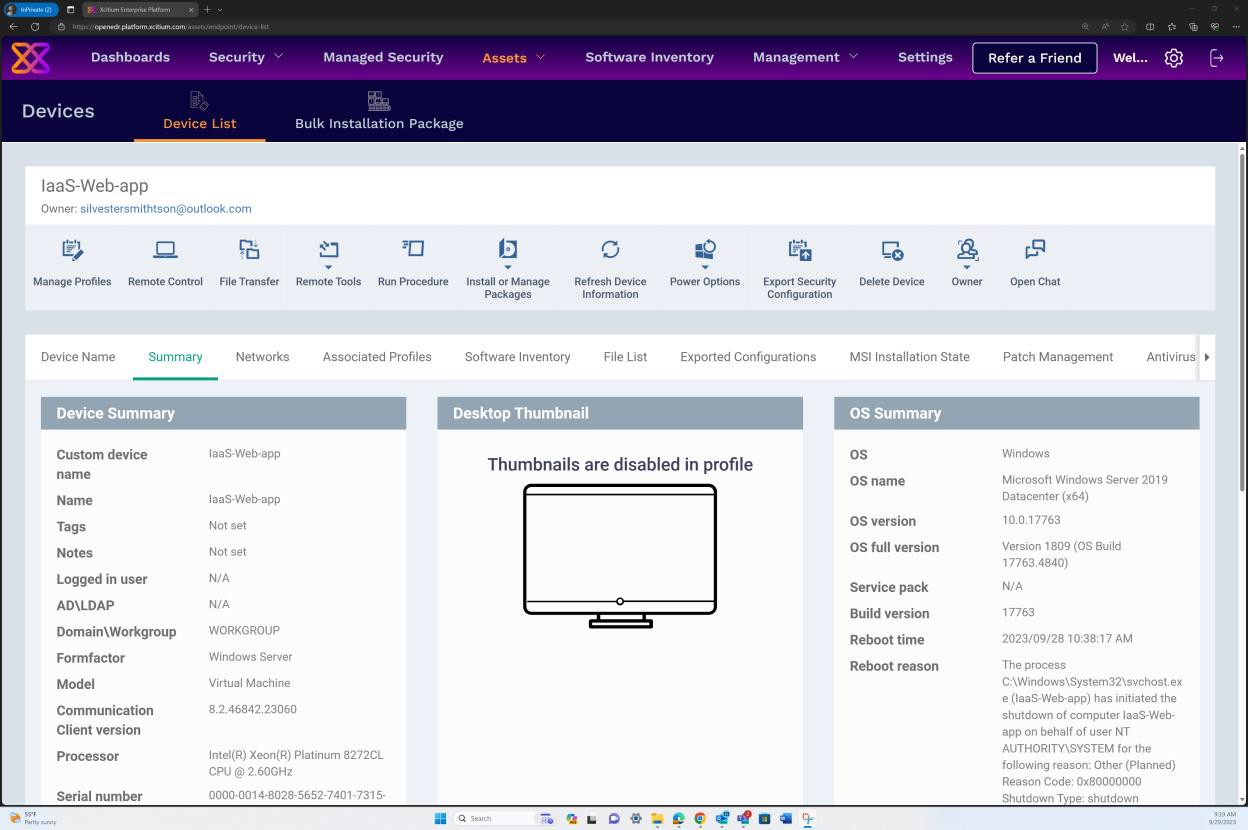

La capture d’écran suivante provient d’OpenEDR sous le Résumé du système d’exploitation montrant Windows Server 2019 Datacenter (x64) et l’historique complet des versions du système d’exploitation, y compris le Service Pack, la version de build, etc. validation qu’aucun système d’exploitation non pris en charge n’a été trouvé.

Exemple de preuve

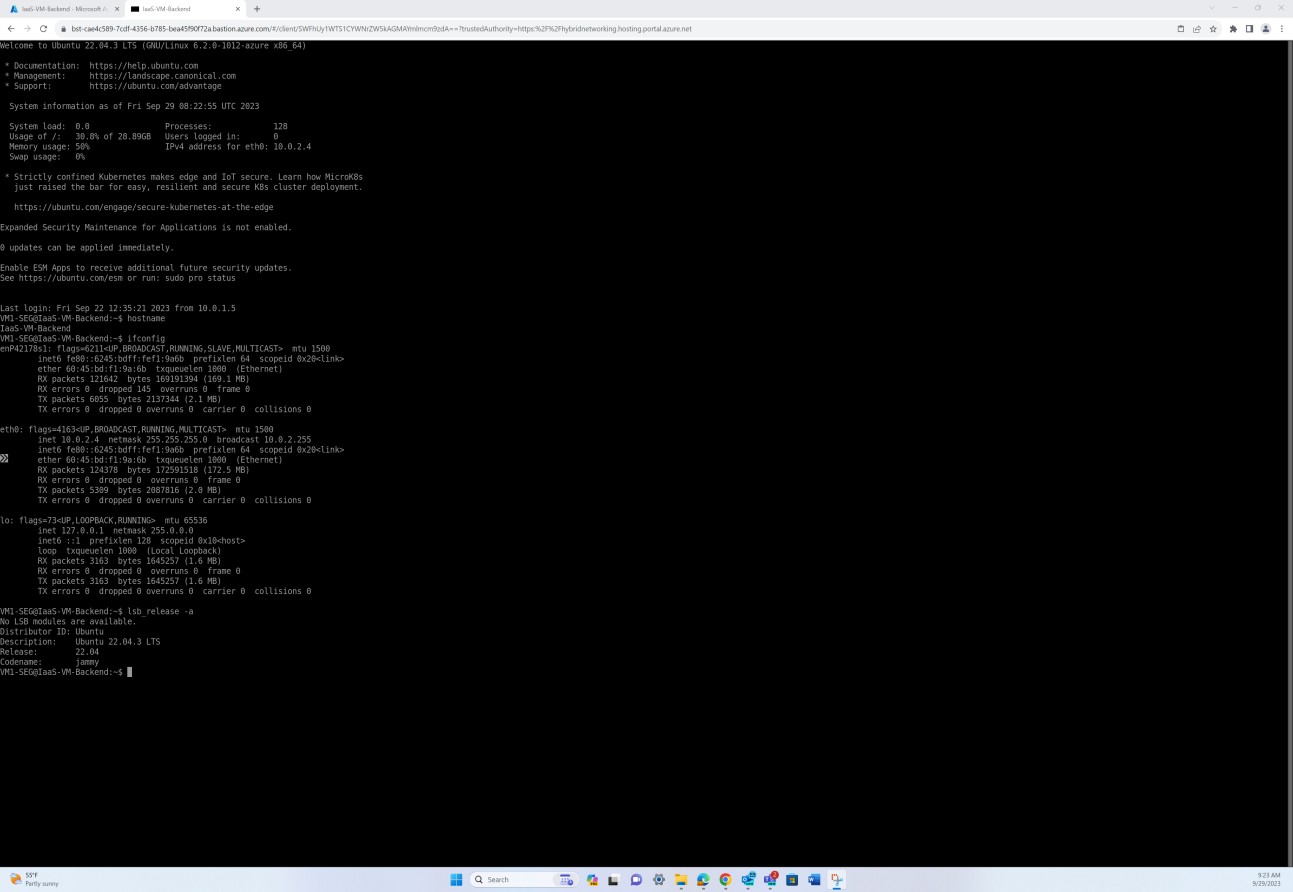

La capture d’écran suivante d’un serveur de système d’exploitation Linux montre tous les détails de la version, notamment l’ID du serveur de distribution, la description, la version et le nom du code, confirmant qu’aucun système d’exploitation Linux non pris en charge n’a été trouvé.

Exemple de preuve :

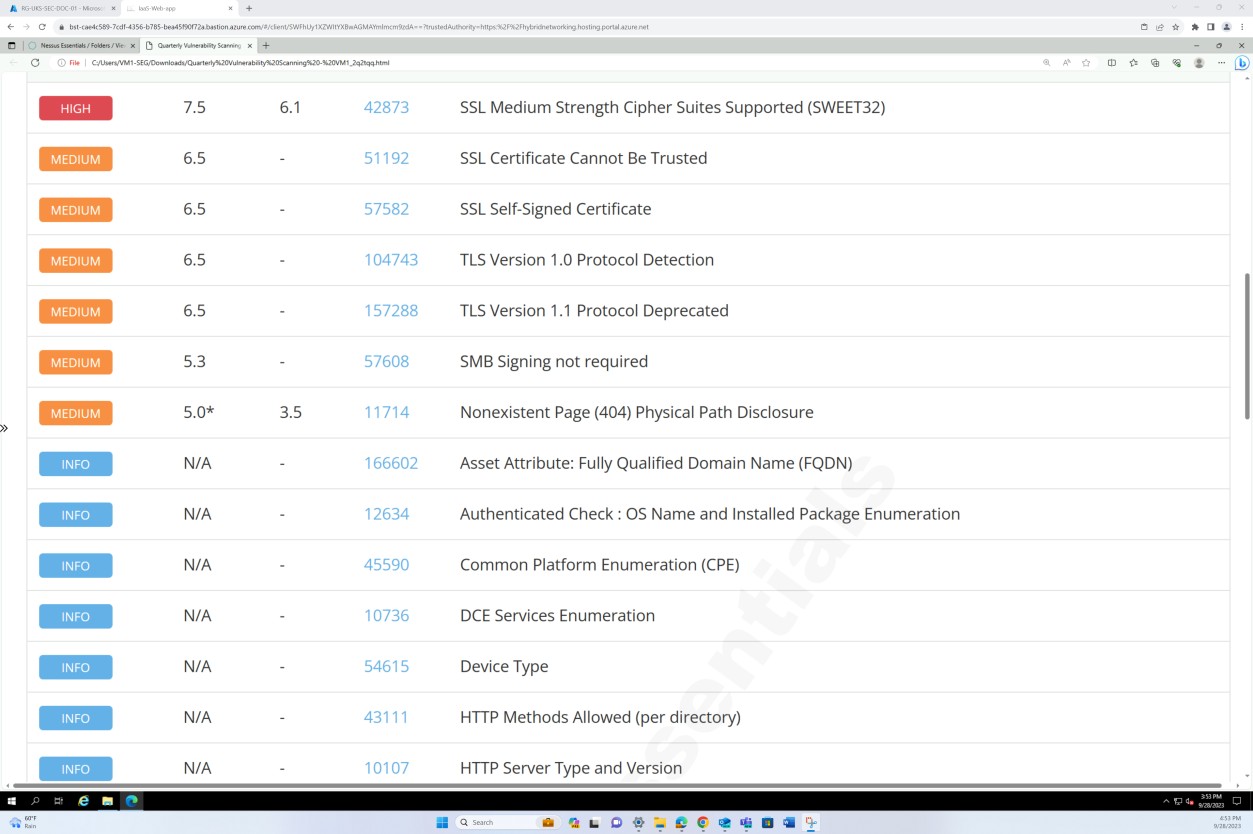

La capture d’écran suivante du rapport d’analyse des vulnérabilités Nessus montre qu’aucun système d’exploitation et logiciel non pris en charge n’a été trouvé sur l’ordinateur cible.

Remarque : Dans les exemples précédents, aucune capture d’écran complète n’a été utilisée, mais toutes les captures d’écran de preuve envoyées par l’éditeur de logiciels indépendant doivent être des captures d’écran complètes montrant l’URL, l’heure et la date de connexion de l’utilisateur et du système.

Analyse des vulnérabilités

L’analyse des vulnérabilités recherche les faiblesses possibles dans le système informatique, les réseaux et les applications web d’une organisation afin d’identifier les trous susceptibles d’entraîner des violations de la sécurité et l’exposition de données sensibles. L’analyse des vulnérabilités est souvent requise par les normes du secteur et les réglementations gouvernementales, par exemple la norme PCI DSS (Payment Card Industry Data Security Standard).

Un rapport de Security Metric intitulé « 2020 Security Metrics Guide to PCI DSS Compliance » indique qu'« en moyenne, il a fallu 166 jours à partir du moment où une organisation a été considérée comme ayant des vulnérabilités pour qu’une personne malveillante compromette le système. Une fois compromis, les attaquants ont eu accès aux données sensibles pendant une moyenne de 127 jours. Par conséquent, ce contrôle vise à identifier les failles de sécurité potentielles dans l’environnement dans l’étendue.

En introduisant des évaluations régulières des vulnérabilités, les organisations peuvent détecter les faiblesses et les insécurités au sein de leurs environnements, ce qui peut fournir un point d’entrée pour qu’un acteur malveillant puisse compromettre l’environnement. L’analyse des vulnérabilités peut aider à identifier les correctifs manquants ou les configurations incorrectes dans l’environnement. En effectuant régulièrement ces analyses, une organisation peut fournir une correction appropriée pour réduire le risque d’une compromission en raison de problèmes couramment détectés par ces outils d’analyse des vulnérabilités.

Contrôle n° 6

Fournissez des preuves démontrant que :

Une analyse trimestrielle des vulnérabilités de l’infrastructure et des applications web est effectuée.

L’analyse doit être effectuée sur l’ensemble de l’empreinte publique (adresses IP/URL) et des plages d’adresses IP internes si l’environnement est IaaS, hybride ou local.

Remarque : cela doit inclure l’étendue complète de l’environnement.

Intention : analyse des vulnérabilités

Ce contrôle vise à garantir que l’organisation effectue une analyse des vulnérabilités sur une base trimestrielle, en ciblant à la fois son infrastructure et ses applications web. L’analyse doit être complète, couvrant à la fois les empreintes publiques telles que les adresses IP publiques et les URL, ainsi que les plages d’adresses IP internes. L’étendue de l’analyse varie en fonction de la nature de l’infrastructure de l’organisation :

Si une organisation implémente des modèles IaaS (Infrastructure as a Service) hybrides, locaux ou locaux, l’analyse doit englober à la fois les adresses IP/URL publiques externes et les plages d’adresses IP internes.

Si une organisation implémente PaaS (Platform-as-a-Service), l’analyse doit englober uniquement les ADRESSES IP/URL publiques externes.

Ce contrôle impose également que l’analyse inclue toute l’étendue de l’environnement, ce qui ne laisse aucun composant désactivé. L’objectif est d’identifier et d’évaluer les vulnérabilités dans toutes les parties de la pile technologique de l’organisation pour garantir une sécurité complète.

Recommandations : analyse des vulnérabilités

Fournissez le ou les rapports d’analyse complets pour les analyses de vulnérabilité de chaque trimestre qui ont été effectuées au cours des 12 derniers mois. Les rapports doivent indiquer clairement les cibles pour valider que l’empreinte publique complète est incluse et, le cas échéant, chaque sous-réseau interne. Fournissez TOUS les rapports d’analyse pour CHAQUE trimestre.

Exemple de preuve : analyse des vulnérabilités

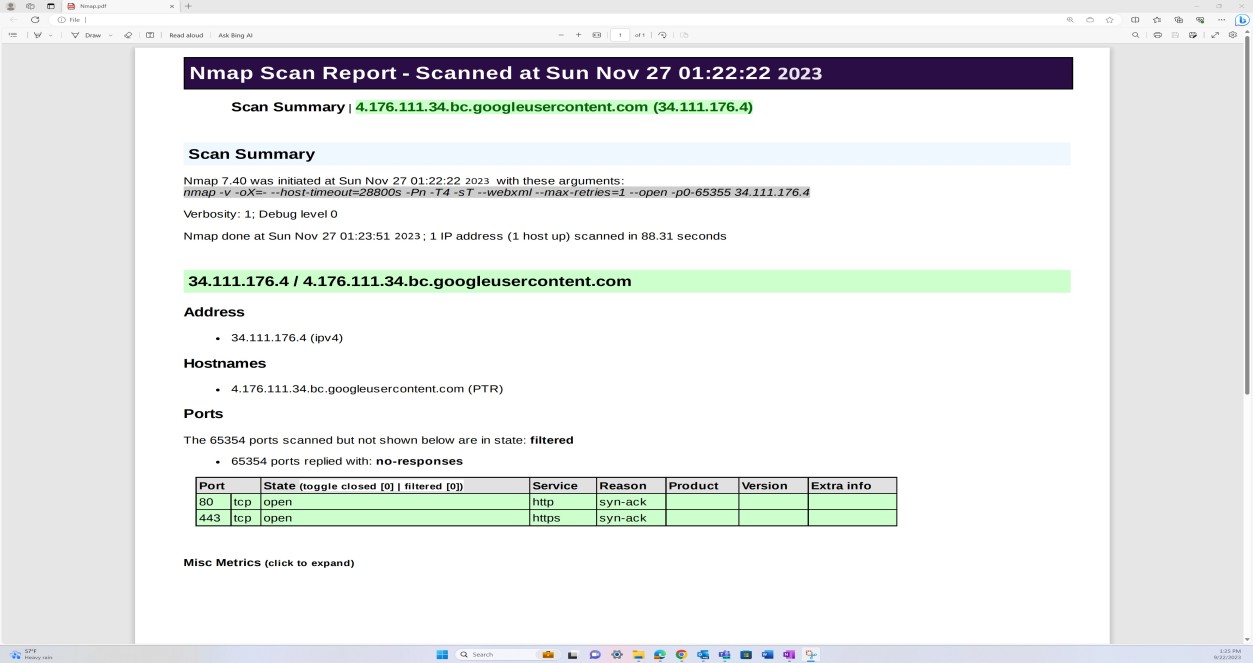

La capture d’écran suivante montre une découverte de réseau et une analyse de port effectuée via Nmap sur l’infrastructure externe pour identifier les ports ouverts non sécurisés.

Remarque : Nmap en soi ne peut pas être utilisé pour répondre à ce contrôle, car on s’attend à ce qu’une analyse complète des vulnérabilités soit fournie. La découverte de ports Nmap fait partie du processus de gestion des vulnérabilités illustré ci-dessous et est complétée par des analyses OpenVAS et OWASP ZAP sur l’infrastructure externe.

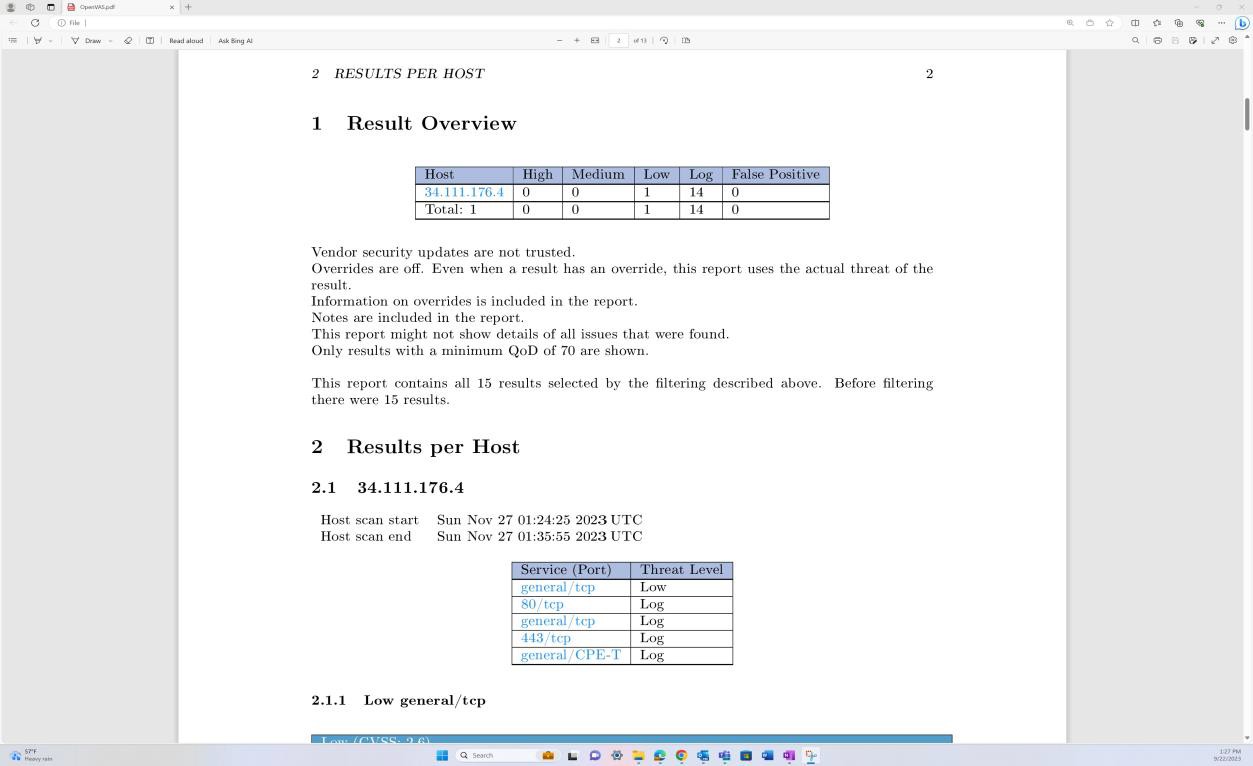

La capture d’écran montre l’analyse des vulnérabilités via OpenVAS sur l’infrastructure externe pour identifier les erreurs de configuration et les vulnérabilités en suspens.

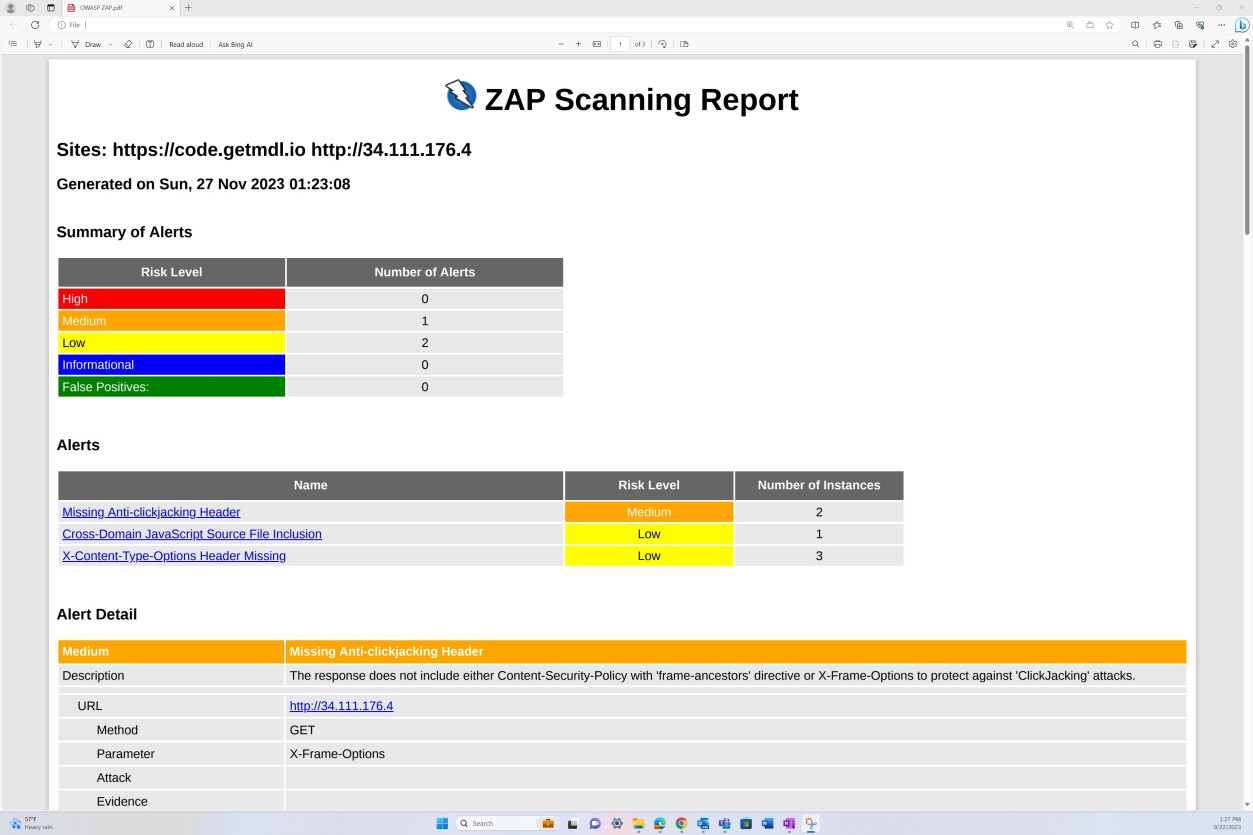

La capture d’écran suivante montre le rapport d’analyse des vulnérabilités d’OWASP ZAP illustrant les tests dynamiques de sécurité des applications.

Exemple de preuve : analyse des vulnérabilités

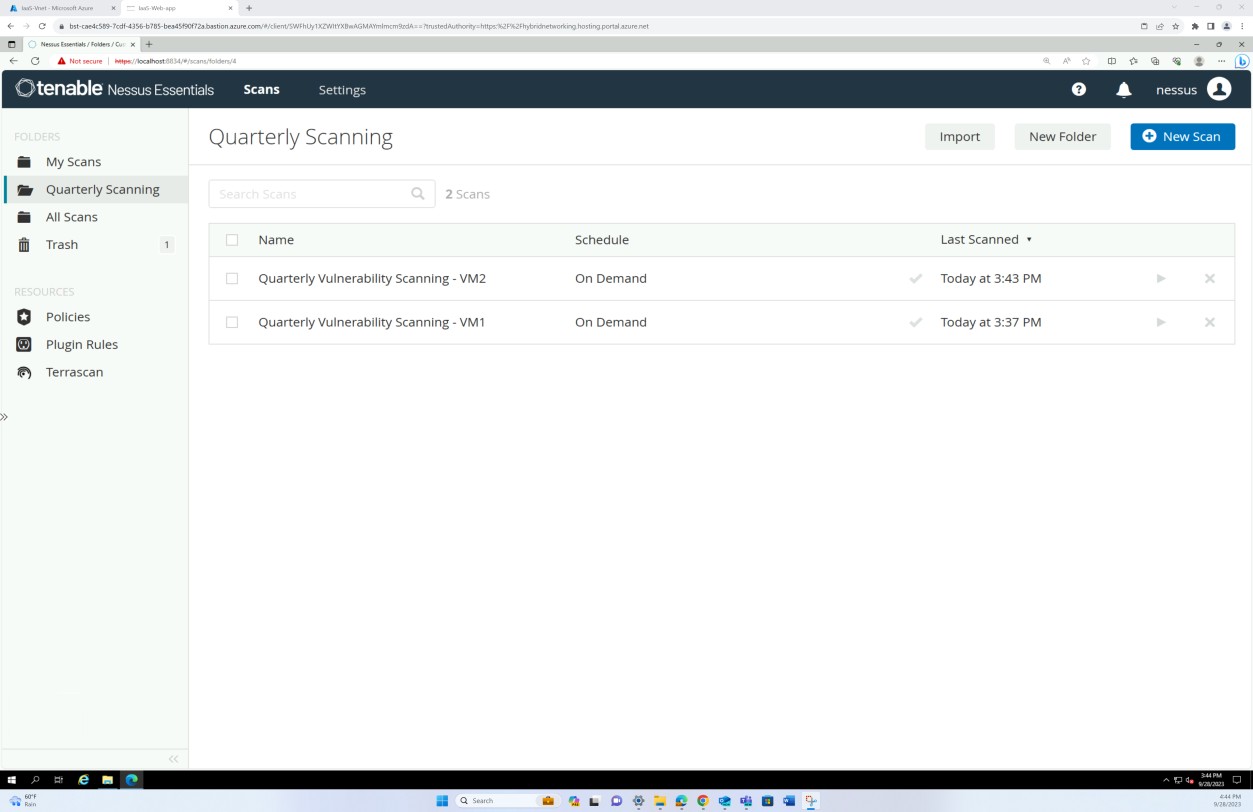

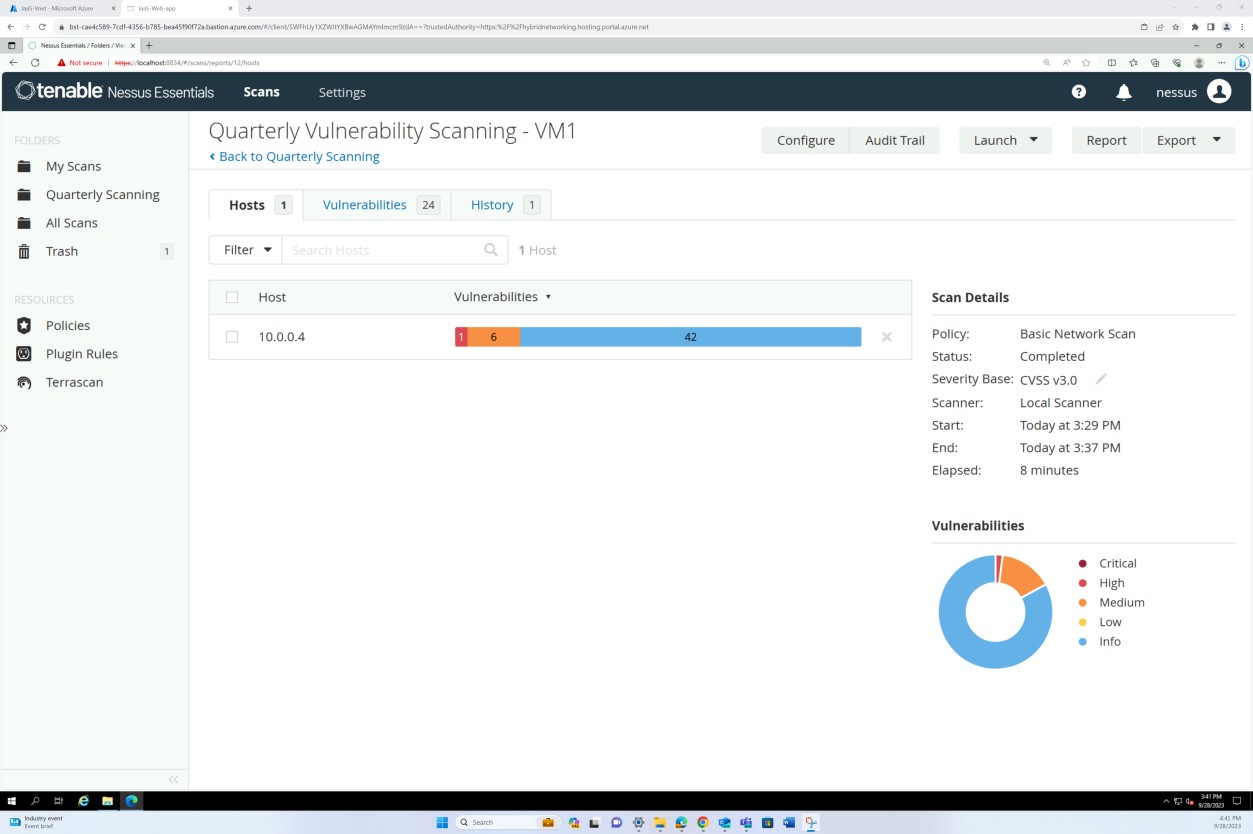

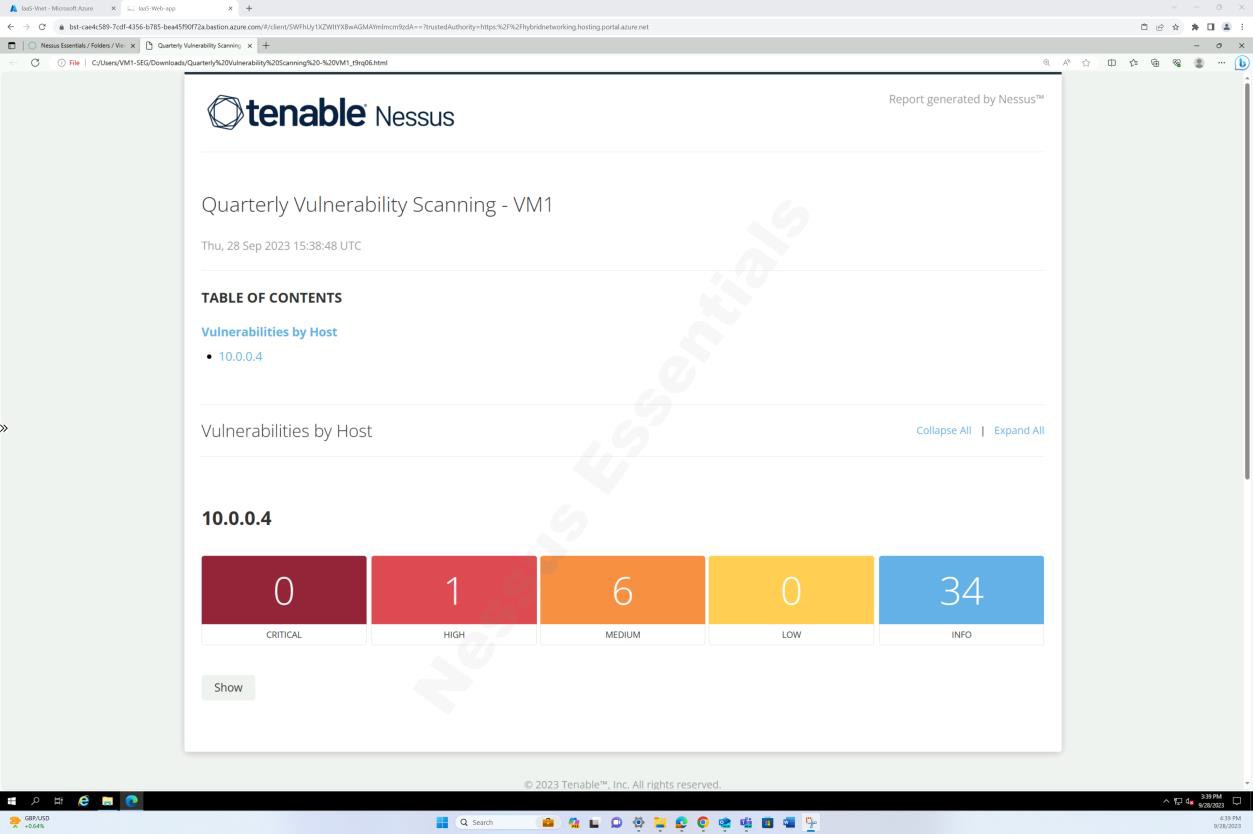

Les captures d’écran suivantes du rapport d’analyse des vulnérabilités tenable Nessus Essentials montrent que l’analyse de l’infrastructure interne est effectuée.

Les captures d’écran précédentes illustrent la configuration des dossiers pour les analyses trimestrielles sur les machines virtuelles hôtes.

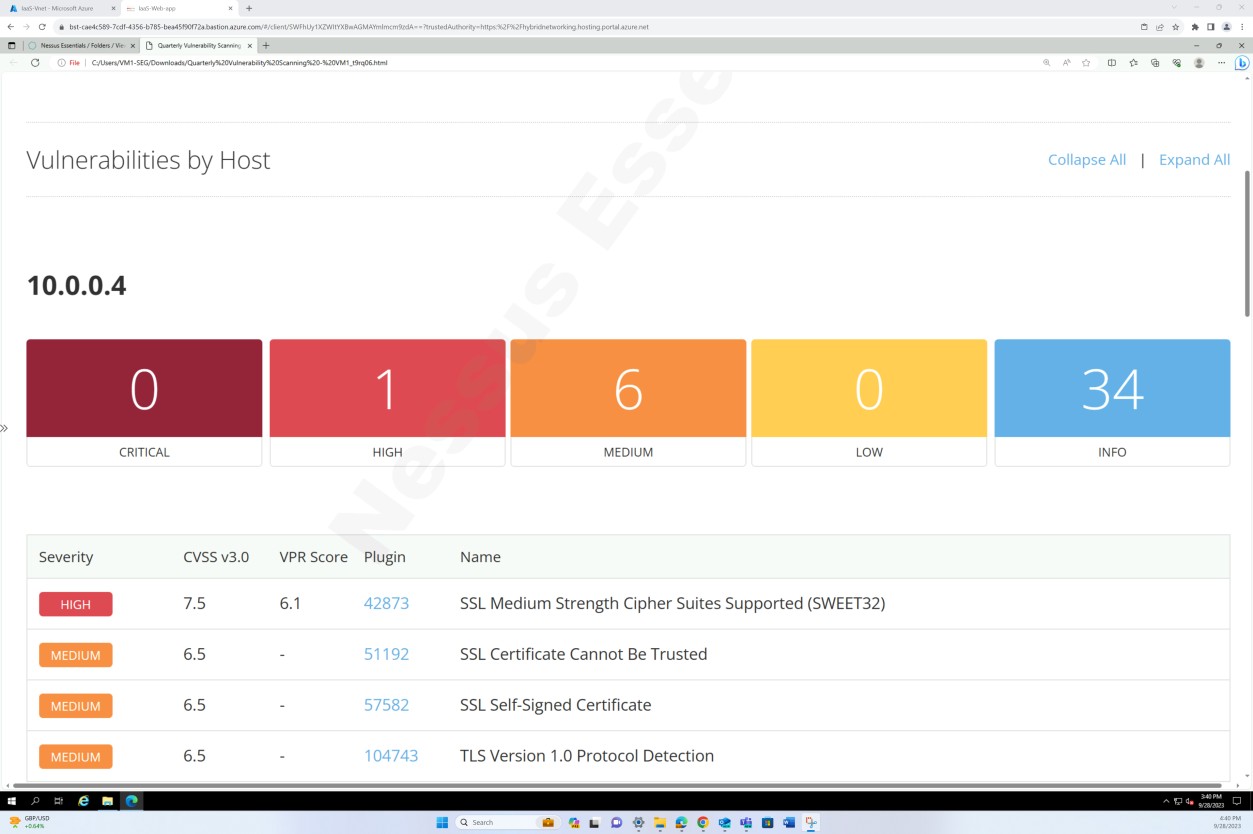

Les captures d’écran ci-dessus et ci-dessous montrent la sortie du rapport d’analyse des vulnérabilités.

La capture d’écran suivante montre la continuation du rapport couvrant tous les problèmes détectés.

Contrôle n° 7

Fournissez une nouvelle preuve d’analyse montrant que :

- La correction de toutes les vulnérabilités identifiées dans le contrôle 6 est corrigée conformément à la fenêtre de mise à jour corrective minimale définie dans votre stratégie.

Intention : mise à jour corrective

Le fait de ne pas identifier, gérer et corriger rapidement les vulnérabilités et les erreurs de configuration peut augmenter le risque d’une compromission entraînant des violations de données potentielles. L’identification et la correction correctes des problèmes sont considérées comme importantes pour la posture de sécurité globale et l’environnement d’une organisation, ce qui est conforme aux meilleures pratiques de divers frameworks de sécurité, par exemple, ISO 27001 et PCI DSS.

L’objectif de ce contrôle est de s’assurer que l’organisation fournit des preuves crédibles des nouvelles analyses, ce qui démontre que toutes les vulnérabilités identifiées dans un contrôle 6 ont été corrigées. La correction doit s’aligner sur la fenêtre de mise à jour corrective minimale définie dans la stratégie de gestion des correctifs de l’organisation.

Recommandations : mise à jour corrective

Fournissez des rapports d’analyse de nouveau confirmant que toutes les vulnérabilités identifiées dans le contrôle 6 ont été corrigées conformément aux fenêtres de mise à jour corrective définies dans le contrôle 4 .

Exemple de preuve : mise à jour corrective

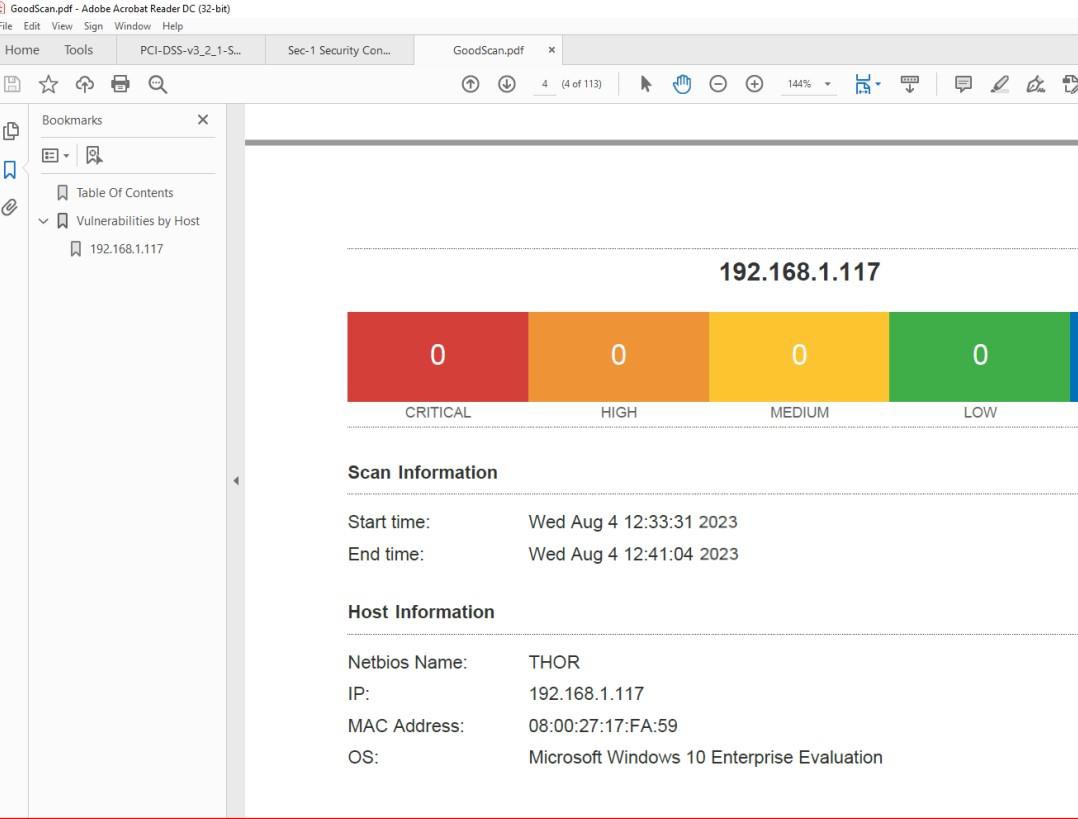

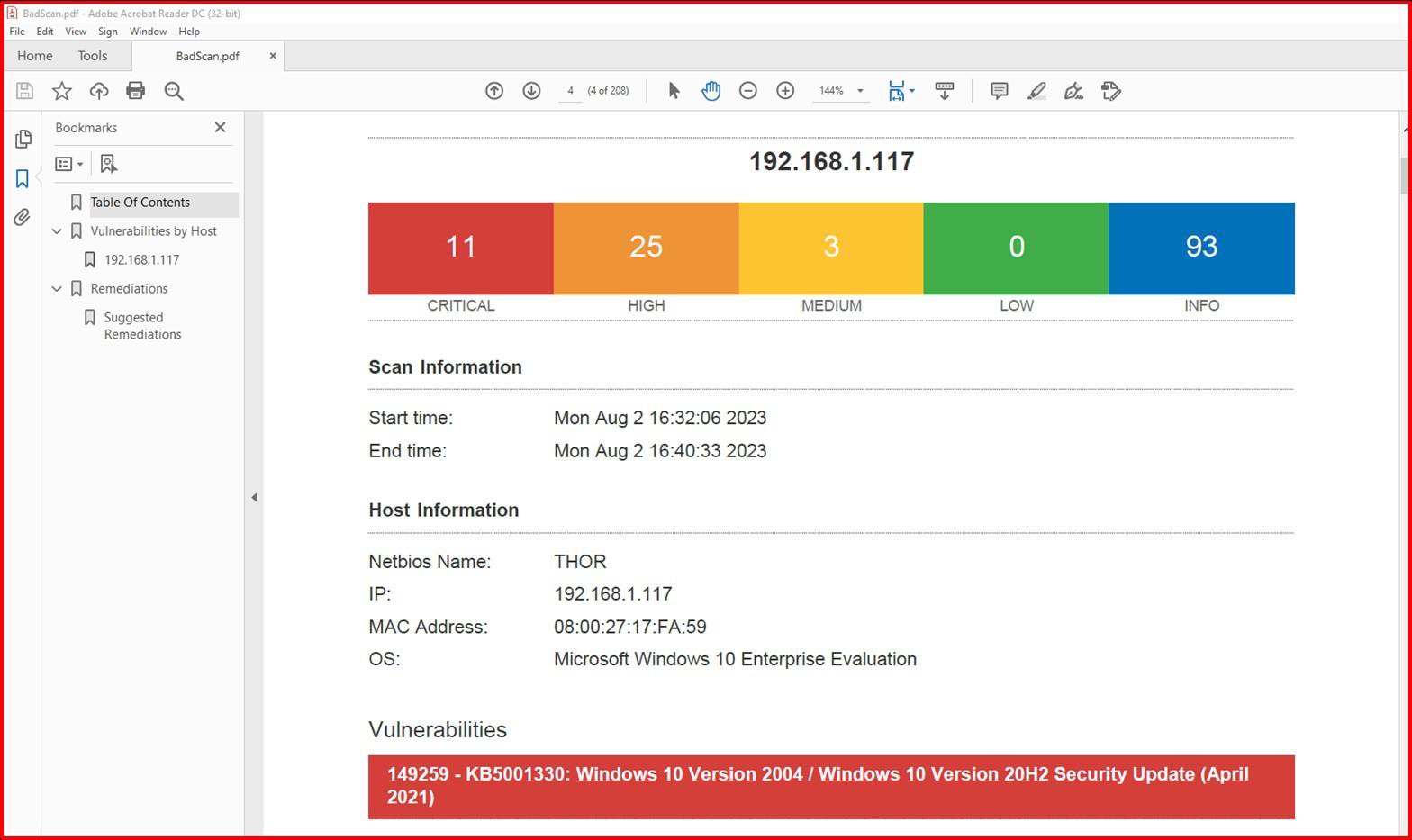

La capture d’écran suivante montre une analyse Nessus de l’environnement dans l’étendue (une seule machine dans cet exemple nommée Thor) montrant les vulnérabilités du 2août 2023.

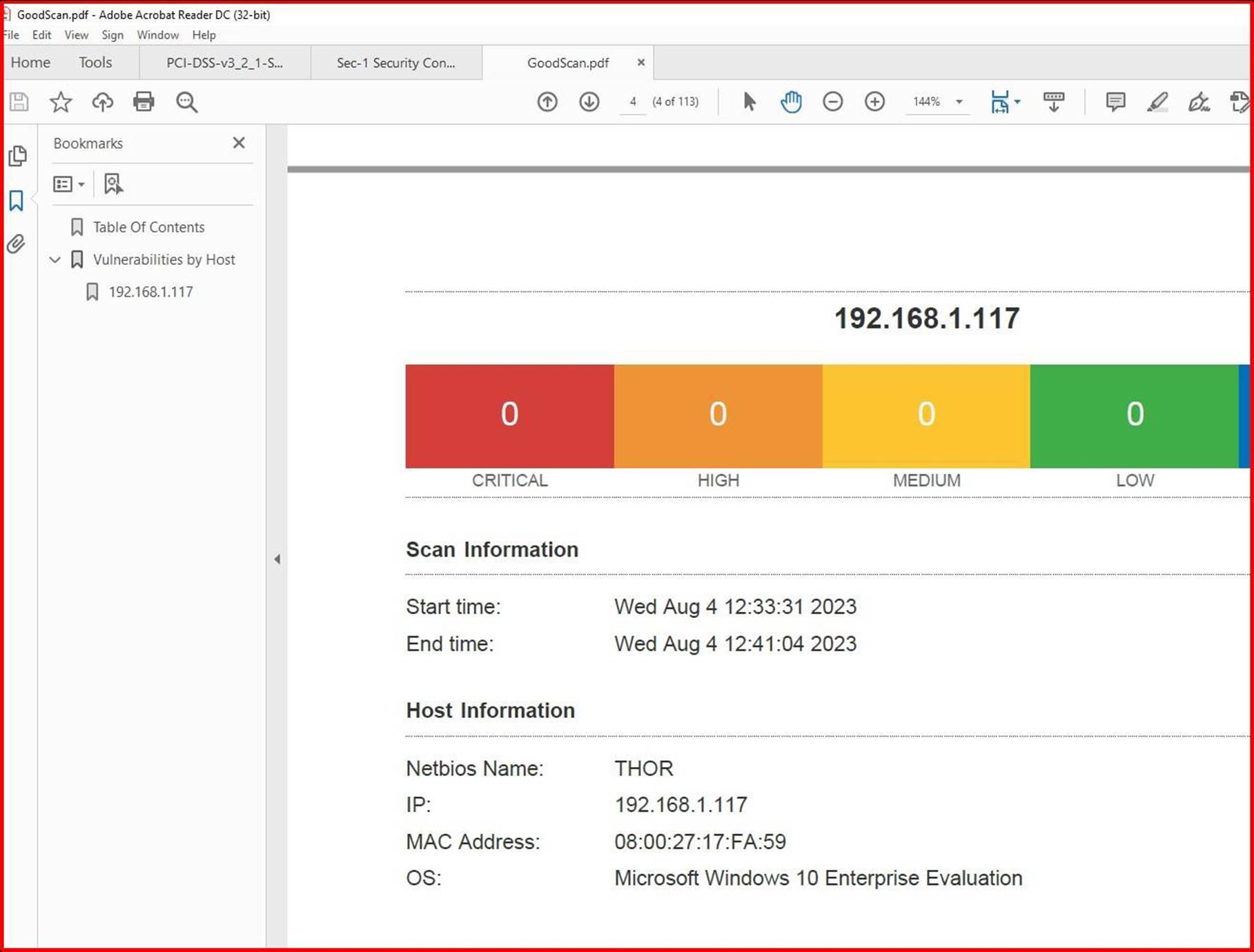

La capture d’écran suivante montre que les problèmes ont été résolus, 2 jours plus tard, ce qui se trouve dans la fenêtre de mise à jour corrective définie dans la stratégie de mise à jour corrective.

Remarque : Dans les exemples précédents, une capture d’écran complète n’a pas été utilisée, mais tous les éditeurs de logiciels indépendants envoyés

Les captures d’écran des preuves doivent être des captures d’écran complètes montrant n’importe quelle URL, l’utilisateur connecté, ainsi que l’heure et la date du système.

Contrôles de sécurité réseau (NSC)

Les contrôles de sécurité réseau sont un composant essentiel des infrastructures de cybersécurité telles que iso 27001, les contrôles CIS et le framework de cybersécurité NIST. Ils aident les organisations à gérer les risques associés aux cybermenaces, à protéger les données sensibles contre les accès non autorisés, à se conformer aux exigences réglementaires, à détecter et à répondre aux cybermenaces en temps voulu, et à garantir la continuité de l’activité. Une sécurité réseau efficace protège les ressources de l’organisation contre un large éventail de menaces internes ou externes à l’organisation.

Contrôle n° 8

Fournissez des preuves démontrables que :

- Les contrôles de sécurité réseau (NSC) sont installés à la limite de l’environnement dans l’étendue et installés entre le réseau de périmètre et les réseaux internes.

ET si l’iaaS est hybride, local, fournit également la preuve que :

- Tout accès public se termine au niveau du réseau de périmètre.

Intention : NSC

Ce contrôle vise à vérifier que les contrôles de sécurité réseau (NSC) sont installés à des emplacements clés au sein de la topologie réseau de l’organisation. Plus précisément, les NSC doivent être placés à la limite de l’environnement dans l’étendue et entre le réseau de périmètre et les réseaux internes. L’objectif de ce contrôle est de vérifier que ces mécanismes de sécurité sont correctement placés pour optimiser leur efficacité dans la protection des ressources numériques de l’organisation.

Lignes directrices : NSC

Des preuves doivent être fournies pour démontrer que les contrôles de sécurité réseau (NSC) sont installés à la limite et configurés entre le périmètre et les réseaux internes. Pour ce faire, vous pouvez fournir les captures d’écran des paramètres de configuration des contrôles de sécurité réseau (NSC) et l’étendue à laquelle il est appliqué, par exemple, un pare-feu ou une technologie équivalente comme les groupes de sécurité réseau (NSG), Azure Front Door, etc.

Exemple de preuve : NSC

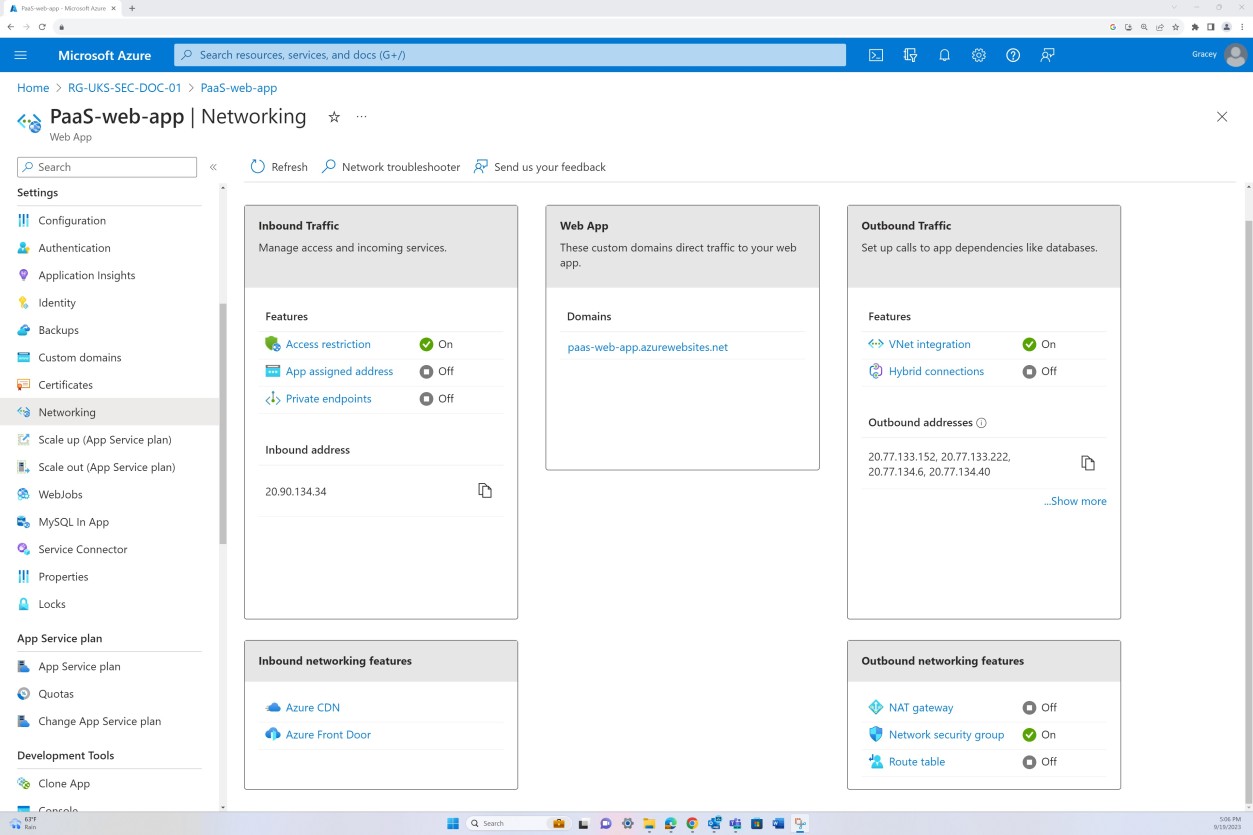

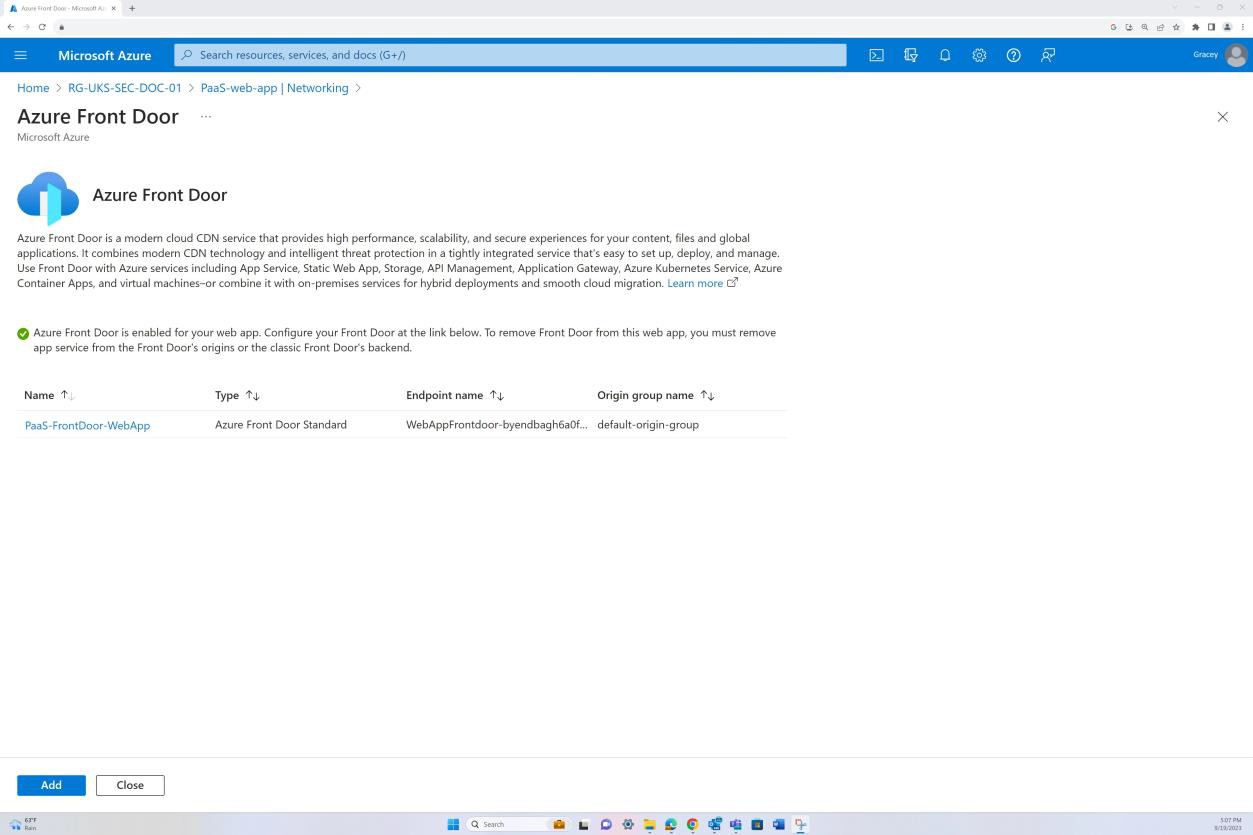

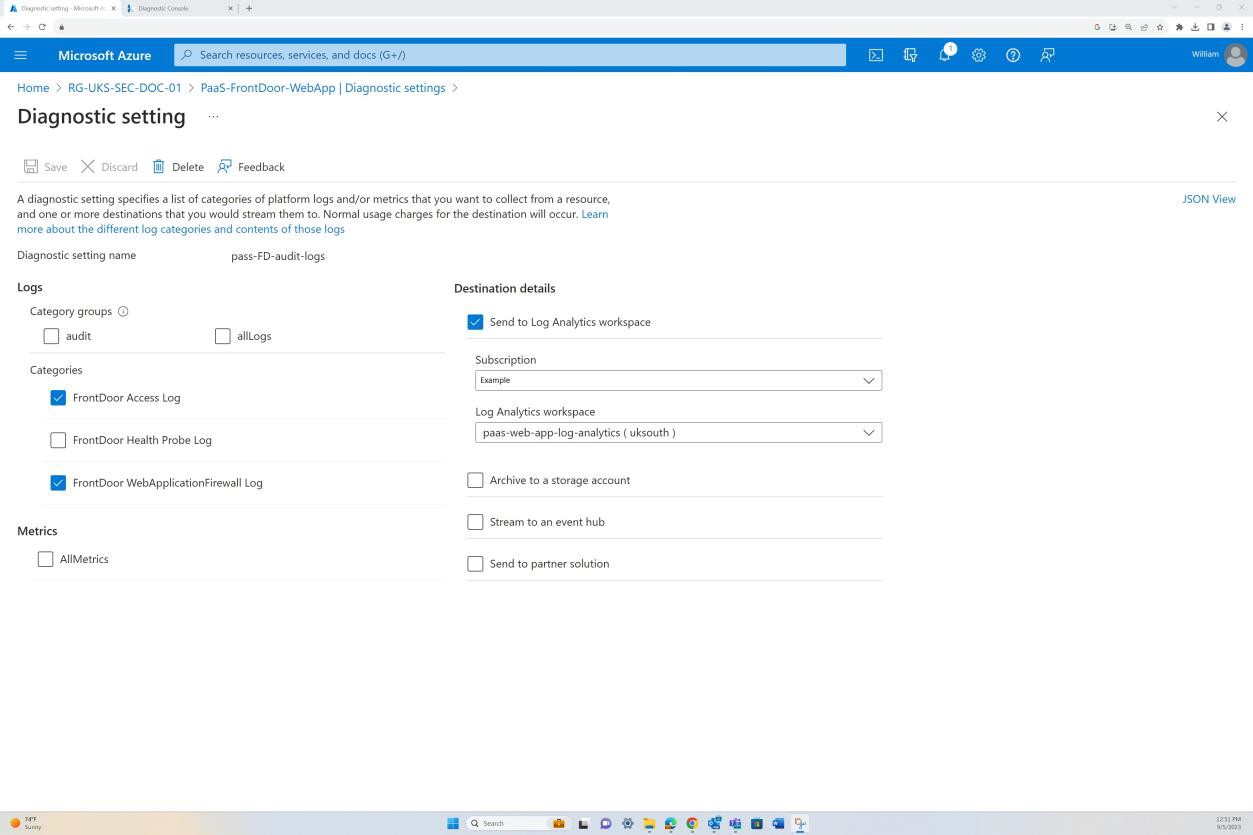

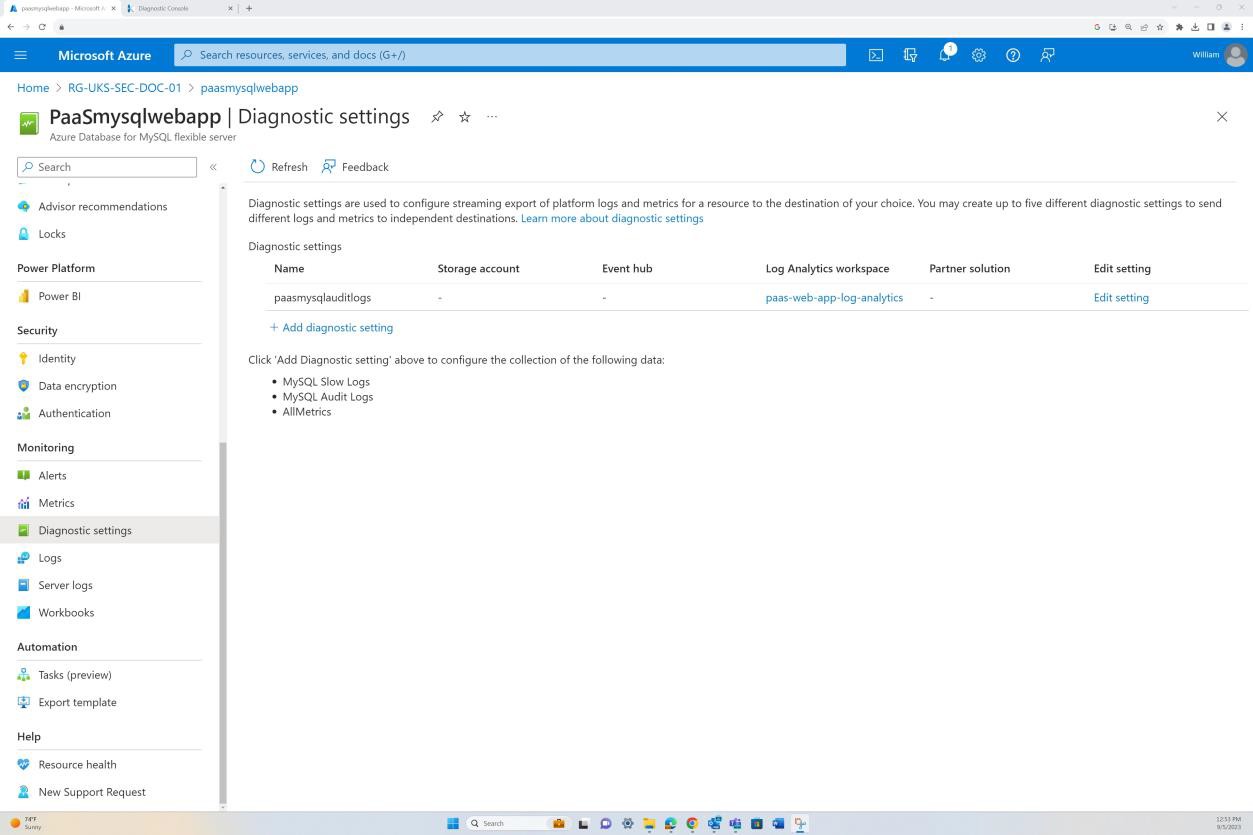

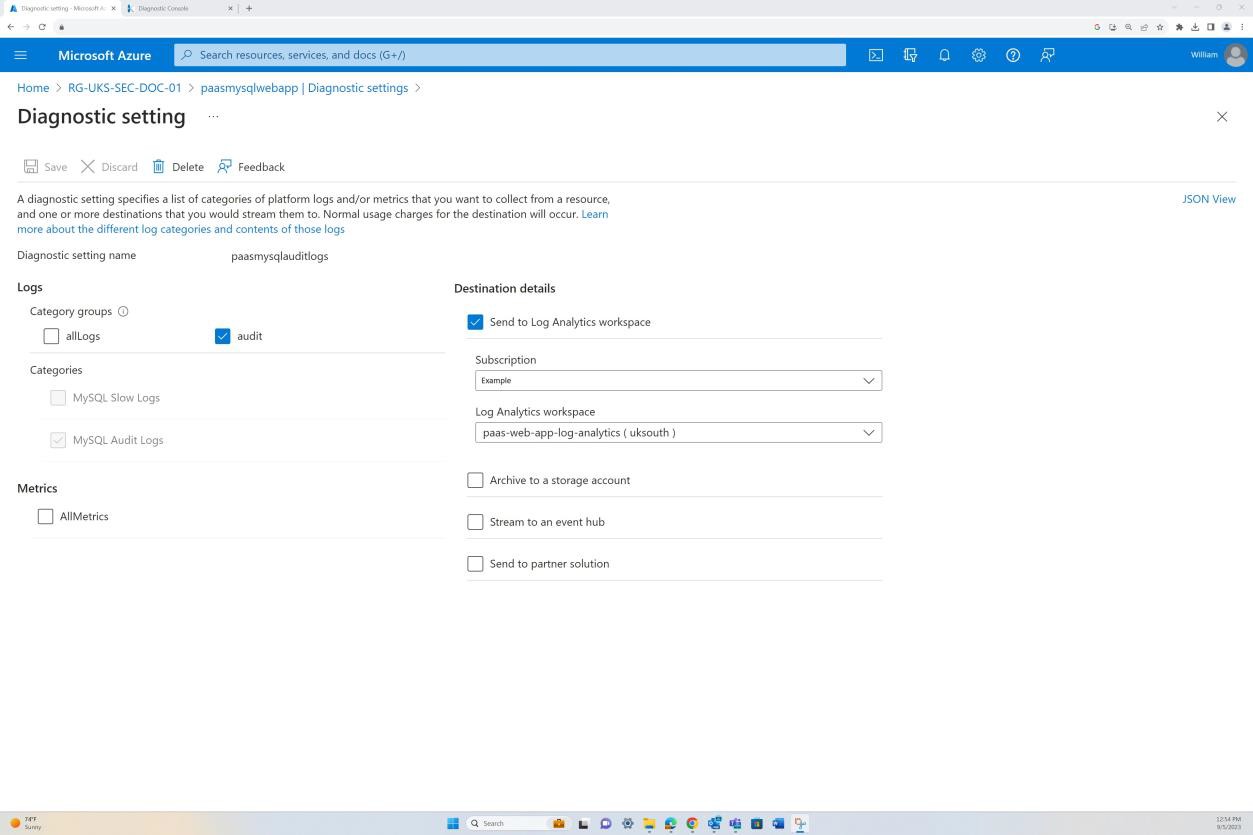

La capture d’écran suivante provient de l’application web « PaaS-web-app » ; Le panneau réseau montre que tout le trafic entrant transite par Azure Front Door, tandis que tout le trafic de l’application vers d’autres ressources Azure est routé et filtré via le groupe de sécurité réseau Azure via l’intégration au réseau virtuel.

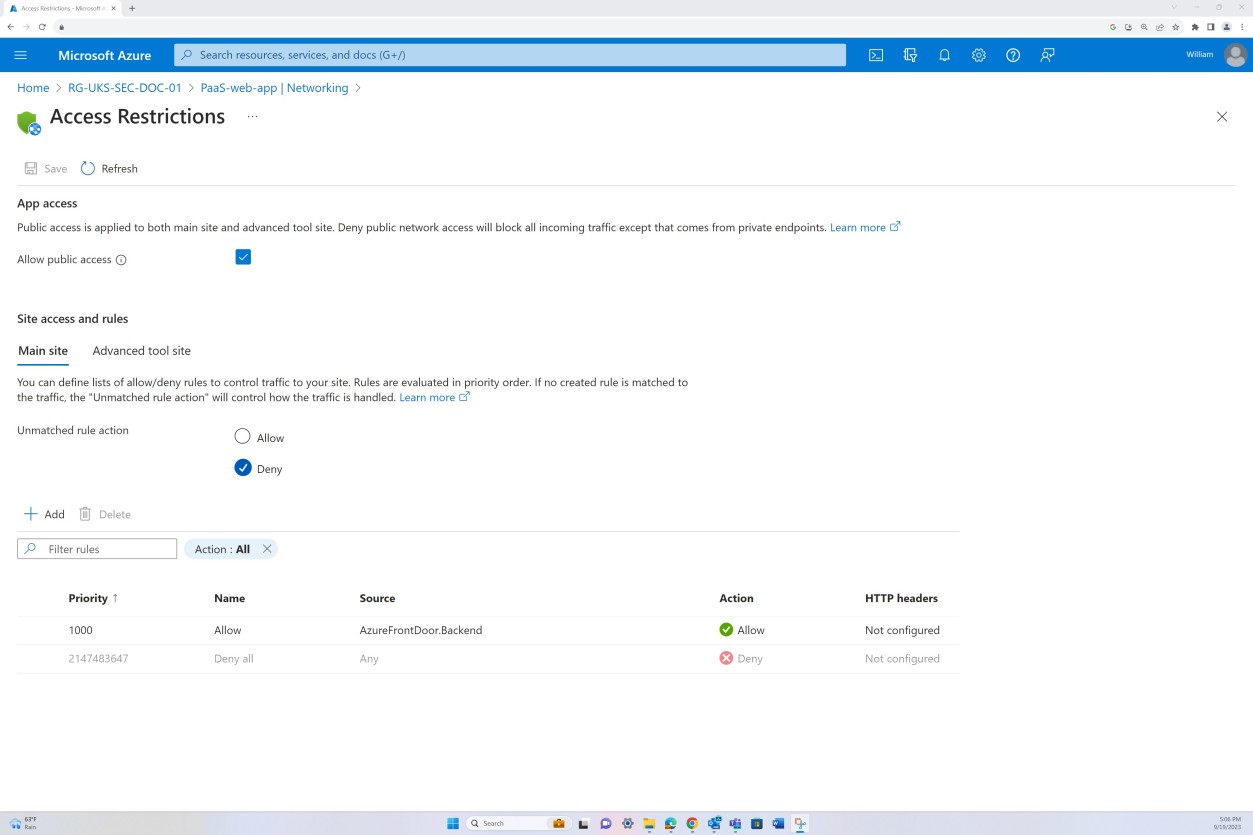

Les règles de refus dans les « restrictions d’accès » empêchent tout trafic entrant, à l’exception de Front Door (FD), le trafic est routé via FD avant d’atteindre l’application.

Exemple de preuve : NSC

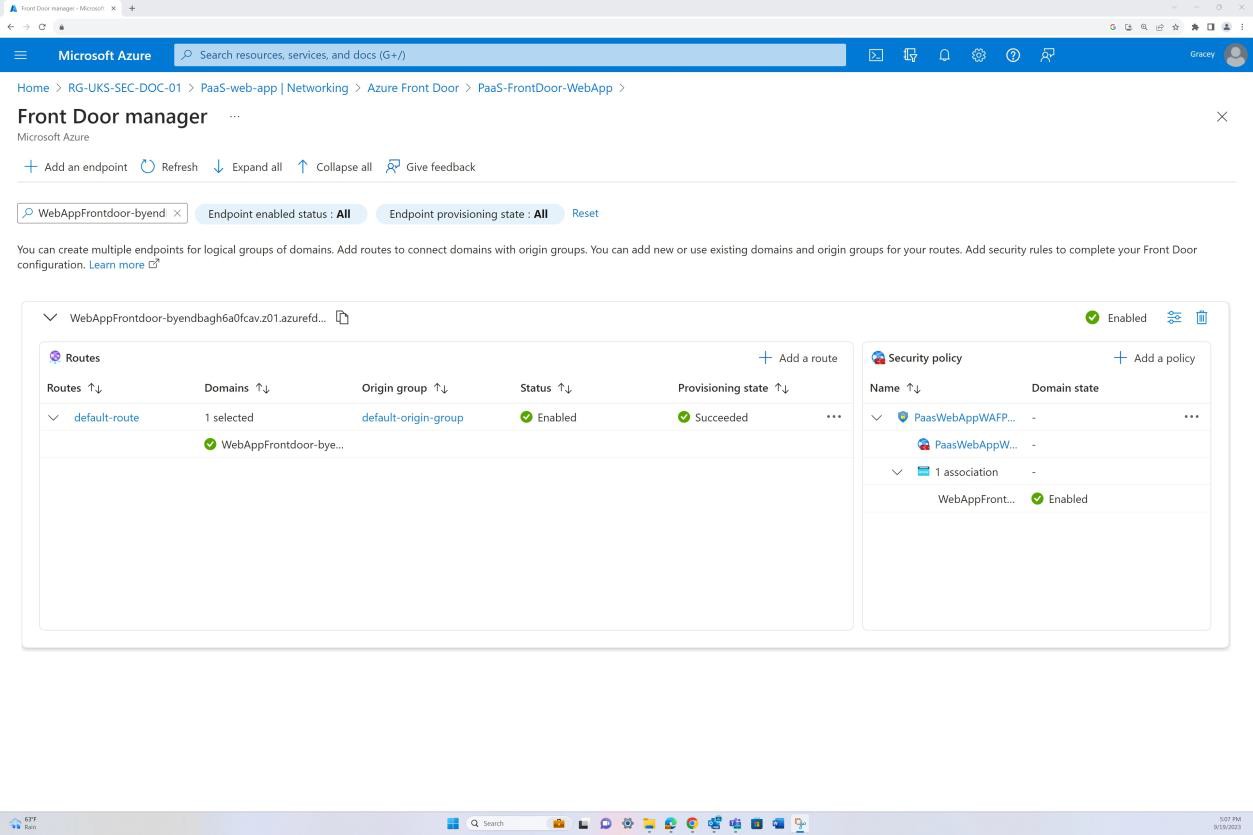

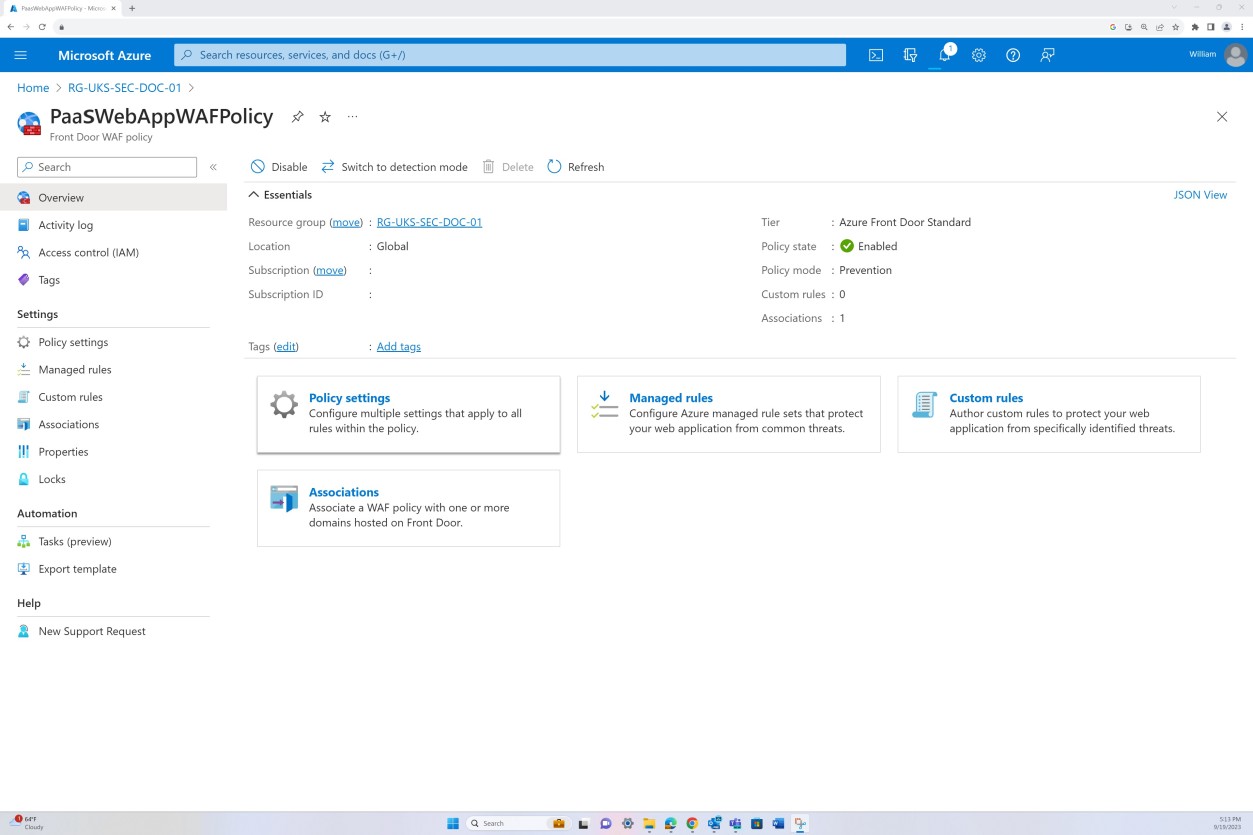

La capture d’écran suivante montre l’itinéraire par défaut d’Azure Front Door et le trafic est routé via Front Door avant d’atteindre l’application. La stratégie WAF a également été appliquée.

Exemple de preuve : NSC

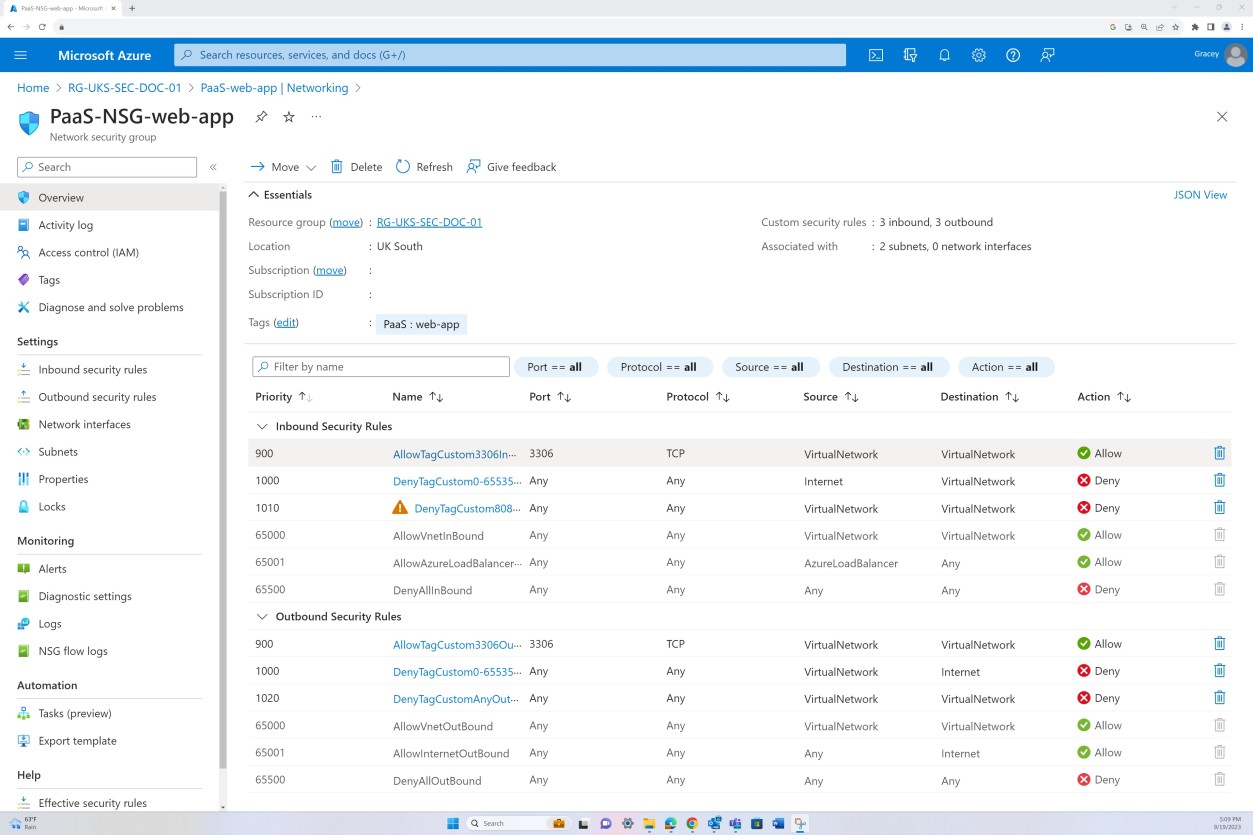

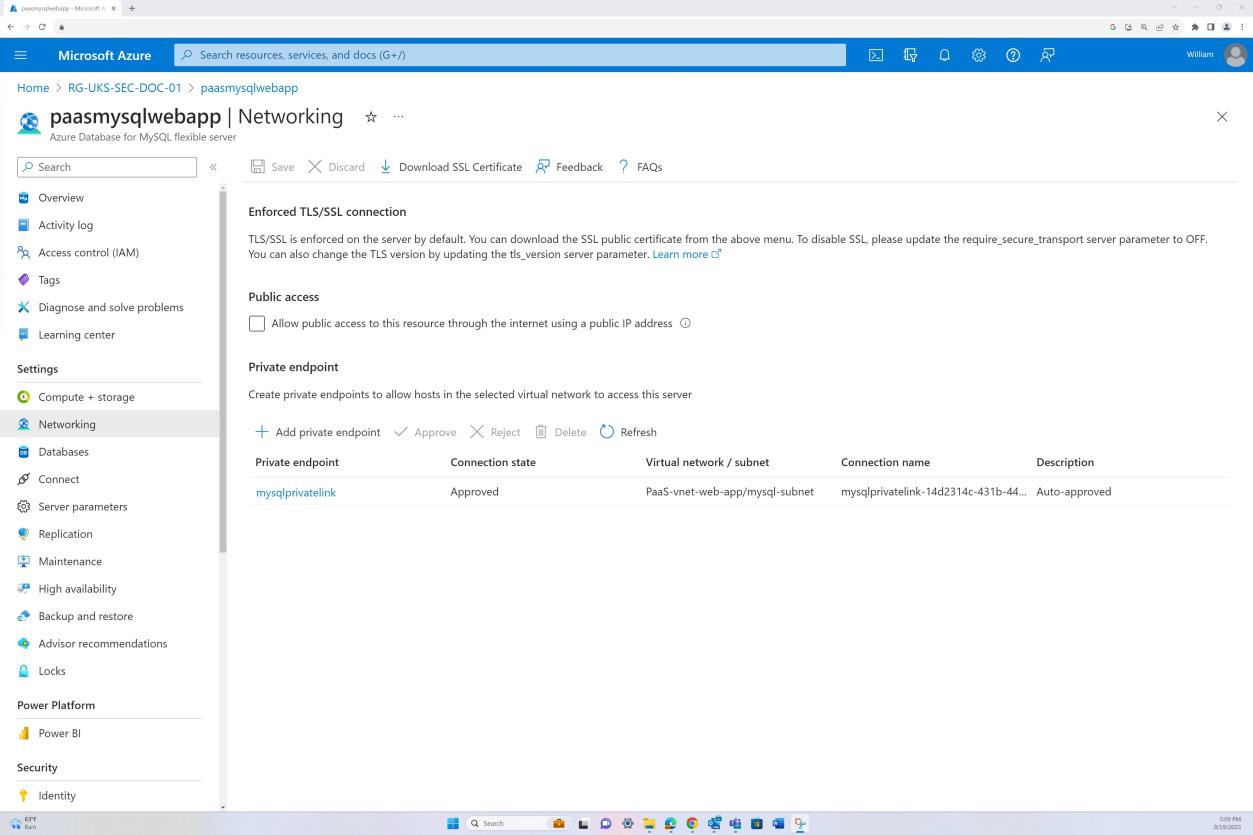

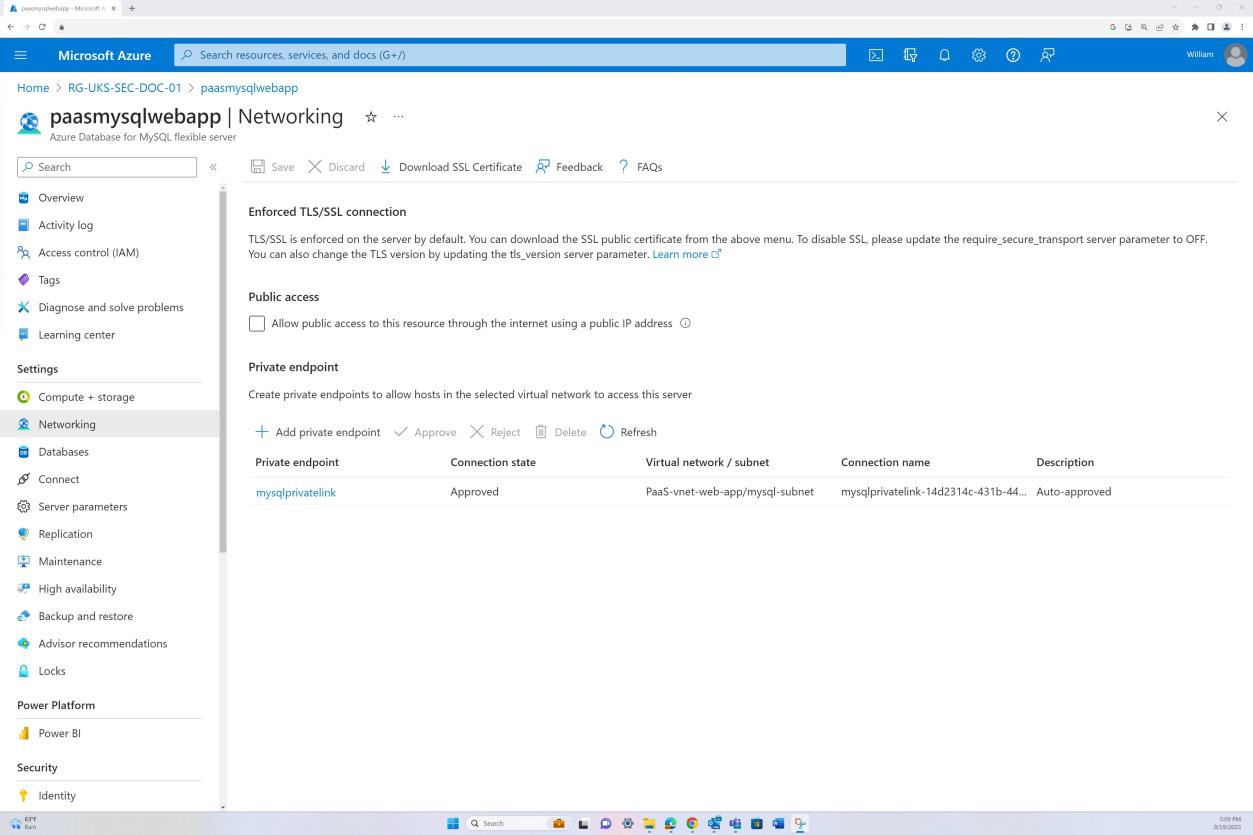

La première capture d’écran montre un groupe de sécurité réseau Azure appliqué au niveau du réseau virtuel pour filtrer le trafic entrant et sortant. La deuxième capture d’écran montre que SQL Server n’est pas routable sur Internet et qu’il est intégré via le réseau virtuel et via une liaison privée.

Cela garantit que le trafic interne et la communication sont filtrés par le groupe de sécurité réseau avant d’atteindre le serveur SQL.

Intent**:** hybride, local, IaaS

Ce sous-point est essentiel pour les organisations qui exploitent des modèles IaaS (Infrastructure as a Service) hybrides, locaux ou locaux. Il vise à s’assurer que tous les accès publics se terminent au niveau du réseau de périmètre, ce qui est essentiel pour contrôler les points d’entrée dans le réseau interne et réduire l’exposition potentielle aux menaces externes. La preuve de conformité peut inclure des configurations de pare-feu, des listes de contrôle d’accès réseau ou d’autres documents similaires qui peuvent justifier l’affirmation selon laquelle l’accès public ne s’étend pas au-delà du réseau de périmètre.

Exemple de preuve : hybride, local, IaaS

La capture d’écran montre que SQL Server n’est pas routable sur Internet et qu’il est intégré via le réseau virtuel et via une liaison privée. Cela garantit que seul le trafic interne est autorisé.

Exemple de preuve : hybride, local, IaaS

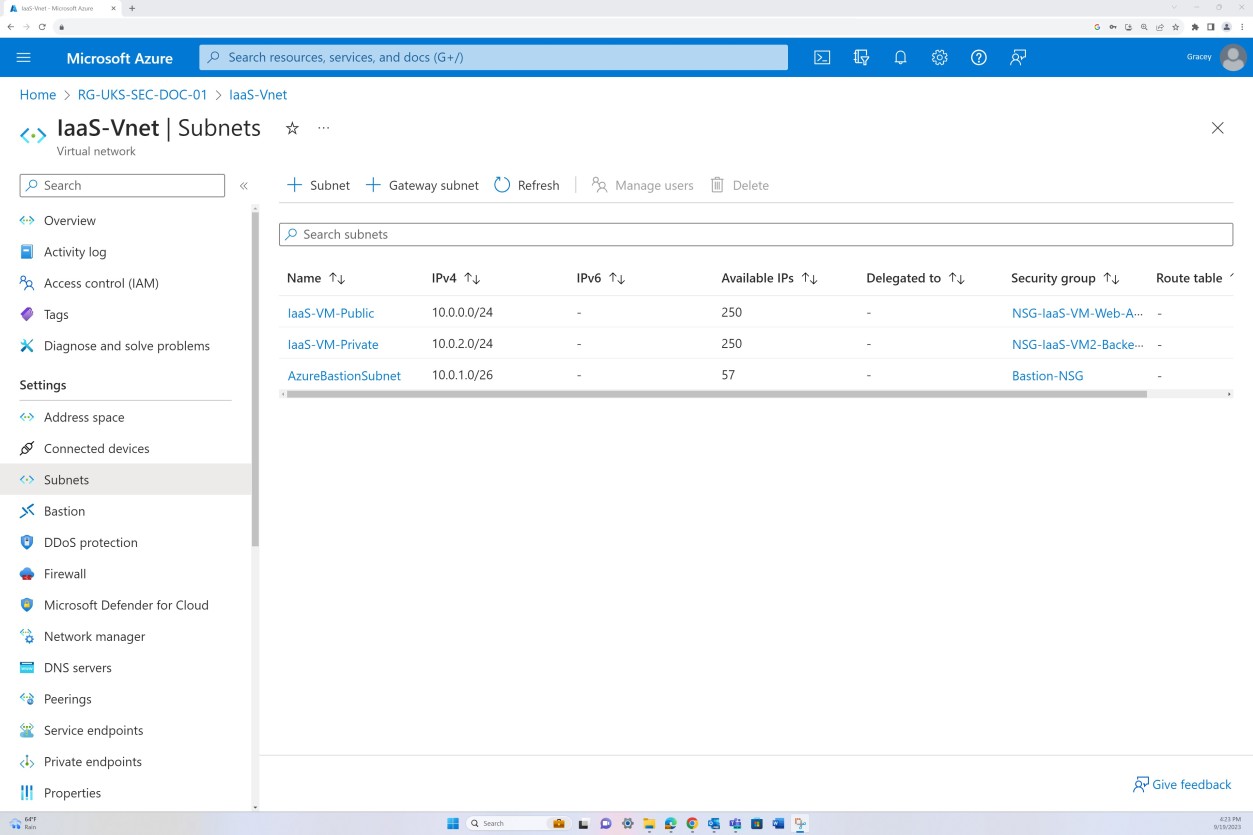

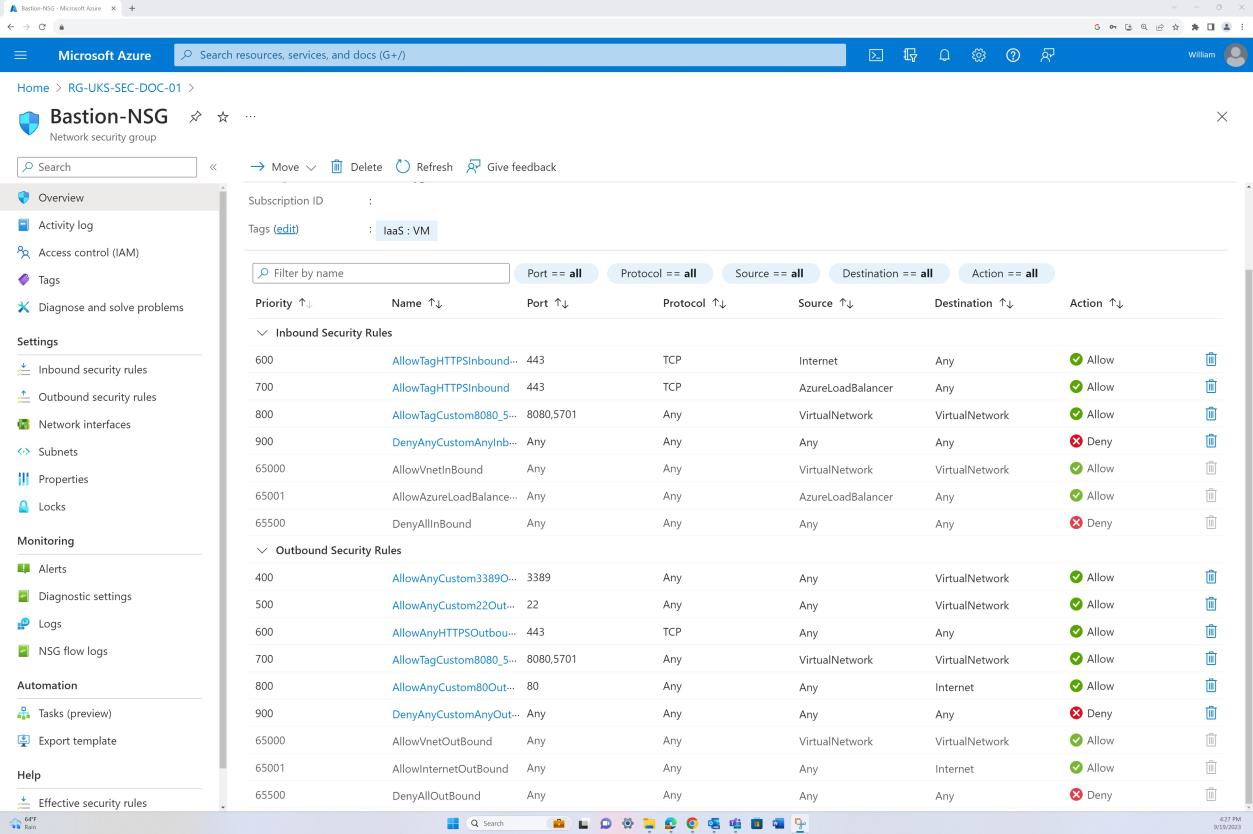

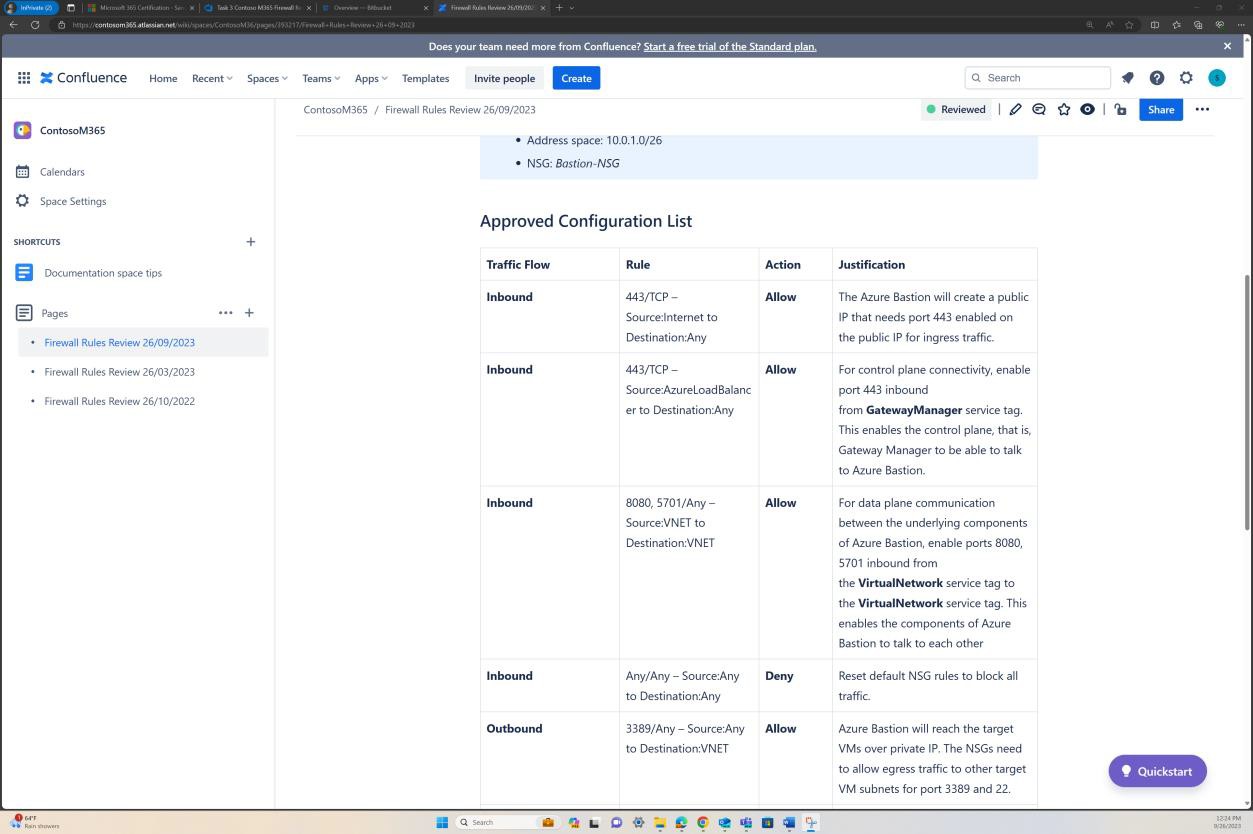

Les captures d’écran suivantes montrent que la segmentation du réseau est en place dans le réseau virtuel dans l’étendue. Le réseau virtuel comme indiqué ci-dessous est divisé en trois sous-réseaux, chacun avec un groupe de sécurité réseau appliqué.

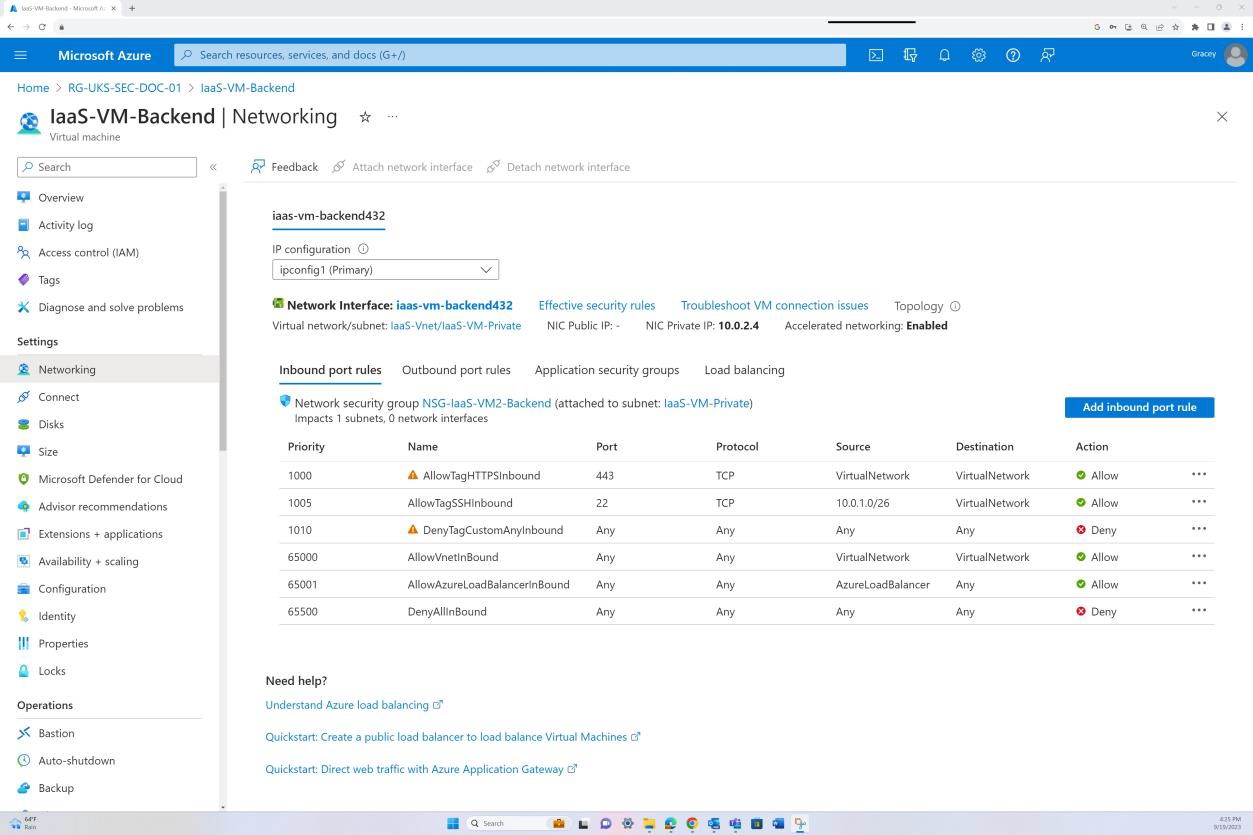

Le sous-réseau public fait office de réseau de périmètre. Tout le trafic public est routé via ce sous-réseau et filtré via le groupe de sécurité réseau avec des règles spécifiques, et seul le trafic explicitement défini est autorisé. Le back-end se compose du sous-réseau privé sans accès public. Tout accès aux machines virtuelles est autorisé uniquement via l’hôte Bastion qui a son propre groupe de sécurité réseau appliqué au niveau du sous-réseau.

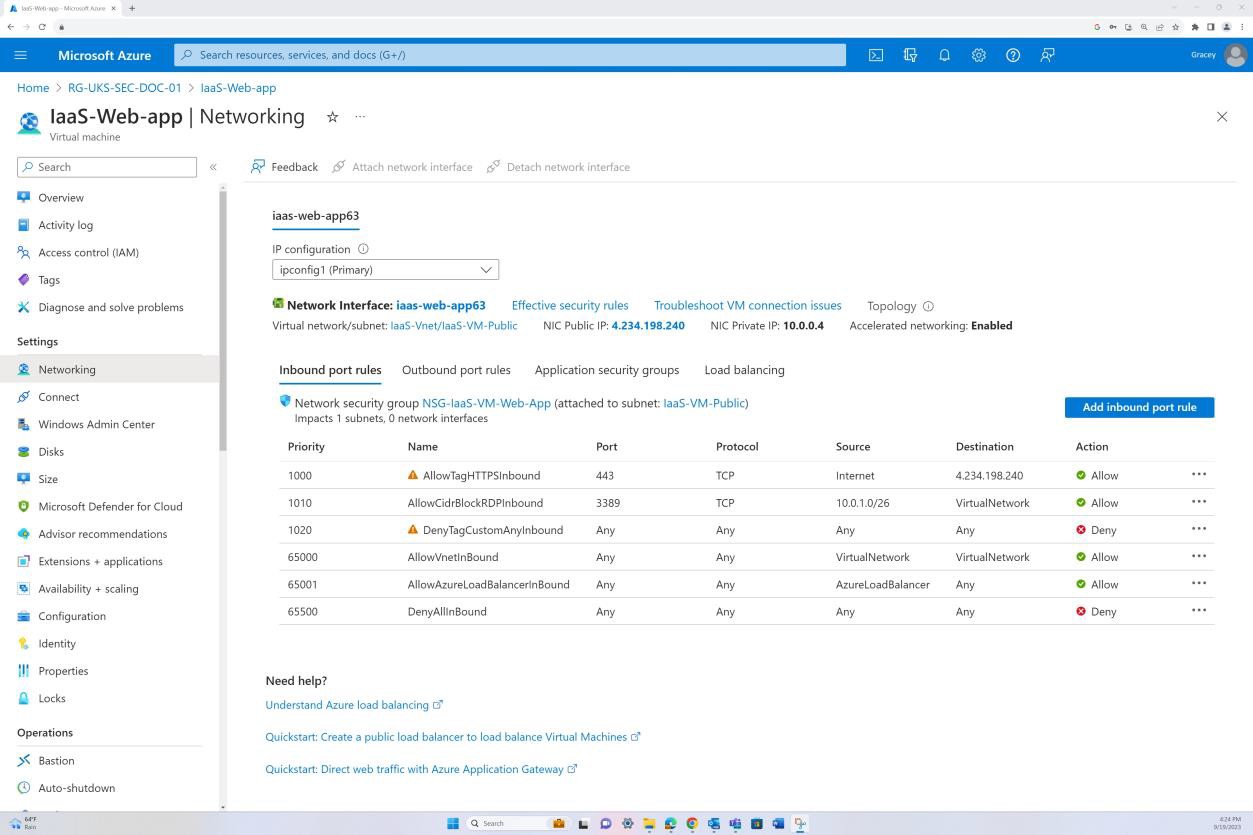

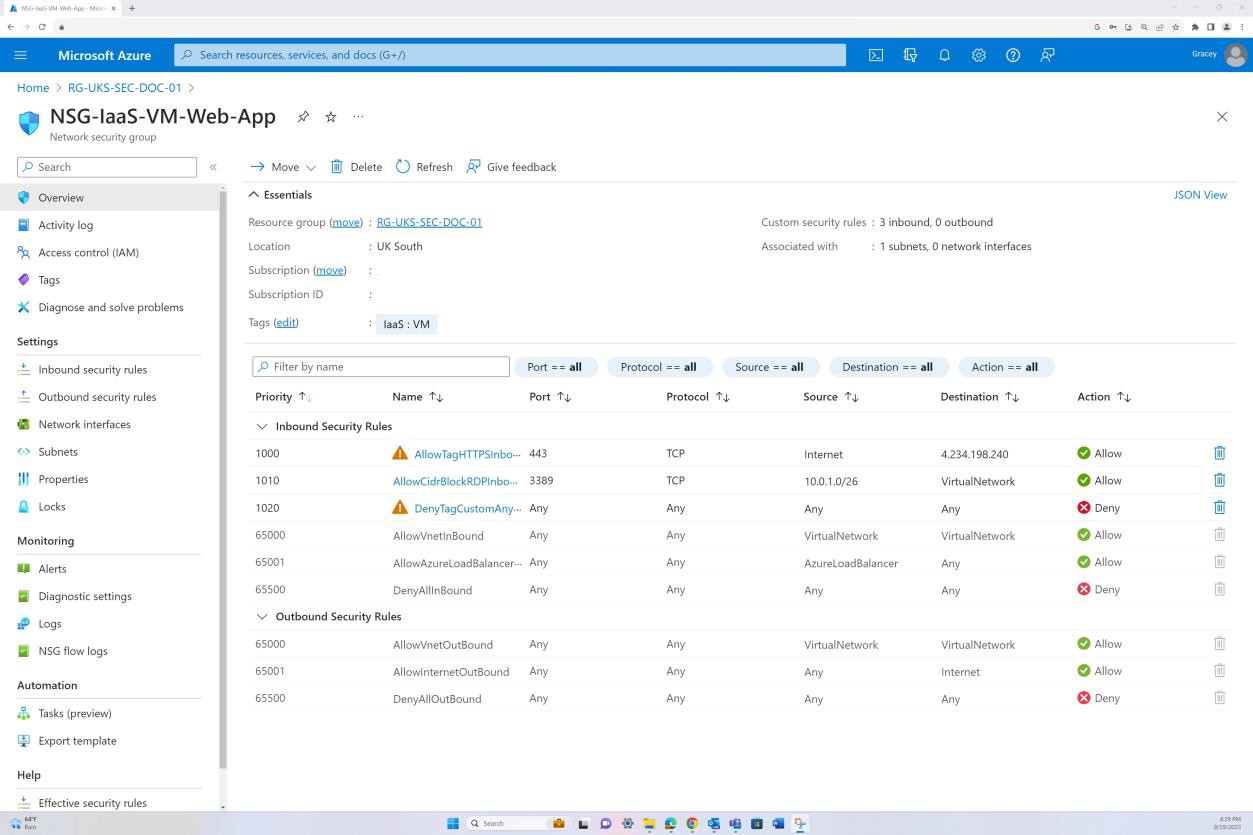

La capture d’écran suivante montre que le trafic à partir d’Internet vers une adresse IP spécifique est autorisé uniquement sur le port 443. En outre, le protocole RDP est autorisé uniquement à partir de la plage d’adresses IP Bastion vers le réseau virtuel.

La capture d’écran suivante montre que le back-end n’est pas routable sur Internet (cela est dû à l’absence d’adresse IP publique pour la carte réseau) et que le trafic est autorisé uniquement à provenir du réseau virtuel et bastion.

La capture d’écran montre que l’hôte Azure Bastion est utilisé pour accéder aux machines virtuelles uniquement à des fins de maintenance.

Contrôle n° 9

Tous les contrôles de sécurité réseau (NSC) sont configurés pour supprimer le trafic qui n’est pas explicitement défini dans la base de règles.

Les révisions des règles de contrôle de sécurité réseau (NSC) sont effectuées au moins tous les six mois.

Intention : NSC

Ce sous-point garantit que tous les contrôles de sécurité réseau (NSC) d’une organisation sont configurés pour supprimer tout trafic réseau qui n’est pas explicitement défini dans leur base de règles. L’objectif est d’appliquer le principe du privilège minimum au niveau de la couche réseau en autorisant uniquement le trafic autorisé tout en bloquant tout le trafic non spécifié ou potentiellement malveillant.

Lignes directrices : NSC

Les preuves fournies à cet effet peuvent être des configurations de règles qui affichent les règles de trafic entrant et l’endroit où ces règles sont arrêtées ; soit en acheminant les adresses IP publiques vers les ressources, soit en fournissant la traduction d’adresses réseau (NAT) du trafic entrant.

Exemple de preuve : NSC

La capture d’écran montre la configuration du groupe de sécurité réseau, y compris l’ensemble de règles par défaut et une règle Deny :All personnalisée pour réinitialiser toutes les règles par défaut du groupe de sécurité réseau et garantir que tout le trafic est interdit. Dans les règles personnalisées supplémentaires, la règle Deny :All définit explicitement le trafic autorisé.

Exemple de preuve : NSC

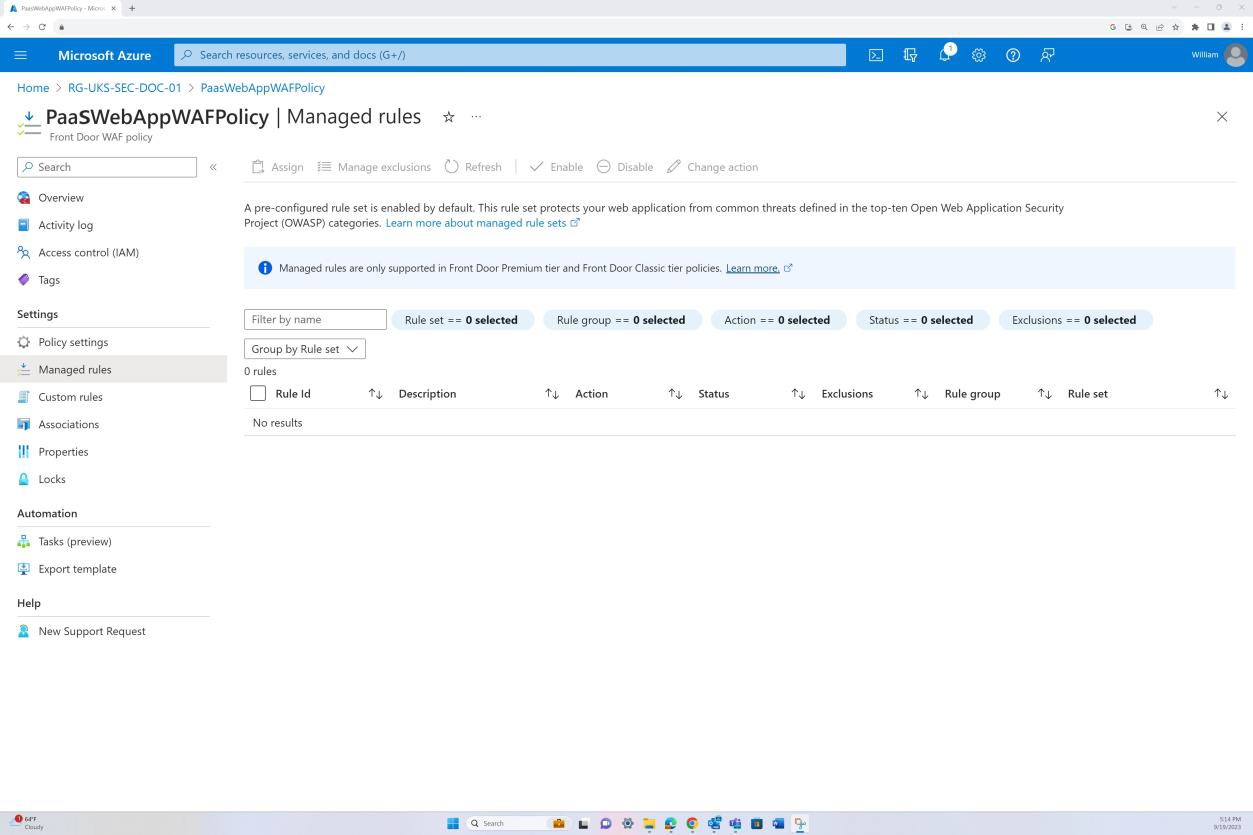

Les captures d’écran suivantes montrent qu’Azure Front Door est déployé et que tout le trafic est routé via Front Door. Une stratégie WAF en « mode prévention » est appliquée, qui filtre le trafic entrant pour les charges utiles potentielles malveillantes et le bloque.

Intention : NSC

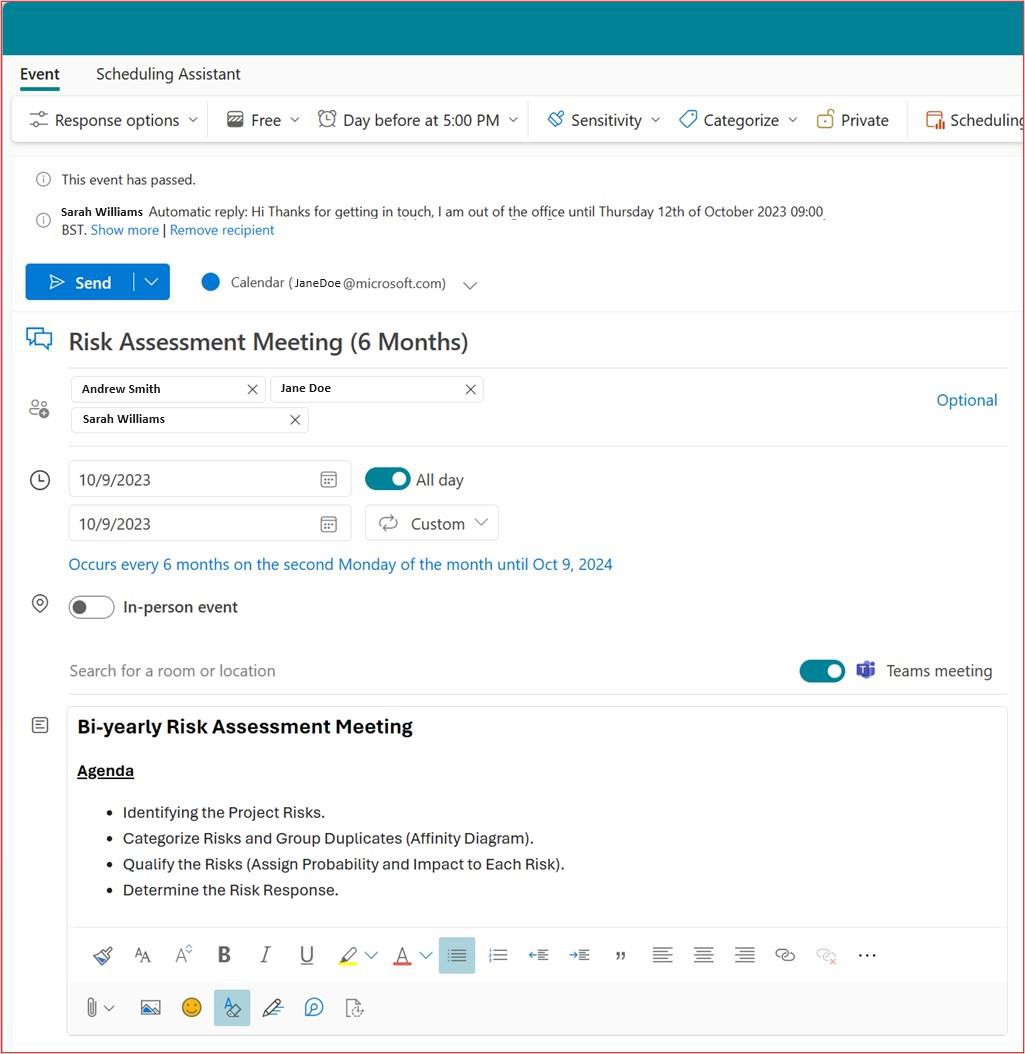

Sans révisions régulières, les contrôles de sécurité réseau (NSC) peuvent devenir obsolètes et inefficaces, laissant une organisation vulnérable aux cyberattaques. Cela peut entraîner des violations de données, le vol d’informations sensibles et d’autres incidents de cybersécurité. Les examens réguliers du NSC sont essentiels pour gérer les risques, protéger les données sensibles, se conformer aux exigences réglementaires, détecter les cybermenaces et y répondre en temps opportun, et assurer la continuité de l’activité. Ce sous-point exige que les contrôles de sécurité réseau (NSC) soient soumis à un examen de la base de règles au moins tous les six mois. Des examens réguliers sont essentiels pour maintenir l’efficacité et la pertinence des configurations NSC, en particulier dans les environnements réseau en évolution dynamique.

Lignes directrices : NSC

Toute preuve fournie doit être en mesure de démontrer que des réunions d’examen des règles ont eu lieu. Pour ce faire, vous pouvez partager les procès-verbaux de réunion de l’examen du CSN et toute preuve supplémentaire de contrôle des modifications montrant les mesures prises à partir de l’examen. Assurez-vous que les dates sont présentes, car l’analyste de certification qui examine votre soumission doit voir au moins deux de ces documents d’examen de réunion (c’est-à-dire tous les six mois).

Exemple de preuve : NSC

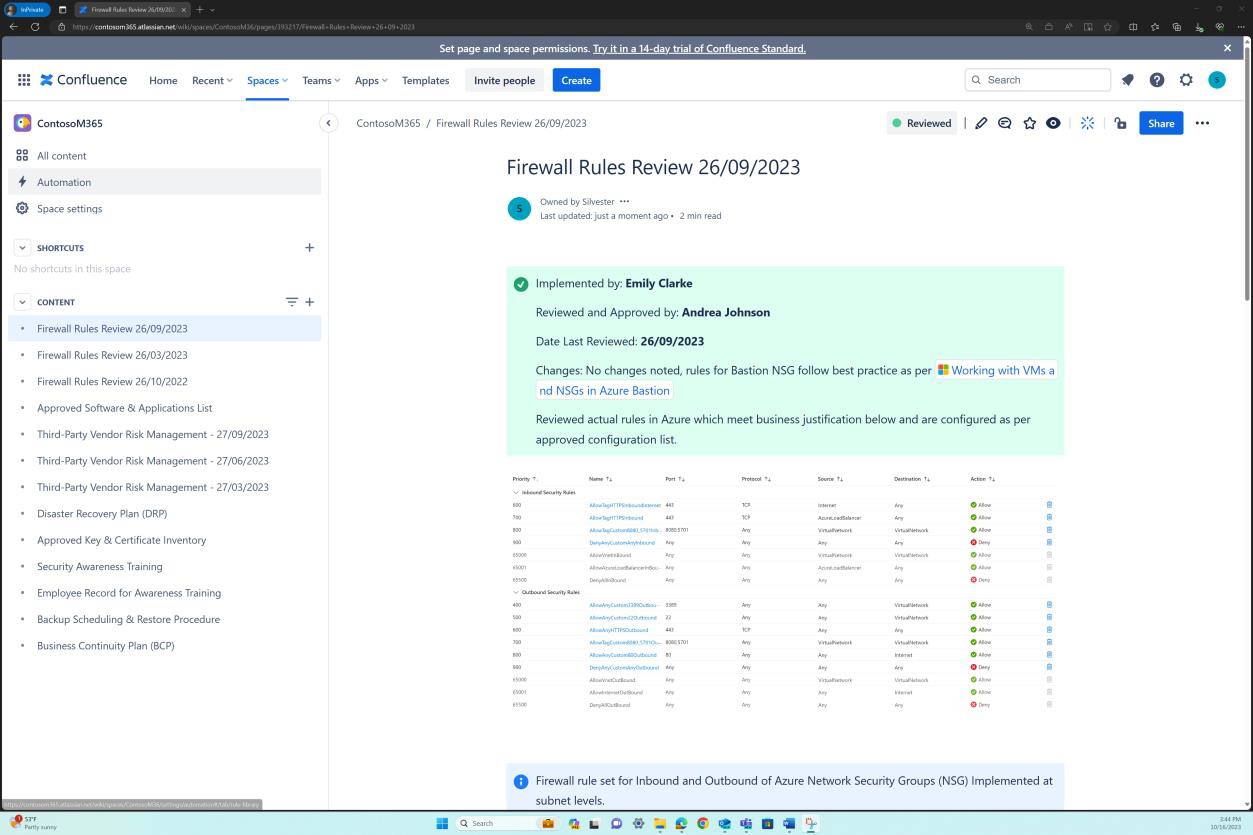

Ces captures d’écran montrent qu’il existe des révisions de pare-feu six mois et que les détails sont conservés dans la plateforme Confluence Cloud.

La capture d’écran suivante montre que chaque révision de règle a une page créée dans Confluence. La révision des règles contient une liste d’ensembles de règles approuvées décrivant le trafic autorisé, le numéro de port, le protocole, etc. ainsi que la justification métier.

Exemple de preuve : NSC

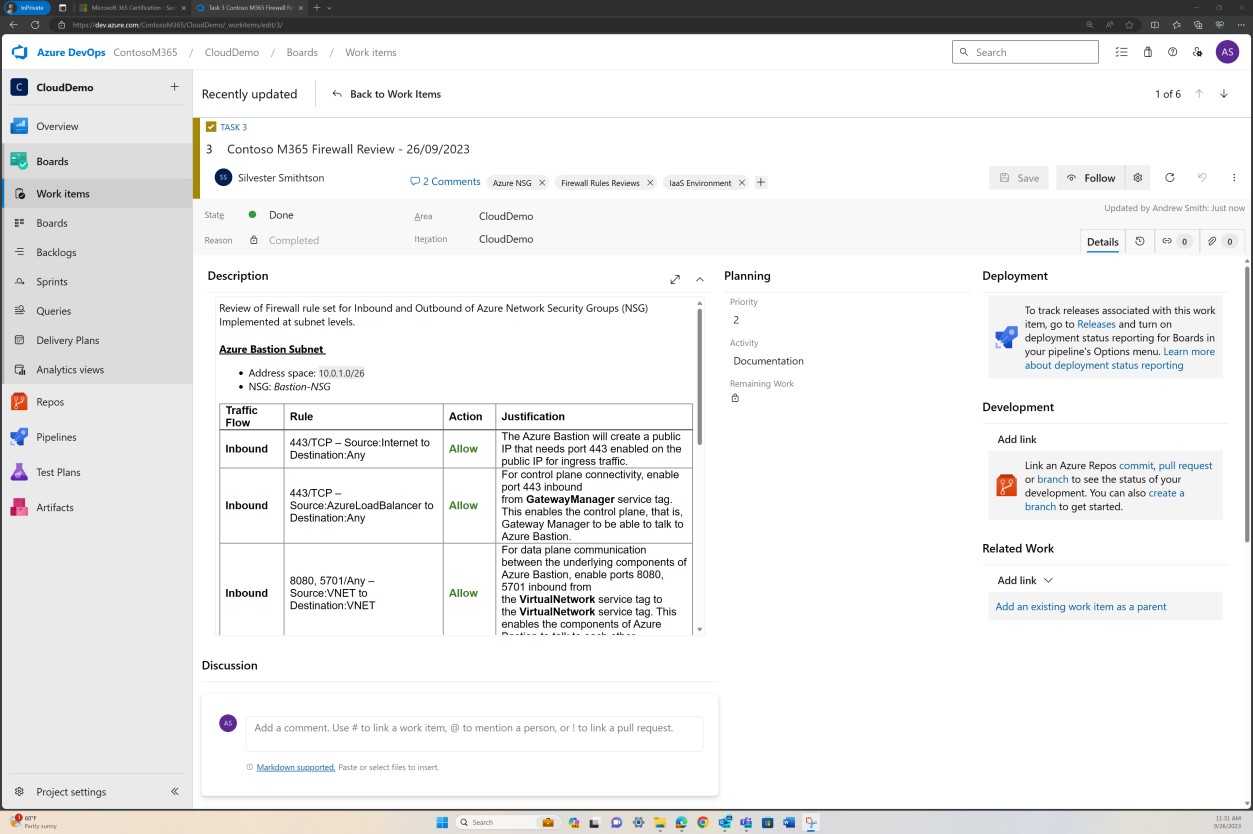

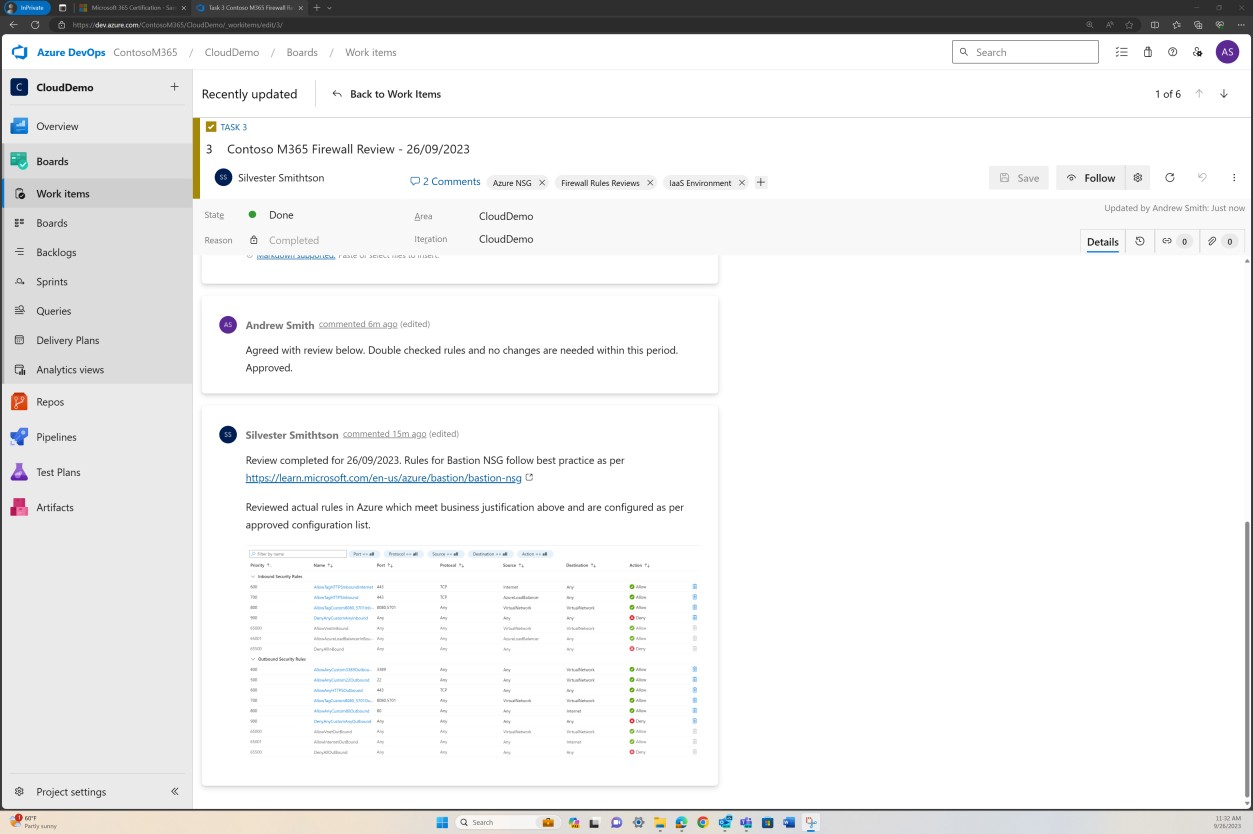

La capture d’écran suivante montre un autre exemple d’examen des règles de six mois en cours de maintenance dans DevOps.

Exemple de preuve : NSC

Cette capture d’écran montre un exemple de révision de règle en cours d’exécution et d’enregistrement en tant que ticket dans DevOps.

La capture d’écran précédente montre la liste des règles documentées établie avec la justification métier, tandis que l’image suivante montre un instantané des règles dans le ticket à partir du système réel.

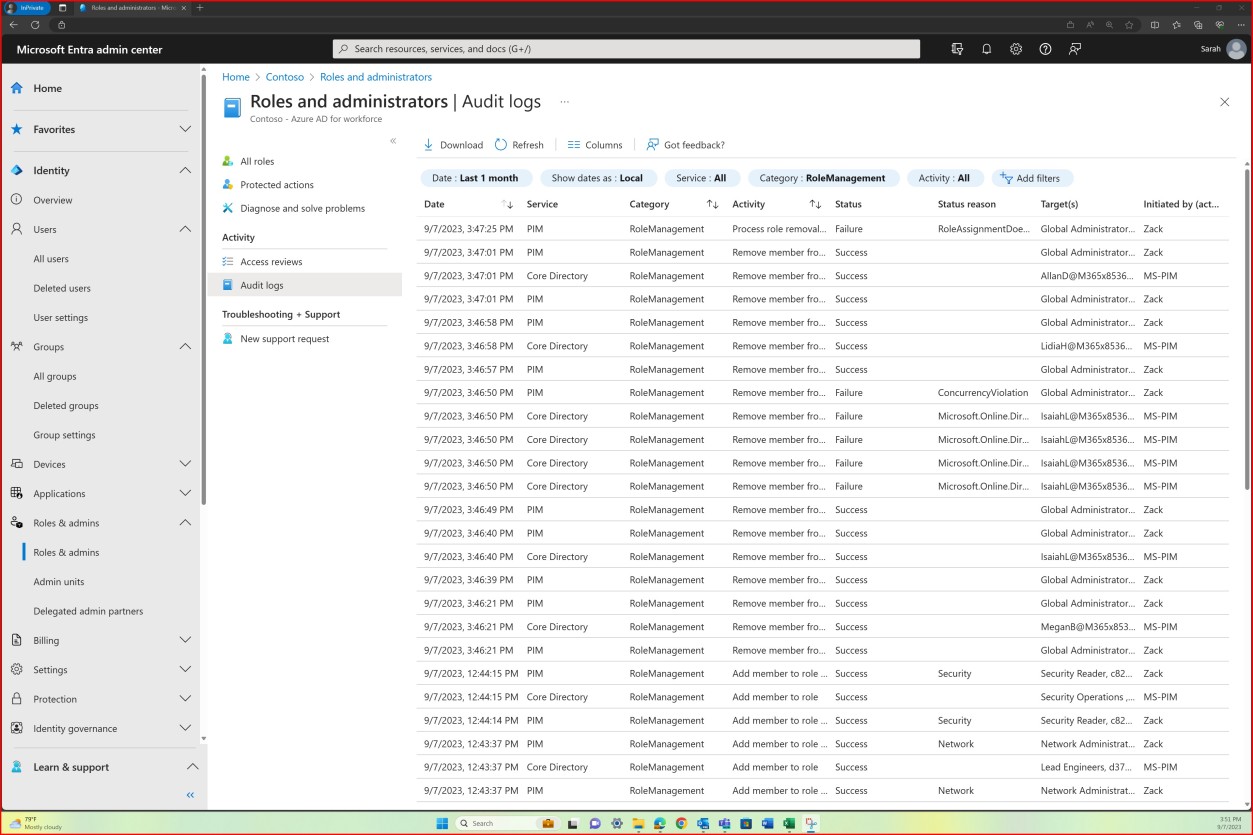

Contrôle des modifications

Un processus de contrôle des modifications établi et compris est essentiel pour garantir que toutes les modifications passent par un processus structuré et reproductible. En veillant à ce que toutes les modifications passent par un processus structuré, les organisations peuvent s’assurer que les modifications sont gérées efficacement, examinées par les pairs et testées de manière adéquate avant d’être signées. Cela permet non seulement de réduire le risque de pannes du système, mais aussi de réduire le risque d’incidents de sécurité potentiels grâce à l’introduction de modifications incorrectes.

Contrôle n° 10

Fournissez des preuves démontrant que :

Toutes les modifications introduites dans les environnements de production sont implémentées par le biais de demandes de modification documentées qui contiennent :

impact de la modification.

détails des procédures de back-out.

tests à effectuer.

examen et approbation par le personnel autorisé.

Intention : contrôle de modification

L’objectif de ce contrôle est de s’assurer que toutes les modifications demandées ont été soigneusement prises en compte et documentées. Cela inclut l’évaluation de l’impact de la modification sur la sécurité du système/de l’environnement, la documentation des procédures d’arrière-plan pour faciliter la récupération en cas de problème et le détail des tests nécessaires pour valider la réussite de la modification.

Des processus doivent être implémentés qui interdisent les modifications d’être effectuées sans autorisation et approbation appropriées. La modification doit être autorisée avant d’être implémentée et la modification doit être signée une fois terminée. Cela garantit que les demandes de modification ont été correctement examinées et qu’une personne autorisée a approuvé la modification.

Recommandations : contrôle des modifications

Vous pouvez fournir des preuves en partageant des captures d’écran d’un échantillon de demandes de modification montrant que les détails de l’impact de la modification, les procédures de recul et les tests sont conservés dans la demande de modification.

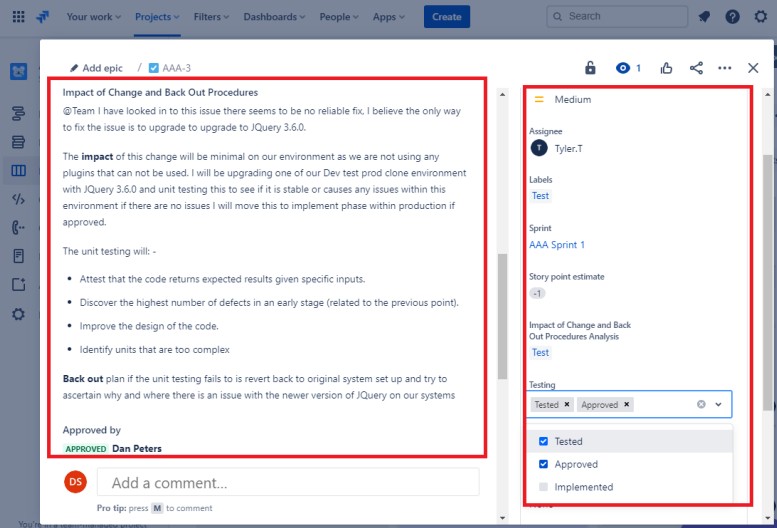

Exemple de preuve : contrôle des modifications

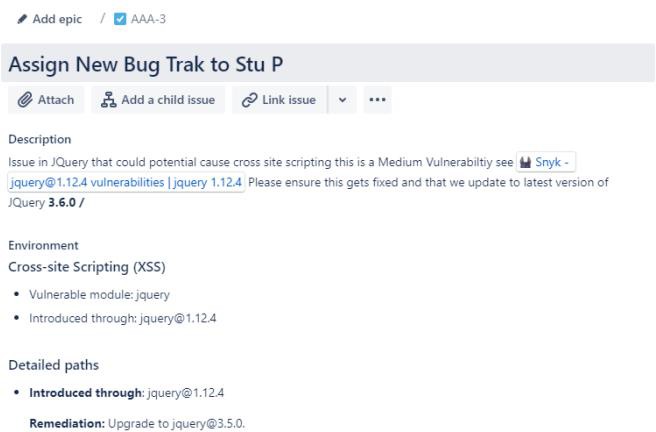

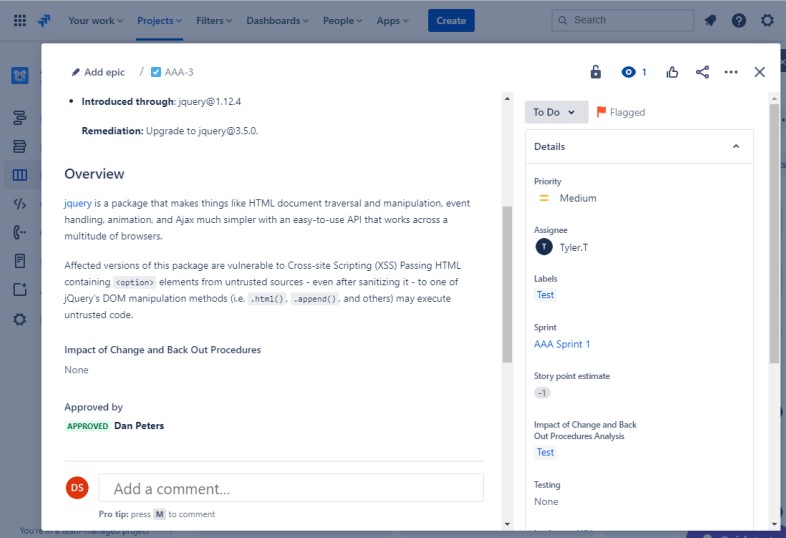

La capture d’écran suivante montre une nouvelle vulnérabilité XSS (Cross Site Scripting Vulnerability) affectée et documente la demande de modification. Les tickets ci-dessous illustrent les informations qui ont été définies ou ajoutées au ticket sur son trajet en cours de résolution.

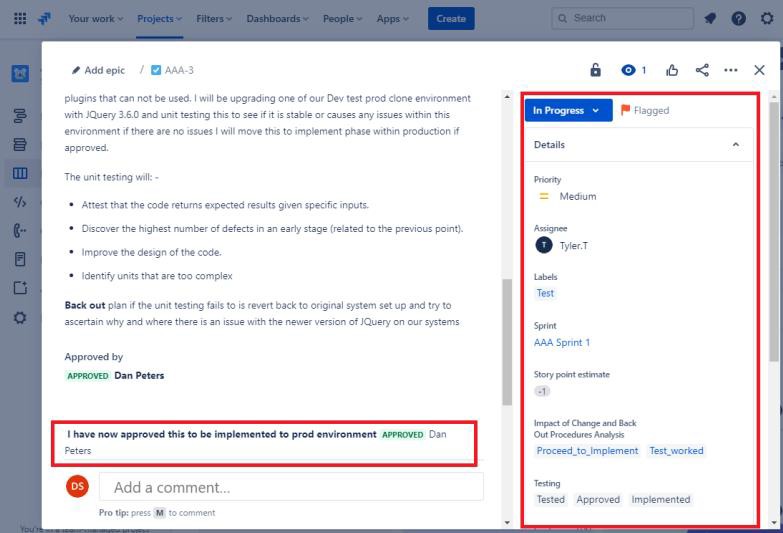

Les deux tickets suivants montrent l’impact de la modification du système et des procédures de retour en arrière qui peuvent être nécessaires en cas de problème. L’impact des modifications et des procédures de recul a fait l’objet d’un processus d’approbation et a été approuvé pour les tests.

Sur la capture d’écran suivante, le test des modifications a été approuvé et, à droite, vous voyez que les modifications ont maintenant été approuvées et testées.

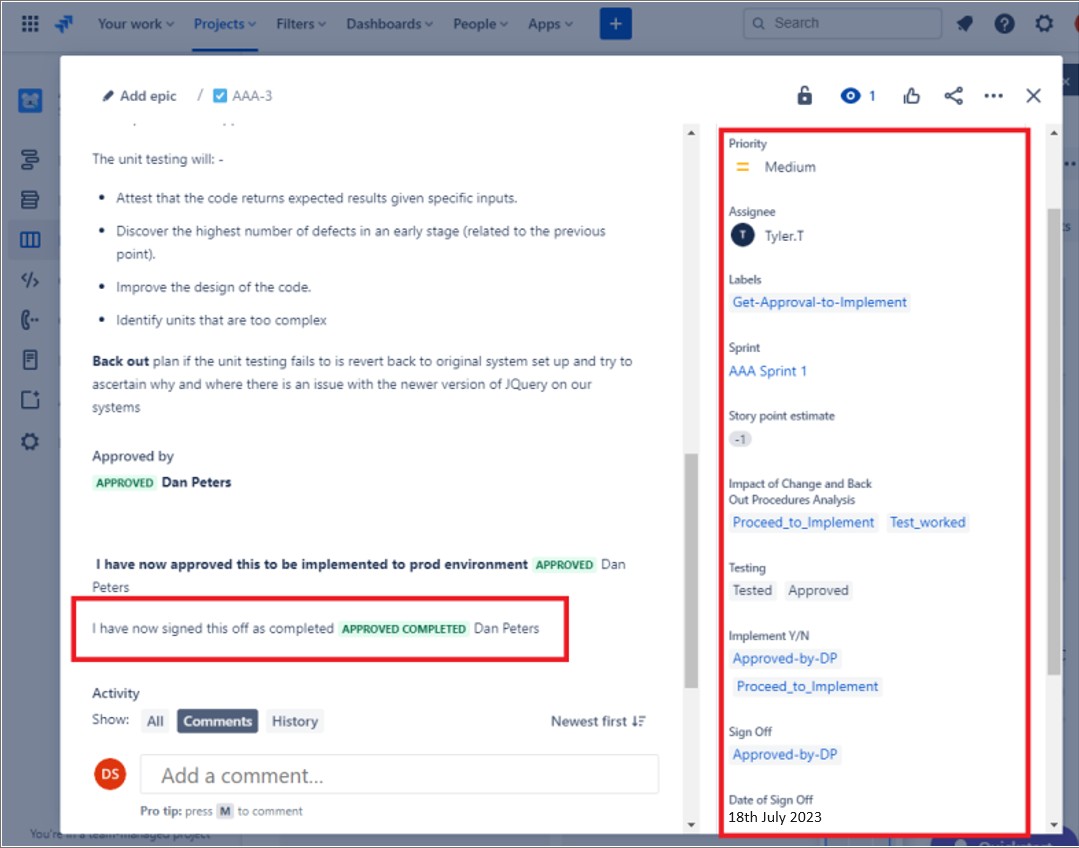

Tout au long du processus, notez que la personne qui effectue le travail, la personne qui en fait rapport et la personne qui approuve le travail à accomplir sont des personnes différentes.

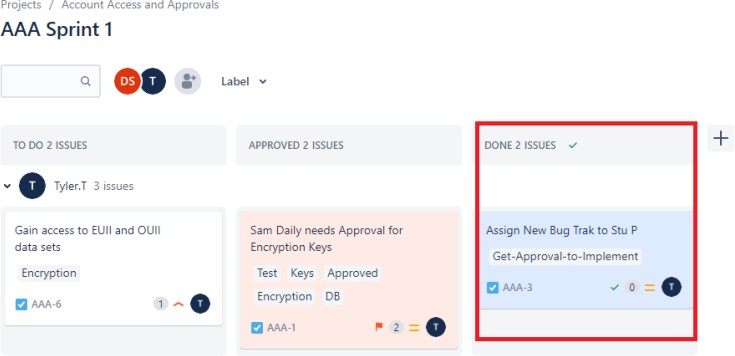

Le ticket suivant montre que les modifications ont maintenant été approuvées pour l’implémentation dans l’environnement de production. La zone de droite indique que le test a fonctionné et a réussi et que les modifications sont désormais implémentées dans l’environnement Prod.

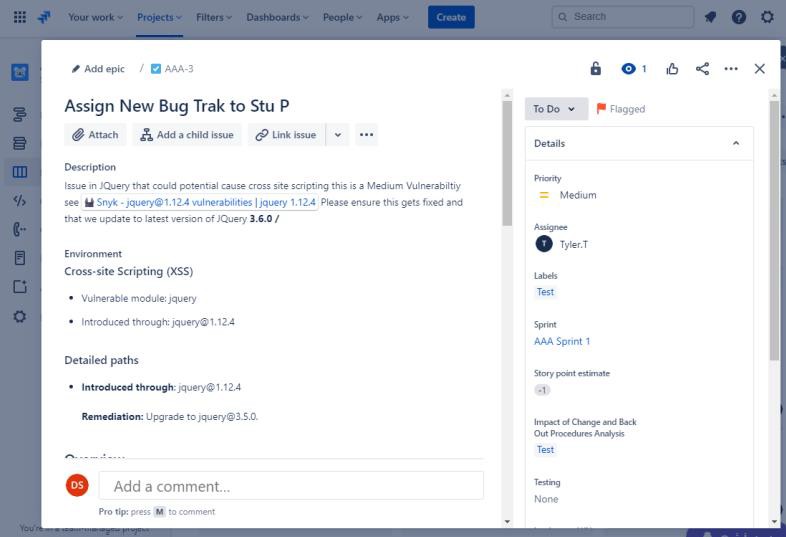

Exemple de preuve

Les captures d’écran suivantes montrent un exemple de ticket Jira montrant que la modification doit être autorisée avant d’être implémentée et approuvée par une personne autre que le développeur/demandeur. Les modifications sont approuvées par une personne autorisée. La droite de la capture d’écran montre que la modification a été signée par DP une fois l’opération terminée.

Dans le ticket suivant, la modification a été signée une fois terminée et affiche le travail terminé et fermé.

Remarque : Dans ces exemples, une capture d’écran complète n’a pas été utilisée, mais toutes les captures d’écran de preuve envoyées par un éditeur de logiciels indépendant doivent être des captures d’écran complètes montrant n’importe quelle URL, l’utilisateur connecté et l’heure et la date du système.

Contrôle n° 11

Fournissez la preuve que :

Des environnements distincts existent afin que :

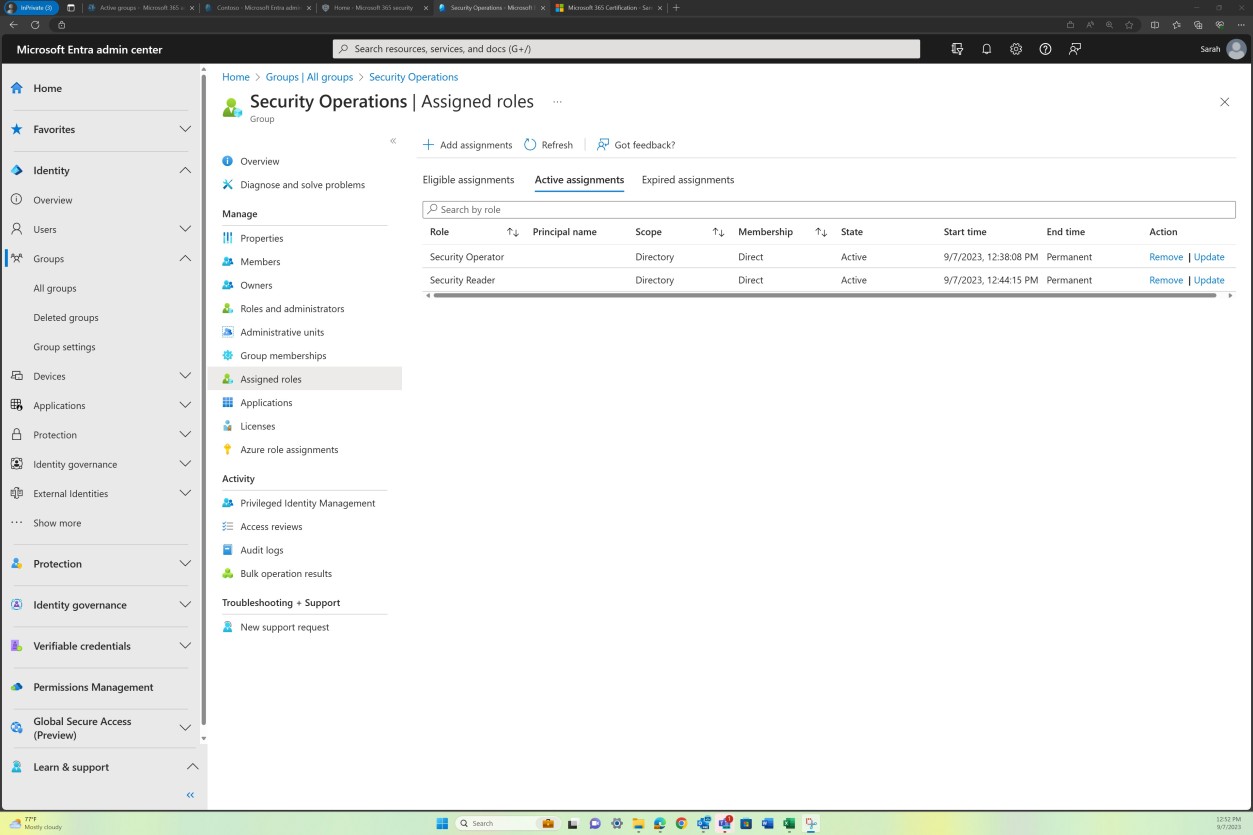

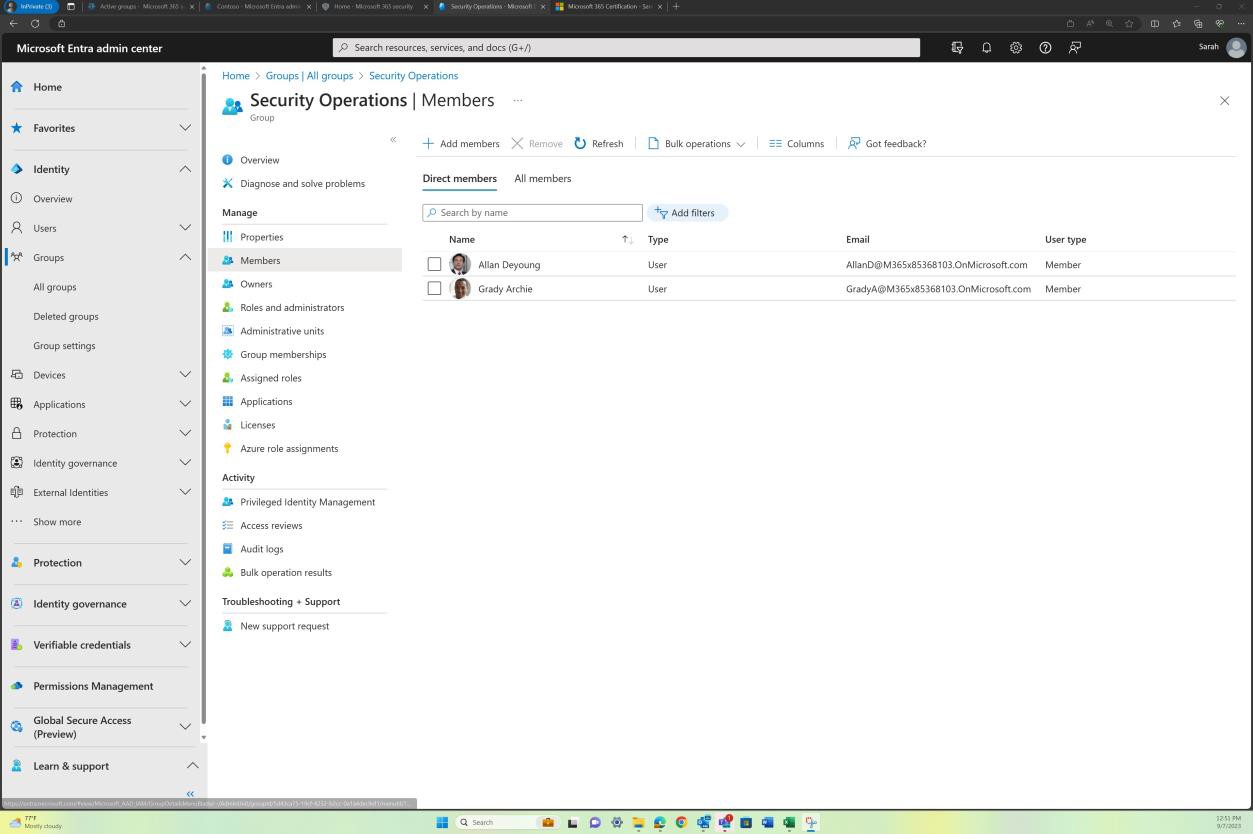

Les environnements de développement et de test/intermédiaire appliquent la séparation des tâches de l’environnement de production.

La séparation des tâches est appliquée via des contrôles d’accès.

Les données de production sensibles ne sont pas utilisées dans les environnements de développement ou de test/intermédiaire.

Intention : environnements distincts

Les environnements de développement/test de la plupart des organisations ne sont pas configurés avec la même vigueur que les environnements de production et sont donc moins sécurisés. En outre, les tests ne doivent pas être effectués dans l’environnement de production, car cela peut introduire des problèmes de sécurité ou peut nuire à la prestation des services pour les clients. En conservant des environnements distincts qui appliquent une séparation des tâches, les organisations peuvent s’assurer que les modifications sont appliquées aux environnements appropriés, réduisant ainsi le risque d’erreurs en implémentant les modifications apportées aux environnements de production lorsqu’elles étaient destinées à l’environnement de développement/test.

Les contrôles d’accès doivent être configurés de sorte que le personnel responsable du développement et des tests ne dispose pas d’un accès inutile à l’environnement de production, et vice versa. Cela réduit le risque de modifications non autorisées ou d’exposition des données.

L’utilisation de données de production dans des environnements de développement/test peut augmenter le risque de compromission et exposer l’organisation à des violations de données ou à un accès non autorisé. L’intention exige que toutes les données utilisées à des fins de développement ou de test soient nettoyées, rendues anonymes ou générées spécifiquement à cet effet.

Recommandations : environnements distincts

Vous pouvez fournir des captures d’écran montrant les différents environnements utilisés pour les environnements de développement/test et les environnements de production. En règle générale, vous avez des personnes/équipes différentes ayant accès à chaque environnement, ou, lorsque cela n’est pas possible, les environnements utilisent différents services d’autorisation pour garantir que les utilisateurs ne peuvent pas se connecter par erreur dans le mauvais environnement pour appliquer les modifications.

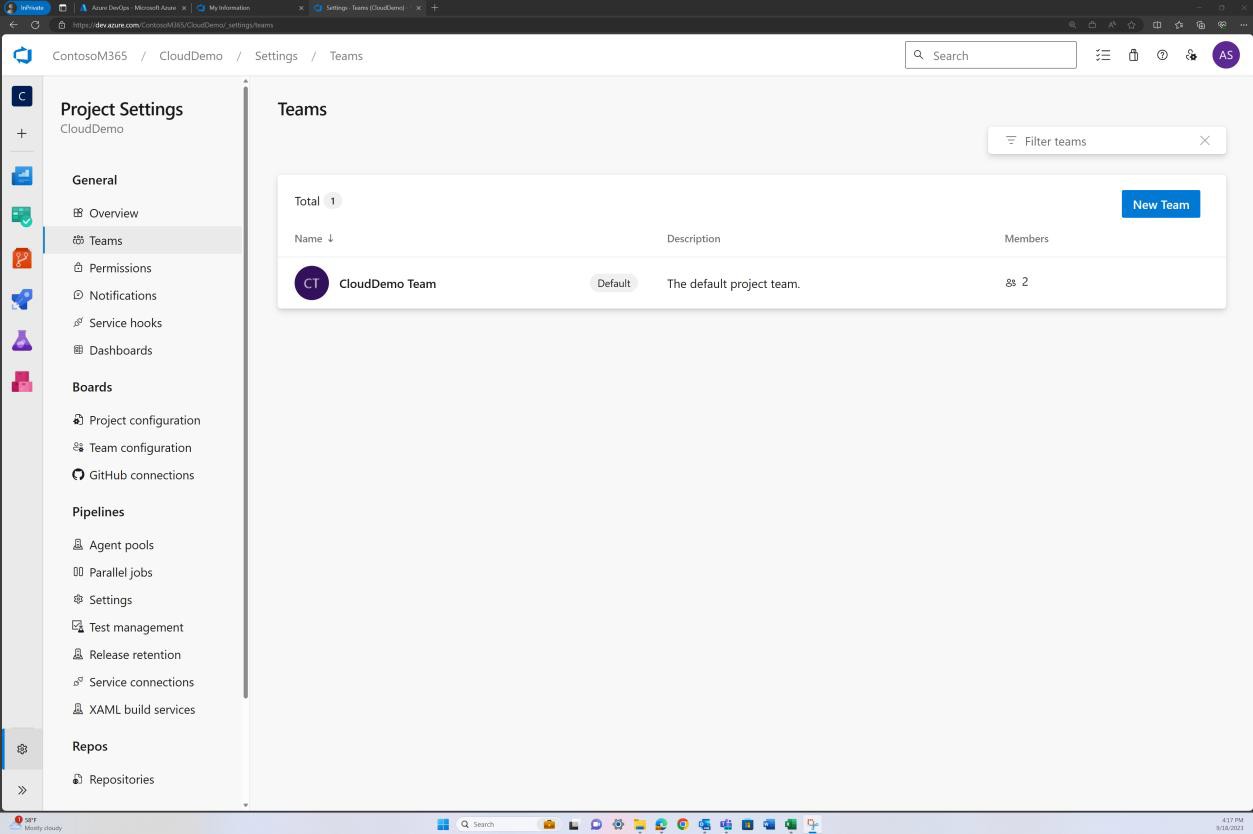

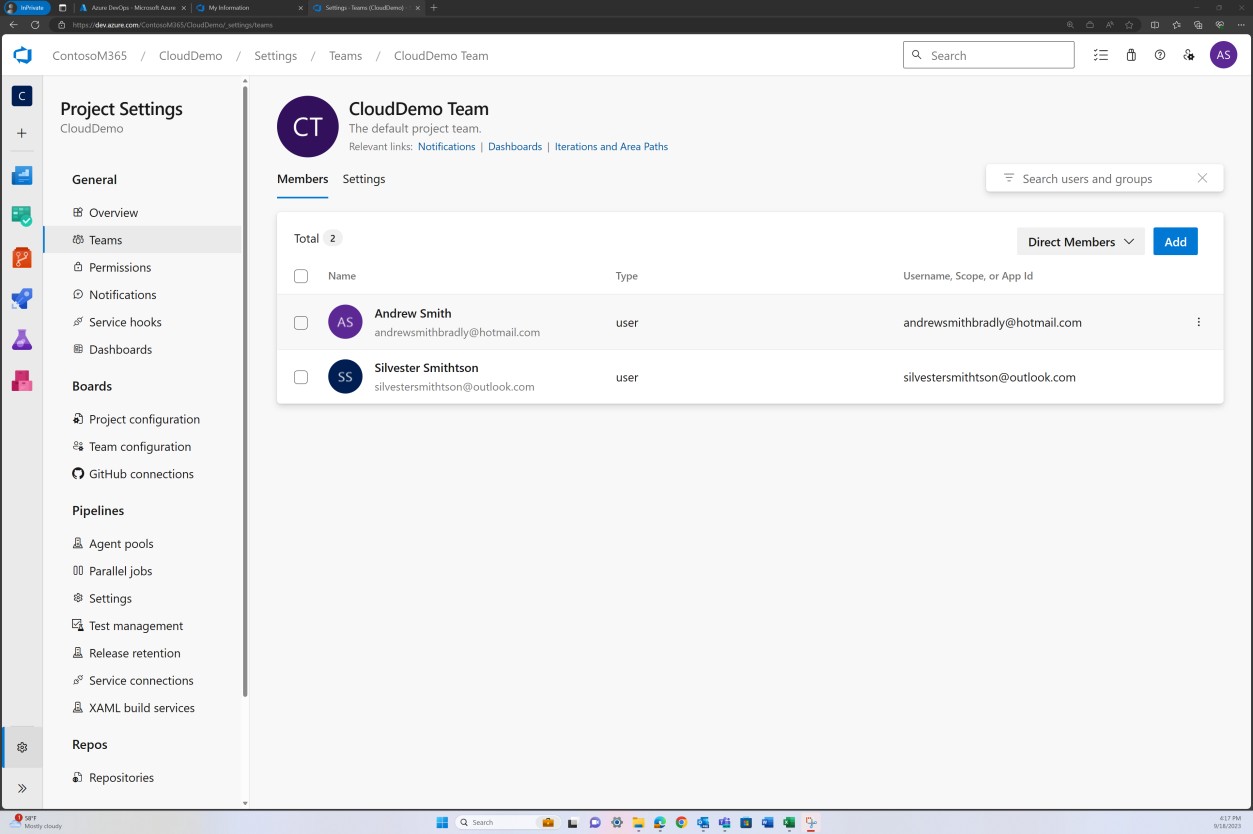

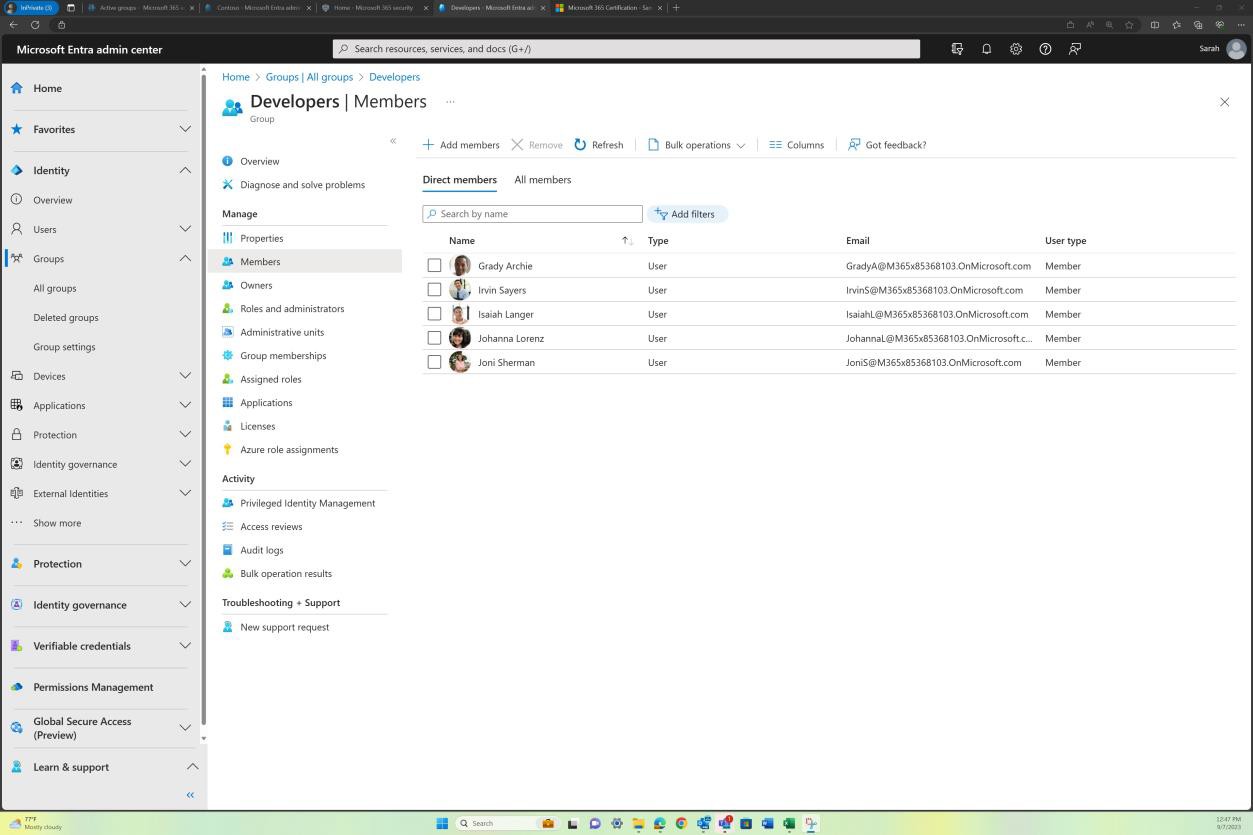

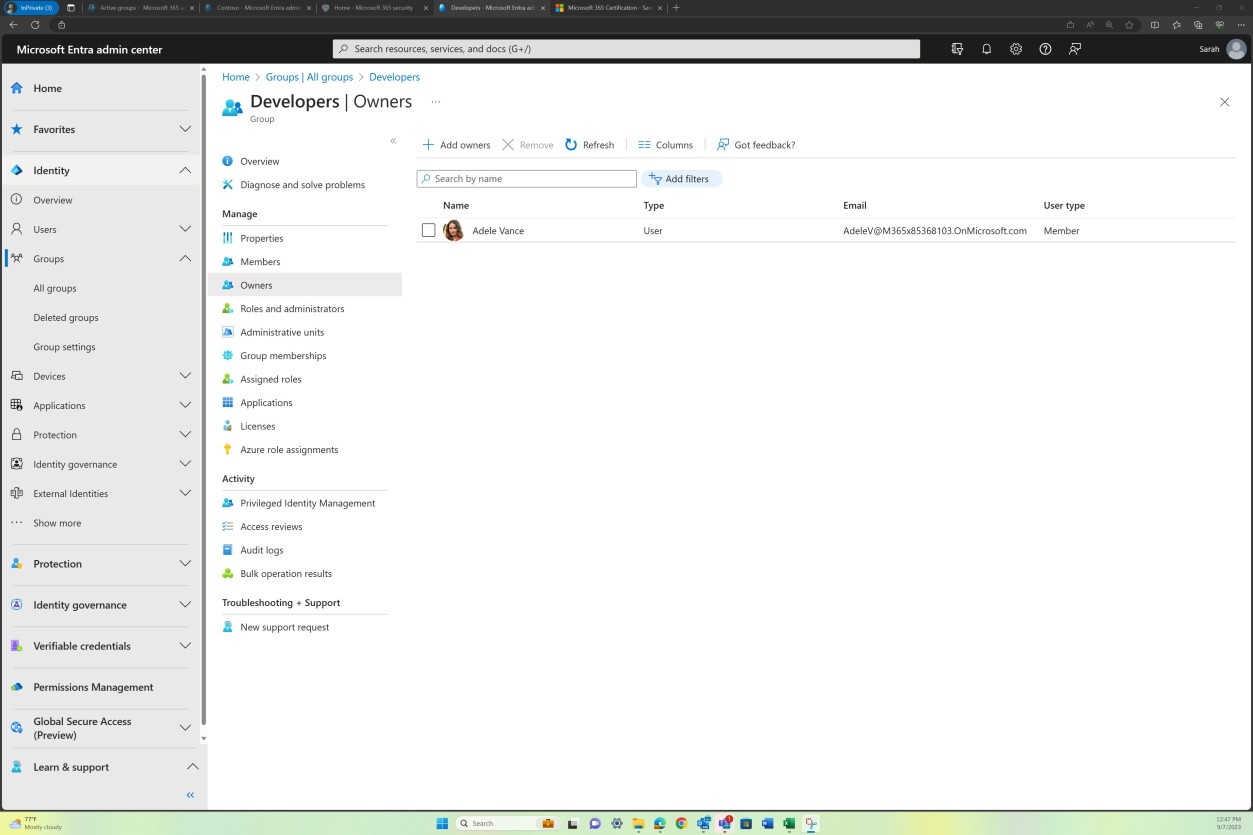

Exemple de preuve : environnements distincts

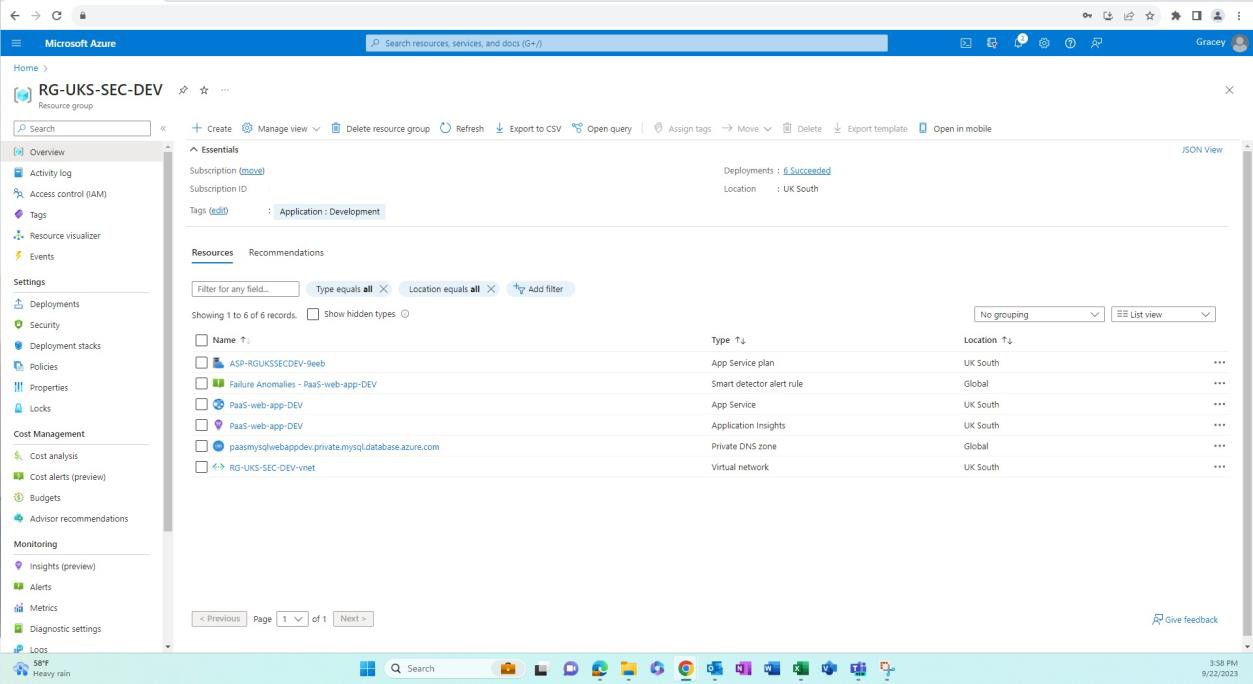

Les captures d’écran suivantes montrent que les environnements de développement/test sont séparés de la production. Cela s’effectue via des groupes de ressources dans Azure, ce qui permet de regrouper logiquement des ressources dans un conteneur. D’autres façons d’obtenir la séparation peuvent être différents abonnements Azure, mise en réseau et sous-réseau, etc.

La capture d’écran suivante montre l’environnement de développement et les ressources au sein de ce groupe de ressources.

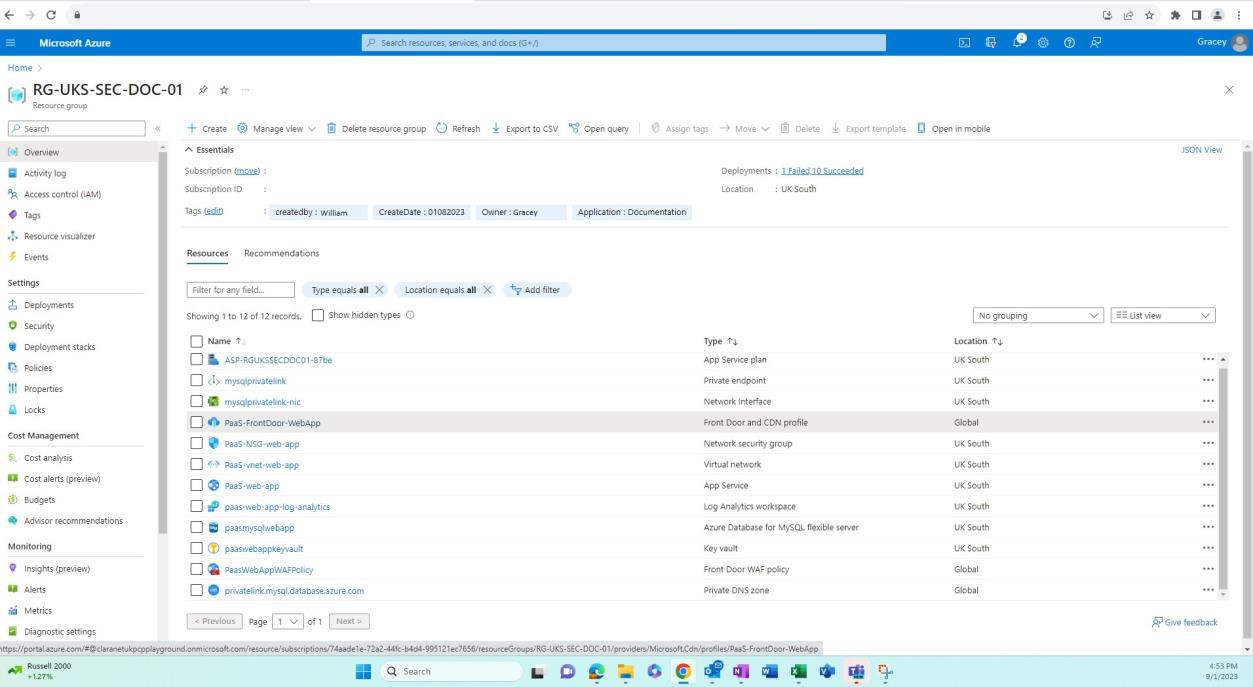

La capture d’écran suivante montre l’environnement de production et les ressources au sein de ce groupe de ressources.

Exemple de preuve :

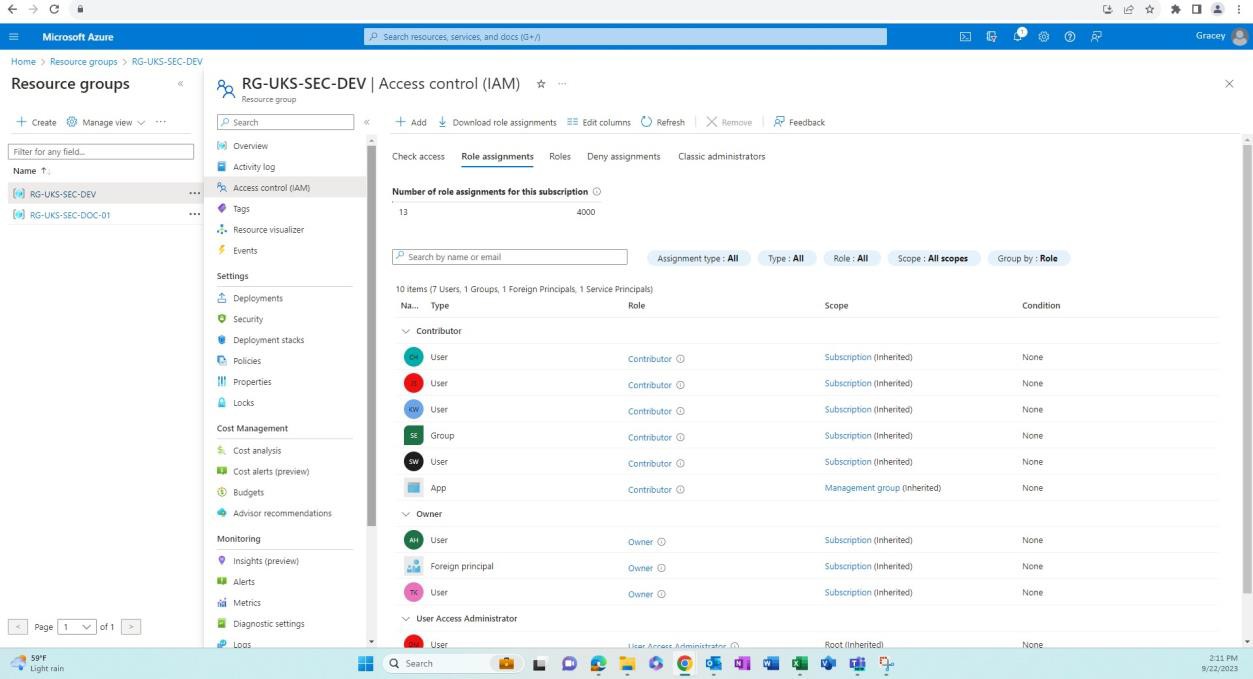

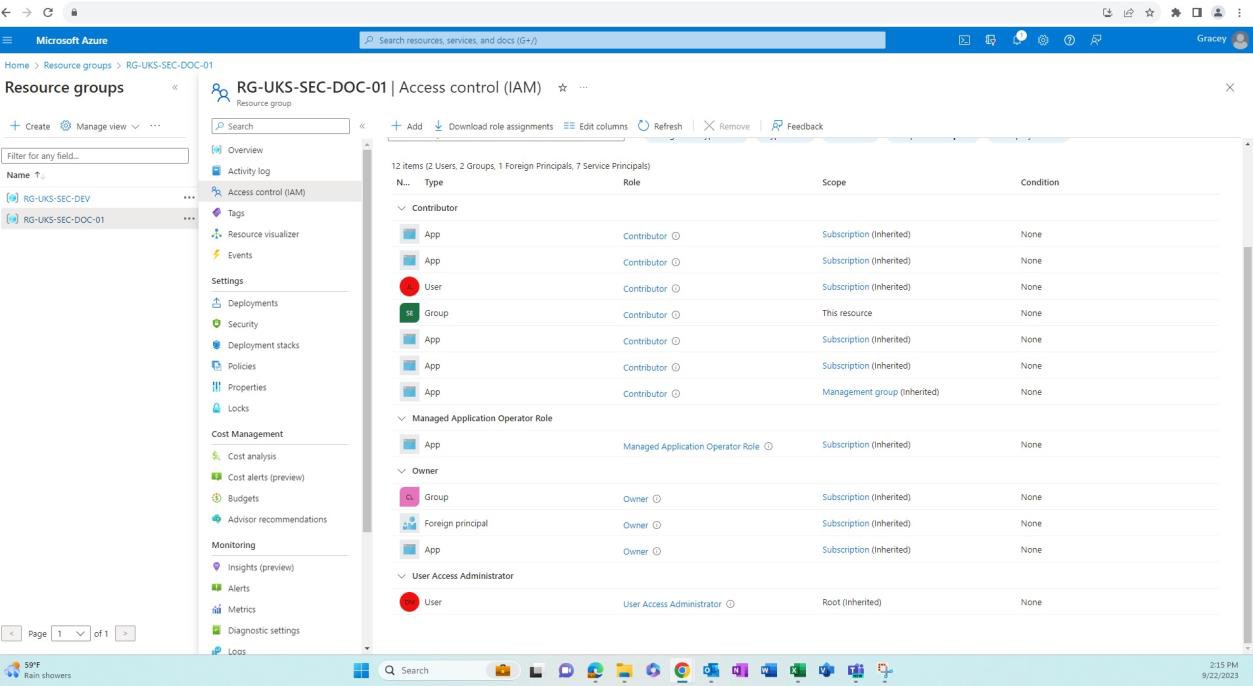

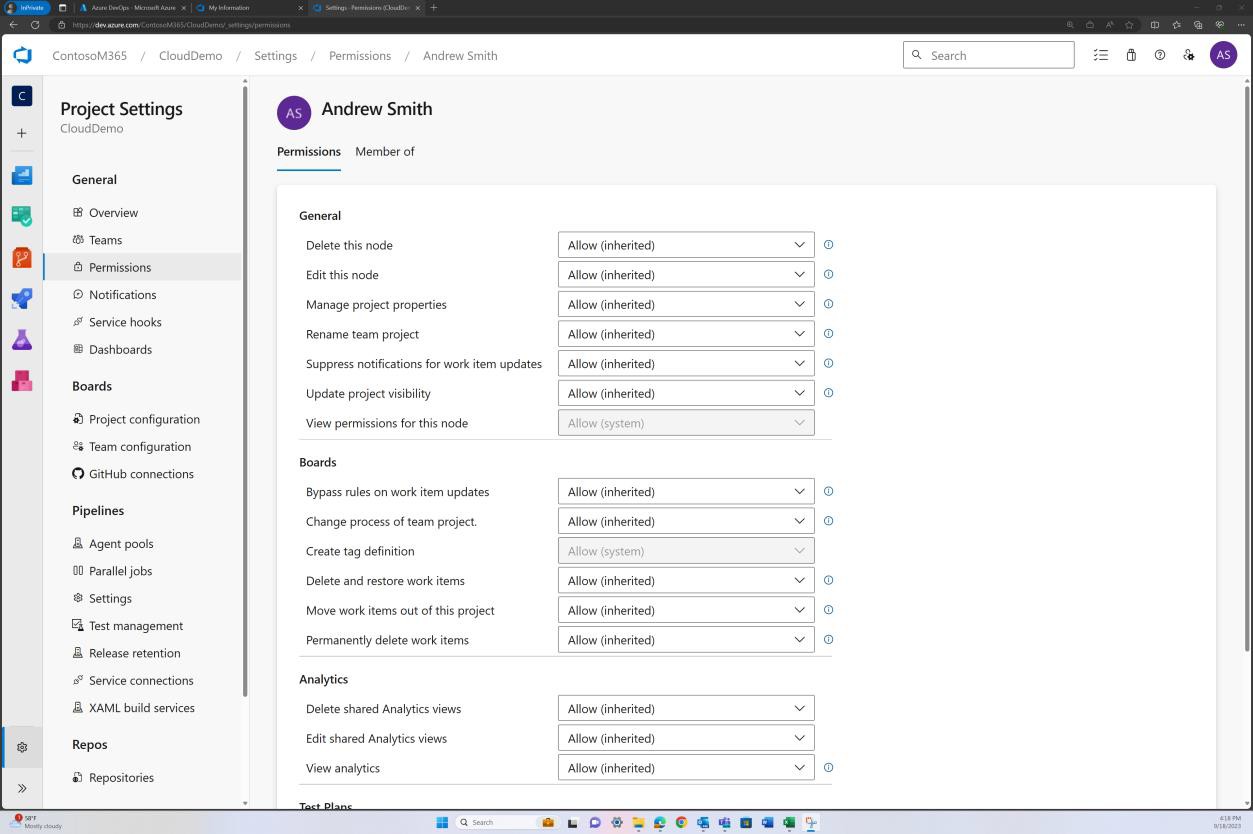

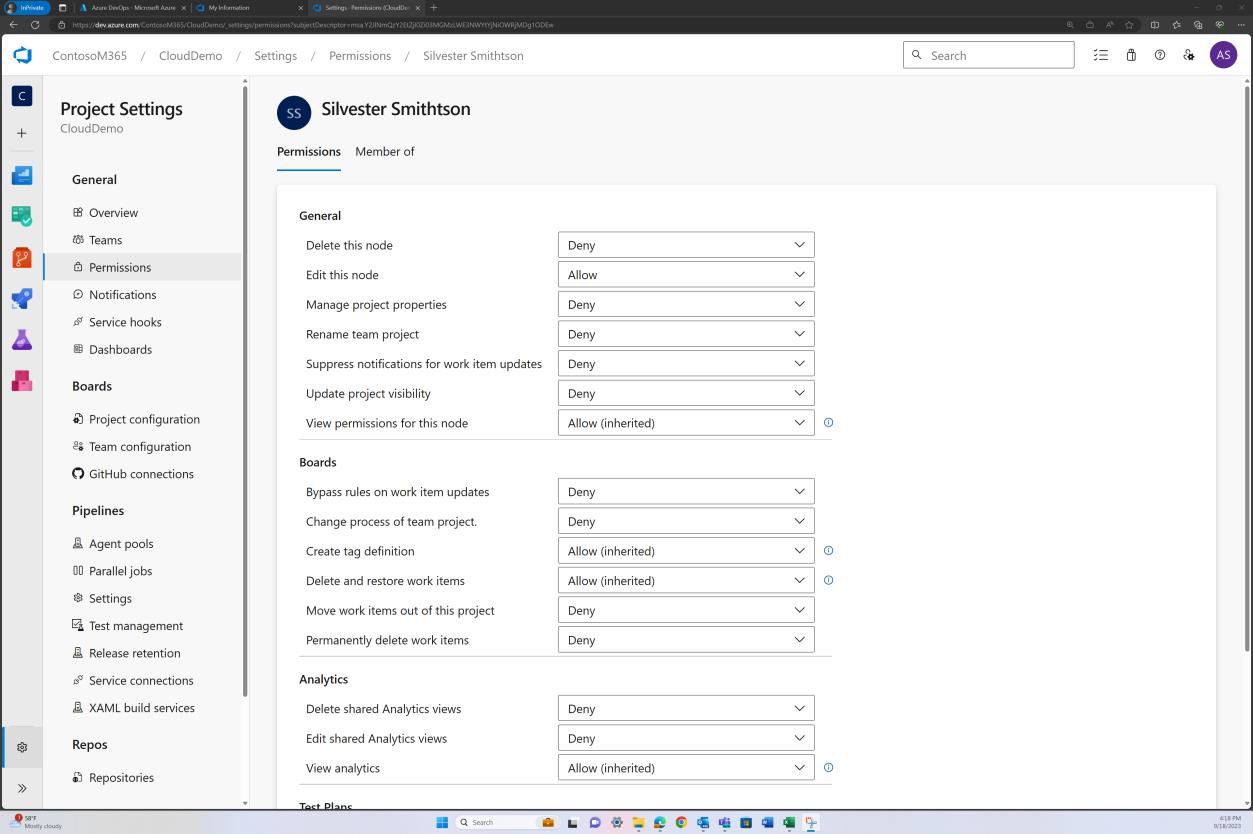

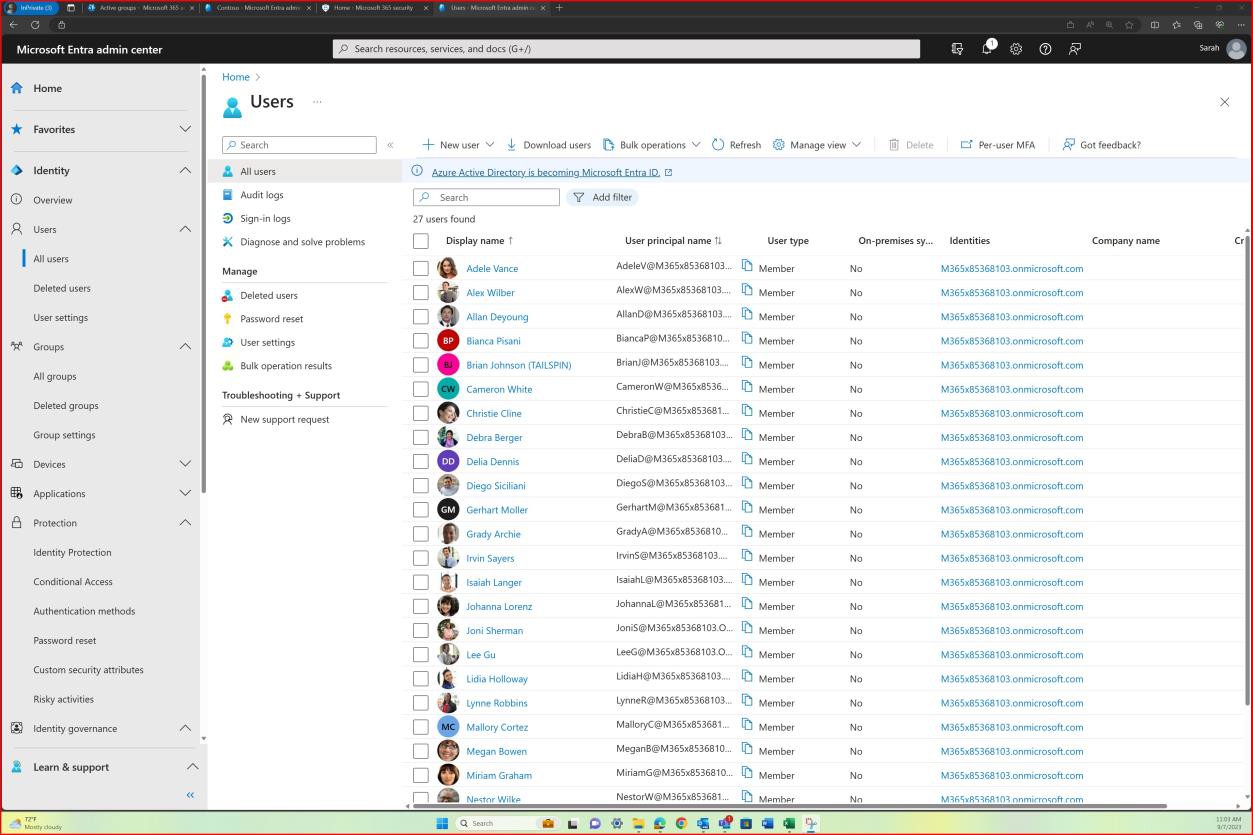

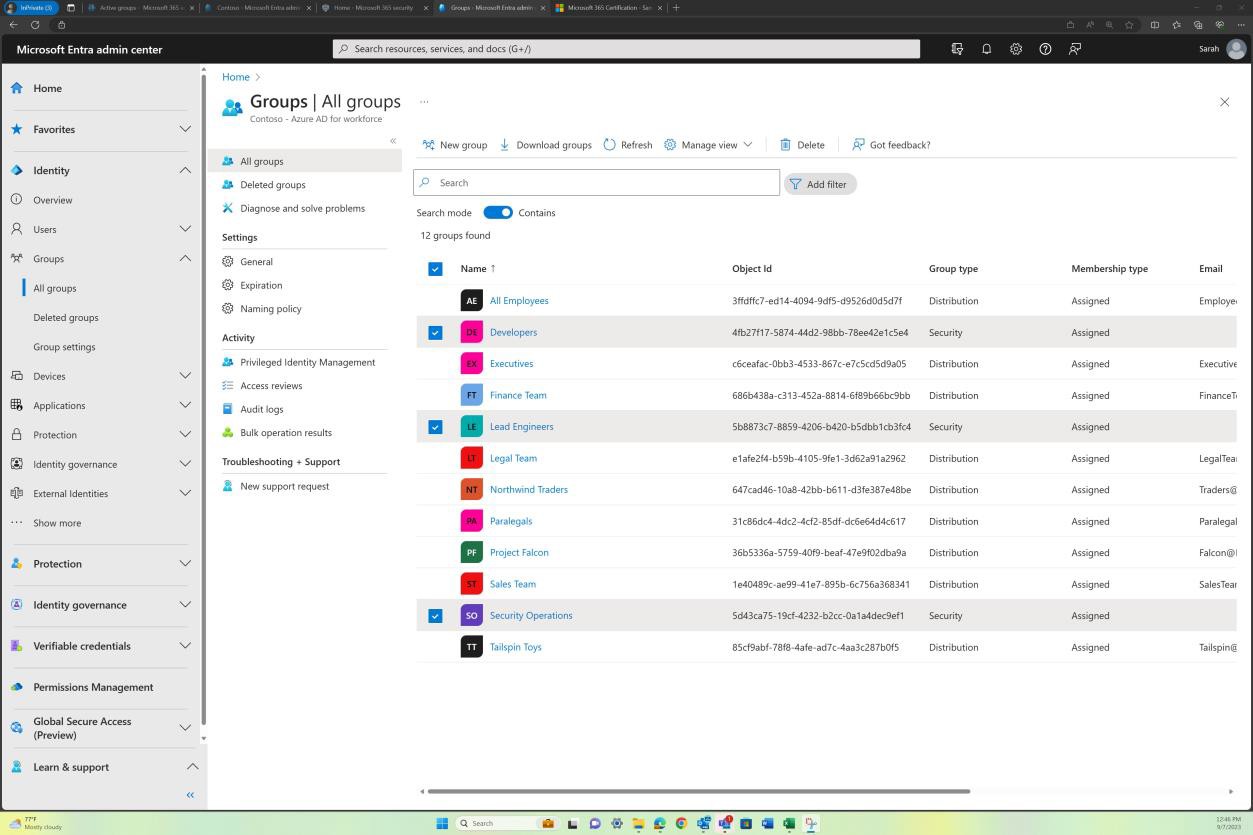

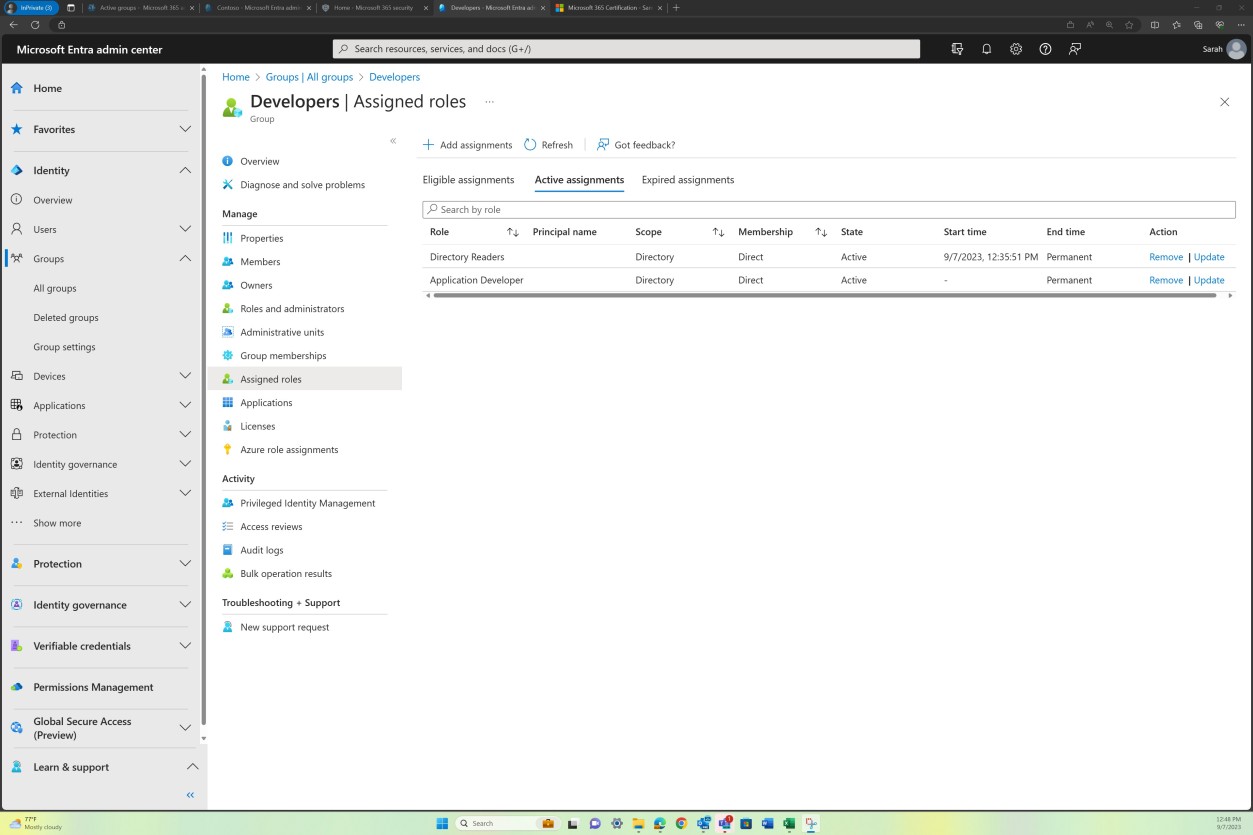

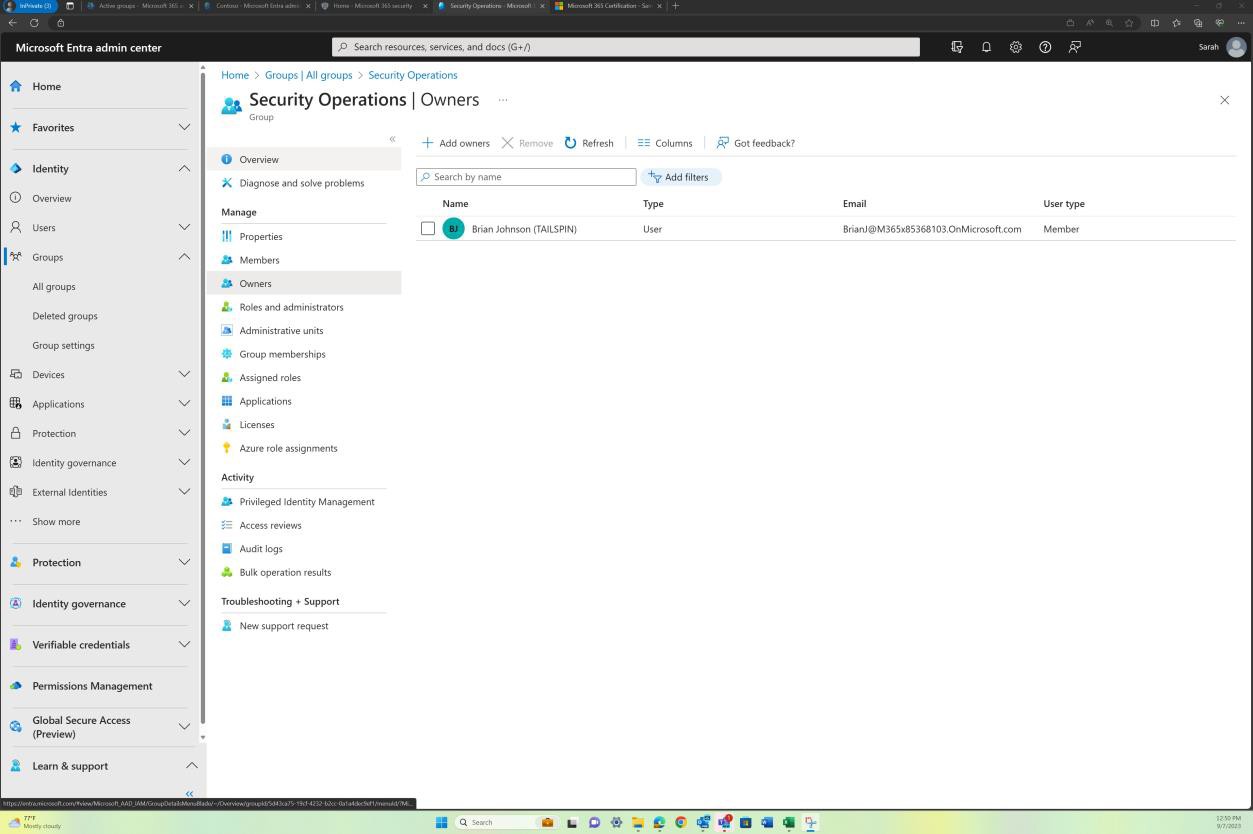

Les captures d’écran suivantes montrent que les environnements de développement/test sont distincts de l’environnement de production. Une séparation adéquate des environnements est obtenue via différents utilisateurs/groupes avec des autorisations différentes associées à chaque environnement.

La capture d’écran suivante montre l’environnement de développement et les utilisateurs ayant accès à ce groupe de ressources.

La capture d’écran suivante montre l’environnement de production et les utilisateurs (différents de l’environnement de développement) qui ont accès à ce groupe de ressources.

Recommandations :

Vous pouvez fournir des preuves en partageant des captures d’écran de la sortie de la même requête SQL sur une base de données de production (rédaction de toutes les informations sensibles) et la base de données de développement/test. La sortie des mêmes commandes doit produire des jeux de données différents. Lorsque les fichiers sont stockés, l’affichage du contenu des dossiers dans les deux environnements doit également présenter différents jeux de données.

Exemple de preuve

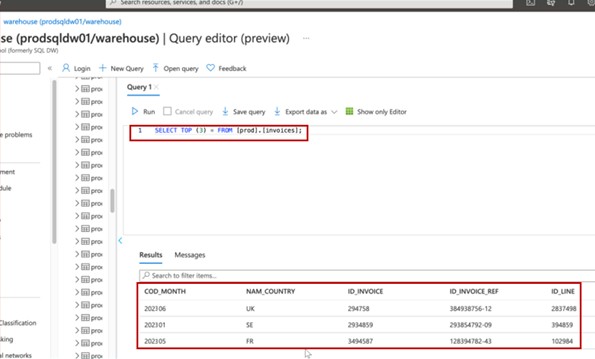

La capture d’écran montre les 3 premiers enregistrements (pour la soumission des preuves, indiquez les 20 premiers) de la base de données de production.

La capture d’écran suivante montre la même requête à partir de la base de données de développement, montrant différents enregistrements.

Remarque : Dans cet exemple, aucune capture d’écran complète n’a été utilisée. Toutefois, toutes les captures d’écran de preuve envoyées par l’éditeur de logiciels indépendant doivent être des captures d’écran complètes montrant l’URL, l’heure et la date de connexion de l’utilisateur et du système.

Développement/déploiement de logiciels sécurisés

Les organisations impliquées dans les activités de développement de logiciels sont souvent confrontées à des priorités concurrentes entre la sécurité et les pressions TTM (Time to Market), mais l’implémentation d’activités liées à la sécurité tout au long du cycle de vie du développement logiciel (SDLC) peut non seulement économiser de l’argent, mais également gagner du temps. Lorsque la sécurité est laissée après coup, les problèmes sont généralement identifiés uniquement pendant la phase de test du (DSLC), ce qui peut souvent prendre plus de temps et de coût à résoudre. L’objectif de cette section de sécurité est de s’assurer que les pratiques de développement de logiciels sécurisés sont suivies afin de réduire le risque d’introduction de défauts de codage dans le logiciel qui est développé. En outre, cette section cherche à inclure certains contrôles pour faciliter le déploiement sécurisé des logiciels.

Contrôle n° 12

Fournissez des preuves démontrant que la documentation existe et est conservée que :

prend en charge le développement de logiciels sécurisés et inclut les normes du secteur et/ou les meilleures pratiques pour le codage sécurisé, telles que OWASP Top 10 ou SANS Top 25 CWE.

les développeurs suivent chaque année une formation pertinente en matière de codage sécurisé et de développement de logiciels sécurisés.

Intention : développement sécurisé

Les organisations doivent faire tout ce qui est en leur pouvoir pour s’assurer que les logiciels sont développés en toute sécurité et exempts de vulnérabilités. Pour ce faire, il convient d’établir un cycle de vie de développement logiciel sécurisé (SDLC) et des meilleures pratiques de codage sécurisés pour promouvoir des techniques de codage sécurisées et un développement sécurisé tout au long du processus de développement logiciel. L’objectif est de réduire le nombre et la gravité des vulnérabilités dans le logiciel.

Les meilleures pratiques et techniques de codage existent pour tous les langages de programmation afin de garantir que le code est développé en toute sécurité. Il existe des cours de formation externes conçus pour enseigner aux développeurs les différents types de classes de vulnérabilités logicielles et les techniques de codage qui peuvent être utilisées pour arrêter l’introduction de ces vulnérabilités dans le logiciel. L’objectif de ce contrôle est également d’enseigner ces techniques à tous les développeurs et de s’assurer que ces techniques ne sont pas oubliées, ou que des techniques plus récentes sont apprises en effectuant cela chaque année.

Recommandations : développement sécurisé

Fournissez la documentation SDLC documentée et/ou de support qui montre qu’un cycle de vie de développement sécurisé est en cours d’utilisation et que des conseils sont fournis à tous les développeurs pour promouvoir les meilleures pratiques de codage sécurisé. Jetez un coup d’œil à OWASP dans SDLC et au modèle SAMM ( Software Assurance MaturityModel ) OWASP.

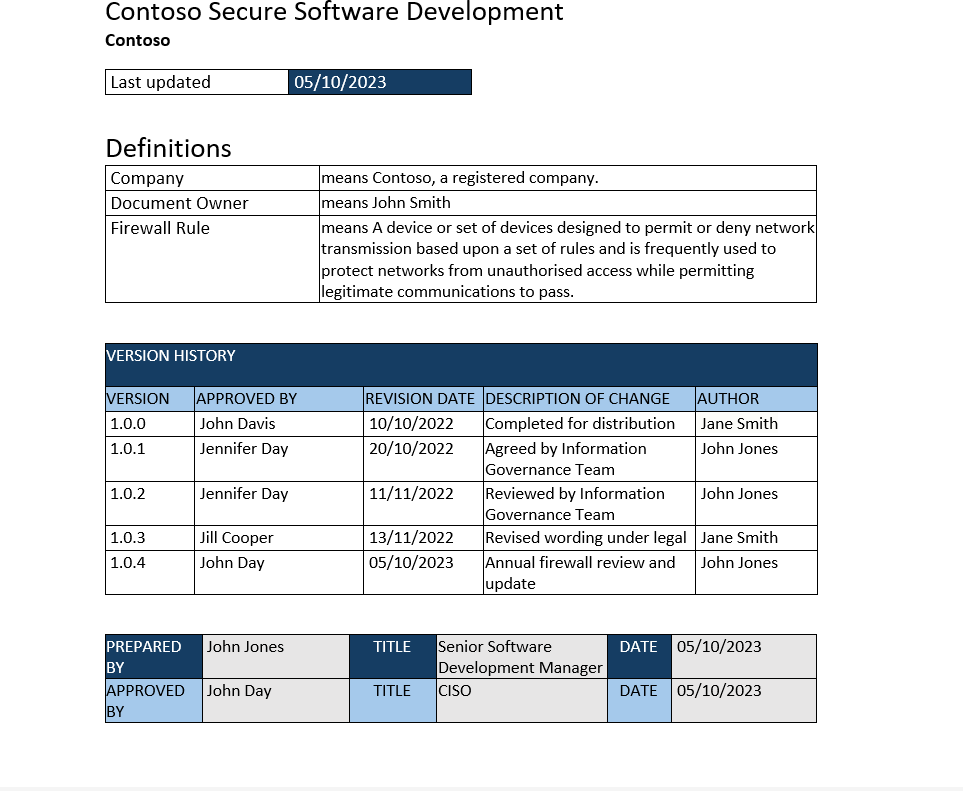

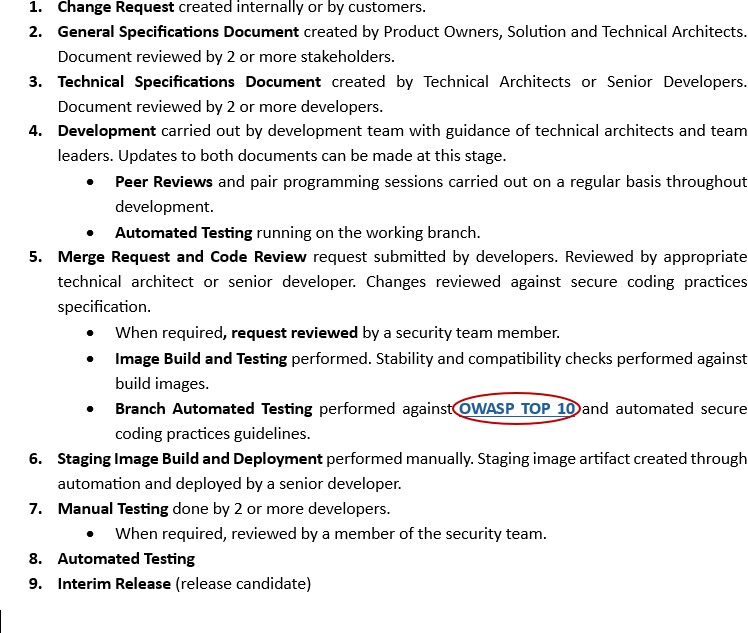

Exemple de preuve : développement sécurisé

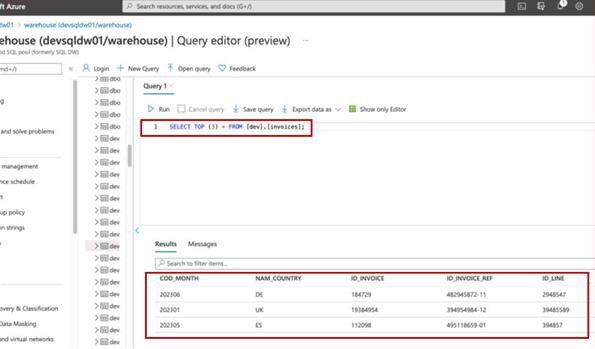

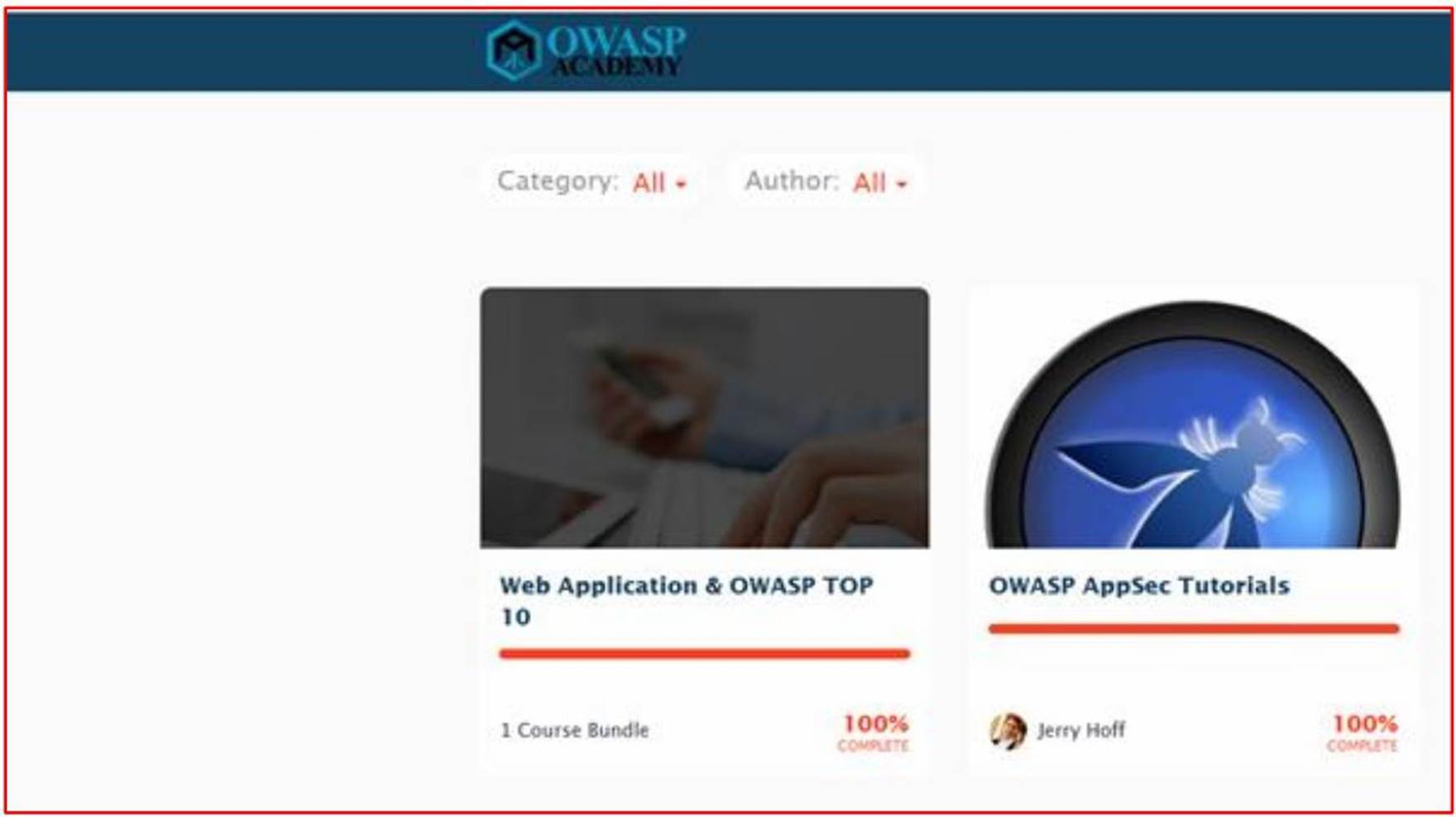

Un exemple de document de stratégie de développement logiciel sécurisé est présenté ci-dessous. Voici un extrait de la procédure de développement logiciel sécurisé de Contoso, qui illustre les pratiques de développement et de codage sécurisés.

Remarque : Dans les exemples précédents, les captures d’écran complètes n’ont pas été utilisées, mais toutes les captures d’écran des preuves envoyées par un éditeur de logiciels indépendant doivent être des captures d’écran complètes montrant n’importe quelle URL, l’utilisateur connecté, ainsi que l’heure et la date du système.

Recommandations : formation au développement sécurisé

Fournissez des preuves au moyen de certificats si la formation est effectuée par une société de formation externe, ou en fournissant des captures d’écran des journaux de formation ou d’autres artefacts qui montrent que les développeurs ont participé à la formation. Si cette formation est effectuée par le biais de ressources internes, fournissez également des preuves du matériel de formation.

Exemple de preuve : formation au développement sécurisé

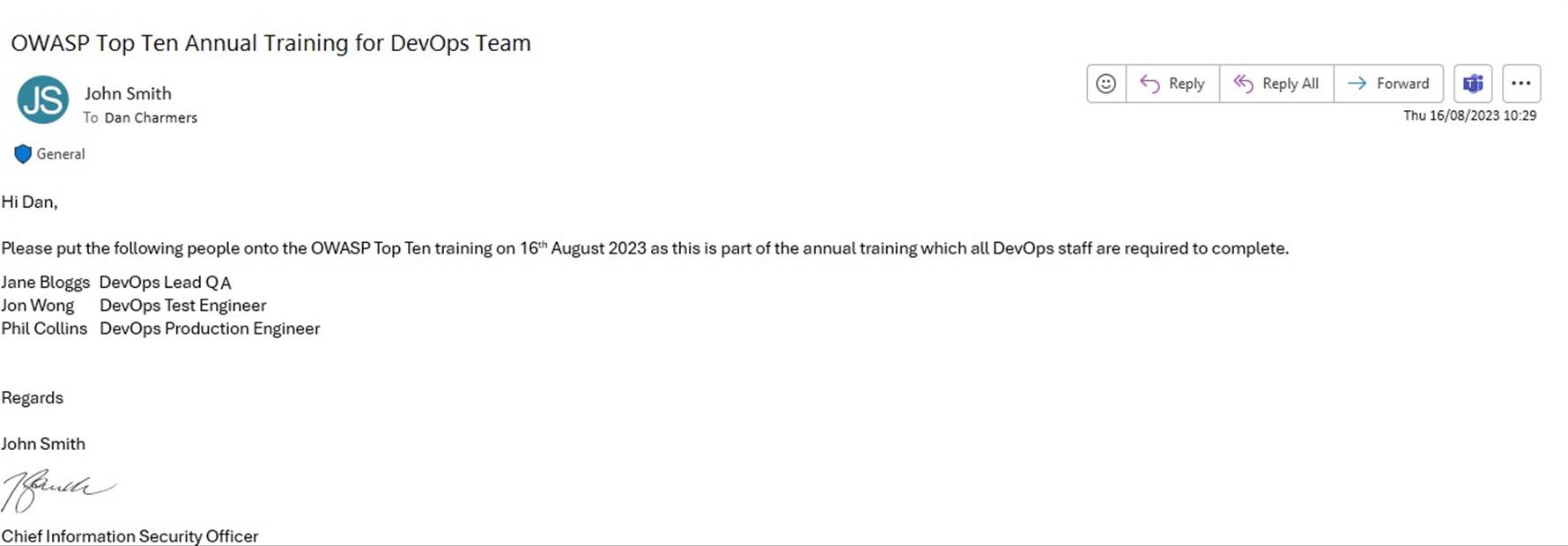

La capture d’écran suivante est un e-mail demandant au personnel de l’équipe DevOps d’être inscrit à la formation annuelle des dix meilleures formations OWASP.

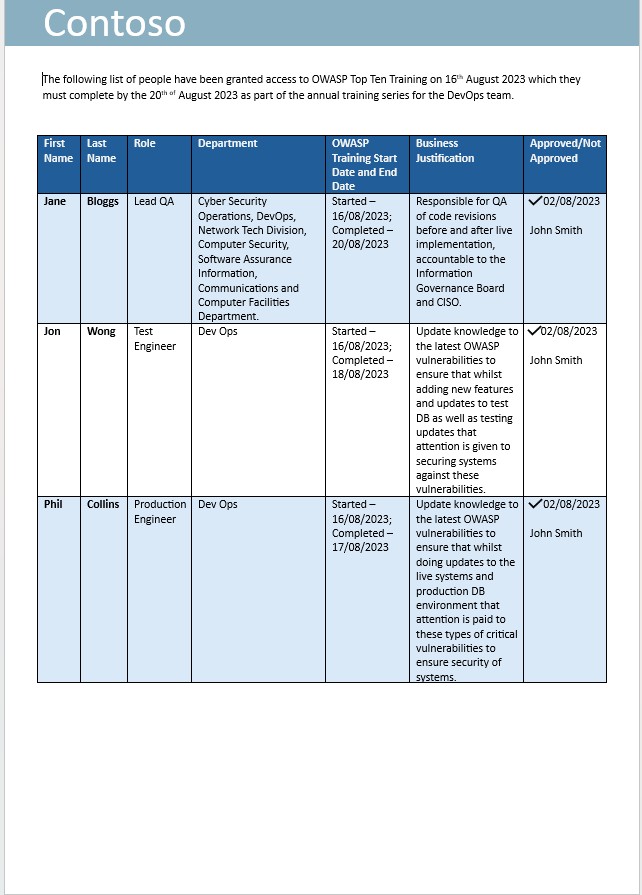

La capture d’écran suivante montre que la formation a été demandée avec justification métier et approbation. Cette opération est suivie de captures d’écran tirées de la formation et d’un enregistrement d’achèvement montrant que la personne a terminé la formation annuelle.

Remarque : Dans cet exemple, aucune capture d’écran complète n’a été utilisée. Toutefois, toutes les captures d’écran de preuve envoyées par l’éditeur de logiciels indépendant doivent être des captures d’écran complètes montrant l’URL, l’heure et la date de connexion de l’utilisateur et du système.

Contrôle n° 13

Indiquez que les dépôts de code sont sécurisés afin que :

toutes les modifications de code font l’objet d’un processus de révision et d’approbation par un deuxième réviseur avant d’être fusionnées avec la branche principale.

des contrôles d’accès appropriés sont en place.

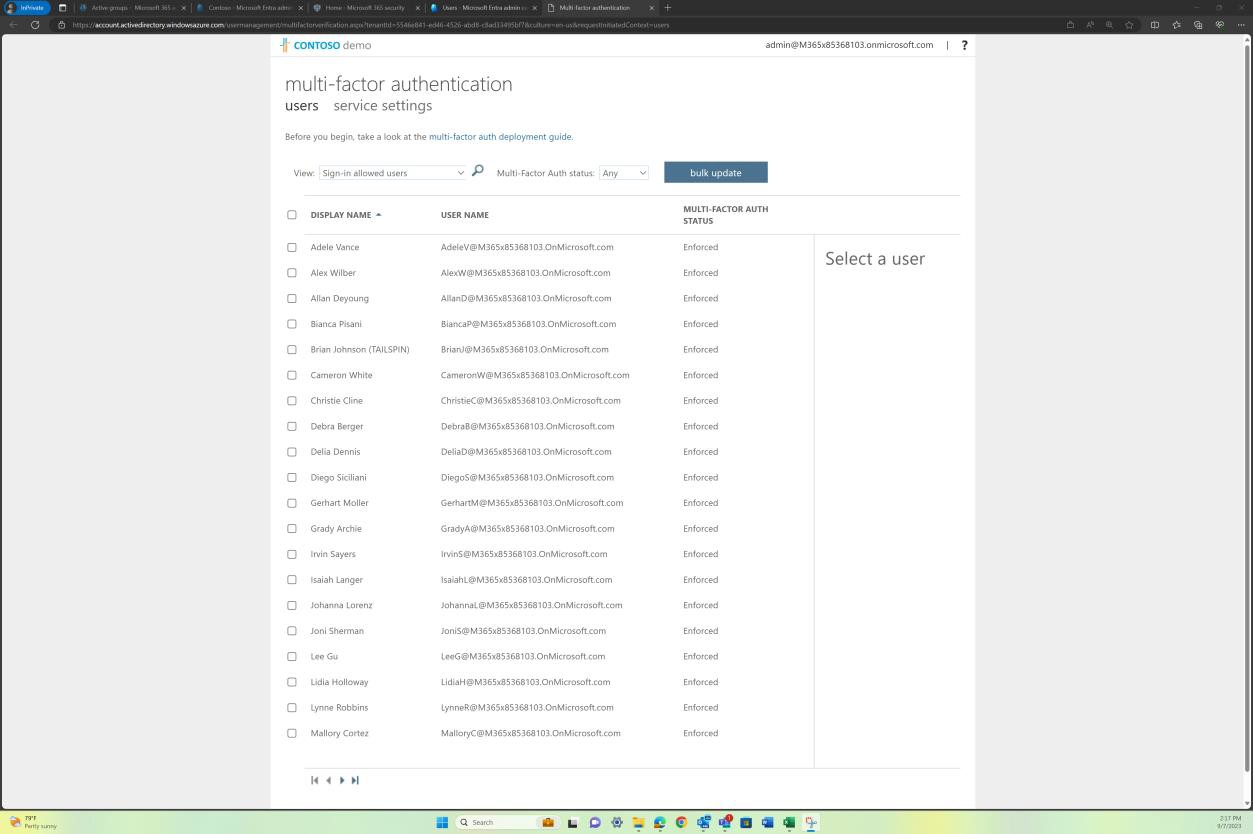

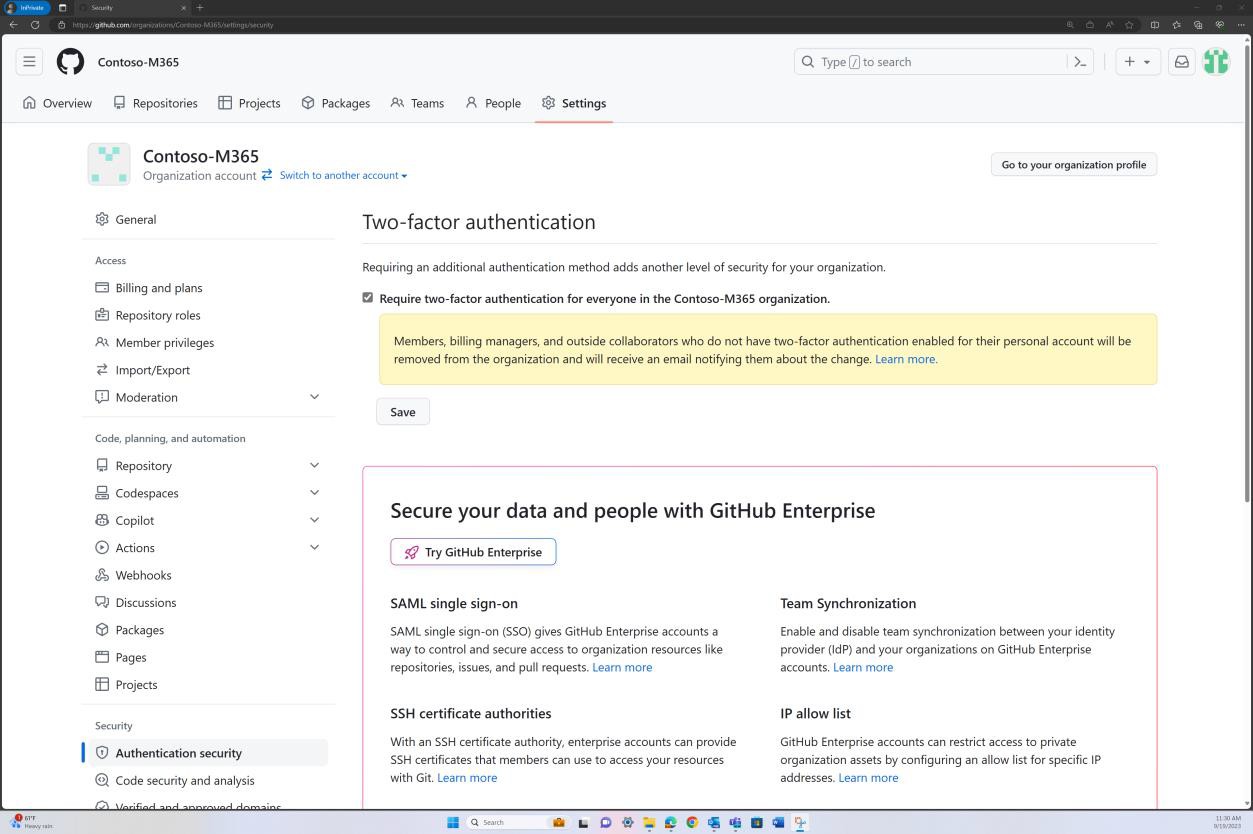

tous les accès sont appliqués via l’authentification multifacteur (MFA).

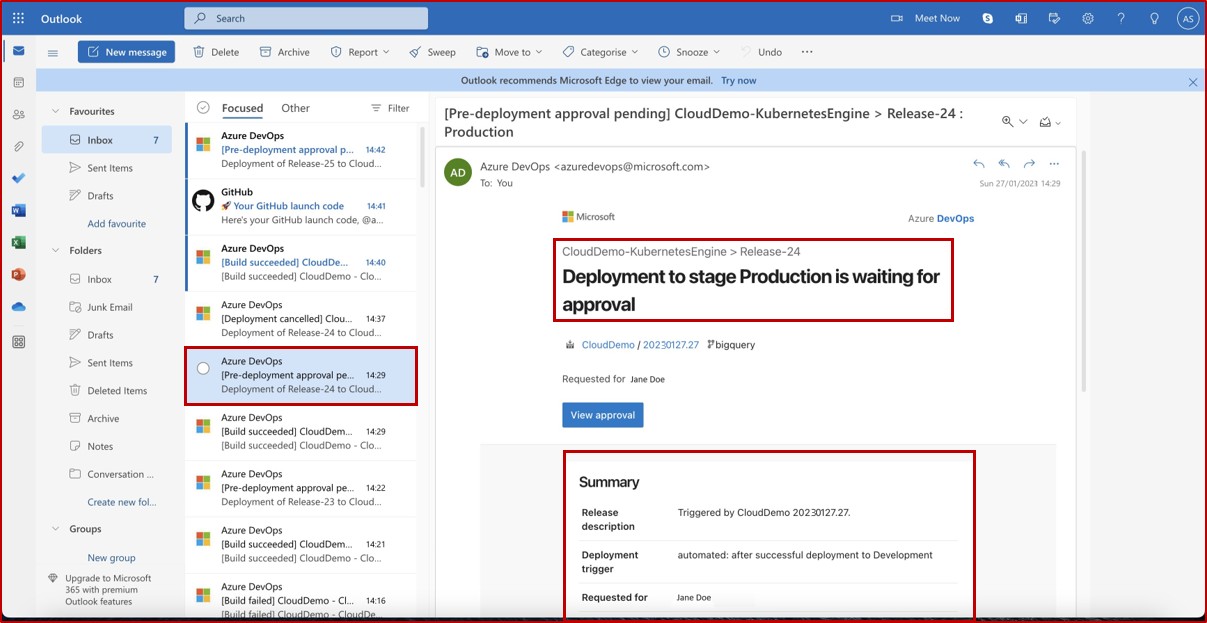

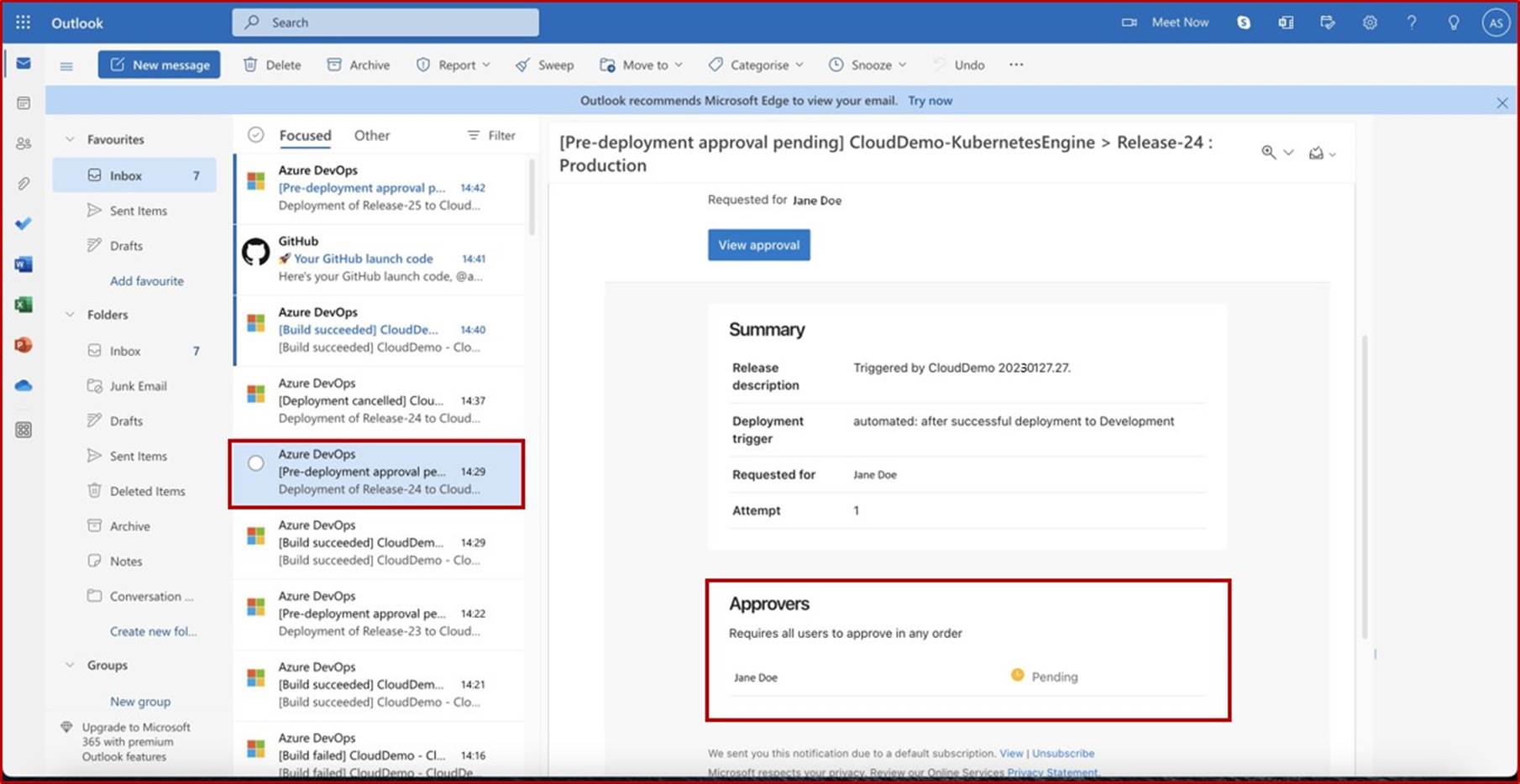

toutes les mises en production effectuées dans les environnements de production sont examinées et approuvées avant leur déploiement.

Intention : révision du code

L’objectif de ce sous-point est d’effectuer une révision du code par un autre développeur afin d’identifier les erreurs de codage susceptibles d’introduire une vulnérabilité dans le logiciel. L’autorisation doit être établie pour s’assurer que les révisions de code sont effectuées, que les tests sont effectués, etc. avant le déploiement. L’étape d’autorisation vérifie que les processus appropriés ont été suivis, ce qui sous-tend le SDLC défini dans le contrôle 12.

L’objectif est de s’assurer que toutes les modifications du code font l’objet d’un processus rigoureux d’examen et d’approbation par un deuxième réviseur avant qu’elles ne soient fusionnées dans la branche principale. Ce processus de double approbation sert de mesure de contrôle qualité, visant à intercepter les erreurs de codage, les failles de sécurité ou d’autres problèmes susceptibles de compromettre l’intégrité de l’application.

Recommandations : révision du code

Fournissez la preuve que le code fait l’objet d’une révision par les pairs et doit être autorisé avant de pouvoir être appliqué à l’environnement de production. Cette preuve peut se faire via une exportation de tickets de modification, montrant que des révisions de code ont été effectuées et les modifications autorisées, ou cela peut être par le biais d’un logiciel de révision de code tel que Crucible

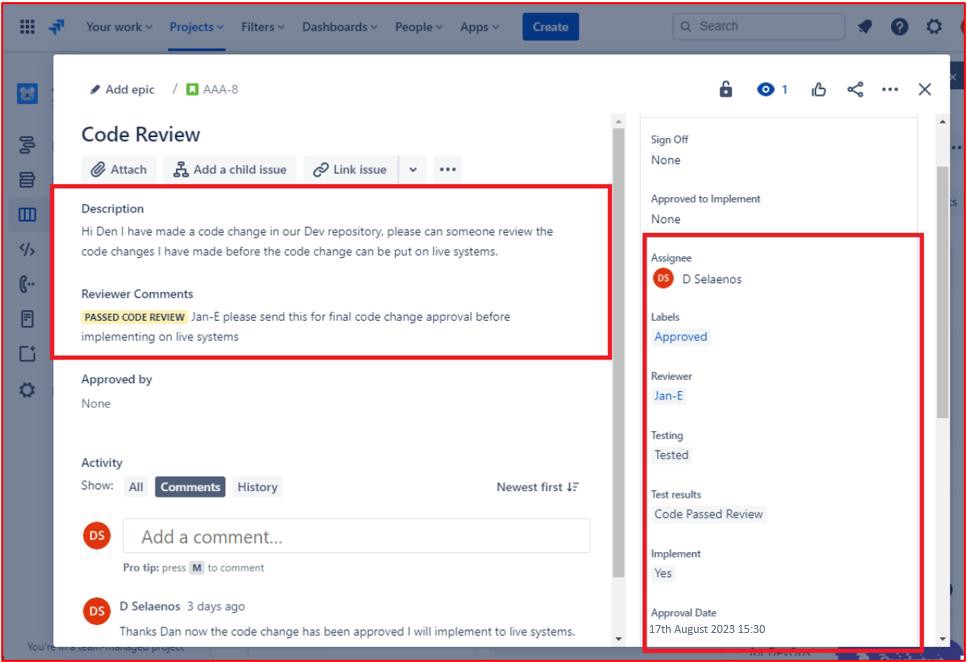

Exemple de preuve : révision du code

Voici un ticket qui montre que les modifications du code font l’objet d’un processus de révision et d’autorisation par une personne autre que le développeur d’origine. Il montre qu’une révision du code a été demandée par le destinataire et sera affectée à une autre personne pour la révision du code.

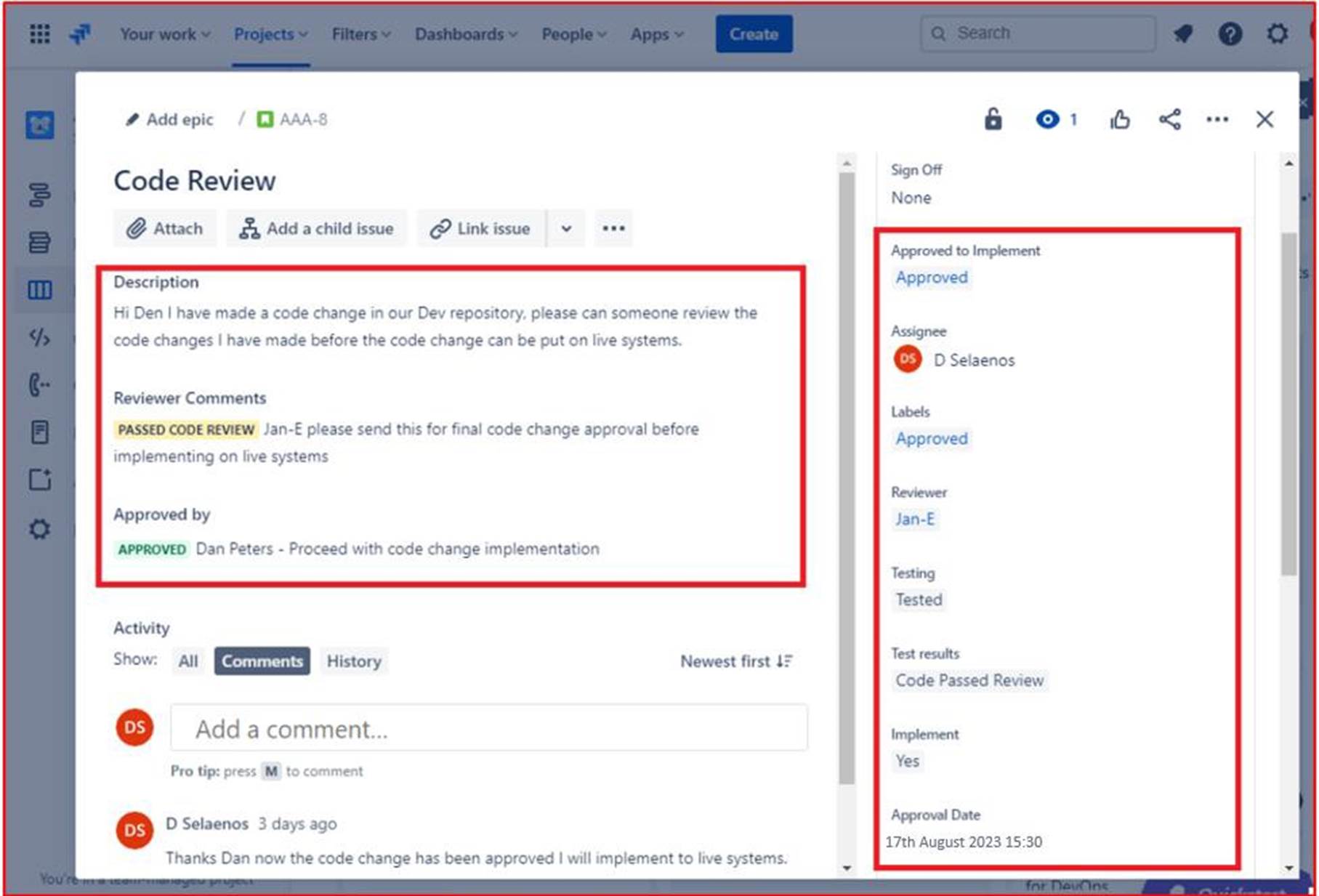

L’image suivante montre que la révision de code a été attribuée à une personne autre que le développeur d’origine, comme indiqué dans la section mise en surbrillance sur le côté droit de l’image. Sur le côté gauche, le code a été examiné et a reçu l’état « RÉVISION DU CODE RÉUSSIE » par le réviseur de code. Le ticket doit maintenant obtenir l’approbation d’un responsable avant que les modifications puissent être apportées aux systèmes de production en direct.

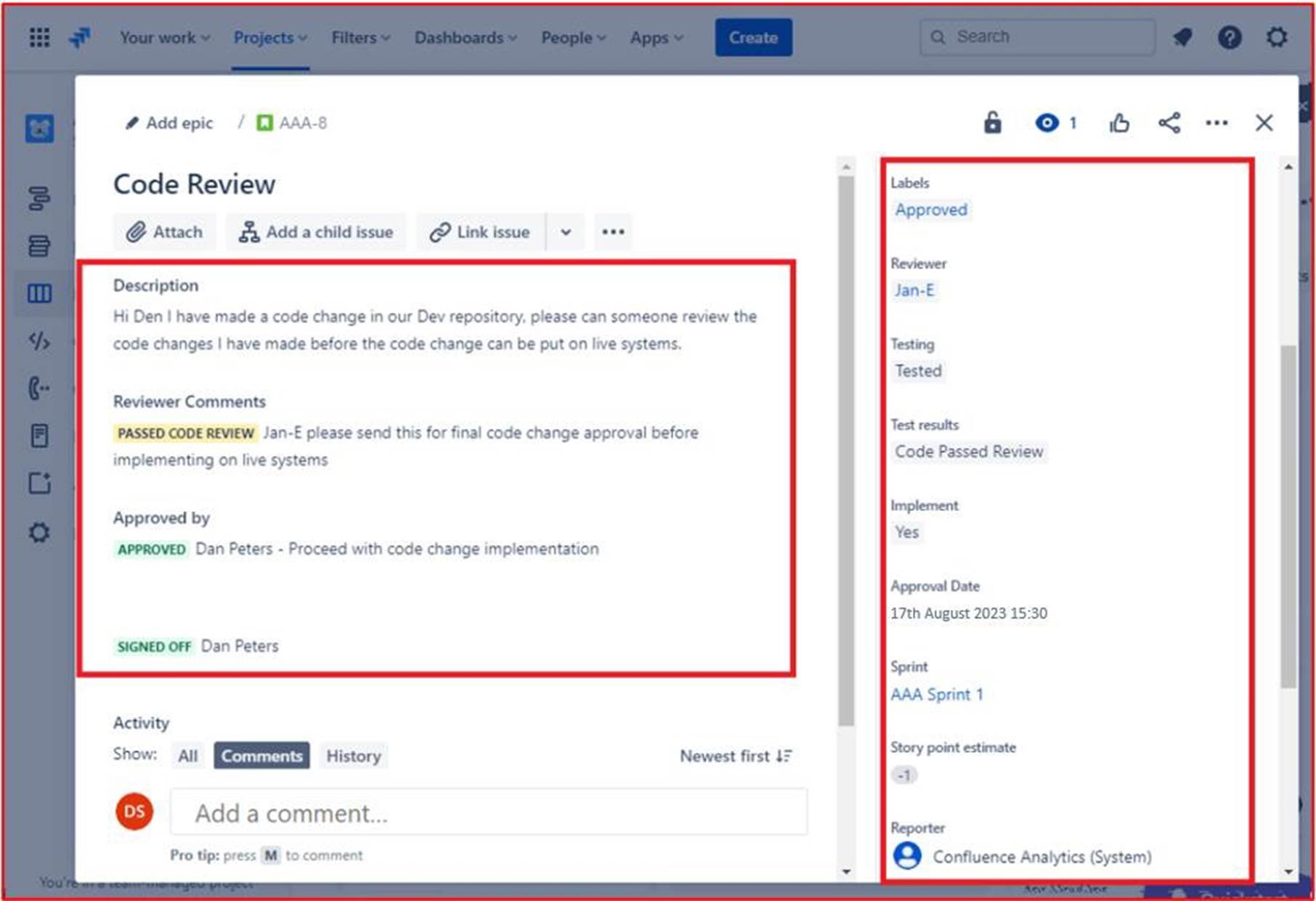

L’image suivante montre que le code révisé a reçu une approbation pour être implémenté sur les systèmes de production en direct. Une fois que les modifications du code ont été effectuées, le travail final est signé. Notez que tout au long du processus, trois personnes sont impliquées : le développeur d’origine du code, le réviseur de code et un responsable pour donner l’approbation et l’approbation. Pour répondre aux critères de ce contrôle, on s’attend à ce que vos billets suivent ce processus.

Remarque : Dans cet exemple, aucune capture d’écran complète n’a été utilisée. Toutefois, toutes les captures d’écran de preuve envoyées par l’éditeur de logiciels indépendant doivent être des captures d’écran complètes montrant l’URL, l’heure et la date de connexion de l’utilisateur et du système.

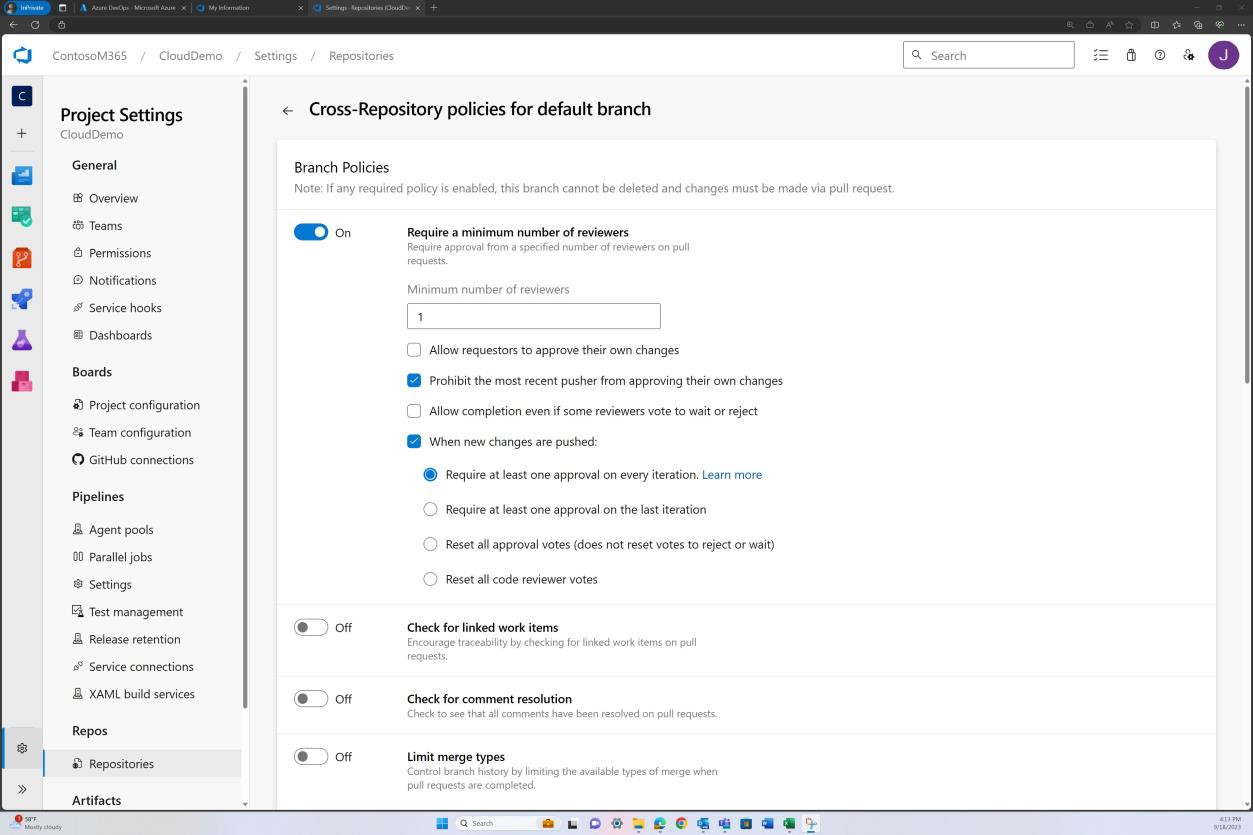

Exemple de preuve : révision du code

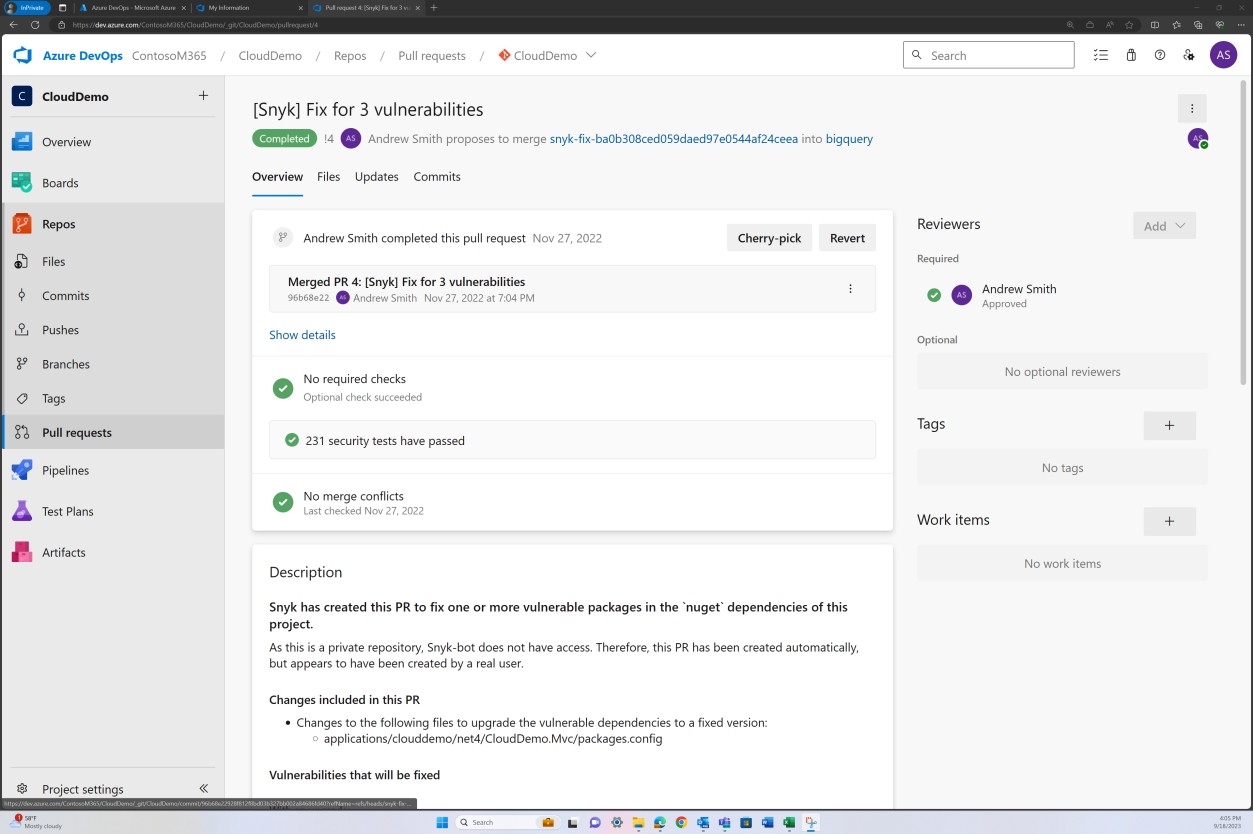

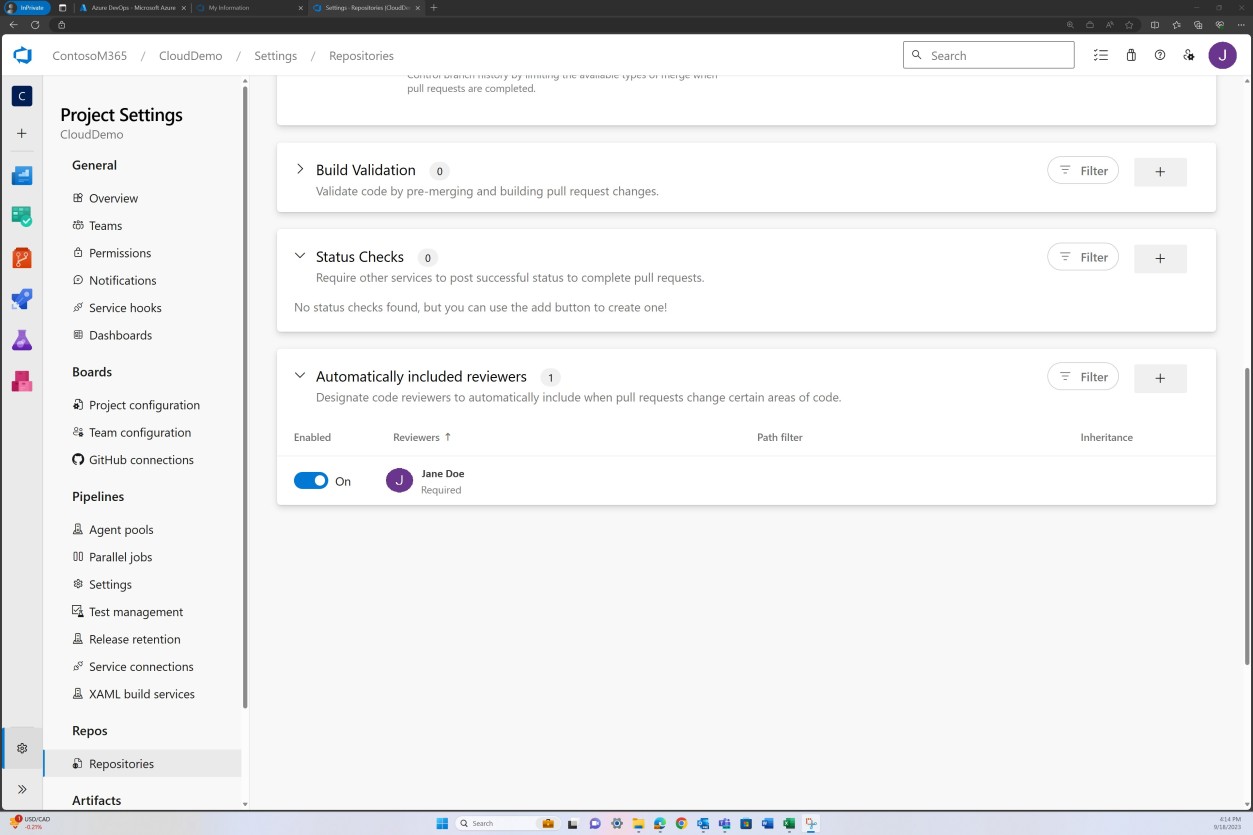

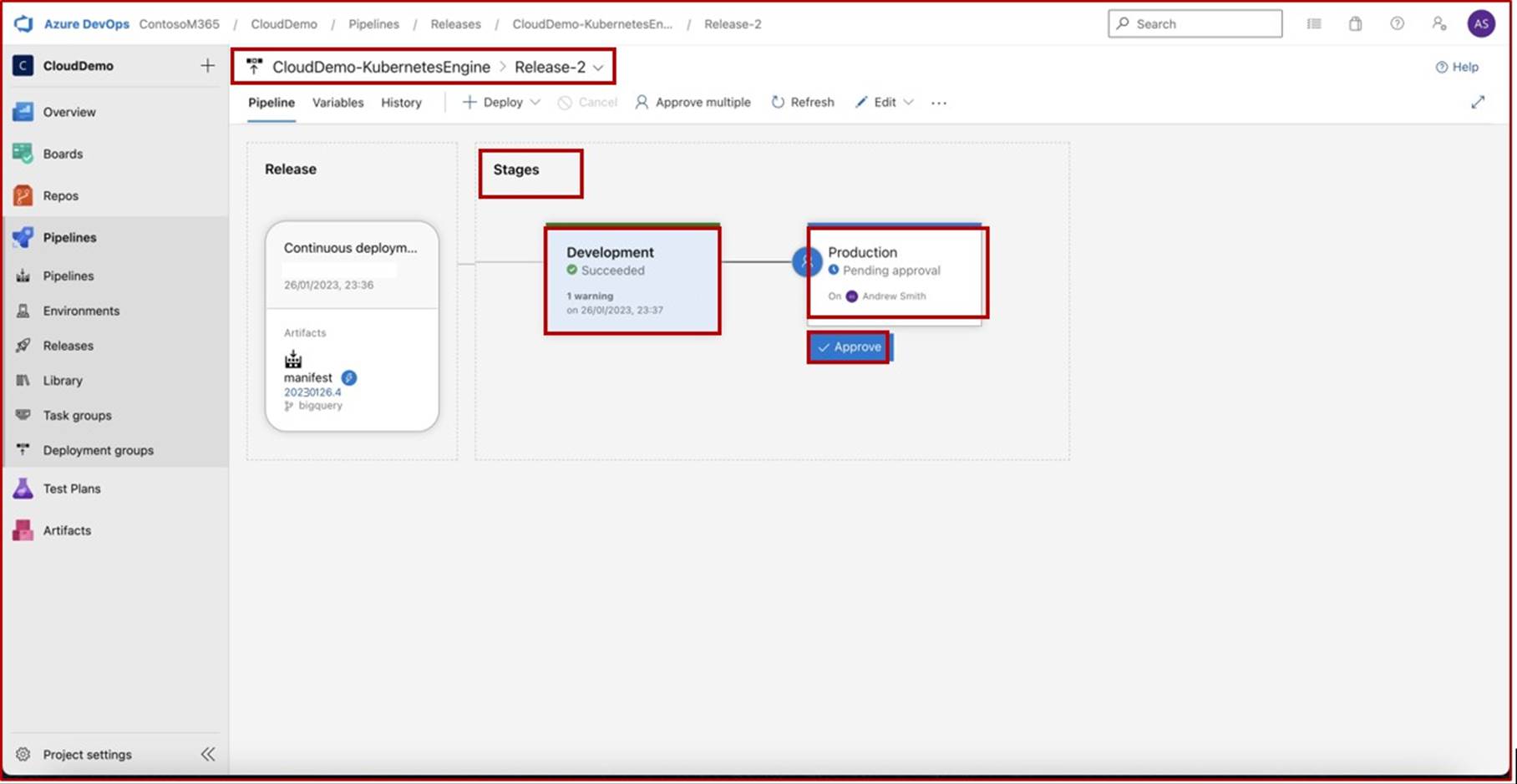

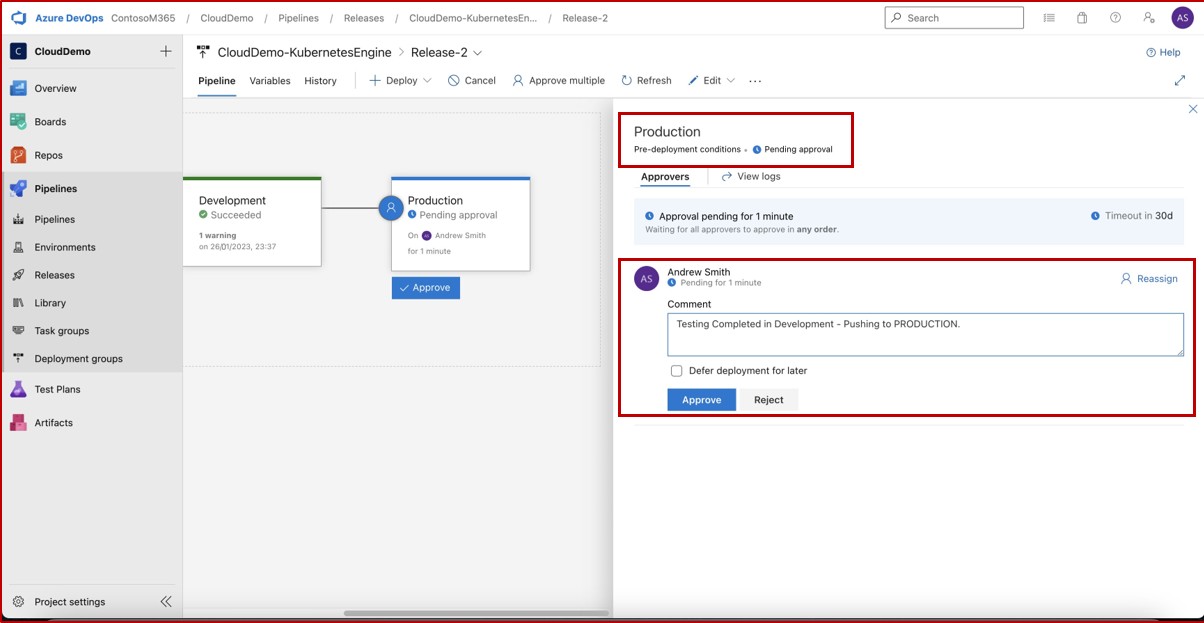

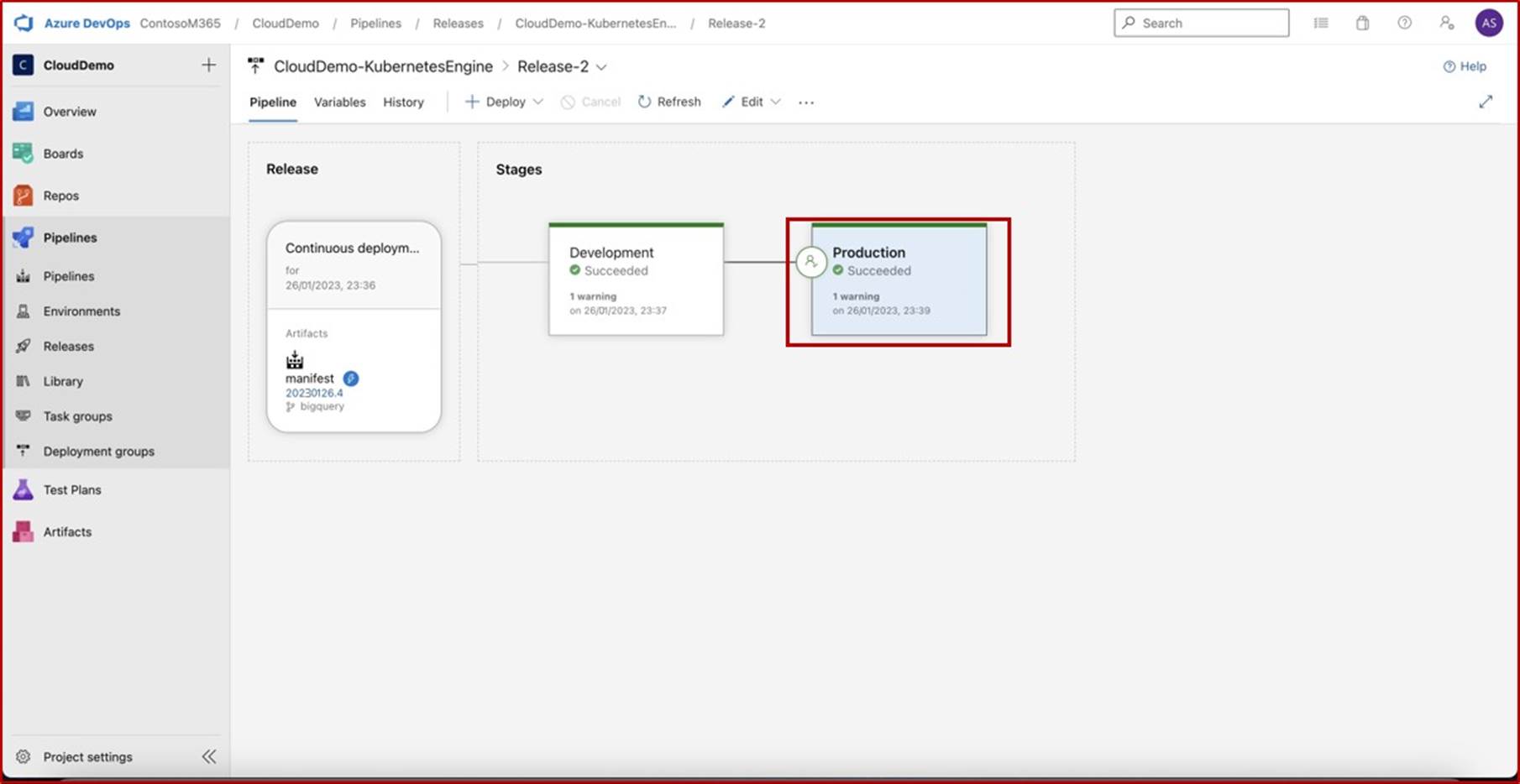

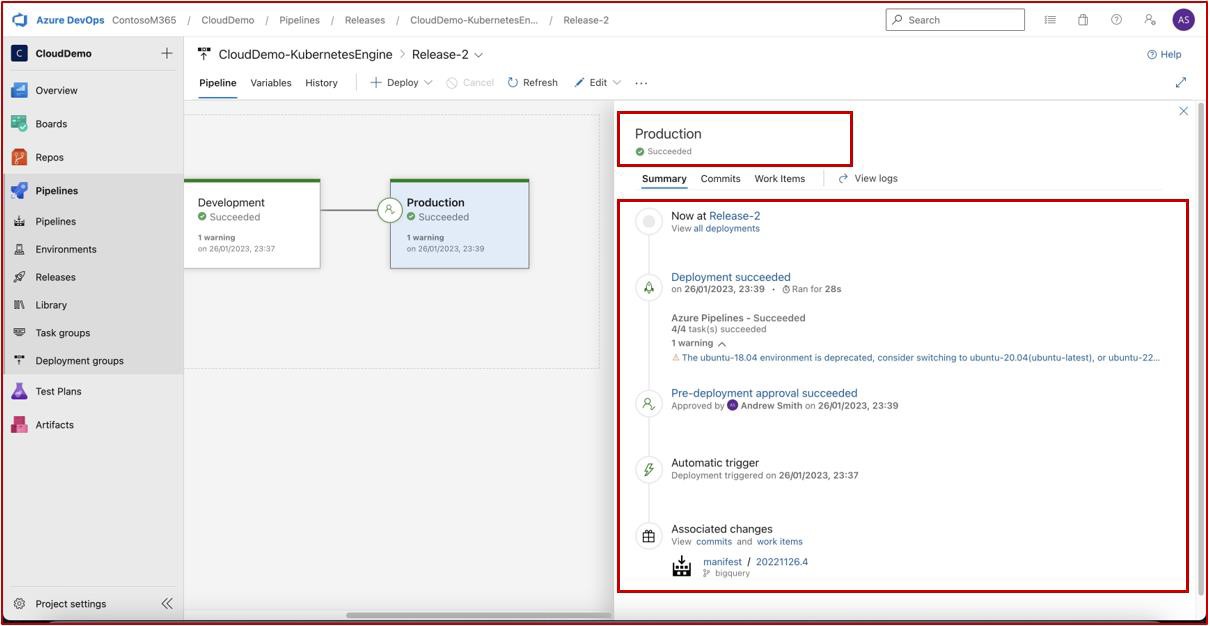

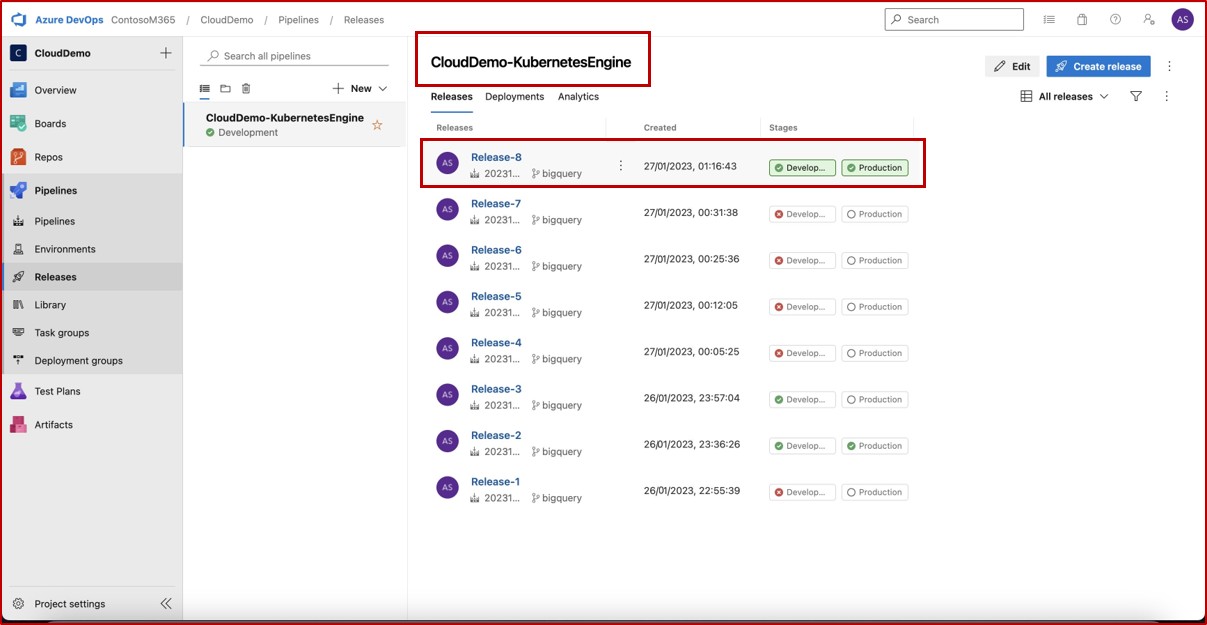

Outre la partie administrative du processus indiqué ci-dessus, avec les plateformes et référentiels de code modernes, des contrôles supplémentaires tels que la stratégie de branche appliquant la révision peuvent être implémentés pour garantir que les fusions ne peuvent pas se produire tant qu’une telle révision n’est pas terminée. L’exemple suivant illustre cette opération dans DevOps.

La capture d’écran suivante montre que les réviseurs par défaut sont affectés et que la révision est automatiquement requise.

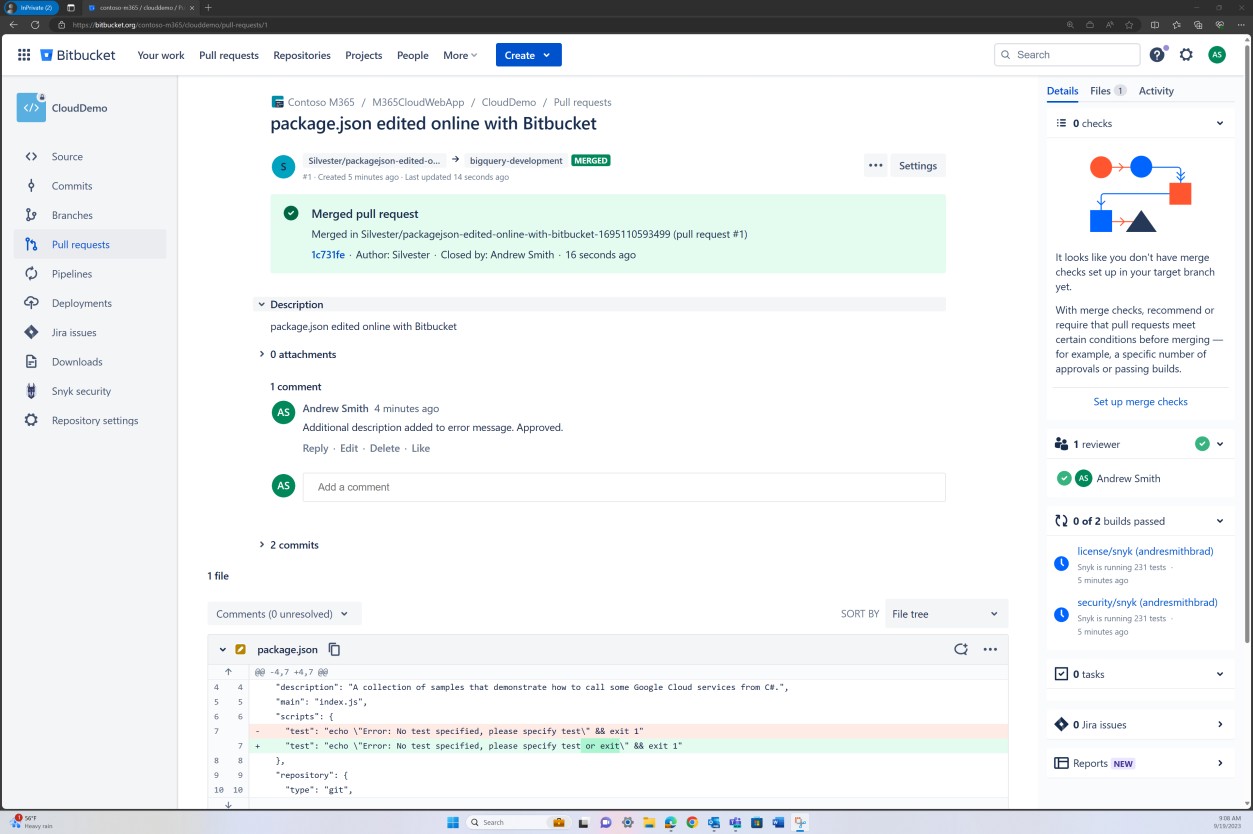

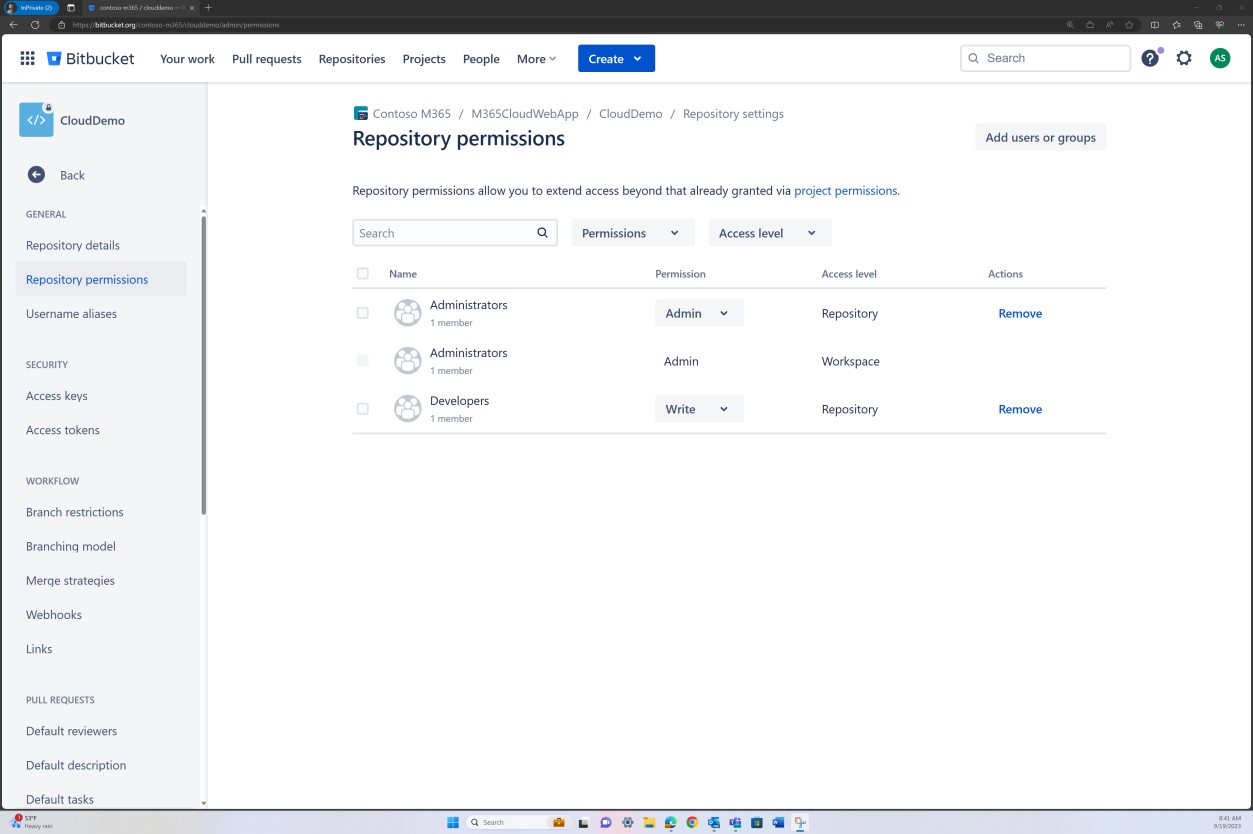

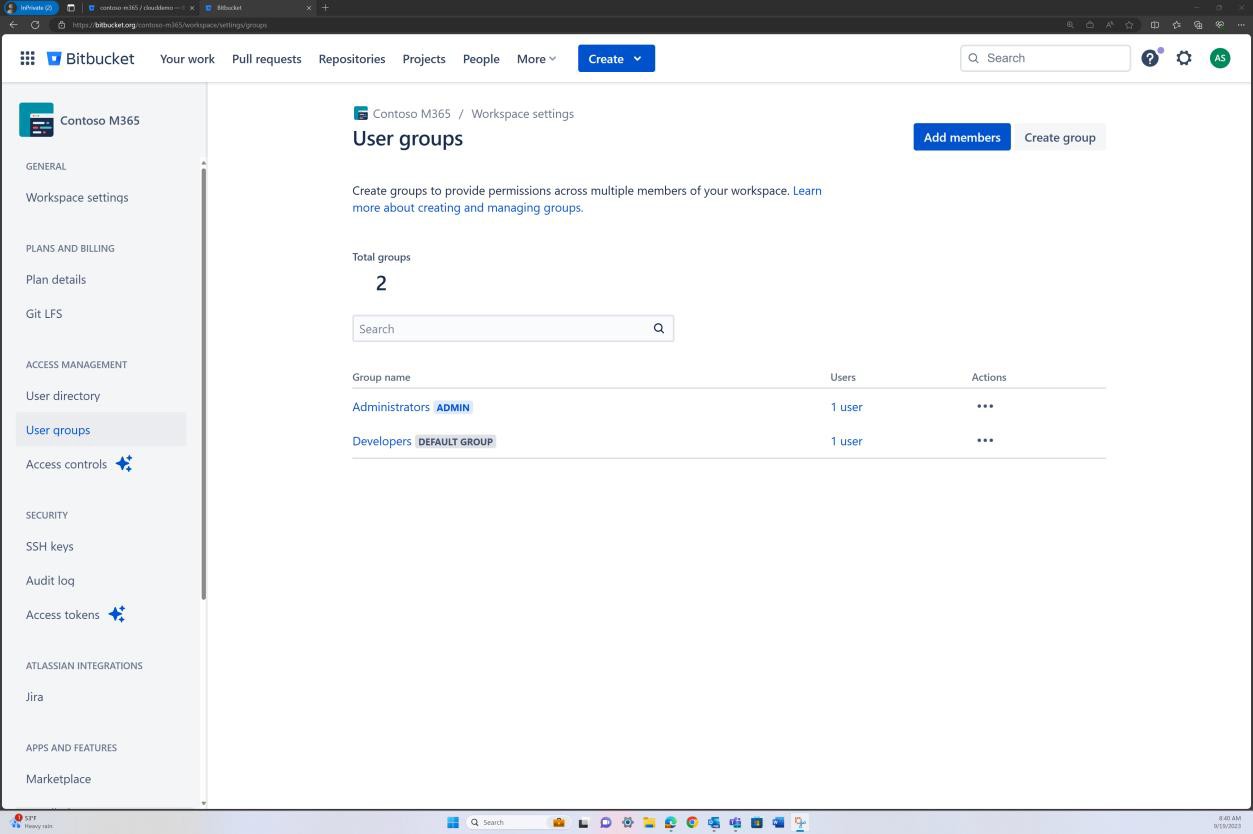

Exemple de preuve : révision du code

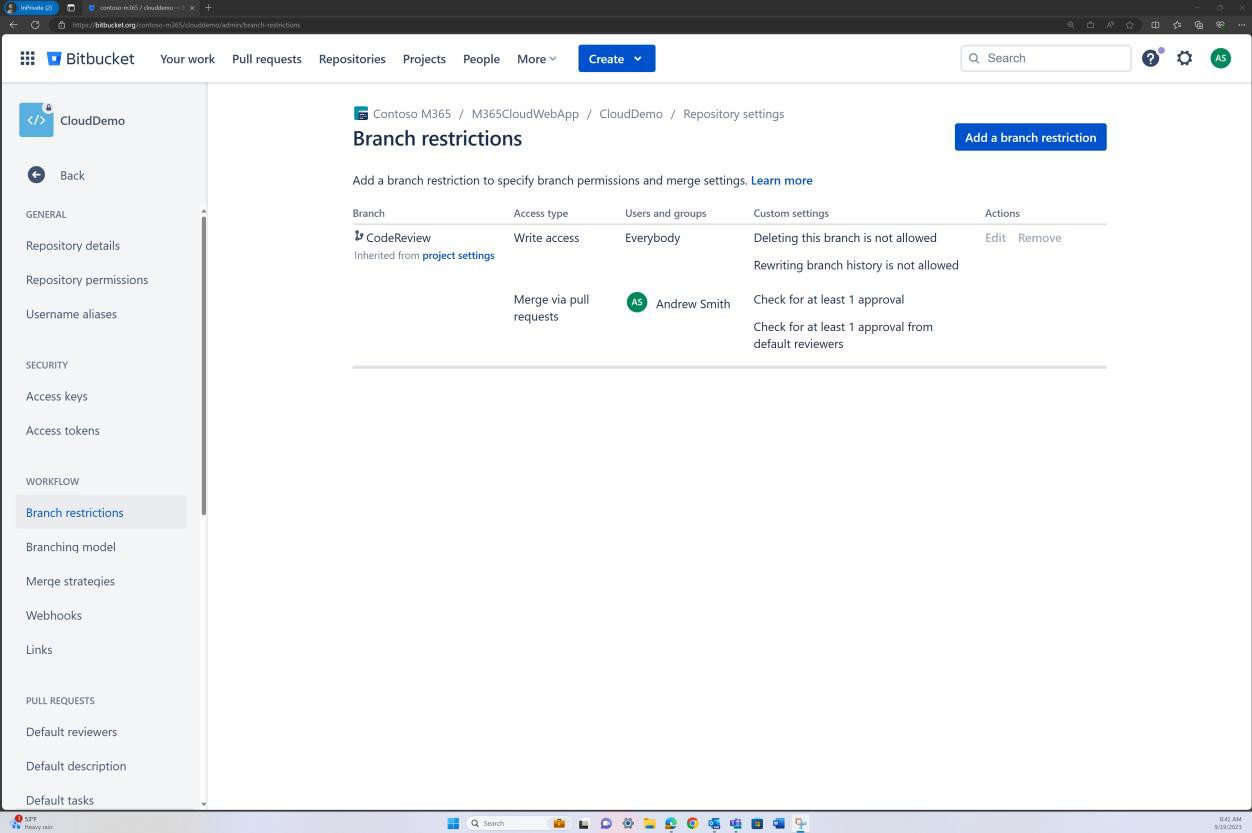

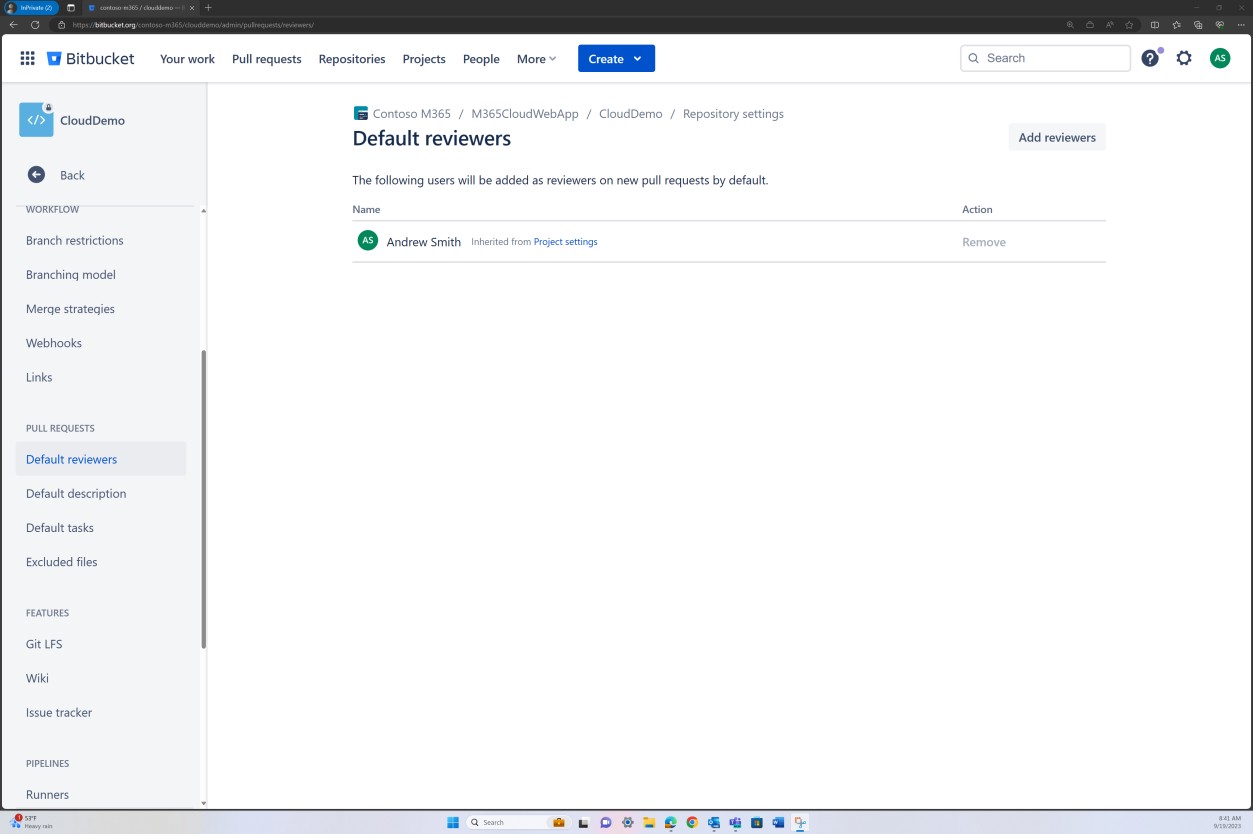

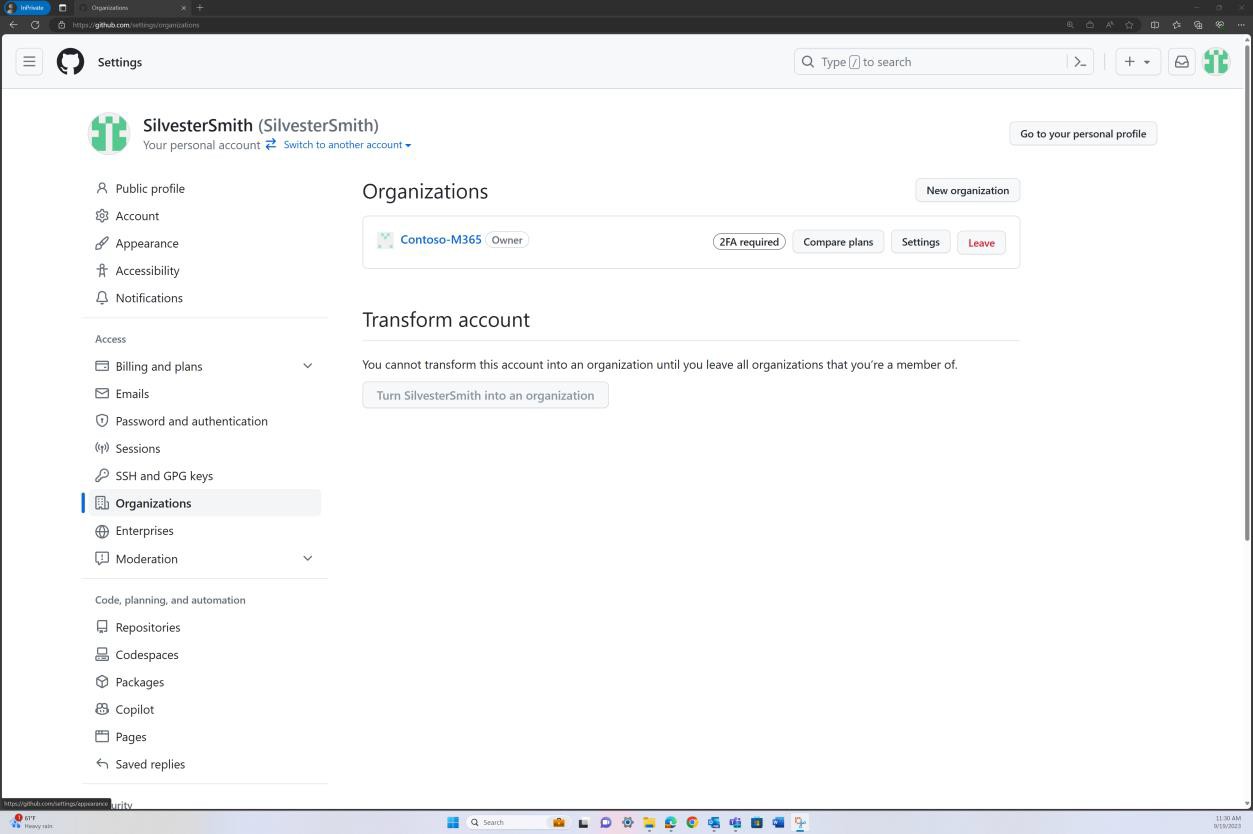

La révision de la stratégie de branche peut également être effectuée dans Bitbucket.

Dans la capture d’écran suivante, un réviseur par défaut est défini. Cela garantit que toutes les fusions nécessitent une révision de la part de l’individu affecté avant que la modification ne soit propagée à la branche principale.

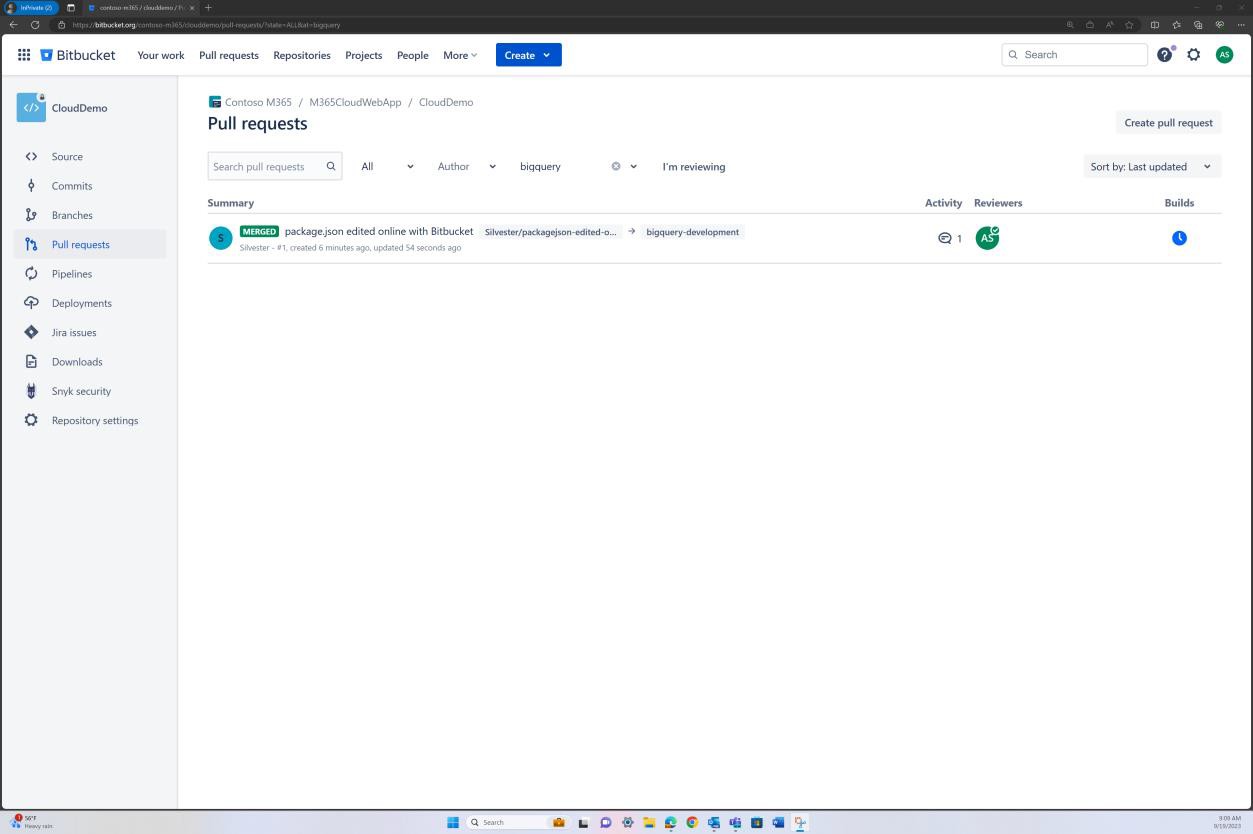

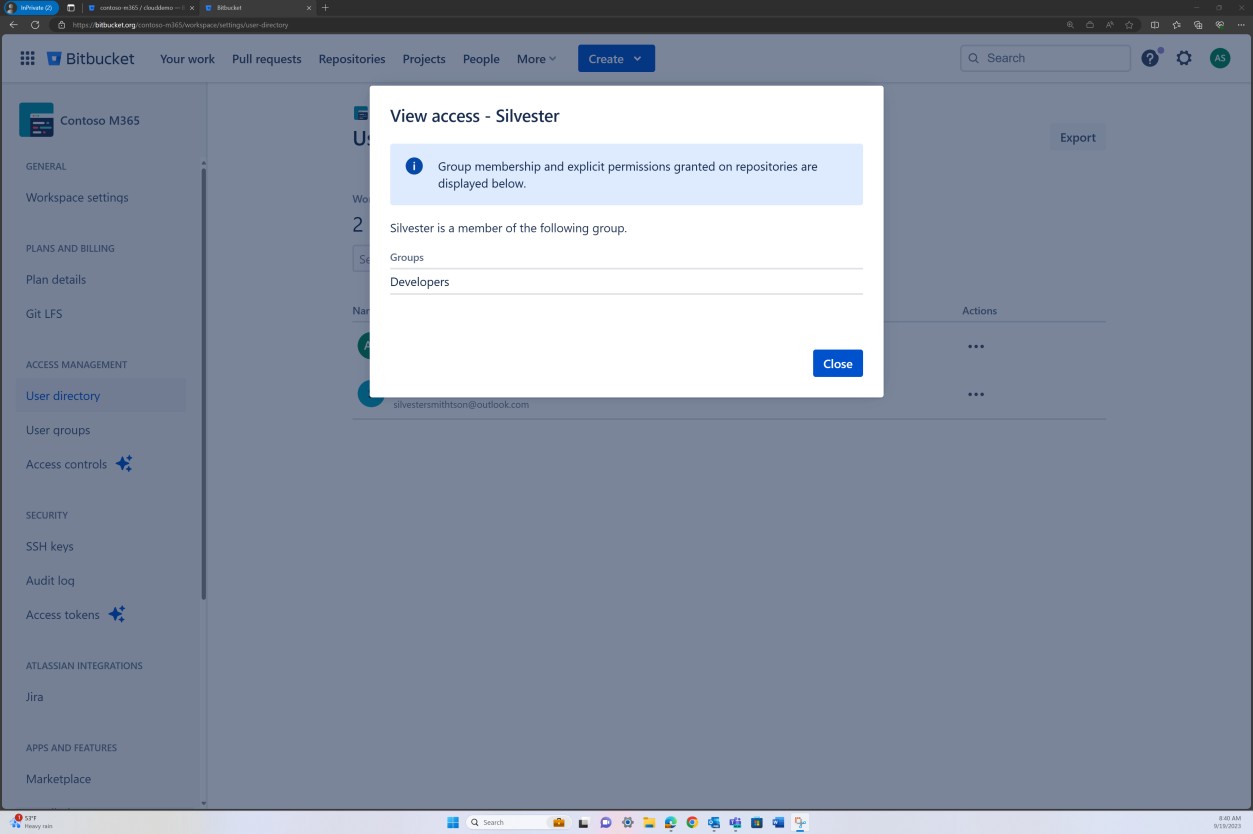

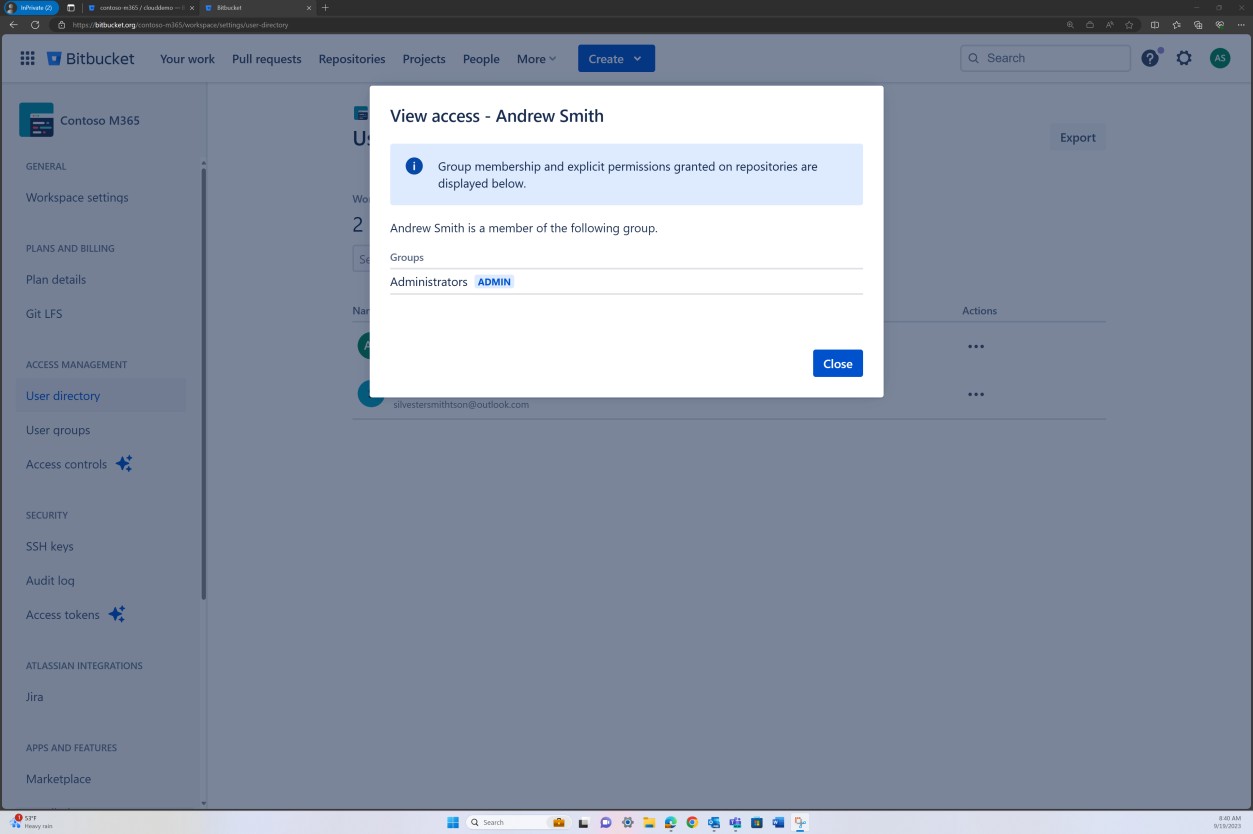

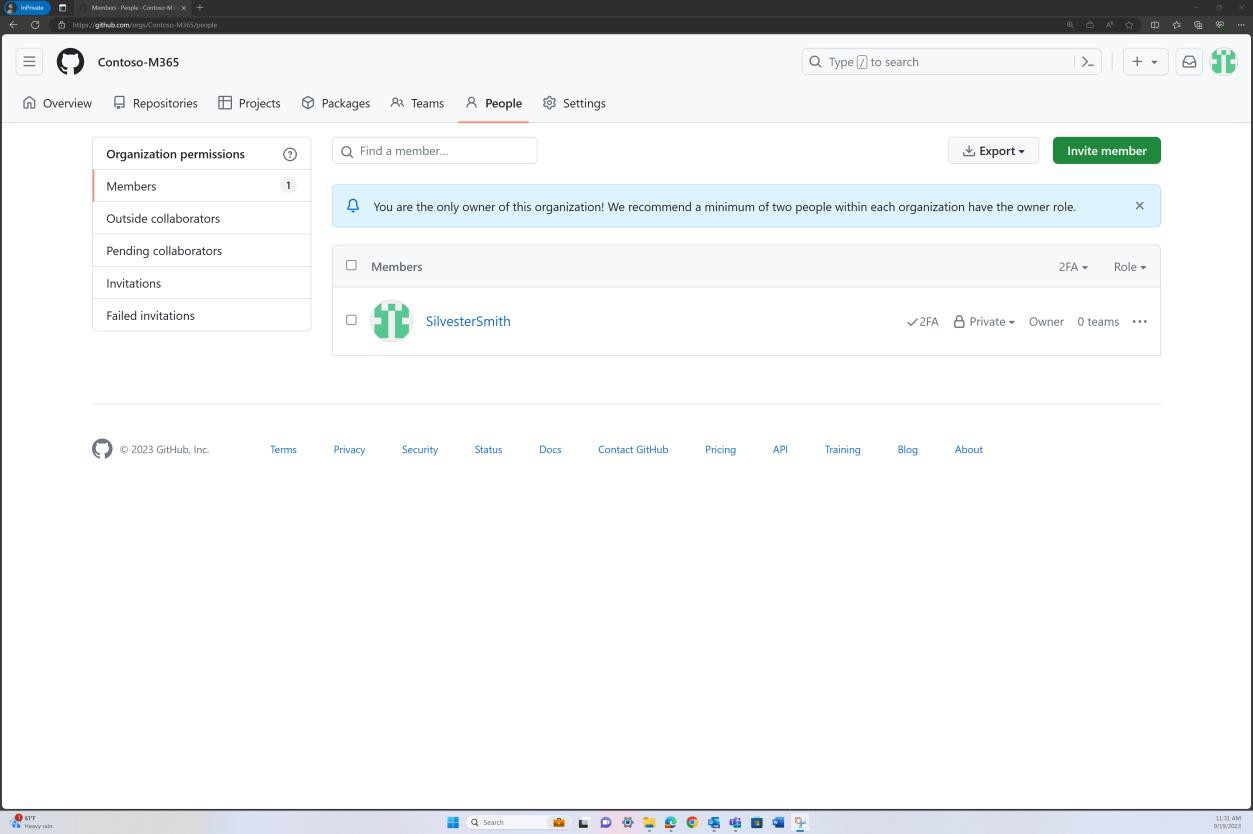

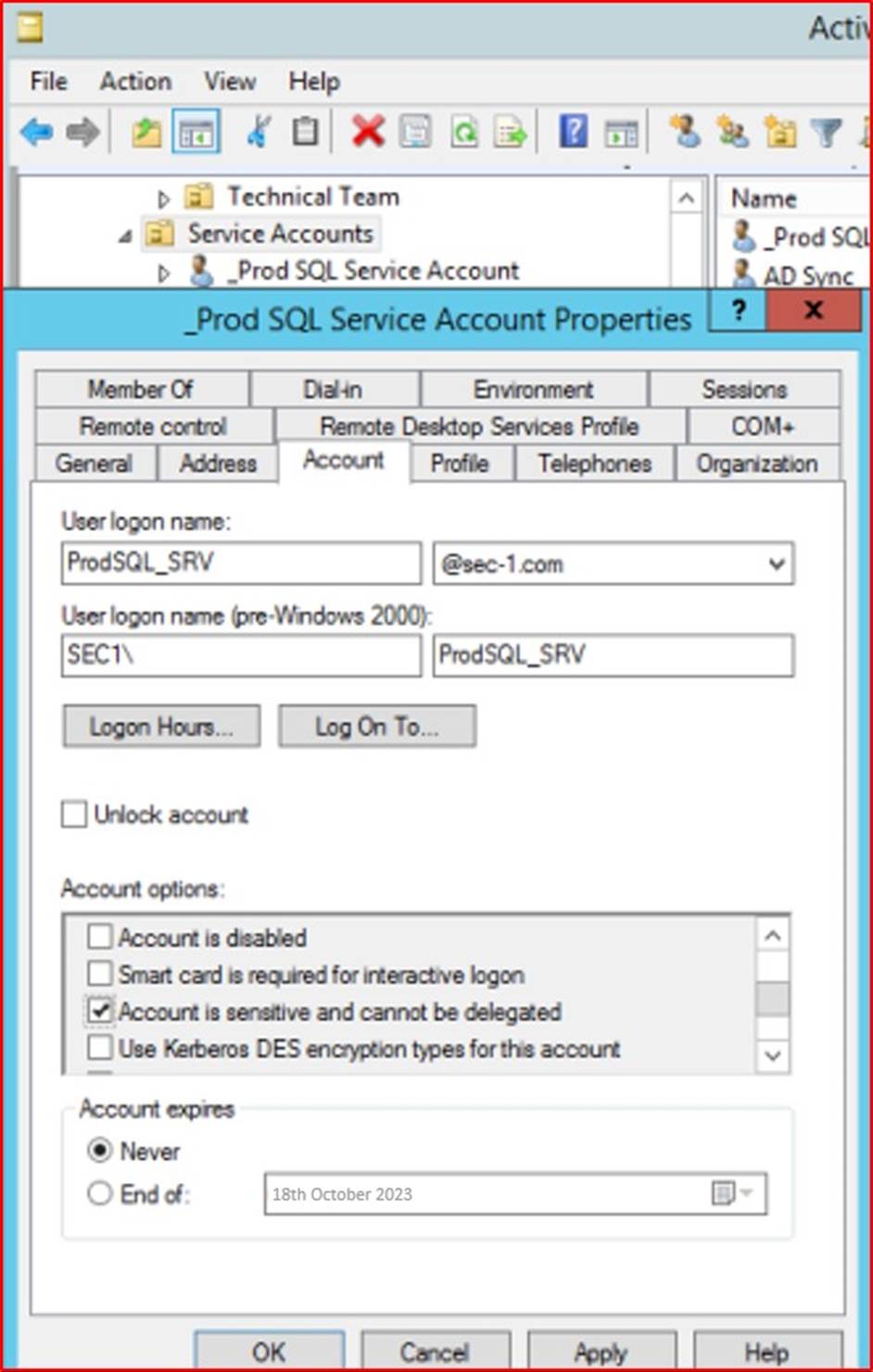

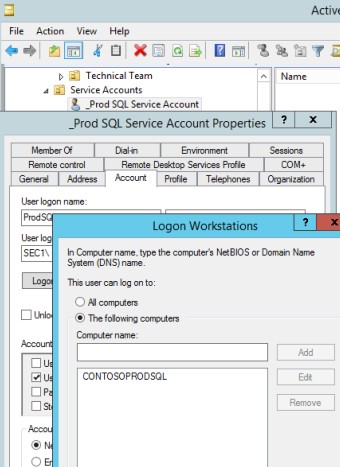

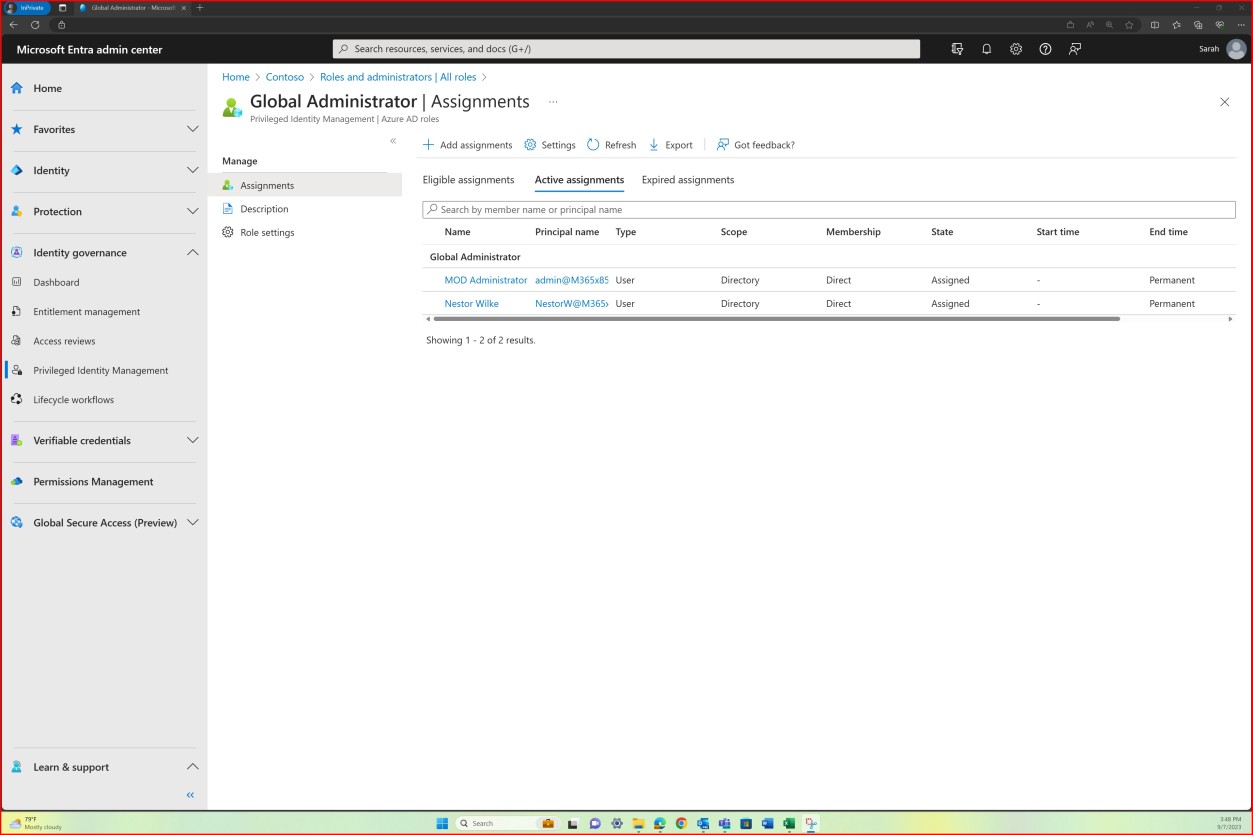

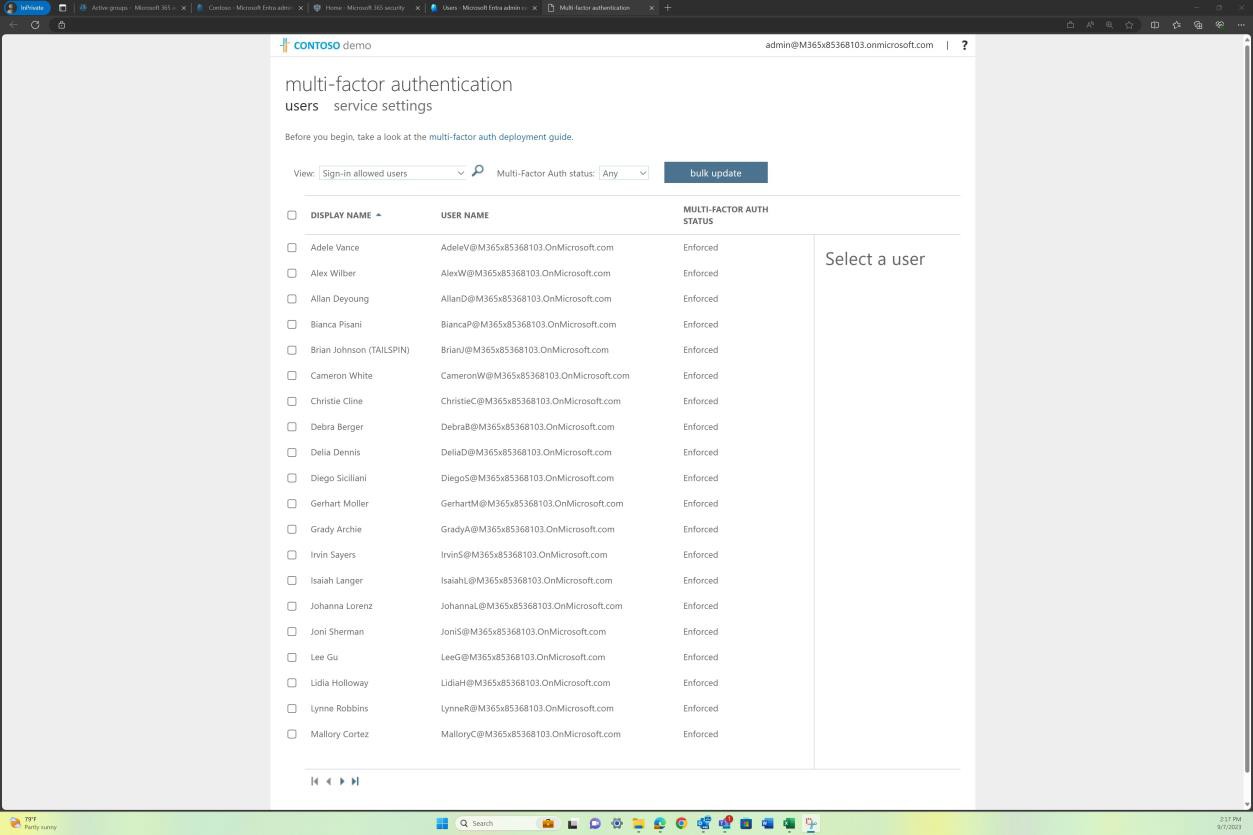

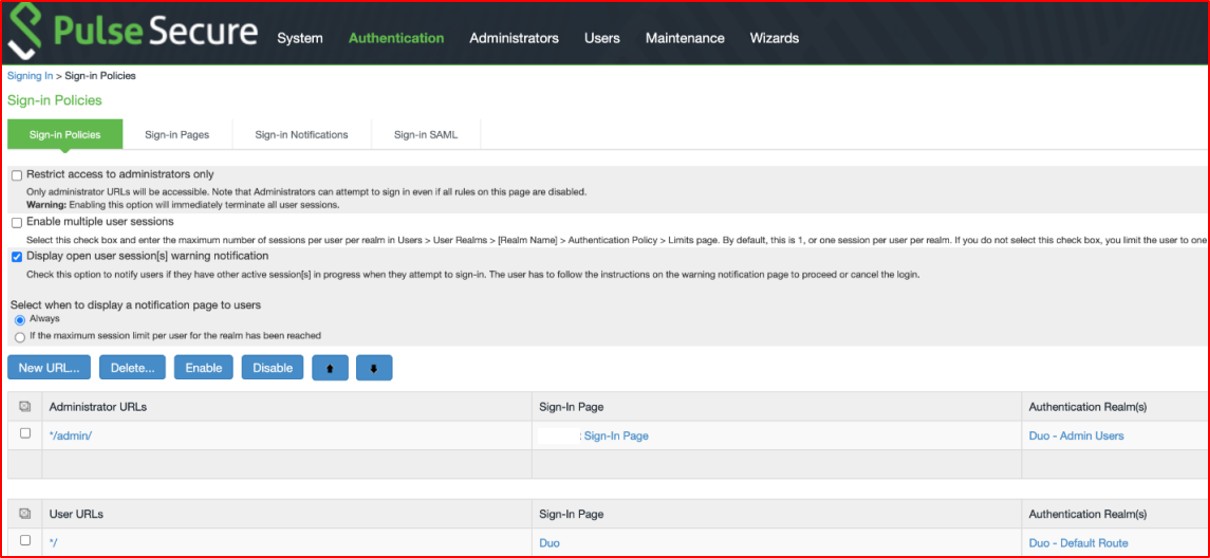

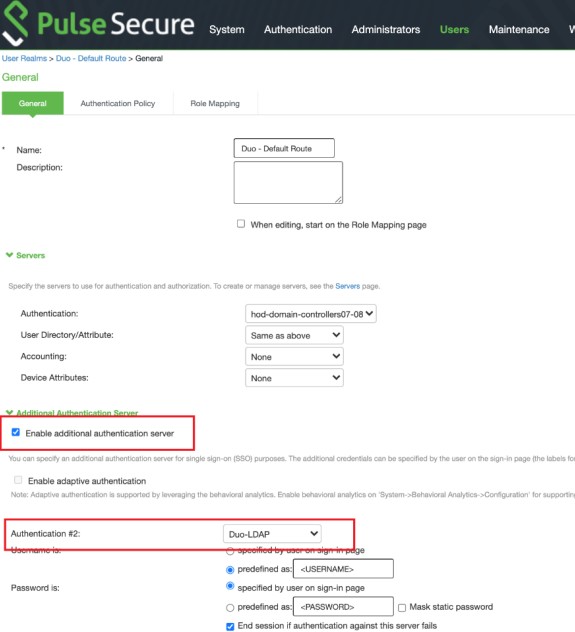

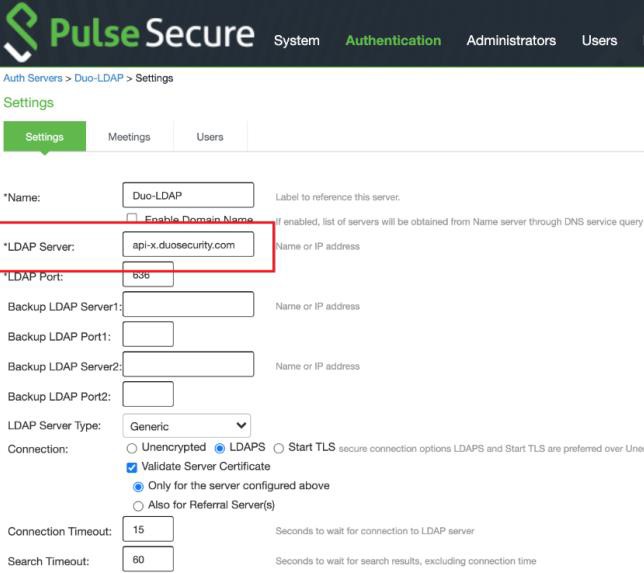

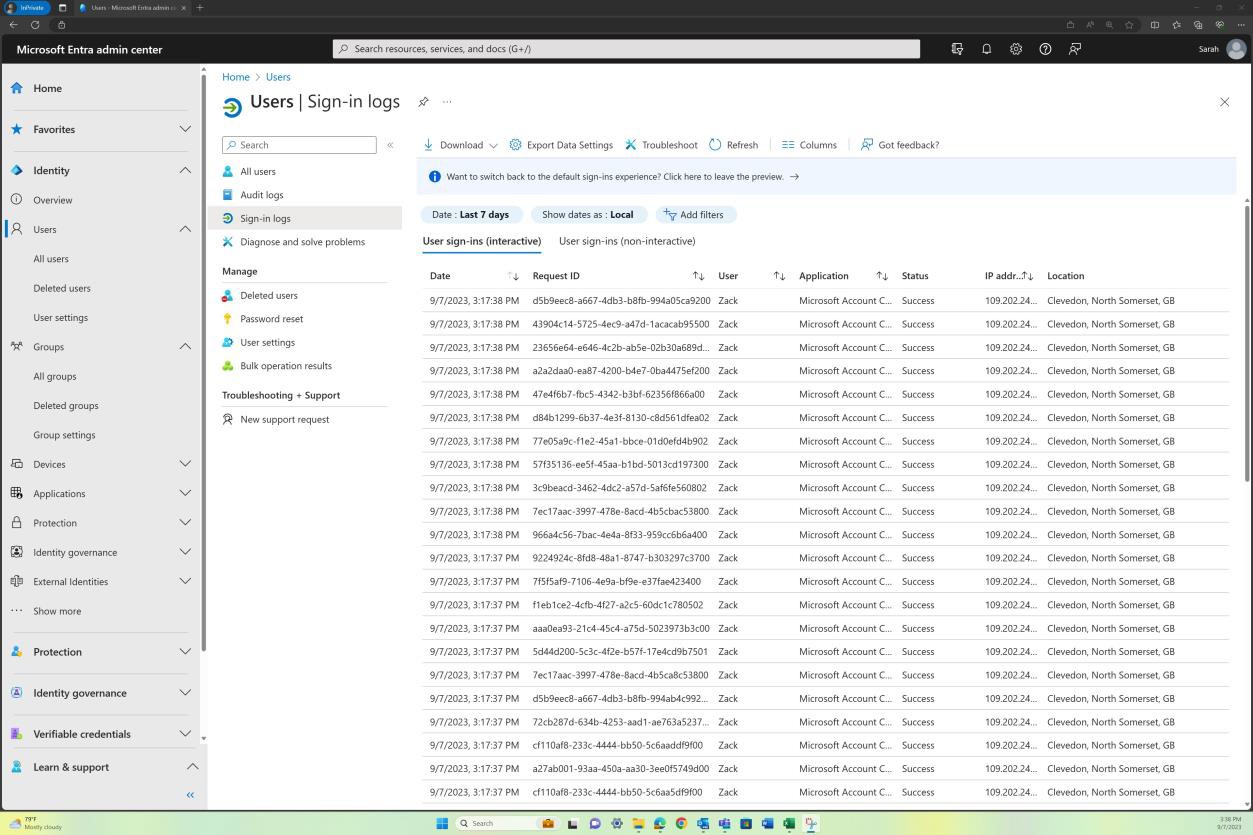

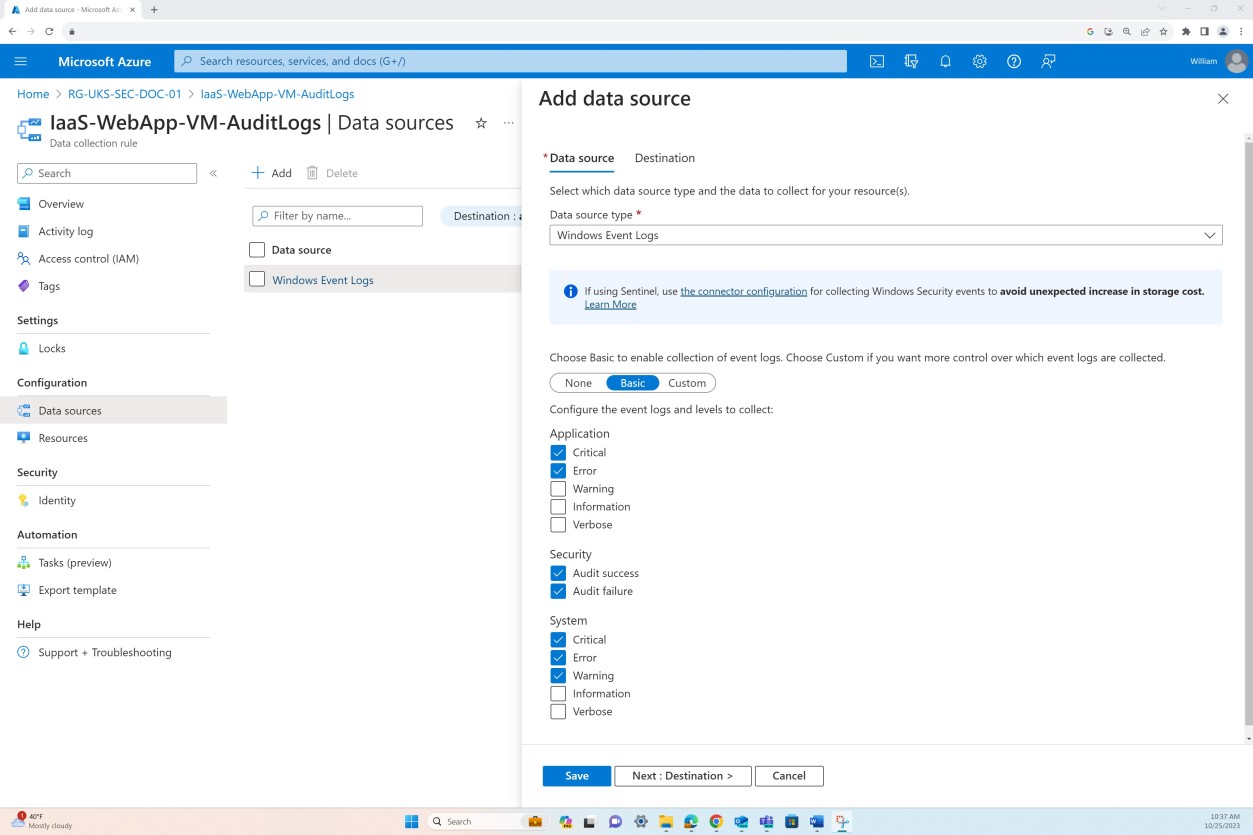

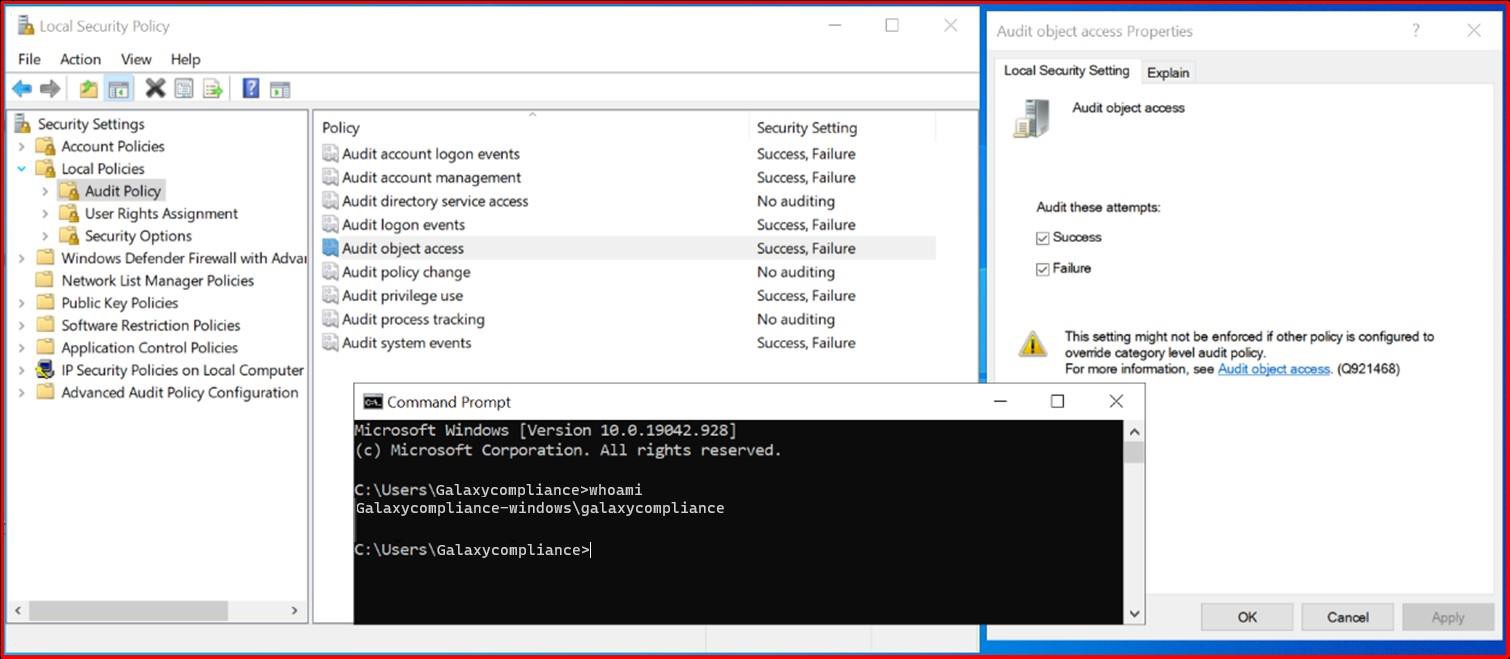

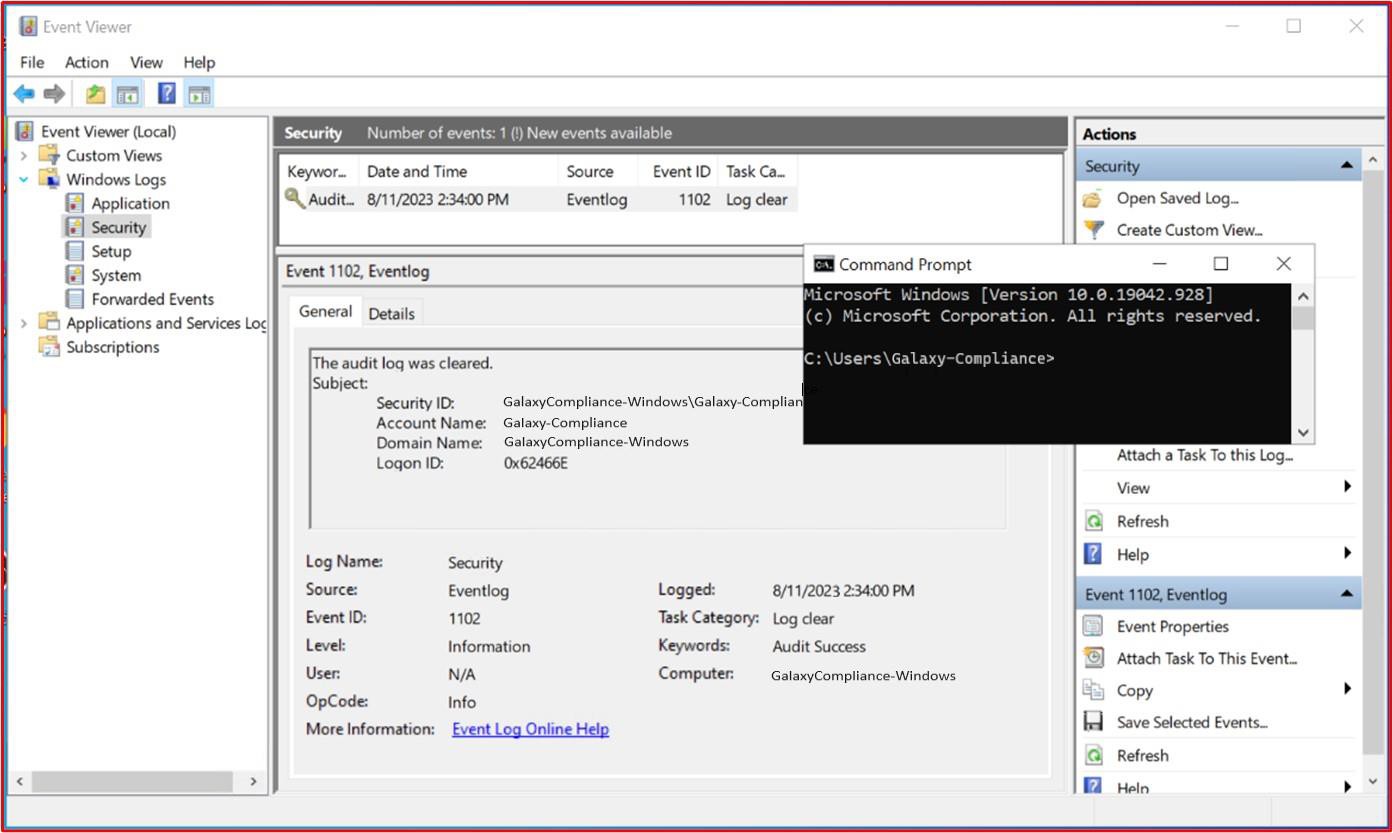

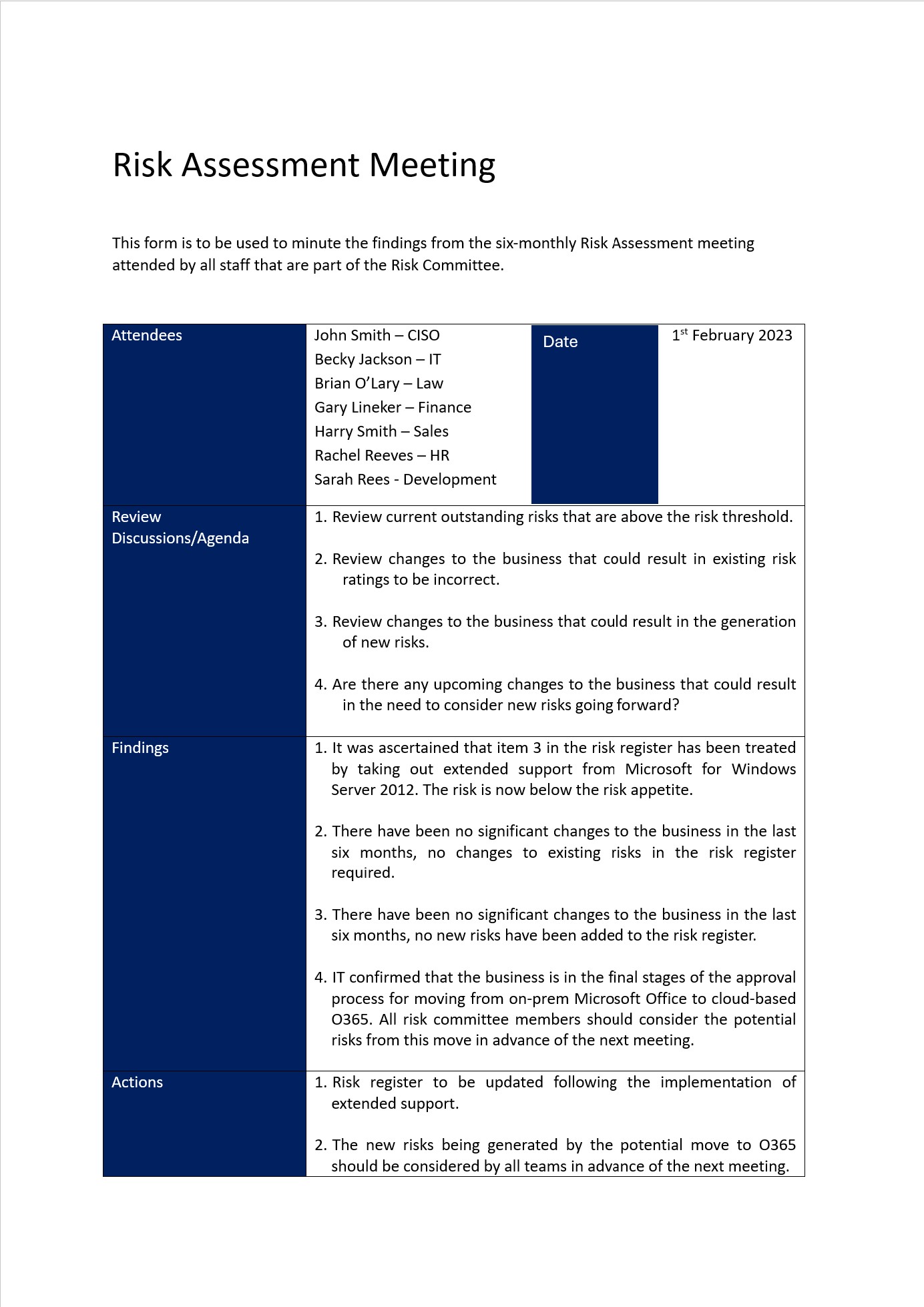

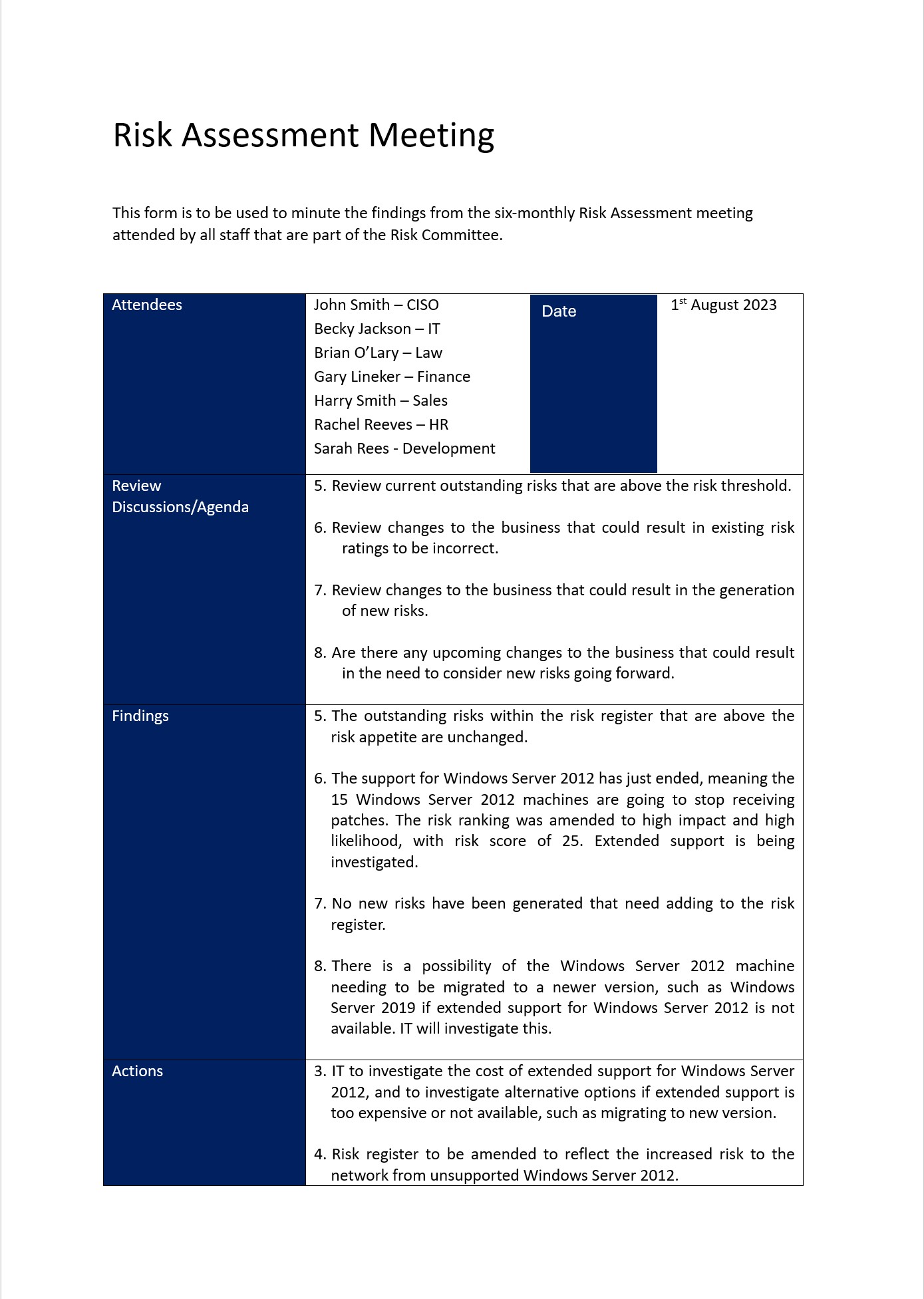

Les deux captures d’écran suivantes illustrent un exemple des paramètres de configuration appliqués. En plus d’une demande de tirage terminée, qui a été lancée par l’utilisateur Silvester et qui a nécessité l’approbation du réviseur par défaut Andrew avant d’être fusionnée avec la branche principale.