Connecteur Sophos Mobile Threat Defense avec Intune

Vous pouvez contrôler l’accès des appareils mobiles aux ressources de l’entreprise grâce à l’accès conditionnel basé sur une analyse des risques menée par Sophos Mobile, une solution de défense contre les menaces mobiles qui s’intègre à Microsoft Intune. Le risque est évalué en fonction des données de télémétrie recueillies sur les appareils exécutant l’application Sophos Mobile. Vous pouvez configurer des stratégies d’accès conditionnel qui s’appuient sur l’analyse des risques de Sophos Mobile par le biais de stratégies de conformité des appareils Intune, et les utiliser pour autoriser les appareils non conformes à accéder aux ressources de l’entreprise ou les en empêcher en fonction des menaces détectées.

Remarque

Ce fournisseur Mobile Threat Defense n’est pas pris en charge pour les appareils non inscrits.

Plateformes prises en charge

- Android 7.0 et versions ultérieures

- iOS 14.0 et versions ultérieures

Configuration requise

- Microsoft Entra ID P1

- abonnement Microsoft Intune Plan 1

- Abonnement Sophos Mobile Threat Defense

Pour plus d’informations, consultez le site web de Sophos.

Comment Intune et Sophos Mobile aident-ils à protéger les ressources de votre entreprise ?

L’application Sophos Mobile pour Android et iOS/iPadOS capture le système de fichiers, la pile réseau, l’appareil et les données de télémétrie des applications quand elles sont disponibles, puis les envoie au service cloud Sophos Mobile pour évaluer les risques de l’appareil face aux menaces mobiles.

La stratégie de conformité des appareils Intune comporte une règle pour Sophos Mobile Threat Defense, qui s’appuie sur l’analyse des risques de Sophos Mobile. Quand cette règle est activée, Intune évalue si l’appareil est conforme à la stratégie activée. Si l’appareil est détecté comme non conforme, les utilisateurs ne peuvent pas accéder aux ressources de l’entreprise comme Exchange Online et SharePoint Online. Les utilisateurs reçoivent aussi des conseils de l’application Sophos Mobile installée sur leurs appareils pour résoudre le problème et rétablir l’accès aux ressources de l’entreprise.

Exemples de scénarios

Voici quelques scénarios courants.

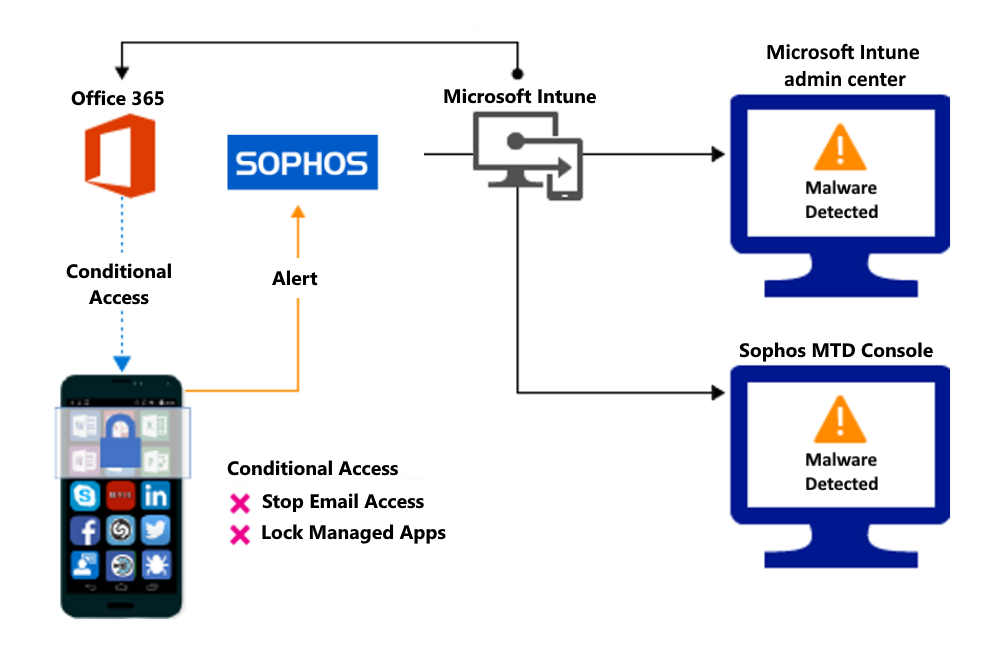

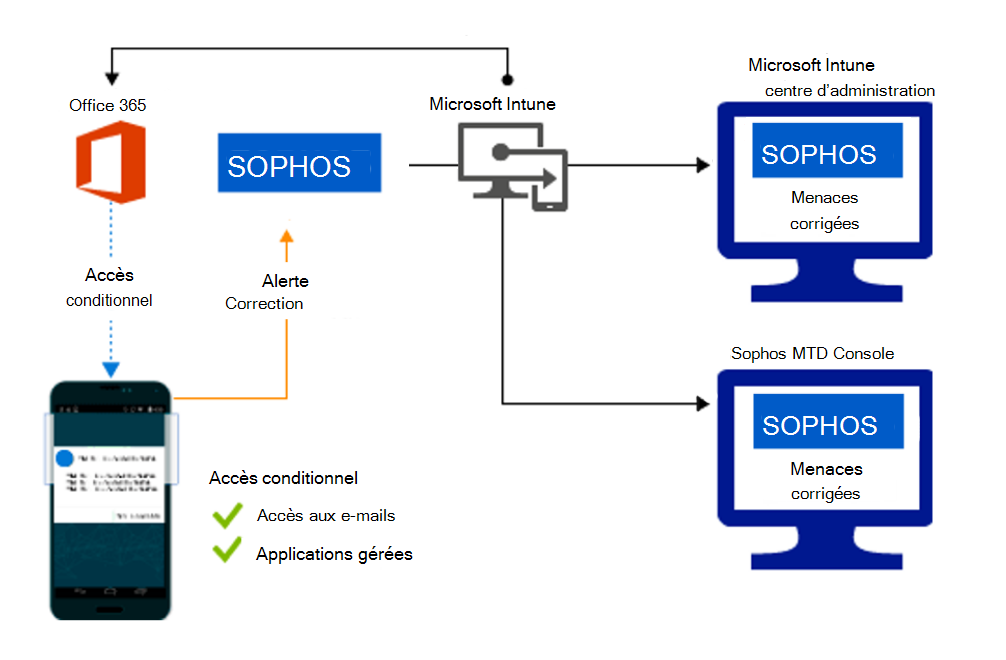

Contrôler l’accès en fonction des menaces émanant des applications malveillantes

Quand des applications malveillantes telles que des programmes malveillants sont détectés sur des appareils, vous pouvez bloquer les actions suivantes sur ces appareils jusqu’à ce que la menace soit écartée :

- Connexion à la messagerie de l’entreprise

- Synchroniser les fichiers d’entreprise à l’aide de l’application OneDrive for Work

- Accès aux applications d’entreprise

Blocage quand des applications malveillantes sont détectées :

Accès accordé après correction :

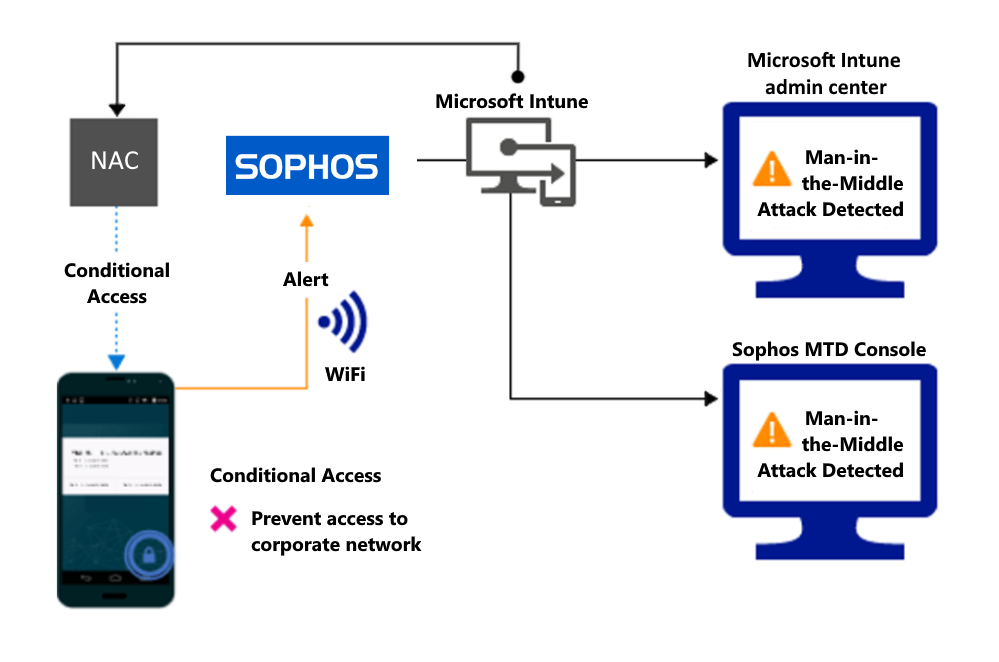

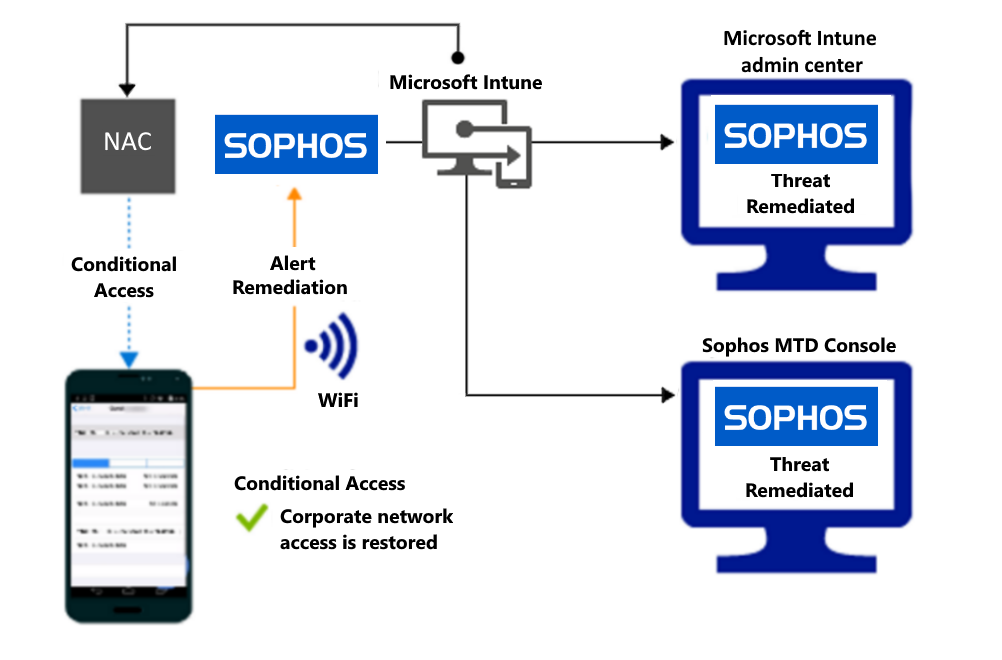

Contrôler l’accès en fonction de la menace pour le réseau

Détectez les menaces pour votre réseau, comme les attaques de l’intercepteur (« Man-in-the-middle »), et protégez l’accès aux réseaux Wi-Fi en fonction du risque évalué pour l’appareil.

Bloquer l’accès au réseau via le Wi-Fi :

Accès accordé après correction :

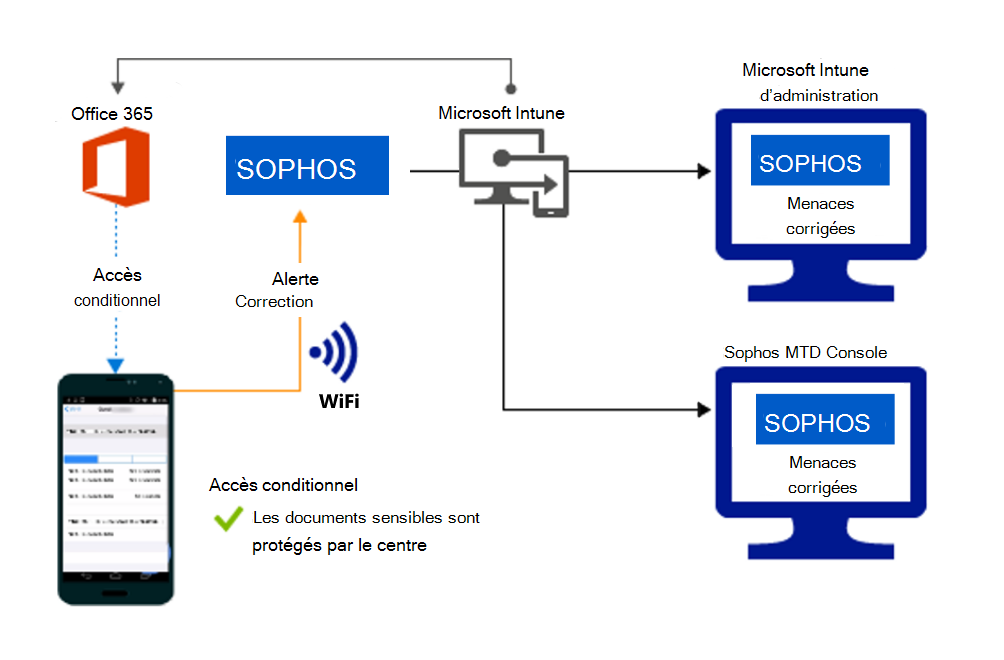

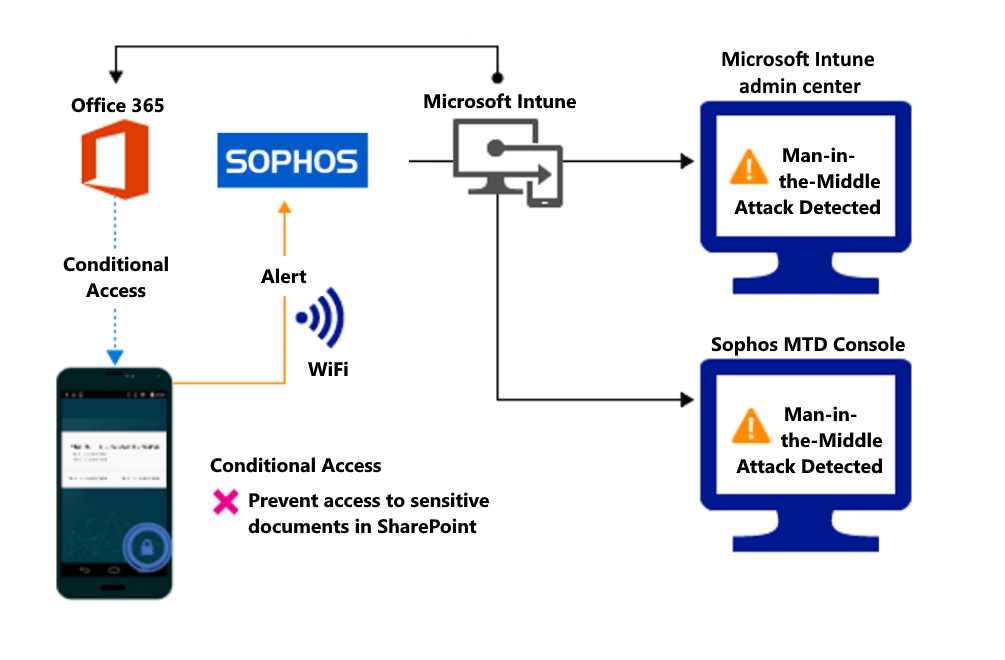

Contrôler l’accès à SharePoint Online en fonction de la menace pour le réseau

Détectez les menaces pour votre réseau, comme les attaques de l’intercepteur, et empêchez la synchronisation des fichiers d’entreprise en fonction du risque évalué pour l’appareil.

Bloquer SharePoint Online quand des menaces réseau sont détectées :

Accès accordé après correction :