Microsoft Tunnel pour Microsoft Intune

Microsoft Tunnel est une solution de passerelle VPN pour Microsoft Intune qui s’exécute dans un conteneur sur Linux et qui permet d’accéder à des ressources locales à partir d’iOS/iPadOS et d’appareils Android Enterprise à l’aide de l’authentification moderne et de l’accès conditionnel.

Cet article présente le cœur de Microsoft Tunnel, son fonctionnement et son architecture.

Si vous êtes prêt à déployer Microsoft Tunnel, consultez Prérequis pour Microsoft Tunnel, puis configurez Microsoft Tunnel.

Une fois que vous avez déployé Microsoft Tunnel, vous pouvez choisir d’ajouter Microsoft Tunnel pour la gestion des applications mobiles (Tunnel pour MAM). Tunnel pour MAM étend la passerelle VPN Microsoft Tunnel pour prendre en charge les appareils qui exécutent Android ou iOS et qui ne sont pas inscrits avec Microsoft Intune. Tunnel pour GAM est disponible lorsque vous ajoutez Microsoft Intune Plan 2 ou Microsoft Intune Suite en tant que licence d’extension à votre locataire.

Remarque

Microsoft Tunnel n’utilise pas d’algorithmes compatibles FIPS (Federal Information Processing Standard).

Conseil

Téléchargez Microsoft Tunnel guide de déploiement version 2 à partir du Centre de téléchargement Microsoft.

Vue d’ensemble de Microsoft Tunnel

Microsoft Tunnel Gateway s’installe sur un conteneur qui s’exécute sur un serveur Linux. Le serveur Linux peut être une boîte physique dans votre environnement local ou une machine virtuelle qui s’exécute localement ou dans le cloud. Pour configurer Tunnel, vous déployez un Microsoft Defender pour point de terminaison en tant qu’application cliente Microsoft Tunnel et Intune des profils VPN sur vos appareils iOS et Android. L’application cliente et le profil VPN permettent aux appareils d’utiliser le tunnel pour se connecter aux ressources de l’entreprise. Lorsque le tunnel est hébergé dans le cloud, vous devez utiliser une solution telle qu’Azure ExpressRoute pour étendre votre réseau local au cloud.

Par le biais du centre d’administration Microsoft Intune, vous allez :

- Téléchargez le script d’installation de Microsoft Tunnel que vous exécutez sur les serveurs Linux.

- Configurer des aspects de Microsoft Tunnel Gateway, tels que les adresses IP, les serveurs DNS et les ports.

- Déployer des profils VPN sur des appareils pour faire en sorte qu’ils utilisent le tunnel.

- Déployez l’Microsoft Defender pour point de terminaison (l’application cliente Tunnel) sur vos appareils.

Via l’application Defender pour point de terminaison, les appareils iOS/iPadOS et Android Enterprise :

- Utilisez Microsoft Entra ID pour vous authentifier auprès du tunnel.

- Utilisez Active Directory Federation Services (AD FS) pour vous authentifier auprès du tunnel.

- Sont évalués par rapport à vos stratégies d’accès conditionnel. Si l’appareil n’est pas conforme, il ne peut pas accéder à votre serveur VPN ou à votre réseau local.

Vous pouvez installer plusieurs serveurs Linux pour prendre en charge Microsoft Tunnel, et combiner des serveurs en groupes logiques appelés sites. Chaque serveur peut rejoindre un seul site. Lorsque vous configurez un site, vous définissez un point de connexion que les appareils devront utiliser lorsqu’ils accèderont au tunnel. Les sites nécessitent une configuration de serveur que vous définissez et affectez au site. La configuration de serveur est appliquée à chaque serveur que vous ajoutez à ce site, ce qui simplifie la configuration des serveurs supplémentaires.

Pour faire en sorte que les appareils utilisent le tunnel, vous créez et déployez une stratégie VPN pour Microsoft Tunnel. Cette stratégie est un profil VPN de configuration d’appareil qui utilise Microsoft Tunnel comme type de connexion.

Les caractéristiques des profils VPN pour le tunnel sont les suivantes :

- Nom convivial de la connexion VPN visible par vos utilisateurs finaux.

- Le site auquel se connecte le client VPN.

- Des configurations VPN par application qui définissent les applications pour lesquelles le profil VPN est utilisé, et s’il est toujours activé ou non. Lorsqu’il est toujours activé, le VPN se connecte automatiquement et est utilisé uniquement pour les applications que vous définissez. Si aucune application n’est spécifiée, la connexion permanente fournit l’accès via le tunnel pour tout le trafic réseau en provenance de l’appareil.

- Pour les appareils iOS dont le Microsoft Defender pour point de terminaison est configuré pour prendre en charge les VPN par application et le mode TunnelOnly défini sur True, les utilisateurs n’ont pas besoin d’ouvrir ou de se connecter à Microsoft Defender sur leur appareil pour que tunnel soit utilisé. Au lieu de cela, avec l’utilisateur connecté à l’Portail d'entreprise sur l’appareil ou à toute autre application qui utilise l’authentification multifacteur avec un jeton valide pour l’accès, le VPN Tunnel par application est utilisé automatiquement. Le mode TunnelOnly est pris en charge pour iOS/iPadOS et désactive la fonctionnalité Defender, ne laissant que les fonctionnalités Tunnel.

- Des connexions manuelles au tunnel lorsqu’un utilisateur lance le VPN et sélectionne Se connecter.

- Règles VPN à la demande qui autorisent l’utilisation du VPN quand des conditions sont remplies pour des noms de domaine complets ou des adresses IP spécifiques. (iOS/iPadOS)

- Prise en charge de proxy (iOS/iPadOS, Android 10+)

Les configurations de serveur sont les suivantes :

- Plage d’adresses IP : adresses IP attribuées aux appareils qui se connectent à un tunnel Microsoft.

- Serveurs DNS : serveur DNS que les périphériques doivent utiliser lorsqu’ils se connectent au serveur.

- Recherche de suffixes DNS.

- Règles de tunneling fractionné : jusqu’à 500 règles partagées entre les routes d’inclusion et d’exclusion. Par exemple, si vous créez 300 règles d’inclusion, vous pouvez avoir jusqu’à 200 règles d’exclusion.

- Port : port sur lequel Microsoft Tunnel Gateway écoute.

La configuration de site comprend :

- Une adresse IP publique ou un nom de domaine complet (FQDN), qui est le point de connexion pour les appareils qui utilisent le tunnel. Cette adresse peut être celle d’un serveur unique, ou l’adresse IP ou le nom de domaine complet d’un serveur d’équilibrage de charge.

- La configuration de serveur qui est appliquée à chaque serveur du site.

Vous attribuez un serveur à un site au moment où vous installez le logiciel de tunnel sur le serveur Linux. L’installation utilise un script que vous pouvez télécharger à partir du centre d’administration. Après avoir démarré le script, vous êtes invité à configurer son fonctionnement pour votre environnement, ce qui comprend la spécification du site que doit rejoindre le serveur.

Pour utiliser Microsoft Tunnel, les appareils doivent installer l’application Microsoft Defender pour point de terminaison. Vous obtenez l’application à partir des magasins d’applications iOS/iPadOS ou Android applicables, et vous la déployez sur les utilisateurs.

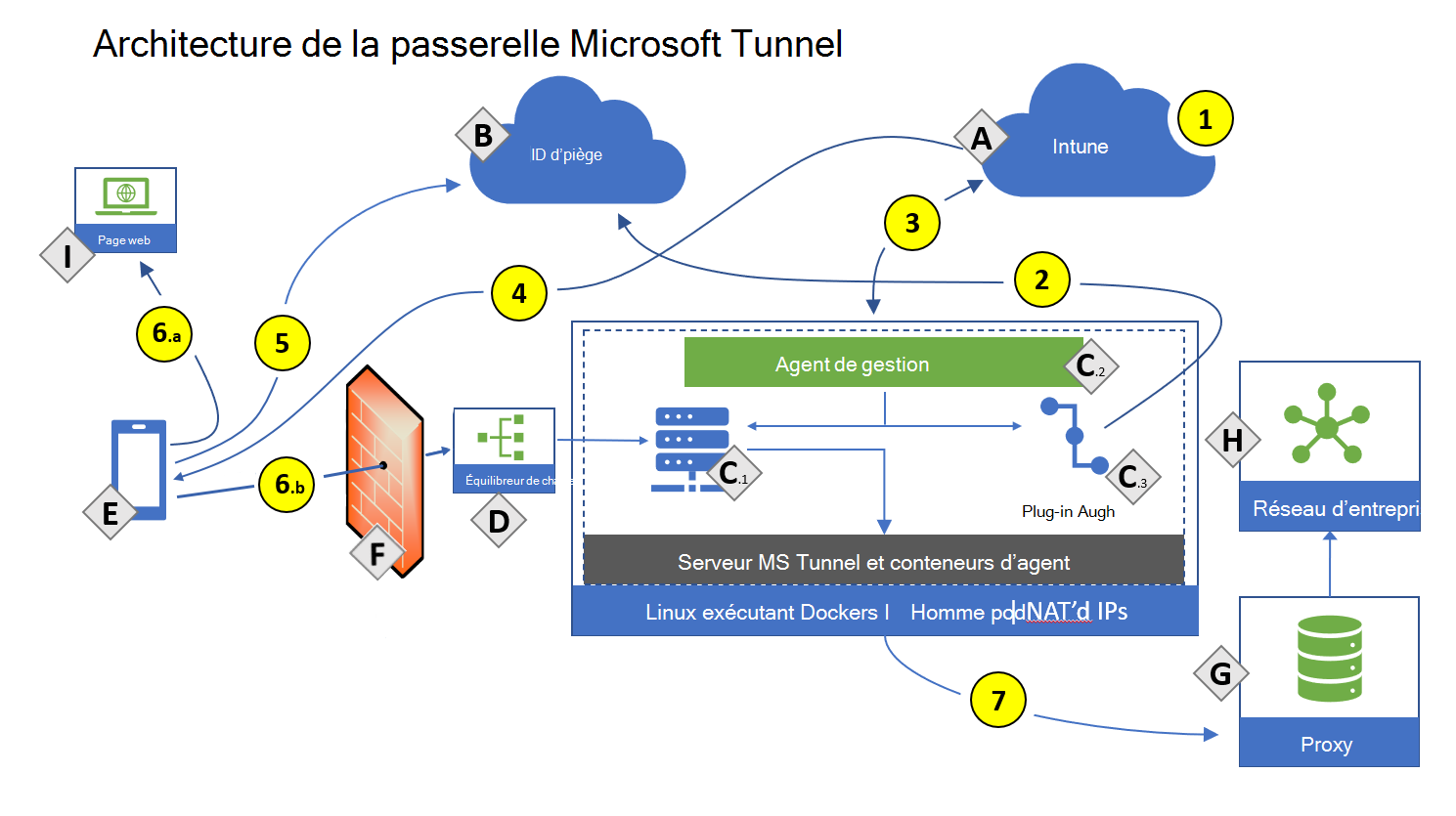

Architecture

Microsoft Tunnel Gateway s’exécute dans des conteneurs qui s’exécutent sur des serveurs Linux.

Composants :

- A – Microsoft Intune.

- B- Microsoft Entra ID.

-

C – Serveur Linux avec Podman ou Docker CE (voir la configuration requise de serveur Linux pour plus d’informations sur les versions qui nécessitent Podman ou Docker)

- C.1 - Microsoft Tunnel Gateway

- C.2 – Agent de gestion.

- C.3 – Plug-in d’authentification – Plug-in d’autorisation, qui s’authentifie auprès de Microsoft Entra.

- D : IP publique ou nom de domaine complet (FQDN) de Microsoft Tunnel, qui peut représenter un équilibreur de charge.

- E : appareil inscrit Gestion des appareils mobile (MDM) ou appareil mobile non inscrit à l’aide de Tunnel pour la gestion des applications mobiles.

- F – Pare-feu

- G – Serveur proxy interne (facultatif).

- H – Réseau d’entreprise.

- I – Internet public

Actions :

- 1 - L’administrateur de service Intune configure les configurations de serveur et les sites. Les configurations de serveur sont associées aux sites.

- 2 - Intune’administrateur installe Microsoft Tunnel Gateway et le plug-in d’authentification authentifie Microsoft Tunnel Gateway avec Microsoft Entra. Le serveur Microsoft Tunnel Gateway est attribué à un site.

- 3 - L’agent de gestion communique avec Intune pour récupérer vos stratégies de configuration de serveur et pour envoyer des journaux de télémétrie à Intune.

- 4 - l’administrateur Intune crée et déploie des profils VPN et l’application Defender sur des appareils.

- 5 - L’appareil s’authentifie auprès de Microsoft Entra. Les stratégies d’accès conditionnel sont évaluées.

-

6 - Avec tunnel fractionné :

- 6.a - Une partie du trafic est dirigée directement vers l’Internet public.

- 6.b - Une partie du trafic est dirigée vers votre adresse IP publique pour le tunnel. Le canal VPN utilisera TCP, TLS, UDP et DTLS sur le port 443. Ce trafic nécessite l’ouverture des ports de pare-feu entrants et sortants.

- 7 – Le Tunnel achemine le trafic vers votre proxy interne (optionnel) et/ou votre réseau d'entreprise. Les administrateurs informatiques doivent s'assurer que le trafic provenant de l'interface interne du serveur Tunnel Gateway peut être acheminé avec succès vers les ressources internes de l'entreprise (plages d'adresses IP et ports).

Remarque

Tunnel passerelle conserve deux canaux avec le client. Un canal de contrôle est établi sur TCP et TLS. Il sert également de canal de données de sauvegarde. Il cherche ensuite à établir un canal UDP à l’aide de DTLS (Datagram TLS, une implémentation de TLS sur UDP) qui sert de canal de données principal. Si le canal UDP ne parvient pas à établir ou est temporairement indisponible, le canal de sauvegarde sur TCP/TLS est utilisé. Par défaut, le port 443 est utilisé pour TCP et UDP, mais il peut être personnalisé via le paramètre Configuration d’Intune Server - Port serveur. Si vous modifiez le port par défaut (443), assurez-vous que vos règles de pare-feu entrant sont ajustées au port personnalisé.

Les adresses IP client attribuées (le paramètre de plage d'adresses IP dans une Configuration de serveur pour Tunnel) ne sont pas visibles pour les autres appareils sur le réseau. Microsoft Tunnel La passerelle utilise la traduction d’adresses de port (PAT). PAT est un type de traduction d'adresses réseau (NAT) où plusieurs adresses IP privées de la configuration du serveur sont mappées en une seule adresse IP (plusieurs vers un) à l'aide de ports. Le trafic client aura l’adresse IP source de l’hôte de serveur Linux.

Casser et inspecter :

De nombreux réseaux d'entreprise renforcent la sécurité du réseau pour le trafic Internet à l'aide de technologies telles que les serveurs proxy, les pare-feu, la rupture et l'inspection SSL, l'inspection approfondie des paquets et les systèmes de prévention des pertes de données. Ces technologies offrent une importante atténuation des risques pour les requêtes Internet génériques, mais peuvent réduire considérablement les performances, l'évolutivité et la qualité de l'expérience de l'utilisateur final lorsqu'elles sont appliquées aux points de terminaison de service Microsoft Tunnel Gateway et Intune.

Les informations suivantes décrivent où l’arrêt et l’inspection ne sont pas pris en charge. Les références renvoient au diagramme d'architecture de la section précédente.

Break and inspect n'est pas pris en charge dans les zones suivantes :

- Tunnel Gateway ne prend pas en charge l’arrêt et l’inspection SSL, l’arrêt et l’inspection TLS ou l’inspection approfondie des paquets pour les connexions clientes.

- L’utilisation de pare-feu, de proxys, d’équilibreurs de charge ou de toute technologie qui se termine et inspecte les sessions clientes qui entrent dans tunnel gateway n’est pas prise en charge et provoque l’échec des connexions clientes. (Reportez-vous à F, D et C dans le schéma d'architecture).

- Si Tunnel Gateway utilise un proxy sortant pour l’accès à Internet, le serveur proxy ne peut pas effectuer d’arrêt et d’inspection. Cela est dû au fait que Tunnel Gateway Management Agent utilise l’authentification mutuelle TLS lors de la connexion à Intune (reportez-vous à 3 dans le diagramme architecture). Si l'interruption et l'inspection sont activées sur le serveur proxy, les administrateurs réseau qui gèrent le serveur proxy doivent ajouter l'adresse IP du serveur Tunnel Gateway et le nom de domaine complet (FQDN) à une liste d'approbation pour ces points de terminaison Intune.

Informations supplémentaires :

L’accès conditionnel s’effectue dans le client VPN et en fonction de l’application cloud Microsoft Tunnel Gateway. Les appareils non conformes ne reçoivent pas de jeton d’accès de Microsoft Entra ID et ne peuvent pas accéder au serveur VPN. Pour plus d’informations sur l’utilisation de l’accès conditionnel avec Microsoft Tunnel, consultez Utiliser l’accès conditionnel avec Microsoft Tunnel.

L’agent de gestion est autorisé par rapport à Microsoft Entra ID à l’aide de clés secrètes/ID d’application Azure.