Configurez l’intégration de Lookout Mobile Endpoint Security à Intune

Un environnement qui remplit les conditions préalables permet d’intégrer Lookout Mobile Endpoint Security avec Intune. Les informations contenues dans cet article peuvent vous guider dans la configuration de l’intégration et la configuration des paramètres importants dans Lookout pour une utilisation avec Intune.

Importante

Un locataire Lookout Mobile Endpoint Security existant qui n’est pas déjà associé à votre locataire Microsoft Entra ne peut pas être utilisé pour l’intégration à Microsoft Entra ID et Intune. Contactez le support de Lookout pour créer un locataire Lookout Mobile Endpoint Security. Utilisez le nouveau locataire pour intégrer vos utilisateurs Microsoft Entra.

Collecter des informations Microsoft Entra

Pour intégrer Lookout à Intune, vous associez votre locataire Lookout Mobility Endpoint Security à votre abonnement Microsoft Entra.

Pour activer l’intégration de votre abonnement Lookout Mobile Endpoint Security à Intune, vous fournissez les informations suivantes au support Lookout (enterprisesupport@lookout.com) :

ID de locataire Microsoft Entra

Microsoft Entra’ID d’objet du groupe pour le groupe avec un accès complet à la console Lookout Mobile Endpoint Security (MES).

Vous créez ce groupe d’utilisateurs dans Microsoft Entra ID pour contenir les utilisateurs qui disposent d’un accès complet pour se connecter à la console Lookout. Les utilisateurs doivent être membres de ce groupe ou du groupe facultatif à accès restreint pour se connecter à la console Lookout.

Microsoft Entra’ID d’objet du groupe pour le groupe avec un accès restreint à la console Lookout MES (groupe facultatif).

Vous créez ce groupe d’utilisateurs facultatif dans Microsoft Entra ID pour contenir les utilisateurs qui ne doivent pas avoir accès à plusieurs modules de configuration et d’inscription de la console Lookout. Au lieu de cela, ces utilisateurs ont accès en lecture seule au module Stratégie de sécurité de la console Lookout. Les utilisateurs doivent être membres de ce groupe facultatif ou du groupe à accès total pour se connecter à la console Lookout.

Collecter des informations à partir de Microsoft Entra ID

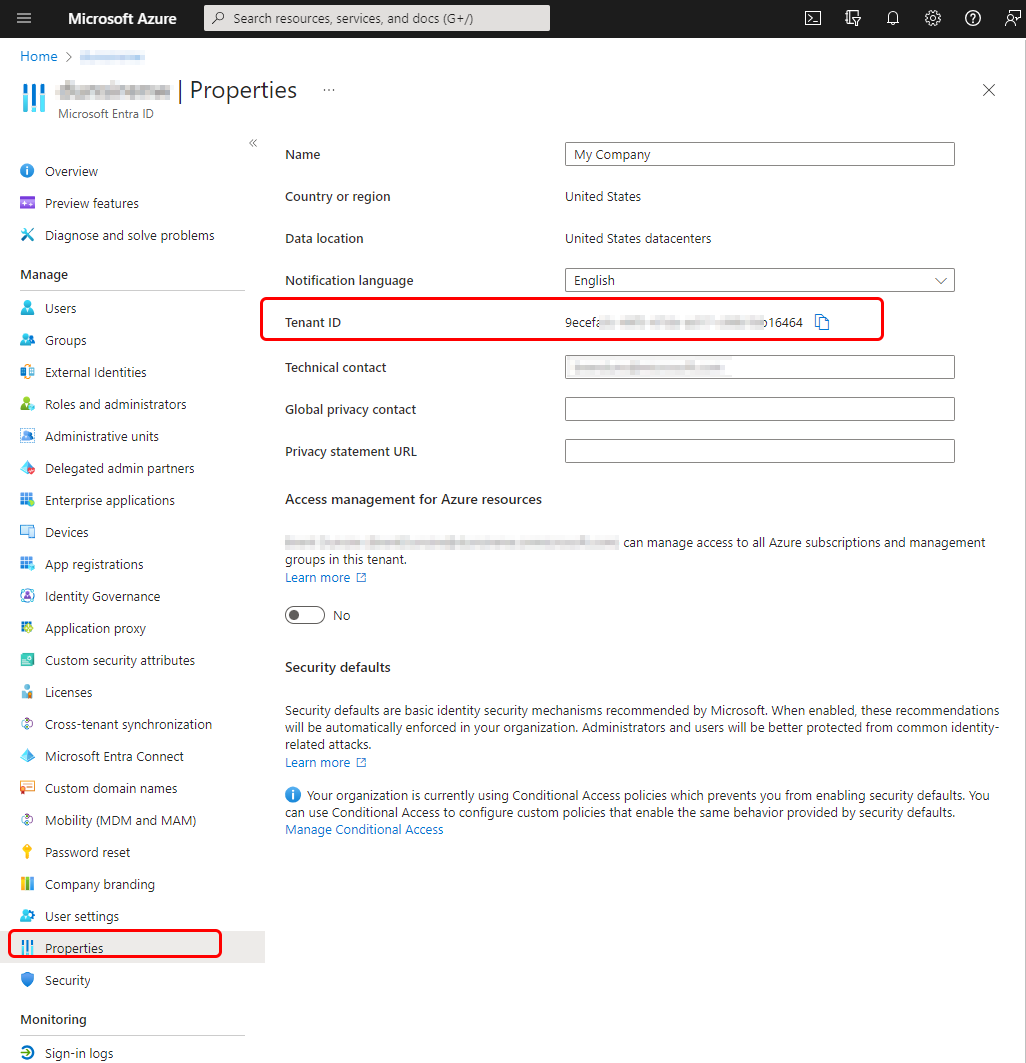

Connectez-vous au portail Azure avec un compte administrateur général.

Accédez à Microsoft Entra ID>Propriétés et recherchez votre ID de locataire. Utilisez le bouton Copie pour copier l’ID de répertoire, puis enregistrez-le dans un fichier texte.

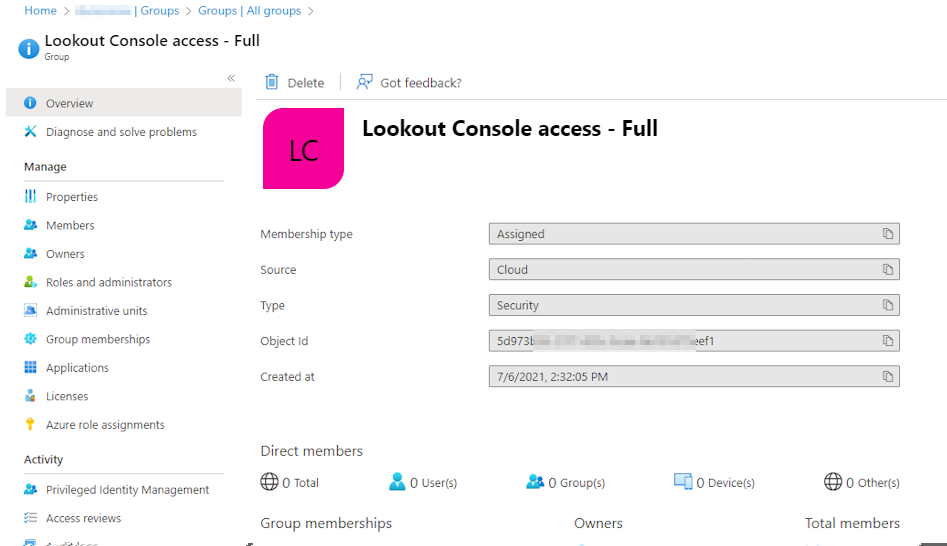

Ensuite, recherchez l’ID de groupe Microsoft Entra pour les comptes que vous utilisez pour accorder à Microsoft Entra utilisateurs l’accès à la console Lookout. Un groupe bénéficie d’un accès total et le second groupe, qui bénéficie d’un accès restreint, est facultatif. Pour obtenir l’ID d’objet, pour chaque compte :

Accédez à Microsoft Entra ID>Groupes pour ouvrir le volet Groupes - Tous les groupes.

Sélectionnez le groupe que vous avez créé pour l’accès total pour ouvrir son volet Vue d’ensemble.

Utilisez le bouton Copie pour copier l’ID d’objet, puis enregistrez-le dans un fichier texte.

Répétez le processus pour le groupe à accès restreint si vous utilisez ce groupe.

Une fois ces informations collectées, contactez le support Lookout. Le support Technique Lookout collabore avec votre contact principal pour intégrer votre abonnement et créer votre compte Lookout Enterprise, à l’aide des informations que vous fournissez.

Configurer votre abonnement Lookout

Les étapes suivantes doivent être effectuées dans la console d’administration Lookout Enterprise et activer une connexion au service de Lookout pour Intune appareils inscrits (via la conformité des appareils) et les appareils non inscrits (via des stratégies de protection des applications).

Une fois que le support de Lookout a créé votre compte d'entreprise Lookout, il envoie au contact principal de votre entreprise un e-mail contenant un lien vers l’URL de connexion : https://aad.lookout.com/les?action=consent.

Connexion initiale

La première connexion à la console Lookout MES affiche une page de consentement (https://aad.lookout.com/les?action=consent). En tant qu’administrateur général Microsoft Entra, connectez-vous et acceptez. Une connexion ultérieure ne nécessite pas que l’utilisateur dispose de ce niveau de privilège Microsoft Entra ID.

Une page de consentement s’affiche. Choisissez Accepter pour terminer l’inscription.

Lorsque vous avez donné votre consentement, vous êtes redirigé vers la console Lookout.

Après la connexion initiale et une fois le consentement donné, les utilisateurs qui se connectent à partir de https://aad.lookout.com sont redirigés vers la Console MES. Si l’autorisation n’a pas encore été accordée, toutes les tentatives de connexion provoquent une erreur de connexion incorrecte.

Configurer le connecteur Intune

La procédure suivante suppose que vous avez déjà créé un groupe d’utilisateurs dans Microsoft Entra ID pour tester votre déploiement Lookout. La meilleure pratique consiste à démarrer avec un petit groupe d’utilisateurs pour permettre à vos administrateurs Lookout et Intune de se familiariser avec les intégrations de produits. Ensuite, vous pouvez étendre l’inscription à d’autres groupes d’utilisateurs.

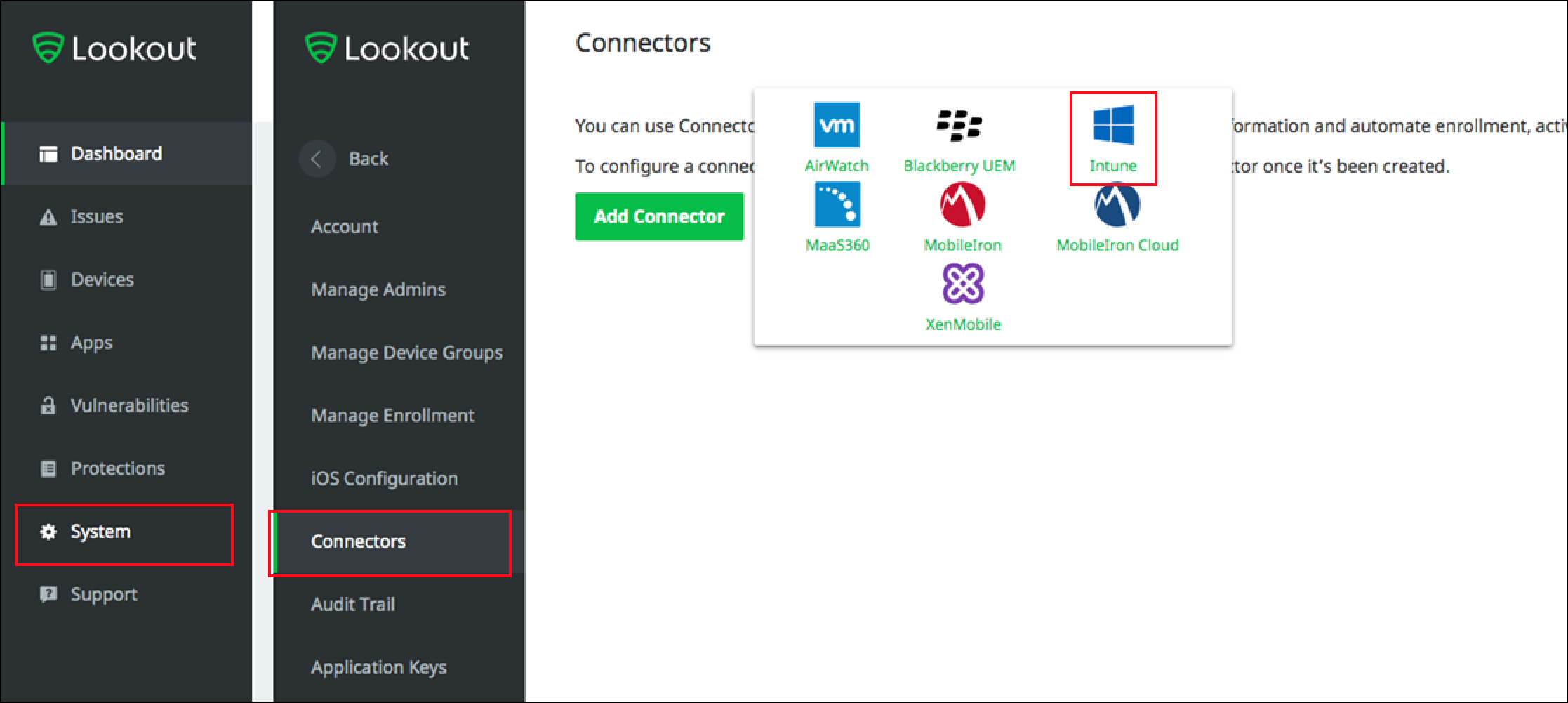

Connectez-vous à la console Lookout MES, accédez à Connecteurs système>, puis sélectionnez Ajouter un connecteur. Sélectionnez Intune.

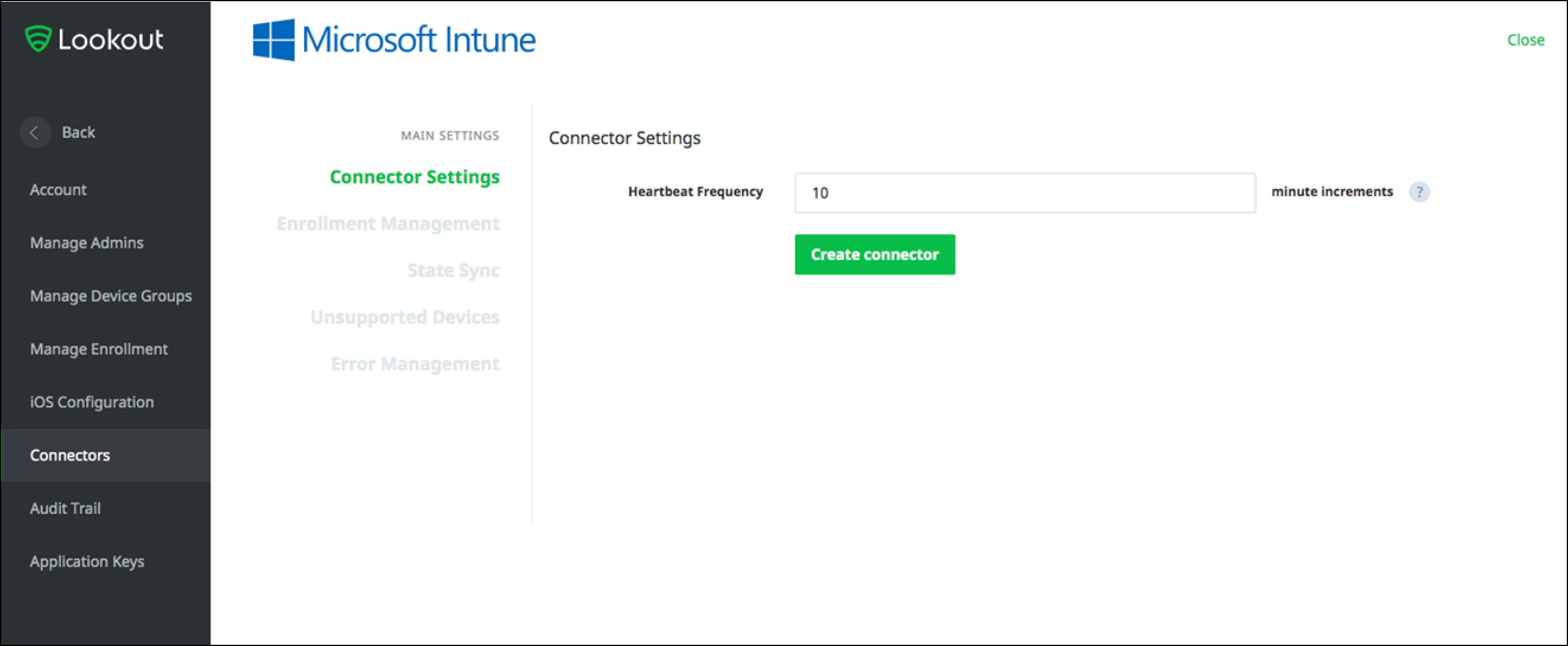

Sur le volet Microsoft Intune, sélectionnez Paramètres de connexion et spécifiez la Fréquence des pulsations en minutes.

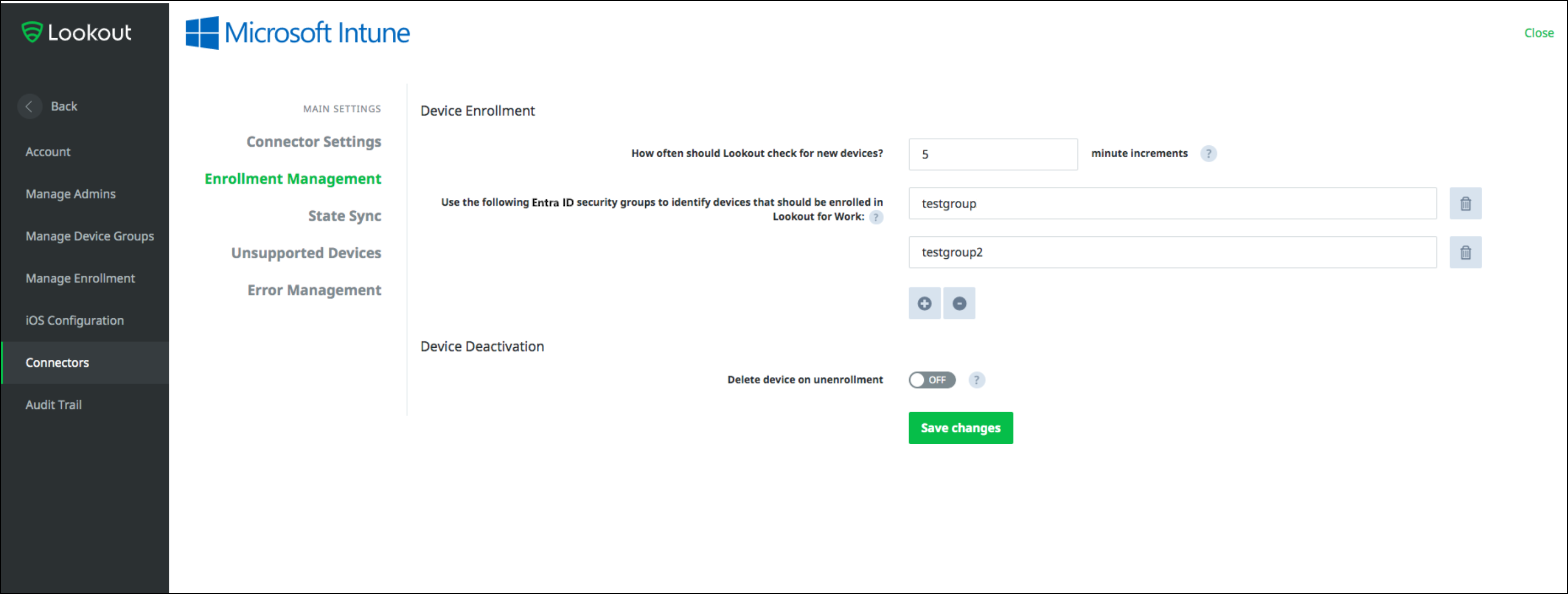

Sélectionnez Gestion des inscriptions et, pour Utiliser les groupes de sécurité Microsoft Entra suivants pour identifier les appareils qui doivent être inscrits dans Lookout for Work, spécifiez le nom du groupe d’un groupe Microsoft Entra à utiliser avec Lookout, puis sélectionnez Enregistrer les modifications.

À propos des groupes que vous utilisez :

- Il est recommandé de commencer par un groupe de sécurité Microsoft Entra qui ne contient que quelques utilisateurs pour tester l’intégration de Lookout.

- Le nom du grouperespecte la casse, comme indiqué dans propriétés du groupe de sécurité dans le Portail Azure.

- Les groupes que vous spécifiez pour gestion des inscriptions définissent l’ensemble des utilisateurs dont les appareils seront inscrits auprès de Lookout. Lorsqu’un utilisateur fait partie d’un groupe d’inscription, ses appareils dans Microsoft Entra ID sont inscrits et éligibles à l’activation dans Lookout MES. La première fois qu’un utilisateur ouvre l’application Lookout for Work sur un appareil pris en charge, il est invité à l’activer.

Sélectionnez Synchronisation des états et vérifiez que l’état de l’appareil et l’état des menaces sont définis sur Activé. Les deux sont requis pour que l’intégration Lookout Intune fonctionne correctement.

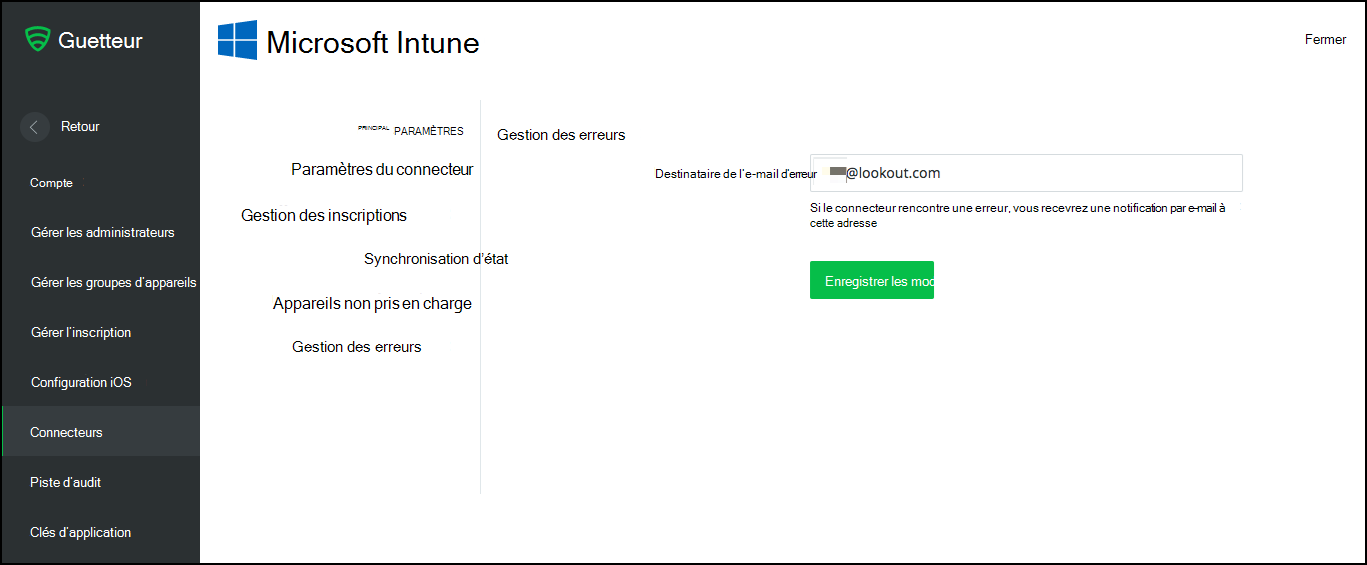

Sélectionnez Gestion des erreurs, spécifiez l’adresse e-mail qui doit recevoir les rapports d’erreurs, puis sélectionnez Enregistrer les modifications.

Sélectionnez Créer un connecteur pour terminer la configuration du connecteur. Plus tard, lorsque vous êtes satisfait de vos résultats, vous pouvez étendre l’inscription à d'autres groupes d’utilisateurs.

Configurer Intune pour utiliser Lookout comme fournisseur de défense contre les menaces mobiles

Après avoir configuré Lookout MES, vous devez configurer une connexion à Lookout dans Intune.

Paramètres supplémentaires dans la console Lookout MES

Voici les paramètres supplémentaires que vous pouvez configurer dans la console Lookout MES.

Configurer les paramètres d’inscription

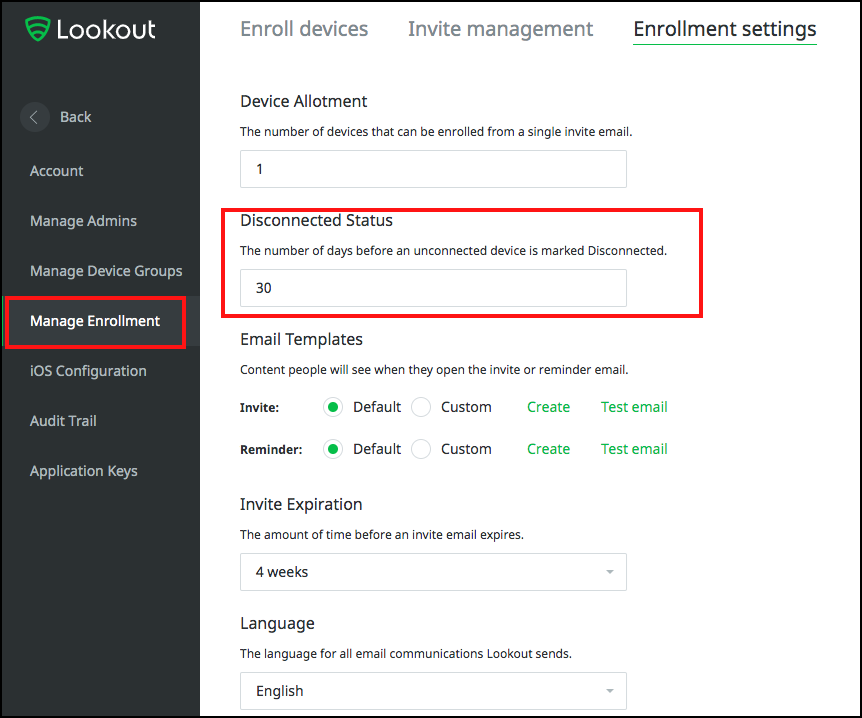

Dans la console Lookout MES, sélectionnez Système>Gérer l’inscription>Paramètres d’inscription.

Pour l’état déconnecté, spécifiez le nombre de jours avant qu’un appareil non connecté soit marqué comme étant déconnecté.

Les appareils déconnectés sont considérés comme non conformes et ne peuvent pas accéder aux applications de votre entreprise en fonction des stratégies d’accès conditionnel Intune. Vous pouvez spécifier des valeurs comprises entre 1 et 90 jours.

Configurer les notifications par e-mail

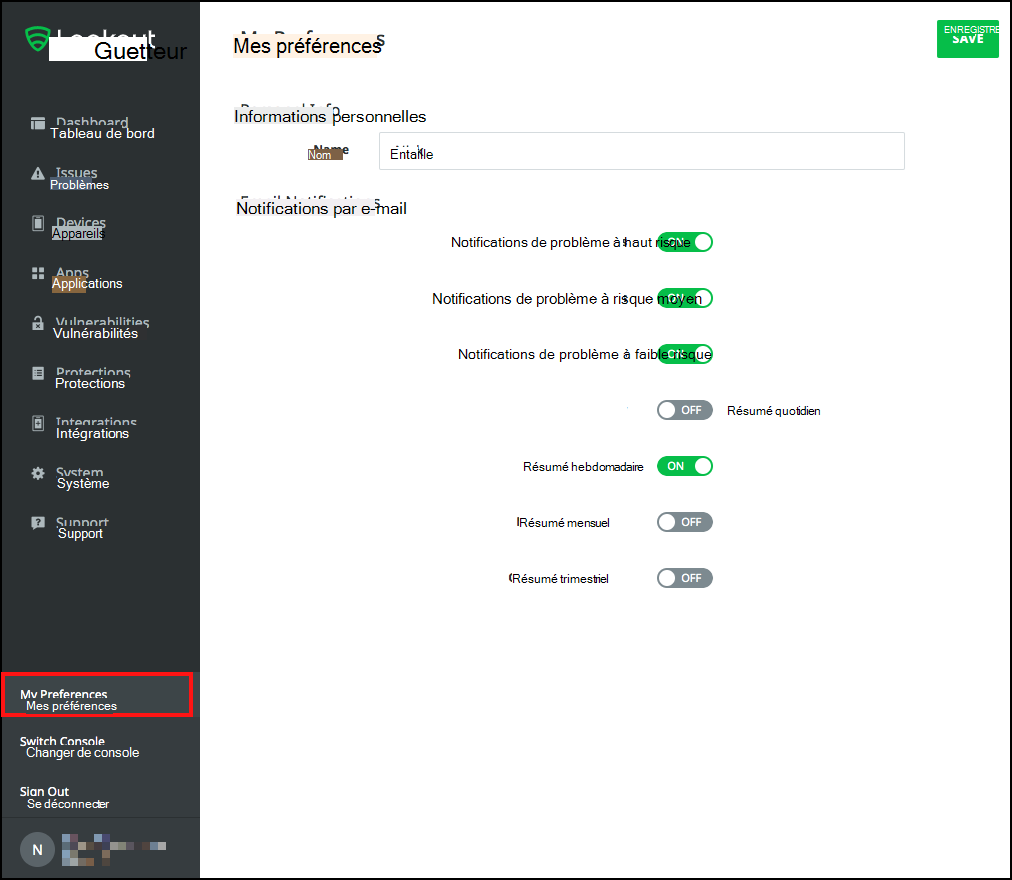

Pour recevoir des alertes sur les menaces par e-mail, connectez-vous à la console Lookout MES avec le compte d’utilisateur qui doit recevoir les notifications.

Accédez à Préférences , puis définissez les notifications que vous souhaitez recevoir pour ACTIVÉ, puis enregistrez les modifications.

Si vous ne souhaitez plus recevoir de notifications par e-mail, définissez les notifications sur DÉSACTIVÉ et enregistrez vos modifications.

Configurer les classifications des menaces

Lookout Mobile Endpoint Security classe les menaces mobiles de différents types. Les classifications des menaces dans Lookout ont des niveaux de risque par défaut qui leur sont associés. Ces niveaux de risque peuvent être modifiés à tout moment en fonction des besoins de votre entreprise.

Pour plus d’informations sur les classifications des niveaux de menace et la façon de gérer les niveaux de risque associés, consultez la référence de menaces Lookout.

Importante

Les niveaux de risque sont un aspect important de la solution Mobile Endpoint Security car l’intégration d’Intune calcule la conformité de l’appareil en fonction de ces niveaux de risque lors de l’exécution.

L’administrateur Intune définit une règle de stratégie qui identifie un appareil comme non conforme si celui-ci présente une menace active du niveau minimum configuré (Haut, Moyen ou Faible). La stratégie de classification des menaces de Lookout Endpoint Security a un impact direct sur la conformité de l’appareil dans Intune.

Surveiller l’inscription

Une fois l’installation terminée, Lookout Mobile Endpoint Security commence à interroger Microsoft Entra ID pour les appareils qui correspondent aux groupes d’inscription spécifiés. Vous pouvez trouver des informations sur les appareils inscrits en accédant à Appareils dans la console Lookout MES.

- L’état initial des appareils est En attente.

- L’état de l’appareil est mis à jour une fois que l’application Lookout for Work est installée, ouverte et activée sur l’appareil.

Pour plus d’informations sur la façon de déployer l’application Lookout for Work sur un appareil, consultez Ajouter des applications Lookout for work avec Intune.