Gérer la sécurité des points de terminaison dans Microsoft Intune

En tant que Administration de sécurité, utilisez le nœud Sécurité du point de terminaison dans Intune pour configurer la sécurité des appareils et gérer les tâches de sécurité pour les appareils lorsque ces appareils sont exposés à des risques. Les stratégies de sécurité de point de terminaison sont conçues pour vous aider à vous concentrer sur la sécurité de vos appareils et à atténuer les risques. Les tâches disponibles peuvent vous aider à identifier les appareils à risque, à corriger ces appareils et à les restaurer à un état conforme ou plus sécurisé.

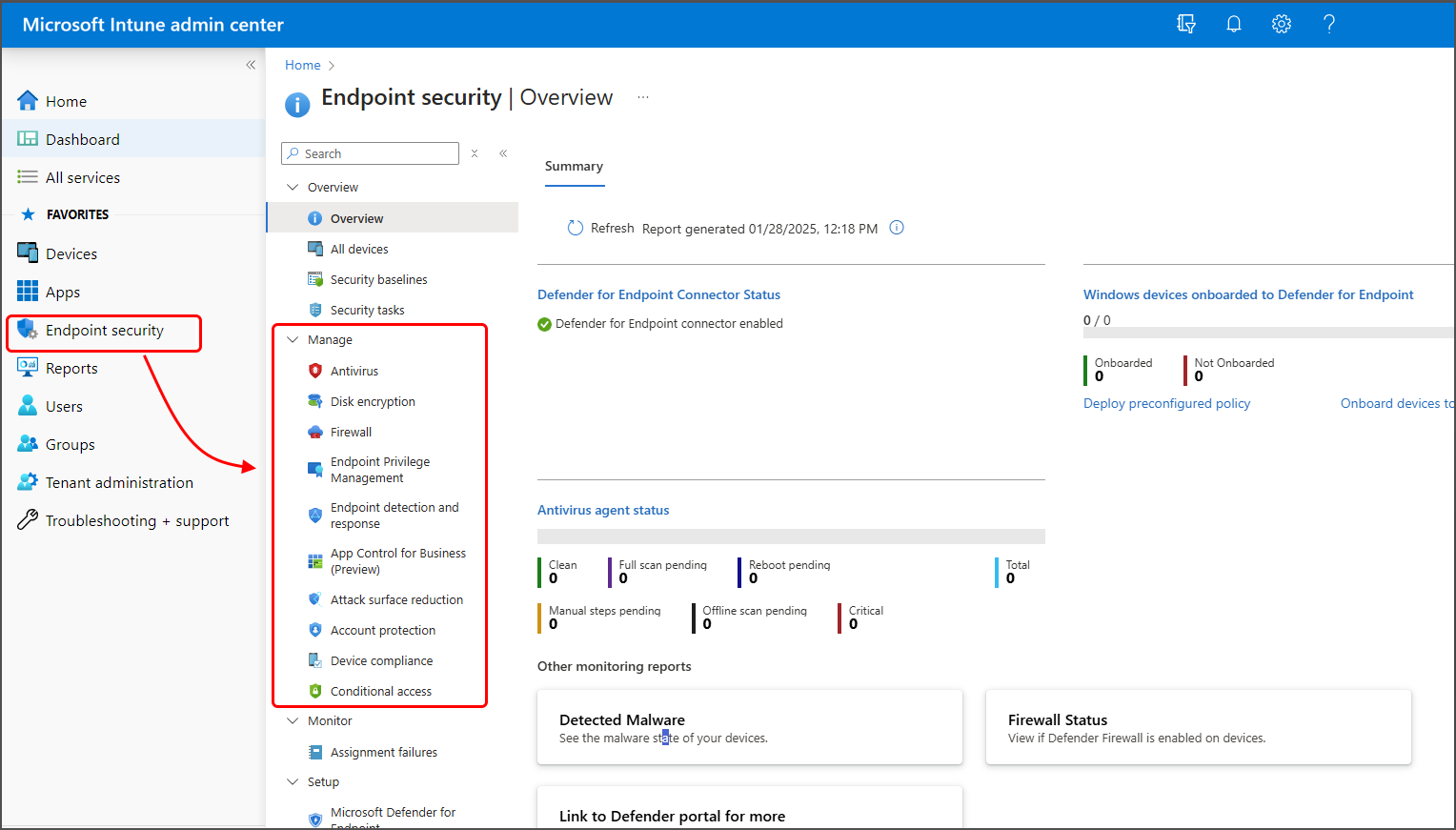

Le nœud de sécurité du point de terminaison regroupe les outils disponibles via Intune que vous pouvez utiliser pour sécuriser les appareils :

Passez en revue les status de tous vos appareils gérés. Utilisez la vue Tous les appareils où vous pouvez afficher la conformité des appareils à partir d’un niveau élevé. Ensuite, explorez des appareils spécifiques pour comprendre quelles stratégies de conformité ne sont pas respectées afin de pouvoir les résoudre.

Déployez des bases de référence de sécurité qui établissent les meilleures pratiques de configuration de sécurité pour les appareils. Intune inclut des bases de référence de sécurité pour les appareils Windows et une liste croissante d’applications, comme Microsoft Defender pour point de terminaison et Microsoft Edge. Les bases de référence de sécurité sont des groupes préconfigurés de paramètres Windows qui vous aident à appliquer une configuration recommandée par les équipes de sécurité concernées.

Gérez les configurations de sécurité sur les appareils par le biais de stratégies étroitement ciblées. Chaque stratégie de sécurité de point de terminaison se concentre sur des aspects de la sécurité des appareils tels que l’antivirus, le chiffrement de disque, les pare-feu et plusieurs zones rendues disponibles via l’intégration à Microsoft Defender pour point de terminaison.

Établissez les exigences des appareils et des utilisateurs par le biais d’une stratégie de conformité. Avec les stratégies de conformité, vous définissez les règles que les appareils et les utilisateurs doivent respecter pour être considérés comme conformes. Les règles peuvent inclure les versions du système d’exploitation, les exigences de mot de passe, les niveaux de menace de l’appareil, etc.

Lorsque vous intégrez des stratégies d’accès conditionnel Microsoft Entra pour appliquer des stratégies de conformité, vous pouvez contrôler l’accès aux ressources d’entreprise pour les appareils gérés et les appareils qui ne sont pas encore gérés.

Intégrez Intune à votre équipe Microsoft Defender pour point de terminaison. L’intégration à Microsoft Defender pour point de terminaison vous permet d’accéder aux tâches de sécurité. Les tâches de sécurité associent étroitement Microsoft Defender pour point de terminaison et Intune pour aider votre équipe de sécurité à identifier les appareils à risque et à transmettre des étapes de correction détaillées aux administrateurs Intune qui peuvent ensuite prendre des mesures.

Les sections suivantes de cet article décrivent les différentes tâches que vous pouvez effectuer à partir du nœud de sécurité du point de terminaison du centre d’administration, ainsi que les autorisations de contrôle d’accès en fonction du rôle (RBAC) requises pour les utiliser.

Vue d’ensemble de la sécurité des points de terminaison

Lorsque vous ouvrez le nœud Sécurité du point de terminaison dans le centre d’administration Microsoft Intune, il est défini par défaut sur la page Vue d’ensemble.

La page Vue d’ensemble de la sécurité des points de terminaison présente un tableau de bord consolidé avec des affichages et des informations extraites des nœuds plus ciblés de la sécurité des points de terminaison, notamment antivirus, détection et réponse de point de terminaison, et Microsoft Defender pour point de terminaison :

Connecteur Defender pour point de terminaison status : cette vue affiche les status actuelles pour le connecteur Defender pour point de terminaison à l’échelle du locataire. L’étiquette de cette vue sert également de lien pour ouvrir le portail Microsoft Defender pour point de terminaison.

Cette même vue est disponible sous l’onglet Résumé du nœud Détection de point de terminaison et stratégie de réponse.

Appareils Windows intégrés à Defender pour point de terminaison : ce tableau affiche les status à l’échelle du locataire pour l’intégration de la détection et de la réponse des points de terminaison (EDR), avec le nombre d’appareils qui sont et ne sont pas intégrés. L’étiquette de cette vue est un lien qui ouvre l’onglet Résumé du nœud Détection de point de terminaison et stratégie de réponse.

Deux liens supplémentaires sont inclus :

Déployer une stratégie préconfigurée : ce lien ouvre le nœud de stratégie pour La détection et la réponse des points de terminaison, où vous pouvez déployer une stratégie pour intégrer des appareils à Defender.

Intégrer des appareils à Defender pour point de terminaison : lien permettant d’ouvrir le portail Defender, dans lequel vous pouvez prendre d’autres mesures pour intégrer des appareils en dehors du flux de travail simplifié de Intune.

Agent antivirus status : cette vue affiche les détails récapitulatifs du rapport d’status de l’agent antivirus de Intune, sinon disponible dans le Centre d’administration Intune en accédant à Rapports>Microsoft Defender Antivirus où le rapport se trouve sous l’onglet Résumé.

Autres rapports de surveillance : cette section inclut des vignettes qui ouvrent des rapports Microsoft Defender antivirus supplémentaires, y compris l’état du pare-feu des programmes malveillants détectés. Une autre vignette ouvre le portail Defender , où vous pouvez afficher les données d’intégrité du capteur et de l’antivirus.

Gérer les appareils

Le nœud Sécurité du point de terminaison inclut la vue Tous les appareils, où vous pouvez afficher la liste de tous les appareils de votre Microsoft Entra ID disponibles dans Microsoft Intune.

Dans cette vue, vous pouvez sélectionner des appareils à explorer pour obtenir plus d’informations, telles que les stratégies avec lesquelles un appareil n’est pas conforme. Vous pouvez également utiliser l’accès à partir de cette vue pour corriger les problèmes liés à un appareil, notamment le redémarrage d’un appareil, le démarrage d’une analyse des programmes malveillants ou la rotation des clés BitLocker sur un appareil Windows 10.

Pour plus d’informations, consultez Gérer les appareils avec la sécurité des points de terminaison dans Microsoft Intune.

Gérer les bases de référence de sécurité

Les bases de référence de sécurité dans Intune sont des groupes préconfigurés de paramètres de configuration d’appareil Windows préconfigurés avec des valeurs par défaut qui définissent les recommandations de bonnes pratiques des équipes de sécurité Microsoft concernées. Intune prend en charge les bases de référence de sécurité pour les paramètres d’appareil Windows, Microsoft Edge, Microsoft Defender pour point de terminaison Protection, etc.

Pour plus d’informations, consultez Utiliser les bases de référence de sécurité pour configurer des appareils Windows dans Intune.

Les bases de référence de sécurité sont l’une des nombreuses méthodes dans Intune pour configurer les paramètres de configuration des appareils. Lors de la gestion des paramètres, il est important de comprendre quelles autres méthodes sont utilisées dans votre environnement pour configurer vos appareils afin d’éviter les conflits. Consultez Éviter les conflits de stratégie plus loin dans cet article.

Passer en revue les tâches de sécurité à partir de Microsoft Defender pour point de terminaison

Lorsque vous intégrez Intune à Microsoft Defender pour point de terminaison, vous pouvez passer en revue les tâches de sécurité dans Intune qui identifient les appareils à risque et fournissent des étapes pour atténuer ce risque. Vous pouvez ensuite utiliser les tâches pour faire rapport à Microsoft Defender pour point de terminaison lorsque ces risques sont correctement atténués.

Votre équipe Microsoft Defender pour point de terminaison détermine les appareils à risque et transmet ces informations à votre équipe Intune en tant que tâche de sécurité. En quelques clics seulement, ils créent des tâches de sécurité pour les Intune qui identifient les appareils à risque, la vulnérabilité et qui fournissent des conseils sur la façon d’atténuer ce risque.

Intune administrateurs peuvent sélectionner et examiner les tâches de sécurité, puis agir dans Intune pour corriger ces tâches. Une fois atténué, ils définissent la tâche sur l’exécution, ce qui communique cette status à l’équipe Microsoft Defender pour point de terminaison.

Grâce aux tâches de sécurité, les deux équipes restent synchronisées quant aux appareils à risque, ainsi qu’à la façon et au moment où ces risques sont corrigés.

Pour en savoir plus sur l’utilisation des tâches de sécurité, consultez Utiliser Intune pour corriger les vulnérabilités identifiées par Microsoft Defender pour point de terminaison.

Utiliser des stratégies pour gérer la sécurité des appareils

En tant qu’administrateur de la sécurité, utilisez les stratégies de sécurité qui se trouvent sous Gérer dans le nœud sécurité du point de terminaison. Avec ces stratégies, vous pouvez configurer la sécurité des appareils sans avoir à parcourir le corps et la gamme plus larges de paramètres de configuration d’appareil disponibles via les profils de configuration d’appareil ou les bases de référence de sécurité.

Pour en savoir plus sur l’utilisation de ces stratégies de sécurité, consultez Gérer la sécurité des appareils avec des stratégies de sécurité de point de terminaison.

Les stratégies de sécurité de point de terminaison sont l’une des nombreuses méthodes de Intune pour configurer les paramètres sur les appareils. Lors de la gestion des paramètres, il est important de comprendre quelles autres méthodes sont utilisées dans votre environnement pour configurer vos appareils et éviter les conflits. Consultez Éviter les conflits de stratégie plus loin dans cet article.

Vous trouverez également sous Gérer les stratégies de conformité des appareils et d’accès conditionnel . Ces types de stratégies ne sont pas des stratégies de sécurité ciblées pour la configuration des points de terminaison, mais sont des outils importants pour la gestion des appareils et l’accès aux ressources de votre entreprise.

Utiliser la stratégie de conformité des appareils

Utilisez la stratégie de conformité des appareils pour établir les conditions selon lesquelles les appareils et les utilisateurs sont autorisés à accéder aux ressources de votre réseau et de votre entreprise.

Les paramètres de conformité disponibles dépendent de la plateforme que vous utilisez, mais les règles de stratégie courantes sont les suivantes :

- Exiger que les appareils exécutent une version minimale ou spécifique du système d’exploitation

- Définition des exigences de mot de passe

- Spécification d’un niveau de menace d’appareil maximal autorisé, tel que déterminé par Microsoft Defender pour point de terminaison ou un autre partenaire de défense contre les menaces mobiles

En plus des règles de stratégie, les stratégies de conformité prennent en charge les actions en cas de non-conformité. Ces actions sont une séquence chronologique d’actions à appliquer aux appareils non conformes. Les actions incluent l’envoi d’e-mails ou de notifications pour alerter les utilisateurs d’appareils en cas de non-conformité, le verrouillage à distance des appareils ou même la mise hors service d’appareils non conformes et la suppression de toutes les données d’entreprise qui peuvent y figurer.

Lorsque vous intégrez Intune Microsoft Entra stratégies d’accès conditionnel pour appliquer des stratégies de conformité, l’accès conditionnel peut utiliser les données de conformité pour contrôler l’accès aux ressources d’entreprise pour les appareils gérés et à partir d’appareils que vous ne gérez pas.

Pour plus d’informations, consultez Définir des règles sur les appareils pour autoriser l’accès aux ressources de votre organization à l’aide de Intune.

Les stratégies de conformité des appareils sont l’une des nombreuses méthodes dans Intune pour configurer les paramètres sur les appareils. Lors de la gestion des paramètres, il est important de comprendre quelles autres méthodes sont utilisées dans votre environnement pour configurer vos appareils et éviter les conflits. Consultez Éviter les conflits de stratégie plus loin dans cet article.

Configurer l’accès conditionnel

Pour protéger vos appareils et vos ressources d’entreprise, vous pouvez utiliser Microsoft Entra stratégies d’accès conditionnel avec Intune.

Intune transmet les résultats de vos stratégies de conformité d’appareil à Microsoft Entra, qui utilise ensuite des stratégies d’accès conditionnel pour appliquer quels appareils et applications peuvent accéder aux ressources de votre entreprise. Les stratégies d’accès conditionnel permettent également de contrôler l’accès pour les appareils que vous ne gérez pas avec Intune, et peuvent utiliser les détails de conformité des partenaires de défense contre les menaces mobiles que vous intégrez à Intune.

Voici deux méthodes courantes d’utilisation de l’accès conditionnel avec Intune :

- Accès conditionnel basé sur l’appareil, pour garantir que seuls les appareils gérés et conformes peuvent accéder aux ressources réseau.

- L’accès conditionnel basé sur les applications, qui utilise des stratégies de protection des applications pour gérer l’accès aux ressources réseau par les utilisateurs sur des appareils que vous ne gérez pas avec Intune.

Pour en savoir plus sur l’utilisation de l’accès conditionnel avec Intune, consultez En savoir plus sur l’accès conditionnel et les Intune.

Configurer l’intégration à Microsoft Defender pour point de terminaison

Lorsque vous intégrez Microsoft Defender pour point de terminaison à Intune, vous améliorez votre capacité à identifier les risques et à y répondre.

Bien que Intune puisse s’intégrer à plusieurs partenaires de défense contre les menaces mobiles, lorsque vous utilisez Microsoft Defender pour point de terminaison, vous bénéficiez d’une intégration étroite entre Microsoft Defender pour point de terminaison et Intune avec accès aux options de protection approfondie de l’appareil, notamment :

- Tâches de sécurité : la communication transparente entre Defender pour point de terminaison et les administrateurs Intune sur les appareils à risque, comment les corriger et confirmer quand ces risques sont atténués.

- Intégration simplifiée pour les Microsoft Defender pour point de terminaison sur les clients.

- Utilisation des signaux de risque d’appareil Defender pour point de terminaison dans les stratégies de conformité Intune et les stratégies de protection des applications.

- Accès aux fonctionnalités de protection contre les falsifications .

Pour en savoir plus sur l’utilisation de Microsoft Defender pour point de terminaison avec Intune, consultez Appliquer la conformité pour Microsoft Defender pour point de terminaison avec l’accès conditionnel dans Intune.

Exigences de contrôle d’accès en fonction du rôle

Pour gérer les tâches dans le nœud Sécurité du point de terminaison du centre d’administration Microsoft Intune, un compte doit :

- Se voir attribuer une licence pour Intune.

- Disposer d’autorisations de contrôle d’accès en fonction du rôle (RBAC) égales aux autorisations fournies par le rôle de Intune intégré de Endpoint Security Manager. Le rôle Endpoint Security Manager accorde l’accès au centre d’administration Microsoft Intune. Ce rôle peut être utilisé par les personnes qui gèrent les fonctionnalités de sécurité et de conformité, notamment les bases de référence de sécurité, la conformité des appareils, l’accès conditionnel et Microsoft Defender pour point de terminaison.

Pour plus d’informations, consultez Contrôle d’accès en fonction du rôle (RBAC) avec Microsoft Intune.

Autorisations accordées par le rôle Endpoint Security Manager

Vous pouvez afficher la liste d’autorisations suivante dans le centre d’administration Microsoft Intune en accédant àRôles>d’administration> de locataireTous les rôles, puis en sélectionnantPropriétés du Gestionnaire> de sécurité des points de terminaison.

Autorisations :

-

Android FOTA

- Lire

-

Android for work

- Lire

-

Données d’audit

- Lire

-

Connecteur de certificat

- Lire

-

Identificateurs d’appareil d’entreprise

- Lire

-

Informations d’identification dérivées

- Lire

-

Stratégies de conformité d’appareil

- Affecter

- Créer

- Supprimer

- Lire

- Update

- Affichage des rapports

-

Configurations de l’appareil

- Lire

- Affichage des rapports

-

Gestionnaires d’inscription d’appareils

- Lire

-

Rapports Endpoint Protection

- Lire

-

Programmes d’inscription

- Appareil de lecture

- Lire le profil

- Jeton de lecture

-

Filters

- Lire

-

entrepôt de données Intune

- Lire

-

Applications gérées

- Lire

-

Appareils gérés

- Supprimer

- Lire

- Définir l’utilisateur principal

- Update

- Affichage des rapports

-

Microsoft Defender - PACM

- Lire

-

Application Microsoft Store pour les entreprises (Microsoft Store for Business)

- Lire

-

Défense contre les menaces mobiles

- Modifier

- Lire

-

Applications mobiles

- Lire

-

Organization

- Lire

-

Gestion des appareils partenaires

- Lire

-

PolicySets

- Lire

-

Connecteurs d’assistance à distance

- Lire

- Affichage des rapports

-

Tâches à distance

- Obtenir la clé FileVault

- Lancer l’action Gestionnaire de configuration

- Redémarrer maintenant

- Verrouiller à distance

- Faire pivoter BitLockerKeys (préversion)

- Permuter la clé FileVault

- Arrêt

- Synchroniser les appareils

- Windows Defender

-

Rôles

- Lire

-

Bases de référence de sécurité

- Affecter

- Créer

- Supprimer

- Lire

- Update

-

Tâches de sécurité

- Lire

- Update

-

Conditions générales

- Lire

-

Certificat d’entreprise Windows

- Lire

Éviter les conflits de stratégie

La plupart des paramètres que vous pouvez configurer pour les appareils peuvent être gérés par différentes fonctionnalités dans Intune. Ces fonctionnalités incluent, sans s’y limiter , les suivantes :

- Stratégies de sécurité des points de terminaison

- Bases de référence de sécurité

- Stratégies de configuration d’appareil

- Stratégies d’inscription Windows

Par exemple, les paramètres trouvés dans Stratégies de sécurité de point de terminaison sont un sous-ensemble des paramètres qui se trouvent dans les profils de protection des points de terminaison et de restriction d’appareil dans la stratégie de configuration de l’appareil, et qui sont également gérés via différentes bases de référence de sécurité.

Une façon d’éviter les conflits consiste à ne pas utiliser de bases de référence différentes, des instances de la même base de référence ou des types de stratégie et d’instances différents pour gérer les mêmes paramètres sur un appareil. Cela nécessite la planification des méthodes à utiliser pour déployer des configurations sur différents appareils. Lorsque vous utilisez plusieurs méthodes ou instances de la même méthode pour configurer le même paramètre, vérifiez que vos différentes méthodes sont d’accord ou ne sont pas déployées sur les mêmes appareils.

Si des conflits se produisent, vous pouvez utiliser les outils intégrés de Intune pour identifier et résoudre la source de ces conflits. Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Résoudre les problèmes de stratégies et profils dans Intune

- Surveiller vos bases de référence de sécurité

Contenu connexe

Configurer: