Créer et attribuer des profils de certificat SCEP dans Intune

Dès que vous avez configuré votre infrastructure pour prendre en charge les certificats Protocole d’inscription de certificats simple (SCEP), vous pouvez créer des profils de certificat SCEP et les attribuer aux utilisateurs et aux appareils dans Intune.

Pour que les appareils utilisent un profil de certificat SCEP, ils doivent approuver votre autorité de certification racine de confiance. Pour optimiser l’approbation de l’autorité de certification racine, déployez un profil de certificat approuvé sur le même groupe qui reçoit le profil de certificat SCEP. Les profils de certificat approuvés provisionnent le certificat d’autorité de certification racine approuvée.

Les appareils qui exécutent Android Enterprise peuvent nécessiter un code confidentiel pour que SCEP puisse les configurer avec un certificat. Pour plus d’informations, consultez Configuration de code confidentiel requise Android Enterprise.

Importante

La gestion des administrateurs d’appareils Android est déconseillée et n’est plus disponible pour les appareils ayant accès à Google Mobile Services (GMS). Si vous utilisez actuellement la gestion des administrateurs d’appareils, nous vous recommandons de passer à une autre option de gestion Android. La documentation de support et d’aide reste disponible pour certains appareils sans GMS exécutant Android 15 et versions antérieures. Pour plus d’informations, consultez Fin de la prise en charge de l’administrateur d’appareils Android sur les appareils GMS.

Remarque

À compter d’Android 11, les profils de certificat approuvés ne peuvent plus installer le certificat racine approuvé sur les appareils inscrits comme Administrateur d’appareil Android. Cette limitation ne s’applique pas à Samsung Knox.

Pour plus d’informations sur cette limitation, consultez Profils de certificat approuvés pour l’administrateur d’appareil Android.

Importante

Le 22 octobre 2022, Microsoft Intune a mis fin à la prise en charge des appareils exécutant Windows 8.1. L’assistance technique et les mises à jour automatiques sur ces appareils ne sont pas disponibles.

Si vous utilisez actuellement Windows 8.1, passez aux appareils Windows 10/11. Microsoft Intune intègre des fonctionnalités de sécurité et d’appareil qui gèrent les appareils clients Windows 10/11.

Conseil

Les profils de certificat SCEP sont pris en charge pour les bureaux à distance Windows Entreprise multisession.

Mettre à jour le connecteur de certificat : exigences de mappage fortes pour KB5014754

S’applique à :

- Windows 10

- Windows 11

- Android

- iOS

- macOS

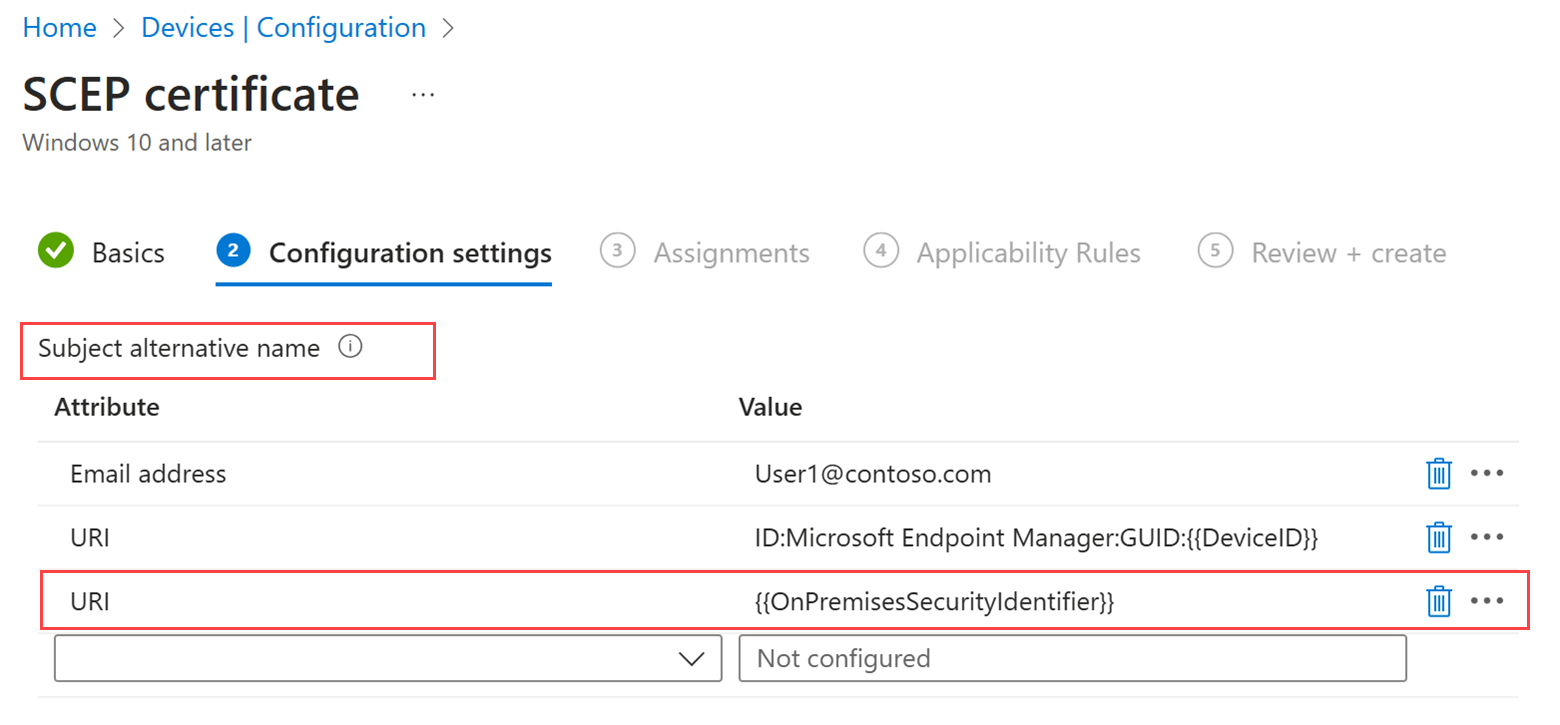

Le centre de distribution de clés (KDC) nécessite que les objets utilisateur ou appareil soient fortement mappés à Active Directory pour l’authentification basée sur les certificats. Cela signifie que l’autre nom d’objet (SAN) du certificat doit contenir une extension d’identificateur de sécurité (SID) qui correspond au SID de l’utilisateur ou de l’appareil dans Active Directory. Lorsqu’un utilisateur ou un appareil s’authentifie auprès d’un certificat dans Active Directory, le KDC recherche le SID pour vérifier que le certificat est mappé et émis à l’utilisateur ou à l’appareil approprié. L’exigence de mappage protège contre l’usurpation de certificat et garantit que l’authentification basée sur les certificats auprès du KDC continue de fonctionner.

Un mappage fort est requis pour tous les certificats déployés par Microsoft Intune et utilisés pour l’authentification basée sur les certificats auprès de KDC. La solution de mappage fort s’applique aux certificats utilisateur sur toutes les plateformes. Pour les certificats d’appareil, elle s’applique uniquement aux appareils Windows Microsoft Entra joints hybrides. Si les certificats dans ces scénarios ne répondent pas aux exigences de mappage fort à la date du mode d’application complet, l’authentification est refusée.

Pour implémenter la solution de mappage fort pour les certificats SCEP fournis via Intune, vous devez ajouter la OnpremisesSecurityIdentifier variable au san dans le profil SCEP.

Cette variable doit faire partie de l’attribut URI. Vous pouvez créer un profil SCEP ou en modifier un existant pour ajouter l’attribut URI.

Après avoir ajouté l’attribut et la valeur d’URI au profil de certificat, Microsoft Intune ajoute l’attribut SAN avec la balise et le SID résolu. Exemple de mise en forme : tag:microsoft.com,2022-09-14:sid:<value> à ce stade, le profil de certificat répond aux exigences de mappage fort.

Pour vous assurer que votre profil SCEP répond à des exigences de mappage fortes, créez un profil de certificat SCEP dans le centre d’administration Microsoft Intune ou modifiez un profil existant avec la nouvelle valeur et l’attribut SAN. En tant que prérequis, les utilisateurs et les appareils doivent être synchronisés entre Active Directory et Microsoft Entra ID. Pour plus d’informations, consultez Comment les objets et les informations d’identification sont synchronisés dans un domaine managé Microsoft Entra Domain Services.

Pour plus d’informations sur les exigences du KDC et la date d’application pour le mappage fort, consultez KB5014754 : Modifications de l’authentification basée sur les certificats sur les contrôleurs de domaine Windows .

Créer un profil de certificat SCEP

Connectez-vous au Centre d’administration Microsoft Intune.

Sélectionnez et accédez à Appareils>Gérer les appareils>Configuration>Créer.

Entrez les propriétés suivantes :

Plateforme : choisissez la plateforme de vos appareils.

Profil : sélectionnez Certificat SCEP. Vous pouvez également sélectionner Modèles>Certificat SCEP.

Pour Android Enterprise, le Type de profil est divisé en deux catégories : Profil professionnel complètement managé, dédié et appartenant à l’entreprise et Profil professionnel appartenant à l’utilisateur. Veillez à sélectionner le profil de certificat SCEP correct pour les appareils que vous gérez.

Les profils de certificat SCEP pour le profil professionnel complètement managé, dédié et appartenant à l’entreprise ont les limitations suivantes :

- Sous Surveillance, les rapports de certificat ne sont pas disponibles pour les profils de certificat SCEP du propriétaire de l’appareil .

- Vous ne pouvez pas utiliser Intune pour révoquer des certificats qui ont été provisionnés par des profils de certificat SCEP pour le propriétaire de l’appareil. Vous pouvez gérer la révocation via un processus externe ou directement avec l’autorité de certification.

- Pour les appareils Android Enterprise dédiés, les profils de certificat SCEP sont pris en charge pour la configuration du réseau Wi-Fi, le VPN et l’authentification. Les profils de certificat SCEP sur les appareils Android Enterprise dédiés ne sont pas pris en charge pour l’authentification d’application.

Pour Android (AOSP), les limitations suivantes s’appliquent :

- Sous Surveillance, les rapports de certificat ne sont pas disponibles pour les profils de certificat SCEP du propriétaire de l’appareil .

- Vous ne pouvez pas utiliser Intune pour révoquer les certificats qui ont été provisionnés par les profils de certificat SCEP pour les propriétaires d’appareils. Vous pouvez gérer la révocation via un processus externe ou directement avec l’autorité de certification.

- Les profils de certificat SCEP sont pris en charge pour Wi-Fi configuration réseau. La prise en charge des profils de configuration VPN n’est pas disponible. Une prochaine mise à jour peut inclure la prise en charge des profils de configuration VPN.

- Les variables suivantes ne sont pas disponibles pour une utilisation sur les profils de certificat SCEP Android (AOSP). La prise en charge de ces variables sera prise en charge dans une prochaine mise à jour.

- onPremisesSamAccountName

- OnPrem_Distinguished_Name

- Service

Remarque

Le propriétaire de l’appareil équivaut aux appareils appartenant à l’entreprise. Les éléments suivants sont considérés comme propriétaires de l’appareil :

- Android Enterprise - Profil professionnel entièrement managé, dédié et Corporate-Owned

- Android AOSP

- Affinité utilisateur

- Sans utilisateur

Sélectionnez Créer.

Dans Informations de base, entrez les propriétés suivantes :

- Nom : entrez un nom descriptif pour le profil. Nommez vos profils afin de pouvoir les identifier facilement ultérieurement. Par exemple, un nom de profil approprié est Profil SCEP pour toute l’entreprise.

- Description : entrez une description pour le profil. Ce paramètre est facultatif, mais recommandé.

Sélectionnez Suivant.

Dans Paramètres de configuration, effectuez les configurations suivantes :

Canal de déploiement : sélectionnez la façon dont vous souhaitez déployer le profil. Ce paramètre détermine également le keychain où les certificats liés sont stockés. Il est donc important de sélectionner le canal approprié.

Sélectionnez toujours le canal de déploiement utilisateur dans les profils avec des certificats utilisateur. Le canal utilisateur stocke les certificats dans le keychain utilisateur. Sélectionnez toujours le canal de déploiement d’appareil dans les profils avec des certificats d’appareil. Le canal d’appareil stocke les certificats dans le système keychain.

Il n’est pas possible de modifier le canal de déploiement après avoir déployé le profil. Vous devez créer un profil pour sélectionner un autre canal.

Type de certificat :

(S’applique à : Android, Android Entreprise, Android (AOSP), iOS/iPadOS, macOS, Windows 8.1 et Windows 10/11)

Sélectionnez un type, selon la façon dont vous envisagez d’utiliser le profil de certificat :

Utilisateur : L’objet et le SAN d’un certificat Utilisateur peuvent contenir des attributs d’utilisateur et d’appareil.

Appareil : les certificats d’appareil peuvent uniquement contenir des attributs d’appareil dans l’objet et le SAN du certificat.

Utilisez Appareil dans les scénarios de type appareils sans utilisateur (kiosques) ou pour les appareils Windows. Sur les appareils Windows, le certificat est placé dans le magasin de certificats de l’ordinateur local.

Pour macOS, si ce profil est configuré pour utiliser le canal de déploiement d’appareil, vous pouvez sélectionner Utilisateur ou Appareil. Si le profil est configuré pour utiliser le canal de déploiement utilisateur, vous pouvez sélectionner uniquement Utilisateur.

Remarque

Stockage des certificats approvisionnés par SCEP :

macOS : les certificats que vous approvisionnez avec SCEP sont toujours placés dans le keychain système (également appelé magasin système ou keychain d’appareil) de l’appareil, sauf si vous sélectionnez le canal de déploiement utilisateur.

Android - Les appareils disposent d’un magasin de certificats VPN et applications et d’un magasin de certificats WIFI. Intune stocke toujours les certificats SCEP dans le magasin VPN et applications sur un appareil. L’utilisation du magasin VPN et applications rend le certificat disponible pour une utilisation par une autre application.

Toutefois, lorsqu’un certificat SCEP est également associé à un profil Wi-Fi, Intune installe également le certificat dans le magasin Wi-Fi.

Une fois configuré pour les applications VPN, l’utilisateur est invité à sélectionner le certificat approprié. L’approbation de certificat en mode silencieux pour les scénarios complètement managés (ou BYOD) n’est pas prise en charge. Si tout est correctement configuré, le certificat approprié doit déjà être présélectionné dans la boîte de dialogue.

Format du nom de l’objet :

Entrez du texte pour indiquer à Intune comment créer automatiquement le nom de l’objet dans la demande de certificat. Les options de format du nom de l’objet dépendent du type de certificat que vous sélectionnez, Utilisateur ou Appareil.

Conseil

Si la longueur du nom de l’objet dépasse 64 caractères, vous devez peut-être désactiver la contrainte de longueur de nom sur votre autorité de certification interne. Pour plus d’informations, consultez Désactiver la contrainte de longueur de ND

Remarque

Il existe un problème connu pour l’utilisation de SCEP pour obtenir des certificats lorsque le nom de l’objet dans la demande de signature de certificat (CSR) résultante inclut l’un des caractères suivants en tant que caractère d’échappement (suivi d’une barre oblique inverse \) :

- +

- ;

- ,

- =

Remarque

À compter d’Android 12, Android ne prend plus en charge l’utilisation des identificateurs matériels suivants pour les appareils avec profil professionnel appartenant à l’utilisateur :

- Numéro de série

- IMEI

- MEID

Intune profils de certificat pour les appareils avec profil professionnel appartenant à l’utilisateur qui s’appuient sur ces variables dans le nom de l’objet ou san ne parvienront pas à provisionner un certificat sur les appareils qui exécutent Android 12 ou version ultérieure au moment où l’appareil est inscrit avec Intune. Les appareils inscrits avant la mise à niveau vers Android 12 peuvent toujours recevoir des certificats tant qu’Intune a précédemment obtenu les identificateurs matériels des appareils.

Pour plus d’informations à ce sujet et d’autres changements introduits avec Android 12, voir la publication du blog Android Day Zero Support pour Microsoft Endpoint Manager.

Type de certificat Utilisateur

Utilisez la zone de texte pour entrer un format de nom d’objet personnalisé, y compris du texte statique et des variables. Deux options variables sont prises en charge : Common Name (CN) et Email (E).

Email (E) est généralement défini avec la variable {{EmailAddress}}. Par exemple : E={{EmailAddress}}

Nom courant (cn) peut être défini sur une des variables suivantes :

- CN={{UserName}} : Nom d’utilisateur de l’utilisateur, par exemple janedoe.

- CN={{UserPrincipalName}} : nom d’utilisateur principal de l’utilisateur, tel que janedoe@contoso.com.

- CN={{{AAD_Device_ID}} : ID attribué lorsque vous inscrivez un appareil dans Microsoft Entra ID. Cet ID est généralement utilisé pour l’authentification auprès de Microsoft Entra ID.

- CN={{DeviceId}} : ID attribué quand vous inscrivez un appareil dans Intune.

Remarque

Évitez d’utiliser {{DeviceId}} pour le nom de l’objet sur les appareils Windows. Dans certains cas, le certificat généré avec ce nom de sujet entraîne l’échec de la synchronisation avec Intune.

CN={{SERIALNUMBER}} : numéro de série unique (SN) généralement utilisé par le fabricant pour identifier un appareil

CN={{IMEINumber}} : numéro IMEI (International Mobile Equipment Identity) unique utilisé pour identifier un téléphone mobile.

CN={{OnPrem_Distinguished_Name}} : séquence de noms uniques relatifs séparés par une virgule, par exemple, CN=Jane Doe,OU=UserAccounts,DC=Corp,DC=contoso,DC=com.

Pour utiliser la variable {{OnPrem_Distinguished_Name}} :

- Veillez à synchroniser l’attribut utilisateur onpremisesdistinguishedname à l’aide de Microsoft Entra Connect avec votre Microsoft Entra ID.

- Si la valeur CN contient une virgule, le format du nom de l’objet doit être entre guillemets. Par exemple : CN="{{OnPrem_Distinguished_Name}}"

CN={{OnPremisesSamAccountName}} : les administrateurs peuvent synchroniser l’attribut samAccountName à partir d’Active Directory pour Microsoft Entra ID à l’aide de Microsoft Entra Connect dans un attribut appelé onPremisesSamAccountName. Intune peut remplacer cette variable dans le cadre d’une demande d’émission de certificat dans l’objet d’un certificat. L’attribut samAccountName est le nom de connexion de l’utilisateur utilisé pour prendre en charge les clients et serveurs avec une version antérieure de Windows (antérieure à Windows 2000). Le format du nom de connexion de l’utilisateur est : DomainName\testUser, ou seulement testUser.

Pour utiliser la variable {{OnPremisesSamAccountName}}, veillez à synchroniser l’attribut utilisateur OnPremisesSamAccountName à l’aide de Microsoft Entra Connect à votre Microsoft Entra ID.

Toutes les variables d’appareil listées dans la section Type de certificat d’appareil ci-dessous peuvent également être utilisées dans les noms d’objet de certificat utilisateur.

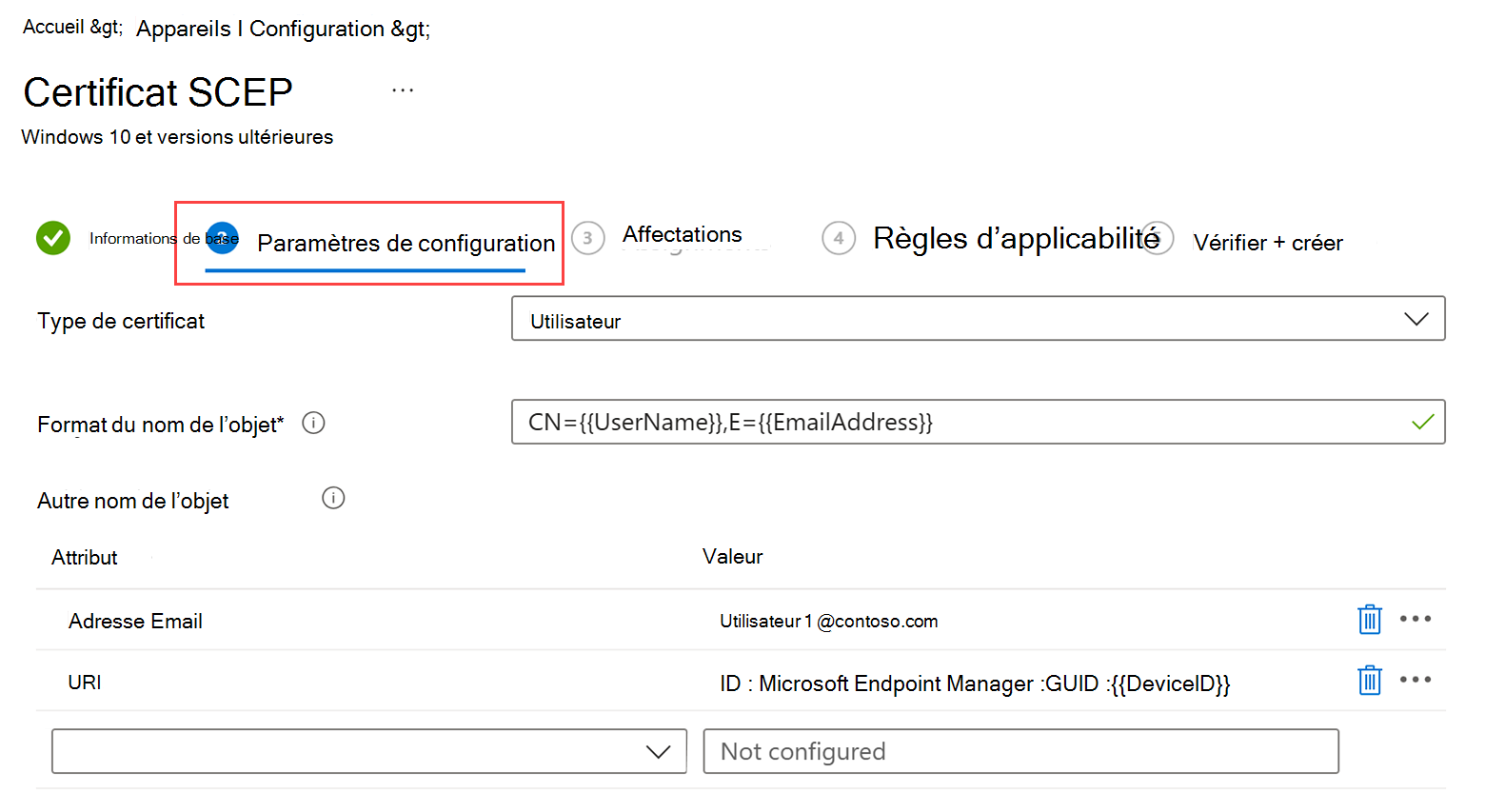

En utilisant une combinaison d’une ou de plusieurs de ces variables et de chaînes statiques, vous pouvez créer un format de nom d’objet personnalisé, tel que : CN={{UserName}},E={{EmailAddress}},OU=Mobile,O=Finance Group,L=Redmond,ST=Washington,C=US

Cet exemple comprend un format de nom d’objet qui utilise les variables CN et E ainsi que des chaînes pour les valeurs Unité d’organisation, Organisation, Emplacement, Région et Pays. La page CertStrToName function (Fonction CertStrToName) illustre cette fonction et ses chaînes prises en charge.

Les attributs utilisateur ne sont pas pris en charge pour les appareils qui n’ont pas d’associations d’utilisateurs, tels que les appareils inscrits comme Android Enterprise dédiés. Par exemple, un profil qui utilise CN={{UserPrincipalName}} dans l’objet ou san ne peut pas obtenir le nom d’utilisateur principal lorsqu’il n’y a pas d’utilisateur sur l’appareil.

Type de certificat Appareil

Les options de format du nom de l’objet sont notamment les variables suivantes :

- {{AAD_Device_ID}} ou {{AzureADDeviceId}} : l’une ou l’autre variable peut être utilisée pour identifier un appareil par son Microsoft Entra ID.

- {{DeviceId}} : ID d’appareil Intune

- {{Device_Serial}}

- {{Device_IMEI}}

- {{SerialNumber}}

- {{IMEINumber}}

- {{WiFiMacAddress}}

- {{IMEI}}

- {{DeviceName}}

- {{FullyQualifiedDomainName}}(Applicable uniquement pour les appareils Windows et joints à un domaine)

- {{MEID}}

Vous pouvez spécifier ces variables et du texte statique dans la zone de texte. Par exemple, le nom commun d’un appareil nommé Device1 peut être ajouté sous la forme CN={{DeviceName}}Device1.

Importante

- Quand vous spécifiez une variable, mettez le nom de la variable entre double accolades {{ }}, comme indiqué dans l’exemple, pour éviter une erreur.

- Les propriétés de l’appareil utilisées dans l’objet ou le SAN d’un certificat d’appareil, par exemple, IMEI, SerialNumber et FullyQualifiedDomainName, sont des propriétés qui peuvent être usurpées par quiconque a accès à l’appareil.

- Un appareil doit prendre en charge toutes les variables spécifiées dans un profil de certificat pour que ce profil s’installe sur cet appareil. Par exemple, si {{IMEI}} est utilisé dans le nom d’objet d’un profil SCEP et correspond à un appareil qui n’a pas de numéro IMEI, l’installation du profil échoue.

Autre nom de l’objet :

Configurez l’autre nom de l’objet (SAN) dans la demande de certificat. Vous pouvez entrer plusieurs autres noms de sujet. La valeur de texte peut contenir des variables et du texte statique pour l’attribut.Remarque

Les profils Android Entreprise suivants ne prennent pas en charge l’utilisation de la variable {{UserName}} pour le SAN :

- Profil professionnel entièrement managé, dédié et Corporate-Owned

Sélectionnez l’un des attributs SAN disponibles :

- Adresse de messagerie

- Nom d’utilisateur principal (UPN)

- DNS

- URI (Uniform Resource Identifier)

Le type de certificat que vous choisissez détermine la variable SAN.

Remarque

À compter d’Android 12, Android ne prend plus en charge l’utilisation des identificateurs matériels suivants pour les appareils avec profil professionnel appartenant à l’utilisateur :

- Numéro de série

- IMEI

- MEID

Intune profils de certificat pour les appareils avec profil professionnel appartenant à l’utilisateur qui s’appuient sur ces variables dans le nom de l’objet ou san ne parvienront pas à provisionner un certificat sur les appareils qui exécutent Android 12 ou version ultérieure au moment où l’appareil est inscrit avec Intune. Les appareils inscrits avant la mise à niveau vers Android 12 peuvent toujours recevoir des certificats tant qu’Intune a précédemment obtenu les identificateurs matériels des appareils.

Pour plus d’informations à ce sujet et d’autres changements introduits avec Android 12, voir la publication du blog Android Day Zero Support pour Microsoft Endpoint Manager.

Type de certificat Utilisateur

Avec le type de certificat utilisateur , vous pouvez utiliser l’une des variables de certificat d’utilisateur ou d’appareil décrites ci-dessus dans la section Nom de l’objet.

Par exemple, le type de certificat utilisateur peut avoir le nom d’utilisateur principal (UPN) dans l’autre nom de l’objet. Si un certificat client est utilisé pour l’authentification auprès d’un serveur de stratégie réseau, l’autre nom de l’objet doit être défini sur le nom d’utilisateur principal.

Microsoft Intune prend également en charge OnPremisesSecurityIdentifier, variable conforme aux exigences de mappage fortes du Centre de distribution de clés (KDC) pour l’authentification basée sur les certificats. Vous devez ajouter la variable aux certificats utilisateur qui s’authentifient auprès du KDC. Vous pouvez ajouter la variable, au format {{OnPremisesSecurityIdentifier}}, aux profils nouveaux et existants dans le centre d’administration Microsoft Intune. Cette variable est prise en charge dans les certificats utilisateur pour macOS, iOS et Windows 10/11, et fonctionne uniquement avec l’attribut URI.

Type de certificat Appareil

Avec le type de certificat d’appareil , vous pouvez utiliser l’une des variables décrites dans la section Type de certificat d’appareil pour Nom de l’objet.

Pour spécifier la valeur d’un attribut, ajoutez le nom de la variable entre accolades, suivi du texte de cette variable. Par exemple, la valeur de l’attribut DNS peut inclure {{AzureADDeviceId}}.domain.com où .domain.com est le texte. Pour un utilisateur nommé User1, une adresse Email peut apparaître sous la forme {{FullyQualifiedDomainName}}User1@Contoso.com.

En utilisant une combinaison d’une ou plusieurs de ces variables et chaînes de texte statiques, vous pouvez créer un autre format de nom d’objet personnalisé, tel que {{UserName}}-Home.

Microsoft Intune prend également en charge OnPremisesSecurityIdentifier, variable conforme aux exigences de mappage fortes du Centre de distribution de clés (KDC) pour l’authentification basée sur les certificats. Vous devez ajouter la variable aux certificats d’appareil qui s’authentifient auprès du KDC. Vous pouvez ajouter la variable, au format {{OnPremisesSecurityIdentifier}}, aux profils nouveaux et existants dans le centre d’administration Microsoft Intune. Cette variable est prise en charge dans les certificats d’appareil pour Microsoft Entra appareils joints hybrides et fonctionne uniquement avec l’attribut URI.

Importante

- Quand vous utilisez une variable de certificat d’appareil, placez le nom de la variable entre double accolades {{ }}.

- N’utilisez pas d’accolades { }, de symboles de barre verticale | ni de points-virgules ; dans le texte qui suit la variable.

- Les propriétés de l’appareil utilisées dans l’objet ou le SAN d’un certificat d’appareil, par exemple, IMEI, SerialNumber et FullyQualifiedDomainName, sont des propriétés qui peuvent être usurpées par quiconque a accès à l’appareil.

- Un appareil doit prendre en charge toutes les variables spécifiées dans un profil de certificat pour que ce profil s’installe sur cet appareil. Par exemple, si {{IMEI}} est utilisé dans le SAN d’un profil SCEP et correspond à un appareil qui n’a pas de numéro IMEI, l’installation du profil échoue.

Période de validité du certificat :

Vous pouvez entrer une valeur inférieure à la période de validité du modèle de certificat, mais pas une valeur supérieure. Si vous avez configuré le modèle de certificat pour prendre en charge une valeur personnalisée qui peut être définie à partir du centre d’administration Intune, utilisez ce paramètre pour spécifier le temps restant avant l’expiration du certificat.

Intune prend en charge une période de validité de 24 mois maximum.

Par exemple, si la période de validité du certificat dans le modèle de certificat est de 2 ans, vous pouvez entrer une valeur de 1 an, mais pas une valeur de 5 ans. La valeur doit également être inférieure à la période de validité restante du certificat de l’autorité de certification émettrice.

Prévoyez d’utiliser une période de validité de cinq jours ou plus. Lorsque la période de validité est inférieure à cinq jours, il y a une forte probabilité que le certificat entre dans un état d’expiration proche ou expiré, ce qui peut entraîner le rejet du certificat par l’agent MDM sur les appareils avant son installation.

Fournisseur de stockage de clés (KSP) :

(S’applique à : Windows 8.1 et Windows 10/11)

Spécifiez l’emplacement de stockage de la clé du certificat. Choisissez l’une des valeurs suivantes :

- Inscrire auprès du fournisseur de stockage de clés (KSP) du module de plateforme sécurisée (TPM) s’il est présent ; sinon, inscrire auprès du fournisseur de stockage de clés du logiciel

- Inscrire auprès du fournisseur de stockage de clés (KSP) du module de plateforme sécurisée (TPM), sinon mettre en échec

- Inscrire à Windows Hello Entreprise, sinon mettre en échec (Windows 10 et ultérieur)

- Inscrire auprès du fournisseur de stockage de clés du logiciel

Utilisation de la clé :

Spécifiez les options d’utilisation de la clé pour le certificat :

- Signature numérique: autorisez l’échange de clés uniquement quand une signature numérique contribue à protéger la clé.

- Chiffrage de clés: autorisez l’échange de clés uniquement quand la clé est chiffrée.

Taille de clé (bits) :

Sélectionnez le nombre de bits contenus dans la clé :

Non configuré

1024

2048

4096 - Une taille de clé de 4096 est prise en charge pour les plateformes suivantes :

- Android (tous)

- iOS/iPadOS 14 et versions ultérieures

- macOS 11 et versions ultérieures

- Windows (tout)

Remarque

Pour les appareils Windows, le stockage de clés 4096 bits est pris en charge uniquement dans le fournisseur de stockage de clés logicielles (KSP). Les éléments suivants ne prennent pas en charge le stockage de clés de cette taille :

- Module de plateforme sécurisée (TPM) matériel. Comme solution de contournement, vous pouvez utiliser le fournisseur de services KSP logiciel pour le stockage de clés.

- Windows Hello Entreprise. Il n’existe aucune solution de contournement pour Windows Hello Entreprise pour l’instant.

Algorithme de hachage :

(S’applique à Android, Android (AOSP), Android entreprise, Windows 8.1 et Windows 10/11)

Vous avez le choix entre les types d'algorithmes de hachage disponibles avec ce certificat. Permet de sélectionner le niveau le plus élevé de sécurité pris en charge par les appareils se connectant.

REMARQUE : Les appareils Android AOSP et Android Entreprise sélectionnent l’algorithme le plus puissant pris en charge : SHA-1 sera ignoré et SHA-2 sera utilisé à la place.

Certificat racine :

Sélectionnez le profil de certificat approuvé que vous avez précédemment configuré et attribué aux utilisateurs et appareils applicables pour ce profil de certificat SCEP. Le profil de certificat approuvé est utilisé pour provisionner le certificat d’autorité de certification racine de confiance pour des utilisateurs et des appareils. Pour plus d’informations sur le profil de certificat approuvé, consultez Exporter votre certificat d’autorité de certification racine de confiance et Créer des profils de certificat approuvés dans Utiliser des certificats pour l’authentification dans Intune.

Remarque

Si vous avez une infrastructure PKI à plusieurs niveaux, telle qu’une Autorité de certification racine et une Autorité de certification émettrice, sélectionnez le profil du certificat racine approuvé de niveau supérieur qui valide l’Autorité de certification émettrice.

Utilisation améliorée de la clé :

Ajoutez des valeurs pour le rôle prévu du certificat. Dans la plupart des cas, le certificat demande une authentification client pour que l’utilisateur ou l’appareil puisse être authentifié sur un serveur. Vous pouvez ajouter des utilisations de clé supplémentaires selon les besoins.

Seuil de renouvellement (%) :

entrez le pourcentage de durée de vie restante du certificat avant que l'appareil ne demande le renouvellement du certificat. Par exemple, si vous entrez la valeur 20, le renouvellement du certificat est tenté quand le certificat arrive à 80 % d’expiration. Les tentatives de renouvellement se poursuivent jusqu’à ce que le renouvellement réussisse. Le renouvellement génère un nouveau certificat, lui-même entraînant la création d’une nouvelle paire de clés publique/privée.

Remarque

Comportement de renouvellement sur iOS/iPadOS et macOS : les certificats ne peuvent être renouvelés que pendant la phase de seuil de renouvellement. En outre, l’appareil doit être déverrouillé lors de la synchronisation avec Intune. Si le renouvellement n’a pas réussi, le certificat expiré reste sur l’appareil et Intune ne déclenche plus de renouvellement. En outre, Intune n’offre pas d’option de redéploiement des certificats arrivés à expiration. Les appareils affectés doivent être exclus temporairement du profil SCEP pour supprimer le certificat expiré et en demander un nouveau.

URL du serveur SCEP :

entrez une ou plusieurs URL pour les serveurs NDES qui délivrent les certificats par le biais de SCEP. Par exemple, entrez quelque chose du genre

https://ndes.contoso.com/certsrv/mscep/mscep.dll.Pour autoriser les appareils sur Internet à obtenir des certificats, vous devez spécifier l’URL NDES externe à votre réseau d’entreprise.

L’URL peut être au format HTTP ou HTTPS. Toutefois, pour prendre en charge les appareils suivants, l’URL du serveur SCEP doit utiliser le protocole HTTPS :- Administrateur d’appareils Android

- Propriétaire d’appareil Android Entreprise

- Profil professionnel Android Enterprise appartenant à l’entreprise

- Profil professionnel Android Enterprise appartenant à l’utilisateur

Vous pouvez ajouter des URL SCEP supplémentaires pour l’équilibrage de charge en fonction des besoins. Les appareils effectuent trois appels distincts au serveur NDES : un premier appel pour obtenir les fonctionnalités des serveurs, un deuxième appel pour obtenir une clé publique, et un troisième appel pour envoyer une demande de signature. Lorsque vous utilisez plusieurs URL, il est possible que l’équilibrage de charge entraîne l’utilisation d’une URL différente pour les appels ultérieurs à un serveur NDES. Si un autre serveur est contacté pour un appel ultérieur au cours de la même demande, la demande échoue.

Le comportement de gestion de l’URL du serveur NDES est propre à chaque plateforme d’appareil :

- Android : l’appareil rend aléatoire la liste des URL reçues dans la stratégie SCEP, puis parcoure la liste jusqu’à ce qu’un serveur NDES accessible soit trouvé. L’appareil continue ensuite à utiliser la même URL et le même serveur tout au long du processus. Si l’appareil ne peut accéder à aucun des serveurs NDES, le processus échoue.

- iOS/iPadOS : Intune rend aléatoires les URL et fournit une URL unique à un appareil. Si l’appareil ne peut pas accéder au serveur NDES, la demande SCEP échoue.

- Windows : la liste des URL NDES est rendue aléatoire, puis transmise à l’appareil Windows, qui essaie ensuite chacune des URL dans l’ordre de réception jusqu’à ce que l’une d’elles soit disponible. Si l’appareil ne peut accéder à aucun des serveurs NDES, le processus échoue.

Si un appareil ne parvient pas à joindre le même serveur NDES lors de l’un des trois appels au serveur NDES, la demande SCEP échoue. Cela peut par exemple se produire quand une solution d’équilibrage de charge fournit une URL différente pour le deuxième ou le troisième appel au serveur NDES, ou fournit un serveur NDES différent basé sur une URL virtualisée pour NDES. Après l’échec d’une demande, un appareil tente à nouveau d’effectuer le processus lors de son prochain cycle de stratégie, en commençant par la liste aléatoire des URL NDES (ou une URL unique pour iOS/iPados).

Cette étape s’applique uniquement aux profils d’appareils Android Enterprise pour profil professionnel entièrement managé, dédié et Corporate-Owned.

Dans Applications, configurez l’accès par certificat pour gérer la façon dont l’accès par certificat est accordé aux applications. Choisissez parmi les autorisations suivantes :

- Exiger l’approbation de l’utilisateur pour les applications(par défaut) : les utilisateurs doivent approuver l’utilisation d’un certificat par toutes les applications.

- Accorder en mode silencieux pour des applications spécifiques (nécessite l’approbation de l’utilisateur pour d’autres applications) : avec cette option, sélectionnez Ajouter des applications, puis sélectionnez une ou plusieurs applications qui utiliseront le certificat sans intervention de l’utilisateur.

Sélectionnez Suivant.

Dans Affectations, sélectionnez l’utilisateur ou les groupes qui recevront votre profil. Pour plus d’informations sur l’affectation de profils, consultez Affecter des profils d’utilisateur et d’appareil.

Sélectionnez Suivant.

(S’applique uniquement à Windows 10/11) Dans Règles de mise en application, spécifiez des règles de mise en application pour affiner l’affectation de ce profil. Vous pouvez choisir d’affecter ou non le profil en fonction de l’édition du système d’exploitation ou de la version d’un appareil.

Pour plus d’informations, consultez Règles de mise en application dans Créer un profil d’appareil dans Microsoft Intune.

Dans Vérifier + créer, passez en revue vos paramètres. Quand vous sélectionnez Créer, vos modifications sont enregistrées et le profil est affecté. La stratégie apparaît également dans la liste des profils.

Éviter les demandes de signature de certificat avec des caractères spéciaux placés dans une séquence d’échappement

Il existe un problème connu pour les demandes de certificat SCEP et PKCS qui incluent un nom d’objet (CN) avec un ou plusieurs des caractères spéciaux suivants comme caractère d’échappement. Les noms d’objet qui incluent l’un des caractères spéciaux en tant que caractère d’échappement se produisent dans un CSR avec un nom d’objet incorrect. Un nom d’objet incorrect entraîne l’échec de validation de la stimulation SCEP Intune et aucun certificat n’est émis.

Les caractères spéciaux ont les suivants :

- +

- ,

- ;

- =

Lorsque le nom de votre objet contient un des caractères spéciaux, utilisez l’une des options suivantes pour contourner cette limitation :

- Encapsulez la valeur CN qui contient le caractère spécial avec des guillemets.

- Supprimez le caractère spécial de la valeur CN.

Par exemple, vous avez un nom d’objet qui apparaît en tant qu’utilisateur de test (TestCompany, LLC). Un CSR qui inclut un CN avec une virgule entre TestCompany et LLC présente un problème. Le problème peut être évité en plaçant des guillemets autour de la totalité du CN ou en supprimant la virgule entre TestCompany et LLC :

- Ajouter des guillemets : CN=« Utilisateur de test (TestCompany, LLC) », OU=UserAccounts, DC=corp, DC=contoso, DC=com

- Supprimez la virgule : CN=Utilisateur de test (TestCompany, LLC), OU=UserAccounts, DC=corp, DC=contoso, DC=com

Toutefois, toute tentative d’échappement de la virgule à l’aide d’un caractère de barre oblique inverse échoue et génère une erreur dans les journaux CRP :

- Virgule d’échappement : CN=Test User (TestCompany\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com

L’erreur est semblable à la suivante :

Subject Name in CSR CN="Test User (TESTCOMPANY\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com" and challenge CN=Test User (TESTCOMPANY\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com do not match

Exception: System.ArgumentException: Subject Name in CSR and challenge do not match

at Microsoft.ConfigurationManager.CertRegPoint.ChallengeValidation.ValidationPhase3(PKCSDecodedObject pkcsObj, CertEnrollChallenge challenge, String templateName, Int32 skipSANCheck)

Exception: at Microsoft.ConfigurationManager.CertRegPoint.ChallengeValidation.ValidationPhase3(PKCSDecodedObject pkcsObj, CertEnrollChallenge challenge, String templateName, Int32 skipSANCheck)

at Microsoft.ConfigurationManager.CertRegPoint.Controllers.CertificateController.VerifyRequest(VerifyChallengeParams value

Affecter le profil de certificat

Attribuez des profils de certificat SCEP de la même façon que vous déployez des profils d’appareil dans d’autres circonstances.

Importante

Pour utiliser un profil de certificat SCEP, un appareil doit avoir également reçu le profil de certificat approuvé qui le provisionne avec votre certificat d’autorité de certification racine de confiance. Nous vous recommandons de déployer le profil de certificat racine approuvé et le profil de certificat SCEP sur les mêmes groupes.

Tenez compte des points suivants avant de continuer :

Quand vous attribuez des profils de certificat SCEP aux groupes, le fichier du certificat d’autorité de certification racine de confiance (comme spécifié dans le profil de certificat approuvé) est installé sur l’appareil. L’appareil utilise le profil de certificat SCEP pour créer une demande de certificat pour ce certificat d’autorité de certification racine de confiance.

Le profil de certificat SCEP s’installe uniquement sur les appareils qui exécutent la plateforme que vous avez spécifiée à la création du profil de certificat.

Vous pouvez affecter des profils de certificat sur des regroupements d’utilisateurs ou d’appareils.

Pour publier un certificat sur un appareil rapidement après l’inscription de l’appareil, affectez le profil de certificat à un groupe d’utilisateurs plutôt qu’à un groupe d’appareils. Si vous l’affectez à un groupe d’appareils, une inscription complète des appareils est préalablement nécessaire pour qu’ils puissent recevoir des stratégies.

Si vous utilisez la cogestion pour Intune et Configuration Manager, dans Configuration Manager définissez le curseur de la charge de travail pour la stratégie d’accès aux ressources sur Intune ou sur Pilote Intune. Ces paramètres permettent aux clients Windows 10/11 de démarrer le processus de demande de certificat.

Remarque

- Sur les appareils iOS/iPadOS et macOS, lorsqu’un profil de certificat SCEP ou un profil de certificat PKCS est associé à un profil supplémentaire, comme un profil Wi-Fi ou VPN, l’appareil reçoit un certificat pour chacun de ces profils supplémentaires. Ainsi, l’appareil dispose de plusieurs certificats remis par la demande de certificat SCEP ou PKCS.

- Les certificats émis par SCEP sont uniques. Les certificats émis par PKCS sont identiques, mais semblent différents, car chaque instance de profil est représentée par une ligne distincte dans le profil de gestion.

- Sur iOS 13 et macOS 10.15, il existe des exigences de sécurité supplémentaires qui sont documentées par Apple à prendre en compte.

Prochaines étapes

Résolution des problèmes de déploiement des profils de certificats SCEP