Windows 10/11 et paramètres d’appareil Holographique Windows pour ajouter des connexions VPN à l’aide de Intune

Remarque

Intune peut prendre en charge davantage de paramètres que ceux répertoriés dans cet article. Tous les paramètres ne sont pas documentés et ne le seront pas. Pour afficher les paramètres que vous pouvez configurer, créez une stratégie de configuration d’appareil, puis sélectionnez Catalogue de paramètres. Pour plus d’informations, accédez à Catalogue des paramètres.

Vous pouvez ajouter et configurer des connexions VPN pour les appareils à l’aide de Microsoft Intune. Cet article décrit certains des paramètres et fonctionnalités que vous pouvez configurer lors de la création de réseaux privés virtuels (VPN). Ces paramètres VPN sont utilisés dans les profils de configuration d’appareil, puis envoyés (push) ou déployés sur les appareils.

Dans le cadre de votre solution de gestion des appareils mobiles (GPM), utilisez ces paramètres pour autoriser ou désactiver des fonctionnalités, notamment l’utilisation d’un fournisseur VPN spécifique, l’activation de Always On, l’utilisation de DNS, l’ajout d’un proxy, etc.

Ces paramètres s’appliquent aux appareils exécutant :

- Windows 10/11

- Windows Holographic for Business

Avant de commencer

Déployez votre application VPN et créez un profil de configuration de périphérique VPN client Windows. Les paramètres disponibles dépendent de l’application cliente VPN que vous choisissez. Certains paramètres sont disponibles uniquement pour des clients VPN spécifiques.

-

Certains services Microsoft 365, tels qu’Outlook, peuvent ne pas fonctionner correctement en utilisant des VPN tiers ou partenaires. Si vous utilisez un VPN tiers ou partenaire et que vous rencontrez un problème de latence ou de performances, supprimez le VPN.

Si la suppression du VPN résout le comportement, vous pouvez :

- Collaborez avec le VPN tiers ou partenaire pour les solutions possibles. Microsoft ne fournit pas de support technique pour les VPN tiers ou partenaires.

- N’utilisez pas de VPN avec le trafic Outlook.

- Si vous avez besoin d’utiliser un VPN, utilisez un VPN à tunnel partagé. Et autorisez le trafic Outlook à contourner le VPN.

Pour plus d’informations, voir :

- Vue d’ensemble : tunneling fractionné VPN pour Microsoft 365

- Utilisation de solutions ou d’appareils réseau tiers avec Microsoft 365

- Autres moyens pour les professionnels de la sécurité et l’informatique d’obtenir des contrôles de sécurité modernes dans les scénarios de travail à distance uniques d’aujourd’hui

- Principes de connectivité réseau Microsoft 365

Ces paramètres utilisent le fournisseur de services de configuration VPNv2.

Étendue de l’utilisateur ou étendue de l’appareil

Utiliser ce profil VPN avec une étendue utilisateur/appareil : appliquez le profil à l’étendue de l’utilisateur ou à l’étendue de l’appareil :

-

Étendue de l’utilisateur : le profil VPN est installé dans le compte de l’utilisateur sur l’appareil, par

user@contoso.comexemple . Si un autre utilisateur se connecte à l’appareil, le profil VPN n’est pas disponible. - Étendue de l’appareil : le profil VPN est installé dans le contexte de l’appareil et s’applique à tous les utilisateurs de l’appareil. Les appareils Windows Holographiques prennent uniquement en charge l’étendue des appareils.

-

Étendue de l’utilisateur : le profil VPN est installé dans le compte de l’utilisateur sur l’appareil, par

Les profils VPN existants s’appliquent à leur étendue existante. Par défaut, les nouveaux profils VPN sont installés dans l’étendue de l’utilisateur, à l’exception des profils avec le tunnel d’appareil activé. Les profils VPN avec tunnel d’appareil activé utilisent l’étendue de l’appareil.

Type de connexion

Type de connexion : sélectionnez le type de connexion VPN dans la liste suivante de fournisseurs :

- Check Point Capsule VPN

- Cisco AnyConnect

- Citrix

- Accès F5

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

- Automatique (type natif)

- IKEv2 (type natif)

- L2TP (type natif)

- PPTP (type natif)

Base VPN

Les paramètres suivants sont affichés en fonction du type de connexion que vous sélectionnez. Tous les paramètres ne sont pas disponibles pour tous les types de connexion.

Nom de la connexion : entrez un nom pour cette connexion. Les utilisateurs finaux voient ce nom lorsqu’ils parcourent leur appareil pour obtenir la liste des connexions VPN disponibles. Par exemple, entrez

Contoso VPN.Serveurs : ajoutez un ou plusieurs serveurs VPN auxquels les appareils se connectent. Lorsque vous ajoutez un serveur, vous entrez les informations suivantes :

- Importer : accédez à un fichier séparé par des virgules qui inclut une liste de serveurs au format : description, adresse IP ou nom de domaine complet, serveur par défaut. Choisissez OK pour importer ces serveurs dans la liste Serveurs .

- Exporter : exporte la liste existante des serveurs vers un fichier csv (valeurs séparées par des virgules).

- Description : entrez un nom descriptif pour le serveur, par exemple Serveur VPN Contoso.

- Adresse du serveur VPN : entrez l’adresse IP ou le nom de domaine complet (FQDN) du serveur VPN auquel les appareils se connectent, par exemple 192.168.1.1 ou vpn.contoso.com.

- Serveur par défaut : True active ce serveur comme serveur par défaut que les appareils utilisent pour établir la connexion. Définissez un seul serveur par défaut. False (valeur par défaut) n’utilise pas ce serveur VPN comme serveur par défaut.

Inscrire des adresses IP auprès du DNS interne : sélectionnez Activer pour configurer le profil VPN afin d’inscrire dynamiquement les adresses IP affectées à l’interface VPN auprès du DNS interne. Sélectionnez Désactiver pour ne pas inscrire dynamiquement les adresses IP.

Always On : Activer se connecte automatiquement à la connexion VPN lorsque les événements suivants se produisent :

- Les utilisateurs se connectent à leurs appareils.

- Le réseau sur l’appareil change.

- L’écran de l’appareil se réactive après avoir été désactivé.

Pour utiliser des connexions de tunnel d’appareil, telles que IKEv2, activez ce paramètre.

Désactiver n’active pas automatiquement la connexion VPN. Les utilisateurs peuvent être amenés à activer le VPN manuellement.

Méthode d’authentification : sélectionnez la façon dont vous souhaitez que les utilisateurs s’authentifient auprès du serveur VPN. Les options disponibles sont les suivantes :

Certificats : sélectionnez un profil de certificat client utilisateur existant pour authentifier l’utilisateur. Cette option fournit des fonctionnalités améliorées, telles que l’expérience sans contact, le VPN à la demande et le VPN par application.

Pour créer des profils de certificat dans Intune, consultez Utiliser des certificats pour l’authentification.

Nom d’utilisateur et mot de passe : demandez aux utilisateurs d’entrer leur nom d’utilisateur de domaine et leur mot de passe pour s’authentifier, par

user@contoso.comexemple , oucontoso\user.Informations d’identification dérivées : utilisez un certificat dérivé de la carte intelligente d’un utilisateur. Si aucun émetteur d’informations d’identification dérivées n’est configuré, Intune vous invite à en ajouter un. Pour plus d’informations, consultez Utiliser des informations d’identification dérivées dans Intune.

Remarque

Actuellement, les informations d’identification dérivées en tant que méthode d’authentification pour les profils VPN ne fonctionnent pas comme prévu sur les appareils Windows. Ce comportement affecte uniquement les profils VPN sur les appareils Windows et sera corrigé dans une version ultérieure (pas d’ETA).

EAP (IKEv2 uniquement) : sélectionnez un profil de certificat client EAP (Extensible Authentication Protocol) existant pour l’authentification. Entrez les paramètres d’authentification dans le paramètre EAP XML .

Pour plus d’informations sur l’authentification EAP, consultez Protocole EAP (Extensible Authentication Protocol) pour l’accès réseau et la configuration EAP.

Certificats d’ordinateur (IKEv2 uniquement) : sélectionnez un profil de certificat client d’appareil existant pour authentifier l’appareil.

Si vous utilisez des connexions de tunnel d’appareil, vous devez sélectionner Certificats d’ordinateur.

Pour créer des profils de certificat dans Intune, consultez Utiliser des certificats pour l’authentification.

Mémoriser les informations d’identification à chaque ouverture de session : Activer met en cache les informations d’identification d’authentification. Lorsqu’il est défini sur Non configuré, Intune ne modifie pas ou ne met pas à jour ce paramètre. Par défaut, le système d’exploitation peut ne pas mettre en cache les informations d’identification d’authentification.

XML personnalisé : entrez toutes les commandes XML personnalisées qui configurent la connexion VPN.

EAP XML : entrez toutes les commandes EAP XML qui configurent la connexion VPN.

Pour plus d’informations, notamment sur la création d’un code XML EAP personnalisé, consultez Configuration EAP.

Tunnel d’appareil (IKEv2 uniquement) : Activer connecte automatiquement l’appareil au VPN sans aucune interaction de l’utilisateur ni connexion. Ce paramètre s’applique aux appareils joints à Microsoft Entra ID.

Pour utiliser cette fonctionnalité, vous devez configurer les paramètres suivants :

- Type de connexion : défini sur IKEv2.

- Always On : définissez sur Activer.

- Méthode d’authentification : définissez sur Certificats d’ordinateur.

Affectez un seul profil par appareil avec tunnel d’appareil activé.

Paramètres d’association de sécurité IKE (IKEv2 uniquement)

Importante

Windows 11 nécessite les éléments suivants :

Tous les paramètres IKE Security Association Parameters et Child Security Association Parameters sont configurés.

OU

Aucun des paramètres IKE Security Association Parameters et Child Security Association Parameters n’est configuré.

Ces paramètres de chiffrement sont utilisés lors des négociations d’association de sécurité IKE (également appelées main mode ou phase 1) pour les connexions IKEv2. Ces paramètres doivent correspondre aux paramètres du serveur VPN. Si les paramètres ne correspondent pas, le profil VPN ne se connecte pas.

Algorithme de chiffrement : sélectionnez l’algorithme de chiffrement utilisé sur le serveur VPN. Par exemple, si votre serveur VPN utilise AES 128 bits, sélectionnez AES-128 dans la liste.

Lorsqu’il est défini sur Non configuré, Intune ne modifie pas ou ne met pas à jour ce paramètre.

Algorithme d’intégrité case activée : sélectionnez l’algorithme d’intégrité utilisé sur le serveur VPN. Par exemple, si votre serveur VPN utilise SHA1-96, sélectionnez SHA1-96 dans la liste.

Lorsqu’il est défini sur Non configuré, Intune ne modifie pas ou ne met pas à jour ce paramètre.

Groupe Diffie-Hellman : sélectionnez le groupe de calcul Diffie-Hellman utilisé sur le serveur VPN. Par exemple, si votre serveur VPN utilise Group2 (1024 bits), sélectionnez 2 dans la liste.

Lorsqu’il est défini sur Non configuré, Intune ne modifie pas ou ne met pas à jour ce paramètre.

Paramètres d’association de sécurité enfant (IKEv2 uniquement)

Importante

Windows 11 nécessite les éléments suivants :

Tous les paramètres IKE Security Association Parameters et Child Security Association Parameters sont configurés.

OU

Aucun des paramètres IKE Security Association Parameters et Child Security Association Parameters n’est configuré.

Ces paramètres de chiffrement sont utilisés pendant les négociations d’association de sécurité enfant (également appelées quick mode ou phase 2) pour les connexions IKEv2. Ces paramètres doivent correspondre aux paramètres du serveur VPN. Si les paramètres ne correspondent pas, le profil VPN ne se connecte pas.

Algorithme de transformation de chiffrement : sélectionnez l’algorithme utilisé sur le serveur VPN. Par exemple, si votre serveur VPN utilise AES-CBC 128 bits, sélectionnez CBC-AES-128 dans la liste.

Lorsqu’il est défini sur Non configuré, Intune ne modifie pas ou ne met pas à jour ce paramètre.

Algorithme de transformation d’authentification : sélectionnez l’algorithme utilisé sur le serveur VPN. Par exemple, si votre serveur VPN utilise AES-GCM 128 bits, sélectionnez GCM-AES-128 dans la liste.

Lorsqu’il est défini sur Non configuré, Intune ne modifie pas ou ne met pas à jour ce paramètre.

Groupe PFS (Perfect Forward Secrecy) : sélectionnez le groupe de calcul Diffie-Hellman utilisé pour le secret avant parfait (PFS) sur le serveur VPN. Par exemple, si votre serveur VPN utilise Group2 (1024 bits), sélectionnez 2 dans la liste.

Lorsqu’il est défini sur Non configuré, Intune ne modifie pas ou ne met pas à jour ce paramètre.

Exemple Pulse Secure

<pulse-schema><isSingleSignOnCredential>true</isSingleSignOnCredential></pulse-schema>

Exemple de client F5 Edge

<f5-vpn-conf><single-sign-on-credential /></f5-vpn-conf>

Exemple SonicWALL Mobile Connect

Groupe ou domaine de connexion : cette propriété ne peut pas être définie dans le profil VPN. Au lieu de cela, Mobile Connect analyse cette valeur lorsque le nom d’utilisateur et le domaine sont entrés dans les username@domain formats ou DOMAIN\username .

Exemple :

<MobileConnect><Compression>false</Compression><debugLogging>True</debugLogging><packetCapture>False</packetCapture></MobileConnect>

Exemple de VPN CheckPoint Mobile

<CheckPointVPN port="443" name="CheckPointSelfhost" sso="true" debug="3" />

Conseil

Pour plus d’informations sur l’écriture de commandes XML personnalisées, consultez la documentation VPN du fabricant.

Applications et règles de trafic

Associer wi-fi ou des applications à ce VPN : activez ce paramètre si vous souhaitez uniquement que certaines applications utilisent la connexion VPN. Les options disponibles sont les suivantes :

- Non configuré (valeur par défaut) : Intune ne modifie pas ou ne met pas à jour ce paramètre.

-

Associer un wi-fi à cette connexion : toutes les applications du domaine Protection des identités Windows utilisent automatiquement la connexion VPN.

-

Domaine WIP pour cette connexion : entrez un domaine Windows Identity Protection (WIP). Par exemple, entrez

contoso.com.

-

Domaine WIP pour cette connexion : entrez un domaine Windows Identity Protection (WIP). Par exemple, entrez

-

Associer des applications à cette connexion : les applications que vous entrez utilisent automatiquement la connexion VPN.

Restreindre la connexion VPN à ces applications : Désactiver (par défaut) permet à toutes les applications d’utiliser la connexion VPN. Activer limite la connexion VPN aux applications que vous entrez (VPN par application). Les règles de trafic pour les applications que vous ajoutez sont automatiquement ajoutées aux règles de trafic réseau pour ce paramètre de connexion VPN .

Lorsque vous sélectionnez Activer, la liste des identificateurs d’application devient en lecture seule. Avant d’activer ce paramètre, ajoutez vos applications associées.

Applications associées : sélectionnez Importer pour importer un

.csvfichier avec votre liste d’applications. Votre.csvressemble au fichier suivant :%windir%\system32\notepad.exe,desktop Microsoft.Office.OneNote_8wekyb3d8bbwe,universalLe type d’application détermine l’identificateur de l’application. Pour une application universelle, entrez le nom de la famille de packages, par

Microsoft.Office.OneNote_8wekyb3d8bbweexemple . Pour une application de bureau, entrez le chemin d’accès au fichier de l’application, par%windir%\system32\notepad.exeexemple .Pour obtenir le nom de la famille de packages, vous pouvez utiliser l’applet

Get-AppxPackagede commande Windows PowerShell. Par exemple, pour obtenir le nom de la famille de packages OneNote, ouvrez Windows PowerShell, puis entrezGet-AppxPackage *OneNote. Pour plus d’informations, consultez Rechercher un PFN pour une application installée sur un ordinateur client Windows et Applet de commande Get-AppxPackage.

Importante

Nous vous recommandons de sécuriser toutes les listes d’applications créées pour les VPN par application. Si un utilisateur non autorisé modifie cette liste et que vous l’importez dans la liste des applications VPN par application, vous autorisez potentiellement l’accès VPN aux applications qui ne doivent pas avoir accès. L’une des façons de sécuriser les listes d’applications consiste à utiliser une liste de contrôle d’accès (ACL).

Règles de trafic réseau pour cette connexion VPN : vous pouvez ajouter des règles réseau qui s’appliquent à cette connexion VPN. Utilisez cette fonctionnalité pour filtrer le trafic réseau vers cette connexion VPN.

- Si vous créez une règle de trafic réseau, le VPN utilise uniquement les protocoles, les ports et les plages d’adresses IP que vous entrez dans cette règle.

- Si vous ne créez pas de règle de trafic réseau, tous les protocoles, ports et plages d’adresses sont activés pour cette connexion VPN.

Lors de l’ajout de règles de trafic, pour éviter les problèmes VPN, il est recommandé d’ajouter une règle fourre-tout qui soit la moins restrictive.

Sélectionnez Ajouter pour créer une règle et entrez les informations suivantes. Vous pouvez également importer un

.csvfichier avec ces informations.Nom : entrez un nom pour la règle de trafic réseau.

Type de règle : entrez la méthode de tunnel pour cette règle. Ce paramètre s’applique uniquement lorsque cette règle est associée à une application. Les options disponibles sont les suivantes :

- None (valeur par défaut)

- Tunnel fractionné : cette option offre aux appareils clients deux connexions simultanément. Une connexion est sécurisée et conçue pour maintenir le trafic réseau privé. La deuxième connexion est ouverte au réseau et laisse passer le trafic Internet.

- Tunnel de force : tout le trafic réseau dans cette règle passe par le VPN. Aucun trafic réseau dans cette règle n’est directement acheminé vers Internet.

Direction : sélectionnez le flux de trafic réseau que votre connexion VPN autorise. Les options disponibles sont les suivantes :

- Entrant : autorise uniquement le trafic provenant de sites externes via le VPN. Le trafic sortant est bloqué pour entrer dans le VPN.

- Sortant (par défaut) : autorise uniquement le trafic vers les sites externes via le VPN. Le trafic entrant est bloqué pour entrer dans le VPN.

Pour autoriser le trafic entrant et sortant, créez deux règles distinctes. Créez une règle pour le trafic entrant et une autre pour le trafic sortant.

Protocole : entrez le numéro de port du protocole réseau que vous souhaitez que le VPN utilise, compris entre 0 et 255. Par exemple, entrez

6pour TCP ou17pour UDP.Lorsque vous entrez un protocole, vous connectez deux réseaux via ce même protocole. Si vous utilisez les protocoles TPC (

6) ou UDP (17), vous devez également entrer les plages de ports locaux & distants autorisées et les plages d’adresses IP locales & distantes autorisées.Vous pouvez également importer un

.csvfichier avec ces informations.Plages de ports locaux : si vous utilisez les protocoles TPC (

6) ou UDP (17), entrez les plages de ports de réseau local autorisées. Par exemple, entrez100pour le port inférieur et120pour le port supérieur.Vous pouvez créer une liste de plages de ports autorisées, telles que 100-120, 200, 300-320. Pour un seul port, entrez le même numéro de port dans les deux champs.

Vous pouvez également importer un

.csvfichier avec ces informations.Plages de ports distants : si vous utilisez les protocoles TPC (

6) ou UDP (17), entrez les plages de ports de réseau distant autorisées. Par exemple, entrez100pour le port inférieur et120pour le port supérieur.Vous pouvez créer une liste de plages de ports autorisées, telles que 100-120, 200, 300-320. Pour un seul port, entrez le même numéro de port dans les deux champs.

Vous pouvez également importer un

.csvfichier avec ces informations.Plages d’adresses locales : entrez les plages d’adresses IPv4 du réseau local autorisées qui peuvent utiliser le VPN. Seules les adresses IP des appareils clients de cette plage utilisent ce VPN.

Par exemple, entrez

10.0.0.22pour le port inférieur et10.0.0.122pour le port supérieur.Vous pouvez créer une liste d’adresses IP autorisées. Pour une seule adresse IP, entrez la même adresse IP dans les deux champs.

Vous pouvez également importer un

.csvfichier avec ces informations.Plages d’adresses distantes : entrez les plages d’adresses IPv4 du réseau distant autorisées qui peuvent utiliser le VPN. Seules les adresses IP de cette plage utilisent ce VPN.

Par exemple, entrez

10.0.0.22pour le port inférieur et10.0.0.122pour le port supérieur.Vous pouvez créer une liste d’adresses IP autorisées. Pour une seule adresse IP, entrez la même adresse IP dans les deux champs.

Vous pouvez également importer un

.csvfichier avec ces informations.

Accès conditionnel

Accès conditionnel pour cette connexion VPN : active le flux de conformité de l’appareil à partir du client. Lorsqu’il est activé, le client VPN communique avec Microsoft Entra ID pour obtenir un certificat à utiliser pour l’authentification. Le VPN doit être configuré pour utiliser l’authentification par certificat, et le serveur VPN doit approuver le serveur retourné par Microsoft Entra ID.

Authentification unique (SSO) avec autre certificat : pour la conformité de l’appareil, utilisez un certificat différent du certificat d’authentification VPN pour l’authentification Kerberos. Entrez le certificat avec les paramètres suivants :

- Nom : nom de l’utilisation étendue des clés (EKU)

- Identificateur d’objet : identificateur d’objet pour la référence EKU

- Hachage de l’émetteur : Empreinte numérique pour le certificat SSO

Paramètres DNS

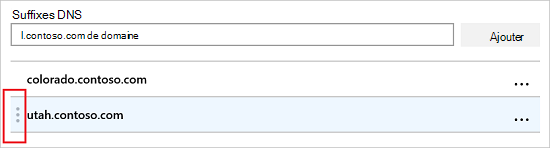

Liste de recherche de suffixes DNS : dans Suffixes DNS, entrez un suffixe DNS, puis Ajouter. Vous pouvez ajouter de nombreux suffixes.

Lorsque vous utilisez des suffixes DNS, vous pouvez rechercher une ressource réseau à l’aide de son nom court, au lieu du nom de domaine complet (FQDN). Lorsque vous effectuez une recherche à l’aide du nom court, le suffixe est automatiquement déterminé par le serveur DNS. Par exemple,

utah.contoso.comse trouve dans la liste des suffixes DNS. Vous effectuez un test pingDEV-comp. Dans ce scénario, il est résolu enDEV-comp.utah.contoso.com.Les suffixes DNS sont résolus dans l’ordre indiqué, et l’ordre peut être modifié. Par exemple,

colorado.contoso.cometutah.contoso.comse trouvent dans la liste des suffixes DNS, et ont tous deux une ressource appeléeDEV-comp. Étant donnécolorado.contoso.comque est premier dans la liste, il se résout en tant queDEV-comp.colorado.contoso.com.Pour modifier l’ordre, sélectionnez les points à gauche du suffixe DNS, puis faites glisser le suffixe vers le haut :

Règles de table de stratégie de résolution de noms (NRPT) : les règles de table de stratégie de résolution de noms (NRPT) définissent la façon dont DNS résout les noms lorsqu’ils sont connectés au VPN. Une fois la connexion VPN établie, vous choisissez les serveurs DNS que la connexion VPN utilise.

Vous pouvez ajouter des règles qui incluent le domaine, le serveur DNS, le proxy et d’autres détails. Ces règles résolvent le domaine que vous entrez. La connexion VPN utilise ces règles lorsque les utilisateurs se connectent aux domaines que vous entrez.

Sélectionnez Ajouter pour ajouter une nouvelle règle. Pour chaque serveur, entrez :

-

Domaine : entrez le nom de domaine complet (FQDN) ou un suffixe DNS pour appliquer la règle. Vous pouvez également entrer un point (.) au début pour un suffixe DNS. Par exemple, entrez

contoso.comou.allcontososubdomains.com. -

Serveurs DNS : entrez l’adresse IP ou le serveur DNS qui résout le domaine. Par exemple, entrez

10.0.0.3ouvpn.contoso.com. -

Proxy : entrez le serveur proxy web qui résout le domaine. Par exemple, entrez

http://proxy.com. -

Connexion automatique : lorsqu’il est activé, l’appareil se connecte automatiquement au VPN lorsqu’un appareil se connecte à un domaine que vous entrez, tel que

contoso.com. Quand l’appareil n’est pas configuré (valeur par défaut), il ne se connecte pas automatiquement au VPN - Persistant : lorsqu’elle est définie sur Activé, la règle reste dans la table de stratégie de résolution de noms (NRPT) jusqu’à ce que la règle soit supprimée manuellement de l’appareil, même après la déconnexion du VPN. Lorsqu’elles sont définies sur Non configuré (valeur par défaut), les règles NRPT du profil VPN sont supprimées de l’appareil lorsque le VPN se déconnecte.

-

Domaine : entrez le nom de domaine complet (FQDN) ou un suffixe DNS pour appliquer la règle. Vous pouvez également entrer un point (.) au début pour un suffixe DNS. Par exemple, entrez

Proxy

-

Script de configuration automatique : utilisez un fichier pour configurer le serveur proxy. Entrez l’URL du serveur proxy qui inclut le fichier de configuration. Par exemple, entrez

http://proxy.contoso.com/pac. -

Adresse : entrez l’adresse IP ou le nom d’hôte complet du serveur proxy. Par exemple, entrez

10.0.0.3ouvpn.contoso.com. -

Numéro de port : entrez le numéro de port utilisé par votre serveur proxy. Par exemple, entrez

8080. - Ignorer le proxy pour les adresses locales : ce paramètre s’applique si votre serveur VPN nécessite un serveur proxy pour la connexion. Si vous ne souhaitez pas utiliser de serveur proxy pour les adresses locales, choisissez Activer.

Tunneling fractionné

- Tunneling fractionné : activez ou désactivez pour permettre aux appareils de choisir la connexion à utiliser en fonction du trafic. Par exemple, un utilisateur dans un hôtel utilise la connexion VPN pour accéder aux fichiers professionnels, mais utilise le réseau standard de l’hôtel pour la navigation web régulière.

- Itinéraires de tunneling fractionné pour cette connexion VPN : ajoutez des itinéraires facultatifs pour les fournisseurs VPN tiers. Entrez un préfixe de destination et une taille de préfixe pour chaque connexion.

Détection de réseau approuvé

Suffixes DNS de réseau approuvé : lorsque les utilisateurs sont déjà connectés à un réseau approuvé, vous pouvez empêcher les appareils de se connecter automatiquement à d’autres connexions VPN.

Dans Suffixes DNS, entrez un suffixe DNS auquel vous souhaitez faire confiance, par exemple contoso.com, puis sélectionnez Ajouter. Vous pouvez ajouter autant de suffixes que vous le souhaitez.

Si un utilisateur est connecté à un suffixe DNS dans la liste, l’utilisateur ne se connecte pas automatiquement à une autre connexion VPN. L’utilisateur continue d’utiliser la liste approuvée des suffixes DNS que vous entrez. Le réseau approuvé est toujours utilisé, même si des autotriggers sont définis.

Par exemple, si l’utilisateur est déjà connecté à un suffixe DNS approuvé, les autotriggers suivants sont ignorés. Plus précisément, les suffixes DNS dans la liste annulent tous les autres autotriggers de connexion, notamment :

- Toujours activé

- Déclencheur basé sur l’application

- Autotrigger DNS

Étapes suivantes

Le profil est créé, mais il se peut qu’il ne fasse rien pour l’instant. Affectez le profil et surveillez son état.

Configurez les paramètres VPN sur les appareils Android, iOS/iPadOS et macOS .