Intégrer Jamf Pro à Microsoft Intune pour signaler la conformité des appareils à Microsoft Entra ID

Le processus d’intégration entre Jamf Pro et Microsoft Intune évolue. La création de rapports sur les status de conformité des appareils gérés par Jamf permet désormais à l’environnement Jamf Pro de déterminer les status de conformité avec les stratégies gérées par Jamf et de signaler l’état de conformité des appareils à Microsoft Entra ID via un connecteur dans Intune. Une fois que les status de conformité pour les appareils gérés par Jamf sont signalés à Microsoft Entra ID, ces appareils sont en mesure de respecter les principes Zero-Trust établis par Microsoft Entra stratégies d’accès conditionnel.

Importante

La prise en charge des appareils MacOS Jamf pour l’accès conditionnel est déconseillée.

À compter du 31 janvier 2025, la plateforme sur laquelle repose la fonctionnalité d’accès conditionnel de Jamf Pro ne sera plus prise en charge.

Si vous utilisez l’intégration de l’accès conditionnel de Jamf Pro pour les appareils macOS, suivez les instructions documentées de Jamf pour migrer vos appareils vers l’intégration de conformité des appareils dans Migration de l’accès conditionnel macOS vers la conformité des appareils macOS – Documentation Jamf Pro.

Si vous avez besoin d’aide, contactez Jamf Customer Success. Pour plus d’informations, consultez le billet de blog à l’adresse https://aka.ms/Intune/Jamf-Device-Compliance.

Cet article peut vous aider à effectuer les tâches suivantes :

- Configurez les composants et configurations requis dans Jamf Pro.

- Configurer Jamf Pro pour déployer l'application Portail d'entreprise Intune sur les appareils que vous gérez avec Jamf.

- Configurez une stratégie à déployer sur les utilisateurs via l’application portail libre-service Jamf pour inscrire des appareils avec Microsoft Entra ID.

- Configurez le connecteur Intune.

- Préparez Microsoft Entra ID composants requis.

Autorisations de compte

Pour effectuer les procédures décrites dans cet article, vous devez disposer des options suivantes :

Un compte d’utilisateur Jamf Pro avec des privilèges de conformité d’appareil ou un compte d’administrateur Jamf Pro.

Un compte Microsoft Entra auquel est attribué un rôle avec des autorisations suffisantes. Les rôles intégrés disponibles sont les suivants :

administrateur Intune : ce rôle peut effectuer toutes les étapes décrites dans cet article.

Conseil

L’administrateur Intune est un rôle hautement privilégié avec un accès complet dans Microsoft Intune. Lorsque vous déléguez des rôles à d’autres comptes, envisagez d’attribuer un rôle intégré avec moins de privilèges.

Administrateur de groupes : ce rôle peut créer les groupes d’appareils requis.

Administrateur de l’accès conditionnel : ce rôle peut créer et mettre à jour les stratégies d’accès conditionnel Microsoft Entra qui activent l’inscription utilisateur-appareil.

Administrateur d’application : ce rôle peut créer des applications qui communiquent avec JAMF sur l’état de conformité de l’appareil.

Pour plus d’informations sur ces rôles, consultez Microsoft Entra rôles intégrés.

Questions courantes sur l’intégration de Jamf Pro à Microsoft Entra ID

Pourquoi l’intégration à Microsoft Entra ID bénéficierait-elle à nos appareils gérés par Jamf Pro ?

Microsoft Entra stratégies d’accès conditionnel peuvent exiger que les appareils répondent non seulement aux normes de conformité, mais aussi qu’ils s’inscrivent auprès de Microsoft Entra ID. Les organisations cherchent à améliorer continuellement leur posture de sécurité en utilisant Microsoft Entra stratégies d’accès conditionnel pour garantir les exemples de scénarios suivants :

- Les appareils sont inscrits auprès de Microsoft Entra ID.

- Les appareils utilisent un emplacement approuvé connu ou une plage d’adresses IP.

- Les appareils répondent aux normes de conformité afin d’accéder aux ressources d’entreprise à l’aide des applications de bureau Microsoft 365 et du navigateur.

Qu’est-ce qui diffère entre l’intégration Microsoft Entra et la méthode d’accès conditionnel précédemment proposée par Jamf ?

Pour les organisations qui utilisent Jamf Pro mais qui n’ont pas encore établi de connexion à Intune, la méthode précédente qui utilisait la configuration dans le chemin d’accès d’accès conditionnel global > paramètres > du portail Jamf Pro n’est plus en mesure d’accepter de nouvelles configurations.

Les nouvelles intégrations nécessitent des configurations sous Paramètres > Conformité globale > de l’appareil et fournissent un processus basé sur un Assistant pour vous guider tout au long de la connexion à Intune. L’Assistant fournit une méthode pour créer les applications inscrites Microsoft Entra requises. Ces applications inscrites ne peuvent pas être précréées dans cette conception actuelle comme auparavant.

Configurations d’administration Jamf Pro

Les configurations Jamf Pro nécessitent que les groupes intelligents d’ordinateurs et la stratégie Ordinateur suivants soient créés dans la console Jamf Pro avant d’établir la connexion à Intune.

Groupes intelligents d’ordinateurs

Créez deux groupes intelligents d’ordinateurs à l’aide des exemples suivants :

Applicable : créez un groupe intelligent d’ordinateur contenant des critères, qui détermine les appareils qui ont besoin d’accéder aux ressources de l’entreprise dans le locataire Microsoft.

Exemple: Accédez à Jamf Pro>Computers>Smart Computer Groups créez un groupe :

- Nom d’affichage :

- Dans cet article, nous avons nommé le groupe Jamf-Intune Groupe applicable.

- Critères:

- Titre de l’application, Opérateur = is, Valeur = CompanyPortal.app

Conformité : créez un deuxième groupe intelligent d’ordinateurs contenant des critères, qui détermine si les appareils sont considérés comme conformes dans Jamf et répondent aux normes de sécurité de votre organization.

Exemple: Accédez à Jamf Pro>Computers>Smart Computer Groups et créez un autre groupe :

- Nom d’affichage :

- Dans cet article, nous avons nommé le groupe Jamf-Intune Compliance Group.

- Option permettant d’activerEnvoyer une notification par e-mail en cas de changement d’appartenance.

- Critères:

- Dernière mise à jour d’inventaire, opérateur = Il y a moins de x jours, valeur = 2

- et - Critères : Titre de l’application, Opérateur = is, Valeur = CompanyPortal.app

- et - Coffre de fichiers 2, opérateur = is, valeur = toutes les partitions chiffrées

Stratégie de l’ordinateur

Créez une stratégie d’ordinateur qui inclut les configurations suivantes :

Exemple: Accédez à Jamf Pro>Computers>Policy, créez une stratégie :

Onglet Options :

- Général :

- Nom d’affichage : donnez un nom à la stratégie. Par exemple, Inscrivez-vous avec Microsoft Entra ID(Microsoft Entra).

- Activé : cochez cette case pour activer la stratégie.

- Conformité des appareils Microsoft :

- Activez Inscrire des ordinateurs avec Microsoft Entra ID.

Onglet Étendue : configurez les cibles de déploiement sélectionnées pour ajouter le groupe intelligent ordinateur applicable créé dans le cadre des configurations d’administration Jamf Pro.

Onglet Libre-service :

- Activez Rendre la stratégie disponible en libre-service.

- Définissez un nom d’affichage.

- Définissez un nom de bouton.

- Rédigez une description.

- Activer Vérifier que les utilisateurs affichent la description.

- Activez les catégories facultatives comme vous le souhaitez.

Sélectionnez Enregistrer.

Application Mac

Créez une application dans le catalogue d’applications Jamf pour mac apps pour le Microsoft Intune Portail d'entreprise qui se déploie sur tous les appareils. L’utilisation de la version du catalogue d’applications Jamf facilite la mise à jour de l’application.

- Accédez à Ordinateurs>Applications Mac, puis sélectionnez +Nouveau.

- Sélectionnez Catalogue d’applications Jamf, puis Suivant.

- Recherchez Microsoft Intune Portail d'entreprise et sélectionnez Ajouter en regard de l’application.

- Définissez Groupe cible sur Tous les clients managés.

- Définissez Méthode de distribution sur Installer automatiquement.

- Activez Installer les profils de configuration de prise en charge.

- Activez le commutateur Déployer en haut à droite, puis sélectionnez Enregistrer.

Microsoft Entra configurations administratives

La possibilité d’inscrire des appareils peut être bloquée en raison des configurations de stratégie d’accès conditionnel que votre organization a mises en place pour sécuriser les ressources d’entreprise.

Utilisez ce qui suit pour créer un groupe, contenant des utilisateurs d’appareils gérés par Jamf, qui sera utilisé pour définir l’étendue du connecteur Intune dans les étapes ultérieures.

Connectez-vous à avec https://entra.microsoft.com un compte disposant des autorisations nécessaires pour créer des groupes et pour créer et modifier une stratégie d’accès conditionnel.

Développez Groupes>Tous les groupes> et sélectionnez Nouveau groupe.

Créez un groupe dynamique avec des règles appropriées pour inclure les utilisateurs applicables qui vont inscrire leurs appareils gérés par Jamf auprès de Microsoft Entra ID.

Conseil

Nous vous recommandons d’utiliser un groupe dynamique, mais vous pouvez également utiliser un groupe statique.

Connecter Jamf Pro à Intune

Jamf pro utilise des connecteurs dans le centre d’administration Microsoft Intune, qui se trouvent dans >Connecteurs et jetonsd’administration> du locataire. Le processus de connexion de Jamf Pro à Intune démarre dans le portail d’administration Jamf Pro et utilise un Assistant qui vous invite à suivre les étapes suivantes.

Connectez-vous à votre portail jamf Administration, par exemple : https://tenantname.jamfcloud.com.

Passez à Paramètres Conformité > globale > de l’appareil.

Sélectionnez Modifier, puis activez plateforme macOS en cochant la case .

Dans la liste déroulante Groupe de conformité , sélectionnez le groupe intelligent d’ordinateurs que vous avez créé pour Conformité dans la section précédente Groupes intelligents par ordinateur de cet article.

Dans la liste déroulante Groupe applicable , sélectionnez le groupe intelligent d’ordinateurs que vous avez créé pour Applicable dans la section précédente Groupes intelligents par ordinateur de cet article.

Activez le curseur en haut à droite, puis sélectionnez Enregistrer.

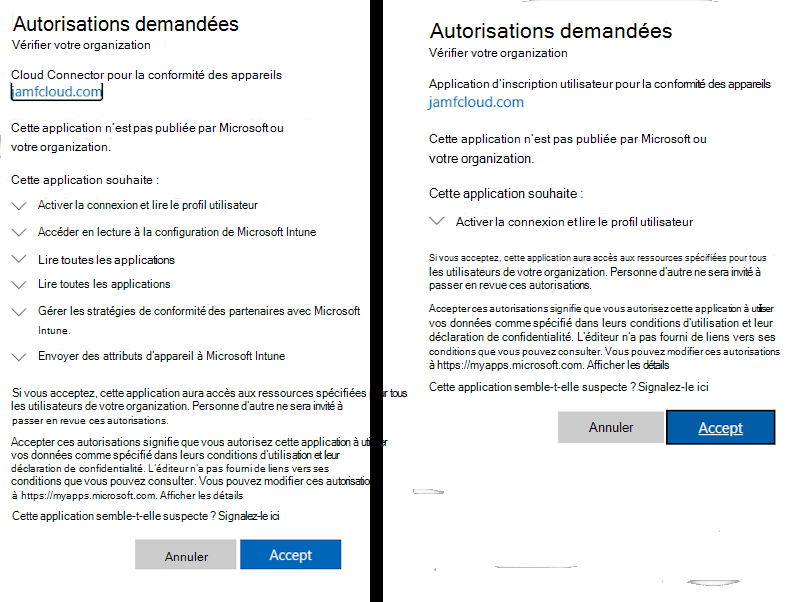

Deux invites d’authentification Microsoft sont ensuite présentées. Chacun nécessite un administrateur général Microsoft 365 pour authentifier l’invite :

- La première invite d’authentification crée l’application Cloud Connector for Device Compliance dans Microsoft Entra ID.

- La deuxième invite d’authentification crée l’application Inscription de l’utilisateur pour La conformité des appareils.

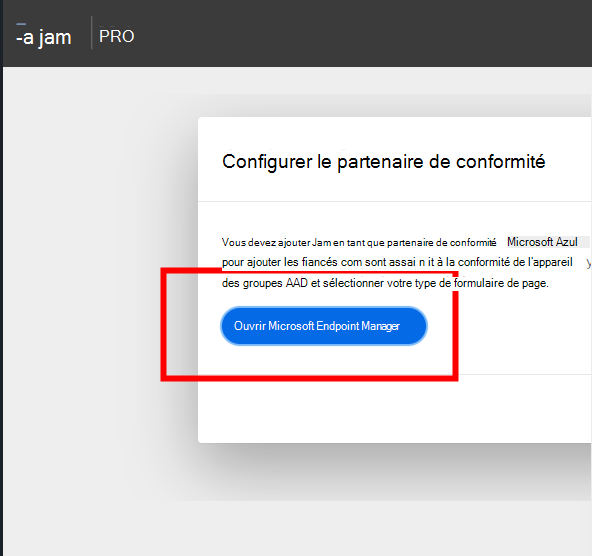

Un nouvel onglet de navigateur s’ouvre sur une page du portail Jamf avec une boîte de dialogue Configurer le partenaire de conformité , puis sélectionnez le bouton Ouvrir Microsoft Endpoint Manager.

Un nouvel onglet de navigateur ouvre le centre d’administration Microsoft Intune.

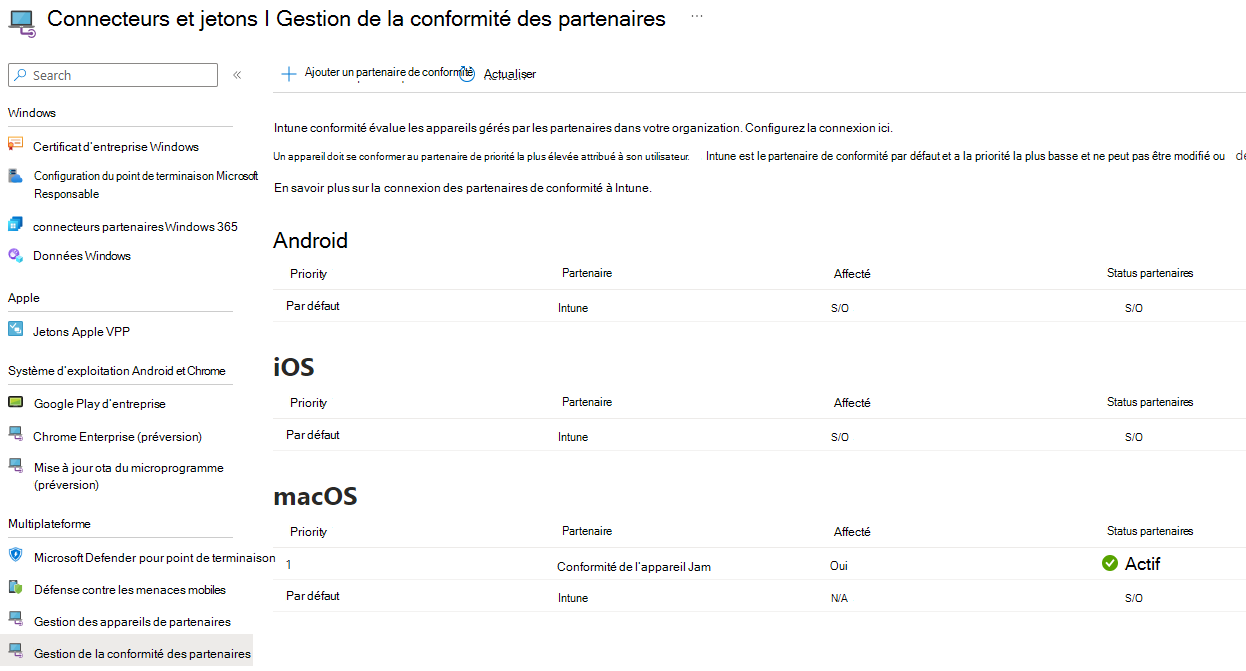

Passez à Administration > du locataire Connecteurs et jetons > Gestion de la conformité des partenaires.

En haut de la page gestion de la conformité des partenaires, sélectionnez Ajouter un partenaire de conformité.

Dans l’Assistant Créer un partenaire de conformité :

- Utilisez la liste déroulante Partenaire de conformité pour sélectionner Jamf Device Compliance.

- Utilisez la liste déroulante Plateforme pour sélectionner macOS, puis sélectionnez Suivant.

- Dans Affectations, sélectionnez Ajouter des groupes, puis sélectionnez le Microsoft Entra groupe d’utilisateurs créé précédemment. Ne sélectionnez pas Ajouter tous les utilisateurs , car cela empêchera la connexion.

- Sélectionnez Suivant, puis Créer.

Dans votre navigateur, ouvrez l’onglet contenant le portail Jamf avec la boîte de dialogue Configurer le partenaire de conformité .

Sélectionnez le bouton Confirmer .

Basculez vers l’onglet du navigateur affichant le tableau de bord de gestion de la conformité des partenaires Intune, puis sélectionnez l’icône Actualiser en haut de l’option Ajouter un partenaire de conformité.

Vérifiez que le connecteur macOS Jamf Device Compliance affiche l’état du partenaire actif.

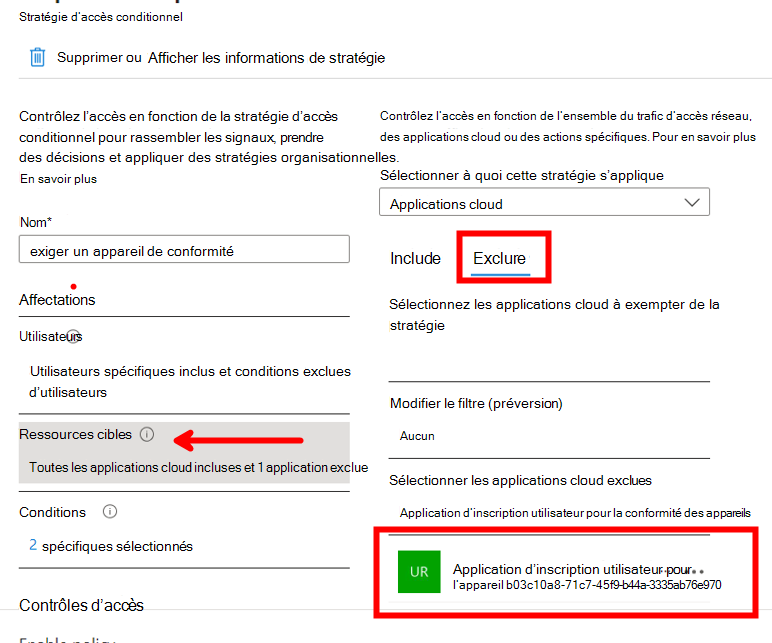

Terminer la configuration d’administration

Pour vous assurer que les utilisateurs sont en mesure d’inscrire des appareils, vous devez connaître les Microsoft Entra stratégies d’accès conditionnel susceptibles de les bloquer. L’application Inscription d’utilisateur pour la conformité des appareils créée lorsque vous avez connecté Jamf Pro à Intune doit être ajoutée en tant qu’exclusion dans toute stratégie susceptible d’empêcher les utilisateurs d’inscrire leurs appareils.

Par exemple, considérez une stratégie d’accès conditionnel Microsoft Entra qui nécessite des appareils conformes :

- Affectations : attribuez cette stratégie à tous les utilisateurs ou incluez des groupes d’utilisateurs qui ont des appareils gérés par Jamf.

- Ressources cibles : définissez les configurations suivantes :

- Appliquer à toutes les applications cloud.

- Excluez l’application Inscription de l’utilisateur pour l’application Conformité des appareils . Cette application a été créée lorsque vous avez connecté Jamf Pro à Intune.

- Les conditions incluent les options suivantes :

- Nécessite la conformité

- Nécessite un appareil inscrit

Notifications de l’utilisateur final

Nous vous recommandons de fournir une notification suffisante de l’expérience utilisateur final pour vous assurer que vos utilisateurs d’appareils gérés par Jamf sont conscients du processus, de son fonctionnement et d’un chronologie dans lequel ils doivent se conformer à la stratégie. Un rappel important qui doit être inclus dans ces notifications est que l’application Jamf Self-Service contient la stratégie qu’elle utilise pour inscrire son appareil. Les utilisateurs ne doivent pas utiliser l’application Microsoft Portail d'entreprise déployée pour tenter de s’inscrire. L’utilisation de l’application Portail d'entreprise entraîne une erreur indiquant AccountNotOnboarded.

Les appareils gérés avec la plateforme Jamf ne s’affichent pas dans la liste des appareils de Intune dans le processus suivant. Une fois que les utilisateurs ont inscrit leurs appareils dans Microsoft Entra ID, l’état initial de l’appareil s’affiche comme Non conforme. Une fois que le groupe intelligent d’ordinateurs Jamf Pro configuré pour la conformité est mis à jour, le status est envoyé à via le connecteur Intune pour Microsoft Entra ID mettre à jour les status de conformité des appareils. La fréquence des mises à jour des informations de l’appareil Microsoft Entra est basée sur le groupe intelligent d’ordinateurs de conformité dans Fréquence des modifications Jamf.

Résolution des problèmes

Problème

Après le lancement de la stratégie à partir de l’application Jamf Self-Service sur l’appareil macOS, comme indiqué, l’invite d’authentification Microsoft semblait fonctionner normalement. Toutefois, la status de l’appareil affichée dans Microsoft Entra ID n’a pas été mise à jour de N/A à l’état Conforme comme prévu, même après une heure ou plus.

Dans ce cas, l’enregistrement de l’appareil dans Microsoft Entra ID était incomplet.

Résolution

Tout d’abord, vérifiez les éléments suivants :

- L’appareil est affiché en tant que membre du groupe intelligent de l’ordinateur Jamf pour la conformité. Cette appartenance indique que l’appareil est conforme.

- L’utilisateur d’authentification est membre du groupe Microsoft Entra qui est limité au connecteur jamf Intune.

Deuxièmement, sur l’appareil concerné :

Ouvrez l’application Terminal et exécutez la commande suivante :

/usr/local/jamf/bin/jamfaad gatherAADInfo- Si la commande n’entraîne pas d’invite et retourne à la place Microsoft Entra ID acquis pour les $USER utilisateur macOS, l’inscription a été correcte.

- Si la commande crée une invite de connexion et que l’utilisateur est en mesure d’effectuer la connexion sans erreur, il se peut qu’une erreur utilisateur se soit produite lors de la tentative d’inscription initiale.

- Si la commande crée une invite de connexion, mais qu’une erreur se produit lorsque l’utilisateur se connecte, un dépannage supplémentaire est nécessaire via un cas de support.