Paramètres de certificat client SSL FTP par défaut <sslClientCertificates>

Vue d’ensemble

L’élément <sslClientCertificates> spécifie les options de certificat client SSL pour les sites FTP. Plus précisément, cet élément contient les attributs suivants, qui sont abordés en détail dans la section configuration de cette rubrique :

- L’attribut

clientCertificatePolicyspécifie si les certificats clients seront autorisés, requis ou ignorés. - L’attribut

validationFlagsspécifie le comportement d’un site FTP pour vérifier la révocation des certificats. - L’attribut

revocationFreshnessTimespécifie la durée pendant laquelle la liste de révocation est valide. - L’attribut

revocationUrlRetrievalTimeoutspécifie le délai d’attente pour la récupération des informations de révocation de certificat. - L’attribut

useActiveDirectoryMappingspécifie si le mappage Active Directory doit être autorisé pour les certificats clients. Remarque : cet attribut est utilisé conjointement avec l’élément<clientCertAuthentication>pour configurer le mappage de certificat à l’aide d’Active Directory.

Compatibilité

| Version | Notes |

|---|---|

| IIS 10.0 | L’élément <sslClientCertificates> n’a pas été modifié dans IIS 10.0. |

| IIS 8.5 | L’élément <sslClientCertificates> n’a pas été modifié dans IIS 8.5. |

| IIS 8.0 | L’élément <sslClientCertificates> n’a pas été modifié dans IIS 8.0. |

| IIS 7.5 | L’élément <sslClientCertificates> de l’élément <security> est fourni en tant que fonctionnalité d’IIS 7.5. |

| IIS 7.0 | L’élément <sslClientCertificates> de l’élément <security> a été introduit dans FTP 7.0, qui était un téléchargement distinct pour IIS 7.0. |

| IIS 6.0 | L’élément <ftpServer> et ses éléments enfants remplacent les paramètres FTP IIS 6.0 qui se trouvaient dans le chemin de métabase LM/MSFTPSVC. |

Remarque

Les services FTP 7.0 et FTP 7.5 ont été expédiés hors bande pour IIS 7.0, ce qui nécessite le téléchargement et l’installation du service à partir de l’URL suivante :

Avec Windows 7 et Windows Server 2008 R2, le service FTP 7.5 est fourni en tant que fonctionnalité pour IIS 7.5. Le téléchargement du service FTP n’est donc plus nécessaire.

Programme d’installation

Pour prendre en charge la publication FTP pour votre serveur internet, vous devez installer le service FTP. Pour cela, procédez comme suit.

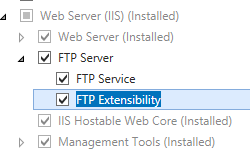

Windows Server 2012 ou Windows Server 2012 R2

Dans la barre des tâches, cliquez sur Gestionnaire de serveur.

Dans Gestionnaire de serveur, cliquez sur le menu Gérer, puis sur Ajouter des rôles et des fonctionnalités.

Dans l’Assistant Ajout de rôles et de fonctionnalités, cliquez sur Suivant. Sélectionnez le type d’installation, puis cliquez sur Suivant. Sélectionnez le serveur de destination, puis cliquez sur Suivant.

Sur la page Serveur des rôles, développez Serveur internet (IIS), puis sélectionnez Serveur FTP.

Cliquez sur Suivant, puis, dans la page Sélectionner des fonctionnalités, cliquez à nouveau sur Suivant.

Dans la page Confirmer les sélections d’installation, cliquez sur Installer.

Dans la page Résultats , cliquez sur Fermer.

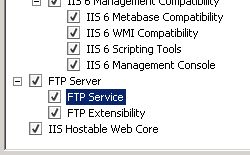

Windows 8 ou Windows 8.1

Dans l’écran d’accueil, déplacez le pointeur jusqu’au coin inférieur gauche, cliquez avec le bouton droit sur le bouton Démarrer, puis cliquez sur Panneau de configuration.

Dans le Panneau de configuration, cliquez sur Programmes et fonctionnalités, puis sur Activer ou désactiver des fonctionnalités Windows.

Développez Internet Information Services, puis sélectionnez Serveur FTP.

Cliquez sur OK.

Cliquez sur Fermer.

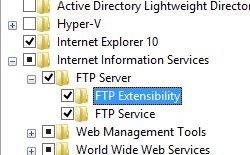

Windows Server 2008 R2

Dans la barre des tâches, cliquez sur Démarrer, pointez sur Outils d’administration, puis cliquez sur Gestionnaire de serveur.

Dans le volet hiérarchie du Gestionnaire de serveur, développez Rôles, puis cliquez sur Serveur web (IIS).

Dans le volet Serveur web (IIS), faites défiler jusqu’à la section Services de rôle, puis cliquez sur Ajouter des services de rôle.

Dans la page Sélectionner des services de rôle de l’Assistant Ajouter des services de rôle, développez le Serveur FTP.

Sélectionnez Service FTP.

Sélectionnez Suivant.

Dans la page Confirmer les sélections pour l'installation, cliquez sur Installer.

Dans la page Résultats , cliquez sur Fermer.

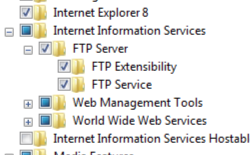

Windows 7

Dans la barre des tâches, cliquez sur Démarrer, puis sur Panneau de configuration.

Dans le Panneau de configuration, cliquez sur Programmes et fonctionnalités, puis sur Activer ou désactiver des fonctionnalités Windows.

Développez Internet Information Services puis Serveur FTP.

Sélectionnez Service FTP.

Cliquez sur OK.

Windows Server 2008 ou Windows Vista

Téléchargez le package d’installation à partir de l’URL suivante :

Suivez les instructions de la procédure pas à pas suivante pour installer le service FTP :

Procédure

À ce stade, il n’existe aucune interface utilisateur qui vous permet de configurer les paramètres d’authentification par certificat client pour un site FTP. Consultez les sections Configuration et Exemple de code de ce document pour plus d’informations sur la configuration des fonctionnalités personnalisées des paramètres d’authentification de certificat client sur un site FTP.

Configuration

Attributs

| Attribut | Description | ||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|

clientCertificatePolicy |

Attribut enum facultatif. Spécifie la stratégie de certificat client.

CertIgnore. |

||||||||||

validationFlags |

Attribut flags facultatif. Spécifie les indicateurs qui affectent la validation du certificat client.

|

||||||||||

revocationFreshnessTime |

Attribut timeSpan facultatif. Spécifie la durée pendant laquelle la liste de révocation est valide. La valeur par défaut est 00:00:00. |

||||||||||

revocationUrlRetrievalTimeout |

Attribut timeSpan facultatif. Spécifie le délai d’expiration pour récupérer des informations de révocation de certificat. La valeur par défaut est 00:01:00. |

||||||||||

useActiveDirectoryMapping |

Attribut Boolean facultatif. true si le mappage Active Directory doit être autorisé pour les certificats clients ; sinon, false. Le mappage Active Directory permet aux utilisateurs de domaine de se connecter à l’aide d’un certificat client configuré dans Active Directory. Remarque : cette fonctionnalité permet uniquement à la couche SSL de tenter de mapper un certificat client à un jeton utilisateur ; le jeton ne sera pas utilisé automatiquement. L’élément <clientCertAuthentication> est utilisé pour activer le jeton mappé en vue d’une utilisation par FTP au lieu des informations d’identification spécifiées via les commandes « USER » et « PASS ».La valeur par défaut est false. |

Éléments enfants

Aucune.

Exemple Configuration

L’exemple suivant affiche les paramètres de service FTP par défaut qui nécessitent des certificats SSL et client pour le canal de données et le canal de contrôle.

<siteDefaults>

<ftpServer serverAutoStart="true">

<security>

<authentication>

<anonymousAuthentication enabled="false" />

<basicAuthentication enabled="true" />

</authentication>

<ssl serverCertHash="57686f6120447564652c2049495320526f636b73"

controlChannelPolicy="SslRequire"

dataChannelPolicy="SslRequire" />

<sslClientCertificates clientCertificatePolicy="CertRequire"

useActiveDirectoryMapping="false" />

</security>

</ftpServer>

</siteDefaults>

Exemple de code

Les exemples suivants configurent le service FTP par défaut afin qu’il nécessite des certificats clients et nécessite SSL pour le canal de données et le canal de contrôle.

AppCmd.exe

appcmd.exe set config -section:system.applicationHost/sites /siteDefaults.ftpServer.security.ssl.serverCertHash:"57686f6120447564652c2049495320526f636b73" /commit:apphost

appcmd.exe set config -section:system.applicationHost/sites /siteDefaults.ftpServer.security.ssl.controlChannelPolicy:"SslRequire" /commit:apphost

appcmd.exe set config -section:system.applicationHost/sites /siteDefaults.ftpServer.security.ssl.dataChannelPolicy:"SslRequire" /commit:apphost

appcmd.exe set config -section:system.applicationHost/sites /siteDefaults.ftpServer.security.sslClientCertificates.clientCertificatePolicy:"CertRequire" /commit:apphost

appcmd.exe set config -section:system.applicationHost/sites /siteDefaults.ftpServer.security.sslClientCertificates.useActiveDirectoryMapping:"False" /commit:apphost

Remarque

Vous devez veiller à définir le paramètre commit sur apphost quand vous utilisez AppCmd.exe pour configurer ces paramètres. Cela valide les paramètres de configuration dans la section d’emplacement appropriée dans le fichier ApplicationHost.config.

C#

using System;

using System.Text;

using Microsoft.Web.Administration;

internal static class Sample

{

private static void Main()

{

using (ServerManager serverManager = new ServerManager())

{

Configuration config = serverManager.GetApplicationHostConfiguration();

ConfigurationSection sitesSection = config.GetSection("system.applicationHost/sites");

ConfigurationElement siteDefaultsElement = sitesSection.GetChildElement("siteDefaults");

ConfigurationElement ftpServerElement = siteDefaultsElement.GetChildElement("ftpServer");

ConfigurationElement securityElement = ftpServerElement.GetChildElement("security");

ConfigurationElement sslElement = securityElement.GetChildElement("ssl");

sslElement["controlChannelPolicy"] = @"SslAllow";

sslElement["dataChannelPolicy"] = @"SslAllow";

sslElement["serverCertHash"] = "57686f6120447564652c2049495320526f636b73";

ConfigurationElement sslClientCertificatesElement = securityElement.GetChildElement("sslClientCertificates");

sslClientCertificatesElement["clientCertificatePolicy"] = @"CertRequire";

sslClientCertificatesElement["useActiveDirectoryMapping"] = false;

serverManager.CommitChanges();

}

}

}

VB.NET

Imports System

Imports System.Text

Imports Microsoft.Web.Administration

Module Sample

Sub Main()

Dim serverManager As ServerManager = New ServerManager

Dim config As Configuration = serverManager.GetApplicationHostConfiguration

Dim sitesSection As ConfigurationSection = config.GetSection("system.applicationHost/sites")

Dim siteDefaultsElement As ConfigurationElement = sitesSection.GetChildElement("siteDefaults")

Dim ftpServerElement As ConfigurationElement = siteDefaultsElement.GetChildElement("ftpServer")

Dim securityElement As ConfigurationElement = ftpServerElement.GetChildElement("security")

Dim sslElement As ConfigurationElement = securityElement.GetChildElement("ssl")

sslElement("controlChannelPolicy") = "SslAllow"

sslElement("dataChannelPolicy") = "SslAllow"

sslElement("serverCertHash") = "57686f6120447564652c2049495320526f636b73"

Dim sslClientCertificatesElement As ConfigurationElement = securityElement.GetChildElement("sslClientCertificates")

sslClientCertificatesElement("clientCertificatePolicy") = "CertRequire"

sslClientCertificatesElement("useActiveDirectoryMapping") = False

serverManager.CommitChanges()

End Sub

End Module

JavaScript

var adminManager = new ActiveXObject('Microsoft.ApplicationHost.WritableAdminManager');

adminManager.CommitPath = "MACHINE/WEBROOT/APPHOST";

var sitesSection = adminManager.GetAdminSection("system.applicationHost/sites", "MACHINE/WEBROOT/APPHOST");

var siteDefaultsElement = sitesSection.ChildElements.Item("siteDefaults");

var ftpServerElement = siteDefaultsElement.ChildElements.Item("ftpServer");

var securityElement = ftpServerElement.ChildElements.Item("security");

var sslElement = securityElement.ChildElements.Item("ssl");

sslElement.Properties.Item("controlChannelPolicy").Value = "SslAllow";

sslElement.Properties.Item("dataChannelPolicy").Value = "SslAllow";

sslElement.Properties.Item("serverCertHash").Value = "57686f6120447564652c2049495320526f636b73";

var sslClientCertificatesElement = securityElement.ChildElements.Item("sslClientCertificates");

sslClientCertificatesElement.Properties.Item("clientCertificatePolicy").Value = "CertRequire";

sslClientCertificatesElement.Properties.Item("useActiveDirectoryMapping").Value = false;

adminManager.CommitChanges();

VBScript

Set adminManager = createObject("Microsoft.ApplicationHost.WritableAdminManager")

adminManager.CommitPath = "MACHINE/WEBROOT/APPHOST"

Set sitesSection = adminManager.GetAdminSection("system.applicationHost/sites", "MACHINE/WEBROOT/APPHOST")

Set siteDefaultsElement = sitesSection.ChildElements.Item("siteDefaults")

Set ftpServerElement = siteDefaultsElement.ChildElements.Item("ftpServer")

Set securityElement = ftpServerElement.ChildElements.Item("security")

Set sslElement = securityElement.ChildElements.Item("ssl")

sslElement.Properties.Item("controlChannelPolicy").Value = "SslAllow"

sslElement.Properties.Item("dataChannelPolicy").Value = "SslAllow"

sslElement.Properties.Item("serverCertHash").Value = "57686f6120447564652c2049495320526f636b73"

Set sslClientCertificatesElement = securityElement.ChildElements.Item("sslClientCertificates")

sslClientCertificatesElement.Properties.Item("clientCertificatePolicy").Value = "CertRequire"

sslClientCertificatesElement.Properties.Item("useActiveDirectoryMapping").Value = False

adminManager.CommitChanges()