Paramètres FTP sur SSL par défaut <ssl>

Vue d’ensemble

L’élément <ssl> spécifie les paramètres FTP sur SSL (Secure Sockets Layer) pour le service FTP ; FTP sur SSL a été introduit pour IIS 7 dans FTP 7.0.

Contrairement à l’utilisation de HTTP via SSL, qui nécessite un port et une connexion distincts pour une communication sécurisée (HTTPS), la communication FTP sécurisée se produit sur le même port que la communication non sécurisée. FTP 7 prend en charge deux formes différentes de FTP sur SSL :

- FTPS explicites : par défaut, les sites FTP et les clients utilisent le port 21 pour le canal de contrôle et le serveur et le client négocient les ports secondaires pour les connexions de canal de données. Dans une requête FTP classique, un client FTP se connecte à un site FTP sur le canal de contrôle puis le client peut négocier SSL/TLS avec le serveur pour le canal de contrôle ou le canal de données. Lorsque vous utilisez FTP 7, vous utilisez le protocole SSL explicite si vous activez FTPS et que vous affectez le site FTP à n’importe quel port sauf le port 990.

- FTPS implicite : FTPS implicite est une forme plus ancienne de FTP sur SSL qui est toujours prise en charge par FTP 7. Avec FTPS implicite, l’établissement d’une liaison SSL doit être négociée avant que toutes les commandes FTP puissent être envoyées par le client. De plus, même si le protocole FTPS explicite permet au client de décider arbitrairement d’utiliser SSL, FTPS implicite exige que l’intégralité de la session FTP soit chiffrée. Lorsque vous utilisez FTP 7, vous utilisez le protocole SSL implicite si vous activez FTPS et que vous affectez le site FTP au port 990.

Selon les options de sécurité que vous configurez dans les attributs controlChannelPolicy et dataChannelPolicy, un client FTP peut basculer entre une session FTPS sécurisée et non sécurisée plusieurs fois dans une seule session FTPS explicite. Il existe plusieurs façons d’implémenter cette opération en fonction des besoins de votre entreprise :

| controlChannelPolicy | dataChannelPolicy | Notes |

|---|---|---|

SslAllow |

SslAllow |

Cette configuration permet au client de décider si une partie de la session FTP doit être chiffrée. |

SslRequireCredentialsOnly |

SslAllow |

Cette configuration protège les informations d’identification de votre client FTP contre l’écoute électronique et permet au client de décider si les transferts de données doivent être chiffrés. |

SslRequireCredentialsOnly |

SslRequire |

Cette configuration nécessite que les informations d’identification du client soient sécurisées puis laisse le client décider si les commandes FTP doivent être chiffrées. Toutefois, tous les transferts de données doivent être chiffrés. |

SslRequire |

SslRequire |

Cette configuration est la plus sécurisée : le client doit négocier SSL à l’aide des commandes liées au protocole FTPS avant que d’autres commandes FTP soient autorisées et tous les transferts de données doivent être chiffrés. |

Compatibilité

| Version | Notes |

|---|---|

| IIS 10.0 | L’élément <ssl> n’a pas été modifié dans IIS 10.0. |

| IIS 8.5 | L’élément <ssl> n’a pas été modifié dans IIS 8.5. |

| IIS 8.0 | L’élément <ssl> n’a pas été modifié dans IIS 8.0. |

| IIS 7.5 | L’élément <ssl> de l’élément <security> est fourni en tant que fonctionnalité IIS 7.5. |

| IIS 7.0 | L’élément <ssl> de l’élément <security>, qui était un téléchargement distinct pour IIS 7.0, a été introduit dans FTP 7.0. |

| IIS 6.0 | Le service FTP dans IIS 6.0 ne prenait pas en charge FTP via SSL. |

Remarque

Les services FTP 7.0 et FTP 7.5 ont été expédiés hors bande pour IIS 7.0, ce qui nécessite le téléchargement et l’installation du service à partir de l’URL suivante :

Avec Windows 7 et Windows Server 2008 R2, le service FTP 7.5 est fourni en tant que fonctionnalité pour IIS 7.5. Le téléchargement du service FTP n’est donc plus nécessaire.

Programme d’installation

Pour prendre en charge la publication FTP pour votre serveur web, vous devez installer le service FTP. Pour cela, procédez comme suit.

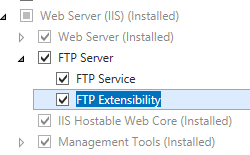

Windows Server 2012 ou Windows Server 2012 R2

Dans la barre des tâches, cliquez sur Gestionnaire de serveur.

Dans Gestionnaire de serveur, cliquez sur le menu Gérer, puis sur Ajouter des rôles et des fonctionnalités.

Dans l’Assistant Ajout de rôles et de fonctionnalités, cliquez sur Suivant. Sélectionnez le type d’installation, puis cliquez sur Suivant. Sélectionnez le serveur de destination, puis cliquez sur Suivant.

Dans la page Rôles serveur, développez Serveur web (IIS),puis sélectionnez Serveur FTP.

Cliquez sur Suivant puis sur la pageSélectionner des fonctionnalités, cliquez à nouveau sur Suivant.

Dans la page Confirmer les sélections d’installation, cliquez sur Installer.

Dans la page Résultats , cliquez sur Fermer.

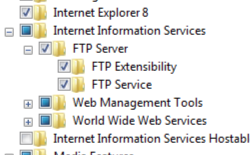

Windows 8 ou Windows 8.1

Dans l’écran Démarrer, déplacez le pointeur en bas à gauche, cliquez avec le bouton droit sur le bouton Démarrer, puis cliquez sur Panneau de configuration.

Dans Panneau de configuration, cliquez sur Programmes et fonctionnalités, puis sur Activer ou désactiver des fonctionnalités Windows.

Développez Internet Information Services, puis sélectionnez Serveur FTP.

Cliquez sur OK.

Cliquez sur Fermer.

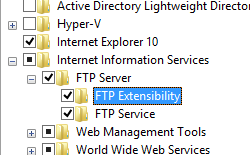

Windows Server 2008 R2

Dans la barre des tâches, cliquez sur Démarrer, pointez sur Outils d’administration, puis cliquez sur Gestionnaire de serveur.

Dans le volet hiérarchie du Gestionnaire de serveur, développez Rôles, puis cliquez sur Serveur web (IIS).

Dans le volet Serveur web (IIS), faites défiler jusqu’à la section Services de rôle, puis cliquez sur Ajouter des services de rôle.

Dans la page Sélectionner des services de rôle de l’Assistant Ajouter des services de rôle, développez le Serveur FTP.

Sélectionnez Service FTP.

Sélectionnez Suivant.

Dans la page Confirmer les sélections pour l'installation, cliquez sur Installer.

Dans la page Résultats , cliquez sur Fermer.

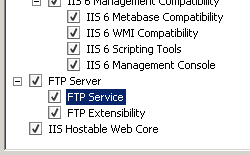

Windows 7

Dans la barre des tâches, cliquez sur Démarrer, puis sur Panneau de configuration.

Dans le Panneau de configuration, cliquez sur Programmes et fonctionnalités, puis sur Activer ou désactiver des fonctionnalités Windows.

Développez Internet Information Services, puis Serveur FTP.

Sélectionnez Service FTP.

Cliquez sur OK.

Windows Vista ou Windows Server 2008

Téléchargez le package d’installation à partir de l’URL suivante :

Suivez les instructions de la procédure pas à pas suivante pour installer le service FTP :

Procédure

Comment configurer les options SSL par défaut pour un serveur FTP

Ouvrez le Gestionnaire des services Internet (IIS) :

Si vous utilisez Windows Server 2012 ou Windows Server 2012 R2 :

- Dans la barre des tâches, cliquez sur Gestionnaire de serveur, cliquez sur Outils, puis sur Gestionnaire Internet Information Services (IIS).

Si vous utilisez Windows 8 ou Windows 8.1 :

- Maintenez la touche Windows enfoncée, appuyez sur la lettre X, puis cliquez sur Panneau de configuration.

- Cliquez sur Outils d’administration, puis double-cliquez sur Gestionnaire Internet Information Services (IIS).

Si vous utilisez Windows Server 2008 ou Windows Server 2008 R2 :

- Cliquez sur Démarrer, placez le curseur sur Outils d’administration, puis cliquez sur Gestionnaire Internet Information Services (IIS).

Si vous utilisez Windows Vista ou Windows 7 :

- Dans la barre des tâches, cliquez sur Démarrer, puis sur Panneau de configuration.

- Double-cliquez sur Outils d’administration, puis double-cliquez sur Gestionnaire Internet Information Services (IIS).

Dans le volet Connexions, cliquez sur le nom du serveur.

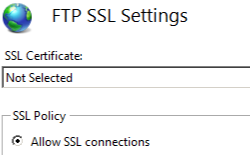

Dans le volet Accueil du serveur, double-cliquez sur la fonctionnalité Paramètres SSL FTP.

Dans la liste des certificats SSL, sélectionnez le certificat que vous souhaitez utiliser pour les connexions au serveur FTP.

Sous Stratégie SSL, sélectionnez l’une des options suivantes :

Autoriser les connexions SSL : permet au serveur FTP de prendre en charge les connexions SSL et non-SSL avec un client.

Exiger les connexions SSL : requiert le chiffrement SSL pour les communications entre le serveur FTP et un client.

Personnalisé : vous permet de configurer une autre stratégie de chiffrement SSL pour le canal de contrôle et le canal de données. Si vous choisissez cette option, cliquez sur le bouton Avancé.... Lorsque la boîte de dialogue Stratégie SSL avancée s’ouvre, sélectionnez les options suivantes :

Sous Canal de contrôle, sélectionnez l’une des options suivantes pour le chiffrement SSL sur le canal de contrôle :

- Autoriser : spécifie que SSL est autorisé pour le canal de contrôle ; un client FTP peut utiliser SSL pour le canal de contrôle mais ce n’est pas obligatoire.

- Exiger : spécifie que SSL est requis pour le canal de contrôle ; un client FTP peut ne pas basculer vers un mode de communication non sécurisé pour le canal de contrôle.

- Exiger uniquement les informations d’identification : spécifie que seules les informations d’identification de l’utilisateur doivent être envoyées via une session SSL. Un client FTP doit utiliser SSL pour son nom d’utilisateur et son mot de passe, mais le client n’est pas tenu d’utiliser SSL pour le canal de contrôle une fois connecté.

Sous Canal de données, sélectionnez l’une des options suivantes pour le chiffrement SSL sur le canal de données :

- Autoriser : SSL est autorisé pour le canal de données. Un client FTP peut utiliser SSL pour le canal de données mais cela n’est pas obligatoire.

- Exiger : SSL est requis pour le canal de données. Un client FTP peut ne pas basculer vers un mode de communication non sécurisé pour le canal de données.

- Refuser : SSL est refusé pour le canal de données. Un client FTP peut ne pas utiliser SSL pour le canal de données.

Cliquez sur OK pour fermer la boîte de dialogue Stratégie SSL avancée.

Dans le volet Actions, cliquez sur Appliquer.

Configuration

Attributs

| Attribut | Description | ||||||||

|---|---|---|---|---|---|---|---|---|---|

controlChannelPolicy |

Attribut d’énumération facultatif. Spécifie la stratégie SSL pour le canal de contrôle FTP. Remarque : Il n’existe aucune valeur d’énumération qui refuse SSL pour le canal de commande. Pour refuser SSL, ne liez pas de certificat SSL au site FTP en spécifiant un hachage de certificat dans l’attribut serverCertHash.

SslRequire. |

||||||||

dataChannelPolicy |

Attribut d’énumération facultatif. Spécifie la stratégie SSL pour le canal de données FTP.

SslRequire. |

||||||||

serverCertHash |

Attribut de chaîne facultatif. Spécifie le hachage d’empreinte numérique du certificat côté serveur à utiliser pour les connexions SSL. Il n'y a pas de valeur par défaut. |

||||||||

serverCertStoreName |

Attribut de chaîne facultatif. Spécifie le magasin de certificats pour les certificats SSL du serveur. La valeur par défaut est MY. |

||||||||

ssl128 |

Attribut Boolean facultatif. Spécifie si SSL 128 bits est requis. La valeur par défaut est false. |

Éléments enfants

Aucune.

Exemple Configuration

L’échantillon de configuration suivant démontre comment activer l’accès SSL sur le canal de contrôle et le canal de données du service FTP par défaut.

Exemple de configuration SSL (temp desc).

<siteDefaults>

<ftpServer>

<security>

<ssl controlChannelPolicy="SslAllow" dataChannelPolicy="SslAllow" serverCertHash="57686f6120447564652c2049495320526f636b73"/>

</security>

</ftpServer>

</siteDefaults>

Exemple de code

L’échantillon suivant démontre comment activer l’accès SSL sur le canal de contrôle et le canal de données du service FTP par défaut.

AppCmd.exe

appcmd.exe set config -section:system.applicationHost/sites /siteDefaults.ftpServer.security.ssl.controlChannelPolicy:"SslAllow" /commit:apphost

appcmd.exe set config -section:system.applicationHost/sites /siteDefaults.ftpServer.security.ssl.dataChannelPolicy:"SslAllow" /commit:apphost

appcmd.exe set config -section:system.applicationHost/sites /siteDefaults.ftpServer.security.ssl.serverCertHash:"57686f6120447564652c2049495320526f636b73" /commit:apphost

Remarque

Vous devez veiller à définir le paramètre commit sur apphost quand vous utilisez AppCmd.exe pour configurer ces paramètres. Cela valide les paramètres de configuration dans la section d’emplacement appropriée dans le fichier ApplicationHost.config.

C#

using System;

using System.Text;

using Microsoft.Web.Administration;

internal static class Sample

{

private static void Main()

{

using (ServerManager serverManager = new ServerManager())

{

Configuration config = serverManager.GetApplicationHostConfiguration();

ConfigurationSection sitesSection = config.GetSection("system.applicationHost/sites");

ConfigurationElement siteDefaultsElement = sitesSection.GetChildElement("siteDefaults");

ConfigurationElement ftpServerElement = siteDefaultsElement.GetChildElement("ftpServer");

ConfigurationElement securityElement = ftpServerElement.GetChildElement("security");

ConfigurationElement sslElement = securityElement.GetChildElement("ssl");

sslElement["controlChannelPolicy"] = @"SslAllow";

sslElement["dataChannelPolicy"] = @"SslAllow";

sslElement["serverCertHash"] = "57686f6120447564652c2049495320526f636b73";

serverManager.CommitChanges();

}

}

}

VB.NET

Imports System

Imports System.Text

Imports Microsoft.Web.Administration

Module Sample

Sub Main()

Dim serverManager As ServerManager = New ServerManager

Dim config As Configuration = serverManager.GetApplicationHostConfiguration

Dim sitesSection As ConfigurationSection = config.GetSection("system.applicationHost/sites")

Dim siteDefaultsElement As ConfigurationElement = sitesSection.GetChildElement("siteDefaults")

Dim ftpServerElement As ConfigurationElement = siteDefaultsElement.GetChildElement("ftpServer")

Dim securityElement As ConfigurationElement = ftpServerElement.GetChildElement("security")

Dim sslElement As ConfigurationElement = securityElement.GetChildElement("ssl")

sslElement("controlChannelPolicy") = "SslAllow"

sslElement("dataChannelPolicy") = "SslAllow"

sslElement("serverCertHash") = "57686f6120447564652c2049495320526f636b73"

serverManager.CommitChanges()

End Sub

End Module

JavaScript

var adminManager = new ActiveXObject('Microsoft.ApplicationHost.WritableAdminManager');

adminManager.CommitPath = "MACHINE/WEBROOT/APPHOST";

var sitesSection = adminManager.GetAdminSection("system.applicationHost/sites", "MACHINE/WEBROOT/APPHOST");

var siteDefaultsElement = sitesSection.ChildElements.Item("siteDefaults");

var ftpServerElement = siteDefaultsElement.ChildElements.Item("ftpServer");

var securityElement = ftpServerElement.ChildElements.Item("security");

var sslElement = securityElement.ChildElements.Item("ssl");

sslElement.Properties.Item("controlChannelPolicy").Value = "SslAllow";

sslElement.Properties.Item("dataChannelPolicy").Value = "SslAllow";

sslElement.Properties.Item("serverCertHash").Value = "57686f6120447564652c2049495320526f636b73";

adminManager.CommitChanges();

VBScript

Set adminManager = createObject("Microsoft.ApplicationHost.WritableAdminManager")

adminManager.CommitPath = "MACHINE/WEBROOT/APPHOST"

Set sitesSection = adminManager.GetAdminSection("system.applicationHost/sites", "MACHINE/WEBROOT/APPHOST")

Set siteDefaultsElement = sitesSection.ChildElements.Item("siteDefaults")

Set ftpServerElement = siteDefaultsElement.ChildElements.Item("ftpServer")

Set securityElement = ftpServerElement.ChildElements.Item("security")

Set sslElement = securityElement.ChildElements.Item("ssl")

sslElement.Properties.Item("controlChannelPolicy").Value = "SslAllow"

sslElement.Properties.Item("dataChannelPolicy").Value = "SslAllow"

sslElement.Properties.Item("serverCertHash").Value = "57686f6120447564652c2049495320526f636b73"

adminManager.CommitChanges()