Utiliser l’authentification d’application uniquement avec l’interface CLI Microsoft Graph

L’interface de ligne de commande (CLI) Microsoft Graph prend en charge deux types d’authentification : l’accès délégué et l’accès aux applications uniquement. Cette rubrique décrit la configuration nécessaire pour activer l’accès aux applications uniquement.

Remarque

L’accès d’application uniquement accorde des autorisations directement à une application et nécessite qu’un administrateur consente aux étendues d’autorisation requises. Pour plus d’informations, consultez Plateforme d'identités Microsoft et le flux d’informations d’identification du client OAuth 2.0.

Dans cette rubrique, vous allez configurer l’accès aux applications uniquement pour un script simple afin de répertorier les utilisateurs et les groupes dans votre locataire Microsoft 365.

Configuration

Avant de pouvoir utiliser l’accès d’application uniquement avec le Kit de développement logiciel (SDK), vous avez besoin des éléments suivants :

- Certificat à utiliser comme informations d’identification pour l’application. Il peut s’agir d’un certificat auto-signé ou d’un certificat d’une autorité. Pour plus d’informations sur la création d’un certificat auto-signé, consultez la section Contenu associé .

- Inscrivez une application dans Microsoft Entra ID, configurez-la avec les étendues d’autorisation requises par votre scénario et partagez la clé publique pour votre certificat.

Certificat

Un certificat X.509 doit être installé dans le magasin approuvé de votre utilisateur sur l’ordinateur sur lequel vous allez exécuter le script. Vous aurez également besoin que la clé publique du certificat soit exportée au format .cer, .pem ou .crt. Vous aurez besoin de la valeur de l’objet du certificat ou de son empreinte numérique.

Inscription de l’application

Vous pouvez inscrire l’application dans le centre d'administration Microsoft Entra.

Connectez-vous au Centre d'administration Microsoft 365.

Développez le menu >Identité, sélectionnez Applications>inscriptions d'applications>Nouvelle inscription.

Sur la page Inscrire une application, définissez les valeurs comme suit.

- Définissez le Nom sur

Graph CLI App-Only. - Définissez Types de comptes pris en chargesur Comptes dans cet annuaire organisationnel uniquement.

- Laissez l’URI de redirection vide.

- Définissez le Nom sur

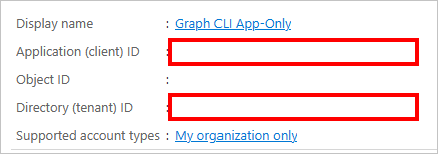

Sélectionner Inscription. Dans la page Application CLI Graph uniquement, copiez les valeurs de l’ID d’application (client) et de l’IDd’annuaire (locataire) et enregistrez-les.

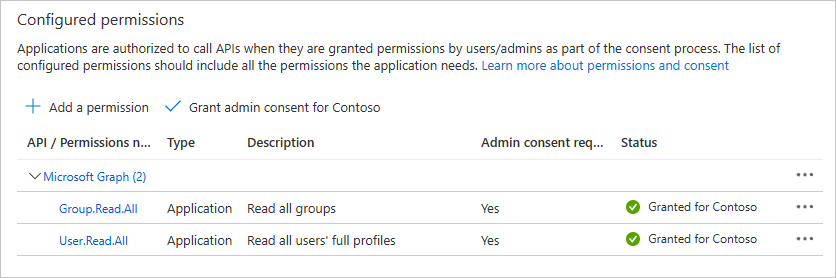

Sous Gérer, sélectionnez Autorisations d’API. Choisissez Ajouter une autorisation.

Sélectionnez Microsoft Graph, puis Autorisations d’application. Ajoutez User.Read.All et Group.Read.All, puis sélectionnez Ajouter des autorisations.

Dans Autorisations configurées, supprimez l’autorisation User.Read déléguée sous Microsoft Graph en sélectionnant ... à droite de l’autorisation et en sélectionnant Supprimer l’autorisation. Sélectionnez Oui, supprimer pour confirmer.

Sélectionnez le bouton Accorder le consentement de l’administrateur pour... , puis sélectionnez Oui pour accorder le consentement administrateur pour les autorisations d’application configurées. La colonne État de la table Autorisations configurées devient Accordée pour ....

Sous Gérer, sélectionnez Certificats & secrets, puis sélectionnez l’onglet Certificats . Sélectionnez le bouton Charger le certificat . Accédez au fichier de clé publique de votre certificat, puis sélectionnez Ajouter.

Authentifier

Après avoir effectué les étapes de configuration précédentes, vous devez disposer de trois informations :

- Objet du certificat ou empreinte numérique du certificat chargé sur votre inscription d’application Microsoft Entra.

- ID d’application pour l’inscription de votre application.

- Votre ID de locataire.

Vous allez utiliser ces informations pour tester l’authentification. Ouvrez PowerShell et exécutez la commande suivante, en remplaçant les espaces réservés par vos informations.

mgc login --client-id YOUR_APP_ID --tenant-id YOUR_TENANT_ID --certificate-name "YOUR_CERT_SUBJECT" --strategy ClientCertificate

Vous pouvez également utiliser l’empreinte numérique du certificat au lieu de l’objet.

mgc login --client-id YOUR_APP_ID --tenant-id YOUR_TENANT_ID --certificate-thumb-print "YOUR_CERT_THUMBPRINT" --strategy ClientCertificate

Répertorier les utilisateurs et les groupes

Exécutez la commande suivante pour répertorier les 50 premiers utilisateurs de votre locataire, mis en forme sous forme de tableau.

mgc users list --select displayName,id --top 50 --output TABLE

La commande retourne les noms d’affichage et les ID des utilisateurs dans une table.

┌────────────────────────────────────┬──────────────────────────────────────────────────┐

│ displayName │ id │

├────────────────────────────────────┼──────────────────────────────────────────────────┤

│ Conf Room Adams │ 70214bd8-c3eb-4ec4-8c3e-9027b2764c52 │

│ Adele Vance │ 05fb57bf-2653-4396-846d-2f210a91d9cf │

│ MOD Administrator │ 965d30b5-f1ba-4f59-90f0-4d81dfb1aa42 │

│ Alex Wilber │ a36fe267-a437-4d24-b39e-7344774d606c │

│ Allan Deyoung │ 54cebbaa-2c56-47ec-b878-c8ff309746b0 │

└────────────────────────────────────┴──────────────────────────────────────────────────┘

Exécutez la commande suivante pour répertorier les 50 premiers groupes de votre locataire, au format JSON.

mgc groups list --select displayName,id --top 50

La commande retourne les noms complets et les ID des groupes au format JSON.

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#groups(displayName,id)",

"value": [

{

"displayName": "Parents of Contoso",

"id": "1a0405b3-57d1-48fc-ad18-6cb63b350826"

},

{

"displayName": "Digital Initiative Public Relations",

"id": "22cf3814-dbef-4eb0-abe3-759b320b7d76"

},

{

"displayName": "Communications",

"id": "268360c5-ad3a-44c0-b35c-cef473609d9d"

},

{

"displayName": "Paralegals",

"id": "2fb31b50-4c46-4ae9-8177-19347e68ce8e"

},

{

"displayName": "Leadership",

"id": "364fad81-7c37-455d-94bb-7d5a209c42fe"

},

]

}

Se déconnecter

Enfin, déconnectez-vous de l’interface CLI.

mgc logout