Configurer les autorisations de stockage SMB

FSLogix fonctionne avec les systèmes de stockage SMB pour stocker des conteneurs Profil ou ODFC. Le stockage SMB est utilisé dans les configurations standard où VHDLocations contient le chemin UNC vers les emplacements de stockage. Les fournisseurs de stockage SMB peuvent également être utilisés dans les configurations du cache cloud où LESLOCATIONS SONT utilisées au lieu de VHDLocations.

Les autorisations de stockage SMB s’appuient sur les listes de contrôle d’accès NTFS traditionnelles appliquées aux niveaux de fichiers ou de dossiers pour garantir la sécurité appropriée des données stockées. Quand vous utilisez Azure Files, vous devez activer une source Active Directory (AD), puis attribuer des autorisations au niveau du partage à la ressource. Vous pouvez attribuer des autorisations au niveau du partage de deux manières. Vous pouvez les affecter à des utilisateurs/groupes d’ID Entra spécifiques, et vous pouvez les affecter à toutes les identités authentifiées en tant qu’autorisation de niveau partage par défaut.

Avant de commencer

Avant de configurer les autorisations de stockage SMB, vous devez d’abord avoir le fournisseur de stockage SMB créé et correctement associé à l’autorité d’identité appropriée pour votre organisation et le type de fournisseur de stockage.

Important

Vous devez comprendre les processus nécessaires pour utiliser Azure Files ou Azure NetApp Files pour le stockage SMB dans votre environnement.

Azure Files

Le plan fournit les concepts initiaux nécessaires lors de l’utilisation d’Azure Files en tant que fournisseur de stockage SMB. Quelle que soit la configuration Active Directory sélectionnée, il est recommandé de configurer l’autorisation au niveau du partage par défaut à l’aide du contributeur de partage SMB de données de fichier de stockage, qui est affectée à toutes les identités authentifiées. Pour pouvoir définir la ou les listes de contrôle d’accès Windows, veillez à attribuer des autorisations au niveau du partage pour des utilisateurs ou des groupes Entra ID spécifiques avec le rôle Contributeur avec élévation de privilèges de partage SMB de données de fichier de stockage et passez en revue Configurer les autorisations de répertoire et de niveau fichier sur SMB.

Azure NetApp Files

Azure NetApp Files s’appuie uniquement sur les ACL Windows.

- Créer un compte NetApp.

- Comprendre les instructions pour services de domaine Active Directory conception et la planification de site pour Azure NetApp Files.

- Créez un pool de capacités pour Azure NetApp Files.

- Créer un volume SMB pour Azure NetApp Files.

Configurer les ACL Windows

Les listes de contrôle d’accès Windows sont importantes à configurer correctement afin que seul l’utilisateur (CREATOR OWNER) ait accès à son répertoire de profil ou à son fichier VHD(x). En outre, vous devez vous assurer que tous les autres groupes d’administration disposent d’un « contrôle total » du point de vue opérationnel. Ce concept est appelé accès basé sur l’utilisateur et est la configuration recommandée.

Tout partage de fichiers SMB a un ensemble de listes de contrôle d’accès par défaut. Ces exemples sont les trois (3) types les plus courants de partages de fichiers SMB et leurs ACL par défaut.

|

|

|

|---|---|---|

| Liste de contrôle d’accès du serveur de fichiers | Azure Files Share ACL(s) | ACL Azure NetApp Files |

Important

L’application des ACL aux partages de fichiers Azure peut nécessiter une (1) de deux méthodes (2) :

- Fournissez un utilisateur ou un groupe avec le rôle Contributeur avec élévation de privilèges de partage de données de fichier de stockage au niveau du compte de stockage ou du contrôle d’accès au partage de fichiers (IAM).

- Montez le partage de fichiers à l’aide de la clé de compte de stockage.

Étant donné qu’il existe des vérifications d’accès à deux niveaux (le niveau de partage et le niveau fichier/répertoire), l’application de la ou des listes de contrôle d’accès est restreinte. Seuls les utilisateurs disposant du rôle Contributeur avec élévation de privilèges de partage SMB de données de fichier de stockage peuvent attribuer des autorisations sur la racine du partage de fichiers ou d’autres fichiers ou répertoires sans utiliser la clé de compte de stockage. Toutes les autres attributions d’autorisations de fichier/répertoire nécessitent la connexion préalable au partage à l’aide de la clé du compte de stockage.

ACL(s) recommandée(s)

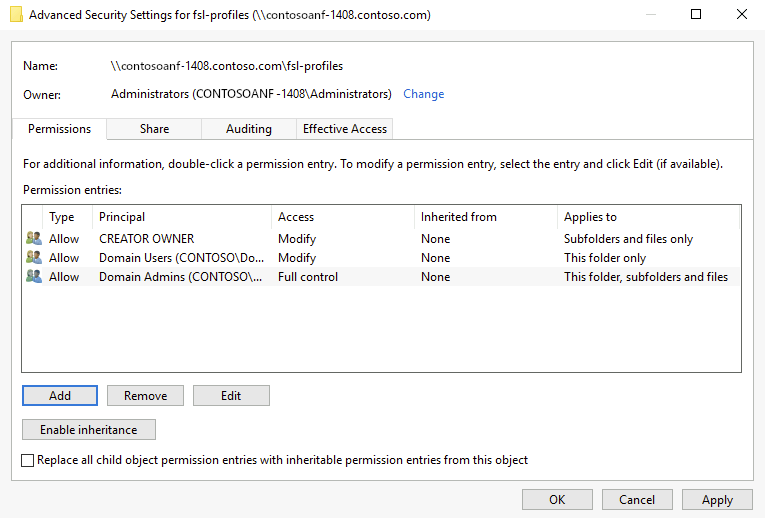

Le tableau présente la ou les listes de contrôle d’accès recommandées à configurer.

| Principal | Access | S’applique à | Description |

|---|---|---|---|

| Créateur propriétaire | Modifier (lecture/écriture) | Sous-dossiers et fichiers uniquement | Garantit que le répertoire de profil créé par l’utilisateur dispose des autorisations appropriées uniquement pour cet utilisateur. |

| CONTOSO\Domain Admins | Contrôle total | Ce dossier, ses sous-dossiers et ses fichiers | Remplacez par votre groupe d’organisations utilisés à des fins d’administration. |

| CONTOSO\Domain Users | Modifier (lecture/écriture) | Ce dossier uniquement | Permet aux utilisateurs autorisés de créer leur répertoire de profil. Remplacez par les utilisateurs de l’organisation qui ont besoin d’un accès pour créer des profils. |

Appliquer des ACL Windows à l’aide d’icacls

Utilisez la commande Windows suivante pour configurer les autorisations recommandées pour tous les répertoires et fichiers sous le partage de fichiers, y compris le répertoire racine.

Remarque

N’oubliez pas de remplacer les valeurs d’espace réservé dans l’exemple par vos propres valeurs.

icacls \\contosoanf-1408.contoso.com\fsl-profiles /inheritance:r

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CREATOR OWNER":(OI)(CI)(IO)(M)

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CONTOSO\Domain Admins":(OI)(CI)(F)

icacls \\contosoanf-1408.contoso.com\fsl-profiles /grant:r "CONTOSO\Domain Users":(M)

Pour plus d’informations sur l’utilisation des listes de contrôle d’accès Windows et sur les différents types d’autorisations prises en charge, consultez la référence de ligne de commande pour les listes de contrôle d’accès Windows.

Appliquer des ACL Windows à l’aide de l’Explorateur Windows

Utilisez Windows Explorateur de fichiers pour appliquer les autorisations recommandées à tous les répertoires et fichiers sous le partage de fichiers, y compris le répertoire racine.

Ouvrez Windows Explorateur de fichiers à la racine du partage de fichiers.

Cliquez avec le bouton droit dans la zone ouverte dans le volet droit et sélectionnez Propriétés.

Sélectionnez l'onglet Sécurité .

Sélectionnez Avancé.

Sélectionnez Désactiver l’héritage.

Remarque

Si vous y êtes invité, supprimez les autorisations héritées au lieu de copier

Sélectionnez Ajouter.

Sélectionnez « Sélectionner un principal ».

Tapez « CREATOR OWNER » et sélectionnez Vérifier le nom, puis OK.

Pour « S’applique à : », sélectionnez « Sous-dossiers et fichiers uniquement ».

Pour « Autorisations de base : », sélectionnez « Modifier ».

Cliquez sur OK.

Répétez les étapes 6 à 11 en fonction des ACL recommandées.

Sélectionnez OK et OK pour terminer l’application des autorisations.

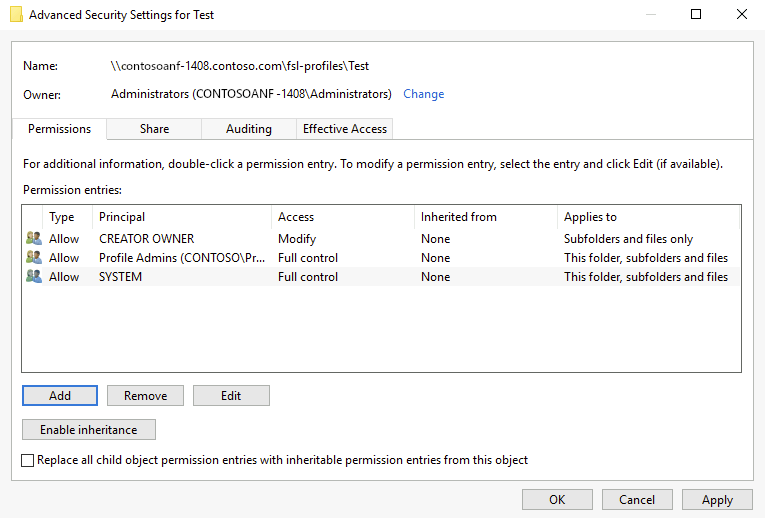

Appliquer des ACL Windows à l’aide de la configuration SIDDirSDDL

Par ailleurs, FSLogix fournit un paramètre de configuration qui définit la ou les ACL Windows sur le répertoire pendant le processus de création. Le paramètre de configuration SIDDirSDDL accepte une chaîne SDDL qui définit la ou les listes de contrôle d’accès à appliquer au répertoire lors de sa création.

Créer votre chaîne SDDL

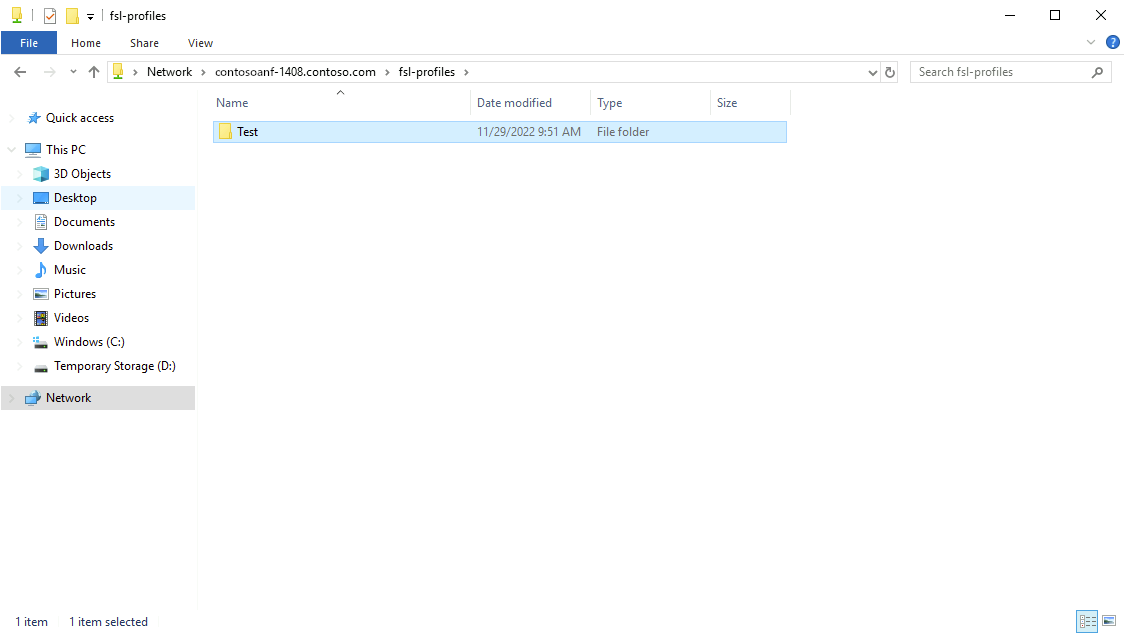

Créez un dossier « Test » sur le partage de fichiers SMB.

Modifiez les autorisations pour qu’elles correspondent à votre organisation.

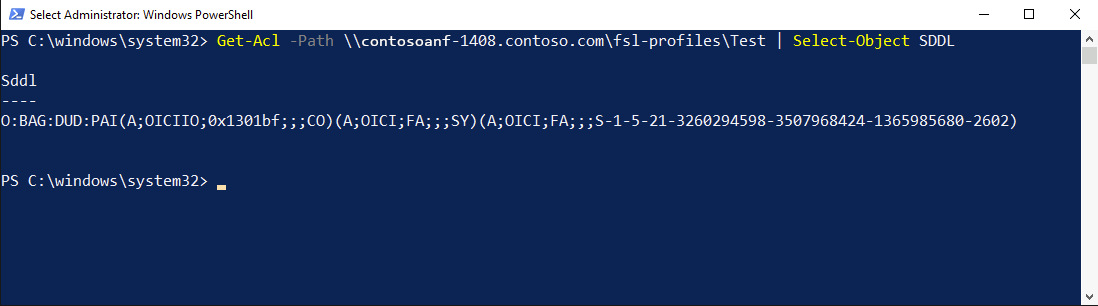

Ouvrez un terminal PowerShell.

Tapez

Get-Acl -Path \\contosoanf-1408.contoso.com\fsl-profiles\Test | Select-Object Sddl.

Copiez la sortie dans le Bloc-notes.

Remplacez

O:BAGpar (Définit le SID de l’utilisateur comme propriétaire duO:%sid%dossier).Remplacez

(A;OICIIO;0x1301bf;;;CO)par(A;OICIIO;0x1301bf;;;%sid%)(Donne les droits de modification SID de l’utilisateur à tous les éléments).Dans votre configuration FSLogix, appliquez le paramètre SIDDirSDDL.

- Nom de la valeur : SIDDirSDDL

- Type de valeur : REG_SZ

- Valeur :

O:%sid%G:DUD:PAI(A;OICIIO;0x1301bf;;;%sid%)(A;OICI;FA;;;SY)(A;OICI;FA;;;S-1-5-21-3260294598-3507968424-1365985680-2602)

Lorsque la connexion de l’utilisateur pour la première fois, son répertoire est créé avec ces autorisations.