Vue d’ensemble de la sécurité OneLake

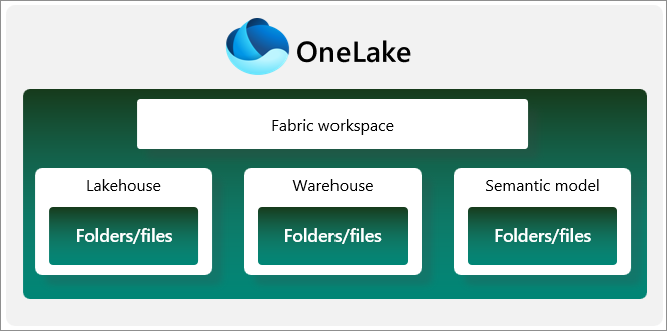

OneLake est un lac de données hiérarchique, comme Azure Data Lake Storage (ADLS) Gen2 ou le système de fichiers Windows. Cette structure vous permet de définir la sécurité à différents niveaux de la hiérarchie pour régir l’accès. Certains niveaux de la hiérarchie reçoivent un traitement spécial, car ils sont corrélés avec les concepts Fabric.

Espace de travail : environnement collaboratif pour la création et la gestion d’éléments.

Élément : ensemble de fonctionnalités regroupées dans un composant unique. Un élément de données est un sous-type d’élément qui permet de stocker des données à l’aide de OneLake.

Dossiers : dossiers au sein d’un élément utilisé pour le stockage et la gestion des données.

Les éléments vivent toujours dans les espaces de travail et les espaces de travail vivent toujours directement sous l’espace de noms OneLake. Vous pouvez visualiser cette structure comme suit :

Autorisations d’espace de travail

Les autorisations relatives à l'espace de travail permettent de définir l'accès à tous les éléments de cet espace. Il existe 4 rôles d’espace de travail différents, chacun d’eux accorde différents types d’accès.

| Rôle | Peut ajouter des administrateurs ? | Peut ajouter des membres ? | Peut écrire des données et créer des éléments ? | Peut lire des données ? |

|---|---|---|---|---|

| Admin | Oui | Oui | Oui | Oui |

| Membre | Non | Oui | Oui | Oui |

| Contributeur | Non | Non | Oui | Oui |

| Viewer | Non | Non | Non | Oui |

Remarque

Vous pouvez afficher l’élément Warehouse avec des rôles en lecture-écriture, mais vous ne pouvez écrire dans des entrepôts qu’à l’aide de requêtes SQL.

Vous pouvez simplifier la gestion des rôles d’espace de travail Fabric en les affectant à des groupes de sécurité. Cette méthode vous permet de contrôler l’accès en ajoutant ou en supprimant des membres du groupe de sécurité.

Autorisations d’élément

Avec la fonctionnalité de partage, vous pouvez accorder à un utilisateur un accès direct à un élément. L’utilisateur ne peut voir que cet élément dans l’espace de travail, et il n’est membre d’aucun rôle d’espace de travail. Les autorisations d’élément accordent l’accès pour se connecter à cet élément et les points de terminaison d’élément auxquels l’utilisateur est en mesure d’accéder.

| Autorisation | Voir les métadonnées de l'élément ? | Voir les données dans SQL ? | Voir les données dans OneLake ? |

|---|---|---|---|

| Lire | Oui | No | Non |

| ReadData | Non | Oui | Non |

| ReadAll | Non | Non | Oui* |

*Non applicable aux éléments avec les rôles d’accès aux données OneLake (préversion) activés. Si la préversion est activée, ReadAll accorde uniquement l’accès si le rôle DefaultReader est en cours d’utilisation. Si ce rôle est modifié ou supprimé, l’accès est accordé en fonction des rôles d’accès aux données dont l’utilisateur fait partie.

Une autre façon de configurer les autorisations consiste à utiliser la page Gérer les autorisations d’un élément. À l’aide de cette page, vous pouvez ajouter ou supprimer une autorisation d’élément individuelle pour les utilisateurs ou les groupes. Les autorisations exactes disponibles sont déterminées par le type d’élément.

Autorisations de calcul

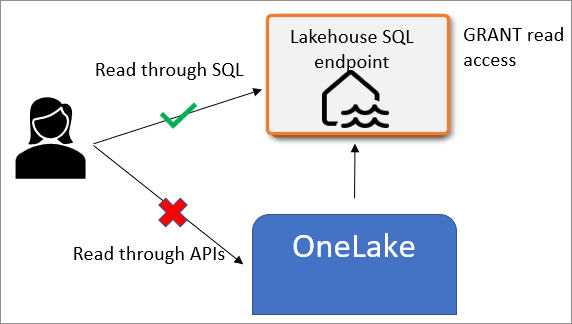

L’accès aux données peut être accordé via le moteur de calcul SQL dans Microsoft Fabric. L’accès accordé par le biais de SQL s’applique uniquement aux utilisateurs qui accèdent aux données via SQL, mais vous pouvez utiliser cette sécurité pour accorder un accès plus sélectif à certains utilisateurs. Dans son état actuel, SQL permet de restreindre l'accès à des tables et à des schémas spécifiques, ainsi que d'assurer la sécurité au niveau des lignes et des colonnes.

Les utilisateurs accédant aux données via SQL peuvent voir des résultats différents de ceux qui accèdent directement aux données dans OneLake en fonction des autorisations de calcul appliquées. Pour éviter cela, vérifiez que les autorisations d’élément d’un utilisateur sont configurées pour leur accorder uniquement l’accès au point de terminaison d'analytique SQL (à l’aide de ReadData) ou à OneLake (à l’aide de ReadAll ou des rôles d’accès aux données en préversion).

Dans l’exemple suivant, un utilisateur dispose d’un accès en lecture seule à un lakehouse via le partage d’éléments. L'utilisateur reçoit l'autorisation SELECT sur une table par l'intermédiaire du point de terminaison d’analytique SQL. Lorsque cet utilisateur tente de lire des données via les API OneLake, l’accès lui est refusé, car il ne dispose pas des autorisations suffisantes. L’utilisateur peut lire les instructions SQL SELECT.

Rôles d’accès aux données OneLake (préversion)

Les rôles d’accès aux données OneLake sont une nouvelle fonctionnalité qui vous permet d’appliquer le contrôle d’accès en fonction du rôle (RBAC) à vos données stockées dans OneLake. Vous pouvez définir des rôles de sécurité qui accordent l’accès en lecture à des dossiers spécifiques au sein d’un élément Fabric et les assignent à des utilisateurs ou des groupes. Les autorisations d’accès déterminent les dossiers que les utilisateurs voient lors de l’accès à la vue en lac des données via l’expérience utilisateur, les notebooks ou les API OneLake.

Les utilisateurs de structure des rôles Administration, Membre ou Contributeur peuvent commencer à créer des rôles d’accès aux données OneLake pour permettre d'accéder à des dossiers spécifiques uniquement dans un lakehouse. Pour accorder l’accès aux données dans un lakehouse, ajoutez des utilisateurs à un rôle d’accès aux données. Les utilisateurs qui ne font pas partie d’un rôle d’accès aux données ne voient aucune donnée dans ce lakehouse.

En savoir plus sur la création de rôles d’accès aux données dans Prise en main des rôles d’accès aux données.

En savoir plus sur le modèle de sécurité pour les rôles d’accès au modèle de contrôle d’accès aux données.

Sécurité des raccourcis

Les raccourcis dans Microsoft Fabric simplifient la gestion des données, mais nécessitent de prendre en compte certaines considérations. Pour plus d’informations sur la gestion de la sécurité des raccourcis, consultez ce document.

Pour les rôles d’accès aux données OneLake (préversion), les raccourcis reçoivent un traitement spécial en fonction du type de raccourci. L’accès à un raccourci OneLake est toujours contrôlé par les rôles d’accès sur la cible du raccourci. Cela signifie que pour un raccourci de LakehouseA à LakehouseB, la sécurité de LakehouseB prend effet. Les rôles d’accès aux données dans LakehouseA ne peuvent pas accorder ou modifier la sécurité du raccourci vers LakehouseB.

Pour les raccourcis externes vers Amazon S3 ou ADLS Gen2, la sécurité est configurée via des rôles d’accès aux données dans le lakehouse lui-même. Un raccourci de LakehouseA vers un compartiment S3 peut avoir des rôles d’accès aux données configurés dans LakehouseA. Il est important de noter que seul le niveau racine du raccourci peut avoir une sécurité appliquée. L’attribution d’un accès aux sous-dossiers du raccourci entraîne des erreurs de création de rôle.

En savoir plus sur le modèle de sécurité pour les raccourcis dans le modèle de contrôle d’accès aux données