Configurer des stratégies de protection contre la perte de données pour Fabric

Les stratégies de protection contre la perte de données pour Fabric aident les organisations à protéger leurs données sensibles en détectant le chargement de données sensibles dans les types d’éléments pris en charge. Lorsqu’une violation de stratégie se produit, les propriétaires de données en sont informés. Eux-mêmes et les administrateurs de la sécurité peuvent recevoir des alertes, et une investigation peut alors être entreprise. Pour plus d’informations, consultez Prise en main des stratégies de protection contre la perte de données pour Fabric et Power BI.

Cet article explique comment configurer les stratégies de protection contre la perte de données (DLP) Purview pour Fabric. Il s’adresse principalement aux administrateurs de conformité chargés de la protection contre la perte de données dans leur organisation.

Prérequis

Le compte que vous utilisez pour créer des stratégies DLP doit être membre de l’un de ces groupes de rôles

- Administrateur de conformité

- Administrateur des données de conformité

- Information Protection

- Administrateur Information Protection

- Administrateur de sécurité

Licence de références SKU/d’abonnements

Avant de vous lancer dans les stratégies DLP pour Fabric et Power BI, vous devez vérifier votre abonnement Microsoft 365. Une des licences suivantes doit être affectée au compte d’administrateur qui définit les règles DLP :

- Microsoft 365 E5

- Conformité Microsoft 365 E5

- Protection et gouvernance des informations – Microsoft 365 E5

- Capacités Purview

Configurez une stratégie DLP pour Fabric

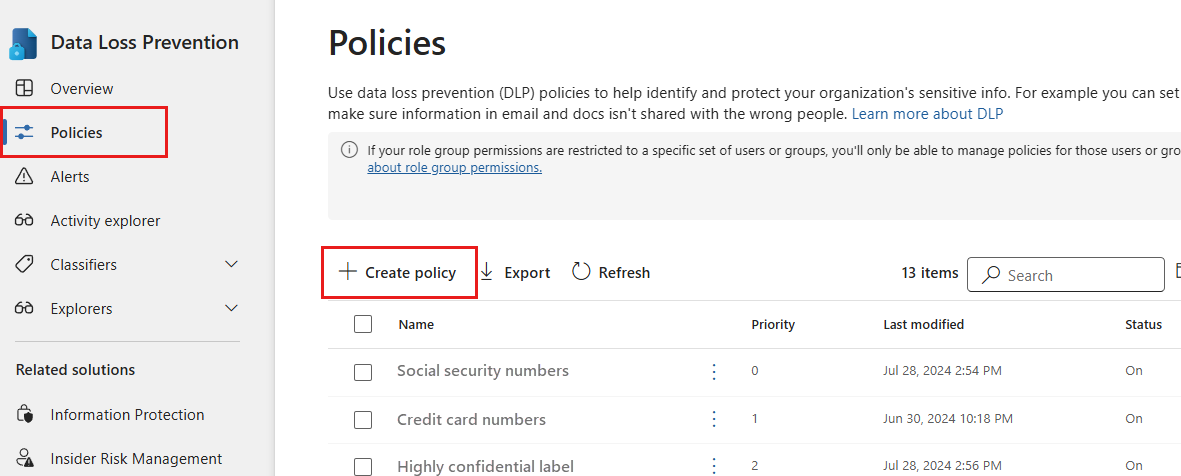

Ouvrez la page des stratégies de protection contre la perte de données dans le portail Microsoft Purview, puis sélectionnez + Create policy (+ Créer une stratégie).

Remarque

L’option + Create policy (+ Créer une stratégie) n’est disponible que si les prérequis ont été respectés.

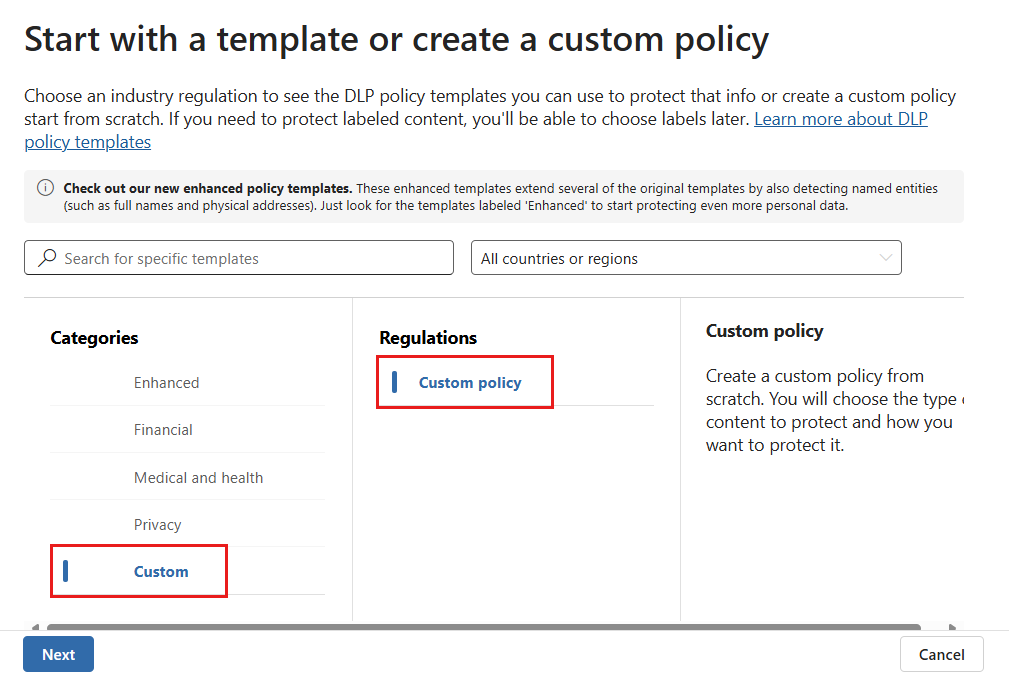

Choisissez la catégorie Personnalisée, puis le modèle Stratégie personnalisée. Lorsque vous avez terminé, sélectionnez Suivant.

Remarque

Aucun autre modèle ou catégorie n’est actuellement pris en charge.

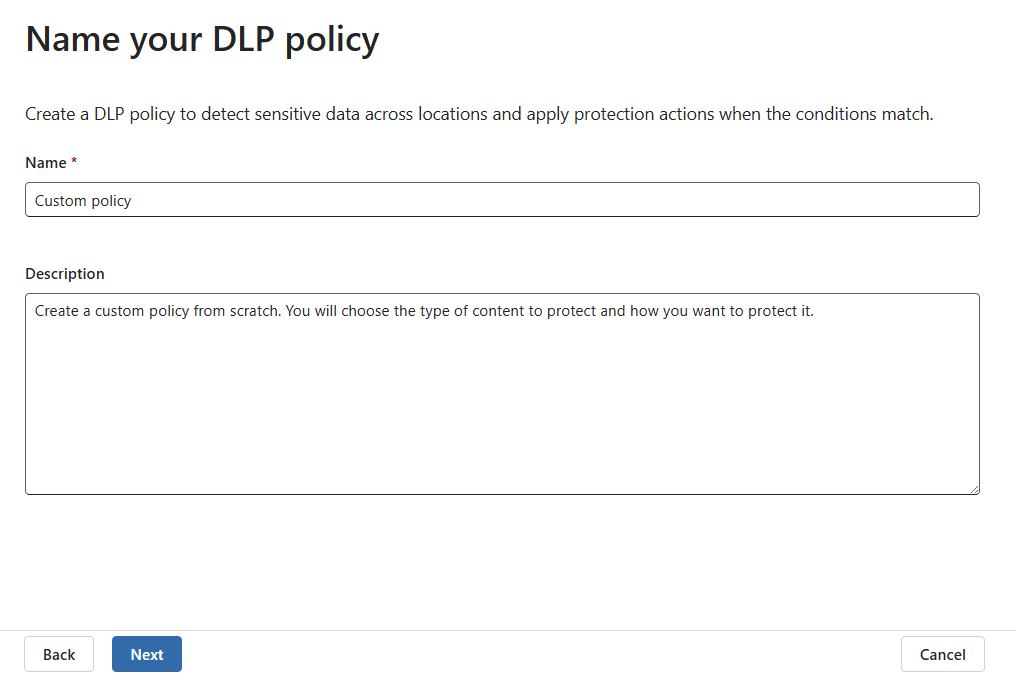

Nommez la stratégie et entrez une description explicite. Lorsque vous avez terminé, sélectionnez Suivant.

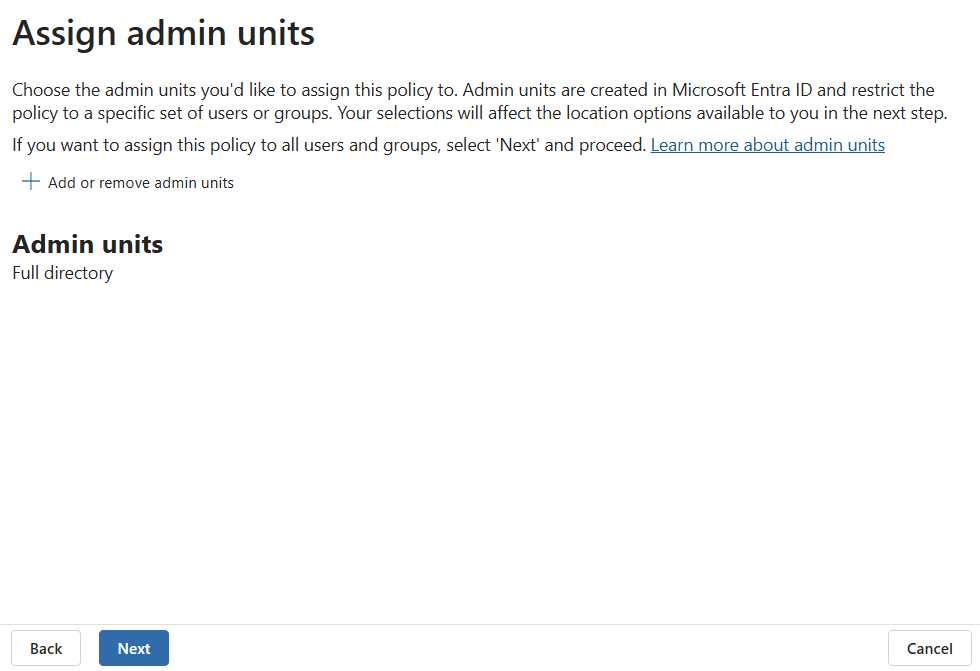

Sélectionnez Suivant lorsque vous accédez à la page Affecter des unités d’administration. Les unités administratives ne sont pas prises en charge pour les stratégies DLP dans Fabric et Power BI.

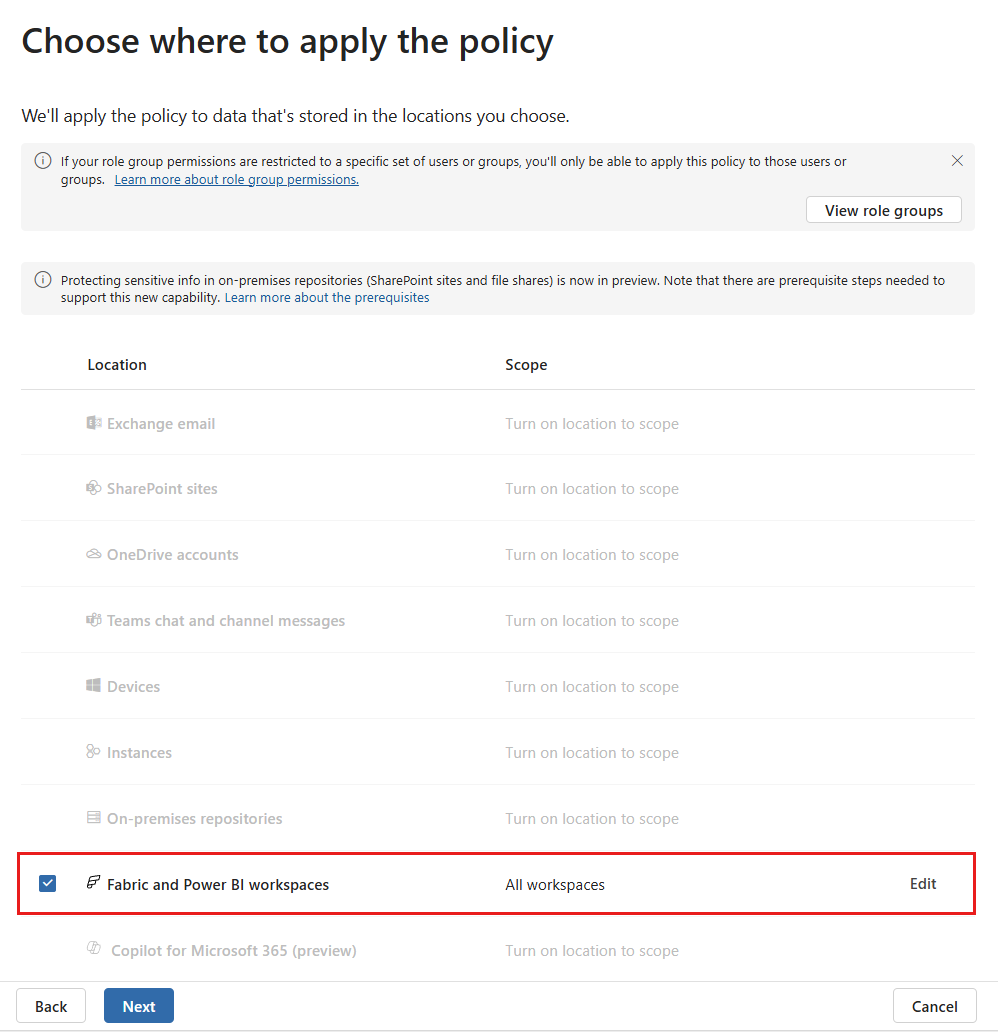

Sélectionnez Espaces de travail Fabric et Power BI comme emplacement pour la stratégie DLP. Tous les autres emplacements sont désactivés, car les stratégies DLP pour Fabric et Power BI prennent uniquement en charge cet emplacement.

Par défaut, la stratégie s’applique à tous les espaces de travail. Cependant, vous pouvez spécifier des espaces de travail particuliers à inclure dans la stratégie ainsi que des espaces de travail à exclure. Pour spécifier des espaces de travail déterminés à inclure ou exclure, sélectionnez Edit (Modifier).

Remarque

Les actions DLP sont prises en charge uniquement pour les espaces de travail hébergés dans des capacités Fabric ou Premium.

Après avoir activé Fabric et Power BI comme emplacement DLP pour la stratégie et choisi les espaces de travail auxquels s’appliquera la stratégie, sélectionnez Next (Suivant).

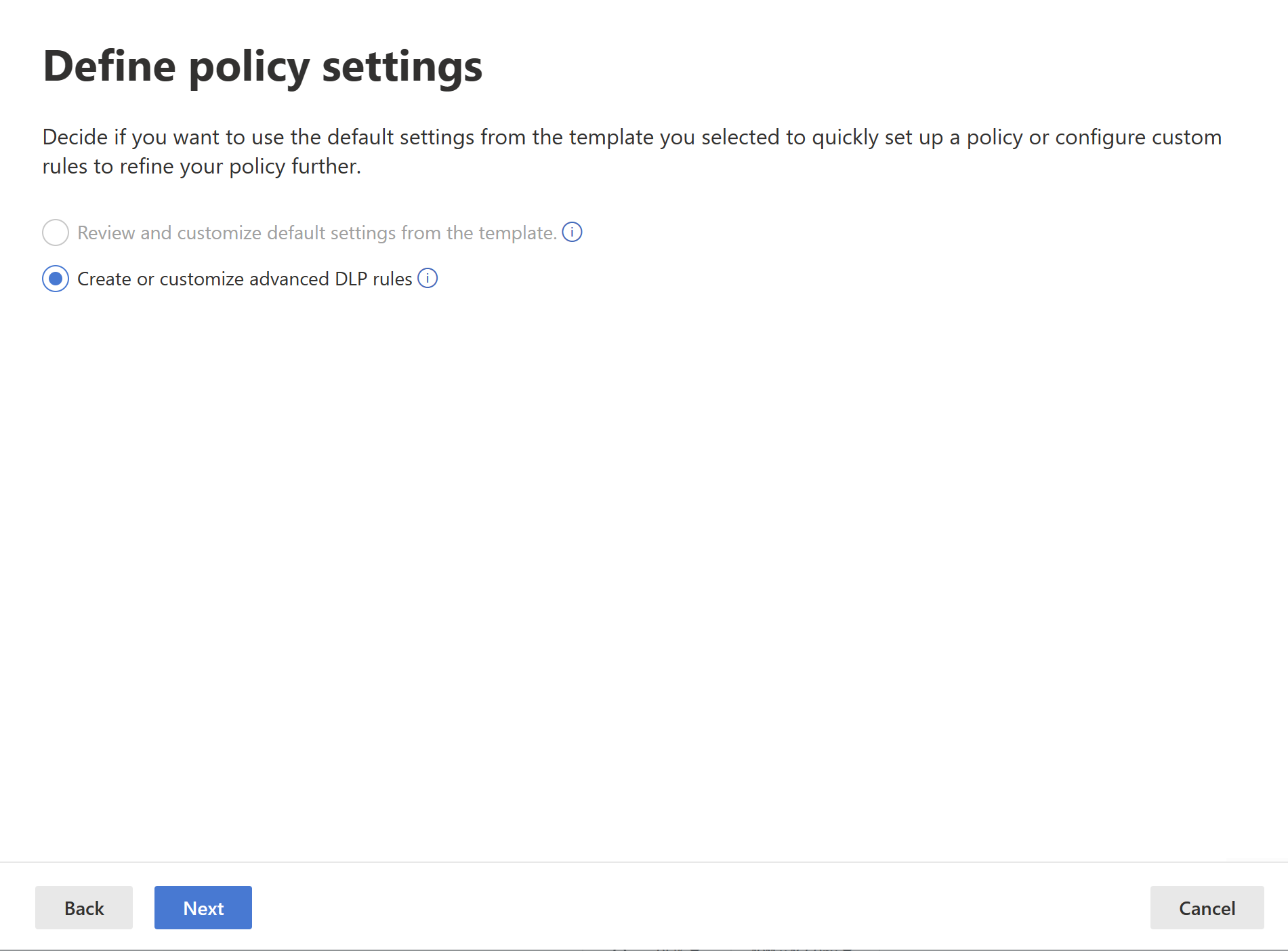

La page Définir les paramètres de stratégie s’affiche. Choisissez Créer ou personnaliser des règles DLP avancées pour commencer à définir votre stratégie.

Lorsque vous avez terminé, sélectionnez Suivant.

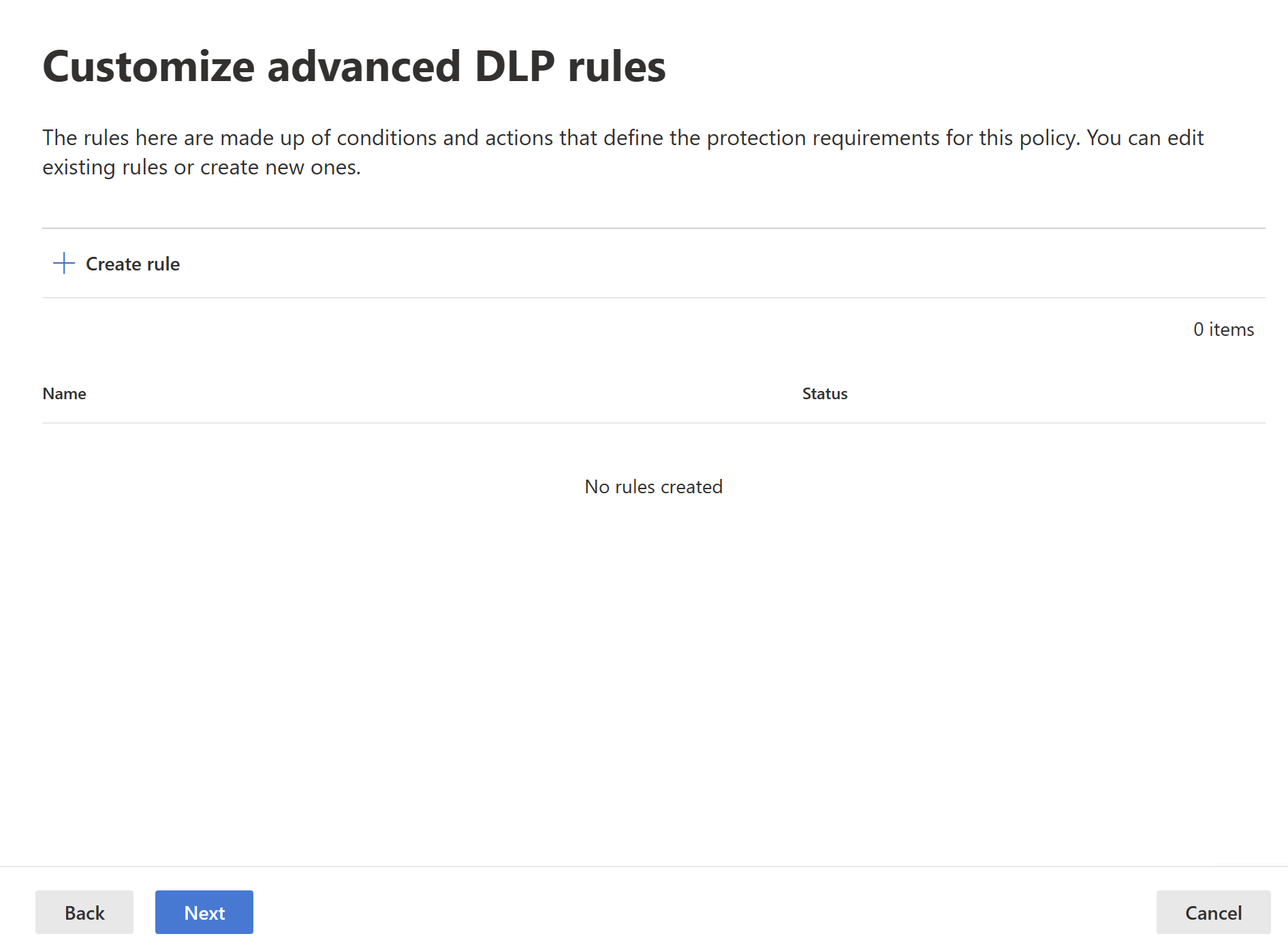

Dans la page Personnaliser les règles DLP avancées , vous pouvez créer une règle ou choisir une règle existante à modifier. Sélectionnez Créer une règle.

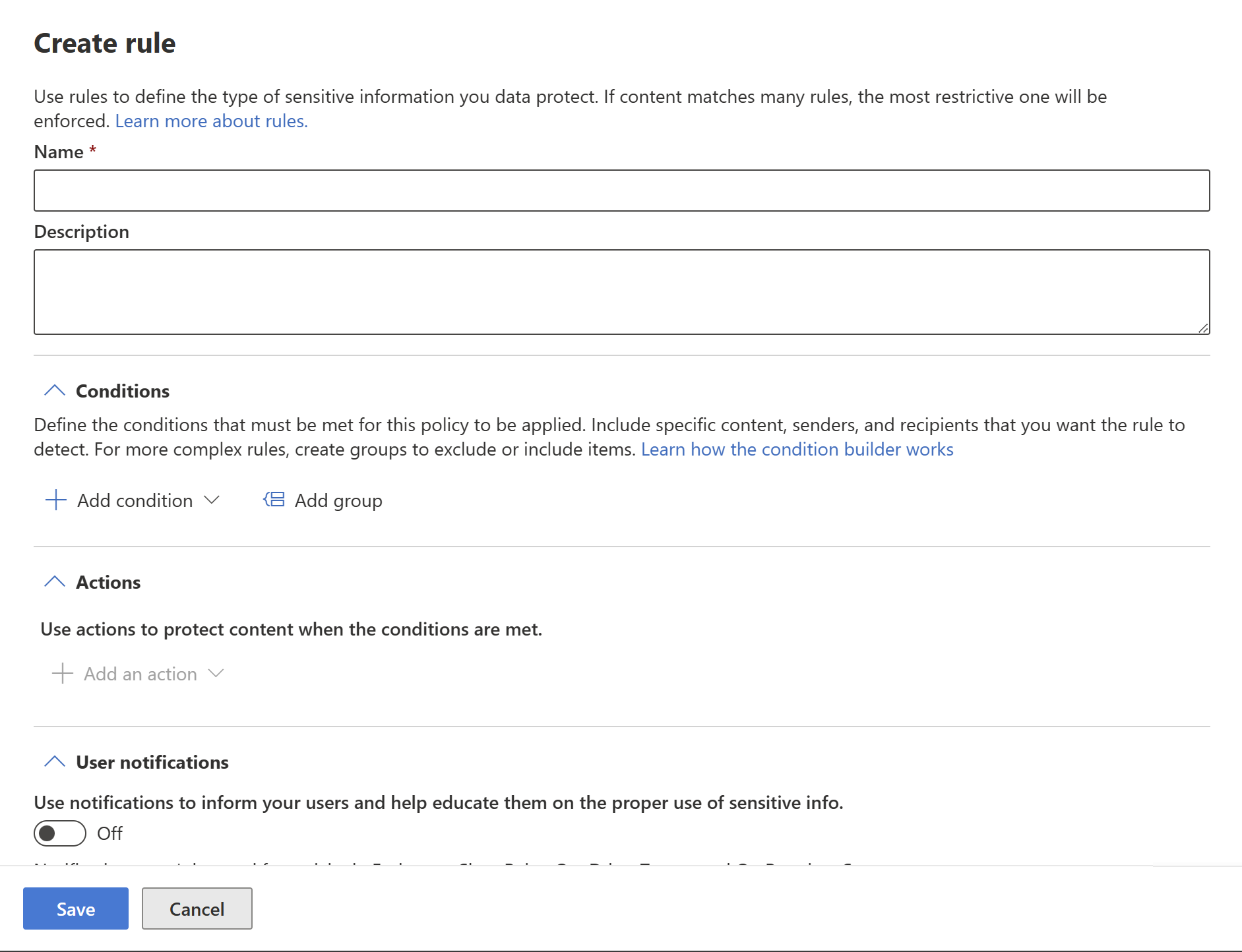

La page Créer une règle s’affiche. Dans la page Créer une règle, indiquez le nom et la description de la règle, puis configurez les autres sections décrites après l’image ci-dessous.

Conditions

Dans la section des conditions, définissez les conditions sous lesquelles la stratégie s’appliquera aux types d’éléments pris en charge. Les conditions sont créées dans des groupes. Les groupes permettent de construire des conditions complexes.

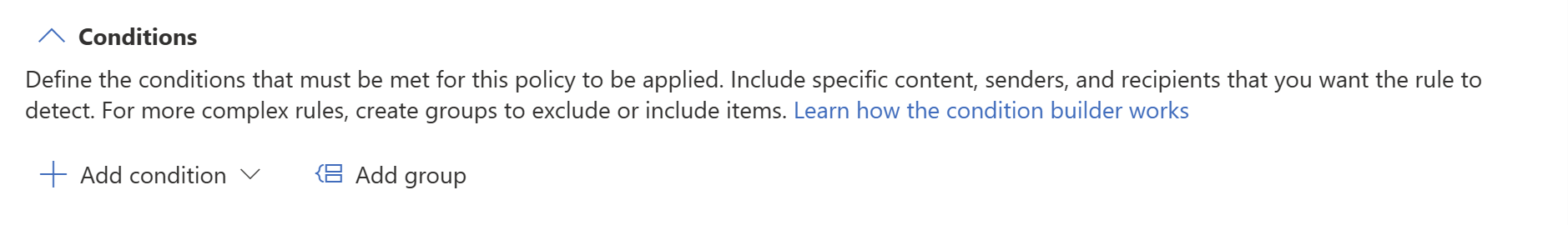

Ouvrez la section Conditions. Sélectionnez Ajouter une condition si vous souhaitez créer une condition simple ou complexe, ou Ajouter un groupe si vous souhaitez commencer à créer une condition complexe.

Pour plus d’informations sur l’utilisation du générateur de conditions, consultez Conception de règles complexes.

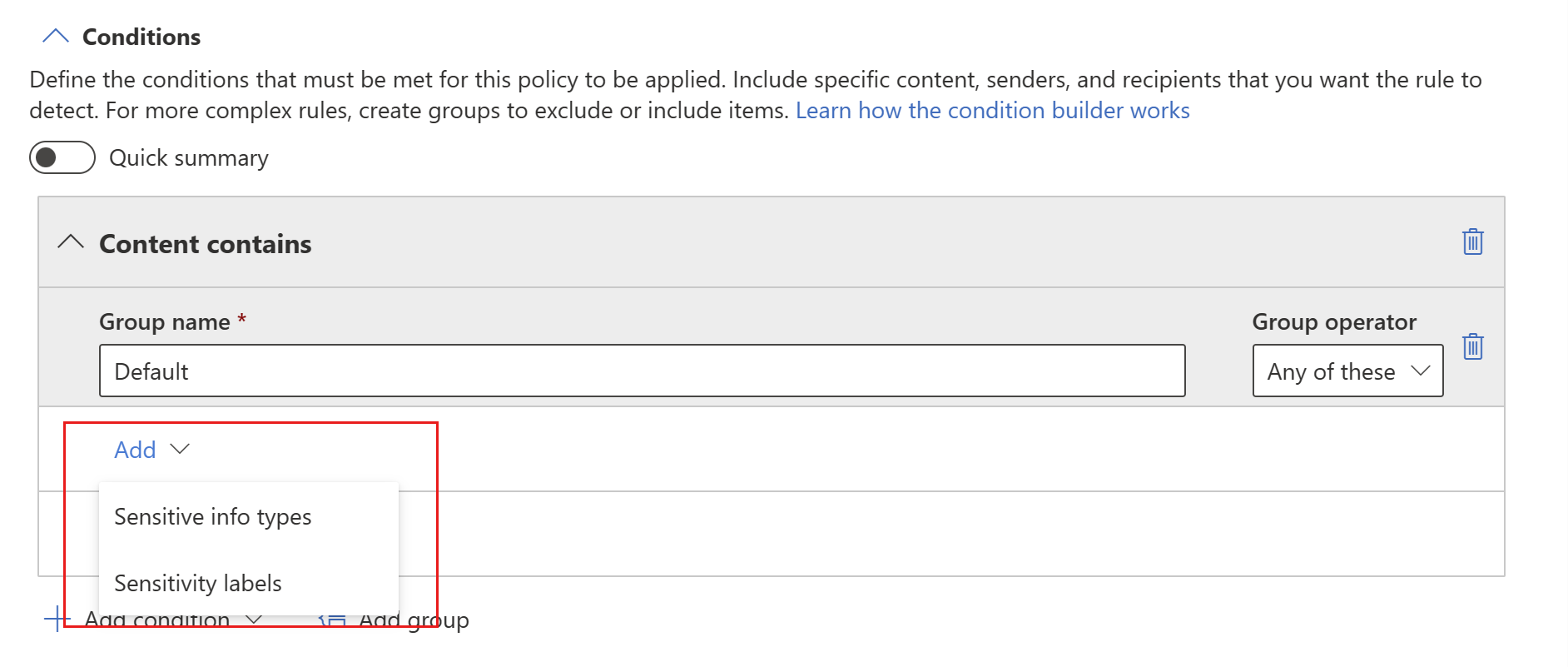

Si vous avez choisi Ajouter une condition, choisissez ensuite Le contenu contient, puis Ajouter, puis Types d’informations sensibles ou Étiquettes de confidentialité.

Si vous avez commencé avec Ajouter un groupe, vous arriverez finalement à Ajouter une condition, après quoi vous continuez comme décrit ci-dessus.

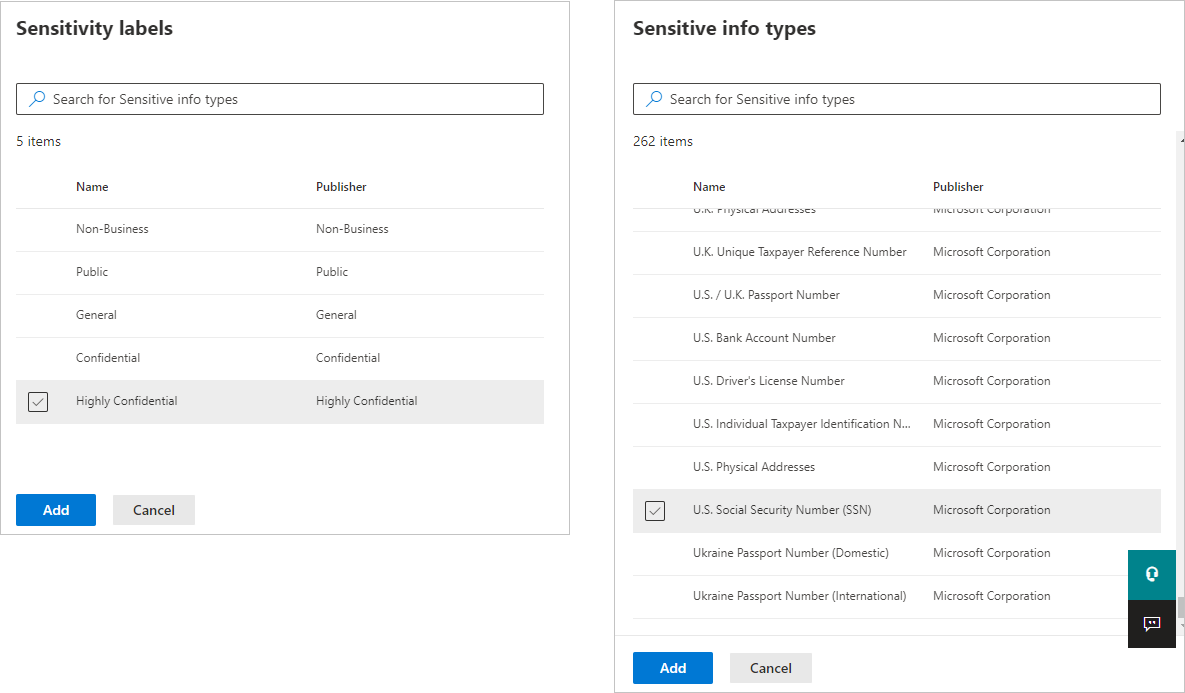

Quand vous choisissez Types d’informations sensibles ou Étiquettes de confidentialité, vous pouvez choisir les étiquettes de confidentialité ou les types d’informations sensibles que vous souhaitez détecter à partir d’une liste qui s’affiche dans une barre latérale.

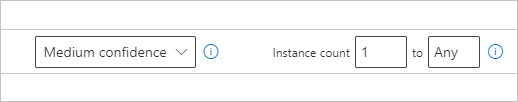

Quand vous sélectionnez un type d’informations sensibles comme condition, vous devez ensuite spécifier le nombre d’instances de ce type qui doivent être détectées pour que la condition soit considérée comme remplie. Vous pouvez spécifier de 1 à 500 instances. Si vous souhaitez détecter 500 instances uniques ou plus, entrez une plage allant de « 500 » à « Tout ». Vous pouvez également sélectionner le degré de confiance dans l’algorithme de correspondance. Sélectionnez le bouton d’informations en regard du niveau de confiance pour voir la définition de chaque niveau.

Vous pouvez ajouter des étiquettes de confidentialité ou des types d’informations sensibles au groupe. À droite du nom du groupe, vous pouvez spécifier N’importe lequel de ces éléments ou Tous ces éléments. Cela détermine si une correspondance avec tous les éléments du groupe ou un seul d’entre eux est requise pour que la condition soit maintenue. Si vous avez spécifié plusieurs étiquettes de confidentialité, vous pouvez choisir uniquement Any of these (N’importe laquelle), car il n’est pas possible d’appliquer plusieurs étiquettes aux éléments Fabric et Power BI.

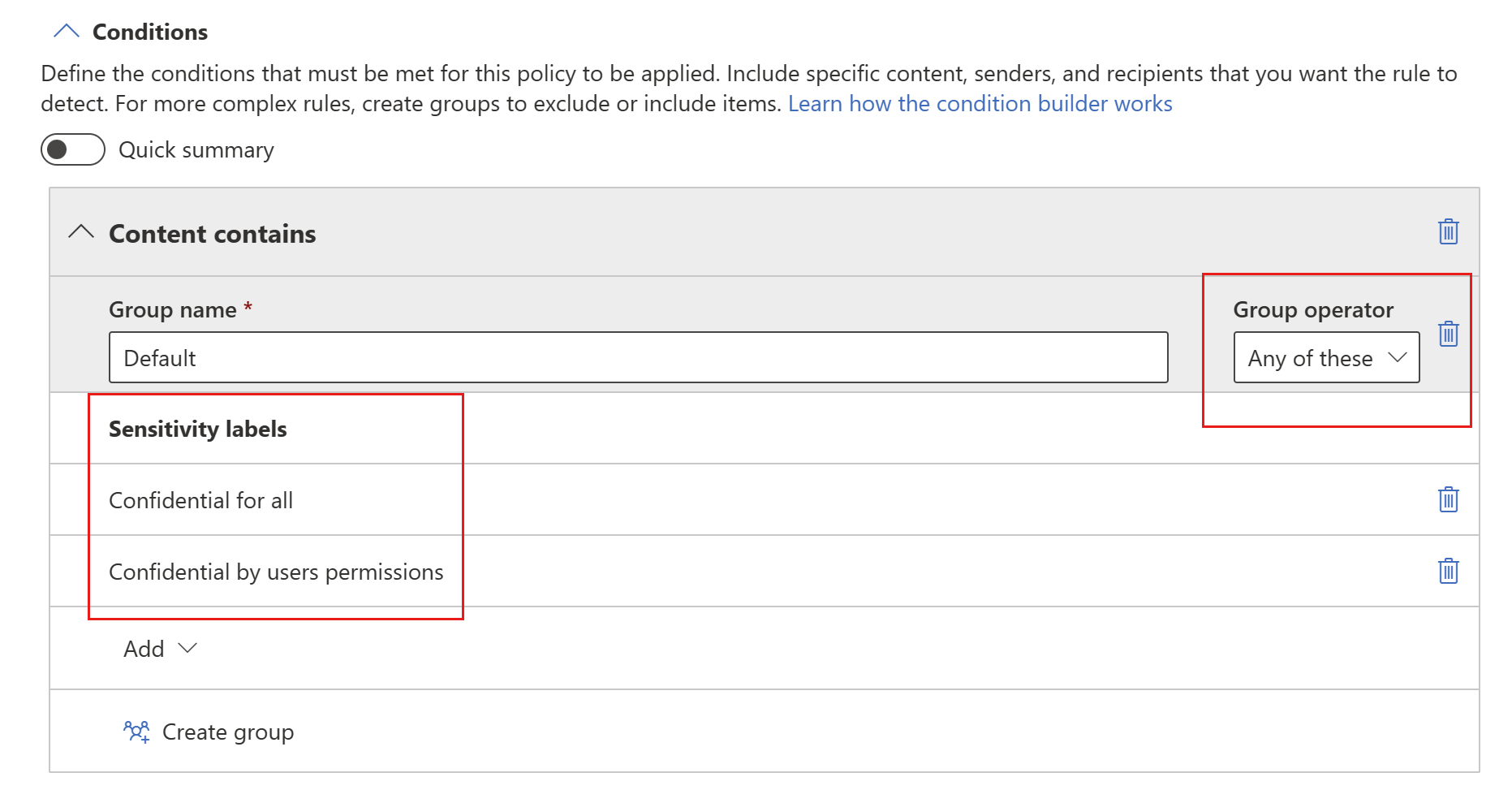

L’image ci-dessous montre un groupe (par défaut) qui contient deux conditions d’étiquette de confidentialité. La logique N’importe lequel de ces éléments signifie qu’une correspondance avec l’une des étiquettes de confidentialité du groupe constitue « true » pour ce groupe.

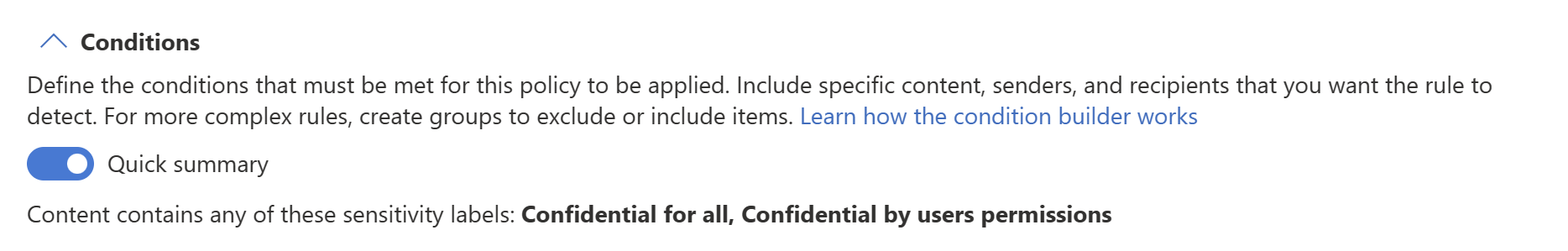

Vous pouvez utiliser le bouton bascule Quick summary (Résumé rapide) pour demander à ce que la logique de la règle soit résumée dans une phrase.

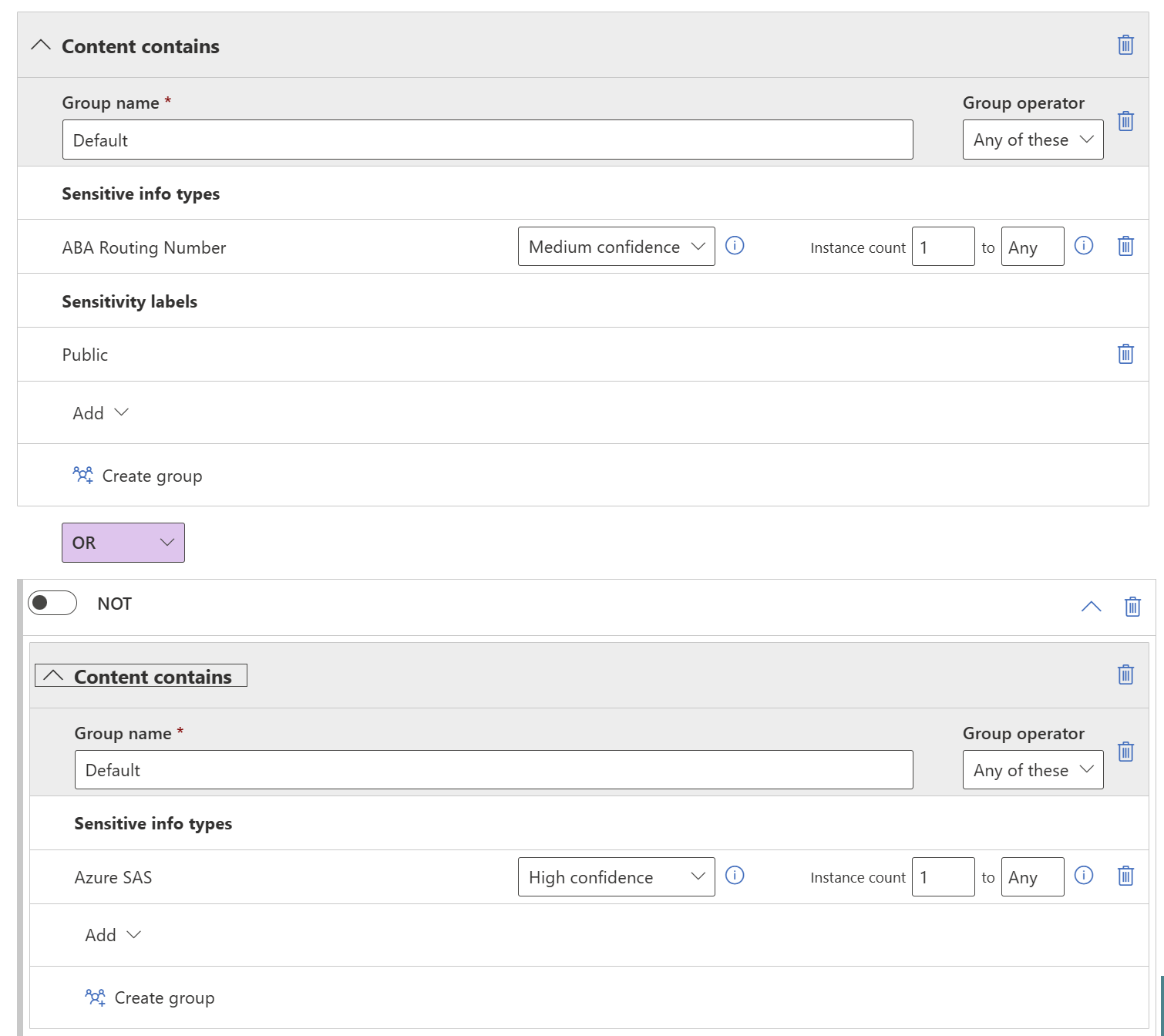

Vous pouvez créer plusieurs groupes et contrôler la logique entre les groupes avec une logique ET ou OU.

L’image ci-dessous montre une règle contenant deux groupes joints par la logique OU.

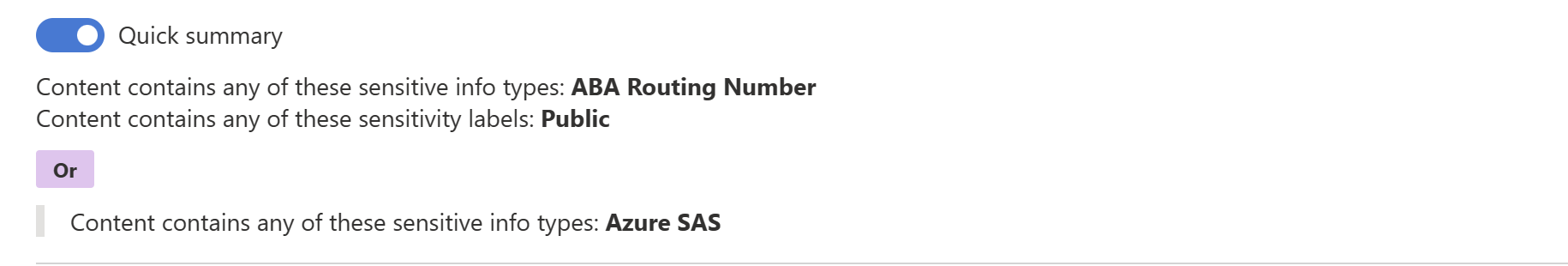

Voici la même règle présentée sous forme de résumé rapide.

Actions

Si vous souhaitez que la stratégie limite l’accès aux éléments qui déclenchent la stratégie, développez la section Restrict access or encrypt the content in Microsoft 365 locations (Restreindre l’accès ou chiffrer le contenu dans les emplacements Microsoft 365), puis sélectionnez Block users from receiving email, or accessing shared SharePoint, OneDrive, and Teams files, and Power BI items (Empêcher les utilisateurs de recevoir des e-mails ou d’accéder aux fichiers SharePoint, OneDrive, Teams et éléments Power BI partagés). Indiquez ensuite si vous souhaitez bloquer tout le monde ou seulement les personnes de votre organisation.

Quand vous activez l’action de restriction d’accès, les substitutions utilisateur sont autorisées automatiquement.

Remarque

L’action de restriction d’accès s’applique uniquement aux modèles sémantiques.

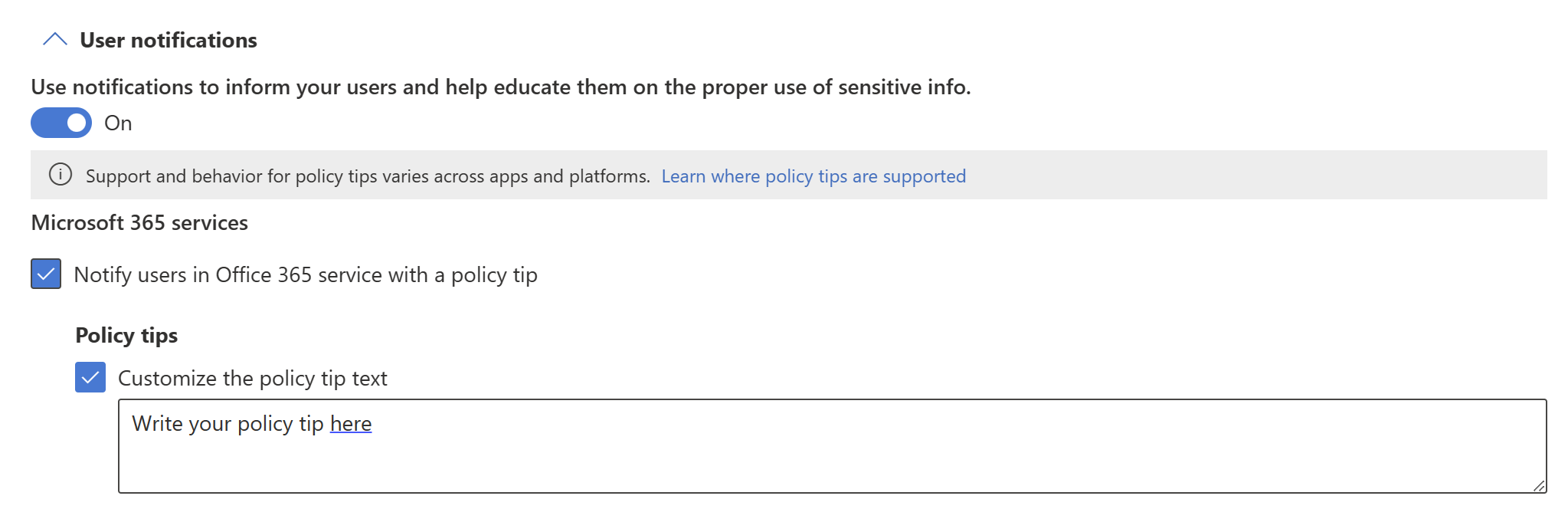

Notifications à l’utilisateur

La section des notifications aux utilisateurs vous permet de configurer votre conseil de stratégie. Activez le bouton bascule, cochez la case Notify users in Office 365 service with a policy tip or email notifications (Notifier les utilisateurs du service Office 365 avec un conseil de stratégie ou des notifications par e-mail), puis cochez la case Policy tips (Conseils de stratégie). Écrivez votre conseil de stratégie dans la zone de texte qui apparaît.

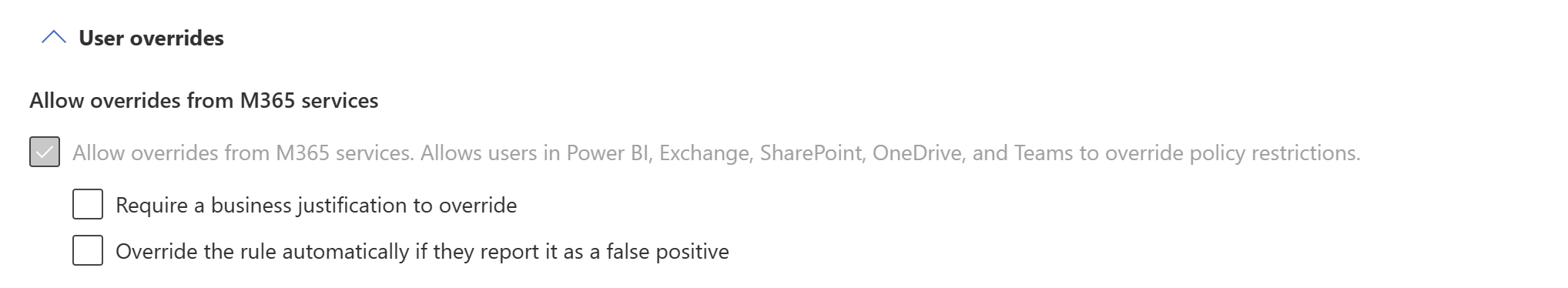

Remplacements par l’utilisateur

Si vous avez activé les notifications utilisateur et coché la case Notify users in Office 365 service with a policy tip (Notifier les utilisateurs du service Office 365 avec un conseil de stratégie), les propriétaires d’éléments en violation avec la stratégie DLP (les propriétaire étant des utilisateurs dotés d’un rôle Administrateur ou Membre dans l’espace de travail où se trouve l’élément) peuvent répondre aux violations dans le volet latéral Data loss prevention policies (Stratégies de protection contre la perte de données), qu’ils peuvent afficher via un bouton ou un lien dans le conseil de stratégie. La sélection d’options de réponse proposées dépend des choix que vous effectuez dans la section User overrides (Substitutions utilisateur).

Les options sont décrites ci-dessous.

Autoriser les remplacements à partir des services M365. Permet aux utilisateurs de Power BI, Exchange, SharePoint, OneDrive et Teams de remplacer des restrictions de stratégie (sélectionné automatiquement lorsque vous avez activé les notifications utilisateur et sélectionné la case à cocher Notifier les utilisateurs dans le service Office 365 avec un conseil de stratégie) : les utilisateurs peuvent signaler le problème comme faux positif ou remplacer la stratégie.

Exiger une justification d’entreprise pour remplacer : les utilisateurs peuvent soit signaler le problème comme faux positif, soit remplacer la stratégie. S’ils choisissent de remplacer, ils doivent fournir une justification professionnelle.

Remplacez automatiquement la règle s’ils la signalent en tant que faux positif : les utilisateurs peuvent signaler le problème en tant que faux positif et remplacer automatiquement la stratégie, ou ils peuvent simplement remplacer la stratégie sans la signaler en tant que faux positif.

Si vous sélectionnez Remplacer automatiquement la règle s’ils la signalent comme faux positif et Exiger une justification d’entreprise pour remplacer, les utilisateurs peuvent signaler le problème en tant que faux positif et remplacer automatiquement la stratégie, ou ils peuvent simplement remplacer la stratégie sans la signaler en tant que faux positif, mais ils doivent fournir une justification métier.

La substitution d’une stratégie signifie que la stratégie ne vérifie plus à présent si l’élément comporte des données sensibles.

Le signalement d’un problème en tant que faux positif signifie que le propriétaire des données estime que la stratégie a identifié par erreur des données non sensibles comme sensibles. Vous pouvez utiliser des faux positifs pour affiner vos règles.

Toute action effectuée par l’utilisateur est journalisée pour la création de rapports.

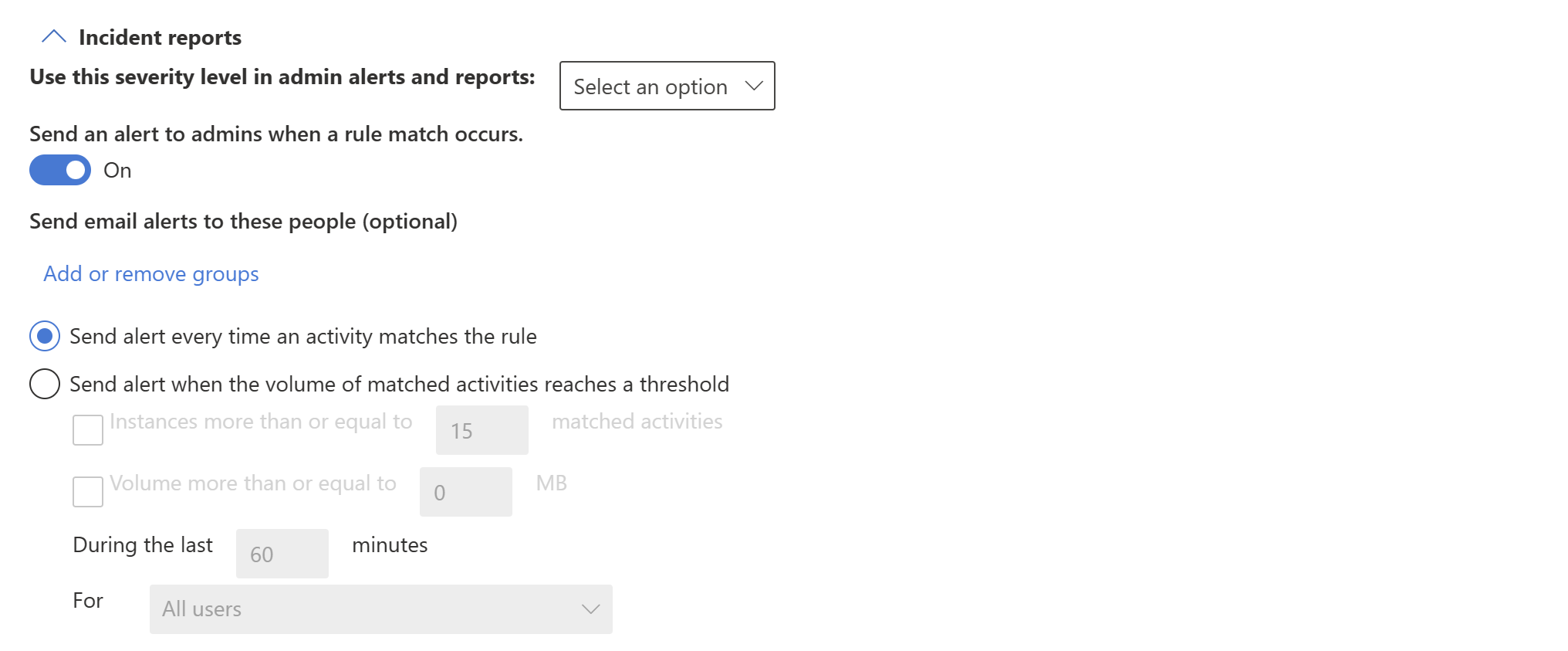

Rapports d’incidents

Affectez un niveau de gravité qui sera affiché dans les alertes générées à partir de cette stratégie. Activez (par défaut) ou désactivez les notifications par e-mail aux administrateurs, spécifiez des utilisateurs ou des groupes pour les notifications par e-mail et configurez les détails de l’envoi de la notification.

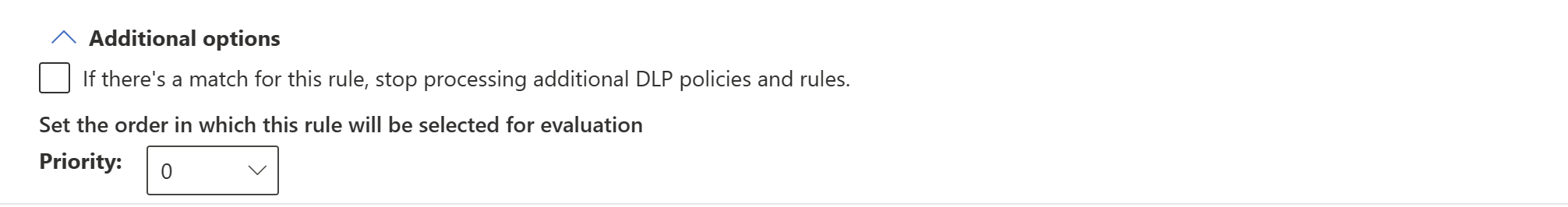

Options supplémentaires

Observations et limitations

- Les modèles de stratégie DLP ne sont pas encore pris en charge pour les stratégies DLP Fabric. Lorsque vous créez une stratégie DLP pour Fabric, choisissez l’option custom policy (stratégie personnalisée).

- Les règles de stratégie DLP Fabric prennent actuellement en charge les étiquettes de confidentialité et les types d’informations sensibles en tant que conditions.