Gérer le flux de courrier à l’aide d’un service cloud tiers avec Exchange Online

Cette rubrique couvre les scénarios de flux de courrier complexes suivants utilisant Exchange Online :

Scénario 1 : l'enregistrement MX pointe vers un service de filtrage des courriers indésirables tiers

Remarque

Les exemples de cette rubrique utilisent le organization fictif Contoso, qui possède le domaine contoso.com et est un locataire dans Exchange Online. Ce n’est qu’un exemple. Vous pouvez adapter cet exemple en fonction du nom de domaine de votre organization et des adresses IP de service tiers si nécessaire.

Utilisation d’un service cloud tiers avec Microsoft 365 ou Office 365

Scénario 1 : l'enregistrement MX pointe vers un service de filtrage des courriers indésirables tiers

Importante

Microsoft vous recommande vivement d’activer le filtrage amélioré pour les connecteurs ou de contourner complètement le filtrage à l’aide d’une règle de flux de messagerie (case activée point 5). Le fait de ne pas suivre cette étape entraîne inévitablement une mauvaise classification des main entrantes dans votre organization et une expérience secondaire pour les fonctionnalités de protection et de messagerie Microsoft 365.

Microsoft vous recommande également d’ajouter des services tiers qui modifient les messages en transit en tant que scellants ARC approuvés, si le service prend en charge le scellement ARC. Ajouter le service en tant que scellant ARC approuvé permet aux messages affectés de passer les vérifications d’authentification par e-mail et d’empêcher les messages légitimes d’être remis au dossier Email indésirable, mis en quarantaine ou rejetés. Les services tiers qui modifient les messages et ne prennent pas en charge le scellement ARC invalident les signatures DKIM de ces messages. Dans ce cas, vous devez consulter le rapport détections d’usurpation d’identité et créer des entrées d’autorisation pour les expéditeurs usurpés afin de remplacer les échecs d’authentification par e-mail pour les messages légitimes.

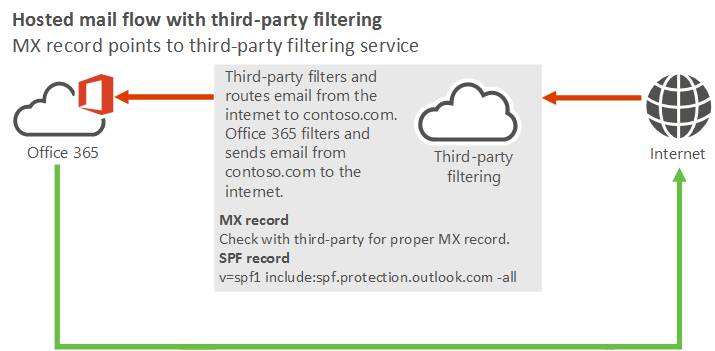

J’envisage d’utiliser Exchange Online pour héberger toutes les boîtes aux lettres de mon organization. Mon organization utilise un service cloud tiers pour le courrier indésirable, les programmes malveillants et le filtrage des hameçonnages. Tous les messages électroniques provenant d’Internet doivent d’abord être filtrés par ce service cloud tiers avant d’être acheminés vers Microsoft 365 ou Office 365.

Dans ce scénario, la configuration du flux de messagerie de votre organisation ressemble au diagramme suivant.

Bonnes pratiques pour l’utilisation d’un service de filtrage cloud tiers avec Microsoft 365 ou Office 365

Ajoutez vos domaines personnalisés dans Microsoft 365 ou Office 365. Pour prouver que vous êtes propriétaire des domaines, suivez les instructions fournies dans Ajouter un domaine à Microsoft 365.

Créez des boîtes aux lettres utilisateur dans Exchange Online ou déplacez les boîtes aux lettres de tous les utilisateurs vers Microsoft 365 ou Office 365.

Mettez à jour les enregistrements DNS pour les domaines que vous avez ajouté à l'étape 1. (Vous ne savez pas comment procéder ? Suivez les instructions de cette page.) Les enregistrements DNS suivants contrôlent le flux de messagerie :

Enregistrement MX : l’enregistrement MX de votre domaine doit pointer vers votre fournisseur de services tiers. Suivez ses instructions pour configurer votre enregistrement MX.

Enregistrement SPF : tous les messages envoyés de votre domaine à Internet proviennent de Microsoft 365 ou Office 365. Par conséquent, votre enregistrement SPF nécessite la valeur standard pour Microsoft 365 ou Office 365 :

v=spf1 include:spf.protection.outlook.com -allVous devez uniquement inclure le service tiers dans votre enregistrement SPF si votre organization envoie des e-mails Internet sortants via le service (où le service tiers est une source de courrier électronique provenant de votre domaine).

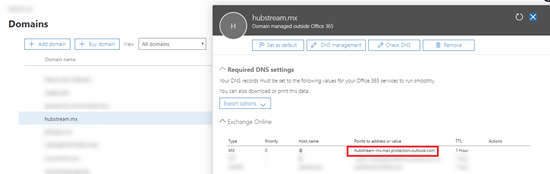

Lorsque vous configurez ce scénario, l'« hôte » que vous devez configurer pour recevoir des e-mails du service tiers est spécifié dans l’enregistrement MX. Par exemple :

Dans cet exemple, le nom d’hôte de l’hôte Microsoft 365 ou Office 365 doit être hubstream-mx.mail.protection.outlook.com. Cette valeur peut varier d’un domaine à l’autre. Par conséquent, case activée votre valeur dans Configuration>Domain><select domain> pour confirmer votre valeur réelle.

Verrouillez votre Exchange Online organization pour n’accepter que les messages provenant de votre service tiers.

Créez et configurez un connecteur entrant partenaire à l’aide des paramètres TlsSenderCertificateName (preferred) ou SenderIpAddresses , puis définissez les paramètres RestrictDomainsToCertificate ou RestrictDomainsToIPAddresses correspondants sur $True. Tous les messages qui sont des hôtes intelligents routés directement vers Exchange Online seront rejetés (car ils n’ont pas été envoyés via une connexion à l’aide du certificat spécifié ou des adresses IP spécifiées).

Par exemple :

New-InboundConnector -Name "Reject mail not routed through MX (third-party service name)" -ConnectorType Partner -SenderDomains * -RestrictDomainsToCertificate $true -TlsSenderCertificateName *.contoso.com -RequireTls $trueou

New-InboundConnector -Name "Reject mail not routed through MX (third-party service name)" -ConnectorType Partner -SenderDomains * -RestrictDomainsToIPAddresses $true -SenderIpAddresses <#static list of on-premises IPs or IP ranges of the third-party service>Remarque

Si vous disposez déjà d’un connecteur entrant OnPremises pour les mêmes adresses IP de certificat ou d’expéditeur, vous devez toujours créer le connecteur entrant partenaire (les paramètres RestrictDomainsToCertificate et RestrictDomainsToIPAddresses sont appliqués uniquement aux connecteurs partenaires ). Les deux connecteurs peuvent coexister sans problème.

Il existe deux options pour cette étape :

Utiliser le filtrage amélioré pour les connecteurs (fortement recommandé) : utilisez le filtrage amélioré pour les connecteurs (également appelé liste ignorée) sur le connecteur entrant partenaire qui reçoit des messages de l’application tierce. Cela permet à EOP et Microsoft Defender XDR d’analyser Office 365 les messages.

Remarque

Pour les scénarios hybrides où des applications tierces s’appuient sur un serveur Exchange local pour envoyer à Exchange Online, vous devez également activer le filtrage amélioré pour les connecteurs sur le connecteur entrant OnPremises dans Exchange Online.

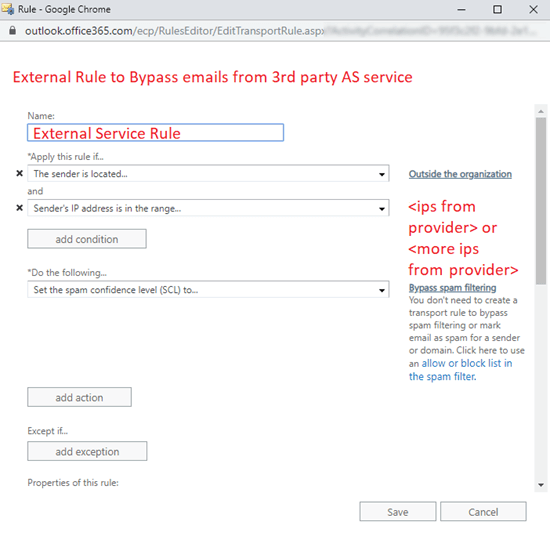

Contourner le filtrage du courrier indésirable : utilisez une règle de flux de courrier (également appelée règle de transport) pour contourner le filtrage du courrier indésirable. Cette option empêche la plupart des contrôles EOP et Defender for Office 365 et empêche donc une double case activée anti-courrier indésirable.

Importante

Au lieu de contourner le filtrage du courrier indésirable à l’aide d’une règle de flux de courrier, nous vous recommandons vivement d’activer le filtrage amélioré pour le connecteur (également appelé skip listing). La plupart des fournisseurs anti-courrier indésirable cloud tiers partagent des adresses IP entre de nombreux clients. Le contournement de l’analyse sur ces adresses IP peut autoriser les messages d’usurpation et d’hameçonnage à partir de ces adresses IP.

Scénario 2 : l'enregistrement MX pointe vers une solution tierce sans filtrage de courrier indésirable

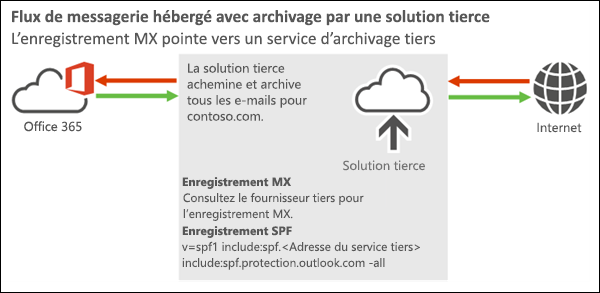

J’envisage d’utiliser Exchange Online pour héberger toutes les boîtes aux lettres de mon organization. Tous les e-mails envoyés à mon domaine à partir d’Internet doivent d’abord transiter par un service d’archivage ou d’audit tiers avant d’arriver dans Exchange Online. Tous les e-mails sortants envoyés à partir de mon Exchange Online organization vers Internet doivent également transiter par le service. Toutefois, le service ne fournit pas de solution de filtrage du courrier indésirable.

Dans ce scénario, vous devez utiliser le filtrage amélioré pour les connecteurs. Sinon, le courrier provenant de tous les expéditeurs Internet semble provenir du service tiers, et non des véritables sources sur Internet.

Bonnes pratiques pour l’utilisation d’un service cloud tiers avec Microsoft 365 ou Office 365

Nous vous recommandons vivement d’utiliser les solutions d’archivage et d’audit fournies par Microsoft 365 et Office 365.

Importante

Il existe un troisième scénario où l’enregistrement MX pointe vers Microsoft 365, mais le service tiers fonctionne après Microsoft 365. Dans cette configuration, les e-mails quittent l’environnement Microsoft 365 et sont routés vers le service tiers pour le filtrage du courrier indésirable, des programmes malveillants et du hameçonnage. Une fois filtrés, les messages retournent à Microsoft 365. Pour plus d’informations sur cette configuration, y compris ses défis et ses complexités, consultez l’article Intégration via le routage du courrier entrant et sortant

Voir aussi

Configurer des connecteurs pour un flux de messagerie sécurisé avec une organisation partenaire

Gérer toutes les boîtes aux lettres et le flux de messagerie à l’aide de Microsoft 365 ou Office 365

Résoudre les problèmes liés au flux de messagerie Microsoft 365 ou Office 365