Exchange Server : Utilisation d’une machine virtuelle Microsoft Azure comme serveur témoin DAG

L’utilisation d’une machine virtuelle Microsoft Azure comme serveur témoin de groupe de disponibilité de base de données (DAG) nécessite trois emplacements physiques distincts :

- Deux centres de données pour les serveurs de boîtes aux lettres.

- Troisième emplacement pour le serveur témoin DAG.

Les organisations qui n’ont que deux emplacements physiques peuvent désormais tirer parti du basculement automatique du centre de données en utilisant une machine virtuelle Microsoft Azure pour agir en tant que serveur témoin du DAG. Cet article se concentre sur le placement du témoin DAG sur Microsoft Azure et suppose que les deux affirmations suivantes sont vraies :

- Vous êtes familiarisé avec les concepts de résilience de site.

- Vous disposez d’une infrastructure DAG entièrement fonctionnelle couvrant deux centres de données.

Si vous n'avez pas encore configuré votre infrastructure DAG, nous vous recommandons de consulter d'abord les articles suivants :

- Haute disponibilité et résilience de site

- Groupes de disponibilité de base de données

- Planifier la haute disponibilité et la résilience des sites

Modifications apportées à Microsoft Azure

Cette configuration nécessite un VPN multisite. Il a toujours été possible de connecter le réseau de votre organisation à Microsoft Azure à l'aide d'une connexion VPN site à site. Toutefois, dans le passé, Azure prenait en charge un seul VPN site à site. Comme la configuration d'un DAG et de son témoin dans trois centres de données nécessitait plusieurs connexions VPN site à site, l'emplacement du témoin DAG sur une machine virtuelle Azure n'était pas possible initialement.

En juin 2014, Microsoft Azure a introduit la prise en charge du VPN multisite, qui a permis aux organisations de connecter plusieurs centres de données au même réseau virtuel Azure. Cette modification a également permis aux organisations disposant de deux centres de données d’utiliser Microsoft Azure comme troisième emplacement pour placer leurs serveurs témoins DAG. Pour plus d'informations sur la fonction VPN multisite dans Azure, consultez la rubrique Configuration d'un VPN multisite.

Remarque

Cette configuration utilise des machines virtuelles Azure et un VPN multisite pour déployer le serveur témoin et n’utilise pas azure Cloud Witness.

Témoin de serveur de fichiers Microsoft Azure

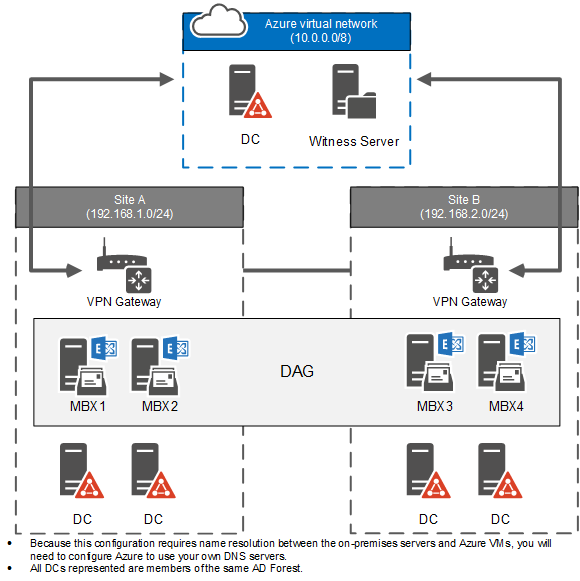

Le diagramme suivant est une vue d'ensemble de l'utilisation d'une machine virtuelle de serveur de fichiers Microsoft Azure comme témoin DAG. Vous avez besoin d'un réseau virtuel Azure, d'une connexion VPN multisite qui connecte vos centres de données à votre réseau virtuel Azure, ainsi que d'un contrôleur de domaine et d'un serveur de fichiers déployés sur des machines virtuelles Azure.

Remarque

Il est techniquement possible d'utiliser une seule machine virtuelle Azure à cet effet et de placer le partage témoin de fichiers sur le contrôleur de domaine. Toutefois, cela entraîne une élévation inutile des privilèges. Par conséquent, cette configuration n'est pas recommandée.

Serveur témoin de groupe de disponibilité de base de données (DAG) sur Microsoft Azure

La première chose que vous devez faire pour utiliser une machine virtuelle Microsoft Azure pour votre témoin DAG est d'obtenir un abonnement. Consultez Modes d'achat d'Azure pour connaître la meilleure façon d'acquérir un abonnement Azure.

Une fois que vous avez votre abonnement Azure, vous devez effectuer les étapes suivantes dans l’ordre :

- Préparer le réseau virtuel Microsoft Azure

- Configurer un VPN multisite

- Configurer des machines virtuelles

- Configurer le témoin DAG

Remarque

Une grande partie des instructions fournies dans cet article implique la configuration d'Microsoft Azure. Par conséquent, nous liez à la documentation Azure dans la mesure du possible.

Conditions préalables

Deux centres de données pouvant prendre en charge un déploiement de résilience de site et de haute disponibilité Exchange. Pour plus d’informations , consultez Planifier la haute disponibilité et la résilience du site .

Adresse IP publique qui n’est pas derrière nat pour les passerelles VPN dans chaque site.

Un périphérique VPN dans chaque site qui est compatible avec Microsoft Azure. Pour plus d’informations, consultez À propos des périphériques VPN pour Réseau virtuel.

Connaissance des concepts et de la gestion de DAG.

Connaissance de Windows PowerShell.

Phase 1 : Préparer le réseau virtuel Microsoft Azure

La configuration du réseau Microsoft Azure est la partie du processus de déploiement la plus importante. À la fin de cette phase, vous obtenez un réseau virtuel Azure entièrement fonctionnel qui est connecté à vos deux centres de données via un VPN multisite.

Enregistrer des serveurs DNS

Étant donné que cette configuration nécessite la résolution de noms entre les serveurs locaux et les machines virtuelles Azure, vous devez configurer Azure pour utiliser vos propres serveurs DNS. L’article Résolution de noms pour les ressources dans les réseaux virtuels Azure fournit une vue d’ensemble de la résolution de noms dans Azure.

Procédez comme suit pour enregistrer vos serveurs DNS :

Dans la Portail Azure, accédez à Réseaux, puis sélectionnez NOUVEAU.

Sélectionnez SERVICES RÉSEAU>VIRTUEL>INSCRIRE SERVEUR DNS.

Entrez le nom et l'adresse IP de votre serveur DNS. Le nom spécifié ici est un nom logique utilisé dans le portail de gestion et ne doit pas correspondre au nom réel de votre serveur DNS.

Répétez les étapes 1 à 3 pour les autres serveurs DNS à ajouter.

Remarque

Les serveurs DNS que vous enregistrez ne sont pas utilisés avec le mécanisme du tourniquet. Les machines virtuelles Azure utiliseront le premier serveur DNS répertorié, ainsi que des serveurs supplémentaires uniquement si le premier d'entre eux n'est pas disponible.

Répétez les étapes 1 à 3 pour ajouter l’adresse IP à utiliser pour le contrôleur de domaine que vous déployez sur Microsoft Azure.

Créer des objets de réseau locaux dans Azure

Ensuite, procédez comme suit pour créer des objets de réseau logiques qui représentent vos centres de données dans Microsoft Azure :

Dans le Portail Azure, accédez aux réseaux, puis sélectionnez NOUVEAU.

Sélectionnez RÉSEAU VIRTUEL SERVICES> RÉSEAUAJOUTER>UN RÉSEAU LOCAL.

Entrez le nom de votre premier site de centre de données et l'adresse IP du périphérique VPN de ce site. Cette adresse IP doit être une adresse IP publique statique qui n’est pas derrière NAT.

Dans l'écran suivant, spécifiez les sous-réseaux IP pour votre premier site.

Répétez les étapes 1 à 4 pour votre deuxième site.

Créer le réseau virtuel Azure

À présent, procédez comme suit pour créer un réseau virtuel Azure utilisé par les machines virtuelles :

Dans la Portail Azure, accédez à Réseaux, puis sélectionnez NOUVEAU.

Sélectionnez NETWORK SERVICES>VIRTUAL NETWORK VIRTUAL NETWORK>CUSTOM CREATE( CRÉER).

Sur la page Détails du réseau virtuel, spécifiez un nom pour le réseau virtuel et sélectionnez un emplacement géographique pour le réseau.

Sur la page Serveurs DNS et connectivité VPN, vérifiez que les serveurs DNS que vous avez enregistrés précédemment sont répertoriés en tant que serveurs DNS.

Cochez la case Configurer un réseau VPN de site à site sous CONNECTIVITÉ DE SITE À SITE.

Importante

Ne sélectionnez pas Utiliser Itinéraire express, car cela empêche les modifications de configuration requises de configurer un VPN multisite.

Sous RÉSEAU LOCAL, sélectionnez l'un des deux réseaux locaux que vous avez configurés.

Dans la page Espaces d’adressage Réseau virtuel, spécifiez la plage d’adresses IP à utiliser pour votre réseau virtuel Azure.

Point de contrôle : Passer en revue la configuration du réseau

À ce stade, lorsque vous accédez à réseaux, vous devriez voir le serveur virtuel que vous avez configuré sous RÉSEAUX VIRTUELS, vos sites locaux sous RÉSEAUX LOCAUX, et vos serveurs DNS enregistrés sous SERVEURS DNS.

Phase 2 : Configurer un VPN multisite

Procédez comme suit pour établir les passerelles VPN vers vos sites locaux :

- Établir une passerelle VPN vers l'un de vos sites à l'aide du portail Azure.

- Exporter les paramètres de configuration de réseau virtuel.

- Modifier le fichier de configuration pour le VPN multisite.

- Importer la configuration réseau d'Azure mise à jour.

- Enregistrer l'adresse IP de la passerelle Azure et les clés pré-partagées.

- Configurer des périphériques VPN locaux.

Pour plus d'informations sur la configuration d'un VPN multisite, consultez la rubrique Configuration d'un VPN multisite.

Établir une passerelle VPN vers votre premier site

Lorsque vous créez votre passerelle virtuelle, vous avez déjà spécifié qu’elle est connectée à votre premier site local. Lorsque vous accédez au tableau de bord du réseau virtuel, vous voyez que la passerelle n’a pas été créée.

Pour établir la passerelle VPN côté Azure, consultez passerelle VPN.

Importante

Effectuez uniquement les étapes de la section « Démarrer la passerelle de réseau privé » de cet article, et ne passez pas aux sections suivantes.

Exporter des paramètres de configuration de réseau virtuel

Le portail de gestion Azure ne vous permet pas actuellement de configurer un VPN multisite. Pour cette configuration, vous devez exporter les paramètres de configuration de réseau virtuel vers un fichier XML, puis modifiez ce fichier. Suivez les instructions de la page Exporter Réseau virtuel paramètres vers un fichier de configuration réseau pour exporter vos paramètres.

Modifier les paramètres de configuration réseau pour le VPN multisite

Ouvrez le fichier que vous avez exporté dans un éditeur XML. Les connexions de passerelle à vos sites locaux sont répertoriées dans la section « ConnectionsToLocalNetwork ». Recherchez ce terme dans le fichier XML pour localiser la section. Cette section du fichier de configuration ressemble à l’exemple suivant (l’exemple de nom de site que vous avez créé pour votre site local est « Site A »).

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="Site A">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

Pour configurer votre deuxième site, ajoutez une autre section « LocalNetworkSiteRef » sous la section « ConnectionsToLocalNetwork ». La section du fichier de configuration mis à jour ressemble à l’exemple suivant (l’exemple de nom de site pour votre deuxième site local est « Site B »).

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="Site A">

<Connection type="IPsec" />

<LocalNetworkSiteRef name="Site B">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

Enregistrez le fichier de paramètres de configuration mis à jour.

Importer les paramètres de configuration de réseau virtuel

La deuxième référence de site que vous avez ajoutée au fichier de configuration déclenche la création d’un tunnel par Microsoft Azure. Importez le fichier mis à jour en suivant les instructions fournies dans Créer un réseau virtuel (classique) à l’aide de la Portail Azure. Une fois l'importation terminée, le tableau de bord de réseau virtuel affiche les connexions de passerelle à vos deux sites locaux.

Enregistrer l’adresse IP de la passerelle Azure et les clés prépartage

Une fois que les nouveaux paramètres de configuration réseau sont importés, le tableau de bord de réseau virtuel affichera l'adresse IP de la passerelle Azure. Les périphériques VPN sur les deux sites se connectent à cette adresse IP. Enregistrez cette adresse IP pour référence.

Vous devez également obtenir les clés IPsec/IKE prépartagées pour chaque tunnel qui a été créé. Vous utilisez ces clés et l’adresse IP de la passerelle Azure pour configurer vos appareils VPN locaux.

Vous devez utiliser PowerShell pour obtenir les clés prépartagées. Si vous ne savez pas comment utiliser PowerShell pour gérer Azure, consultez Azure PowerShell.

Utilisez l’applet de commande Get-AzureVNetGatewayKey pour extraire les clés prépartagées. Exécutez cette cmdlet une fois pour chaque tunnel. L’exemple suivant montre les commandes que vous devez exécuter pour extraire les clés des tunnels entre le réseau virtuel « Site Azure » et les sites « Site A » et « Site B ». Dans cet exemple, les sorties sont enregistrées dans des fichiers distincts. Vous pouvez également mettre ces clés en pipeline avec d'autres cmdlets PowerShell ou les utiliser dans un script.

Get-AzureVNETGatewayKey -VNetName "Azure Site" -LocalNetworkSiteName "Site A" | Set-Content -Path C:\Keys\KeysForTunnelToSiteA.txt

Get-AzureVNETGatewayKey -VNetName "Azure Site" -LocalNetworkSiteName "Site B" | Set-Content -Path C:\Keys\KeysForTunnelToSiteB.txt

Configurer des périphériques VPN locaux

Microsoft Azure fournit des scripts de configuration de périphérique VPN pour les périphériques VPN pris en charge. Sélectionnez le lien Télécharger le script de périphérique VPN dans le tableau de bord du réseau virtuel pour obtenir le script approprié pour vos appareils VPN.

Le script que vous téléchargez a le paramètre de configuration pour le premier site que vous avez configuré lors de la configuration de votre réseau virtuel et peut être utilisé tel quel pour configurer le périphérique VPN pour ce site. Par exemple, si vous avez spécifié site A comme réseau local lors de la création de votre réseau virtuel, le script de périphérique VPN peut être utilisé pour le site A. Toutefois, vous devez le modifier pour configurer le périphérique VPN pour le site B. Plus précisément, vous devez mettre à jour la clé prépartagée pour qu’elle corresponde à la clé du deuxième site.

Par exemple, si vous utilisez un périphérique VPN RRAS (Routing and Remote Access Service) pour vos sites, vous devez :

Ouvrir le script de configuration dans un éditeur de texte.

Recherchez la

#Add S2S VPN interfacesection .Rechercher la commande Add-VpnS2SInterface dans cette section. Vérifiez que la valeur du paramètre SharedSecret correspond à la clé prépartagée pour le site pour lequel vous configurez le périphérique VPN.

D’autres appareils peuvent nécessiter davantage de vérifications. Par exemple, les scripts de configuration pour les périphériques Cisco définissent des règles ACL à l'aide de plages d'adresses IP locales. Vous devez examiner et vérifier toutes les références vers le site local dans le script de configuration avant de l'utiliser.

Point de contrôle : Examiner l'état VPN

À ce stade, vos deux sites sont connectés à votre réseau virtuel Azure via les passerelles VPN. Vous pouvez valider l'état du VPN multisite en exécutant la commande suivante dans PowerShell.

Get-AzureVnetConnection -VNetName "Azure Site" | Format-Table LocalNetworkSiteName, ConnectivityState

Si les deux tunnels sont opérationnels, la sortie de cette commande ressemble à l’exemple suivant.

LocalNetworkSiteName ConnectivityState

-------------------- -----------------

Site A Connected

Site B Connected

Vous pouvez également vérifier la connectivité en consultant le tableau de bord de réseau virtuel dans le portail de gestion Azure. La valeur STATUS pour les deux sites s’affiche comme Connecté.

Remarque

Après que la connexion a été établie, l'affichage de la modification de l'état dans le portail de gestion Azure peut prendre quelques minutes.

Phase 3 : Configurer des machines virtuelles

Vous devez créer un minimum de deux machines virtuelles dans Microsoft Azure pour ce déploiement : un contrôleur de domaine et un serveur de fichiers servant de témoin DAG.

Créez des machines virtuelles pour votre contrôleur de domaine et votre serveur de fichiers en suivant les instructions fournies dans Création d'une machine virtuelle exécutant Windows. Veillez à sélectionner le réseau virtuel que vous avez créé pour Région/Groupe d'affinités/Réseau virtuel lorsque vous spécifiez les paramètres de vos machines virtuelles.

Spécifiez les adresses IP préférées pour le contrôleur de domaine et le serveur de fichiers à l'aide d'Azure PowerShell. Lorsque vous spécifiez une adresse IP préférée pour une machine virtuelle, elle doit être mise à jour, ce qui nécessite le redémarrage de la machine virtuelle. L'exemple suivant définit les adresses IP pour Azure-DC et Azure-FSW sur 10.0.0.10 et 10.0.0.11, respectivement.

Get-AzureVM Azure-DC | Set-AzureStaticVNetIP -IPAddress 10.0.0.10 | Update-AzureVMGet-AzureVM Azure-FSW | Set-AzureStaticVNetIP -IPAddress 10.0.0.11 | Update-AzureVMRemarque

Une machine virtuelle avec une adresse IP préférée tentera d'utiliser cette adresse. Toutefois, si cette adresse a été attribuée à une machine virtuelle différente, la machine virtuelle avec la configuration d'adresse IP préférée ne démarrera pas. Pour éviter cette situation, assurez-vous que l'adresse IP que vous utilisez n'est pas affectée à une autre machine virtuelle.

Configurez la machine virtuelle du contrôleur de domaine sur Azure à l'aide des normes utilisées par votre organisation.

Préparez le serveur de fichiers avec les conditions prérequises pour un témoin DAG d'Exchange :

Ajoutez le rôle Serveur de fichiers à l’aide de l’Assistant Ajout de rôles et de fonctionnalités ou de l’applet de commande Install-WindowsFeature .

Ajoutez le groupe de sécurité universel du sous-système approuvé Exchange (Exchange Trusted Subsystem) au groupe Administrateurs local.

Point de contrôle : Consulter l'état de la machine virtuelle

À ce stade, vos machines virtuelles doivent être en cours d'exécution et en mesure de communiquer avec les serveurs dans vos deux centres de données locaux :

Vérifiez que votre contrôleur de domaine dans Azure réplique avec vos contrôleurs de domaine locaux.

Vérifiez que vous pouvez atteindre le serveur de fichiers sur Azure par nom et établir une connexion SMB de vos serveurs Exchange.

Vérifiez que vous pouvez atteindre vos serveurs Exchange par nom du serveur de fichiers sur Azure.

Phase 4 : Configurer le témoin DAG

Enfin, vous devez configurer votre DAG pour utiliser le nouveau serveur témoin. Par défaut, Exchange utilise C:\DAGFileShareWitnesses comme chemin de témoin de partage de fichiers sur votre serveur témoin. Si vous utilisez un chemin d’accès de fichier personnalisé, vous devez également mettre à jour le répertoire témoin pour le partage spécifique.

Connectez-vous à Environnement de ligne de commande Exchange Management Shell.

Exécutez la commande suivante pour configurer le serveur témoin pour vos DAG.

Set-DatabaseAvailabilityGroup -Identity DAG1 -WitnessServer Azure-FSW

Pour plus d’informations, consultez les articles suivants :

Configurez les propriétés du groupe de disponibilité de base de données.

Set-DatabaseAvailabilityGroup.

Point de contrôle : Valider le témoin de partage de fichiers DAG

À ce stade, votre DAG est configuré pour utiliser le serveur de fichiers sur Azure comme témoin de votre DAG. Pour valider votre configuration, procédez comme suit :

Validez la configuration DAG en exécutant la commande suivante.

Get-DatabaseAvailabilityGroup -Identity DAG1 -Status | Format-List Name, WitnessServer, WitnessDirectory, WitnessShareInUseVérifiez que le paramètre WitnessServer est défini sur le serveur de fichiers sur Azure, que le paramètre WitnessDirectory est défini sur le chemin d’accès correct et que le paramètre WitnessShareInUse indique Primary.

Si le DAG a un nombre pair de nœuds, le témoin de partage de fichiers est configuré. Validez le paramètre de témoin de partage de fichiers dans les propriétés de cluster en exécutant la commande suivante. La valeur du paramètre SharePath doit pointer vers le serveur de fichiers et afficher le chemin d’accès correct.

Get-ClusterResource -Cluster MBX1 | Get-ClusterParameter | Format-ListEnsuite, vérifiez l'état de la ressource de cluster « Témoin de partage de fichiers » en exécutant la commande suivante. L’état de la ressource de cluster doit s’afficher en ligne.

Get-ClusterResource -Cluster MBX1Enfin, vérifiez que le partage est créé sur le serveur de fichiers en analysant le dossier dans l'Explorateur de fichiers et les partages dans le Gestionnaire de serveur.