Configuration de compte avec l'authentification moderne dans Exchange Online

Résumé: Comment les utilisateurs disposant de comptes compatibles avec l'authentification moderne peuvent-ils rapidement configurer leurs comptes Outlook pour iOS et Android dans Exchange Online.

Les utilisateurs disposant de comptes modernes activés pour l’authentification (comptes Microsoft 365 ou Office 365 ou comptes locaux utilisant l’authentification moderne hybride) disposent de deux façons de configurer leurs propres comptes Outlook pour iOS et Android : Détection automatique et authentification unique. En outre, Outlook pour iOS et Android offre également aux administrateurs informatiques la possibilité de « pousser » les configurations de compte à leurs utilisateurs Microsoft 365 et Office 365, et de contrôler si Outlook pour iOS et Android prend en charge les comptes personnels.

Authentification moderne

L’authentification moderne est un terme générique désignant une combinaison de méthodes d’authentification et d’autorisation qui incluent :

Méthodes d’authentification : Authentification multifacteur ; Authentification basée sur un certificat client.

Méthodes d’autorisation : implémentation d’Open Authorization (OAuth) par Microsoft.

L’authentification moderne est activée à l’aide de la bibliothèque d’authentification Microsoft (MSAL). L’authentification basée sur MSAL est utilisée par Outlook pour iOS et Android pour accéder aux boîtes aux lettres Exchange Online dans Microsoft 365 ou Office 365. L’authentification MSAL, utilisée par les applications Office sur les appareils de bureau et mobiles, implique que les utilisateurs se connectent directement à Microsoft Entra ID, qui est le fournisseur d’identité pour Microsoft 365 et Office 365, au lieu de fournir des informations d’identification à Outlook.

L’authentification basée sur MSAL utilise OAuth pour les comptes avec authentification moderne (comptes Microsoft 365 ou Office 365 ou comptes locaux utilisant l’authentification moderne hybride). Il fournit également un mécanisme sécurisé permettant à Outlook pour iOS et Android d’accéder à la messagerie électronique, sans nécessiter l’accès aux informations d’identification de l’utilisateur. Lors de la connexion, l’utilisateur s’authentifie directement auprès de Microsoft Entra ID et reçoit une paire de jetons d’accès/actualisation en retour. Le jeton d’accès accorde à Outlook pour iOS et Android l’accès aux ressources appropriées dans Microsoft 365 ou Office 365 (par exemple, la boîte aux lettres de l’utilisateur). Un jeton d’actualisation est utilisé pour obtenir une nouvelle paire de jetons d’accès ou d’actualisation lorsque le jeton d’accès actuel expire. OAuth fournit à Outlook un mécanisme sécurisé pour accéder à Microsoft 365 ou Office 365, sans avoir besoin ni stocker les informations d’identification d’un utilisateur.

Pour plus d’informations sur les durées de vie des jetons, consultez Durées de vie des jetons configurables dans Plateforme d'identités Microsoft. Les valeurs de durée de vie des jetons peuvent être ajustées ; Pour plus d’informations, consultez Configurer la gestion des sessions d’authentification avec l’accès conditionnel. Si vous choisissez de réduire la durée de vie des jetons, vous pouvez également réduire les performances d’Outlook pour iOS et Android, car une durée de vie inférieure augmente le nombre de fois où l’application doit acquérir un nouveau jeton d’accès.

Un jeton d'accès précédemment accordé est valide jusqu'à son expiration. Le modèle d’identité utilisé pour l’authentification a un impact sur la façon dont l’expiration du mot de passe est gérée. Il existe trois scénarios :

Pour un modèle d’identité fédérée, le fournisseur d’identité local doit envoyer des revendications d’expiration de mot de passe à Microsoft Entra ID, sinon, Microsoft Entra ID ne pourra pas agir sur l’expiration du mot de passe. Pour plus d’informations, consultez Configurer AD FS pour envoyer des revendications d’expiration de mot de passe.

La synchronisation de hachage de mot de passe ne prend pas en charge l’expiration du mot de passe. Ce scénario signifie que les applications qui avaient précédemment obtenu une paire de jetons d’accès et d’actualisation continueront de fonctionner jusqu’à ce que la durée de vie de la paire de jetons soit dépassée ou que l’utilisateur change le mot de passe. Pour plus d’informations, consultez Implémenter la synchronisation de mot de passe avec Microsoft Entra Connect Sync.

L’authentification directe nécessite que la réécriture du mot de passe soit activée dans Microsoft Entra Connect. Pour plus d’informations, consultez Microsoft Entra l’authentification directe : Forum aux questions.

À l’expiration du jeton, le client tente d’utiliser le jeton d’actualisation pour obtenir un nouveau jeton d’accès, mais comme le mot de passe de l’utilisateur a changé, le jeton d’actualisation est invalidé (en supposant qu’une synchronisation d’annuaires s’est produite entre l’environnement local et Microsoft Entra ID). Le jeton d’actualisation invalidé force l’utilisateur à se réauthentifier afin d’obtenir une nouvelle paire de jetons d’accès et de jeton d’actualisation.

Détection automatique

Outlook pour iOS et Android propose une solution appelée AutoDetect qui permet aux utilisateurs de configurer rapidement leur compte. AutoDetect détermine tout d'abord le type de compte d'un utilisateur, en fonction du domaine SMTP. Les types de comptes couverts par ce service incluent Microsoft 365, Office 365, Outlook.com, Google, Yahoo et iCloud. Ensuite, la détection automatique effectue les configurations appropriées sur l’application sur l’appareil de l’utilisateur en fonction de ce type de compte. Cette solution permet aux utilisateurs de gagner du temps et élimine la nécessité d’entrer manuellement des paramètres de configuration tels que le nom d’hôte et le numéro de port.

Pour l’authentification moderne, qui est utilisée par tous les comptes Microsoft 365 ou Office 365 et les comptes locaux à l’aide de l’authentification moderne hybride, AutoDetect interroge Exchange Online les informations de compte d’un utilisateur, puis configure Outlook pour iOS et Android sur l’appareil de l’utilisateur afin que l’application puisse se connecter à Exchange Online. Pendant ce processus, les seules informations de l'utilisateur requises sont son adresse SMTP et ses informations d'identification.

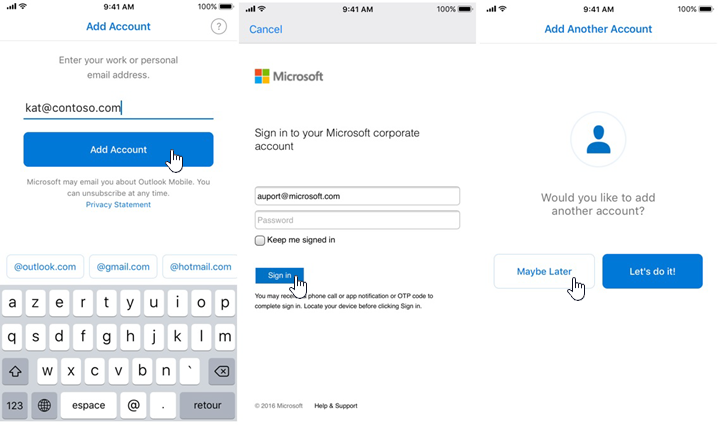

Les images suivantes présentent un exemple de configuration de compte avec AutoDetect :

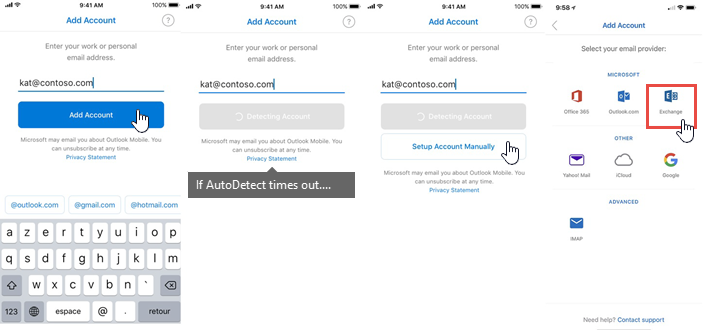

Si la détection automatique échoue pour un utilisateur, les images suivantes montrent un autre chemin de configuration de compte à l’aide d’une configuration manuelle :

Authentification unique

Toutes les applications Microsoft qui utilisent la bibliothèque d’authentification Microsoft (MSAL) prennent en charge l’authentification unique. En outre, l’authentification unique est également prise en charge lorsque les applications sont utilisées avec les applications Microsoft Authenticator ou Microsoft Portail d'entreprise.

Les jetons peuvent être partagés et réutilisés par d’autres applications Microsoft (telles que Word mobile) dans les scénarios suivants :

Lorsque les applications sont signées par le même certificat de signature et utilisent le même point de terminaison de service ou url d’audience (par exemple, Microsoft 365 ou Office 365 URL). Dans ce cas, le jeton est conservé dans le stockage partagé de l'application.

Quand les applications utilisent ou prennent en charge l’authentification unique avec une application broker, et que les jetons sont stockés dans l’application broker. Microsoft Authenticator est un exemple d'application Broker. Dans le scénario de l’application broker, après avoir tenté de vous connecter à Outlook pour iOS et Android, MSAL lance l’application Microsoft Authenticator, qui établira une connexion à Microsoft Entra ID pour obtenir le jeton. Il conserve ensuite le jeton et le réutilise pour les demandes d’authentification d’autres applications, tant que la durée de vie du jeton configurée le permet.

Pour plus d’informations, consultez Configurer l’authentification unique sur macOS et iOS.

Si un utilisateur est déjà connecté à une autre application Microsoft sur son appareil, comme Word ou Portail d'entreprise, Outlook pour iOS et Android détecte ce jeton et l’utilise pour sa propre authentification. Lorsqu’un tel jeton est détecté, les utilisateurs qui ajoutent un compte dans Outlook pour iOS et Android voient le compte découvert disponible sous « Trouvé » sous Comptes dans le menu Paramètres . Les nouveaux utilisateurs voient leur compte dans l’écran de configuration du compte initial.

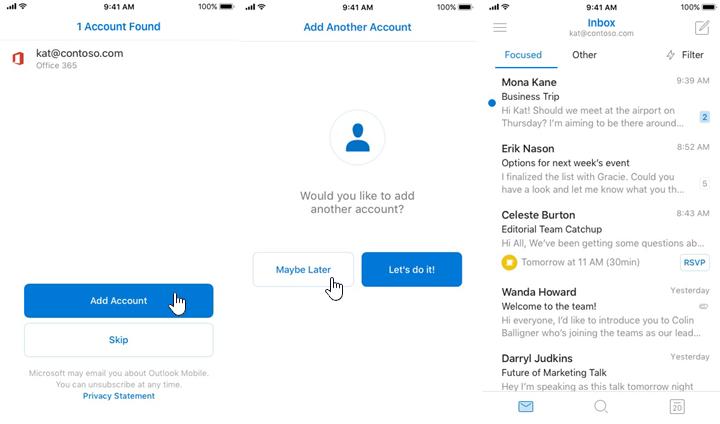

Les images suivantes présentent un exemple de configuration de compte via l'authentification unique pour un utilisateur se connectant pour la première fois :

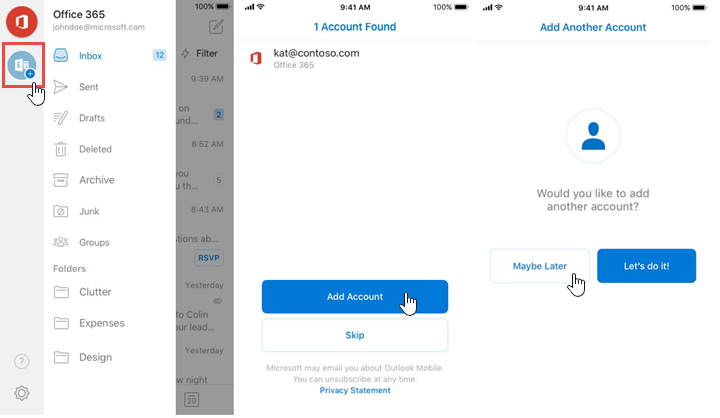

Si un utilisateur a déjà Outlook pour iOS et Android, par exemple pour un compte personnel, mais qu’un compte Microsoft 365 ou Office 365 est détecté parce qu’il a récemment été inscrit, le chemin d’authentification unique ressemble à l’image suivante :

Configuration du compte via la gestion de la mobilité d’entreprise

Outlook pour iOS et Android offre aux administrateurs informatiques la possibilité de « pousser » les configurations de compte vers des comptes Microsoft 365 ou Office 365 ou des comptes locaux à l’aide de l’authentification moderne hybride. Cette fonctionnalité fonctionne avec n’importe quel fournisseur de gestion unifiée des points de terminaison (UEM) qui utilise le canal Managed App Configuration pour iOS ou Android dans le canal Entreprise pour Android.

Pour les utilisateurs inscrits auprès de Microsoft Intune, vous pouvez déployer les paramètres de configuration de compte à l’aide d’Intune dans le portail Azure.

Une fois que la configuration de la configuration du compte a été configurée dans le fournisseur UEM et que l’utilisateur inscrit son appareil, Outlook pour iOS et Android détecte qu’un compte est « Trouvé », puis invite l’utilisateur à ajouter le compte. La seule information que l'utilisateur doit saisir pour terminer le processus de configuration est son mot de passe. Ensuite, le contenu de la boîte aux lettres de l’utilisateur se charge et l’utilisateur peut commencer à utiliser l’application.

Pour plus d’informations sur les clés de configuration de compte nécessaires pour activer cette fonctionnalité, consultez la section Configuration du compte dans Déploiement d’Outlook pour iOS et Android App Configuration Paramètres.

Mode comptes autorisés par l’organisation

Le respect des stratégies de sécurité et de conformité des données de nos clients les plus importants et hautement réglementés est un pilier clé de la valeur Microsoft 365 et Office 365. Certaines entreprises doivent capturer toutes les informations de communication au sein de leur environnement d’entreprise et s’assurer que les appareils sont utilisés uniquement pour les communications d’entreprise. Pour prendre en charge ces exigences, Outlook pour iOS et Android sur les appareils gérés par l’entreprise peut être configuré pour autoriser uniquement le provisionnement d’un seul compte d’entreprise dans Outlook pour iOS et Android. Comme pour la configuration de compte, cette fonctionnalité fonctionne avec n’importe quel fournisseur UEM qui utilise le canal Managed App Configuration pour iOS ou Android dans le canal Entreprise pour Android. Cette fonctionnalité est prise en charge avec les comptes Microsoft 365 et Office 365 ou les comptes locaux utilisant l’authentification moderne hybride. Toutefois, un seul compte d’entreprise peut être ajouté à Outlook pour iOS et Android.

Pour plus d’informations sur les paramètres qui doivent être configurés pour déployer le mode Comptes autorisés par l’organisation, consultez la section Mode comptes autorisés par l’organisation dans Déploiement d’Outlook pour iOS et Android App Configuration Paramètres.

Remarque

La configuration du compte et le mode Comptes autorisés par l’organisation peuvent être configurés ensemble pour simplifier la configuration du compte.

Pour vous assurer que ces utilisateurs peuvent uniquement accéder à la messagerie d’entreprise sur des appareils inscrits (qu’il s’agisse d’iOS ou d’Android Entreprise) avec Intune, vous devez utiliser une stratégie d’accès conditionnel Microsoft Entra avec les contrôles d’octroi Exiger que les appareils soient marqués comme conformes et Exiger l’application cliente approuvée. Vous trouverez plus d’informations sur la création de ce type de stratégie dans Microsoft Entra’accès conditionnel basé sur l’application.

Importante

Exiger que les appareils soient marqués comme contrôle d’octroi conforme nécessite que l’appareil soit géré par Intune.

La première stratégie autorise Outlook pour iOS et Android à se connecter à Exchange Online et empêche les clients Exchange ActiveSync compatibles OAuth de le faire. Consultez « Étape 1 : Configurer une stratégie d’accès conditionnel Microsoft Entra pour Exchange Online », mais pour la cinquième étape, sélectionnez « Exiger que l’appareil soit marqué comme conforme », « Exiger une application cliente approuvée » et « Exiger tous les contrôles sélectionnés ».

La deuxième stratégie empêche Exchange ActiveSync clients utilisant l’authentification de base de se connecter à Exchange Online. Consultez « Étape 2 : Configurer une stratégie d’accès conditionnel Microsoft Entra pour Exchange Online avec Active Sync (EAS) ».