Configuration avancée de la Vérification d’identité Microsoft Entra

La configuration avancée de l’ID vérifié est la méthode classique de configuration de l’ID vérifié où vous, en tant qu’administrateur, configurez manuellement différents composants. Cela inclut la configuration d’Azure Key Vault, l’inscription de votre ID décentralisé et la vérification de votre domaine. La configuration avancée vous donne un contrôle total sur le processus de configuration, ce qui garantit que chaque détail répond aux exigences spécifiques de votre organisation. Il est idéal pour les entreprises qui ont besoin d’une configuration personnalisée.

La configuration avancée implique les étapes suivantes :

- Configurer azure Key Vault: stockez et gérez en toute sécurité les clés utilisées pour signer et vérifier les informations d’identification.

- Inscrire l’ID décentralisé: créez et inscrivez votre identificateur décentralisé (DID) pour établir une identité approuvée.

- Vérifier le domaine: Assurez-vous que votre domaine est correctement lié à votre DID, fournissant une source approuvée pour vos informations d'identification.

Dans ce tutoriel, vous allez apprendre à :

- Créer une instance Azure Key Vault

- Configurez le service Vérification d’identité avec la configuration avancée.

- Inscrivez une application dans Microsoft Entra ID.

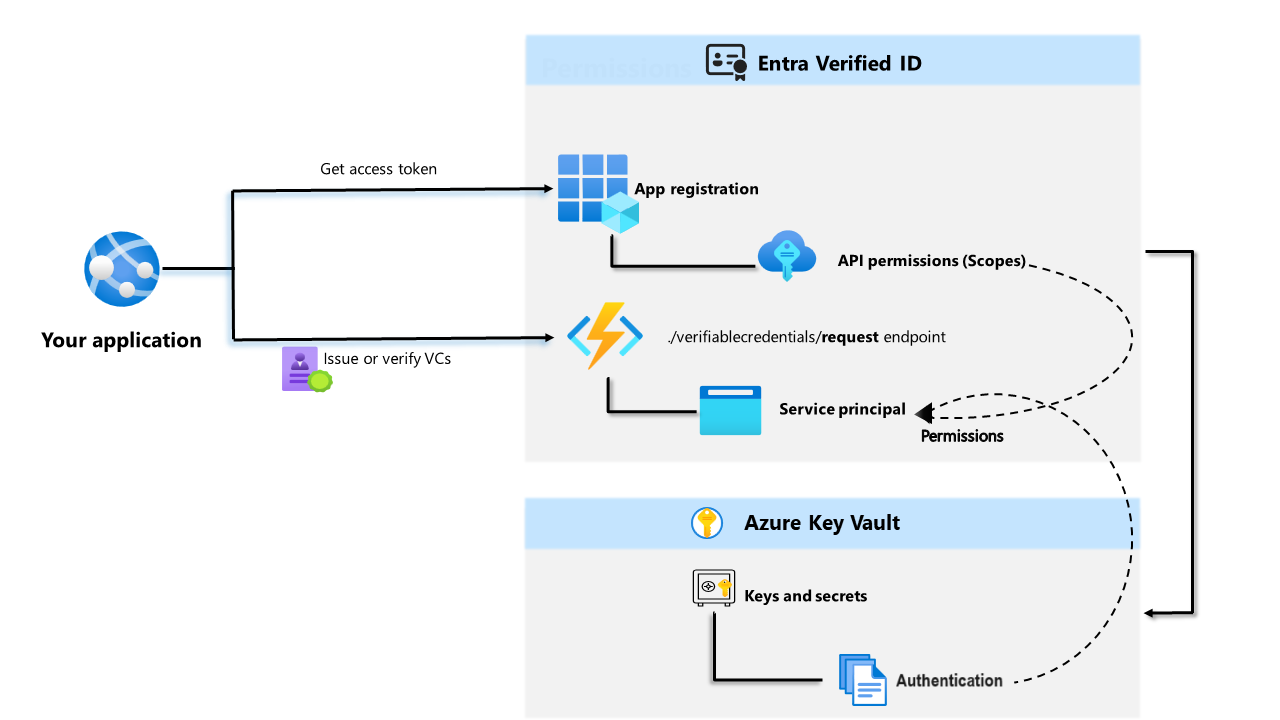

Le diagramme suivant illustre l’architecture Vérification d’identité et le composant que vous configurez.

Prérequis

- Vous devez disposer d’un locataire Azure associé à un abonnement actif. Si vous n’avez pas d’abonnement Azure, créez-en un gratuitement.

- Vérifiez que vous disposez de l’autorisation de l’administrateur général ou de celle de l’administrateur de stratégie d'authentification pour le répertoire que vous souhaitez configurer. Si vous n’êtes pas l’administrateur général, vous avez besoin de l’autorisation Administrateur d’application pour terminer l’inscription de l’application, y compris l’octroi du consentement administrateur.

- Vérifiez que vous disposez du rôle Contributeur pour l’abonnement Azure ou le groupe de ressources où vous allez déployer Azure Key Vault.

- Vérifiez que vous fournissez des autorisations d’accès pour Key Vault. Pour plus d’informations, consultez Attribution de l’accès aux clés, certificats et secrets Key Vault avec un contrôle d’accès en fonction du rôle Azure.

Création d’un coffre de clés

Remarque

Azure Key Vault que vous utilisez pour configurer le service d’ID vérifié doit disposer d’une stratégie d’accès Key Vault pour son modèle d’autorisation. Il existe actuellement une limitation dans la cas où Key Vault dispose d’un contrôle d’accès en fonction du rôle Azure.

Azure Key Vault est un service cloud qui permet le stockage sécurisé et la gestion d’accès aux secrets et aux clés. Le service Vérification d’ID stocke les clés publiques et privées dans Azure Key Vault. Ces clés sont utilisées pour signer et vérifier les justificatifs.

Si vous n’avez pas d’instance Azure Key Vault disponible, suivez ces étapes pour créer un coffre de clés à l’aide du portail Azure. Azure Key Vault que vous utilisez pour configurer le service d’ID vérifié doit disposer d’une stratégie d’accès Key Vault pour son modèle d’autorisation au lieu du contrôle d’accès en fonction du rôle Azure.

Remarque

Par défaut, le compte créateur du coffre est le seul à pouvoir y accéder. Le service de vérification d’ID doit avoir accès au coffre de clés. Vous devez authentifier votre coffre de clés, ce qui permet au compte utilisé pendant la configuration de créer et de supprimer des clés. Le compte utilisé lors de la configuration nécessite également des autorisations pour signer pour qu’il puisse créer la liaison de domaine pour l’ID vérifié. Si vous utilisez le même compte lors des tests, modifiez la stratégie par défaut pour accorder au compte l’autorisation de signature, en plus des autorisations par défaut accordées aux créateurs de coffres.

Gérer l’accès au coffre de clés

Avant de pouvoir configurer l’ID vérifié, vous avez besoin d'un accès au Key Vault . Fournissez des autorisations d’accès dans votre coffre de clés pour le compte d’administrateur Verified ID et pour le principal d’API du service de requête que vous avez créé.

Une fois votre coffre de clés créé, Justificatifs vérifiables génère un jeu de clés utilisé pour assurer la sécurité des messages. Ces clés sont stockées dans le coffre de clés. Vous utilisez un jeu de clés pour signer des justificatifs vérifiables.

Configurer un ID vérifié

Pour configurer un ID vérifié, procédez comme suit :

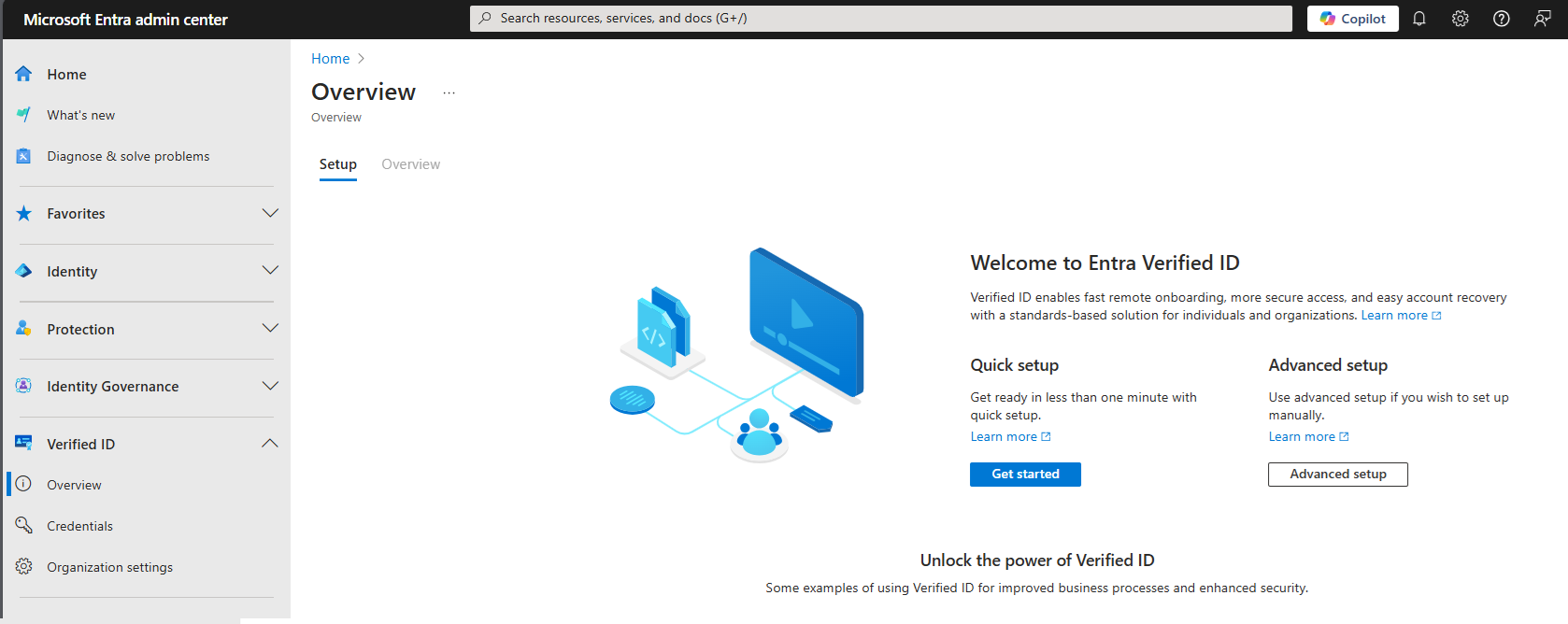

Connectez-vous au centre d’administration Microsoft Entra en tant qu’Administrateur général.

Dans le menu de gauche, sélectionnez Vue d’ensemble sous Vérification d’identité.

Dans le menu central, sélectionnez l’onglet Configuration, puis Configuration avancée.

Sélectionner Configurer les paramètres de l’organisation

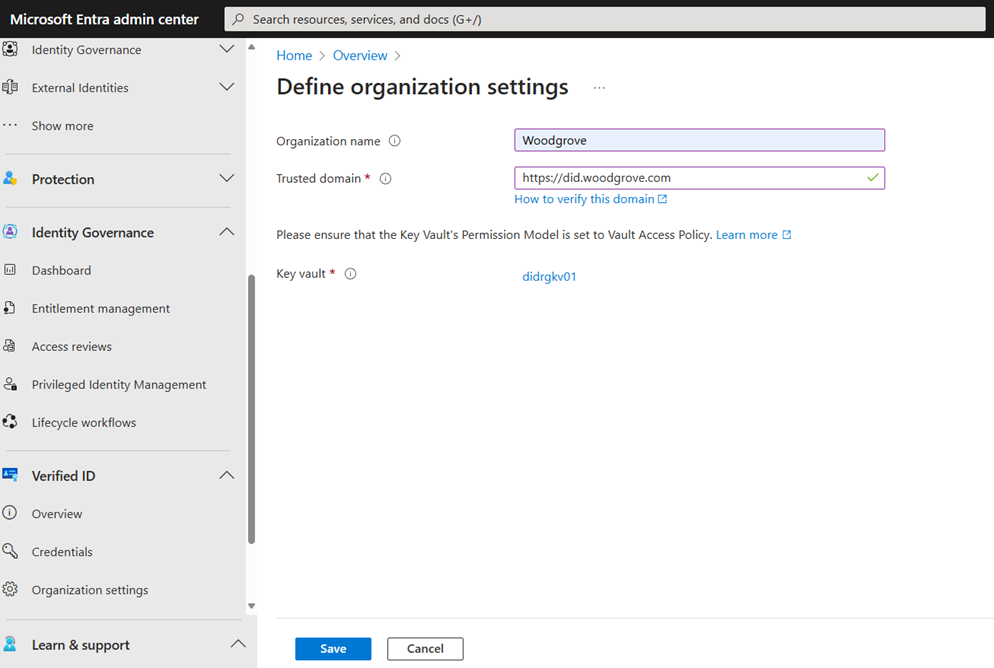

Configurez votre organisation en fournissant les informations suivantes :

Nom de l’organisation : Entrez un nom pour faire référence à votre entreprise dans le cadre des ID vérifiés. Vos clients ne voient pas ce nom.

domaine approuvé: entrez un nom de domaine. Le nom que vous spécifiez est ajouté à un point de terminaison de service dans votre document d’identité décentralisée (DID). Le domaine est ce qui lie votre DID à un élément tangible que l’utilisateur peut connaître sur votre entreprise. Microsoft Authenticator et d’autres portefeuilles numériques utilisent ces informations pour s’assurer que votre DID est lié à votre domaine. Si le portefeuille peut vérifier le DID, il affiche un symbole vérifié. Si le portefeuille ne peut pas vérifier le DID, il informe l’utilisateur que l’émetteur d’informations d’identification est une organisation qu’il n’a pas pu valider.

Important

Le domaine ne peut pas être une redirection. Dans le cas contraire, le DID et le domaine ne peuvent pas être liés. Veillez à utiliser le protocole HTTPS pour le domaine. Par exemple :

https://did.woodgrove.com. Vérifiez également que le modèle d’autorisation de Key Vault est défini sur Stratégie d’accès au coffre.Coffre de clés : sélectionnez le coffre de clés que vous avez créé précédemment.

Cliquez sur Enregistrer.

Inscrivez une application dans Microsoft Entra ID

Votre application doit obtenir des jetons d’accès quand elle a besoin d’appeler le service Vérification d’identité Microsoft Entra afin d’émettre ou de vérifier des informations d’identification. Pour obtenir des jetons d’accès, vous devez inscrire une application et accorder les autorisations d’API nécessaires pour le principal de service de demande de vérification d’identité. Par exemple, effectuez les étapes suivantes pour une application web :

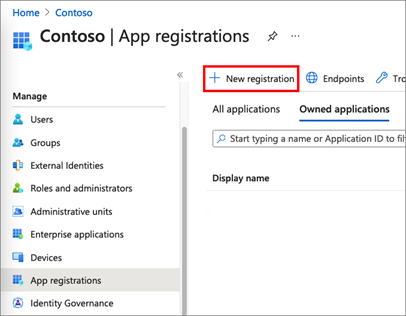

Connectez-vous au centre d’administration Microsoft Entra en tant qu’Administrateur général.

Sélectionnez Microsoft Entra ID.

Sous Applications, sélectionnez Inscriptions d’applications>Nouvelle inscription.

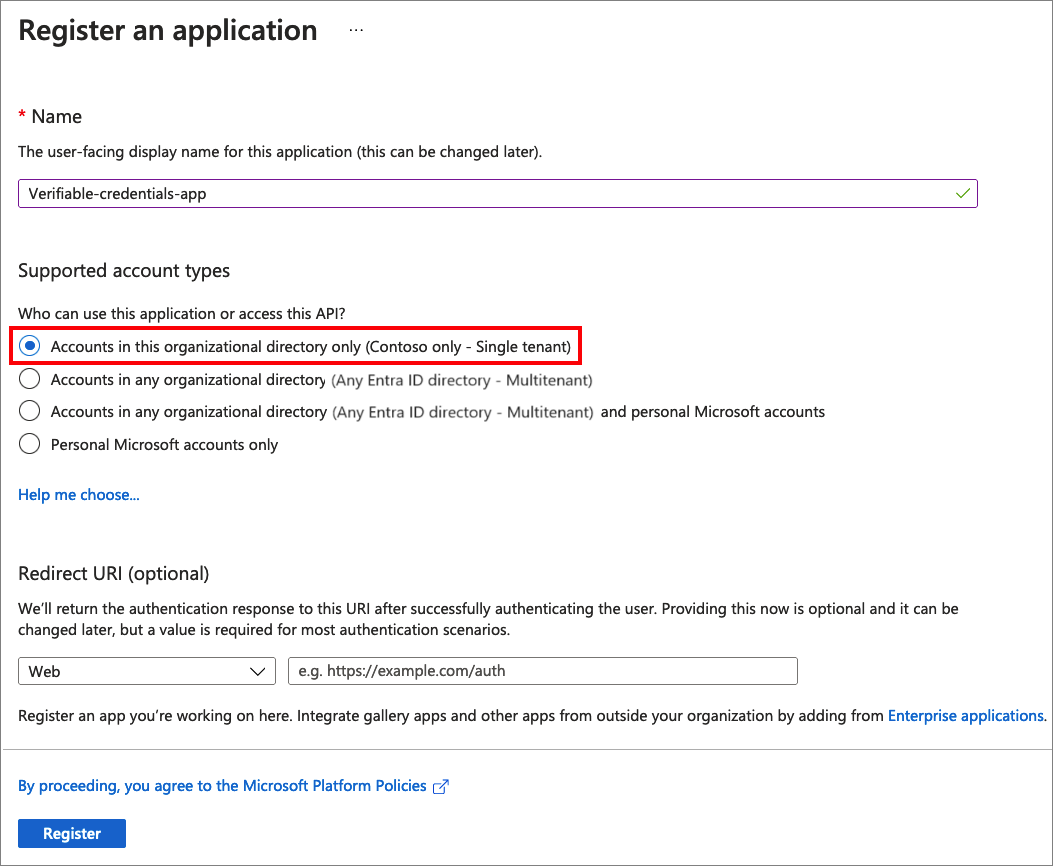

Entrez un nom d’affichage pour votre application. Par exemple : verifiable-credentials-app.

Pour Types de comptes pris en charge, sélectionnez Comptes dans cet annuaire organisationnel uniquement (Annuaire par défaut uniquement – Locataire unique) .

Sélectionnez Inscrire pour créer l’application.

Accorder des autorisations pour obtenir des jetons d’accès

Lors de cette étape, vous accordez des autorisations au principal de service de demande de service de justificatifs vérifiables.

Pour ajouter les autorisations requises, suivez ces étapes :

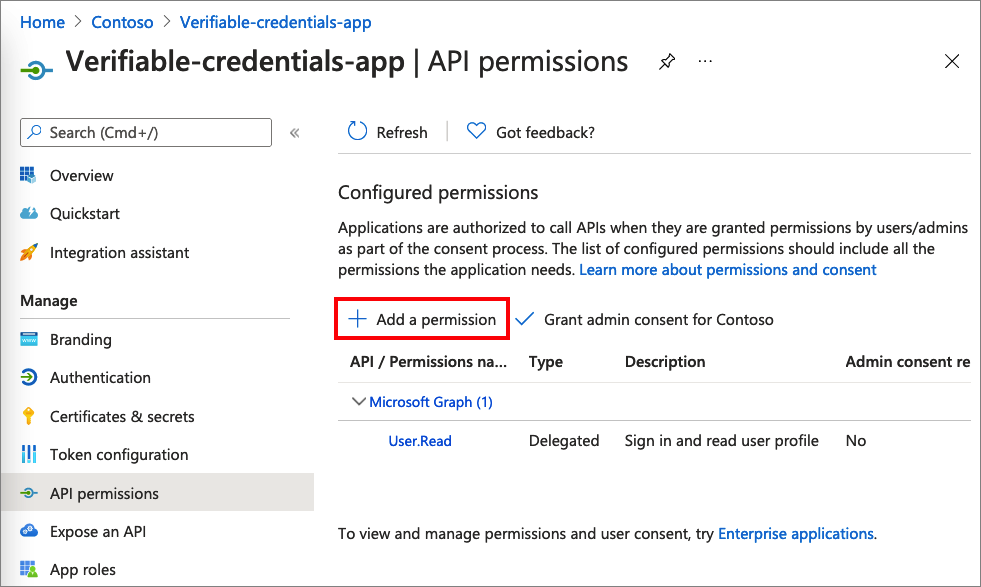

Restez dans la page des détails de l’application verifiable-credentials-app. Sélectionnez Autorisations de l’API>Ajouter une autorisation.

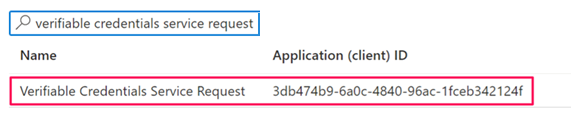

Sélectionnez API utilisées par mon organisation.

Recherchez le principal de service Demande de service de justificatifs vérifiables et sélectionnez-le.

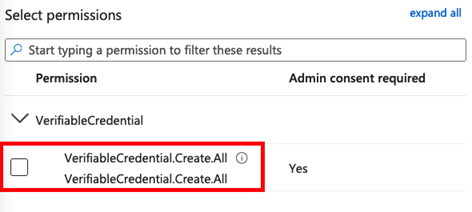

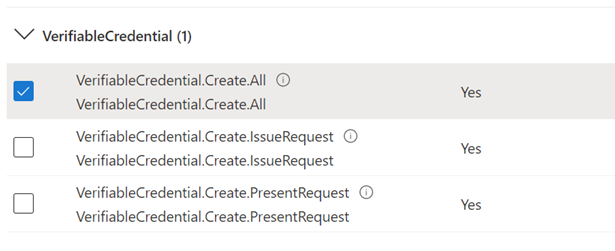

Choisissez Permission d’application et développez VerifiableCredential.Create.All.

Sélectionnez Ajouter des autorisations.

Sélectionnez Accorder le consentement administrateur pour <nom de votre locataire>.

Vous pouvez choisir d’accorder des autorisations d’émission et de présentation séparément si vous préférez séparer les étendues à différentes applications.

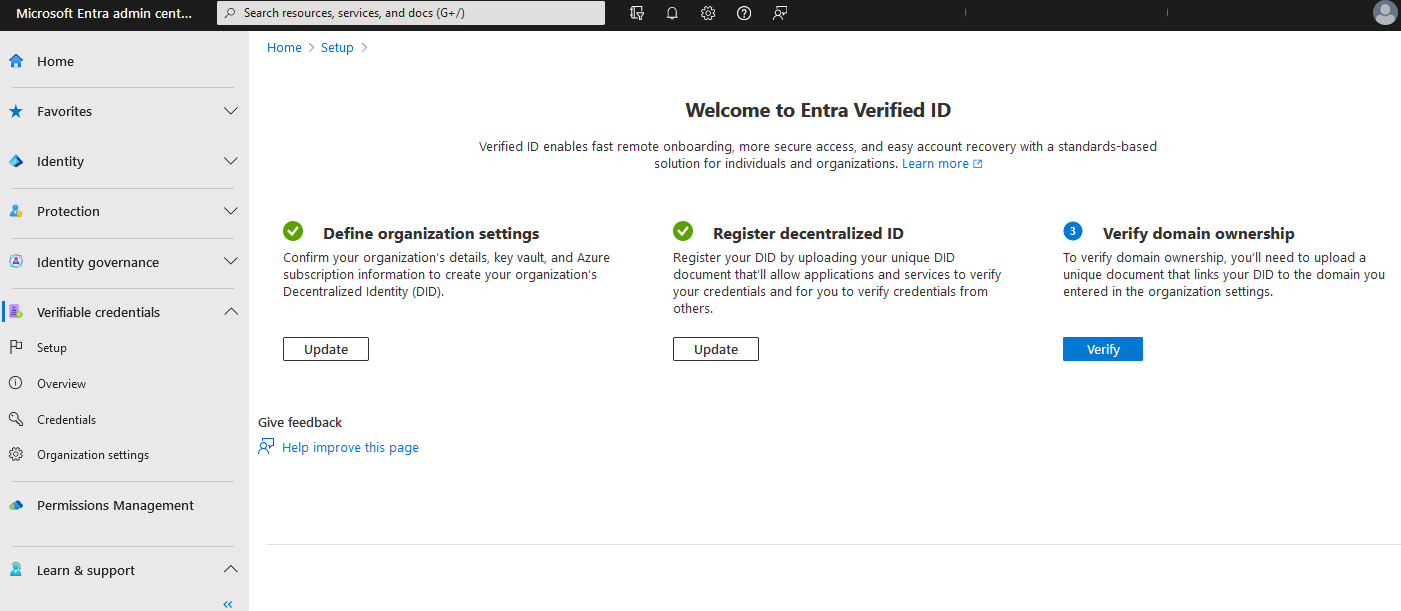

Inscrire l’ID décentralisé et vérifier la propriété du domaine

Une fois Azure Key Vault configuré et que le service dispose d’une clé de signature, vous devez effectuer l’étape 2 et 3 dans l’installation.

- Connectez-vous au centre d’administration Microsoft Entra en tant qu’Administrateur général.

- Sélectionnez ID vérifié.

- Dans le menu de gauche, sélectionnez Vue d’ensemble.

- Dans le menu central, sélectionnez Inscrire l’ID décentralisé pour inscrire votre document DID, selon les instructions de l’article Comment inscrire votre ID décentralisé pour did:web. Vous devez effectuer cette étape avant de pouvoir continuer la vérification de votre domaine.

- Dans le menu central, sélectionnez Vérifier la propriété du domaine pour vérifier votre domaine, selon les instructions de l’article Vérifier la propriété du domaine vers votre identificateur décentralisé (DID)

Une fois que vous avez terminé les étapes de vérification et que les trois étapes portent une encoche verte, vous êtes prêt à passer au tutoriel suivant.