Tutoriel : intégration de Microsoft Entra à Vidyard

Dans ce tutoriel, vous apprenez comment intégrer Vidyard à Microsoft Entra ID. L’intégration de Vidyard à Microsoft Entra ID offre les avantages suivants :

- Vous pouvez contrôler dans Microsoft Entra ID qui a accès à Vidyard.

- Vous pouvez permettre aux utilisateurs de se connecter automatiquement à Vidyard (par le biais de l’authentification unique) avec leurs comptes Microsoft Entra.

- Vous pouvez gérer vos comptes à partir d’un emplacement central.

Si vous souhaitez en savoir plus sur l'intégration d'applications SaaS avec Microsoft Entra ID, consultez Qu'est-ce que l'accès aux applications et l'authentification unique avec Microsoft Entra ID. Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

Prérequis

Pour configurer l’intégration de Microsoft Entra avec Vidyard, vous avez besoin des éléments suivants :

- Un abonnement Microsoft Entra. Si vous ne disposez pas d'un environnement Microsoft Entra, vous pouvez obtenir un compte gratuit

- Abonnement Vidyard avec l’authentification unique activée

Description du scénario

Dans ce didacticiel, vous configurez et testez l’authentification unique Microsoft Entra dans un environnement de test.

Vidyard prend en charge l’authentification unique (SSO) lancée par le fournisseur de services et le fournisseur d’identité

Vidyard prend en charge le provisionnement d’utilisateurs Juste-à-temps

Ajout de Vidyard depuis la galerie

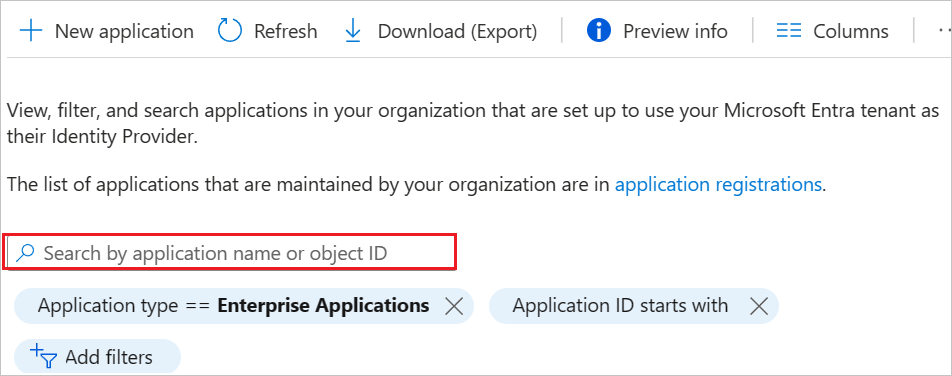

Pour configurer l’intégration de Vidyard avec Microsoft Entra ID, vous devez ajouter Vidyard à votre liste d’applications SaaS gérées depuis la galerie.

Pour ajouter Vidyard depuis la galerie, procédez comme suit :

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

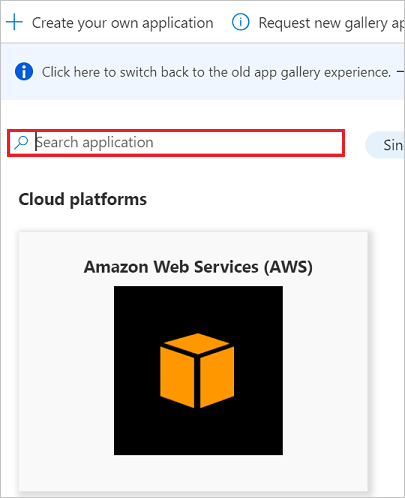

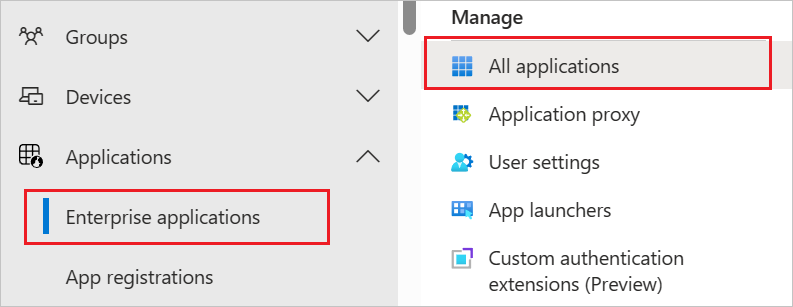

Accédez à Identité>Applications>Applications d’entreprise>Nouvelle application.

Dans la zone de recherche, tapez Vidyard, sélectionnez Vidyard dans le panneau de résultats, puis cliquez sur le bouton Ajouter pour ajouter l’application.

Configurer et tester l'authentification unique Microsoft Entra

Dans cette section, vous allez configurer et tester l’authentification unique Microsoft Entra avec Vidyard pour un utilisateur de test nommé Britta Simon. Pour que l’authentification unique fonctionne, vous devez établir une relation de lien entre un utilisateur Microsoft Entra et l’utilisateur Vidyard associé.

Pour configurer et tester l’authentification unique Microsoft Entra avec Vidyard, vous devez suivre les instructions des sections suivantes :

- Configurez l’authentification unique Microsoft Entra pour permettre à vos utilisateurs d’utiliser cette fonctionnalité.

- Configurer l’authentification unique Vidyard : pour configurer les paramètres de l’authentification unique côté application.

- Créer un utilisateur test Microsoft Entra – pour tester l'authentification unique Microsoft Entra avec Britta Simon.

- Attribuez l’utilisateur de test Microsoft Entra pour permettre à Britta Simon d’utiliser l’authentification unique Microsoft Entra.

- Créez un utilisateur de test Vidyard pour avoir un équivalent de Britta Simon dans Vidyard lié à la représentation de l’utilisateur dans Microsoft Entra.

- Tester l’authentification unique : pour vérifier si la configuration fonctionne.

Configurer l'authentification unique Microsoft Entra

Dans cette section, vous activez l’authentification unique Microsoft Entra.

Pour configurer l’authentification unique Microsoft Entra avec Vidyard, effectuez les étapes suivantes :

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

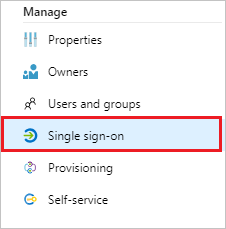

Accédez à la page d’intégration des applications Identité>Applications>Applications d’entreprise>Vidyard, puis sélectionnezAuthentification unique.

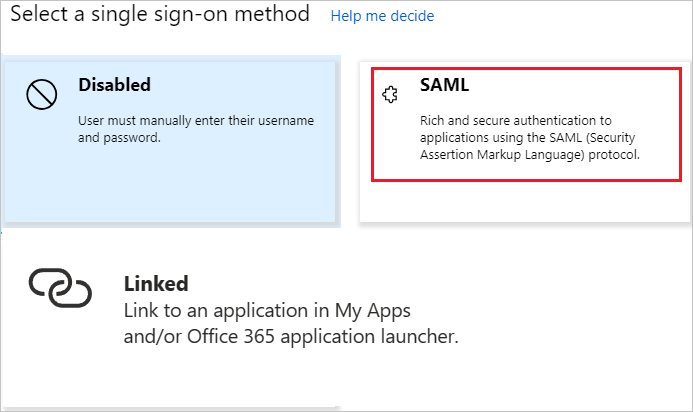

Dans la boîte de dialogue Sélectionner une méthode d’authentification unique, sélectionnez le mode SAML/WS-Fed afin d’activer l’authentification unique.

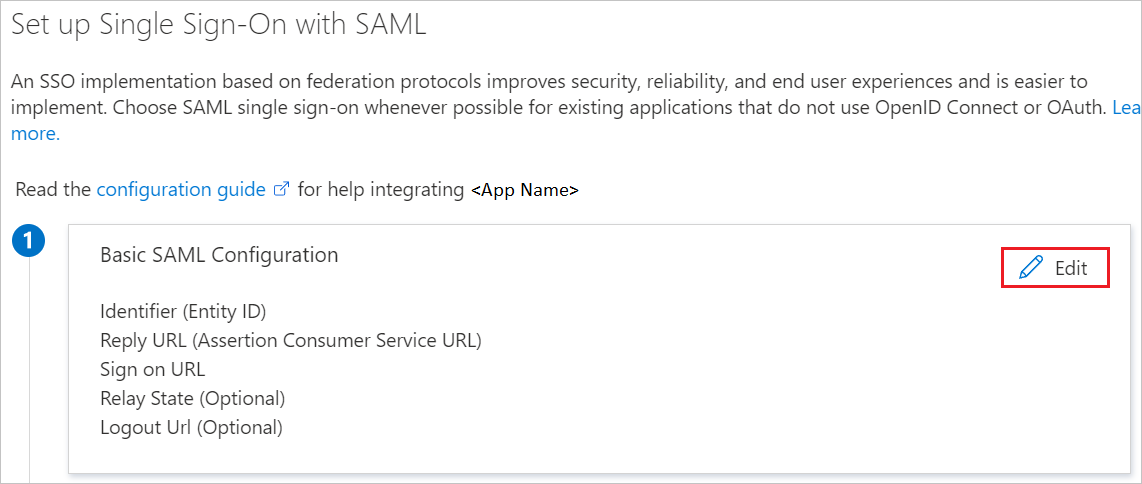

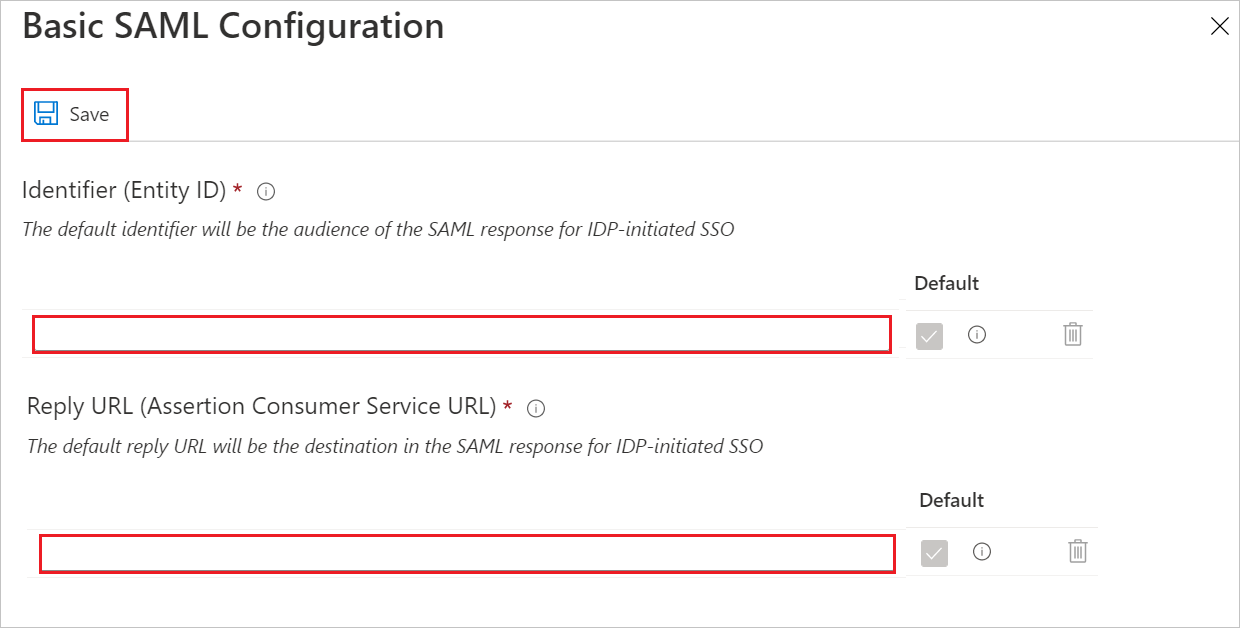

Dans la page Configurer l’authentification unique avec SAML, cliquez sur l’icône Modifier pour ouvrir la boîte de dialogue Configuration SAML de base.

Dans la section Configuration SAML de base, si vous souhaitez configurer l’application en mode lancé par le fournisseur d’identité, effectuez les étapes suivantes :

a. Dans la zone de texte Identificateur, tapez une URL au format suivant :

https://secure.vidyard.com/sso/saml/<unique id>/metadatab. Dans la zone de texte URL de réponse, tapez une URL au format suivant :

https://secure.vidyard.com/sso/saml/<unique id>/consumeSi vous souhaitez configurer l’application en mode démarré par le fournisseur de services, cliquez sur Définir des URL supplémentaires, puis effectuez les étapes suivantes :

Dans la zone de texte URL de connexion, tapez une URL au format suivant :

https://secure.vidyard.com/sso/saml/<unique id>/login.Note

Il ne s’agit pas de valeurs réelles. Vous mettrez à jour ces valeurs avec l’identificateur, l’URL de réponse et l’URL de connexion réels. La procédure est expliquée plus loin dans le didacticiel. Vous pouvez également consulter les modèles figurant à la section Configuration SAML de base.

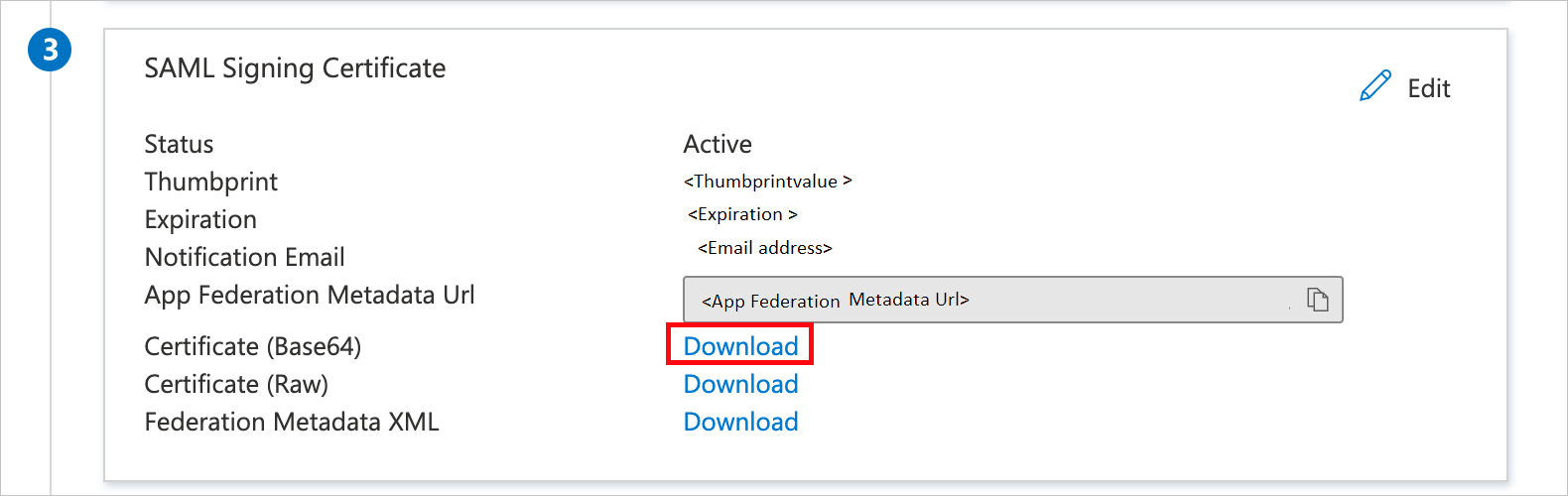

Dans la page Configurer l’authentification unique avec SAML, dans la section Certificat de signature SAML, cliquez sur Télécharger pour télécharger le Certificat (Base64) en fonction des options définies par rapport à vos besoins, puis enregistrez-le sur votre ordinateur.

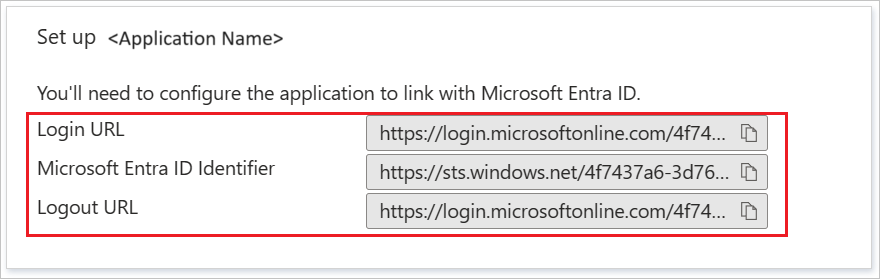

Dans la section Configurer Vidyard, copiez la ou les URL appropriées en fonction de vos besoins.

a. URL de connexion

b. Identificateur Microsoft Entra

c. URL de déconnexion

Configurer l’authentification unique Vidyard

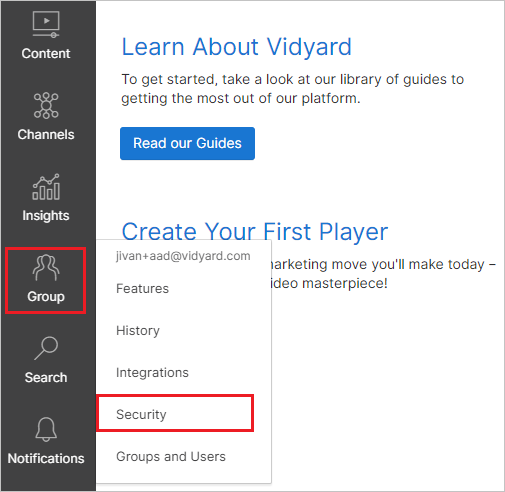

Dans une autre fenêtre de navigateur web, connectez-vous à votre site d’entreprise Vidyard Software comme administrateur.

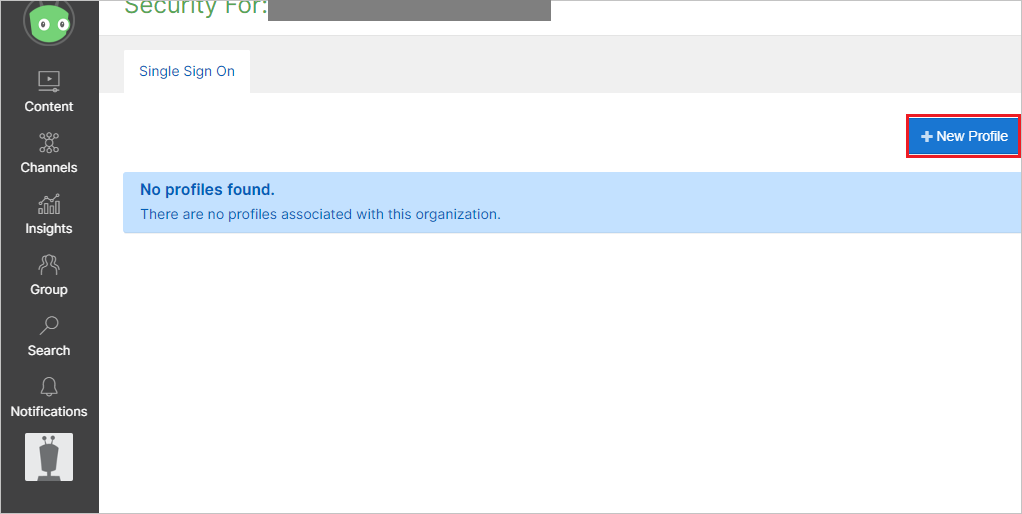

Dans le tableau de bord Vidyard, sélectionnez Groupe>Sécurité

Cliquez sur l’onglet Nouveau profil.

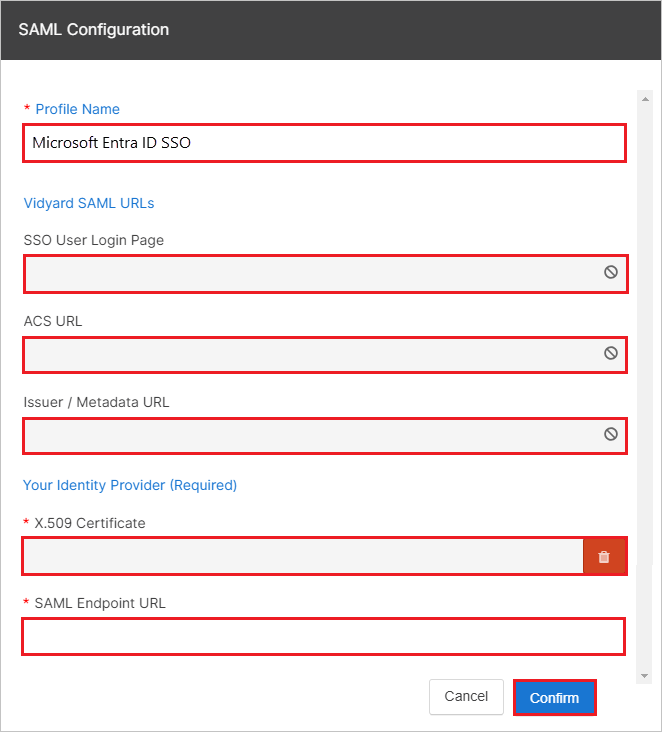

Dans la section Configuration de SAML, procédez comme suit :

a. Saisissez le nom général du profil dans la zone de texte Nom du profil.

b. Copiez la valeur de la page de connexion de l'utilisateur SSO et collez-la dans la zone de texte Sign on URL de la section Basic SAML Configuration.

c. Copiez la valeur URL ACS et collez-la dans la zone de texte URL de réponse de la section Configuration SAML de base du portail Azure.

d. Copiez la valeur URL des métadonnées/de l’émetteur et collez-la dans la zone de texte Identificateur de la section Configuration SAML de base.

e. Dans le Bloc-notes, ouvrez le fichier de certificat que vous avez téléchargé sur le portail Azure, copiez son contenu, puis collez-le dans la zone de texte Certificat X.509.

f. Dans la zone de texte URL de point de terminaison SAML, collez la valeur de l’URL de connexion que vous avez copiée à partir du portail Azure.

g. Cliquez sur Confirmer.

Dans l’onglet Authentification unique, sélectionnez Attribuer à côté d’un profil existant.

Remarque

Une fois le profil SSO créé, attribuez-le aux groupes auxquels les utilisateurs devront accéder via Azure. Si un utilisateur n’existe pas dans le groupe auquel il est attribué, Vidyard créer automatiquement un compte d’utilisateur et attribue le rôle en temps réel.

Sous Attribuer la configuration SAML aux organisations, sélectionnez votre groupe d’organisation, qui est visible dans les Groupes disponibles pour l’attribution.

Vous pouvez voir les groupes attribués sous Groups Currently Assigned (Groupes actuellement attribués). Sélectionnez un rôle pour le groupe de votre organisation et cliquez sur Confirmer.

Remarque

Pour plus d’informations, consultez ce document.

Créer un utilisateur de test Microsoft Entra

L’objectif de cette section est de créer une utilisatrice test appelée Britta Simon.

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de l’utilisateur.

- Accédez à Identité>Utilisateurs>Tous les utilisateurs.

- Sélectionnez Nouvel utilisateur>Créer un utilisateur dans la partie supérieure de l’écran.

- Dans les propriétés Utilisateur, effectuez les étapes suivantes :

- Dans le champ Nom d’affichage, entrez

B.Simon. - Dans le champ Nom d’utilisateur principal, entrez username@companydomain.extension. Par exemple :

B.Simon@contoso.com. - Cochez la case Afficher le mot de passe, puis notez la valeur affichée dans le champ Mot de passe.

- Sélectionnez Revoir + créer.

- Dans le champ Nom d’affichage, entrez

- Sélectionnez Create (Créer).

Attribuer l’utilisateur test Microsoft Entra

Dans cette section, vous allez autoriser Britta Simon à utiliser l’authentification unique Azure en lui accordant l’accès à Vidyard.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Applications d’entreprise>Vidyard.

Dans la liste des applications, sélectionnez Vidyard.

Dans la page de présentation de l’application, sélectionnez Utilisateurs et groupes.

Sélectionnez Ajouter un utilisateur/groupe, puis Utilisateurs et groupes dans la boîte de dialogue Ajouter une attribution.

- Dans la boîte de dialogue Utilisateurs et groupes, sélectionnez B. Simon dans la liste Utilisateurs, puis cliquez sur le bouton Sélectionner au bas de l’écran.

- Si vous attendez qu’un rôle soit attribué aux utilisateurs, vous pouvez le sélectionner dans la liste déroulante Sélectionner un rôle . Si aucun rôle n’a été configuré pour cette application, vous voyez le rôle « Accès par défaut » sélectionné.

- Dans la boîte de dialogue Ajouter une attribution, cliquez sur le bouton Attribuer.

Créer un utilisateur de test Vidyard

Dans cette section, un utilisateur appelé Britta Simon est créé dans Vidyard. Vidyard prend en charge le provisionnement d’utilisateurs juste-à-temps, activé par défaut. Vous n’avez aucune opération à effectuer dans cette section. S’il n’existe pas encore d’utilisateur dans Vidyard, un nouveau est créé après l’authentification.

Notes

Si vous devez créer un utilisateur manuellement, contactez l’équipe de support Vidyard.

Tester l’authentification unique

Dans cette section, vous testez votre configuration d'authentification unique Microsoft Entra à l'aide du panneau d'accès.

Quand vous cliquez sur la vignette Vidyard dans le panneau d’accès, vous devez être automatiquement connecté à l’application Vidyard pour laquelle vous avez configuré l’authentification unique. Pour plus d’informations sur le panneau d’accès, consultez Présentation du panneau d’accès.