Tutoriel : Intégration de l’authentification unique (SSO) Microsoft Entra avec GitHub Enterprise Managed User

Ce tutoriel explique comment intégrer GitHub Enterprise Managed User (EMU) à Microsoft Entra ID. Lorsque vous intégrez GitHub Enterprise Managed User avec Microsoft Entra ID, vous pouvez :

- Contrôler dans Microsoft Entra ID qui a accès à GitHub Enterprise Managed User.

- Permettre à vos utilisateurs de se connecter automatiquement à GitHub Enterprise Managed User avec leur compte Microsoft Entra.

- Gérer vos comptes à partir d’un emplacement central.

Remarque

GitHub Enterprise Managed Users est une fonctionnalité de GitHub Enterprise Cloud qui diffère de l’implémentation standard de l’authentification unique SAML de GitHub Enterprise. Si vous n’avez pas spécifiquement demandé une instance EMU, vous avez un plan GitHub Enterprise Cloud standard. Dans ce cas, reportez-vous à la documentation correspondante pour configurer votre compte d’organisation ou d’entreprise non-EMU afin de vous authentifier auprès de Microsoft Entra ID.

Prérequis

Pour commencer, vous devez disposer de ce qui suit :

- Un abonnement Microsoft Entra. Si vous ne disposez d’aucun abonnement, vous pouvez obtenir un compte gratuit.

- Un abonnement GitHub Enterprise Managed User pour lequel l’authentification unique est activée

Description du scénario

Dans ce tutoriel, vous configurez et testez Microsoft Entra SSO dans un environnement de test.

- GitHub Enterprise Managed User prend en charge l’authentification unique lancée par le fournisseur de services et le fournisseur d’identité.

- GitHub Enterprise Managed User requiert l'approvisionnement automatique d'utilisateurs.

Ajout de GitHub Enterprise Managed User à partir de la galerie

Pour configurer l’intégration de GitHub Enterprise Managed User dans Microsoft Entra ID, vous devez ajouter GitHub Enterprise Managed User à partir de la galerie à votre liste d’applications SaaS managées.

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Accédez à Identité>Applications>Applications d’entreprise>Nouvelle application.

- Tapez Utilisateur managé GitHub Enterprise dans la zone de recherche.

- Sélectionnez Utilisateur managé GitHub Enterprise dans le volet de résultats, puis cliquez sur le bouton Créer. Patientez quelques secondes pendant que l’application est ajoutée à votre locataire.

Vous pouvez également utiliser l’assistant Entreprise App Configuration. Dans cet assistant, vous pouvez ajouter une application à votre locataire, ajouter des utilisateurs/groupes à l’application, attribuer des rôles, mais également parcourir la configuration de l’authentification unique. En savoir plus sur les assistants Microsoft 365.

Configurer et tester l’authentification unique Microsoft Entra pour GitHub Enterprise Managed User

Pour configurer et tester l’authentification unique Microsoft Entra avec GitHub Enterprise Managed User, effectuez les étapes suivantes :

- Configurer l’authentification unique Microsoft Entra pour activer l’Authentification unique SAML dans votre locataire Microsoft Entra.

- Configurer l'authentification unique GitHub Enterprise Managed User : permet de configurer les paramètres d'authentification unique dans GitHub Enterprise.

Configurer Microsoft Entra SSO

Effectuez ces étapes pour activer l’authentification unique Microsoft Entra.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Applications d’entreprise>GitHub Enterprise Managed User>Authentification unique.

Dans la page Sélectionner une méthode d’authentification unique, sélectionnez SAML.

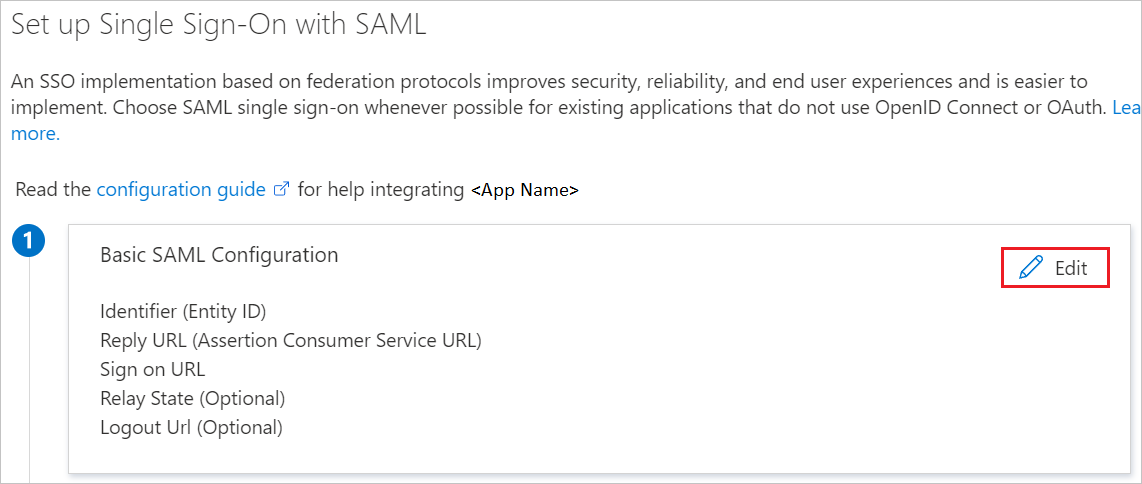

Dans la page Configurer l’authentification unique avec SAML, cliquez sur l’icône de crayon de Configuration SAML de base afin de modifier les paramètres.

Avant de commencer, vérifiez que vous disposez de l'URL de votre instance d'Enterprise. Le champ ENTITY mentionné ci-dessous correspond au nom Enterprise de votre URL Enterprise compatible EMU. Par exemple, https://github.com/enterprises/contoso - contoso correspond au champ ENTITY. Dans la section Configuration SAML de base, si vous souhaitez configurer l’application en mode Initié par le fournisseur d’identité, entrez les valeurs pour les champs suivants :

a. Dans la zone de texte Identificateur, tapez une URL au format suivant :

https://github.com/enterprises/<ENTITY>Remarque

Notez que le format de l'identificateur est différent du format suggéré par l'application. Veuillez suivre le format ci-dessus. De plus, vérifiez que l'**identificateur ne contient pas de barre oblique finale.

b. Dans la zone de texte URL de réponse, tapez une URL au format suivant :

https://github.com/enterprises/<ENTITY>/saml/consumeSi vous souhaitez configurer l’application en mode démarré par le fournisseur de services, cliquez sur Définir des URL supplémentaires, puis effectuez les étapes suivantes :

Dans la zone de texte URL de connexion, tapez une URL au format suivant :

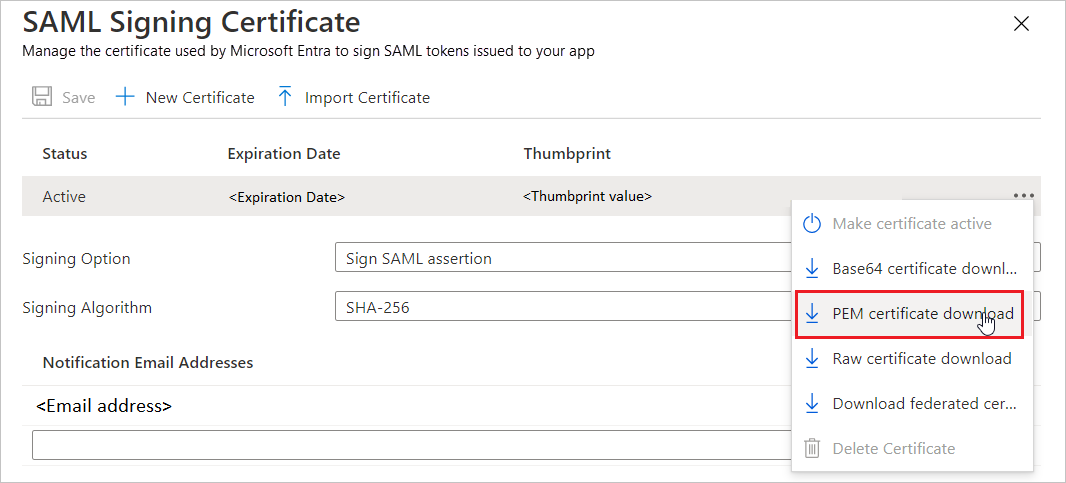

https://github.com/enterprises/<ENTITY>/sso.Dans la page Configurer l’authentification unique avec SAML, dans la section Certificat de signature SAML, recherchez Certificat (PEM), puis sélectionnez Télécharger le certificat PEM pour télécharger le certificat et l’enregistrer sur votre ordinateur.

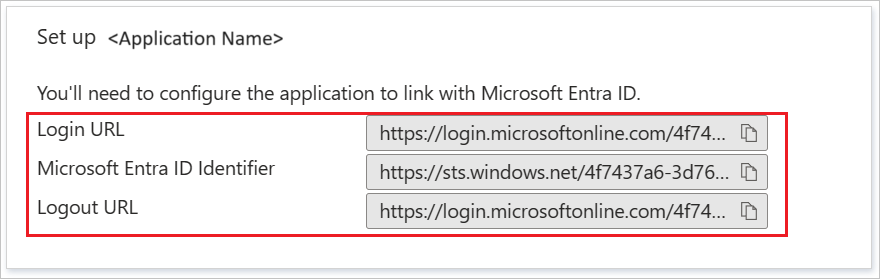

Dans la section Configurer GitHub Enterprise Managed User, copiez les URL suivantes et enregistrez-les pour configurer GitHub ci-dessous.

Attribuer l’utilisateur test Microsoft Entra

Dans cette section, vous allez attribuer votre compte à GitHub Enterprise Managed User afin de finaliser la configuration de l'authentification unique.

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Accédez à Identité>Applications>Applications d’entreprise>GitHub Enterprise Managed User.

- Dans la page de vue d’ensemble de l’application, recherchez la section Gérer et sélectionnez Utilisateurs et groupes.

- Sélectionnez Ajouter un utilisateur, puis Utilisateurs et groupes dans la boîte de dialogue Ajouter une attribution.

- Dans la boîte de dialogue Utilisateurs et groupes, sélectionnez votre compte dans la liste Utilisateurs, puis cliquez sur le bouton Sélectionner en bas de l'écran.

- Dans la boîte de dialogue Sélectionner un rôle, sélectionnez le rôle Propriétaire Enterprise, puis cliquez sur le bouton Sélectionner en bas de l'écran. Lorsque vous approvisionnez votre compte dans le tutoriel suivant, le rôle Propriétaire Enterprise lui est attribué pour votre instance de GitHub.

- Dans la boîte de dialogue Ajouter une attribution, cliquez sur le bouton Attribuer.

Configurer l’authentification unique GitHub Enterprise Managed User

Pour configurer l'authentification unique côté GitHub Enterprise Managed User, vous devez disposer des éléments suivants :

- URL de votre application Microsoft Entra Enterprise Managed User ci-dessus : URL de connexion, identificateur Microsoft Entra et URL de déconnexion

- Nom et mot de passe du compte du premier utilisateur administrateur de votre instance de GitHub Enterprise. Les informations d'identification sont fournies dans un e-mail de réinitialisation de mot de passe envoyé par votre contact GitHub Solutions Engineering.

Activer l'authentification unique SAML GitHub Enterprise Managed User

Dans cette section, vous allez utiliser les informations fournies par Microsoft Entra ID ci-dessus et les entrer dans vos paramètres Enterprise pour activer la prise en charge de l'authentification unique.

- Accédez à https://github.com

- Cliquez sur Se connecter en haut à droite.

- Entrez les informations d'identification du premier compte d'utilisateur administrateur. Le descripteur de connexion doit être au format suivant :

<your enterprise short code>_admin - Accédez à

https://github.com/enterprises/<your enterprise name>. Ces informations doivent vous être fournies par votre contact Solutions Engineering. - Dans le menu de navigation de gauche, sélectionnez Paramètres, puis Sécurité d’authentification.

- Cochez la case Exiger l’authentification SAML

- Entrez l’URL de connexion. Il s'agit de l'URL de connexion que vous avez précédemment copiée à partir de Microsoft Entra ID.

- Entrez l'émetteur. Cette URL est l’identificateur Microsoft Entra que vous avez copié à partir de Microsoft Entra’ID ci-dessus.

- Entrez le certificat public. Ouvrez le certificat base64 que vous avez précédemment téléchargé et collez le texte du contenu de ce fichier dans cette boîte de dialogue.

- Cliquez sur Tester la configuration SAML. Vous accédez alors à une boîte de dialogue qui vous permet de vous connecter à l'aide de vos informations d'identification Microsoft Entra pour vérifier que l’authentification unique SAML est correctement configurée. Connectez-vous à l’aide de vos informations d’identification Microsoft Entra. Si la validation est couronnée de succès, vous recevrez un message de type Authentification réussie de votre identité d'authentification unique SAML.

- Cliquez sur Enregistrer pour enregistrer ces paramètres.

- Enregistrez (téléchargez, imprimez ou copiez) les codes de récupération en lieu sûr.

- Cliquez sur Activer l'authentification SAML.

- À ce stade, seuls les comptes sur lesquels l'authentification unique est activée peuvent se connecter à votre instance d'Enterprise. Suivez les instructions du document ci-dessous pour approvisionner les comptes qui bénéficient de l'authentification unique.

Étapes suivantes

GitHub Enterprise Managed User exige que tous les comptes soient créés par le biais de l'approvisionnement automatique des utilisateurs. Pour plus d'informations sur la configuration de l'approvisionnement automatique des utilisateurs, cliquez ici.