Tutoriel : intégrer Amazon Business à Microsoft Entra ID

Dans ce tutoriel, vous découvrez comment intégrer Amazon Business à Microsoft Entra ID. Lorsque vous intégrez Amazon Business à Microsoft Entra ID, vous pouvez :

- Contrôler dans Microsoft Entra ID qui a accès à Amazon Business.

- Permettre à vos utilisateurs d’être connectés automatiquement à Amazon Business avec leurs comptes Microsoft Entra.

- Gérer vos comptes à partir d’un emplacement central.

Prérequis

Pour commencer, vous devez disposer de ce qui suit :

- Un abonnement Microsoft Entra. Si vous ne disposez d’aucun abonnement, vous pouvez obtenir un compte gratuit.

- Un abonnement Amazon Business pour lequel l’authentification unique (SSO) est activée Accédez à la page Amazon Business pour créer un compte Amazon Business.

Description du scénario

Dans ce tutoriel, vous allez configurer et tester l’authentification unique Microsoft Entra SSO dans un compte Amazon Business existant.

- Amazon Business prend en charge l’authentification unique lancée par le fournisseur de services et le fournisseur d’identité.

- Amazon Business prend en charge l’attribution d’utilisateurs Juste-à-temps.

- Amazon Business prend en charge l’attribution d’utilisateurs automatique.

Remarque

L’identificateur de cette application étant une valeur de chaîne fixe, une seule instance peut être configurée dans un locataire.

Ajouter Amazon Business à partir de la galerie

Pour configurer l’intégration d’Amazon Business à Microsoft Entra ID, vous devez ajouter Amazon Business à votre liste d’applications SaaS managées à partir de la galerie.

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Accédez à Identité>Applications>Applications d’entreprise>Nouvelle application.

- Dans la section Ajouter à partir de la galerie, tapez Amazon Business dans la zone de recherche.

- Sélectionnez Amazon Business dans le panneau de résultats, puis ajoutez l’application. Patientez quelques secondes pendant que l’application est ajoutée à votre locataire.

Vous pouvez également utiliser l’assistant Entreprise App Configuration. Dans cet Assistant, vous pouvez ajouter une application à votre locataire, ajouter des utilisateurs/groupes à l’application, attribuer des rôles, mais aussi parcourir les étapes de configuration de l’authentification unique. En savoir plus sur les assistants Microsoft 365.

Configurer et tester l’authentification unique Microsoft Entra SSO pour Amazon Business

Configurez et testez l’authentification unique Microsoft Entra SSO avec Amazon Business au moyen d’un utilisateur de test appelé B.Simon. Pour que l’authentification unique fonctionne, vous devez établir une relation entre un utilisateur Microsoft Entra et l’utilisateur associé dans Amazon Business.

Pour configurer et tester l’authentification unique Microsoft Entra SSO avec Amazon Business, effectuez les étapes suivantes :

- Configurez l’authentification unique Microsoft Entra pour permettre à vos utilisateurs d’utiliser cette fonctionnalité.

- Créez un utilisateur de test Microsoft Entra pour tester l’authentification unique Microsoft Entra avec B.Simon.

- Attribuer l’utilisateur test Microsoft Entra – pour permettre à B.Simon d’utiliser l’authentification unique Microsoft Entra.

- Configurer l’authentification unique Amazon Business pour configurer les paramètres de l’authentification unique côté application.

- Créez un utilisateur de test Amazon Business, pour avoir un équivalent de B.Simon dans Amazon Business lié à sa représentation dans Microsoft Entra.

- Tester l’authentification unique pour vérifier si la configuration fonctionne.

Configurer Microsoft Entra SSO

Effectuez ces étapes pour activer l’authentification unique Microsoft Entra.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Applications d’entreprise>Page d’intégration de l’application Amazon Business, recherchez la section Gérer et sélectionnez Authentification unique.

Dans la page Sélectionner une méthode d’authentification unique, sélectionnez SAML.

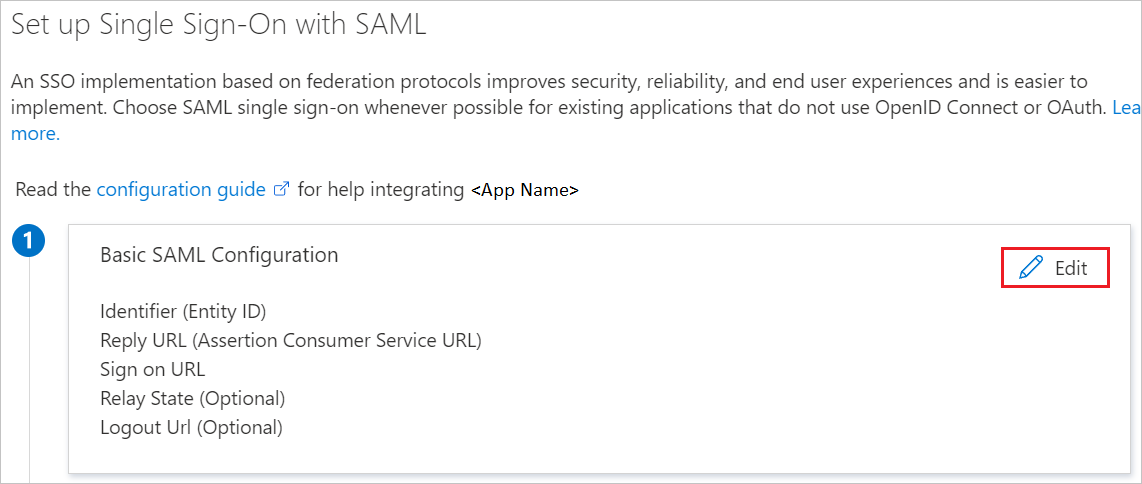

Dans la page Configurer l’authentification unique avec SAML, sélectionnez l’icône de crayon pour Configuration SAML de base afin de modifier les paramètres.

Dans la section Configuration SAML de base, si vous souhaitez configurer en mode lancé par le fournisseur d’identité, suivez les étapes ci-dessous :

Dans la zone de texte Identificateur (ID d’entité) , tapez une des URL suivantes :

URL Région https://www.amazon.comAmérique du Nord https://www.amazon.co.jpAsie Est https://www.amazon.deEurope Dans la zone de texte URL de réponse , tapez une URL en utilisant un des modèles suivants :

URL Région https://www.amazon.com/bb/feature/sso/action/3p_redirect?idpid={idpid}Amérique du Nord https://www.amazon.co.jp/bb/feature/sso/action/3p_redirect?idpid={idpid}Asie Est https://www.amazon.de/bb/feature/sso/action/3p_redirect?idpid={idpid}Europe Notes

La valeur de l’URL de réponse n’est pas réelle. Mettez à jour la valeur avec l’URL de réponse réelle. Vous obtenez la valeur

<idpid>de la section de configuration de l’authentification unique Amazon Business, qui est expliquée plus loin dans le tutoriel. Vous pouvez également consulter les modèles figurant à la section Configuration SAML de base.

Si vous souhaitez configurer l’application en mode lancée par le fournisseur de services, vous devez ajouter l’URL complète fournie dans la configuration Amazon Business à l’URL de connexion dans la section Définir des URL supplémentaires.

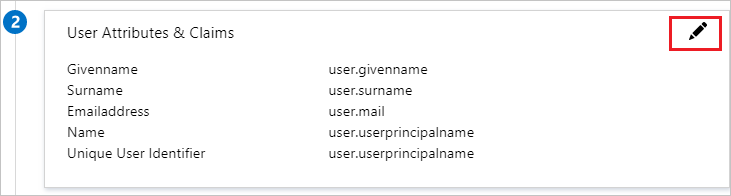

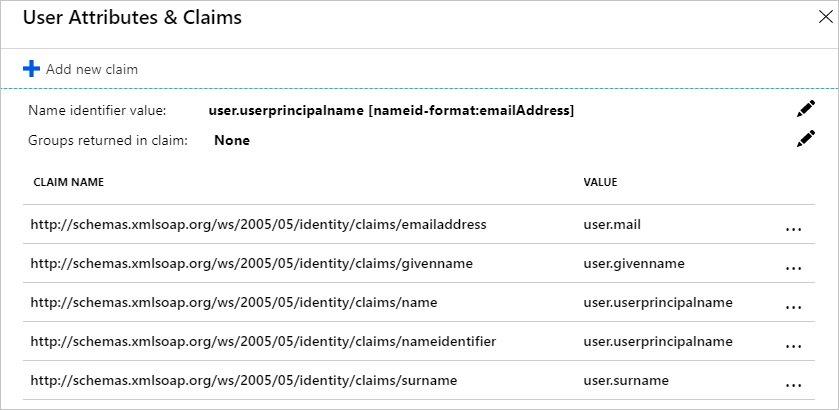

La capture d’écran suivante montre la liste des attributs par défaut. Modifiez les attributs en cliquant sur l’icône crayon dans la section Attributs et revendications de l’utilisateur.

Éditez les attributs et copiez la valeur de Espace de noms de ces attributs dans le Bloc-notes.

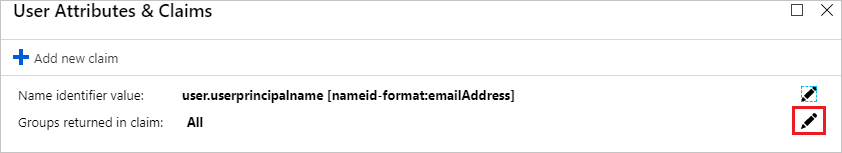

En plus de ce qui précède, l’application Amazon Business s’attend à ce que quelques attributs supplémentaires soient passés dans la réponse SAML. Dans la section Attributs et revendications de l’utilisateur de la boîte de dialogue Revendications de groupe , effectuez les étapes suivantes :

Sélectionnez le stylo en regard de Groupes renvoyés dans la revendication.

Dans la boîte de dialogue Revendications de groupe, sélectionnez Tous les groupes dans la liste des options.

Sélectionnez ID de groupe comme Attribut de la source.

Cochez la case Personnaliser le nom de la revendication de groupe et entrez le nom du groupe en fonction des besoins de votre organisation.

Cliquez sur Enregistrer.

Dans la page Configurer l’authentification unique avec SAML, dans la section Certificat de signature SAML, sélectionnez le bouton de copie pour copier l’URL des métadonnées de fédération d’application et enregistrez-la sur votre ordinateur.

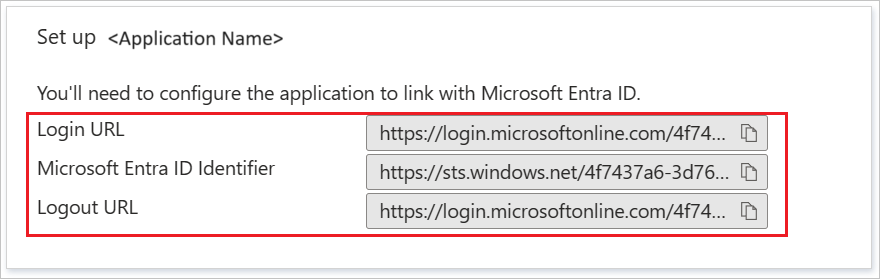

Dans la section Configurer Amazon Business, copiez la ou les URL appropriées en fonction de vos besoins.

Créer un utilisateur de test Microsoft Entra

Dans cette section, vous créez une utilisatrice test appelée B.Simon.

Remarque

Au besoin, les administrateurs doivent créer les utilisateurs de test dans leur locataire. Les étapes suivantes montrent comment créer un utilisateur de test.

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de l’utilisateur.

- Accédez à Identité>Utilisateurs>Tous les utilisateurs.

- Sélectionnez Nouvel utilisateur>Créer un utilisateur dans la partie supérieure de l’écran.

- Dans les propriétés Utilisateur, effectuez les étapes suivantes :

- Dans le champ Nom d’affichage, entrez

B.Simon. - Dans le champ Nom d’utilisateur principal, entrez username@companydomain.extension. Par exemple :

B.Simon@contoso.com. - Cochez la case Afficher le mot de passe, puis notez la valeur affichée dans le champ Mot de passe.

- Sélectionnez Revoir + créer.

- Dans le champ Nom d’affichage, entrez

- Sélectionnez Create (Créer).

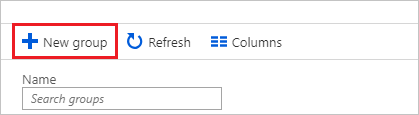

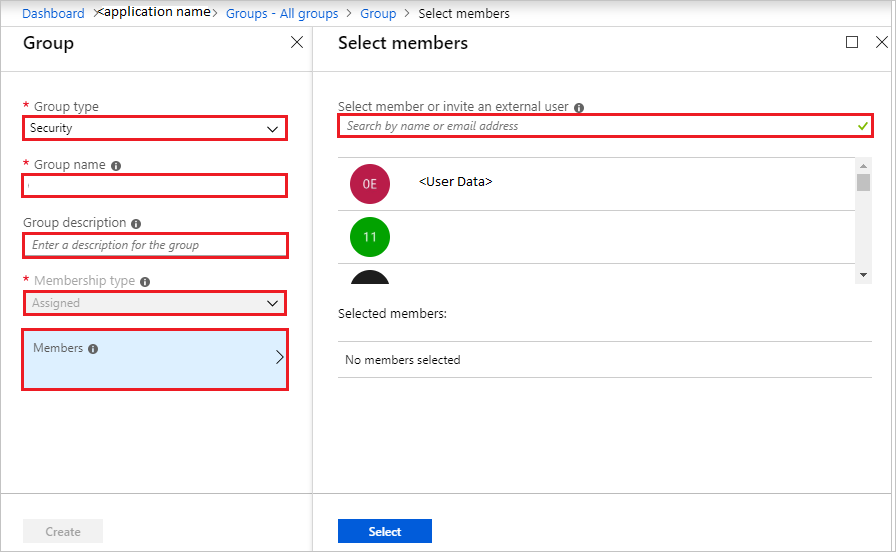

Créer un groupe de sécurité Microsoft Entra dans le Portail Azure

Accédez à Identité>Groupes>Tous les groupes.

Sélectionnez Nouveau groupe :

Complétez les champs Type de groupe, Nom du groupe, Description du groupe, Type d’appartenance. Sélectionnez la flèche pour sélectionner des membres, puis recherchez ou sélectionnez le membre que vous souhaitez ajouter au groupe. Choisissez Sélectionner pour ajouter le membre sélectionné, puis Créer.

Attribuer l’utilisateur test Microsoft Entra

Dans cette section, vous autorisez B. Simon à utiliser l’authentification unique en lui accordant l’accès à Amazon Business.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Applications d’entreprise>Amazon Business.

Dans la page de vue d’ensemble de l’application, recherchez la section Gérer et sélectionnez Utilisateurs et groupes.

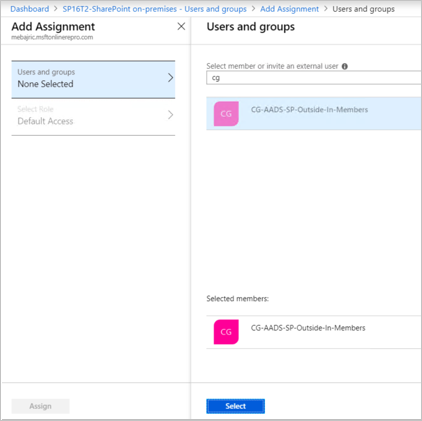

Sélectionnez Ajouter un utilisateur, puis Utilisateurs et groupes dans la boîte de dialogue Attribution ajoutée.

Dans la boîte de dialogue Utilisateurs et groupes, sélectionnez B. Simon dans la liste des utilisateurs, puis sélectionnez le bouton Sélectionner au bas de l’écran.

Si vous attendez une valeur de rôle dans l’assertion SAML, dans la boîte de dialogue Sélectionner un rôle, sélectionnez le rôle approprié pour l’utilisateur dans la liste, puis le bouton Sélectionner en bas de l’écran.

Dans la boîte de dialogue Attribution ajoutée, sélectionnez le bouton Attribuer.

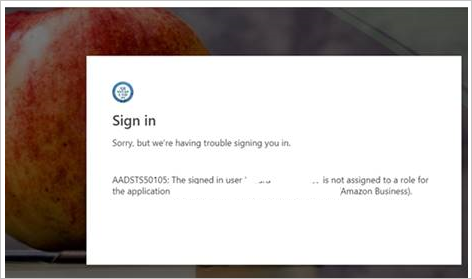

Remarque

Si vous n’affectez pas les utilisateurs dans Microsoft Entra ID, vous recevez l’erreur suivante.

Créer un groupe de sécurité Microsoft Entra dans le Portail Azure

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Applications d’entreprise>Amazon Business.

Dans la liste des applications, tapez et sélectionnez Amazon Business.

Dans le menu de gauche, sélectionnez Utilisateurs et groupes.

Sélectionnez l’utilisateur ajouté.

Recherchez le groupe de sécurité à utiliser, puis sélectionnez le groupe pour l’ajouter à la section Sélectionner des membres. Choisissez Sélectionner, puis Attribuer.

Remarque

Cochez les notifications dans la barre de menus pour être informé que le groupe a été correctement affecté à l’Application d’entreprise.

Configurer l’authentification unique Amazon Business

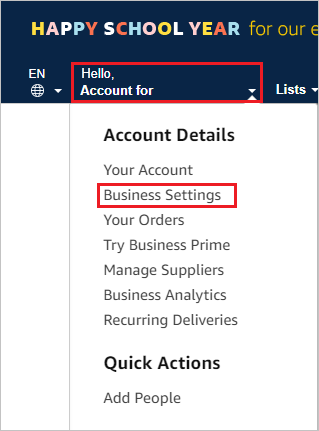

Dans une autre fenêtre du navigateur Web, connectez-vous à votre site d’entreprise Amazon Business en tant qu’administrateur

Sélectionnez le Profil utilisateur et Paramètres de Business.

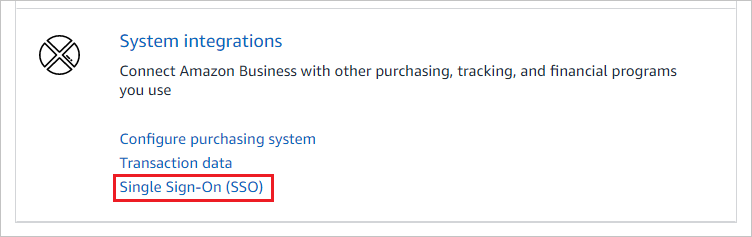

Dans l’Assistant System integrations (Intégrations système), sélectionnez Single Sign-On (SSO) (Authentification unique).

Dans l’Assistant Configurer l’authentification unique, sélectionnez le fournisseur en fonction des exigences de votre organisation, puis cliquez sur Suivant.

Remarque

Bien que l’option Microsoft ADFS soit listée, elle ne fonctionnera pas avec l’authentification unique Microsoft Entra SSO.

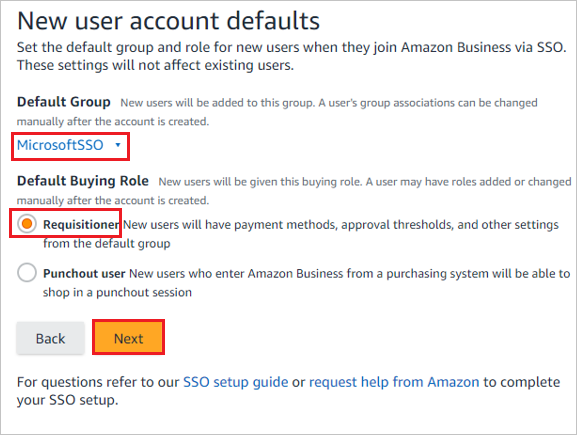

Dans l’Assistant Valeurs par défaut pour les nouveaux comptes d’utilisateur, sélectionnez le Groupe par défaut, sélectionnez Rôle d’achat par défaut en fonction du rôle de l’utilisateur dans votre organisation, puis cliquez sur Suivant.

Dans l’Assistant Charger votre fichier de métadonnées, choisissez l’option Coller le lien XML pour coller la valeur URL des métadonnées de fédération de l’application, puis sélectionnez Valider.

Remarque

Vous pouvez également charger le fichier XML de métadonnées de fédération en cliquant sur l’option Charger un fichier XML.

Une fois que vous avez chargé le fichier de métadonnées téléchargé, les champs de la section Connection data (Données de connexion) sont renseignés automatiquement. Après cela, sélectionnez Suivant.

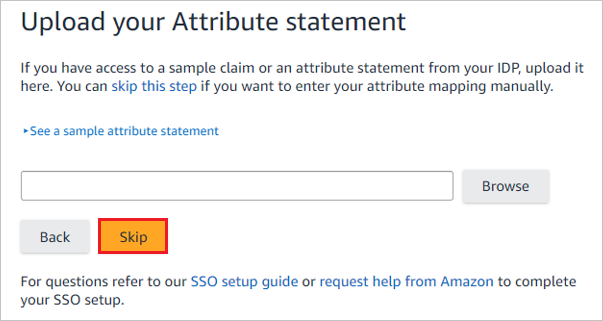

Dans l’Assistant Charger votre déclaration d’attributs, sélectionnez Ignorer.

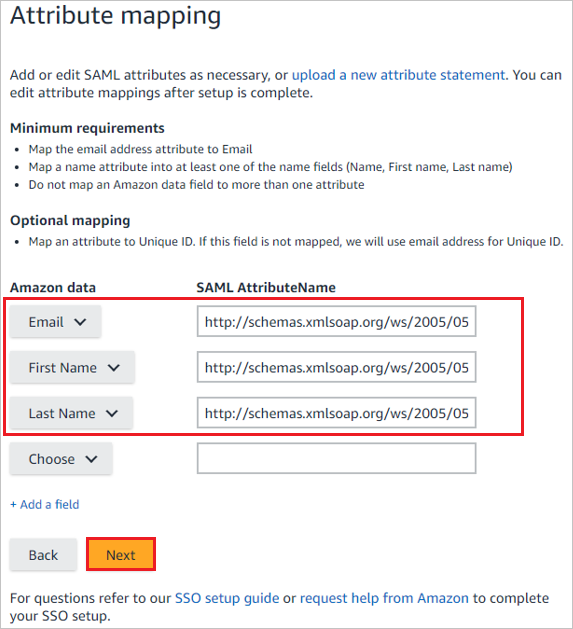

Dans l’Assistant Attribute mapping (Mappage d’attributs), ajoutez les champs des spécifications en cliquant sur l’option + Add a field (+ Ajouter un champ). Ajoutez les valeurs des attributs en y incluant l’espace de noms que vous avez copié depuis la section Attributs et revendications de l’utilisateur du portail Azure dans le champ Nom d’attribut SAML, puis sélectionnez Suivant.

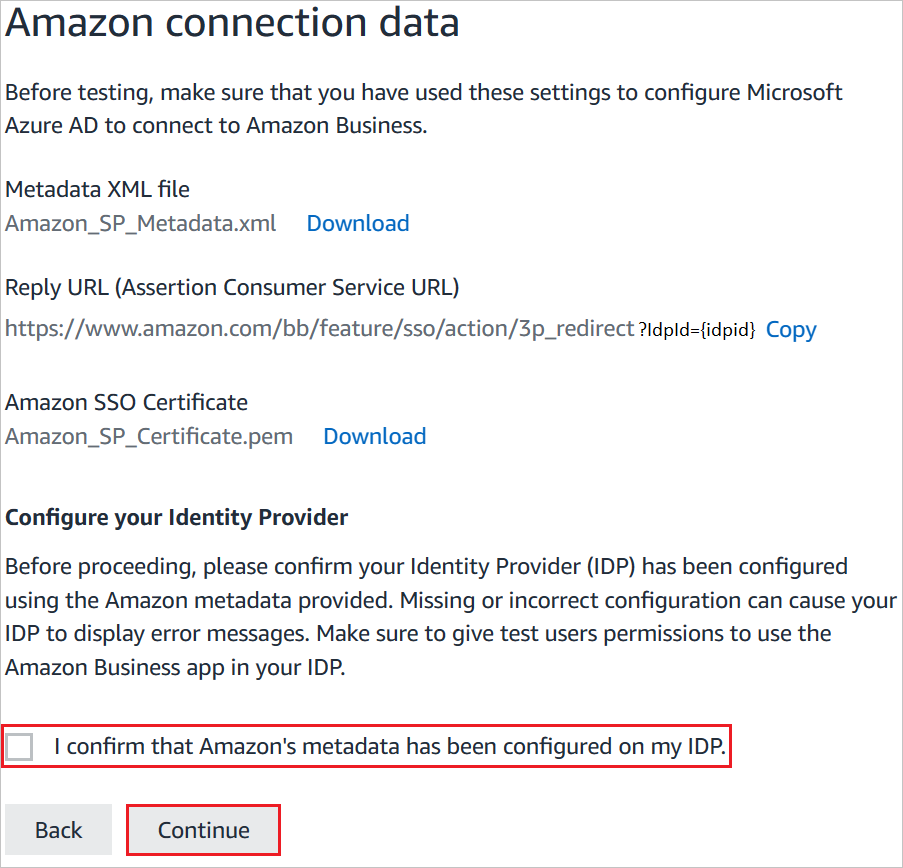

Dans l’Assistant Données de connexion Amazon, vérifiez que votre fournisseur d’identité est configuré et sélectionnez Continuer.

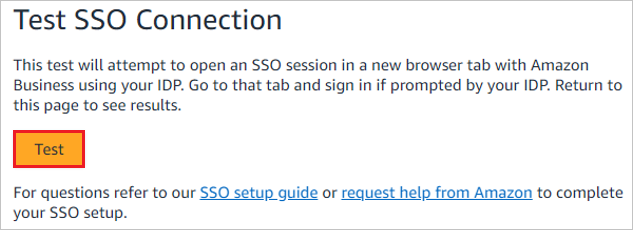

Vérifiez l’État des étapes qui ont été configurées, puis sélectionnez Démarrer le test.

Dans l’Assistant Tester la connexion d’authentification unique, sélectionnez Tester.

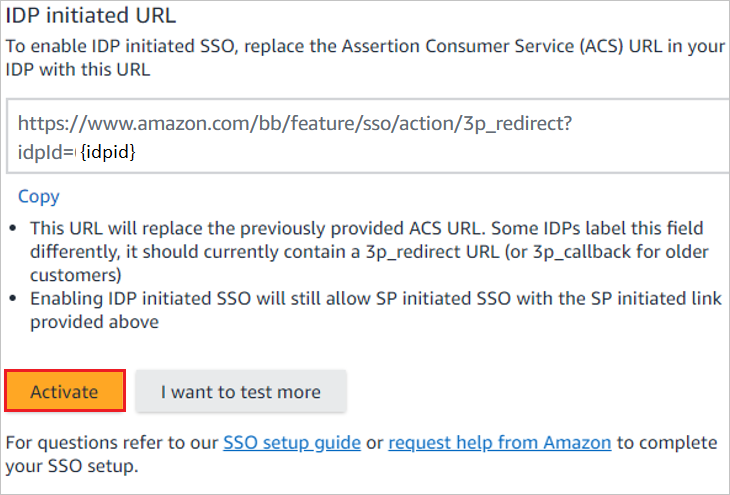

Dans l’Assistant URL lancée par le fournisseur d’identité, avant de sélectionner Activer, copiez la valeur qui est affectée à idpid et collez-la dans le paramètre idpid de URL de réponse dans la section Configuration SAML de base.

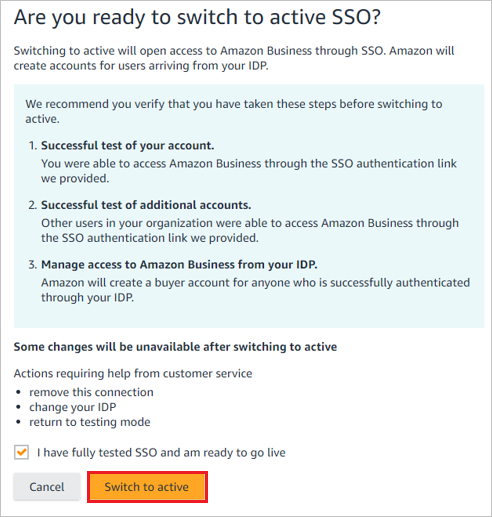

Dans l’Assistant Êtes-vous prêt à passer à l’authentification unique ?, cochez la case J’ai entièrement testé l’authentification unique et je suis prêt à l’activer, puis sélectionnez Passer à l’activation.

Enfin, dans la section Détails de SSO Connection (Détails de la connexion SSO), l’État apparaît comme étant Active (Actif).

Remarque

Si vous souhaitez configurer l’application en mode lancée par le fournisseur de services, effectuez l’étape suivante, et collez l’URL de connexion à partir de la capture d’écran ci-dessus dans la zone de texte URL de connexion de la section Définir des URL supplémentaires. Utilisez le format suivant :

https://www.amazon.<TLD>/bb/feature/sso/action/start?domain_hint=<UNIQUE_ID>

Créer un utilisateur de test Amazon Business

Dans cette section, un utilisateur appelé B.Simon est créé dans Amazon Business. Amazon Business prend en charge le provisionnement d’utilisateurs juste-à-temps, qui est activée par défaut. Vous n’avez aucune opération à effectuer dans cette section. S’il n’existe pas encore d’utilisateur dans Amazon Business, un utilisateur est créé après l’authentification.

Tester l’authentification unique (SSO)

Dans cette section, vous testez votre configuration d’authentification unique Microsoft Entra avec les options suivantes.

Lancée par le fournisseur de services :

Sélectionnez Tester cette application, ce qui vous redirigera vers l’URL de connexion à Amazon Business, d’où vous pouvez initier le flux de connexion.

Accédez directement à l’URL d’authentification unique à Amazon Business et lancez le flux de connexion.

Lancée par le fournisseur d’identité :

- Sélectionnez Tester cette application. Vous êtes alors automatiquement connecté à l’instance d’Amazon Business pour laquelle vous avez configuré l’authentification unique.

Vous pouvez aussi utiliser Mes applications de Microsoft pour tester l’application dans n’importe quel mode. Si, lorsque vous sélectionnez la vignette Amazon Business dans Mes applications, le mode Fournisseur de services est configuré, vous êtes redirigé vers la page de connexion de l’application pour lancer le flux de connexion. S’il s’agit du mode Fournisseur d’identité, vous êtes automatiquement connecté à l’instance d’Amazon Business pour laquelle vous avez configuré l’authentification unique. Pour plus d’informations sur Mes applications, consultez Présentation de Mes applications.

Reconfigurer les paramètres du fournisseur de services d’ADFS vers Microsoft Entra ID

Préparer l’environnement Microsoft Entra ID

- Vérifier l’abonnement Microsoft Entra ID Premium Vérifiez que vous disposez d’un abonnement Microsoft Entra ID Premium, requis pour l’authentification unique (SSO) et d’autres fonctionnalités avancées.

Inscrire l’application dans Microsoft Entra ID

- Accédez à Microsoft Entra ID dans le portail Azure.

- Sélectionnez Inscriptions d’applications > Nouvelle inscription.

- Renseignez les informations obligatoires :

- Nom : entrez un nom explicite pour l’application.

- Types de comptes pris en charge : choisissez l’option appropriée pour votre environnement.

- URI de redirection : entrez les URI de redirection nécessaires (généralement l’URL de connexion de votre application).

Configurer la SSO Microsoft Entra ID

- Configurez l’authentification unique dans Microsoft Entra ID.

- Dans le portail Azure, accédez à Microsoft Entra ID > Applications d’entreprise.

- Sélectionnez votre application dans la liste.

- Sous Gérer, sélectionnez Authentification unique.

- Choisissez SAML comme méthode d’authentification unique.

- Modifiez la configuration SAML de base :

- Identificateur (ID d’entité) : entrez l’ID d’entité du fournisseur de services.

- URL de réponse (URL Assertion Consumer Service) : entrez l’URL ACS du fournisseur de services.

- URL de connexion : entrez l’URL de connexion de l’application le cas échéant.

Configurer les attributs utilisateur et revendications

- Dans les paramètres d’authentification SAML, sélectionnez Attributs utilisateur et revendications.

- Modifiez et configurez les revendications pour qu’elles correspondent à celles requises par votre fournisseur de services. Cela inclut généralement les éléments suivants :

- NameIdentifier

- GivenName

- Nom de famille

- , etc.

Télécharger les métadonnées SSO Microsoft Entra ID

Dans la section Certificat de signature SAML, téléchargez le XML de métadonnées de fédération. Il est utilisé pour configurer votre fournisseur de services.

Reconfigurer le fournisseur de services (SP)

- Mettre à jour le fournisseur de services pour utiliser les métadonnées Microsoft Entra ID

- Accédez aux paramètres de configuration de votre fournisseur de services.

- Mettez à jour l’URL des métadonnées IdP ou chargez le XML de métadonnées Microsoft Entra ID.

- Mettez à jour l’URL Assertion Consumer Service (ACS), l’ID d’entité et tous les autres champs obligatoires pour qu’ils correspondent à la configuration de Microsoft Entra ID.

Configurer des certificats SAML

Vérifiez que le fournisseur de services est configuré pour approuver le certificat de signature à partir de Microsoft Entra ID. Vous trouverez cette option dans la section Certificat de signature SAML de la configuration SSO Microsoft Entra ID.

Tester la configuration SSO

Lancez une connexion de test à partir du fournisseur de services.

Vérifiez que l’authentification redirige vers Microsoft Entra ID et enregistre correctement l’utilisateur.

Vérifiez que les revendications sont transmises pour s’assurer qu’elles correspondent à ce que le fournisseur de services attend.

Mettez à jour les paramètres DNS et réseau (le cas échéant). Si votre fournisseur de services ou votre application utilise des paramètres DNS spécifiques à ADFS, vous devrez peut-être mettre à jour ces paramètres pour qu’ils pointent vers des points de terminaison Microsoft Entra ID.

Déployer et surveiller

- Communiquer avec les utilisateurs Informez vos utilisateurs de la modification et fournissez toutes les instructions ou documentations nécessaires.

- Surveiller les journaux d’authentification Gardez un œil sur les journaux de connexion Microsoft Entra ID pour surveiller les problèmes d’authentification et les résoudre rapidement.

Étapes suivantes

Après avoir configuré Amazon Business, vous pouvez appliquer le contrôle de session, qui protège contre l’exfiltration et l’infiltration des données sensibles de votre organisation en temps réel. Le contrôle de session est étendu à partir de l’accès conditionnel. Découvrez comment appliquer un contrôle de session avec Microsoft Defender for Cloud Apps.