Qu’est-ce que les connexions utilisateur interactives dans Microsoft Entra ?

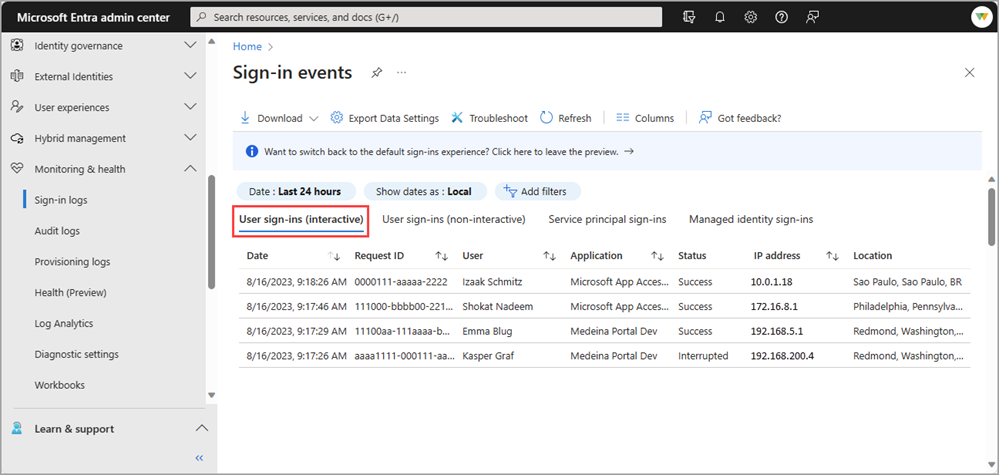

Monitoring et intégrité de Microsoft Entra fournit plusieurs types de journaux de connexion pour vous aider à surveiller l’intégrité de votre client. Les connexions utilisateur interactives sont la vue par défaut dans le Centre d’administration Microsoft Entra.

Qu’est-ce qu’une connexion utilisateur interactive ?

Les connexions interactives sont effectuées par un utilisateur. Elles fournissent un facteur d’authentification pour Microsoft Entra ID. Ce facteur d’authentification peut également interagir avec une application d’assistance, telle que l’application Microsoft Authenticator. Les utilisateurs peuvent fournir des mots de passe, des réponses à des demandes MFA, des facteurs biométriques ou des codes QR à Microsoft Entra ID ou à une application auxiliaire. Ce journal comprend également des connexions fédérées de fournisseurs d’identité qui sont fédérés à Microsoft Entra ID.

Détails des journaux

Taille du rapport : petite

Exemples :

- Un utilisateur fournit un nom d’utilisateur et un mot de passe dans l’écran de connexion de Microsoft Entra ID.

- Un utilisateur transmet une réponse reçue par SMS à une demande d’authentification multifacteur.

- Un utilisateur effectue un geste d’identification biométrique pour déverrouiller son PC Windows avec Windows Hello Entreprise.

- Un utilisateur est fédéré à Microsoft Entra ID avec une assertion SAML AD FS.

En plus des champs par défaut, le journal des connexions interactives affiche les informations suivantes :

- Emplacement de la connexion

- Le fait que l’accès conditionnel a été appliqué ou non

Remarque

Les entrées des journaux de connexion sont générées par le système et ne peuvent être ni changées, ni supprimées.

Considérations spéciales

Connexions non interactives sur les journaux de connexion interactifs

Auparavant, certaines connexions non interactives des clients Microsoft Exchange étaient incluses dans le journal de connexion utilisateur interactif pour une meilleure visibilité. Cette visibilité accrue était nécessaire avant l’introduction des journaux de connexion utilisateur non interactifs en novembre 2020. Cependant, il est important de noter que certaines connexions non interactives, telles que celles utilisant des clés FIDO2, peuvent toujours être marquées comme interactives en raison de la façon dont le système a été configuré avant l'introduction des journaux non interactifs distincts. Ces connexions peuvent afficher des détails interactifs tels que le type d’identifiant du client et les informations du navigateur, même s’il s’agit de connexions techniquement non interactives.

Connexions directes

Microsoft Entra ID émet des jetons pour l’authentification et l’autorisation. Dans certaines situations, un utilisateur connecté au locataire Contoso peut tenter d'accéder aux ressources du locataire Fabrikam, auxquelles il n'a pas accès. Un jeton sans autorisation appelé jeton d’authentification directe est émis pour le locataire Fabrikam. Le jeton d’authentification directe n’autorise pas l’utilisateur à accéder à des ressources.

Auparavant, lors de l'examen des journaux pour cette situation, les journaux de connexion du locataire d'accueil (dans ce scénario, Contoso) n'affichaient pas de tentative de connexion, car le jeton n'accordait pas l'accès à une ressource avec aucune revendication. Le jeton de connexion a été utilisé uniquement pour afficher le message d’échec approprié.

Les tentatives de connexion directe s’affichent désormais dans les journaux de connexion du locataire d’accueil et tous les journaux de connexion de restriction de locataire appropriés. Cette mise à jour offre une meilleure visibilité des tentatives de connexion des utilisateurs à partir de vos utilisateurs et des insights plus approfondis sur vos stratégies de restriction de locataire.

La propriété crossTenantAccessType affiche désormais passthrough pour différencier les connexions directes et est disponible dans le centre d’administration Microsoft Entra et Microsoft Graph.

Connexions du principal de service d’application uniquement

Les journaux de connexion du principal de service n’incluent pas l’activité de connexion d’application uniquement. Ce type d’activité se produit lorsque les applications internes obtiennent des jetons pour un travail Microsoft interne où il n’y a pas de direction ou de contexte d’un utilisateur. Nous excluons ces journaux afin que vous ne payiez pas pour les journaux liés aux jetons Microsoft internes au sein de votre locataire.

Vous pouvez identifier les événements Microsoft Graph qui ne sont pas en corrélation avec une connexion de principal de service si vous effectuez un routage MicrosoftGraphActivityLogs avec SignInLogs vers le même espace de travail Log Analytics. Cette intégration vous permet de faire référence au jeton émis pour l’appel d'API Microsoft Graph avec l’activité de connexion. Le UniqueTokenIdentifier pour les journaux de connexion et le SignInActivityId dans les journaux d’activité Microsoft Graph sont manquants dans les journaux de connexion du principal de service.

Accès conditionnel

Les connexions qui indiquent Non appliqué pour l’accès conditionnel peuvent être difficiles à interpréter. Si la connexion est interrompue, elle s’affiche dans les journaux d’activité, mais indique Non appliqué pour l’accès conditionnel. Un autre scénario courant consiste à se connecter à Windows Hello Entreprise. Cette connexion n’a pas d’accès conditionnel appliqué, car l’utilisateur se connecte à l’appareil, et non aux ressources cloud protégées par l’accès conditionnel.

Champ TimeGenerated

Si vous intégrez vos journaux de connexion avec les journaux d’activité Azure Monitor et Log Analytics, vous remarquerez peut-être que le champ TimeGenerated dans les journaux ne correspond pas à l’heure à laquelle la connexion s’est produite. Cette différence est due à la façon dont les journaux sont ingérés dans Azure Monitor. Le champ TimeGenerated correspond à l’heure à laquelle l’entrée a été reçue et publiée par Log Analytics, et non à l’heure de connexion. Le champ CreatedDateTime dans les journaux indique l’heure à laquelle la connexion s’est produite.

De même, les événements de connexion à risque affichent également TimeGenerated comme heure à laquelle l’événement à risque a été détecté, et non lorsque la connexion s’est produite. Pour trouver l’heure de connexion réelle, vous pouvez utiliser l'CorrelationId pour rechercher l’événement de connexion dans les journaux et localiser l’heure de connexion.