Opérations Microsoft Entra Connect Health

Cette rubrique décrit les différentes opérations que vous pouvez effectuer avec Microsoft Entra Connect Health.

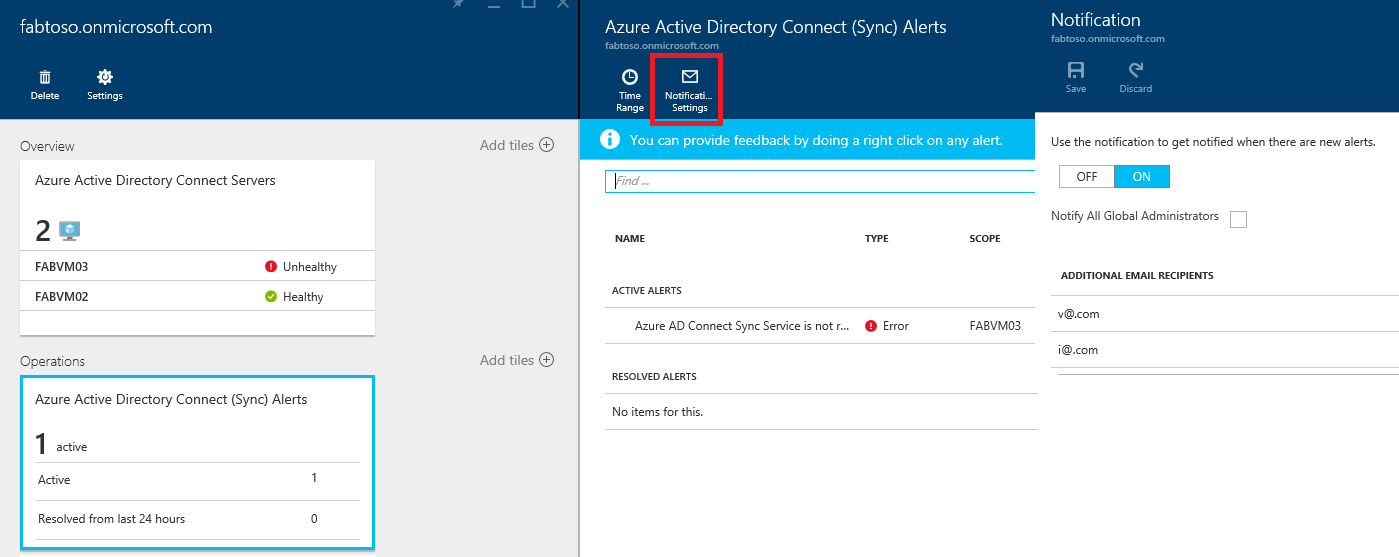

Activer les notifications par courrier électronique

Vous pouvez configurer le service Microsoft Entra Connect Health pour envoyer des notifications par e-mail lorsque des alertes indiquent que votre infrastructure d’identité n’est pas saine. Cela se produit quand une alerte est générée et quand elle est résolue.

Remarque

Les notifications par courrier électronique sont activées par défaut.

Pour activer les notifications par e-mail Microsoft Entra Connect Health

- Dans le centre d’administration Microsoft Entra, recherchez Microsoft Entra Connect Health

- Sélectionnez Erreurs de synchronisation.

- Sélectionnez Paramètres de notification.

- Placez le commutateur de notifications par courrier électronique sur la position ON.

- Cochez la case si vous souhaitez que tous les administrateurs d’identité hybride reçoivent des notifications par courrier électronique.

- Si vous souhaitez recevoir des notifications par courrier électronique à d’autres adresses, indiquez-les dans la zone Destinataires d’e-mail supplémentaires. Pour supprimer une adresse e-mail de cette liste, sélectionnez avec le bouton droit l’entrée et sélectionnez Supprimer.

- Pour finaliser les modifications, sélectionnez Enregistrer. Les modifications prennent effet après l’enregistrement.

Remarque

En cas de problème de traitement des demandes de synchronisation dans notre service principal, ce service envoie un e-mail de notification avec les détails de l’erreur à l’adresse de messagerie du contact administratif de votre locataire. Nous avons reçu des commentaires de clients pour qui, dans certains cas, le volume de ces messages est trop important, ce qui nous permet de modifier la façon dont nous envoyons ces messages.

Au lieu d’envoyer un message pour chaque erreur de synchronisation à chaque fois que cela se produit, nous enverrons une synthèse quotidienne de toutes les erreurs renvoyées par le service principal. Les e-mails d’erreur de synchronisation sont envoyés une fois par jour, en fonction des erreurs non résolues le jour précédent. Par conséquent, si le client déclenche une erreur, mais qu’il la résout assez rapidement, il ne va recevoir aucun e-mail le lendemain. Cela permet aux clients de traiter ces erreurs de manière plus efficace et de réduire le nombre de messages d’erreur dupliqués.

Supprimer une instance de serveur ou de service

Remarque

Une licence Microsoft Entra ID P1 ou P2 est nécessaire pour les étapes de suppression.

Dans certains cas, vous pouvez souhaiter retirer un serveur de la surveillance. Voici ce que vous devez savoir pour supprimer un serveur du service Microsoft Entra Connect Health.

Quand vous supprimez un serveur, tenez compte des points suivants :

- Cette action arrête la collecte des données de ce serveur. Ce serveur est retiré du service de surveillance. Après cette action, vous ne pouvez pas afficher les nouvelles alertes, la surveillance ou les données d’analyse de l’utilisation pour ce serveur.

- Cette action ne désinstalle pas l’Agent d’intégrité de votre serveur. Si vous n’avez pas désinstallé l’agent d’intégrité avant d’effectuer cette étape, vous pouvez voir des erreurs liées à l’agent d’intégrité sur le serveur.

- Cette action ne supprime pas les données déjà collectées à partir de ce serveur. Les données sont supprimées conformément à la stratégie de rétention de données Azure.

- Après avoir effectué cette opération, si vous souhaitez recommencer à surveiller le même serveur, vous devez désinstaller puis réinstaller l’agent d’intégrité sur ce serveur.

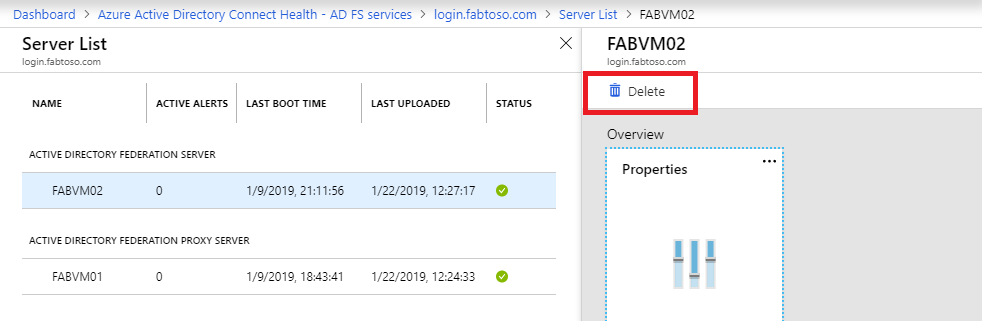

Supprimer un serveur du service Microsoft Entra Connect Health

Remarque

Une licence Microsoft Entra ID P1 ou P2 est nécessaire pour les étapes de suppression.

Microsoft Entra Connect Health pour les services de fédération Active Directory (AD FS) et Microsoft Entra Connect (Synchronisation) :

- Sélectionnez le nom du serveur à supprimer afin d’ouvrir le panneau Serveur du panneau Liste des services.

- Sur la lame du serveur , depuis la barre d'action, sélectionnez Supprimer.

- Confirmez en tapant le nom du serveur dans la boîte de confirmation.

- Sélectionnez Supprimer.

Microsoft Entra Connect Health pour les services de domaine AD :

- Ouvrez le tableau de bord Contrôleurs de domaine.

- Sélectionnez le contrôleur de domaine à supprimer.

- Dans la barre d’action, sélectionnez Supprimer les éléments sélectionnés.

- Confirmez l’action pour supprimer le serveur.

- Sélectionnez Supprimer.

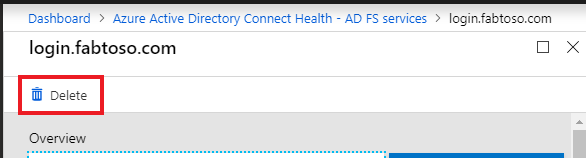

Supprimer une instance du service Microsoft Entra Connect Health

Dans certains cas, vous souhaiterez supprimer une instance de service. Voici ce que vous devez savoir pour supprimer une instance du service Microsoft Entra Connect Health.

Quand vous supprimez une instance de service, tenez compte des points suivants :

- Cette action supprime l’instance de service active du service de surveillance.

- Cette action ne désinstalle ni ne supprime l'agent de santé d'aucun des serveurs surveillés dans le cadre de cette instance de service. Si vous n’avez pas désinstallé l’agent d’intégrité avant d’effectuer cette étape, vous pouvez voir des erreurs liées à l’agent d’intégrité sur les serveurs.

- Toutes les données de cette instance de service sont supprimées conformément à la stratégie de rétention de données Azure.

- Après avoir effectué cette opération, si vous souhaitez commencer à surveiller le service, vous devez désinstaller puis réinstaller l’agent d’intégrité sur tous les serveurs. Après avoir effectué cette opération, si vous souhaitez recommencer à surveiller le même serveur, vous devez désinstaller, réinstaller puis inscrire l’agent d’intégrité sur ce serveur.

Pour supprimer une instance du service Microsoft Entra Connect Health

- À partir du panneau Liste des services, ouvrez le panneau Service en sélectionnant l’identificateur de service (nom de batterie) que vous souhaitez supprimer.

- Dans le panneau Service, dans la barre d’action, sélectionnez Supprimer.

- Confirmez en tapant le nom du service dans la boîte de confirmation (par exemple : sts.contoso.com).

- Sélectionnez Supprimer.

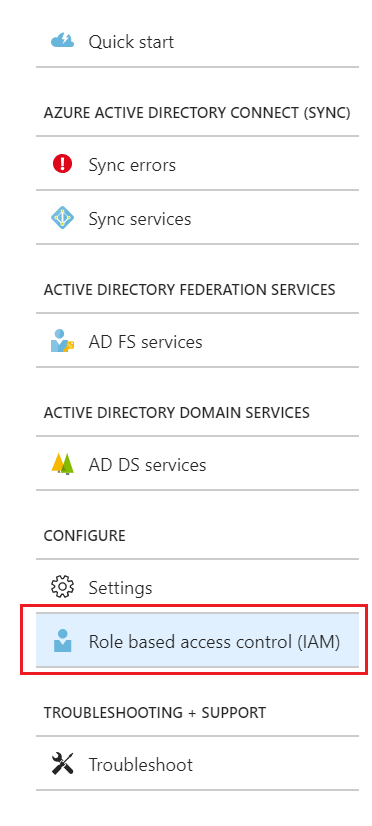

Gérer l’accès avec le RBAC Azure

Le contrôle d’accès en fonction du rôle Azure (RBAC Azure) pour Microsoft Entra Connect Health fournit l’accès aux utilisateurs et aux groupes autres que les administrateurs d’identité hybride. Le RBAC Azure attribue des rôles aux groupes et aux utilisateurs concernés, et fournit un mécanisme permettant de limiter les administrateurs d’identité hybride au sein de votre annuaire.

Rôles

Microsoft Entra Connect Health prend en charge les rôles intégrés suivants :

| Role | Autorisations |

|---|---|

| Propriétaire | Les propriétaires peuvent gérer l’accès (par exemple, attribuer un rôle à un utilisateur ou un groupe), voir toutes les informations (par exemple, voir les alertes) à partir du portail et changer les paramètres (par exemple, envoyer des notifications par e-mail) au sein de Microsoft Entra Connect Health. Par défaut, les administrateurs d’identité hybride Microsoft Entra reçoivent ce rôle et ne peuvent pas être modifiés. |

| Contributeur | Les contributeurs peuvent voir toutes les informations (par exemple, voir les alertes) à partir du portail et changer les paramètres (par exemple, envoyer des notifications par e-mail) au sein de Microsoft Entra Connect Health. |

| Lecteur | Les lecteurs peuvent voir toutes les informations (par exemple, voir les alertes) à partir du portail au sein de Microsoft Entra Connect Health. |

Tous les autres rôles (par exemple, Administrateurs de l’accès utilisateur ou Utilisateurs DevTest Labs) n’ont aucun impact sur l’accès au sein de Microsoft Entra Connect Health, même si les rôles sont disponibles dans l’expérience du portail.

Étendue de l’accès

Microsoft Entra Connect Health prend en charge la gestion des accès à deux niveaux :

- Toutes les instances de service : il s’agit du chemin recommandé dans la plupart des cas. Il contrôle l’accès de toutes les instances de service (par exemple, une batterie de serveurs AD FS), pour tous les types de rôle, qui sont monitorées par Microsoft Entra Connect Health.

- Instance de service : dans certains cas, vous pouvez être amené à paramétrer l’accès en fonction d’un type de rôle ou d’une instance de service. Dans ce cas, vous pouvez gérer l’accès au niveau de l’instance de service.

L’autorisation est accordée si un utilisateur final a accès au niveau Annuaire ou Instance de service.

Autoriser l’accès des utilisateurs ou des groupes à Microsoft Entra Connect Health

Les étapes suivantes montrent comment autoriser l’accès.

Étape 1 : Sélectionner l’étendue d’accès appropriée

Pour autoriser un accès utilisateur au niveau de toutes les instances de service dans Microsoft Entra Connect Health, ouvrez le panneau principal dans Microsoft Entra Connect Health.

Étape 2 : Ajouter des utilisateurs et des groupes, et affecter des rôles

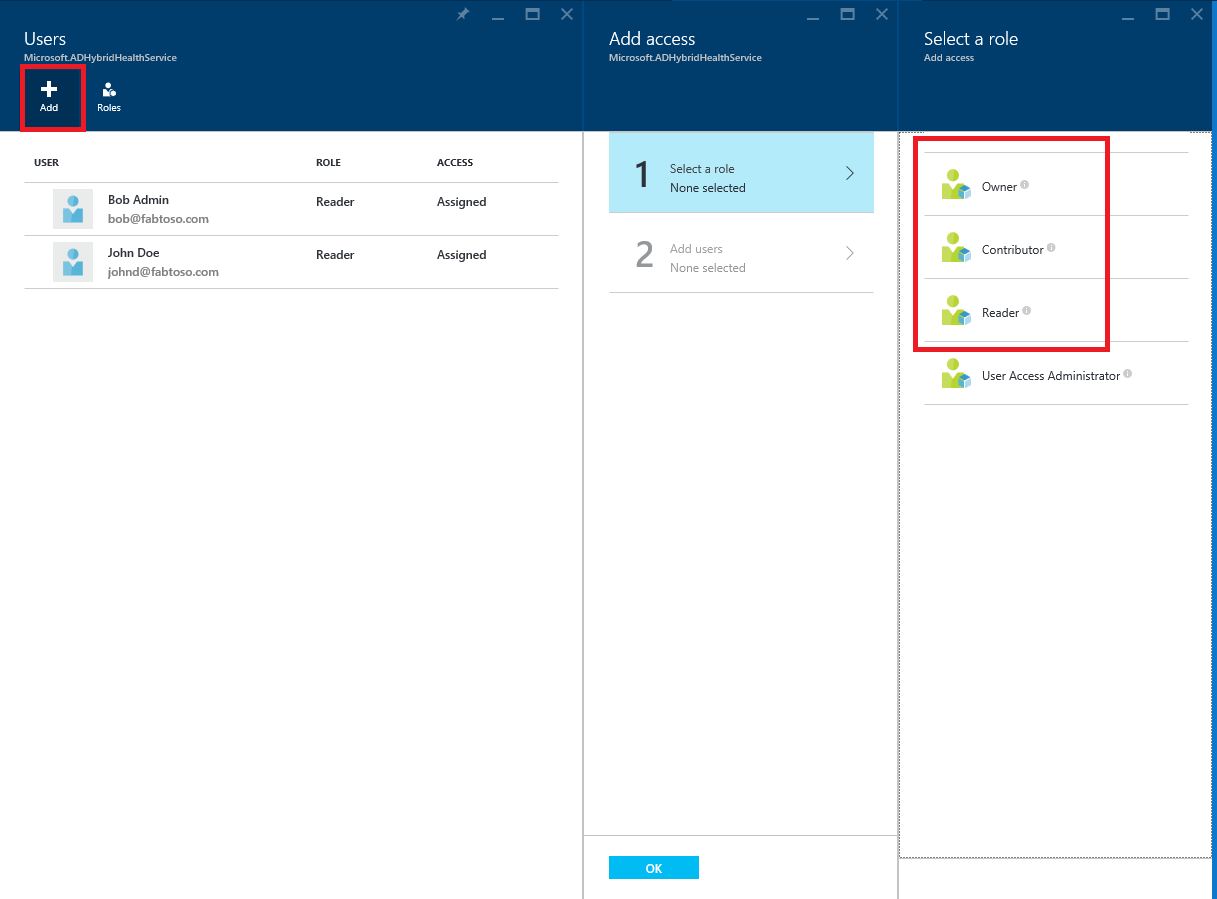

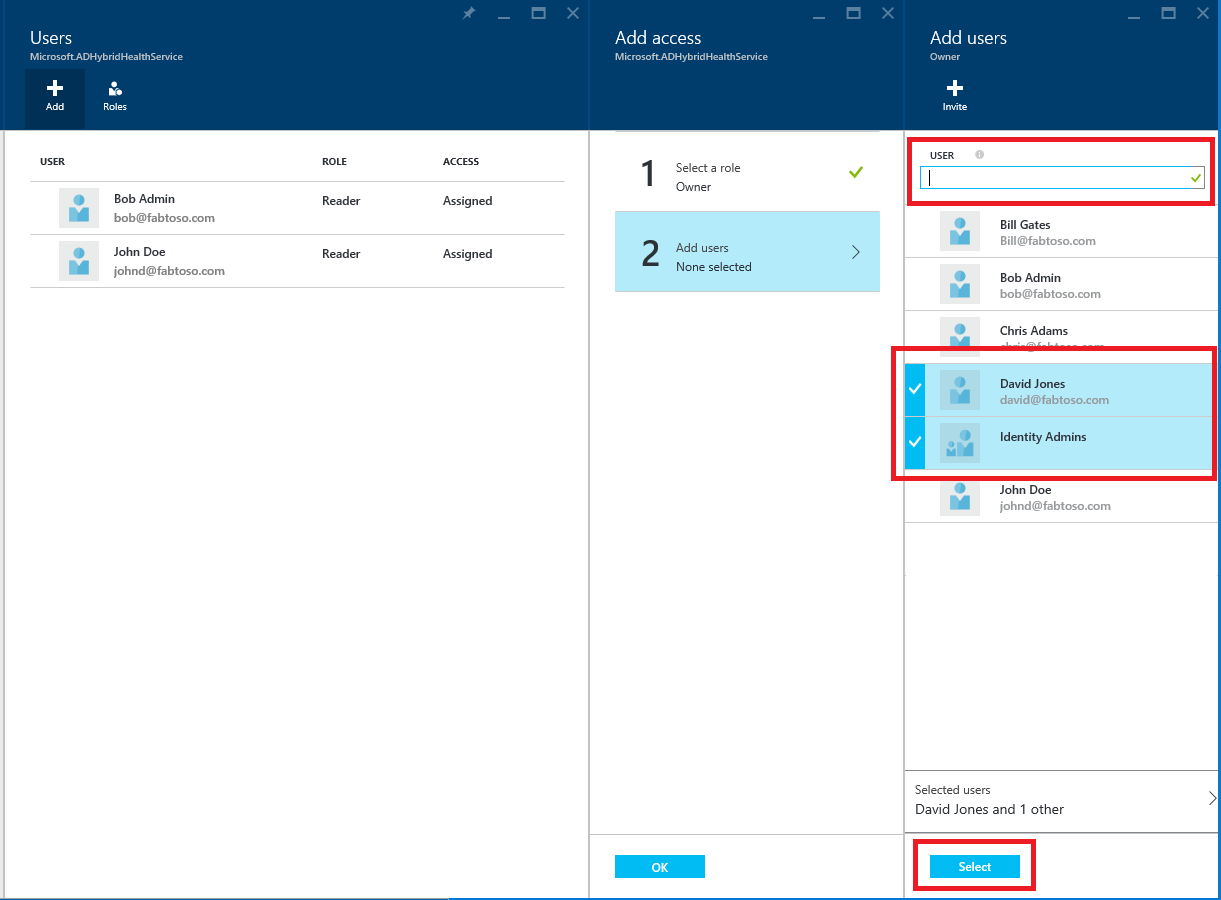

- Dans la section Configurer , sélectionnez Utilisateurs.

- Sélectionnez Ajouter.

- Dans le volet Sélectionner un rôle, sélectionnez un rôle (par exemple Propriétaire).

- Tapez le nom ou l’identificateur du groupe ou de l’utilisateur cible. Vous pouvez sélectionner un ou plusieurs utilisateurs ou groupes en même temps. Sélectionnez Sélectionner.

- Cliquez sur OK.

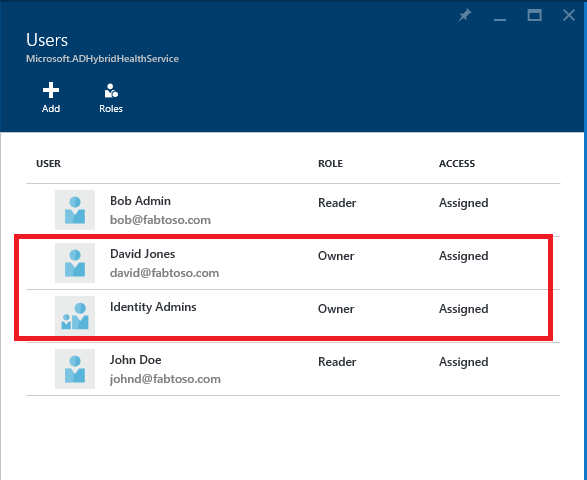

- Une fois l’affectation de rôle terminée, les utilisateurs et les groupes apparaissent dans la liste.

Les utilisateurs et les groupes répertoriés ont désormais accès, en fonction des rôles qui leur sont affectés.

Remarque

- Les administrateurs généraux ont toujours un accès complet à toutes les opérations, mais les comptes d’administrateur général ne sont pas présents dans la liste précédente.

- La fonctionnalité Inviter des utilisateurs n’est pas prise en charge dans Microsoft Entra Connect Health.

Étape 3 : Partager l’emplacement du panneau avec des utilisateurs ou des groupes

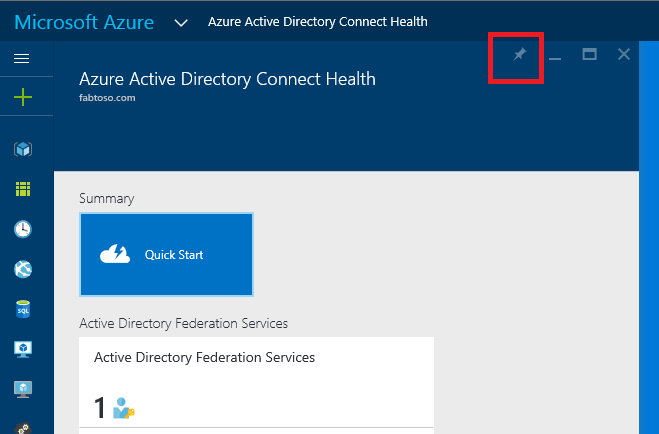

- Une fois les autorisations attribuées, un utilisateur peut accéder à Microsoft Entra Connect Health ici.

- Dans le panneau, l’utilisateur peut épingler le panneau (ou différentes parties de celui-ci) au tableau de bord. Sélectionnez l’icône Épingler au tableau de bord.

Remarque

Un utilisateur disposant du rôle Lecteur attribué n’est pas en mesure d’obtenir l’extension Microsoft Entra Connect Health à partir de la Place de marché Azure. L’utilisateur ne peut pas effectuer l’opération « créer » nécessaire pour ce faire. Cet utilisateur peut toujours accéder au panneau en suivant le lien précédent. Pour une utilisation ultérieure, il peut épingler le panneau au tableau de bord.

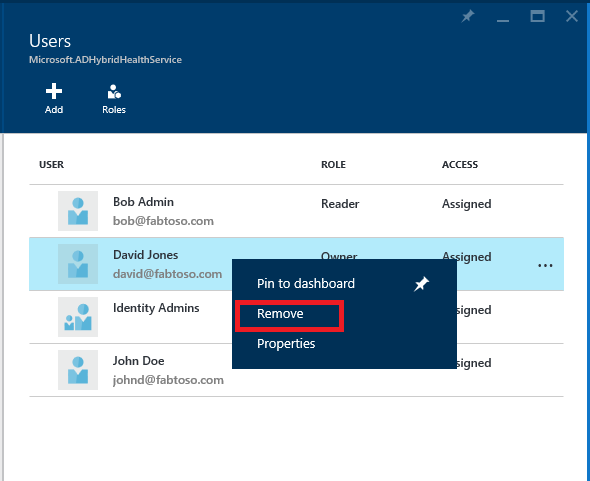

Supprimer des utilisateurs ou des groupes

Vous pouvez supprimer un utilisateur ou un groupe ajoutés à Microsoft Entra Connect Health et à RBAC Azure. Sélectionnez simplement avec le bouton droit l’utilisateur ou le groupe, puis sélectionnez Supprimer.

Étapes suivantes

- Santé de Microsoft Entra Connect

- Installation de Microsoft Entra Connect Health Agent

- Utilisation de Microsoft Entra Connect Health avec AD FS

- Utilisation de Microsoft Entra Connect Health pour la synchronisation

- Utilisation de Microsoft Entra Connect Health avec AD DS

- FAQ sur Microsoft Entra Connect Health

- Historique des versions de Microsoft Entra Connect Health