Protéger contre le phishing de consentement

La productivité n’est plus limitée aux réseaux privés et le travail a été déplacé vers les services Cloud. Alors que les applications Cloud permettent aux employés d’être productifs à distance, les attaquants peuvent également utiliser des attaques basées sur les applications pour accéder à des données d’entreprise précieuses. Vous connaissez peut-être les attaques qui se concentrent sur les utilisateurs, telles que le hameçonnage par e-mail ou la compromission des informations d’identification. Le hameçonnage de consentement est un autre vecteur de menace à connaître.

Cet article explore ce qu’est le hameçonnage de consentement, ce que Microsoft fait pour protéger une organisation et les étapes que les organisations peuvent prendre pour rester en sécurité.

Qu’est-ce que le hameçonnage de consentement ?

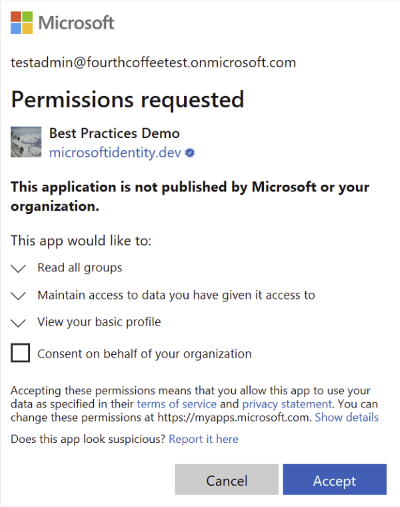

Les attaques par hameçonnage de consentement incitent les utilisateurs à accorder des autorisations à des applications cloud malveillantes. Ces applications malveillantes peuvent alors accéder aux services et aux données cloud légitimes des utilisateurs. Contrairement à la compromission des informations d’identification, les acteurs des menaces qui effectuent du hameçonnage de consentement ciblent les utilisateurs qui peuvent accorder directement l’accès à leurs données personnelles ou organisationnelles. L’écran de consentement affiche toutes les autorisations que l’application reçoit. Étant donné que l’application est hébergée par un fournisseur légitime (tel que la plateforme d’identité de Microsoft), les utilisateurs non suspects acceptent les termes, ce qui octroie à une application malveillante les autorisations demandées aux données. Cette action accorde à une application malveillante les autorisations demandées pour les données. L’image suivante montre un exemple d’une application OAuth qui demande l’accès à un large éventail d’autorisations.

Atténuation des attaques par hameçonnage de consentement

Les administrateurs, les utilisateurs ou les chercheurs en sécurité Microsoft peuvent signaler des applications OAuth qui semblent se comporter de façon suspecte. Une application signalée sera examinée par Microsoft pour déterminer si elle viole les conditions d’accès. Si une violation est confirmée, Microsoft Entra ID désactive l’application et empêche toute utilisation ultérieure sur l’ensemble des services Microsoft.

Quand Microsoft Entra ID désactive une application OAuth, les actions suivantes se produisent :

- L’application malveillante et les principaux de service associés sont placés dans un état totalement désactivé. Toutes les nouvelles demandes de jeton ou demandes de jetons d’actualisation sont refusées, mais les jetons d’accès existants sont toujours valides jusqu’à leur expiration.

- Ces applications affichent

DisabledDueToViolationOfServicesAgreementsur la propriétédisabledByMicrosoftStatussur les types de ressources application et principal de service associés dans Microsoft Graph. Pour empêcher leur instanciation ultérieure dans votre organisation, vous ne pouvez pas supprimer ces objets. - Un e-mail est envoyé à un Administrateur de rôle privilégié lorsqu’un utilisateur d’une organisation a consenti à une application avant sa désactivation. L’e-mail spécifie l’action effectuée et les mesures recommandées qu’il peut effectuer pour examiner et améliorer sa posture de sécurité.

Réponse et correction recommandées

Si l’organisation a été affectée par une application désactivée par Microsoft, les étapes immédiates suivantes doivent être effectuées pour sécuriser l’environnement :

- Examinez l’activité de l’application désactivée, notamment :

- Les autorisations déléguées ou autorisations d’application demandées par l’application.

- Les journaux d’audit Microsoft Entra pour l’activité de l’application et l’activité de connexion pour les utilisateurs autorisés à utiliser l’application.

- Examinez et utilisez les conseils pour se défendre contre les octrois de consentement illicites. Les conseils incluent les autorisations d’audit et le consentement pour les applications désactivées et suspectes trouvées lors de l’examen.

- Implémentez les meilleures pratiques pour renforcer la protection contre le hameçonnage de consentement, décrites ci-dessous.

Meilleures pratiques pour renforcer la protection contre les attaques par hameçonnage de consentement

Les administrateurs doivent avoir le contrôle de l’utilisation de l’application en fournissant les insights et les fonctionnalités appropriés pour contrôler la façon dont les applications sont autorisées et utilisées dans les organisations. Bien que les attaquants ne se reposent jamais, il existe des étapes que les organisations peuvent prendre pour améliorer leur sécurité. Certaines bonnes pratiques à suivre sont les suivantes :

- Apprenez à votre organisation le fonctionnement de l’infrastructure de nos autorisations et consentements :

- Comprenez les données et les autorisations demandées par une application et comprenez le fonctionnement des autorisations et du consentement au sein de la plateforme.

- Veillez à ce que les administrateurs sachent comment gérer et évaluer les demandes de consentement.

- Effectuer régulièrement l’audit des applications et des autorisations accordées dans l’organisation permet de s’assurer que les applications utilisées n’accèdent qu’aux données dont elles ont besoin et qu’elles adhèrent aux principes de privilège moindre.

- Savoir comment identifier et bloquer les stratégies d’hameçonnage de consentement courantes :

- Vérifiez les erreurs orthographiques et grammaticales. Si un e-mail ou l’écran de consentement de l’application contient des erreurs orthographiques et grammaticales, il est probable qu’il s’agisse d’une application suspecte. Dans ce cas, rapportez-le directement sur l’invite de consentement avec le lien Le rapporter ici et Microsoft examinera s’il s’agit d’une application malveillante et la désactivera le cas échéant.

- Ne vous fiez pas aux noms d’application et aux URL de domaine comme source d’authenticité. Les attaquants aiment usurper les noms d’application et de domaine qui semblent provenir d’un service ou d’entreprises légitimes, pour que vous donniez votre consentement à une application malveillante. Au lieu de cela, validez la source de l’URL de domaine et utilisez des applications à partir d'éditeurs vérifiés lorsque cela est possible.

- Bloquez les e-mails de hameçonnage de consentement à l’aide de Microsoft Defender pour Office 365 en protégeant contre les campagnes de hameçonnage où un attaquant usurpe l’identité d’un utilisateur connu de l’organisation.

- Configurez les stratégies Microsoft Defender pour Cloud Apps pour aider à gérer l’activité anormale des applications dans l’organisation. Par exemple, les stratégies d’activité, la détection des anomalies et les stratégies d’application OAuth.

- Examinez et recherchez les attaques par hameçonnage de consentement en suivant les conseils relatifs à la recherche avancée avec Microsoft 365 Defender.

- Autoriser l’accès aux applications approuvées qui répondent à certains critères et se protéger contre celles qui n’y répondent pas :

- Configurez les paramètres de consentement de l’utilisateur pour autoriser les utilisateurs à donner leur consentement uniquement aux applications répondant à certains critères. Ces applications incluent les applications développées par votre organisation ou à partir d’éditeurs vérifiés et uniquement pour les autorisations à faible risque que vous sélectionnez.

- Utilisez des applications qui ont été vérifiées par l’éditeur. La vérification de l’éditeur permet aux administrateurs et aux utilisateurs de s’assurer de l’authenticité des développeurs d’applications à l’aide d’un processus de vérification pris en charge par Microsoft. Même si une application a un éditeur vérifié, il est toujours important de passer en revue l’invite de consentement pour comprendre et évaluer la demande. Par exemple, en examinant les autorisations demandées pour s’assurer qu’elles s’alignent sur le scénario que l’application lui demande d’autoriser ou d’autres détails sur l’application et l’éditeur sur l’invite de consentement, entre autres.

- Créez des stratégies de gouvernance des applications proactives pour surveiller le comportement des applications tierces sur la plateforme Microsoft 365 afin de lutter contre les comportements suspects courants des applications.

- Avec Microsoft Security Copilot, vous pouvez utiliser des invites en langage naturel pour obtenir des insights à partir de vos données Microsoft Entra. Cela vous aide à identifier et à comprendre les risques liés aux applications ou aux identités de charge de travail. Découvrez comment Évaluer les risques liés aux applications à l’aide de Microsoft Security Copilot dans Microsoft Entra.