Tutoriel : Créer une forêt de confiance bidirectionnelle dans Microsoft Entra Domain Services avec un domaine local

Vous pouvez créer une approbation de forêt entre Microsoft Entra Domain Services et les environnements AD DS locaux. Cette relation d’approbation de forêt permet aux utilisateurs, applications et ordinateurs de s’authentifier auprès d’un domaine local à partir du domaine managé Domain Services. Une approbation de forêt peut permettre aux utilisateurs d’accéder aux ressources dans différents scénarios, par exemple :

- Environnements ne permettant pas la synchronisation des hachages de mot de passe ou dans lesquels des utilisateurs se connectent exclusivement à l’aide de cartes à puce et ne connaissent pas leur mot de passe

- Scénarios hybrides qui nécessitent l’accès à des domaines locaux.

Vous pouvez choisir parmi de trois directions possibles lorsque vous créez une approbation de forêt, en fonction de la façon dont les utilisateurs doivent accéder à des ressources. Domain Services prend uniquement en charge les approbations de forêt. Une approbation externe à un domaine enfant local n’est pas prise en charge.

| Direction de l’approbation | Accès utilisateur |

|---|---|

| Bidirectionnel | Permet aux utilisateurs du domaine managé et du domaine local d’accéder aux ressources dans l’un ou l’autre domaine. |

| Sortante unidirectionnelle | Permet aux utilisateurs du domaine local d’accéder aux ressources du domaine managé, mais pas inversement. |

| Entrante unidirectionnelle | Permet aux utilisateurs du domaine managé d’accéder aux ressources du domaine local. |

Dans ce tutoriel, vous allez apprendre à :

- Configurer DNS dans un domaine AD DS local pour prendre en charge la connectivité Domain Services

- Créer une confiance de forêt bidirectionnelle entre le domaine managé et le domaine local

- Tester et valider la relation d’approbation de forêt à des fins d'authentification et d’accès aux ressources

Si vous n’avez pas d’abonnement Azure, créez un compte avant de commencer.

Prérequis

Pour effectuer ce tutoriel, vous avez besoin des ressources et des privilèges suivants :

- Un abonnement Azure actif.

- Si vous n’avez pas d’abonnement Azure, créez un compte.

- Un client Microsoft Entra associé à votre abonnement, soit synchronisé avec un annuaire sur site, soit avec un annuaire cloud uniquement.

- Si nécessaire, créez un client Microsoft Entra ou associez un abonnement Azure à votre compte.

- Domaine managé des services de domaine configuré avec un nom de domaine DNS personnalisé et un certificat SSL valide.

- Domaine Active Directory local accessible à partir du domaine managé via une connexion VPN ou ExpressRoute.

- Administrateur d’applications et Administrateur de groupes Microsoft Entra dans votre locataire pour modifier une instance de Domain Services.

- Un compte d’administrateur de domaine dans le domaine local disposant des autorisations nécessaires pour créer et vérifier les relations d’confiance.

Important

Vous devez utiliser une référence (SKU) minimale d’Enterprise pour votre domaine managé. Si nécessaire, changez de référence SKU pour un domaine managé.

Connectez-vous au centre d'administration Microsoft Entra

Dans ce tutoriel, vous créez et vous configurez une approbation de forêt sortante à partir de Domain Services avec le centre d’administration Microsoft Entra. Pour commencer, connectez-vous d’abord au centre d’administration Microsoft Entra.

Mise en réseau - Éléments à prendre en compte

Le réseau virtuel qui héberge la forêt de services de domaine a besoin d’une connexion VPN ou ExpressRoute à votre Active Directory local. Les applications et les services nécessitent également une connexion au réseau virtuel hébergeant la forêt Domain Services. La connexion réseau à la forêt Domain Services doit être toujours active et stable, à défaut de quoi les utilisateurs risquent de ne pas pouvoir s’authentifier ou accéder aux ressources.

Avant de configurer une approbation de forêt dans Domain Services, assurez-vous que votre mise en réseau entre Azure et l’environnement local répond aux conditions requises suivantes :

- Vérifiez que les ports de pare-feu permettent le trafic nécessaire pour créer et utiliser une approbation. Si vous souhaitez découvrir plus d’informations sur les ports qu’il est nécessaire d’ouvrir pour utiliser une approbation, consultez Configurer les paramètres de pare-feu pour des approbations AD DS.

- Utilisez des adresses IP privées. Ne vous fiez pas à DHCP avec attribution d’adresses IP dynamiques.

- Évitez les espaces d’adressage IP qui se chevauchent pour permettre au routage et à l’appairage de réseaux virtuels de bien communiquer entre Azure et les réseaux locaux.

- Un réseau virtuel Azure a besoin d’un sous-réseau de passerelle pour configurer une connexion Azure VPN de site à site (S2S) ou ExpressRoute.

- Créez des sous-réseaux avec suffisamment d’adresses IP pour prendre en charge votre scénario.

- Assurez-vous que Domain Services possède son propre sous-réseau. Ne partagez pas ce sous-réseau de réseau virtuel avec les machines virtuelles et services d’application.

- Les réseaux virtuels appairés ne sont PAS transitifs.

- Des appairages de réseaux virtuels Azure doivent être créées entre tous les réseaux virtuels pour lesquels vous souhaitez utiliser l’approbation de forêt Domain Services vers l’environnement AD DS local.

- Fournissez une connectivité réseau continue à votre forêt Active Directory locale. N’utilisez pas de connexions à la demande.

- Vérifiez la présence d’une résolution de noms (DNS) continue entre votre nom de forêt Domain Services et votre nom de forêt Active Directory locale.

Configurer DNS dans le domaine local

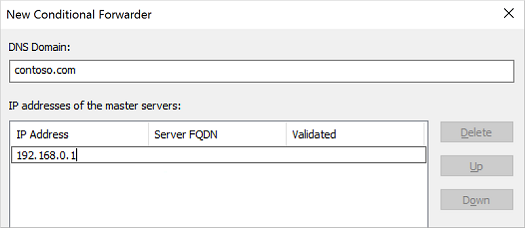

Pour résoudre correctement le domaine managé à partir de l’environnement local, vous serez peut-être amené à ajouter des redirecteurs aux serveurs DNS existants. Pour configurer l’environnement local afin qu’il communique avec le domaine géré, effectuez les étapes suivantes à partir d’une station de travail de gestion du domaine AD DS local :

Sélectionnez Démarrer>Outils d’administration>DNS.

Sélectionnez votre zone DNS, par exemple aaddscontoso.com.

Sélectionnez Redirecteurs conditionnels, puis cliquez avec le bouton droit et sélectionnez Nouveau redirecteur conditionnel...

Entrez votre autre Domaine DNS, par exemple contoso.com, puis entrez les adresses IP des serveurs DNS pour cet espace de noms, comme illustré dans l’exemple suivant :

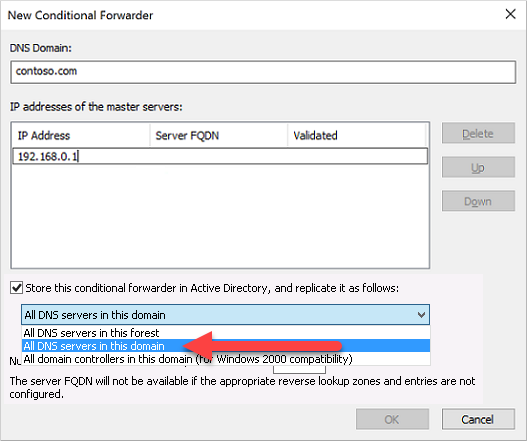

Cochez la case pour Stocker ce redirecteur conditionnel dans Active Directory, et le répliquer comme suit, puis sélectionnez l’option Tous les serveurs DNS de ce domaine, comme illustré dans l’exemple suivant :

Important

Si le redirecteur conditionnel est stocké dans la forêt et non dans le domaine, il échoue.

Pour créer le redirecteur conditionnel, sélectionnez OK.

Créer une forêt de confiance bidirectionnelle dans le domaine local

Le domaine AD DS local a besoin d’une confiance forestière bidirectionnelle pour le domaine managé. Cette confiance doit être créée manuellement dans le domaine AD DS local ; sa création n’est pas possible à partir du centre d’administration Microsoft Entra.

Pour configurer une confiance bidirectionnelle dans le domaine AD DS local, effectuez les étapes suivantes en tant qu’administrateur de domaine à partir d’une station de travail de gestion pour le domaine AD DS local :

- Sélectionnez Démarrer>Outils d’administration>Domaines et approbations Active Directory.

- Cliquez avec le bouton droit sur le domaine, par exemple onprem.contoso.com, puis sélectionnez Propriétés.

- Choisissez l’onglet Approbations, puis Nouvelle approbation.

- Entrez le nom du domaine Domain Services, comme aaddscontoso.com, puis sélectionnez Suivant.

- Sélectionnez l’option permettant de créer une confiance de forêt, puis une confiance bidirectionnelle.

- Choisissez de créer l’approbation pour ce domaine uniquement. À l’étape suivante, vous allez créer l’approbation dans le centre d’administration Microsoft Entra pour le domaine managé.

- Choisissez d’utiliser l'authentification à l'échelle de la forêt, puis entrez et confirmez un mot de passe d’approbation. Ce même mot de passe est également entré dans le centre d’administration Microsoft Entra dans la section suivante.

- Parcourez les fenêtres suivantes avec les options par défaut, puis sélectionnez l’option pour Non, ne pas confirmer l'approbation sortante.

- Cliquez sur Terminer.

Si la forêt de confiance n’est plus nécessaire pour un environnement, effectuez les étapes suivantes en tant qu’administrateur de domaine pour la supprimer du domaine local :

- Sélectionnez Démarrer>Outils d’administration>Domaines et approbations Active Directory.

- Cliquez avec le bouton droit sur le domaine, par exemple onprem.contoso.com, puis sélectionnez Propriétés.

- Choisissez l’onglet Approbations, puis Domaines qui approuvent ce domaine (approbations entrantes) , cliquez sur l’approbation à supprimer, puis cliquez sur Supprimer.

- Sous l’onglet Approbations, sous Domaines approuvés par ce domaine (approbations sortantes) , cliquez sur l’approbation à supprimer, puis cliquez sur Supprimer.

- Cliquez sur Non, supprimer l’approbation du domaine local uniquement.

Créer une forêt de confiance bidirectionnelle dans Domain Services

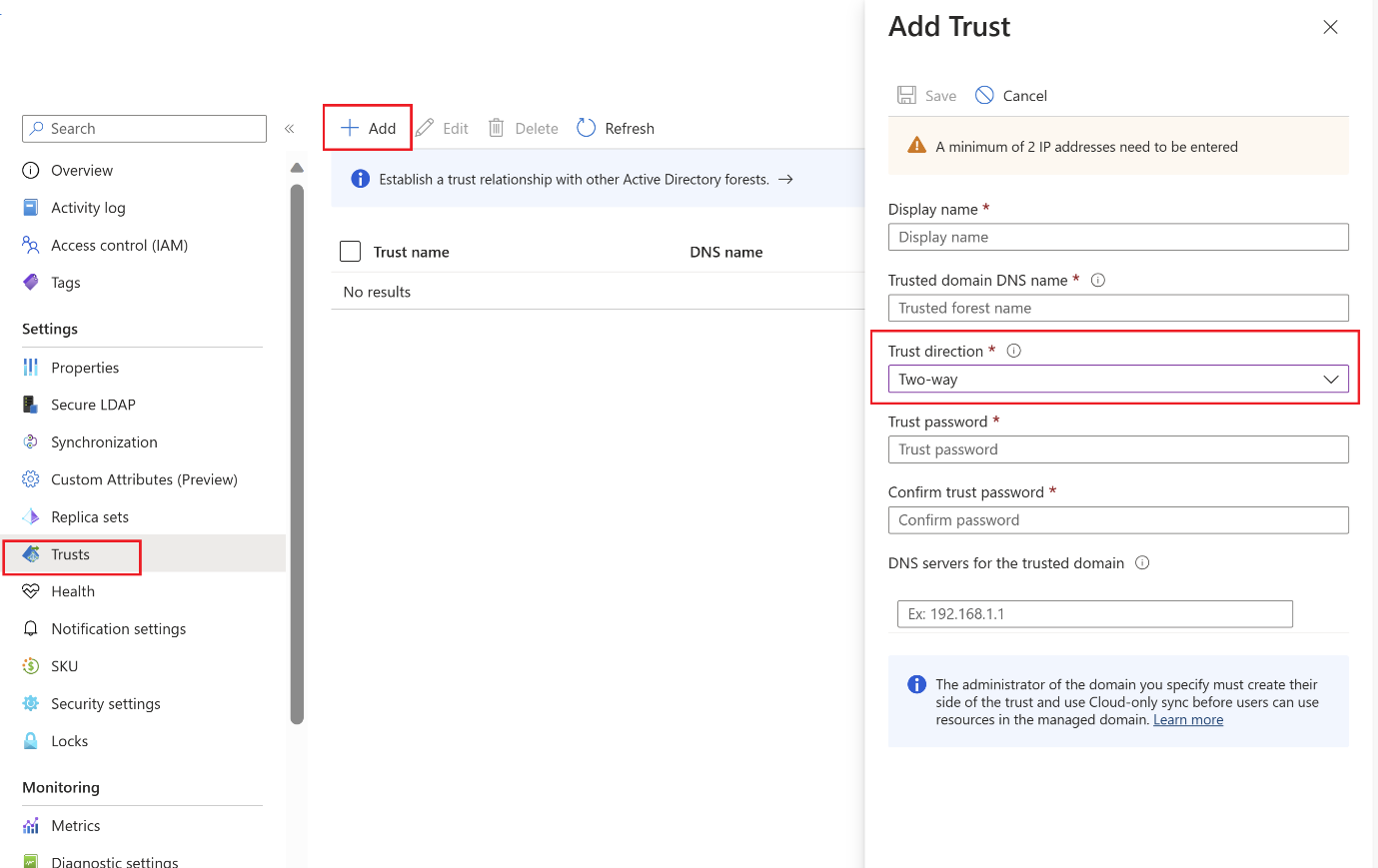

Pour créer la confiance bidirectionnelle pour le domaine managé dans le Centre d’administration Microsoft Entra, suivez les étapes suivantes :

Dans le centre d’administration Microsoft Entra, recherchez et sélectionnez Microsoft Entra Domain Services, puis sélectionnez votre domaine managé, par exemple aaddscontoso.com.

Dans le menu de gauche du domaine managé, sélectionnez Approbations, puis + Ajouter une approbation.

Sélectionnez bidirectionnelle comme direction de confiance.

Entrez un nom d’affichage qui identifie votre approbation, puis le nom DNS de la forêt locale approuvée, par exemple onprem.contoso.com.

Indiquez le même mot de passe d’approbation que celui utilisé à la section précédente pour configurer l’approbation de forêt entrante pour le domaine AD DS local.

Fournissez au moins deux serveurs DNS pour le domaine AD DS local, par exemple 10.1.1.4 et 10.1.1.5.

Lorsque vous êtes prêt, enregistrez l’approbation de forêt sortante.

Si l’approbation de forêt n’est plus nécessaire pour un environnement, procédez comme suit pour la supprimer de Domain Services :

- Dans le centre d’administration Microsoft Entra, recherchez et sélectionnez Microsoft Entra Domain Services, puis sélectionnez votre domaine managé, par exemple aaddscontoso.com.

- Dans le menu de gauche du domaine managé, sélectionnez Approbations, choisissez l’approbation, puis cliquez sur Supprimer.

- Spécifiez le mot de passe d’approbation qui a été utilisé pour configurer l’approbation de forêt, puis cliquez sur OK.

Valider l’authentification des ressources

Les scénarios courants suivants vous permettent de vérifier que l’approbation de forêt authentifie correctement les utilisateurs et l’accès aux ressources :

- Authentification des utilisateurs locaux à partir de la forêt Domain Services

- Accéder aux ressources de la forêt Domain Services à l’aide de l’utilisateur local

Authentification des utilisateurs locaux à partir de la forêt Domain Services

Vous devez disposer d’une machine virtuelle Windows Server jointe au domaine managé. Utilisez cette machine virtuelle pour vérifier que votre utilisateur local peut s’authentifier sur une machine virtuelle. Si nécessaire, créez une machine virtuelle Windows et joignez-la au domaine managé.

Connectez-vous à la machine virtuelle Windows Server jointe à la forêt Domain Services en utilisant Azure Bastion et vos informations d’identification d’administrateur Domain Services.

Ouvrez une invite de commandes et utilisez la commande

whoamipour afficher le nom unique de l’utilisateur actuellement authentifié :whoami /fqdnUtilisez la commande

runaspour vous authentifier en tant qu’utilisateur à partir du domaine local. Dans la commande suivante, remplacezuserUpn@trusteddomain.compar l’UPN d’un utilisateur du domaine local approuvé. La commande vous invite à entrer le mot de passe de l’utilisateur :Runas /u:userUpn@trusteddomain.com cmd.exeSi l’authentification aboutit, une nouvelle invite de commandes s’ouvre. Le titre de la nouvelle invite de commandes comprend

running as userUpn@trusteddomain.com.Utilisez

whoami /fqdndans la nouvelle invite de commandes pour afficher le nom unique de l’utilisateur authentifié à partir de l'instance Active Directory locale.

Accéder aux ressources de la forêt Domain Services à l’aide de l’utilisateur local

À partir de la machine virtuelle Windows Server jointe à la forêt Services de domaine, vous pouvez tester des scénarios. Par exemple, vous pouvez tester si un utilisateur qui se connecte au domaine local peut accéder aux ressources du domaine managé. Les exemples suivants couvrent les scénarios de test courants.

Activer le partage de fichiers et d’imprimantes

Connectez-vous à la machine virtuelle Windows Server jointe à la forêt Domain Services en utilisant Azure Bastion et vos informations d’identification d’administrateur Domain Services.

Ouvrez Paramètres Windows.

Recherchez et sélectionnez Centre Réseau et partage.

Sélectionnez l’option permettant de modifier les paramètres de partage avancés.

Sous Profil du domaine, sélectionnez Activer le partage de fichiers et d'imprimantes, puis Enregistrer les modifications.

Fermez Centre Réseau et partage.

Créer un groupe de sécurité et ajouter des membres

Ouvrez Utilisateurs et ordinateurs Active Directory.

Cliquez avec le bouton droit sur le nom de domaine, sélectionnez Nouveau, puis Unité d'organisation.

Dans la zone de nom, entrez LocalObjects, puis sélectionnez OK.

Sélectionnez et cliquez avec le bouton droit sur LocalObjects dans le volet de navigation. Sélectionnez Nouveau, puis Groupe.

Entrez FileServerAccess dans la zone Nom du groupe. Pour Étendue du groupe, sélectionnez Domaine local, puis OK.

Dans le volet de contenu, double-cliquez sur FileServerAccess. Sélectionnez Membres, Ajouter, puis Emplacements.

Sélectionnez votre instance Active Directory locale dans l'affichage Emplacement, puis OK.

Entrez Utilisateurs du domaine dans la zone Entrer les noms des objets à sélectionner. Sélectionnez Vérifier les noms, fournissez les informations d’identification de l'instance Active Directory locale, puis sélectionnez OK.

Notes

La relation d'approbation étant unidirectionnelle, vous devez fournir les informations d’identification. Cela signifie que les utilisateurs du domaine managé Domain Services ne pourront pas accéder aux ressources ni rechercher des utilisateurs ou groupes dans le domaine (local) approuvé.

Le groupe Utilisateurs du domaine de votre instance Active Directory locale doit être membre du groupe FileServerAccess. Sélectionnez OK pour enregistrer le groupe et fermer la fenêtre.

Créer un partage de fichiers pour l’accès inter-forêts

- Sur la machine virtuelle Windows Server jointe à la forêt Domain Services, créez un dossier et attribuez-lui un nom, par exemple CrossForestShare.

- Cliquez avec le bouton droit sur le dossier, puis sélectionnez Propriétés.

- Sélectionnez l'onglet Sécurité, puis Modifier.

- Dans la boîte de dialogue Autorisations pour CrossForestShare, sélectionnez Ajouter.

- Entrez FileServerAccess dans Entrer les noms des objets à sélectionner, puis sélectionnez OK.

- Sélectionnez FileServerAccess dans la liste Noms des groupes ou des utilisateurs. Dans la liste Autorisations pour FileServerAccess, sélectionnez Autoriser pour les autorisations Modifier et Écrire, puis OK.

- Sélectionnez l’onglet Partage, puis Partage avancé.

- Sélectionnez Partager ce dossier, puis entrez un nom de partage de fichiers facile à retenir dans Nom du partage, par exemple CrossForestShare.

- Sélectionnez Autorisations. Dans la liste Autorisations pour tous, sélectionnez Autoriser pour l'autorisation Modifier.

- Sélectionnez OK deux fois, puis Fermer.

Valider l’authentification inter-forêts sur une ressource

Connectez-vous à un ordinateur Windows joint à votre instance Active Directory locale à l’aide d’un compte d’utilisateur de votre instance Active Directory locale.

À l’aide de l'Explorateur Windows, connectez-vous au partage que vous avez créé à l’aide du nom d’hôte complet et le partage, par exemple

\\fs1.aaddscontoso.com\CrossforestShare.Pour valider l’autorisation d’écriture, cliquez avec le bouton droit dans le dossier, sélectionnez Nouveau, puis Document texte. Utilisez le nom par défaut Nouveau document texte.

Si les autorisations d’écriture sont correctement définies, un nouveau document texte est créé. Complétez les étapes suivantes pour ouvrir, modifier et supprimer le fichier, selon vos besoins.

Pour valider l’autorisation de lecture, ouvrez Nouveau document texte.

Pour valider l’autorisation de modification, ajoutez du texte au fichier et fermez le Bloc-notes. Lorsque vous êtes invité à enregistrer les modifications, sélectionnez Enregistrer.

Pour valider l’autorisation de suppression, cliquez avec le bouton droit sur Nouveau document texte, puis sélectionnez Supprimer. Sélectionnez Oui pour confirmer la suppression du fichier.

Étapes suivantes

Dans ce didacticiel, vous avez appris à :

- Configurer DNS dans un environnement AD DS local pour prendre en charge la connectivité Domain Services

- Créer une approbation de forêt unidirectionnelle entrante dans un environnement AD DS local

- Créer une approbation de forêt unidirectionnelle sortante dans Domain Services

- Tester et valider la relation d’approbation à des fins d'authentification et d’accès aux ressources

Pour plus d’informations conceptuelles sur les forêts dans Domain Services, consultez Fonctionnement des relations d’approbation pour les forêts dans Domain Services.