Déployer un proxy d’application Microsoft Entra pour un accès sécurisé aux applications internes dans un domaine managé Microsoft Entra Domain Services

Grâce à Microsoft Entra Domain Services, vous pouvez transférer des applications héritées lift-and-shift s’exécutant localement dans Azure. Le proxy d’application Microsoft Entra vous aide à prendre en charge les travailleurs à distance en publiant en toute sécurité les applications internes qui font partie d’un domaine managé Domain Services afin qu’elles soient accessibles via Internet.

Si vous débutez avec le proxy d'application Microsoft Entra et que vous souhaitez en savoir plus, consultez Comment fournir un accès à distance sécurisé aux applications internes.

Cet article explique comment créer et configurer un connecteur de réseau privé Microsoft Entra pour fournir un accès sécurisé aux applications dans un domaine managé.

Avant de commencer

Pour faire ce qui est décrit dans cet article, vous avez besoin des ressources et des privilèges suivants :

- Un abonnement Azure actif.

- Si vous n’avez pas d’abonnement Azure, créez un compte.

- Un client Microsoft Entra associé à votre abonnement, soit synchronisé avec un annuaire sur site, soit avec un annuaire cloud uniquement.

- Si nécessaire, créez un client Microsoft Entra ou associez un abonnement Azure à votre compte.

- Pour utiliser le proxy d’application Microsoft Entra, vous devez disposer d’une licence Microsoft Entra ID P1 ou P2.

- Un domaine managé Microsoft Entra Domain Services activé et configuré dans votre locataire Microsoft Entra.

Créer une machine virtuelle Windows jointe à un domaine

Pour acheminer le trafic vers des applications qui s’exécutent dans votre environnement, vous devez installer le composant connecteur de réseau privé Microsoft Entra. Ce connecteur de réseau privé Microsoft Entra doit être installé sur une machine virtuelle (VM) Windows Server jointe au domaine managé. Pour certaines applications, vous pouvez déployer plusieurs serveurs sur lesquels le connecteur est installé. Cette option de déploiement vous donne une plus grande disponibilité et vous permet de traiter des charges d’authentification plus importantes.

La machine virtuelle qui exécute le connecteur de réseau privé Microsoft Entra doit se trouver sur le même réseau virtuel que votre domaine managé ou sur un réseau virtuel appairé. Les machines virtuelles qui hébergent ensuite les applications que vous publiez à l’aide du Proxy d’application doivent également être déployées sur le même réseau virtuel Azure.

Pour créer une machine virtuelle pour le connecteur de réseau privé Microsoft Entra, procédez comme suit :

- Créer une unité d’organisation personnalisée Vous pouvez déléguer des autorisations pour gérer cette unité d’organisation personnalisée aux utilisateurs du domaine managé. Les machines virtuelles pour le connecteur de proxy d’application Microsoft Entra et qui exécutent vos applications doivent faire partie de l’UO personnalisée et non de l’UO par défaut Ordinateurs Microsoft Entra DC.

- Joignez au domaine les machines virtuelles, celle qui exécute le connecteur de réseau privé Microsoft Entra et celles qui exécutent vos applications, au domaine managé. Créez ces comptes d’ordinateur dans l’unité d’organisation personnalisée de l’étape précédente.

Télécharger le connecteur de réseau privé Microsoft Entra

Procédez comme suit pour télécharger le connecteur de réseau privé Microsoft Entra. Le fichier d’installation que vous téléchargez est copié sur votre machine virtuelle de proxy d’application dans la section suivante.

-

Connectez-vous au centre d’administration Microsoft Entra en tant qu’Administrateur général.

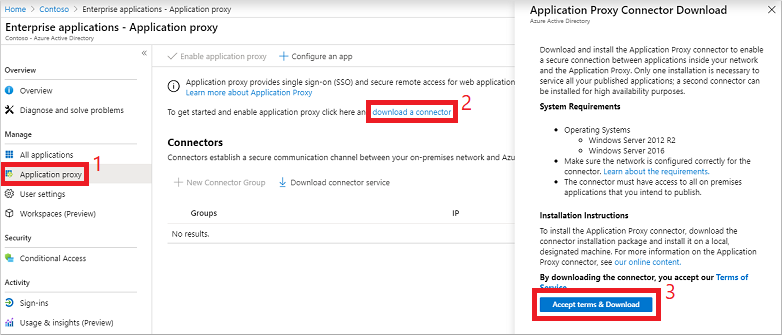

Recherchez et sélectionnez Applications d’entreprise.

Sélectionnez Proxy d’application dans le menu de gauche. Pour créer votre premier connecteur et activer le proxy d’application, sélectionnez le lien pour télécharger un connecteur.

Sur la page de téléchargement, acceptez les termes du contrat de licence et l'accord de confidentialité, puis sélectionnez Accepter les termes et télécharger.

Installer et inscrire le connecteur de réseau privé Microsoft Entra

Avec une machine virtuelle prête à être utilisée comme connecteur de réseau privé Microsoft Entra, copiez et exécutez maintenant le fichier d’installation téléchargé depuis le centre d’administration Microsoft Entra.

Copiez le fichier d’installation du connecteur de réseau privé Microsoft Entra sur votre machine virtuelle.

Exécutez le fichier d’installation, par exemple, MicrosoftEntraPrivateNetworkConnectorInstaller.exe. Acceptez les termes du contrat de licence logicielle.

Au cours de l’installation, vous êtes invité à inscrire le connecteur auprès du service Proxy d’application de votre répertoire Microsoft Entra.

-

Un administrateur général est nécessaire pour gérer cette fonctionnalité.

Remarque

Le compte utilisé pour inscrire le connecteur doit appartenir au même répertoire que celui dans lequel vous avez activé le service Proxy d’application.

Par exemple, si le domaine Microsoft Entra est contoso.com, le compte doit être

admin@contoso.comou tout autre alias valide sur ce domaine. Si l’option Configuration de sécurité renforcée d’Internet Explorer est activée sur la machine virtuelle sur laquelle vous installez le connecteur, l’écran d’inscription risque d’être bloqué. Pour autoriser l’accès, suivez les instructions du message d’erreur ou désactivez la sécurité renforcée d’Internet Explorer au cours du processus d’installation.

Si l’inscription du connecteur échoue, consultezDétecter un problème du Proxy d’application.

-

À la fin de l’installation, une remarque s’affiche pour les environnements avec un proxy sortant. Pour configurer le connecteur de réseau privé Microsoft Entra et qu’il fonctionne par le biais du proxy sortant, exécutez le script fourni, tel que

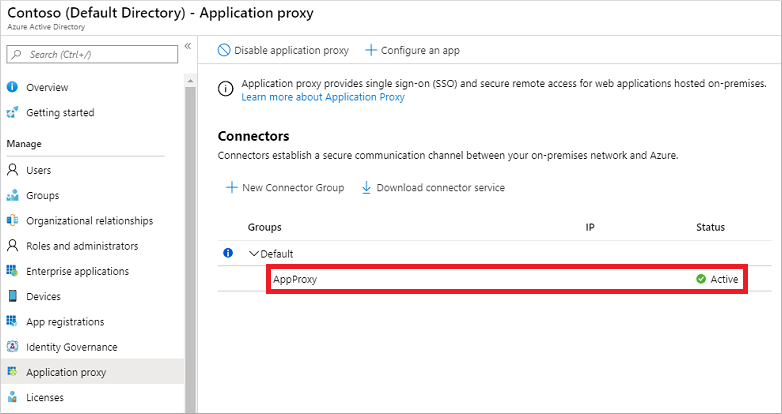

C:\Program Files\Microsoft Entra private network connector\ConfigureOutBoundProxy.ps1.Dans la page du proxy d’application du centre d’administration Microsoft Entra, le nouveau connecteur est répertorié avec l’état Actif, comme indiqué dans l’exemple suivant :

Remarque

Pour fournir une haute disponibilité pour l’authentification des applications par le biais du proxy d’application Microsoft Entra, vous pouvez installer des connecteurs sur plusieurs machines virtuelles. Effectuez les étapes répertoriées dans la section précédente pour installer le connecteur sur d’autres serveurs joints au domaine managé.

Activer la délégation Kerberos contrainte basée sur les ressources

Si vous voulez utiliser l’authentification unique pour vos applications avec l’Authentification Windows intégrée (IWA), octroyez aux connecteurs de réseau privé Microsoft Entra l’autorisation d’emprunter l’identité des utilisateurs, et d’envoyer et de recevoir des jetons en leur nom. Pour octroyer ces autorisations, configurez la délégation Kerberos contrainte (KCD) pour le connecteur afin d’accéder aux ressources sur le domaine managé. Comme vous n’avez pas de privilèges d’administrateur de domaine dans un domaine managé, les KCD de niveau de compte traditionnels ne peuvent pas être configurés sur un domaine managé. Utilisez à la place KCD basée sur des ressources.

Pour plus d’informations, consultez Configurer la délégation Kerberos contrainte (KCD) dans Microsoft Entra Domain Services.

Remarque

Vous devez vous connecter à un compte d’utilisateur membre du groupe Administrateurs Microsoft Entra DC de votre locataire Microsoft Entra pour exécuter les cmdlets PowerShell suivantes.

Les comptes d’ordinateur de votre machine virtuelle du connecteur de réseau privé et machines virtuelles d’application doivent se trouver dans une unité d’organisation personnalisée dans laquelle vous êtes autorisé à configurer le KCD basé sur des ressources. Vous ne pouvez pas configurer la KCD basée sur les ressources pour un compte d’ordinateur situé dans le conteneur intégré Ordinateurs Microsoft Entra DC.

Utilisez la commande Get-ADComputer pour récupérer les paramètres de l’ordinateur sur lequel est installé le connecteur de réseau privé Microsoft Entra. Sur votre machine virtuelle de gestion jointe au domaine, connectez-vous avec un compte d’utilisateur membre du groupe Administrateurs Microsoft Entra DC, puis exécutez les cmdlets suivantes.

L’exemple suivant obtient des informations sur le compte d’ordinateur nommé appproxy.aaddscontoso.com. Fournissez votre propre nom d’ordinateur pour la machine virtuelle de proxy d'application Microsoft Entra configurée dans les étapes précédentes.

$ImpersonatingAccount = Get-ADComputer -Identity appproxy.aaddscontoso.com

Pour chaque serveur d’applications qui exécute les applications derrière le proxy d'application Microsoft Entra, utilisez la cmdlet PowerShell Set-ADComputer pour configurer la KCD basée sur les ressources. Dans l’exemple suivant, le connecteur de réseau privé Microsoft Entra est autorisé à utiliser l’ordinateur appserver.aaddscontoso.com :

Set-ADComputer appserver.aaddscontoso.com -PrincipalsAllowedToDelegateToAccount $ImpersonatingAccount

Si vous déployez plusieurs connecteurs de réseau privé Microsoft Entra, vous devez configurer une KCD basée sur les ressources pour chaque instance de connecteur.

Étapes suivantes

Le proxy d’application Microsoft Entra étant intégré à Domain Services, publiez des applications accessibles aux utilisateurs. Pour plus d’informations, consultez Publier des applications à l’aide du proxy d’application Microsoft Entra.