Accès conditionnel : session

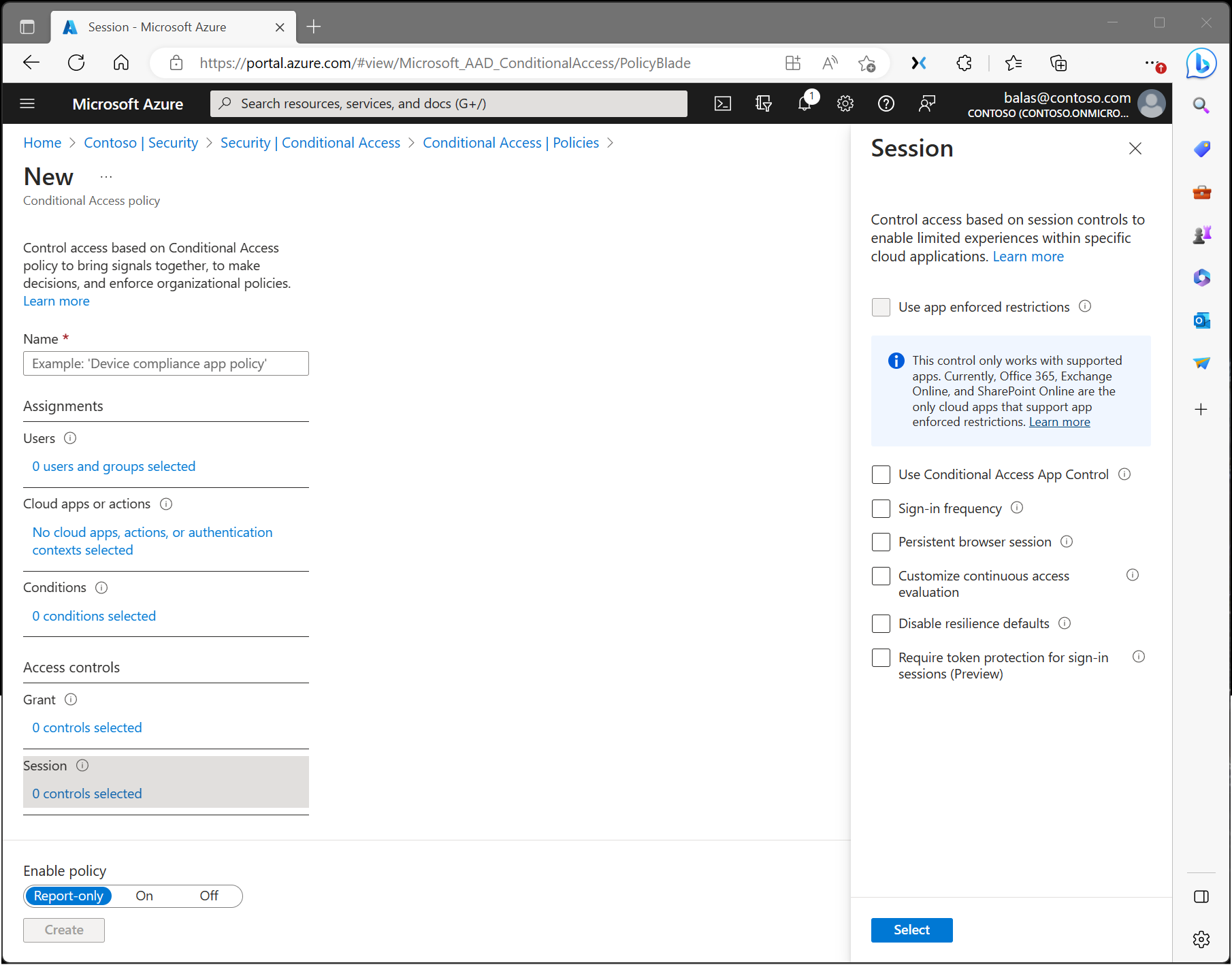

Dans une stratégie d’accès conditionnel, un administrateur peut utiliser des contrôles de session pour autoriser des expériences limitées dans des applications cloud spécifiques.

Restrictions appliquées par l’application

Les organisations peuvent utiliser ce contrôle pour demander à Microsoft Entra ID de transmettre des informations d’appareil aux applications cloud sélectionnées. Les informations sur l’appareil permettent aux applications cloud de savoir si une connexion provient d’un appareil conforme ou joint à un domaine et de mettre à jour l’expérience de session. Quand elle est sélectionnée, l’application cloud utilise les informations d’appareil pour fournir aux utilisateurs une expérience limitée ou complète. Expérience limitée quand l’appareil n’est pas managé ni conforme et expérience complète quand l’appareil est managé et conforme.

Pour obtenir la liste des applications prises en charge et comment configurer des stratégies, consultez les articles suivants :

- Délai d’inactivité de session pour Microsoft 365.

- Activation d’un accès limité avec SharePoint Online

- Activation d’un accès limité avec Exchange Online

Contrôle d’application par accès conditionnel

Le contrôle d’application par accès conditionnel utilise une architecture de proxy inverse et il est intégré de manière unique à l’accès conditionnel Microsoft Entra. L’accès conditionnel Microsoft Entra vous permet d’appliquer des contrôles d’accès aux applications de votre organisation en fonction de certaines conditions. Les conditions définissent les utilisateurs ou le groupe d’utilisateurs, les applications Cloud, les emplacements et réseaux auxquels une stratégie d’accès conditionnel s’applique. Une fois que vous avez déterminé les conditions, vous pouvez router les utilisateurs vers Microsoft Defender for Cloud Apps afin de protéger les données avec un contrôle d’application par accès conditionnel en appliquant des contrôles d’accès et de session.

Le contrôle d’application par accès conditionnel permet de superviser et de contrôler en temps réel les sessions et accès utilisateur aux applications en fonction des stratégies d’accès et de session. Les stratégies d’accès et de session s’utilisent dans le portail Defender for Cloud Apps pour affiner les filtres et définir les actions à effectuer. Avec les stratégies d’accès et de session, vous pouvez :

- Empêcher l’exfiltration de données : vous pouvez bloquer le téléchargement, les opérations couper et copier, ainsi que l’impression des documents à contenu sensible sur les appareils non managés, par exemple.

- Protéger au téléchargement : au lieu de bloquer le téléchargement de documents à contenu sensible, vous pouvez exiger l’étiquetage et la protection des documents avec Azure Information Protection. Cette action garantit que les documents sont protégés et que l’accès utilisateur est limité dans une session potentiellement à risque.

- Empêcher le chargement de fichiers sans étiquette : avant qu’un fichier à contenu sensible puisse être chargé, distribué et utilisé, il est important de s’assurer que le fichier est configuré avec l’étiquette et la protection appropriées. Vous pouvez bloquer le chargement des fichiers sans étiquette qui ont du contenu sensible tant que l’utilisateur n’a pas classifié leur contenu.

- Vérifier la conformité des sessions utilisateur (préversion) : les utilisateurs à risque font l’objet d’une supervision lorsqu’ils se connectent à des applications et les actions qu’ils effectuent durant la session sont journalisées. Vous pouvez examiner et analyser le comportement des utilisateurs pour comprendre où et dans quelles conditions les stratégies de session doivent être appliquées à l’avenir.

- Bloquer l’accès (préversion) : vous pouvez bloquer l’accès de façon précise pour des applications et des utilisateurs spécifiques en fonction de plusieurs facteurs de risque. Par exemple, vous pouvez les bloquer s’ils utilisent des certificats clients comme moyen de gérer les appareils.

- Bloquer des activités personnalisées : certaines applications ont des scénarios uniques qui comportent un risque, par exemple, l’envoi de messages avec du contenu sensible dans des applications telles que Microsoft Teams ou Slack. Dans ce genre de scénarios, vous pouvez analyser les messages pour rechercher la présence de contenu sensible et les bloquer en temps réel.

Pour plus d’informations, consultez l’article Déployer le contrôle d’application par accès conditionnel pour les applications proposées.

Fréquence de connexion

La fréquence de connexion définit la durée à l’issue de laquelle un utilisateur est invité à se reconnecter lorsqu’il tente d’accéder à une ressource. Les administrateurs peuvent sélectionner une période (heures ou jours) ou choisir d’exiger une réauthentification à chaque fois.

Le paramètre de fréquence de connexion fonctionne avec les applications qui implémentent les protocoles OAUTH2 ou OIDC conformément aux standards. La plupart des applications natives de Microsoft pour Windows, Mac et Mobile, notamment les applications web suivantes, appliquent le paramètre.

- Word, Excel, PowerPoint Online

- OneNote Online

- Office.com

- Portail d’administration Microsoft 365

- Exchange Online

- SharePoint et OneDrive

- Client web Teams

- Dynamics CRM en ligne

- Portail Azure

Pour plus d’informations, consultez l’article Configurer la gestion de session d’authentification avec l’accès conditionnel.

Session de navigateur persistante

Une session de navigateur persistante permet aux utilisateurs de rester connectés après la fermeture et la réouverture de la fenêtre du navigateur.

Pour plus d’informations, consultez l’article Configurer la gestion de session d’authentification avec l’accès conditionnel.

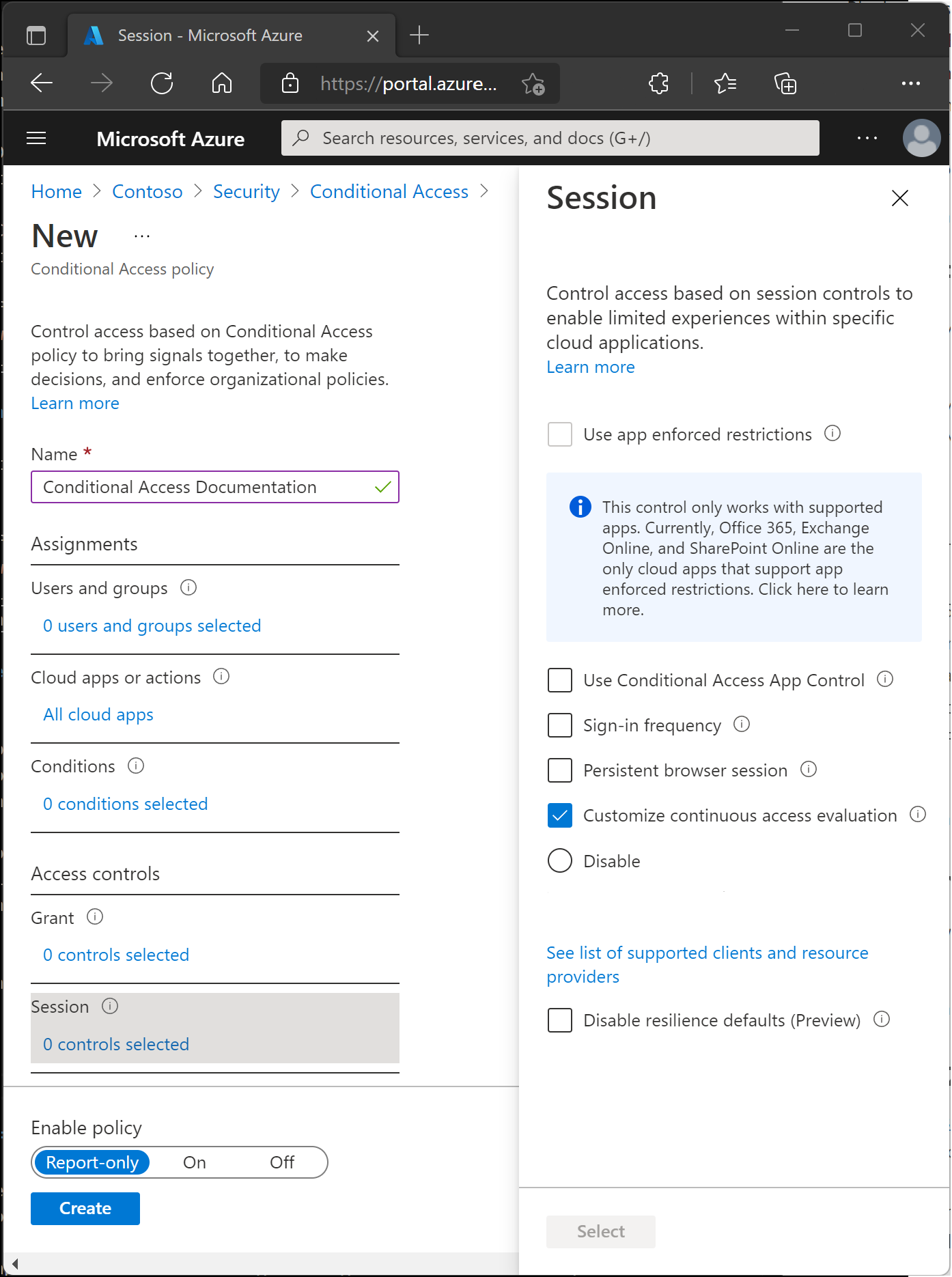

Personnaliser l’évaluation continue de l’accès

L’évaluation continue de l’accès est activée automatiquement dans le cadre des stratégies d’accès conditionnel d’une organisation. Pour les organisations qui souhaitent désactiver l’évaluation continue de l’accès, cette configuration est désormais une option dans le contrôle de session au sein de l’accès conditionnel. Les stratégies d’évaluation continue de l’accès peuvent être étendues à tous les utilisateurs ou à des utilisateurs et groupes spécifiques. Les administrateurs peuvent effectuer la sélection suivante lors de la création d’une stratégie ou de la modification d’une stratégie d’accès conditionnel existante.

- Pour que Désactiver fonctionne, vous devez sélectionner Toutes les ressources (anciennement « Toutes les applications cloud »), ne sélectionner aucune condition et sélectionner Désactiver sous Session>Personnaliser l’évaluation continue de l’accès dans une stratégie d’accès conditionnel. Vous pouvez choisir de désactiver tous les utilisateurs ou des utilisateurs et des groupes spécifiques.

Désactiver les valeurs par défaut de résilience

Pendant une interruption, Microsoft Entra ID étend l’accès aux sessions existantes tout en appliquant des stratégies d’accès conditionnel.

Si les valeurs par défaut de résilience sont désactivées, l’accès est refusé une fois les sessions existantes expirées. Pour plus d’informations, consultez l’article Accès conditionnel : Valeurs de résilience par défaut.

Exiger une protection de jeton pour les sessions de connexion (préversion)

La protection des jetons (parfois appelée liaison de jeton dans le milieu) tente de réduire les attaques à l’aide du vol de jetons en s’assurant qu’un jeton est utilisable seulement à partir de l’appareil prévu. Lorsqu’un attaquant est en mesure de voler un jeton par piratage ou relecture, il peut emprunter l’identité de sa victime jusqu’à ce que le jeton expire ou soit révoqué. Le vol de jetons est considéré comme un événement relativement rare, mais les dommages peuvent être importants.

La préversion ne fonctionne que pour des scénarios spécifiques. Pour plus d’informations, consultez l’article Accès conditionnel : Protection de jeton (préversion).

Utiliser le profil de sécurité Accès global sécurisé

L'utilisation d'un profil de sécurité avec l'accès conditionnel unifie les contrôles d'identité avec la sécurité réseau dans le produit SSE (Security Service Edge) de Microsoft, Accès Internet Microsoft Entra. La sélection de ce contrôle de session vous permet de prendre en compte l'identité et le contexte dans les profils de sécurité, qui sont des regroupements de diverses stratégies créées et gérées dans Accès global sécurisé.