Tutoriel : Utiliser les détections de risques pour les connexions utilisateur pour déclencher l’authentification multi-facteur Microsoft Entra et le changement du mot de passe

Pour protéger vos utilisateurs, vous pouvez configurer des règles d'accès conditionnel Microsoft Entra basées sur les risques qui répondent automatiquement aux comportements à risque. Ces stratégies peuvent bloquer automatiquement une tentative de connexion ou exiger une action supplémentaire, par exemple exiger une modification de mot de passe sécurisée ou demander l'authentification multifacteur Microsoft Entra. Ces stratégies fonctionnent avec les stratégies d’accès conditionnel Microsoft Entra existantes en tant que couche supplémentaire de protection pour votre organisation. Les utilisateurs peuvent ne jamais déclencher un comportement risqué dans l'une de ces stratégies. Cependant, votre organisation est protégée en cas de tentative de compromission de votre sécurité.

Important

Ce tutoriel montre à un administrateur comment activer l’authentification multifacteur basée sur les risques (MFA).

Si votre équipe informatique n’a pas activé la possibilité d’utiliser Microsoft Entra Multi-Factor Authentification, ou si vous rencontrez des problèmes lors de la connexion, contactez votre support technique pour obtenir de l’aide.

Dans ce tutoriel, vous allez apprendre à :

- Comprendre les stratégies disponibles

- Activer l’inscription de l’authentification multi-facteur Microsoft Entra

- Activer les modifications de mot de passe en fonction des risques

- Activer l’authentification multi-facteur basée sur les risques

- Tester les stratégies basées sur les risques pour les tentatives de connexion de l’utilisateur

Prérequis

Pour effectuer ce tutoriel, vous avez besoin des ressources et des privilèges suivants :

- Un locataire Microsoft Entra opérationnel avec au moins une licence d’ID de Microsoft Entra P2 ou d’évaluation activée.

- Si nécessaire, créez-en un gratuitement.

- Un compte disposant de privilèges d'administrateur de la sécurité.

- Microsoft Entra ID configuré pour la réinitialisation de mot de passe en libre-service et l’authentification multi-facteur Microsoft Entra

Vue générale de Microsoft Entra ID Protection

Chaque jour, Microsoft collecte et analyse des milliards de signaux anonymes dans le cadre de tentatives de connexion d’utilisateurs. Ces signaux aident à créer des modèles de comportement de connexion utilisateur légitime et à identifier les tentatives de connexion risquée potentielles. Microsoft Entra ID Protection peut examiner les tentatives de connexion des utilisateurs et prendre des mesures supplémentaires en cas de comportement suspect :

Certaines des actions suivantes peuvent déclencher la détection de risque de Microsoft Entra ID Protection :

- Utilisateurs avec des informations d’identification volées.

- Connexions depuis des adresses IP anonymes.

- Voyage impossible vers des emplacements inhabituels.

- Connexions depuis des appareils infectés.

- Connexions depuis des adresses IP avec des activités suspectes.

- Connexions depuis des emplacements non connus.

Cet article vous guide tout au long de l’activation de trois stratégies pour protéger les utilisateurs et automatiser la réponse aux activités suspectes.

- stratégie d’inscription d’authentification multifacteur

- Vérifie que les utilisateurs sont inscrits pour Microsoft Entra authentification multi-facteur. Si une stratégie de connexion à risque vous invite à utiliser l’authentification multi-facteur, l’utilisateur doit déjà être inscrit pour Microsoft Entra Multi-Factor Authentification.

- Stratégie de risque d’utilisateur

- Identifie et automatise la réponse aux comptes d’utilisateur susceptibles d’avoir des informations d’identification compromises. Peut inviter l’utilisateur à créer un nouveau mot de passe.

- Stratégie en matière de risque à la connexion

- Identifie et automatise la réponse aux tentatives de connexion suspectes. Peut inviter l'utilisateur à fournir des formes supplémentaires de vérification à l'aide d'authentification multifacteur Microsoft Entra.

Lorsque vous activez une stratégie basée sur les risques, vous pouvez également choisir le seuil de niveau de risque - faible, moyen ou élevé. Cette flexibilité vous permet de décider de la rigueur que vous souhaitez appliquer aux contrôles pour les événements de connexion suspects. Microsoft recommande les configurations de stratégie suivantes.

Pour plus d’informations sur Protection des ID Microsoft Entra, consultez Qu’est-ce que Protection des ID Microsoft Entra ?

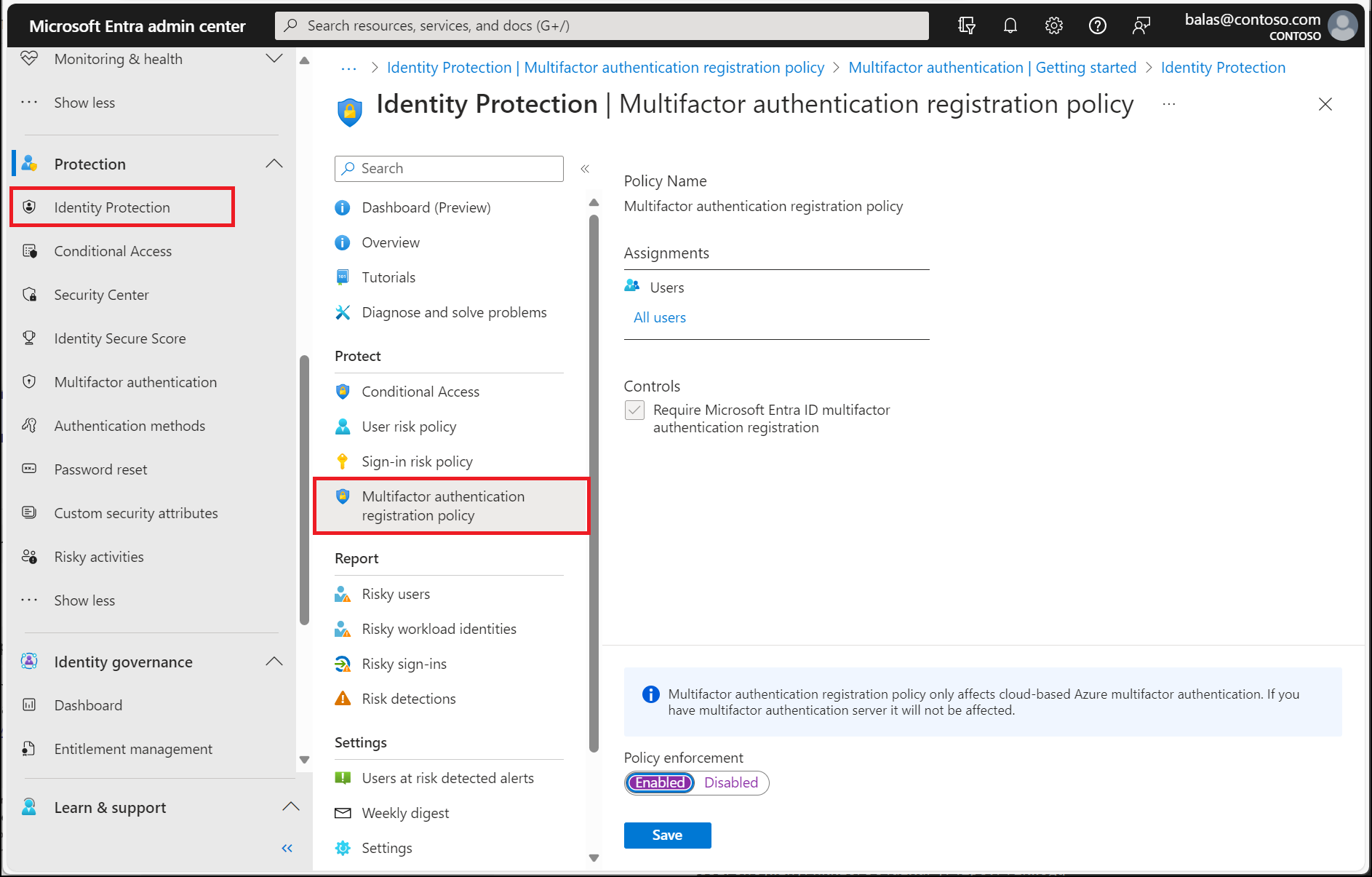

Activer la stratégie d’inscription d’authentification multifacteur

Protection des ID Microsoft Entra inclut une stratégie par défaut qui peut aider à inscrire les utilisateurs pour l’authentification multi-facteur Microsoft Entra. Si vous utilisez d'autres stratégies pour protéger les événements de connexion, les utilisateurs doivent déjà avoir été inscrits pour l'authentification MFA. Lorsque vous activez cette stratégie, les utilisateurs n’ont pas besoin d’effectuer une authentification MFA à chaque événement de connexion. La stratégie vérifie uniquement l'état d'inscription d'un utilisateur et lui demande de se préinscrire si nécessaire.

Il est recommandé d’activer cette stratégie d’inscription pour les utilisateurs qui utilisent l’authentification multifacteur. Pour activer cette stratégie, procédez comme suit :

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de la sécurité.

- Accédez à Protection>Identity Protection>stratégie d’inscription d’authentification multifacteur.

- Par défaut, la stratégie s’applique à Tous les utilisateurs. Si vous le souhaitez, sélectionnez Affectations, puis choisissez les utilisateurs ou les groupes auxquels appliquer la stratégie.

- Sous Contrôles, sélectionnez Accès. Assurez-vous que l’option pour L’inscription exiger l’authentification multi-facteur Microsoft Entra est cochée, puis choisissez Sélectionner.

- Définissez Appliquer la stratégie sur Activé, puis sélectionnez Enregistrer.

Activer la stratégie de risque d’utilisateur pour la modification du mot de passe

Microsoft travaille avec des chercheurs, les forces de l’ordre, différentes équipes de sécurité chez Microsoft et autres sources de confiance pour trouver des paires nom d’utilisateur/mot de passe. Lorsqu’une de ces paires correspond à un compte dans votre environnement, une modification de mot de passe en fonction des risques peut être demandée. Cette stratégie et cette action nécessitent que l’utilisateur mette à jour son mot de passe avant de pouvoir se connecter, pour s’assurer que les informations d’identification précédemment exposées ne fonctionnent plus.

Pour activer cette stratégie, procédez comme suit :

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’administrateur d’accès conditionnel.

- Accédez à Protection>Accès conditionnel.

- Sélectionnez Nouvelle stratégie.

- Donnez un nom à votre stratégie. Nous recommandons aux organisations de créer une norme explicite pour les noms de leurs stratégies.

- Sous Affectations, sélectionnez Utilisateurs ou identités de charge de travail.

- Sous Inclure, sélectionnez Tous les utilisateurs.

- Sous Exclure, sélectionnez Utilisateurs et groupes, puis choisissez les comptes d’accès d’urgence ou de secours de votre organisation.

- Sélectionnez Terminé.

- Sous Applications cloud ou actions>Inclure, sélectionnez Toutes les ressources (anciennement « Toutes les applications cloud ») .

- Sous Conditions>Risque d’utilisateur, définissez Configurer sur Oui.

- Sous Configurer les niveaux de risque utilisateur nécessaires à l’application de la stratégie, sélectionnez Élevé. Cette aide se base sur les recommandations de Microsoft et peut être différente pour chaque organisation

- Sélectionnez Terminé.

- Sous Contrôles d’accès>Accorder, sélectionnez Accorder l’accès.

- Sélectionnez Exiger une force d’authentification, puis sélectionnez la force d’authentification intégrée Authentification multifacteur dans la liste.

- Sélectionnez Exiger la modification du mot de passe.

- Sélectionnez Sélectionner.

- Sous Session.

- Sélectionnez Fréquence de connexion.

- Vérifiez que À chaque fois est sélectionné.

- Sélectionnez Sélectionner.

- Confirmez vos paramètres et définissez Activer la stratégie sur Rapport seul.

- Sélectionnez Créer pour créer votre stratégie.

Une fois que les administrateurs ont confirmé les paramètres à l’aide du mode État uniquement, ils peuvent modifier la position du bouton bascule Activer la stratégie de État uniquement en Activé.

Scénarios sans mot de passe

Pour les organisations qui adoptent des méthodes d’authentification sans mot de passe, apportez les modifications suivantes :

Mettez à jour votre politique de risque des utilisateurs sans mot de passe

- Sous Utilisateurs :

- Inclure, sélectionner Utilisateurs et groupes et cibler vos utilisateurs sans mot de passe.

- Sous Contrôles d'accès,>bloquez l'accès pour les utilisateurs sans mot de passe.

Conseil

Vous devrez peut-être disposer de deux politiques pendant un certain temps lors du déploiement de méthodes sans mot de passe.

- Un outil qui permet l’auto-correction pour ceux qui n’utilisent pas de méthodes sans mot de passe.

- Un autre qui bloque les utilisateurs sans mot de passe à haut risque.

Corrigez et débloquez les risques liés aux utilisateurs sans mot de passe

- Exigez une enquête de l’administrateur et la correction de tout risque.

- Débloquez l'utilisateur.

Activer la stratégie de connexion à risque pour l’authentification multifacteur

La plupart des utilisateurs ont un comportement normal qui peut être suivi. Lorsqu’ils sortent de cette norme, il peut être risqué de leur permettre de se connecter normalement. En revanche, vous pouvez bloquer cet utilisateur ou lui demander d'effectuer une authentification multifacteur. Si l’utilisateur réussit l’authentification multifacteur, vous pouvez considérer cela comme une tentative de connexion valide et accorder l’accès à l’application ou au service.

Pour activer cette stratégie, procédez comme suit :

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’administrateur d’accès conditionnel.

- Accédez à Protection>Accès conditionnel.

- Sélectionnez Nouvelle stratégie.

- Donnez un nom à votre stratégie. Nous recommandons aux organisations de créer une norme explicite pour les noms de leurs stratégies.

- Sous Affectations, sélectionnez Utilisateurs ou identités de charge de travail.

- Sous Inclure, sélectionnez Tous les utilisateurs.

- Sous Exclure, sélectionnez Utilisateurs et groupes, puis choisissez les comptes d’accès d’urgence ou de secours de votre organisation.

- Sélectionnez Terminé.

- Sous Applications cloud ou actions>Inclure, sélectionnez Toutes les ressources (anciennement « Toutes les applications cloud ») .

- Dans Conditions>Risque de connexion, définissez Configurer sur Oui.

- Sous Sélectionner le niveau de risque de connexion auquel cette stratégie s’applique, sélectionnez Haut et Moyen. Cette aide se base sur les recommandations de Microsoft et peut être différente pour chaque organisation

- Sélectionnez Terminé.

- Sous Contrôles d’accès>Accorder, sélectionnez Accorder l’accès.

- Sélectionnez Exiger une force d’authentification, puis sélectionnez la force d’authentification intégrée Authentification multifacteur dans la liste.

- Sélectionnez Sélectionner.

- Sous Session.

- Sélectionnez Fréquence de connexion.

- Vérifiez que À chaque fois est sélectionné.

- Sélectionnez Sélectionner.

- Confirmez vos paramètres et définissez Activer la stratégie sur Rapport seul.

- Sélectionnez Créer pour créer votre stratégie.

Une fois que les administrateurs ont confirmé les paramètres à l’aide du mode État uniquement, ils peuvent modifier la position du bouton bascule Activer la stratégie de État uniquement en Activé.

Scénarios sans mot de passe

Pour les organisations qui adoptent des méthodes d’authentification sans mot de passe, apportez les modifications suivantes :

Mettez à jour votre politique de risque de connexion sans mot de passe

- Sous Utilisateurs :

- Inclure, sélectionner Utilisateurs et groupes et cibler vos utilisateurs sans mot de passe.

- Sous Exclure, sélectionnez Utilisateurs et groupes, puis choisissez les comptes d’accès d’urgence ou de secours de votre organisation.

- Sélectionnez Terminé.

- Sous applications cloud ou actions>Inclure, sélectionnez Toutes les ressources (anciennement « Toutes les applications cloud »).

- Dans Conditions>Risque de connexion, définissez Configurer sur Oui.

- Sous Sélectionner le niveau de risque de connexion auquel cette stratégie s’applique, sélectionnez Haut et Moyen. Pour plus d’informations sur les niveaux de risque, consultez Choisir des niveaux de risque acceptables.

- Sélectionnez Terminé.

- Sous Contrôles d’accès>Accorder, sélectionnez Accorder l’accès.

- Sélectionnez Exiger une force d’authentification, puis sélectionnez l’authentification multifacteur intégrée sans mot de passe ou MFA résistant à l’hameçonnage en fonction de la méthode dont disposent les utilisateurs ciblés.

- Sélectionnez Sélectionner.

- Sous Session :

- Sélectionnez Fréquence de connexion.

- Vérifiez que À chaque fois est sélectionné.

- Sélectionnez Sélectionner.

Corrigez et débloquez le risque de connexion sans mot de passe

- Exigez une enquête de l’administrateur et la correction de tout risque.

- Débloquez l'utilisateur.

Tester les événements de connexion à risque

La plupart des événements de connexion des utilisateurs ne déclenchent pas les stratégies basées sur les risques configurées dans les étapes précédentes. Un utilisateur pourrait ne jamais voir d'invitation à effectuer une authentification multifacteur ou à réinitialiser son mot de passe. Si ses informations d’identification restent sécurisées et que son comportement est cohérent, les événements de connexion réussissent.

Pour tester les stratégies Microsoft Entra ID Protection créées au cours des étapes précédentes, vous avez besoin d’un moyen de simuler un comportement risqué ou des attaques potentielles. Les étapes à suivre pour effectuer ces tests varient en fonction de la stratégie Microsoft Entra ID Protection que vous souhaitez valider. Pour plus d’informations sur les scénarios et la démarche à suivre, consultez Simuler des détections de risques dans Microsoft Entra ID Protection.

Nettoyer les ressources

Si vous terminez vos tests et que vous ne souhaitez plus que les stratégies basées sur le risque soient activées, revenez à chaque stratégie que vous souhaitez désactiver et définissez Activer la stratégie sur Désactiver ou supprimez-les.

Étapes suivantes

Dans ce didacticiel, vous avez activé des stratégies utilisateur basées sur les risques pour Microsoft Entra ID Protection. Vous avez appris à :

- Comprendre les stratégies disponibles pour Protection des ID Microsoft Entra

- Activer l’inscription de l’authentification multi-facteur Microsoft Entra

- Activer les modifications de mot de passe en fonction des risques

- Activer l’authentification multi-facteur basée sur les risques

- Tester les stratégies basées sur les risques pour les tentatives de connexion de l’utilisateur