Planifier et déployer la protection par mot de passe Microsoft Entra locale

Les utilisateurs créent souvent des mots de passe basés sur des mots locaux courants, par exemple une école, une équipe de sport ou une personne célèbre. Ces mots de passe sont faciles à deviner et offrent une faible protection contre les attaques par dictionnaire. Pour appliquer des mots de passe forts au sein de votre organisation, la protection par mot de passe Microsoft Entra fournit une liste globale et personnalisée de mots de passe interdits. Toute demande de modification de mot de passe échoue s’il existe une correspondance dans la liste personnalisée de mots de passe interdits.

Pour protéger votre environnement Active Directory Domain Services (AD DS) local, vous pouvez installer et configurer la protection par mot de passe Microsoft Entra pour qu’elle fonctionne avec votre contrôleur de domaine local. Cet article explique comment installer et inscrire le service proxy de protection par mot de passe Microsoft Entra et l’agent du contrôleur de domaine de protection par mot de passe Microsoft Entra dans votre environnement local.

Pour plus d’informations sur le fonctionnement de la protection par mot de passe Microsoft Entra dans un environnement local, voir Comment appliquer la protection par mot de passe Microsoft Entra pour Windows Server Active Directory.

Stratégie de déploiement

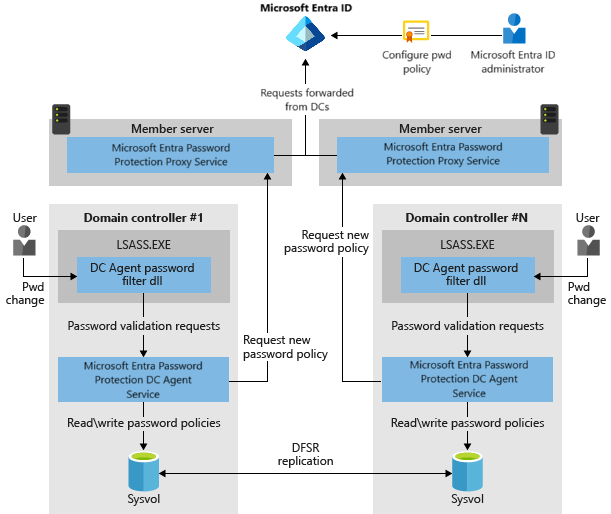

Le diagramme suivant montre comment les composants de base de la protection par mot de passe Microsoft Entra opèrent ensemble dans un environnement Active Directory local :

Il est judicieux d’examiner comment le logiciel fonctionne avant de le déployer. Pour plus d’informations, voir Vue d’ensemble conceptuelle de la protection par mot de passe Microsoft Entra.

Nous vous recommandons de commencer les déploiements en mode audit. Le mode audit est la configuration initiale par défaut où il est possible de continuer à définir des mots de passe. Les mots de passe qui seraient bloqués sont enregistrés dans le journal des événements. Après avoir déployé les serveurs proxy et les agents du contrôleur de domaine en mode audit, surveillez l’impact qu’aura la stratégie de mot de passe sur les utilisateurs et lors de l’application de la stratégie.

Au cours de l’étape d’audit, de nombreuses organisations découvrent les situations suivantes :

- Elles doivent améliorer les processus opérationnels existants pour utiliser des mots de passe plus sécurisés.

- Les utilisateurs utilisent souvent des mots de passe non sécurisés.

- Elles doivent informer les utilisateurs des modifications de sécurisation à venir, de l’impact que cela peut avoir sur eux et de la façon de choisir des mots de passe plus sécurisés.

Il est également possible que la validation de mot de passe plus fort affecte l’automatisation de votre déploiement de contrôleur de domaine Active Directory existant. Nous vous recommandons d’effectuer au moins une promotion et une régression de contrôleur de domaine au cours de l’évaluation de la période d’audit afin de faciliter la détection de ces problèmes. Pour plus d’informations, consultez les articles suivants :

- Ntdsutil.exe ne peut pas définir un mot de passe de mode de réparation des services d’annuaire faible

- La promotion du réplica du contrôleur de domaine échoue en raison d’un mot de passe de mode de réparation des services d’annuaire faible

- La rétrogradation du contrôleur de domaine échoue en raison d’un mot de passe administrateur local faible

Une fois que la fonctionnalité a été exécutée en mode audit pendant une période raisonnable, vous pouvez basculer la configuration de Audit à Appliquer pour exiger des mots de passe plus sécurisés. Durant cette période, il est judicieux d’exercer une surveillance supplémentaire.

Il est important de noter que la protection par mot de passe Microsoft Entra ne peut valider des mots de passe que lors d’opérations de modification ou de définition de mot de passe. Les mots de passe acceptés et stockés dans Active Directory avant le déploiement de la protection par mot de passe Microsoft Entra ne seront jamais validés et continueront à fonctionner en l’état. Au fil du temps, tous les utilisateurs et comptes finiront par utiliser des mots de passe validés par la protection par mot de passe Microsoft Entra à mesure que leurs mots de passe existants viendront normalement à expiration. Les comptes configurés avec l’option « Le mot de passe n’expire jamais » ne sont pas concernés.

Considérations relatives aux forêts multiples

Il n’y a aucune exigence supplémentaire pour déployer la protection par mot de passe Microsoft Entra dans plusieurs forêts.

Chaque forêt est configurée indépendamment, comme décrit dans la section suivante pour déployer la protection par mot de passe Microsoft Entra localement. Chaque proxy de protection par mot de passe Microsoft Entra ne peut prendre en charge que les contrôleurs de domaine de la forêt à laquelle il est joint.

Le logiciel de protection par mot de passe Microsoft Entra figurant dans une forêt donnée n’a pas connaissance des logiciels de protection par mot de passe déployés dans d’autres forêts, quelles que soient les configurations d’approbation Active Directory.

Considérations relatives au contrôleur de domaine en lecture seule

Les événements de modification ou de définition de mot de passe ne sont pas traités ou conservés sur les contrôleurs de domaine en lecture seule (RODC). Au lieu de cela, ils sont transférés vers des contrôleurs de domaine accessibles en écriture. Vous n’êtes pas obligé d’installer le logiciel de l’agent DC de protection par mot de passe Microsoft Entra sur les RODC.

Il n’est pas possible non plus d’exécuter le service proxy de protection par mot de passe Microsoft Entra sur un contrôleur de domaine en lecture seule.

Considérations relatives à la haute disponibilité

La principale préoccupation pour la protection par mot de passe est la disponibilité des serveurs proxy de protection par mot de passe Microsoft Entra lorsque les contrôleurs de domaine dans une forêt essaient de télécharger de nouvelles stratégies ou d’autres données à partir d’Azure. Chaque agent DC de protection par mot de passe Microsoft Entra utilise un algorithme de style tourniquet (round-robin) simple lorsqu’il décide du serveur proxy à appeler. L’agent ignore les serveurs proxy qui ne répondent pas.

Pour la plupart des déploiements Active Directory totalement connectés avec réplication saine de l’état de l’annuaire et du dossier sysvol, deux serveurs proxy de protection par mot de passe Microsoft Entra suffisent pour garantir la disponibilité. Cette configuration entraîne un téléchargement en temps voulu des nouvelles stratégies et d’autres données. Si vous le souhaitez, vous pouvez déployer des serveurs proxy de protection par mot de passe Microsoft Entra supplémentaires.

La conception du logiciel de l’agent DC de protection par mot de passe Microsoft Entra atténue les problèmes habituels associés à la haute disponibilité. L’agent DC de protection par mot de passe Microsoft Entra gère un cache local de la stratégie de mot de passe la plus récemment téléchargée. Même si tous les serveurs proxy inscrits deviennent indisponibles, les agents DC de protection par mot de passe Microsoft Entra continuent d’appliquer leur stratégie de mot de passe mis en cache.

Une fréquence de mise à jour raisonnable pour les stratégies de mot de passe dans un déploiement à grande échelle se compte généralement en jours, pas en heures, ni moins. Par conséquent, des pannes brèves de serveurs proxy n’ont pas d’impact important sur la protection par mot de passe Microsoft Entra.

Conditions requises pour le déploiement

Pour plus d’informations sur les licences, voir Exigences en termes de licence pour la protection par mot de passe Microsoft Entra.

Les principales exigences suivantes s’appliquent :

Le runtime C universel doit être installé sur toutes les machines, y compris les contrôleurs de domaine, sur lesquelles les composants de protection par mot de passe Microsoft Entra sont installés.

- Vous pouvez obtenir le runtime en vous assurant que vous disposez de toutes les mises à jour à partir de Windows Update. Ou vous pouvez l’obtenir dans un package de mise à jour spécifique au système d’exploitation. Pour plus d’informations, consultez Mise à jour du runtime C universel sous Windows.

Vous avez besoin d’un compte disposant des privilèges d’administrateur de domaine Active Directory dans le domaine racine de la forêt pour inscrire la forêt Windows Server Active Directory auprès de Microsoft Entra.

Le service de distribution de clés doit être activé sur tous les contrôleurs de domaine figurant dans le domaine qui exécutent Windows Server 2012 et versions ultérieures. Par défaut, ce service est activé par le début du déclencheur manuel.

Une connectivité réseau doit exister entre au moins un contrôleur de domaine dans chaque domaine et au moins un serveur hébergeant le service proxy pour la protection par mot de passe Microsoft Entra. Cette connectivité doit autoriser le contrôleur de domaine à accéder au port 135 du mappeur de point de terminaison RPC et au port du serveur RPC sur le service proxy.

- Par défaut, le port du serveur RPC est un port RPC dynamique dans la plage (49152-65535), mais il peut être configuré pour utiliser un port statique.

Tous les ordinateurs sur lesquels le service proxy de protection par mot de passe Microsoft Entra sera installé doivent disposer d’un accès réseau aux points de terminaison suivants :

Point de terminaison Objectif https://login.microsoftonline.comDemandes d’authentification https://enterpriseregistration.windows.netFonctionnalité de protection par mot de passe Microsoft Entra https://autoupdate.msappproxy.netFonctionnalité de mise à niveau automatique de la protection par mot de passe Microsoft Entra

Remarque

Certains points de terminaison, tels que le point de terminaison de la liste de révocation des certificats, ne sont pas traités dans cet article. Pour obtenir la liste de tous les points de terminaison pris en charge, consultez URL et plages d’adresses IP Microsoft 365. En outre, d’autres points de terminaison sont requis pour l’authentification du Centre d’administration Microsoft Entra. Pour plus d’informations, consultez URL du centre d’administration Microsoft Entra pour le contournement de proxy.

Agent DC de protection par mot de passe Microsoft Entra

Les conditions suivantes s’appliquent à l’agent DC de protection par mot de passe Microsoft Entra :

- Les ordinateurs sur lesquelles l’agent de protection par mot de passe Microsoft Entra DC sera installé doivent fonctionner sous Windows Server 2012 R2 ou une version ultérieure, y compris les éditions Windows Server Core.

- Le domaine ou la forêt Active Directory peut être n’importe quel niveau fonctionnel pris en charge.

- Toutes les machines sur lesquelles l’agent DC de protection par mot de passe Microsoft Entra sera installé doivent disposer de .NET 4.7.2.

- Si ce n’est pas le cas, téléchargez et exécutez le programme d’installation disponible sur la page Programme d’installation hors connexion de .NET Framework 4.7.2 pour Windows.

- Les domaines Active Directory qui exécutent le service de l’agent DC de protection par mot de passe Microsoft Entra doivent utiliser la réplication du système de fichiers distribué (DFSR) pour la réplication sysvol.

Si votre domaine n’utilise pas encore DFSR, vous devez le migrer pour avant d’installer la protection par mot de passe Microsoft Entra. Pour plus d’informations, voir Guide de migration de la réplication SYSVOL : Réplication FRS à DFS

Avertissement

Le logiciel de l’agent DC de protection par mot de passe Microsoft Entra s’installe actuellement sur des contrôleurs de domaine dans des domaines qui utilisent encore FRS (la technologie qui précède DFSR) pour la réplication sysvol, mais le logiciel ne fonctionne pas correctement dans cet environnement.

Des effets secondaires supplémentaires peuvent entraîner l’échec de la réplication des fichiers individuels, et le succès apparent des procédures de restauration sysvol qui ne parviennent pas à répliquer tous les fichiers en mode silencieux.

Migrez votre domaine pour utiliser DFSR dès que possible, à la fois pour les avantages inhérents à DFSR et pour débloquer le déploiement de la protection par mot de passe Microsoft Entra. Les versions ultérieures du logiciel seront automatiquement désactivées lors de l’exécution dans un domaine utilisant encore FRS.

Service proxy de la protection par mot de passe Microsoft Entra

Les conditions suivantes s’appliquent au service proxy de protection par mot de passe Microsoft Entra :

Tous les ordinateurs sur lesquels le service proxy de protection par mot de passe Microsoft Entra seront installés doivent exécuter Windows Server 2012 R2 ou une version ultérieure, y compris les éditions Windows Server Core.

Remarque

Le déploiement du service proxy de protection par mot de passe Microsoft Entra est une condition préalable obligatoire pour le déploiement de la protection de mot de passe Microsoft Entra, même si le contrôleur de domaine peut avoir une connectivité sortant Internet directe.

Toutes les machines sur lesquelles le service proxy de protection par mot de passe Microsoft Entra sera installé doivent disposer de .NET 4.7.2.

- Si ce n’est pas le cas, téléchargez et exécutez le programme d’installation disponible sur la page Programme d’installation hors connexion de .NET Framework 4.7.2 pour Windows.

Toutes les machines qui hébergent le service proxy de protection par mot de passe Microsoft Entra doivent être configurées pour autoriser les contrôleurs de domaine à ouvrir une session sur le service proxy. Cette capacité est contrôlée par le biais de l’affectation du privilège « Accéder à cet ordinateur à partir du réseau ».

Toutes les machines hébergeant le service proxy de protection par mot de passe Microsoft Entra doivent être configurées de manière à autoriser le trafic HTTP TLS 1.2 sortant.

Un Administrateur général est requis pour inscrire le service proxy de protection par mot de passe Microsoft Entra pour la première fois dans un tenant donné. Les inscriptions de proxy et de forêt suivantes avec Microsoft Entra ID peuvent utiliser un compte avec au moins le rôle Administrateur de la sécurité.

L’accès réseau doit être activé pour l’ensemble des ports et des URL spécifiés dans les procédures de configuration de l’environnement du proxy d’application. Cela s’ajoute aux deux points de terminaison décrits ci-dessus.

Conditions préalables à l’utilisation du programme de mise à jour de l’agent Microsoft Entra Connect

Le service du programme de mise à jour de l’agent Microsoft Entra Connect est installé parallèlement au service proxy de protection par mot de passe Microsoft Entra. Une configuration supplémentaire est requise pour que le service du programme de mise à jour de l’agent Microsoft Entra Connect puisse fonctionner :

- Si votre environnement utilise un serveur proxy HTTP, suivez les instructions spécifiées dans Travailler avec des serveurs proxy locaux existants.

- Le service du programme de mise à jour de l’agent Microsoft Entra Connect nécessite également les étapes relatives à TLS 1.2 spécifiées dans Exigences relatives à TLS.

Avertissement

Le proxy de protection par mot de passe Microsoft Entra et le proxy d’application Microsoft Entra installent différentes versions du service du programme de mise à jour de l’agent Microsoft Entra Connect. Cela explique pourquoi les instructions font référence au contenu du proxy d’application. Ces différentes versions sont incompatibles quand elles sont installées côte à côte, car cela empêche le service de mise à jour de l’agent de contacter Azure pour les mises à jour logicielles. Vous ne devez donc jamais installer le proxy de protection par mot de passe Microsoft Entra et le proxy d’application sur le même ordinateur.

Télécharger les logiciels requis

Il existe deux programmes d’installation requis pour un déploiement local de la protection par mot de passe Microsoft Entra :

- Agent DC de protection par mot de passe Microsoft Entra (AzureADPasswordProtectionDCAgentSetup.msi)

- Proxy de protection par mot de passe Microsoft Entra (AzureADPasswordProtectionProxySetup.exe)

Téléchargez les deux programmes d’installation à partir du Centre de téléchargement Microsoft.

Installer et configurer le service proxy

Le service proxy de protection par mot de passe Microsoft Entra se trouve généralement sur un serveur membre au sein de votre environnement AD DS local. Une fois installé, le service proxy de protection par mot de passe Microsoft Entra communique avec Microsoft Entra ID pour conserver une copie des listes de mots de passe globaux et interdits par le client pour votre locataire Microsoft Entra.

Dans la section suivante, vous allez installer les agents DC de protection par mot de passe Microsoft Entra sur des contrôleurs de domaine dans votre environnement AD DS local. Ces agents DC communiquent avec le service proxy pour obtenir les dernières listes de mots de passe interdits à utiliser lors du traitement des événements de modification de mot de passe au sein du domaine.

Choisissez un ou plusieurs serveurs pour héberger le service proxy de protection par mot de passe Microsoft Entra. Les considérations suivantes s’appliquent pour le(s) serveur(s) :

- Chacun de ces services fournit uniquement des stratégies de mot de passe pour une forêt unique. La machine hôte doit être jointe à n’importe quel domaine dans cette forêt.

- Vous pouvez installer le service de proxy dans des domaines racines ou enfants, ou dans une combinaison de ceux-ci.

- Vous avez besoin d’une connectivité réseau entre au moins un contrôleur de domaine dans chaque domaine de la forêt et un serveur proxy de protection par mot de passe.

- Vous pouvez exécuter le service proxy de protection par mot de passe Microsoft Entra sur un contrôleur de domaine à des fins de test mais, dans ce cas, le contrôleur de domaine nécessite une connectivité Internet. Celle-ci peut constituer un problème de sécurité. Nous recommandons cette configuration à des fins de test uniquement.

- Nous vous recommandons d’utiliser au moins deux serveurs proxy de protection par mot de passe Microsoft Entra par forêt à des fins de redondance, comme indiqué dans la section précédente Considérations relatives à la haute disponibilité.

- Il n’est pas possible d’exécuter le service de proxy de protection par mot de passe Microsoft Entra sur un contrôleur de domaine en lecture seule.

- Si nécessaire, vous pouvez supprimer le service proxy en utilisant l’option Ajouter ou de supprimer des programmes. Aucun nettoyage manuel n’est nécessaire pour l’état géré par le service proxy.

Pour installer le service proxy de protection par mot de passe Microsoft Entra, procédez comme suit :

Pour installer le service proxy de protection de mot de passe Microsoft Entra, exécutez le programme d’installation du logiciel

AzureADPasswordProtectionProxySetup.exe.L’installation du logiciel ne nécessite pas de redémarrage et peut être automatisé à l’aide de procédures MSI standard, comme dans l’exemple suivant :

AzureADPasswordProtectionProxySetup.exe /quietNotes

Le service Pare-feu Windows doit être en cours d’exécution avant l’installation du package

AzureADPasswordProtectionProxySetup.exepour éviter toute erreur d’installation.Si le Pare-feu Windows est configuré pour ne pas s’exécuter, la solution de contournement consiste à activer et démarrer temporairement le service de Pare-feu Windows pendant l’installation. Le logiciel de proxy n’a aucune dépendance particulière sur le Pare-feu Windows après l’installation.

Si vous utilisez un pare-feu tiers, il doit encore être configuré pour répondre aux exigences de déploiement. Celles-ci incluent l’autorisation de l’accès entrant au port 135 et au port du serveur RPC proxy. Pour plus d’informations, voir la section précédente, Composants requis pour le déploiement.

Le logiciel de proxy de protection par mot de passe Microsoft Entra inclut un nouveau module PowerShell,

AzureADPasswordProtection. Les étapes suivantes exécutent diverses applets de commande à partir de ce module PowerShell.Pour utiliser ce module, ouvrez une fenêtre PowerShell en tant qu’administrateur et importez le nouveau module comme suit :

Import-Module AzureADPasswordProtectionAvertissement

La version 64 bits de PowerShell doit être utilisée. Certaines applets de commande risquent de ne pas fonctionner avec PowerShell (x86).

Pour vérifier que le service proxy de protection par mot de passe Microsoft Entra est en cours d’exécution, utilisez la commande PowerShell suivante :

Get-Service AzureADPasswordProtectionProxy | flLe résultat doit afficher l’ÉtatEn cours d’exécution.

Le service proxy est en cours d’exécution sur la machine, mais ne dispose pas des informations d’identification nécessaires pour communiquer avec Microsoft Entra ID. Inscrivez le serveur proxy de protection par mot de passe Microsoft Entra avec Microsoft Entra ID à l’aide du cmdlet

Register-AzureADPasswordProtectionProxy.Cette commande cmdlet requiert des identifiants Administrateur général lors de la première inscription d’un proxy pour un locataire donné. Les inscriptions de proxy suivantes dans ce locataire, qu’il s’agisse de proxys identiques ou différents, peuvent utiliser des identifiants d’Administrateur de la sécurité.

Une fois que cette commande a réussi, des appels supplémentaires aboutissent également mais ne sont pas nécessaires.

L’applet de commande

Register-AzureADPasswordProtectionProxyprend en charge les trois modes d’authentification suivants. Les deux premiers modes prennent en charge l’authentification multifacteur Microsoft Entra, mais pas le troisième mode.Conseil

Il peut y avoir un retard notable avant la fin, la première fois que vous exécutez cette applet de commande pour un locataire Azure spécifique. À moins qu’une erreur soit signalée, ne vous inquiétez pas de ce retard.

Mode d’authentification interactive :

Register-AzureADPasswordProtectionProxy -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com'Notes

Ce mode ne fonctionne pas sur les systèmes d’exploitation Server Core. À la place, utilisez l’un des modes d’authentification suivants. De plus, ce mode peut échouer si la configuration de sécurité renforcée d’Internet Explorer est activée. La solution de contournement consiste à désactiver cette configuration, à inscrire le proxy, puis à la réactiver.

Mode d’authentification de code d’appareil :

Register-AzureADPasswordProtectionProxy -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com' -AuthenticateUsingDeviceCodeQuand vous y êtes invité, suivez le lien pour ouvrir un navigateur web et entrer le code d’authentification.

Mode d’authentification silencieuse (basée sur un mot de passe) :

$globalAdminCredentials = Get-Credential Register-AzureADPasswordProtectionProxy -AzureCredential $globalAdminCredentialsRemarque

Ce mode échoue si l’authentification multifacteur Microsoft Entra est requise pour votre compte. Dans ce cas, utilisez l’un des deux modes d’authentification précédents, ou bien utilisez un autre compte qui ne nécessite pas d’authentification multifacteur.

L’authentification multifacteur peut également être requise si l’inscription de l’appareil Azure (qui est utilisée en arrière-plan par la protection par mot de passe Microsoft Entra) a été configurée pour exiger globalement une authentification multifacteur. Pour contourner cette exigence, vous pouvez utiliser un autre compte prenant en charge l’authentification multifacteur avec l’un des deux modes d’authentification précédents, ou vous pouvez également assouplir temporairement l’exigence d’authentification multifacteur pour l’inscription d’un appareil Azure.

Pour effectuer cette modification, sélectionnez Identité dans le centre d’administration Microsoft Entra, puis sélectionnez Appareils>Paramètres de l’appareil. Définissez Exiger l’authentification multifacteur pour joindre des appareils sur Non. Veillez à reconfigurer ce paramètre sur Oui une fois l’inscription terminée.

Nous vous recommandons de contourner les exigences de l’authentification multifacteur à des fins de test uniquement.

Vous n’êtes pas tenu actuellement de spécifier le paramètre -ForestCredential, qui est réservé pour de futures fonctionnalités.

L’inscription du service proxy de protection par mot de passe Microsoft Entra est requise une seule fois au cours de la durée de vie du service. Après cela, le service proxy de protection par mot de passe Microsoft Entra effectuera automatiquement toutes les autres tâches de maintenance nécessaires.

Pour vous assurer que les modifications ont pris effet, exécutez

Test-AzureADPasswordProtectionProxyHealth -TestAll. Pour obtenir de l’aide sur la résolution des erreurs, consultez Résoudre les problèmes : protection par mot de passe Microsoft Entra locale.Inscrivez à présent la forêt Active Directory locale avec les informations d’identification nécessaires pour communiquer avec Azure à l’aide de la cmdlet PowerShell

Register-AzureADPasswordProtectionForest.Remarque

Si plusieurs serveurs proxy de protection par mot de passe Microsoft Entra sont installés dans votre environnement, peu importe le serveur proxy que vous utilisez pour inscrire la forêt.

La cmdlet exige les informations d’identification de l’administrateur général ou de l’Administrateur de la sécurité pour votre locataire Azure. Elle requiert également des privilèges d’administrateur d’entreprise Active Directory en local. Vous devez également exécuter cette applet de commande à l’aide d’un compte avec des privilèges d’administrateur local. Le compte Azure utilisé pour inscrire la forêt peut être différent du compte Windows Server AD.

Cette étape est exécutée une seule fois par forêt.

L’applet de commande

Register-AzureADPasswordProtectionForestprend en charge les trois modes d’authentification suivants. Les deux premiers modes prennent en charge l’authentification multifacteur Microsoft Entra, mais pas le troisième mode.Conseil

Il peut y avoir un retard notable avant la fin, la première fois que vous exécutez cette applet de commande pour un locataire Azure spécifique. À moins qu’une erreur soit signalée, ne vous inquiétez pas de ce retard.

Mode d’authentification interactive :

Register-AzureADPasswordProtectionForest -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com'Notes

Ce mode ne fonctionnera pas sur les systèmes d’exploitation Server Core. À la place, utilisez l’un des deux modes d’authentification suivants. De plus, ce mode peut échouer si la configuration de sécurité renforcée d’Internet Explorer est activée. La solution de contournement consiste à désactiver cette configuration, à inscrire la forêt, puis à la réactiver.

Mode d’authentification de code d’appareil :

Register-AzureADPasswordProtectionForest -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com' -AuthenticateUsingDeviceCodeQuand vous y êtes invité, suivez le lien pour ouvrir un navigateur web et entrer le code d’authentification.

Mode d’authentification silencieuse (basée sur un mot de passe) :

$globalAdminCredentials = Get-Credential Register-AzureADPasswordProtectionForest -AzureCredential $globalAdminCredentialsRemarque

Ce mode échoue si l’authentification multifacteur Microsoft Entra est requise pour votre compte. Dans ce cas, utilisez l’un des deux modes d’authentification précédents, ou bien utilisez un autre compte qui ne nécessite pas d’authentification multifacteur.

L’authentification multifacteur peut également être requise si l’inscription de l’appareil Azure (qui est utilisée en arrière-plan par la protection par mot de passe Microsoft Entra) a été configurée pour exiger globalement une authentification multifacteur. Pour contourner cette exigence, vous pouvez utiliser un autre compte prenant en charge l’authentification multifacteur avec l’un des deux modes d’authentification précédents, ou vous pouvez également assouplir temporairement l’exigence d’authentification multifacteur pour l’inscription d’un appareil Azure.

Pour effectuer cette modification, sélectionnez Identité dans le centre d’administration Microsoft Entra, puis sélectionnez Appareils>Paramètres de l’appareil. Définissez Exiger l’authentification multifacteur pour joindre des appareils sur Non. Veillez à reconfigurer ce paramètre sur Oui une fois l’inscription terminée.

Nous vous recommandons de contourner les exigences de l’authentification multifacteur à des fins de test uniquement.

Ces exemples fonctionnent uniquement si l’utilisateur actuellement connecté est également un administrateur de domaine Active Directory pour le domaine racine. Si ce n’est pas le cas, vous pouvez fournir d’autres informations d’identification de domaine via le paramètre -ForestCredential.

L’inscription de la forêt Active Directory est requise une seule fois au cours de la durée de vie de la forêt. Après cela, les agents DC de protection par mot de passe Microsoft Entra dans la forêt effectuent automatiquement toutes les autres tâches de maintenance nécessaires. Après que l’exécution de la cmdlet

Register-AzureADPasswordProtectionForestpour une forêt a réussi, les appels supplémentaires de celle-ci réussissent mais sont superflus.Pour que l’exécution de

Register-AzureADPasswordProtectionForestréussisse, il faut qu’au moins un contrôleur de domaine exécutant Windows Server 2012 ou version ultérieure soit disponible dans le domaine du serveur proxy de protection par mot de passe Microsoft Entra. Le logiciel de l’agent DC de protection par mot de passe Microsoft Entra ne doit pas nécessairement être installé sur des contrôleurs de domaine avant cette étape.Pour vous assurer que les modifications ont pris effet, exécutez

Test-AzureADPasswordProtectionProxyHealth -TestAll. Pour obtenir de l’aide sur la résolution des erreurs, consultez Résoudre les problèmes : protection par mot de passe Microsoft Entra locale.

Configurer le service proxy pour qu’il communique via un proxy HTTP

Si votre environnement nécessite l’utilisation d’un proxy HTTP spécifique pour communiquer avec Azure, procédez comme suit pour configurer le service de protection de mot de passe Microsoft Entra.

Créez un fichier AzureADPasswordProtectionProxy.exe.config dans le dossier %ProgramFiles%\Azure AD Password Protection Proxy\Service. Incluez le contenu suivant :

<configuration>

<system.net>

<defaultProxy enabled="true">

<proxy bypassonlocal="true"

proxyaddress="http://yourhttpproxy.com:8080" />

</defaultProxy>

</system.net>

</configuration>

Si votre proxy HTTP exige une authentification, ajoutez la balise useDefaultCredentials :

<configuration>

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy bypassonlocal="true"

proxyaddress="http://yourhttpproxy.com:8080" />

</defaultProxy>

</system.net>

</configuration>

Dans les deux cas, remplacez http://yourhttpproxy.com:8080 par l’adresse et le port de votre serveur proxy HTTP spécifique.

Si votre proxy HTTP est configuré pour utiliser une stratégie d’autorisation, vous devez accorder l’accès au compte d’ordinateur Active Directory de la machine qui héberge le service proxy de protection par mot de passe.

Nous vous recommandons d’arrêter et de redémarrer le service proxy de protection par mot de passe Microsoft Entra, une fois que vous avez créé ou mis à jour le fichier AzureADPasswordProtectionProxy.exe.config.

Le service proxy ne prend pas en charge l’utilisation d’informations d’identification spécifiques pour la connexion à un proxy HTTP.

Configurer le service proxy pour l’écoute sur un port spécifique

Le logiciel de l’agent DC de protection par mot de passe Microsoft Entra utilise RPC sur TCP pour communiquer avec le service proxy. Par défaut, le service proxy de protection par mot de passe Microsoft Entra est à l’écoute sur n’importe quel point de terminaison RPC dynamique disponible. Vous pouvez configurer le service pour qu'il écoute sur un port TCP spécifique, si cela s'avère nécessaire en raison de la topologie du réseau ou de la configuration du pare-feu de votre environnement. Quand vous configurez un port statique, vous devez ouvrir le port 135 et le port statique de votre choix.

Pour configurer le service afin qu’il s’exécute sous un port statique, utilisez la cmdlet Set-AzureADPasswordProtectionProxyConfiguration comme suit :

Set-AzureADPasswordProtectionProxyConfiguration –StaticPort <portnumber>

Avertissement

Pour que ces modifications prennent effet, vous devez arrêter et redémarrer le service proxy de protection par mot de passe Microsoft Entra.

Pour configurer le service afin qu’il s’exécute sous un port dynamique, utilisez la même procédure mais redéfinissez StaticPort sur zéro :

Set-AzureADPasswordProtectionProxyConfiguration –StaticPort 0

Avertissement

Pour que ces modifications prennent effet, vous devez arrêter et redémarrer le service proxy de protection par mot de passe Microsoft Entra.

Le service proxy de protection par mot de passe Microsoft Entra nécessite un redémarrage manuel après toute modification de la configuration du port. Vous n’êtes pas obligé de redémarrer le service de l’agent DC de protection par mot de passe Microsoft Entra sur les contrôleurs de domaine après avoir apporté ces modifications de configuration.

Pour exécuter une requête afin d’obtenir la configuration actuelle du service, utilisez la cmdlet Get-AzureADPasswordProtectionProxyConfiguration comme illustré dans l’exemple

Get-AzureADPasswordProtectionProxyConfiguration | fl

L’exemple de sortie suivant montre que le service proxy de protection par mot de passe Microsoft Entra utilise un port dynamique :

ServiceName : AzureADPasswordProtectionProxy

DisplayName : Azure AD password protection Proxy

StaticPort : 0

Installer le service de l’agent DC

Pour installer le service de l’agent DC de protection par mot de passe Microsoft Entra, exécutez le package AzureADPasswordProtectionDCAgentSetup.msi.

Vous pouvez automatiser l’installation du logiciel à l’aide de procédures MSI standard, comme illustré dans l’exemple suivant :

msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart

Vous pouvez omettre l’indicateur /norestart si vous préférez que le programme d’installation redémarre automatiquement la machine.

L’installation ou la désinstallation du logiciel nécessitent un redémarrage. Cette exigence découle du fait que les DLL de filtrage de mots de passe ne sont chargées ou déchargées que par un redémarrage.

L’installation de la protection par mot de passe Microsoft Entra localement se termine une fois que le logiciel de l’agent DC a été installé sur un contrôleur de domaine et que cet ordinateur a été redémarré. Aucune configuration supplémentaire n'est nécessaire ou possible. Les événements de modification de mot de passe sur les contrôleurs de domaine locaux utilisent les listes de mots de passe interdits configurées de Microsoft Entra ID.

Pour activer la protection par mot de passe Microsoft Entra localement ou configurer des mots de passe interdits personnalisés, voir Activer la protection par mot de passe Microsoft Entra localement.

Conseil

Vous pouvez installer l’agent DC de protection par mot de passe Microsoft Entra sur une machine qui n’est pas encore un contrôleur de domaine. Dans ce cas, le service démarre et s’exécute, mais reste inactif jusqu’à ce que la machine soit promue en tant que contrôleur de domaine.

Mise à niveau du service proxy

Le service proxy de protection par mot de passe Microsoft Entra prend en charge la mise à niveau automatique. La mise à niveau automatique utilise le service du programme de mise à jour de l’agent Microsoft Entra Connect, installé côte à côte avec le service proxy. La mise à niveau automatique est activée par défaut et peut être activée ou désactivée à l’aide de l’applet de commande Set-AzureADPasswordProtectionProxyConfiguration.

Pour connaître le paramétrage actuel, vous pouvez utiliser l’applet de commande Get-AzureADPasswordProtectionProxyConfiguration. Nous recommandons de laisser la mise à niveau automatique activée en permanence.

Vous pouvez utiliser le cmdlet Get-AzureADPasswordProtectionProxy pour interroger la version logicielle de tous les serveurs proxy de protection de mot de passe Microsoft Entra actuellement installés dans une forêt.

Remarque

Le service proxy effectue uniquement une mise à niveau automatique vers une version plus récente lorsque des correctifs de sécurité critiques sont nécessaires.

Processus de mise à niveau manuelle

Une mise à niveau manuelle s’accomplit en exécutant la dernière version du programme d’installation du logiciel AzureADPasswordProtectionProxySetup.exe. La dernière version du logiciel est disponible dans le Centre de téléchargement Microsoft.

Il n’est pas nécessaire de désinstaller la version actuelle du service proxy de protection par mot de passe Microsoft Entra, car le programme d’installation effectue une mise à niveau sur place. Aucun redémarrage n’est nécessaire lors de la mise à niveau du service proxy. Vous pouvez automatiser la mise à niveau du logiciel à l’aide de procédures MSI standard, par exemple AzureADPasswordProtectionProxySetup.exe /quiet.

Mise à niveau de l’agent DC

Quand une version plus récente du logiciel de l’agent DC de protection par mot de passe Microsoft Entra est disponible, la mise à niveau s’effectue en exécutant la dernière version du package logiciel AzureADPasswordProtectionDCAgentSetup.msi. La dernière version du logiciel est disponible dans le Centre de téléchargement Microsoft.

Il n’est pas nécessaire de désinstaller la version actuelle du logiciel de l’agent DC, car le programme d’installation effectue une mise à niveau sur place. Un redémarrage est toujours nécessaire lors de la mise à niveau du logiciel de l’agent DC. Cette exigence découle du comportement de base de Windows.

Vous pouvez automatiser la mise à niveau du logiciel à l’aide de procédures MSI standard, par exemple msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart.

Vous pouvez omettre l'indicateur /norestart si vous préférez que le programme d’installation redémarre automatiquement l’ordinateur.

Vous pouvez utiliser le cmdlet Get-AzureADPasswordProtectionDCAgent pour interroger la version logicielle de tous les agents DC de protection par mot de passe Microsoft Entra actuellement installés dans une forêt.

Étapes suivantes

Maintenant que vous avez installé les services dont vous avez besoin pour la protection par mot de passe Microsoft Entra sur vos serveurs locaux, activez la protection par mot de passe Microsoft Entra localement pour achever votre déploiement.