Comment gérer des jetons OATH matériels dans Microsoft Entra ID (Préversion)

Cette rubrique aborde la gestion des jetons OATH matériels dans Microsoft Entra ID, notamment les API Microsoft Graph que vous pouvez utiliser pour charger, activer et affecter des jetons OATH matériels.

Activation de jetons OATH matériels dans la stratégie des méthodes d’authentification

Vous pouvez afficher et activer les jetons OATH matériels dans la stratégie des méthodes d’authentification en utilisant les API Microsoft Graph ou le centre d’administration Microsoft Entra.

Si vous souhaitez afficher l’état de la stratégie des jetons OATH matériels en utilisant les API :

GET https://graph.microsoft.com/beta/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/hardwareOathPour activer la stratégie des jetons OATH matériels en utilisant les API.

PATCH https://graph.microsoft.com/beta/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/hardwareOathDans le corps de la demande, ajoutez :

{ "state": "enabled" }

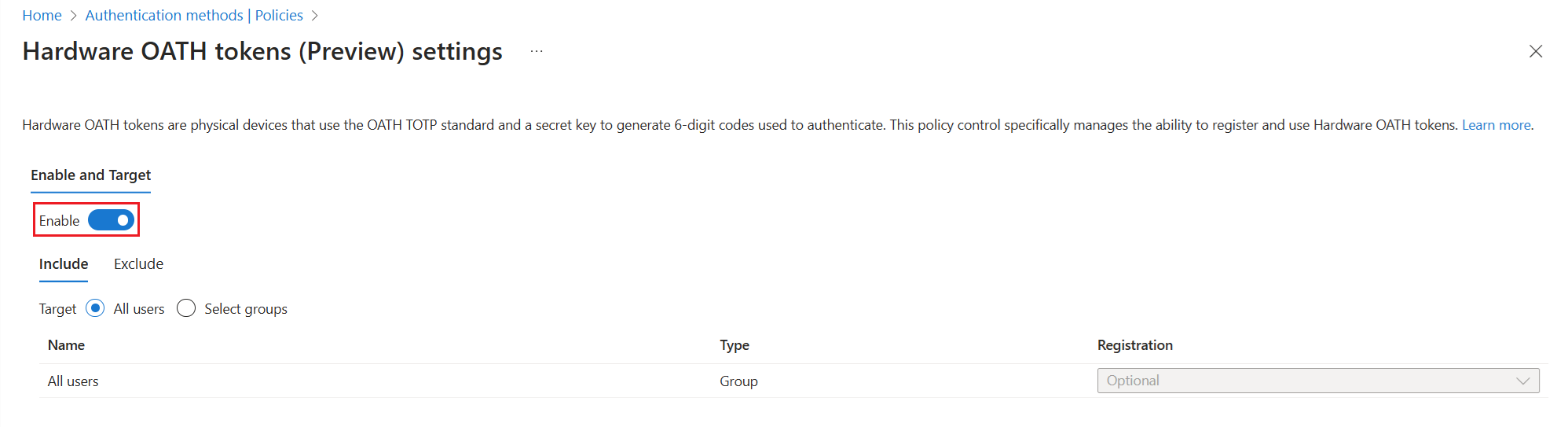

Pour activer les jetons OATH matériels dans le centre d’administration Microsoft Entra :

Connectez-vous au Centre d'administration Microsoft Entra au minimum en tant qu’Administrateur de stratégie d’authentification.

Accédez à Protection>Méthodes d’authentification>Jetons OATH matériels (Préversion).

Sélectionnez Activer, choisissez les groupes d’utilisateurs à inclure dans la stratégie, puis sélectionnez Enregistrer.

Nous vous recommandons de migrer la stratégie des méthodes d’authentification pour gérer les jetons OATH matériels. Si vous activez des jetons OATH dans la stratégie d’authentification multifacteur (MFA) héritée, accédez à la stratégie dans le centre d’administration Microsoft Entra en tant qu’Administrateur de la stratégie d’authentification : Protection>Authentification multifacteur>Paramètres d’authentification multifacteur supplémentaires basés sur le cloud. Effacez la case à cocher Code de vérification provenant d’une application mobile ou d’un jeton matériel.

Scénario : l’administrateur crée, attribue et active un jeton OATH matériel

Ce scénario aborde la façon de créer, attribuer et activer un jeton OATH matériel en tant qu’administrateur, notamment les étapes de vérification et les appels d’API nécessaires.

Remarque

Un retard de 20 minutes peut se produire pour la propagation de stratégie. Comptez une heure pour la mise à jour de la stratégie avant que les utilisateurs puissent se connecter à leur jeton OATH matériel et le voir dans leurs Informations de sécurité.

Regardons un exemple où un Administrateur de la stratégie d’authentification crée un jeton et l’attribue à un utilisateur. Vous pouvez autoriser l’attribution sans activation.

Pour le corps de POST dans cet exemple, vous trouverez le serialNumber dans votre appareil et la secretKey vous est fournie.

POST https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices

{

"serialNumber": "GALT11420104",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": "C2dE3fH4iJ5kL6mN7oP1qR2sT3uV4w",

"timeIntervalInSeconds": 30,

"assignTo": {"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"}

}

La réponse inclut l’id du jeton et l’id attribué au jeton :

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#directory/authenticationMethodDevices/hardwareOathDevices/$entity",

"id": "3dee0e53-f50f-43ef-85c0-b44689f2d66d",

"displayName": null,

"serialNumber": "GALT11420104",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": null,

"timeIntervalInSeconds": 30,

"status": "available",

"lastUsedDateTime": null,

"hashFunction": "hmacsha1",

"assignedTo": {

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee",

"displayName": "Test User"

}

}

Voici comment l’Administrateur de la stratégie d’authentification peut activer le jeton. Remplacez le code de vérification dans le corps de la demande par le code de votre jeton OATH matériel.

POST https://graph.microsoft.com/beta/users/00aa00aa-bb11-cc22-dd33-44ee44ee44ee/authentication/hardwareOathMethods/3dee0e53-f50f-43ef-85c0-b44689f2d66d/activate

{

"verificationCode" : "903809"

}

Pour confirmer l’activation du jeton, connectez-vous aux Informations de sécurité en tant qu’utilisateur test. Si vous êtes invité à approuver la demande de connexion à partir de Microsoft Authenticator, sélectionnez Utiliser un code de vérification.

Vous pouvez effectuer un GET pour répertorier les jetons :

GET https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices

Cet exemple crée un jeton unique :

POST https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices

Dans le corps de la demande, ajoutez :

{

"serialNumber": "GALT11420104",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": "abcdef2234567abcdef2234567",

"timeIntervalInSeconds": 30,

"hashFunction": "hmacsha1"

}

La réponse inclut l’ID de jeton.

#### Response

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#directory/authenticationMethodDevices/hardwareOathDevices/$entity",

"id": "3dee0e53-f50f-43ef-85c0-b44689f2d66d",

"displayName": null,

"serialNumber": "GALT11420104",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": null,

"timeIntervalInSeconds": 30,

"status": "available",

"lastUsedDateTime": null,

"hashFunction": "hmacsha1",

"assignedTo": null

}

Les Administrateurs de la stratégie d’authentification ou un utilisateur final peuvent annuler l’attribution d’un jeton :

DELETE https://graph.microsoft.com/beta/users/66aa66aa-bb77-cc88-dd99-00ee00ee00ee/authentication/hardwareoathmethods/6c0272a7-8a5e-490c-bc45-9fe7a42fc4e0

Cet exemple montre comment supprimer un jeton avec l’ID de jeton 3dee0e53-f50f-43ef-85c0-b44689f2d66d :

DELETE https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices/3dee0e53-f50f-43ef-85c0-b44689f2d66d

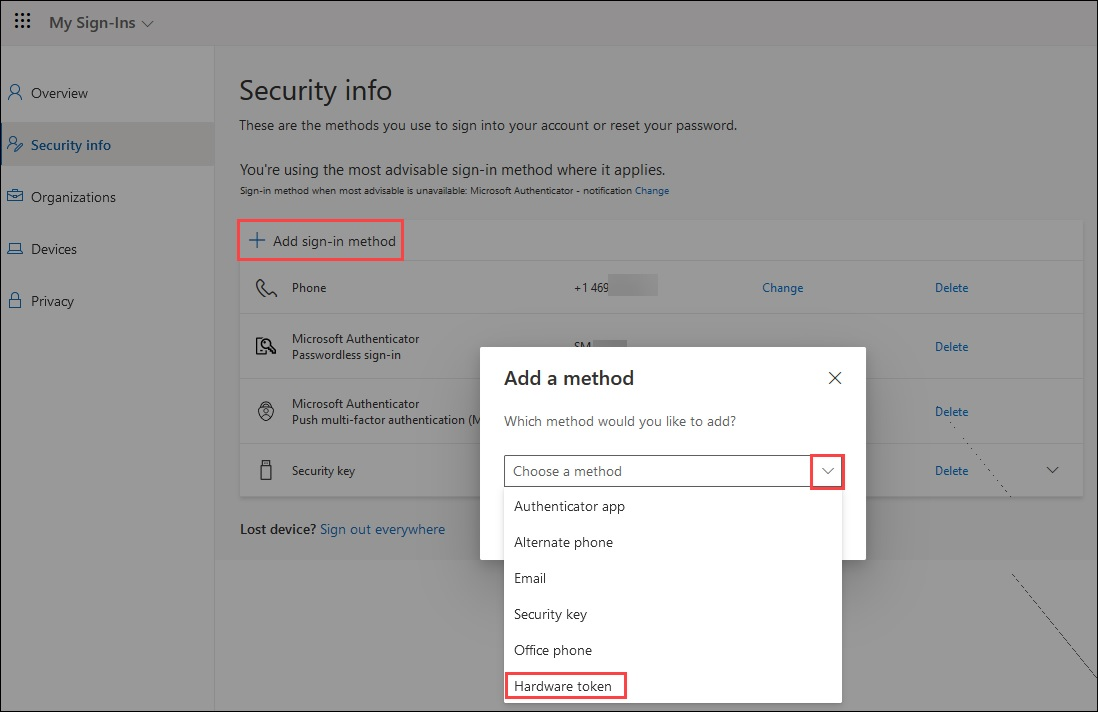

Scénario : l’administrateur crée et affecte un jeton OATH matériel qu’un utilisateur active

Dans ce scénario, un Administrateur de la stratégie d’authentification crée et attribue un jeton, puis un utilisateur peut l’activer sur la page de ses Informations de sécurité ou en utilisant l’Explorateur Microsoft Graph. Lorsque vous attribuez un jeton, vous pouvez partager les étapes pour que l’utilisateur se connecte aux Informations de sécurité afin d’activer son jeton. Il peut choisir Ajouter une méthode de connexion>Jeton matériel. Il doit fournir le numéro de série du jeton matériel qui se trouve généralement à l’arrière de l’appareil.

POST https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices

{

"serialNumber": "GALT11420104",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": "C2dE3fH4iJ5kL6mN7oP1qR2sT3uV4w",

"timeIntervalInSeconds": 30,

"assignTo": {"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"}

}

La réponse inclut une valeur id pour chaque jeton. Un Administrateur de l’authentification peut attribuer le jeton à un utilisateur :

POST https://graph.microsoft.com/beta/users/00aa00aa-bb11-cc22-dd33-44ee44ee44ee/authentication/hardwareOathMethods

{

"device":

{

"id": "6c0272a7-8a5e-490c-bc45-9fe7a42fc4e0"

}

}

Voici les étapes qu’un utilisateur peut suivre pour activer automatiquement son jeton OATH matériel dans les Informations de sécurité :

Connectez-vous aux Informations de sécurité.

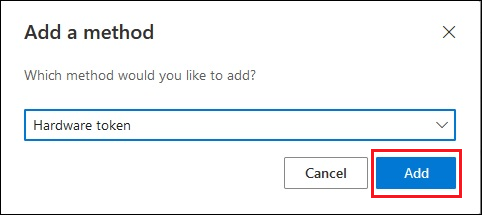

Cliquez sur Ajouter une méthode de connexion, puis choisissez Jeton matériel.

Une fois Jeton matériel sélectionné, cliquez sur Ajouter.

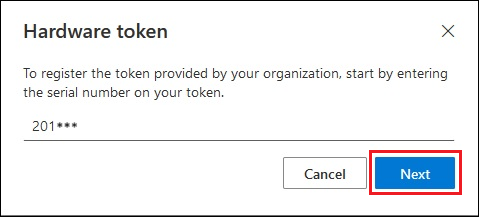

Vérifiez l’arrière de l’appareil pour le numéro de série, entrez-le, puis sélectionnez suivant.

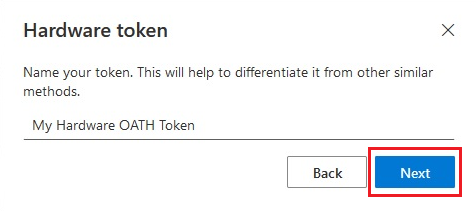

Créez un nom convivial pour vous aider à choisir cette méthode pour effectuer l’authentification multifacteur, puis sélectionnez Suivant.

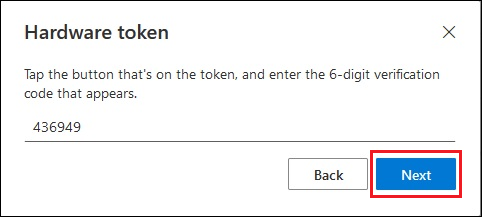

Fournissez le code de vérification aléatoire qui s’affiche lorsque vous appuyez sur l’appareil. Pour un jeton qui actualise son code toutes les 30 secondes, vous devez entrer le code et sélectionner Suivant dans un délai d’une minute. Pour qu’un jeton réinitialise toutes les 60 secondes, vous disposez de deux minutes.

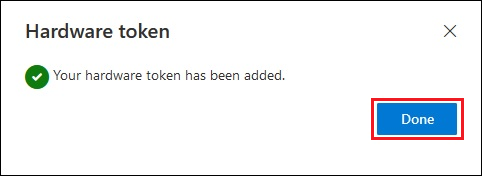

Lorsque vous voyez que le jeton OATH matériel est correctement ajouté, cliquez sur Terminé.

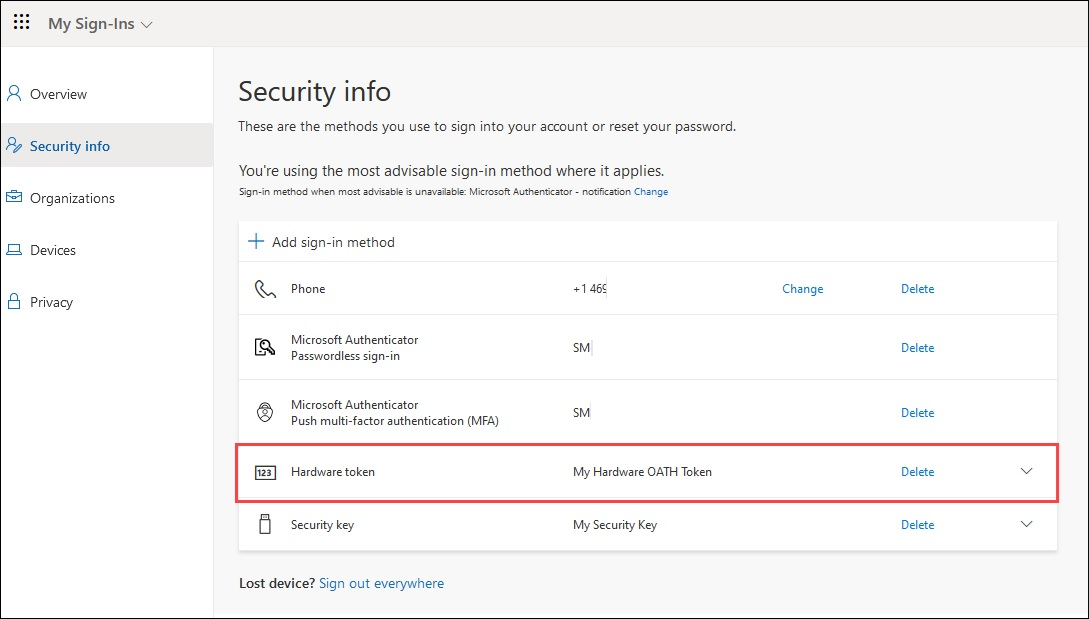

Le jeton OATH matériel s’affiche dans la liste de vos méthodes d’authentification disponibles.

Voici les étapes que les utilisateurs peuvent suivre pour activer eux-mêmes leur jeton OATH matériel en utilisant l’Explorateur Graph.

Ouvrez l’Explorateur Microsoft Graph, connectez-vous et donnez votre consentement pour les autorisations requises.

Assurez-vous de disposer des autorisations requises. Pour qu’un utilisateur puisse effectuer les opérations d’API en libre-service, le consentement administrateur est requis pour

Directory.Read.All,User.Read.AlletUser.ReadWrite.All.Obtenez la liste des jetons OATH matériels attribués à votre compte, mais pas encore activés.

GET https://graph.microsoft.com/beta/me/authentication/hardwareOathMethodsCopiez l’id de l’appareil du jeton, puis ajoutez-le à la fin de l’URL suivi par /activate. Vous devez entrer le code de vérification dans le corps de la demande et soumettre l’appel POST avant les modifications de code.

POST https://graph.microsoft.com/beta/me/authentication/hardwareOathMethods/b65fd538-b75e-4c88-bd08-682c9ce98eca/activateCorps de la demande :

{ "verificationCode": "988659" }

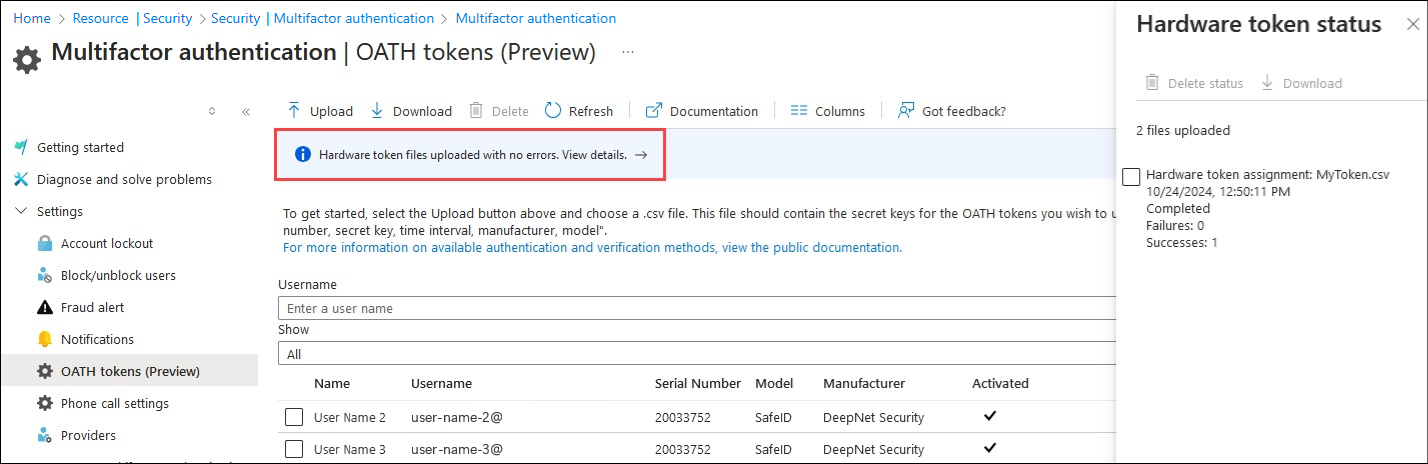

Scénario : l’administrateur crée plusieurs jetons OATH matériels en bloc que les utilisateurs auto-attribuent et activent

Dans ce scénario, un Administrateur d’authentification crée des jetons sans attribution et les utilisateurs s’attribuent et activent les jetons. Vous pouvez charger de nouveaux jetons en bloc dans le tenant. Les utilisateurs peuvent se connecter aux Informations de sécurité pour activer leur jeton. Il peut choisir Ajouter une méthode de connexion>Jeton matériel. Il doit fournir le numéro de série du jeton matériel qui se trouve généralement à l’arrière de l’appareil.

Pour assurer que le jeton est uniquement activé par un utilisateur spécifique, attribuez le jeton à l’utilisateur et envoyez-lui l’appareil à des fins d’auto-activation.

PATCH https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices

{

"@context":"#$delta",

"value": [

{

"@contentId": "1",

"serialNumber": "GALT11420108",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": "abcdef2234567abcdef2234567",

"timeIntervalInSeconds": 30,

"hashFunction": "hmacsha1"

},

{

"@contentId": "2",

"serialNumber": "GALT11420112",

"manufacturer": "Thales",

"model": "OTP 110 Token",

"secretKey": "2234567abcdef2234567abcdef",

"timeIntervalInSeconds": 30,

"hashFunction": "hmacsha1"

}

]

}

Résolution des problèmes liés aux jetons OATH matériels

Cette section couvre les points courants

L’utilisateur a deux jetons avec le même numéro de série

Il est possible qu’un utilisateur ait deux instances du même jeton OATH matériel inscrites comme méthodes d’authentification. Cela se produit si le jeton hérité n’est pas supprimé des jetons OATH (Préversion) dans le centre d’administration Microsoft Entra, après son chargement, en utilisant Microsoft Graph.

Lorsque cela se produit, les deux instances du jeton sont répertoriées comme inscrites pour l’utilisateur :

GET https://graph.microsoft.com/beta/users/{user-upn-or-objectid}/authentication/hardwareOathMethods

Les deux instances du jeton sont également répertoriées dans les Jetons OATH (Préversion) dans le centre d’administration Microsoft Entra :

Pour identifier et supprimer le jeton hérité.

Répertoriez tous les jetons OATH matériels sur l’utilisateur.

GET https://graph.microsoft.com/beta/users/{user-upn-or-objectid}/authentication/hardwareOathMethodsRecherchez l’id des deux jetons et copiez le serialNumber du jeton en double.

Identifiez le jeton hérité. Un seul jeton est retourné dans la réponse de la commande suivante. Ce jeton a été créé en utilisant Microsoft Graph.

GET https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices?$filter=serialNumber eq '20033752'Supprimez l’attribution de jeton hérité à partir de l’utilisateur. Maintenant que vous connaissez l’id du nouveau jeton, vous pouvez identifier l’id du jeton hérité à partir de la liste retournée dans l’étape 1. Élaborez l’URL en utilisant l’id de jeton hérité.

DELETE https://graph.microsoft.com/beta/users/{user-upn-or-objectid}/authentication/hardwareOathMethods/{legacyHardwareOathMethodId}Supprimez le jeton hérité en utilisant l’id de jeton hérité dans cet appel.

DELETE https://graph.microsoft.com/beta/directory/authenticationMethodDevices/hardwareOathDevices/{legacyHardwareOathMethodId}

Contenu connexe

Découvrez plus d’informations sur les jetons OATH.