Authentification basée sur l’en-tête pour une authentification unique avec le proxy d’application et PingAccess

Microsoft s’est associé à PingAccess pour fournir d’autres applications d’accès. PingAccess fournit une autre option au-delà de l’authentification unique intégrée basée sur l’en-tête.

Qu’est-ce que PingAccess pour Microsoft Entra ID ?

Avec PingAccess pour Microsoft Entra ID, vous donnez aux utilisateurs l’accès aux applications qui utilisent des en-têtes pour l’authentification et ils peuvent s’y connecter avec l’authentification unique (SSO). Proxy d’application traite ces applications comme n’importe quelle autre application, en utilisant Microsoft Entra ID pour authentifier l’accès, puis faire transiter le trafic via le service de connecteur. PingAccess est situé devant les applications et convertit le jeton d’accès issu de Microsoft Entra ID en en-tête. L’application reçoit alors l’authentification dans le format qu’elle peut lire.

Les utilisateurs ne voient aucune différence quand ils se connectent pour utiliser vos applications d’entreprise. Les applications fonctionnent toujours depuis n’importe quel emplacement et sur n’importe quel appareil. Les connecteurs de proxy d’application dirigent le trafic distant vers toutes les applications, quel que soit leur type d’authentification, si bien qu’ils continuent à équilibrer automatiquement les charges.

Comment puis-je avoir accès ?

Vous devez avoir une licence pour PingAccess et Microsoft Entra ID. Toutefois, les abonnements Microsoft Entra ID P1 ou P2 incluent une licence PingAccess de base qui couvre jusqu’à 20 applications. Si vous devez publier plus de 20 applications basées sur un en-tête, vous pouvez acheter d’autres licences auprès de PingAccess.

Pour plus d'informations, consultez les éditions Microsoft Entra.

Publier votre application dans Microsoft Entra

Cet article décrit les étapes pour publier une application pour la première fois. Cet article fournit des conseils pour Proxy d’application et PingAccess.

Remarque

Certaines des instructions existent sur le site Identité Ping.

Installer un connecteur de réseau privé

Le connecteur de réseau privé est un service Windows Server qui dirige le trafic de vos employés distants vers vos applications publiées. Pour obtenir des instructions d’installation plus détaillées, consultez Tutoriel : ajouter une application locale pour un accès à distance via Proxy d’application dans Microsoft Entra ID.

- Connectez-vous au centre d'administration Microsoft Entra au minimum en tant qu’Administrateur d'application.

- Accédez à Identité>Applications>Applications d’entreprise>Proxy d’application.

- Sélectionnez Télécharger le service de connecteur.

- Suivez les instructions d'installation.

Le téléchargement du connecteur doit activer automatiquement Proxy d’application pour votre répertoire, mais si ce n’est pas le cas, vous pouvez sélectionner Activer le proxy d’application.

Ajouter votre application à Microsoft Entra ID avec Proxy d’application

Il existe deux étapes pour ajouter votre application à Microsoft Entra ID. Tout d’abord, vous devez publier votre application avec Proxy d’application. Ensuite, vous devez collecter certaines informations sur l’application que vous pouvez utiliser pendant les étapes PingAccess.

Publication de votre application

Publiez en premier votre application. Cette action implique :

- Ajout de votre application locale à Microsoft Entra ID.

- Affectation d’un utilisateur pour tester l’application et choisir l’authentification unique basée sur l’en-tête.

- Configuration de l’URL de redirection de l’application.

- Octroi d’autorisations pour les utilisateurs et d’autres applications pour qu’ils utilisent votre application locale.

Pour publier votre propre application en local :

Connectez-vous au centre d’administration Microsoft Entra en tant qu’Administrateur d’application.

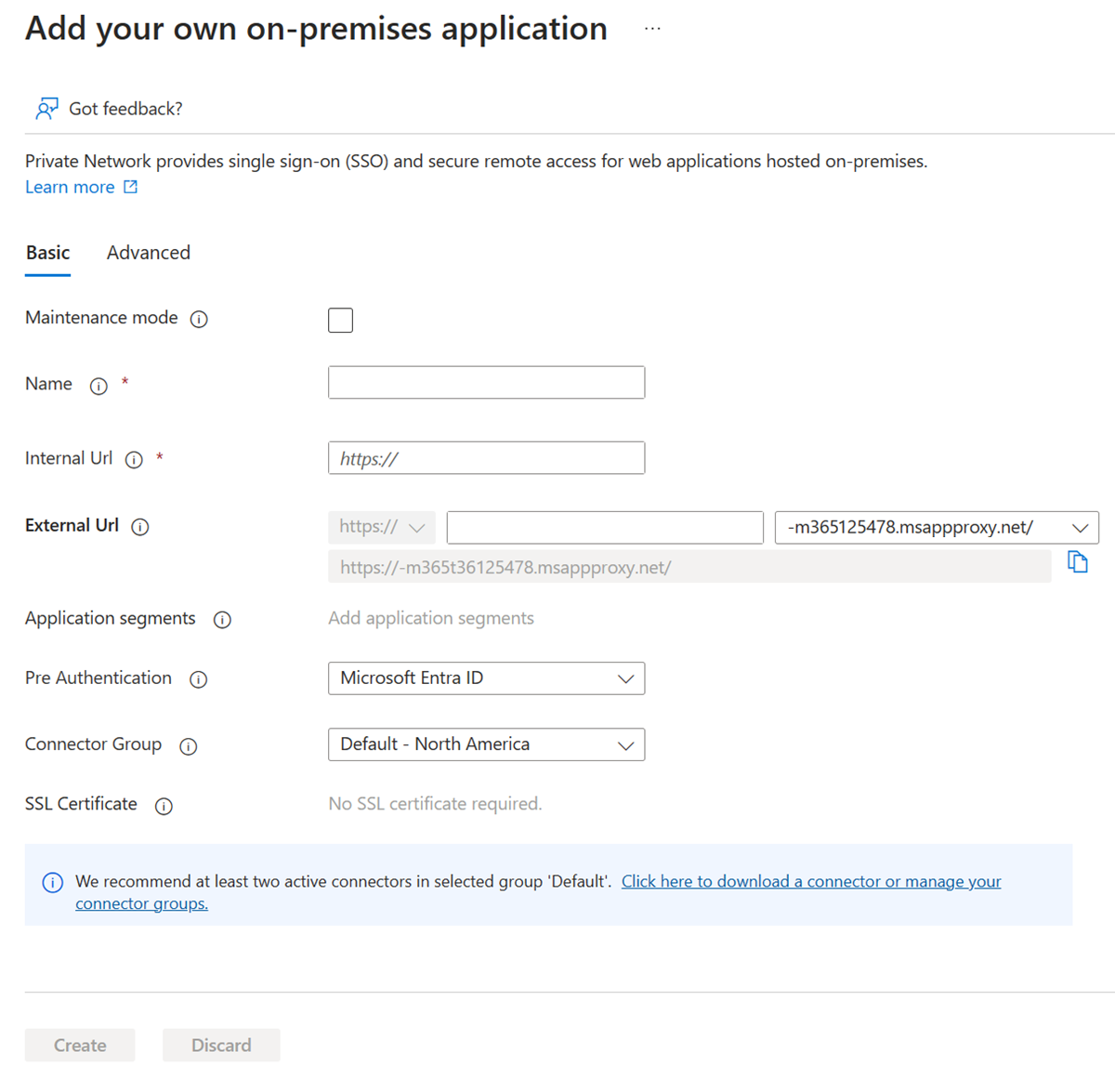

Parcourir Applications d’entreprise>Nouvelle application>Ajouter une application locale. La page Ajouter votre propre application locale s’affiche.

Remplissez les champs requis avec les informations relatives à votre nouvelle application. Utilisez les conseils pour les paramètres.

Remarque

Pour obtenir une description plus détaillée de cette étape, consultez Ajouter une application locale à Microsoft Entra ID.

URL interne : logiquement, vous devez indiquer l’URL de la page de connexion de l’application lorsque vous êtes sur le réseau d’entreprise. Pour ce scénario, le connecteur doit traiter le proxy PingAccess en tant que première page de l’application. Utilisez le format suivant :

https://<host name of your PingAccess server>:<port>. Le port par défaut est 3000, mais vous pouvez le configurer dans PingAccess.Avertissement

Pour ce type d’authentification unique, l’URL interne doit utiliser

httpset nonhttp. En outre, deux applications ne doivent pas avoir la même URL interne afin que Proxy d’application puisse maintenir une distinction entre les deux.Méthode de pré-authentification : choisissez Microsoft Entra ID.

Traduire l’URL dans les en-têtes : Choisissez Non.

Notes

S’il s’agit de votre première application, utilisez le port 3000 pour démarrer et revenir afin de mettre à jour ce paramètre si vous modifiez votre configuration PingAccess. Pour les applications suivantes, le port doit correspondre à l’écouteur que vous avez configuré dans PingAccess.

Sélectionnez Ajouter. La page de vue d’ensemble de la nouvelle application s’affiche.

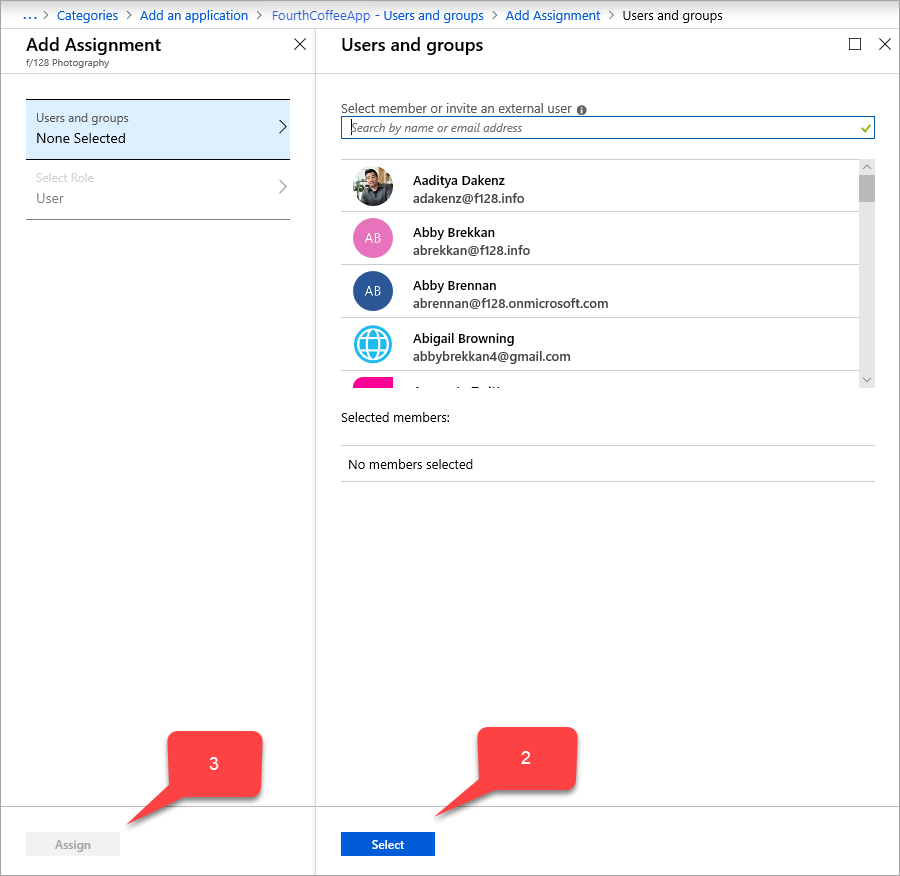

À présent, affectez un utilisateur pour le test de l’application et choisissez l’authentification unique basée sur l’en-tête :

Dans la barre latérale de l’application, sélectionnez Utilisateurs et groupes>Ajouter un utilisateur>Utilisateurs et groupes (<Nombre> Sélectionné). La liste des utilisateurs et des groupes apparaît pour que vous en choisissiez un membre.

Sélectionnez un utilisateur pour le test de l’application, puis sélectionnez Sélectionner. Vérifiez que ce compte de test a accès à l’application locale.

Sélectionnez Attribuer.

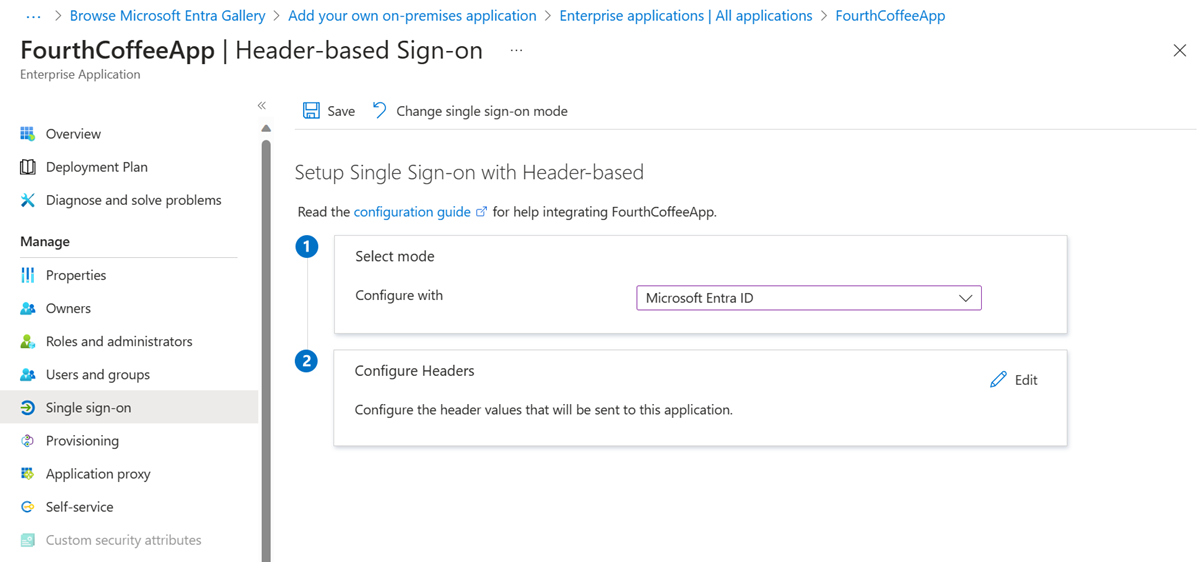

Dans la barre latérale de l’application, sélectionnez Authentification unique>Basée sur l’en-tête.

Conseil

S’il s’agit votre première authentification unique basée sur un en-tête, vous devez installer PingAccess. Pour veiller à ce que votre abonnement Microsoft Entra soit automatiquement associé à votre installation PingAccess, utilisez le lien sur la page d’authentification unique afin de télécharger PingAccess. Vous pouvez ouvrir le site de téléchargement maintenant ou revenir sur cette page ultérieurement.

Sélectionnez Enregistrer.

Ensuite, vérifiez que votre URL de redirection est définie sur votre URL externe :

- Accédez àIdentité>Applications>Inscriptions d'applications et sélectionnez votre application.

- Sélectionnez le lien à côté de URI de redirection. Le lien montre le nombre d’Uniform Resource Identifiers (URI) de redirection configurés pour les clients web et publics. La page <nom d’application> - Authentification s’affiche.

- Vérifiez si l’URL externe que vous avez affectée à votre application précédemment se trouve dans la liste URI de redirection. Si ce n’est pas le cas, ajoutez maintenant l’URL externe, en utilisant un type d’URI de redirection Web, puis sélectionnez Enregistrer.

En plus de l’URL externe, un point de terminaison d’autorisation de Microsoft Entra ID sur l’URL externe doit être ajouté à la liste des URI de redirection.

https://*.msappproxy.net/pa/oidc/cb

https://*.msappproxy.net/

Enfin, configurez l’application locale afin que les utilisateurs aient un accès read et les autres applications un accès read/write :

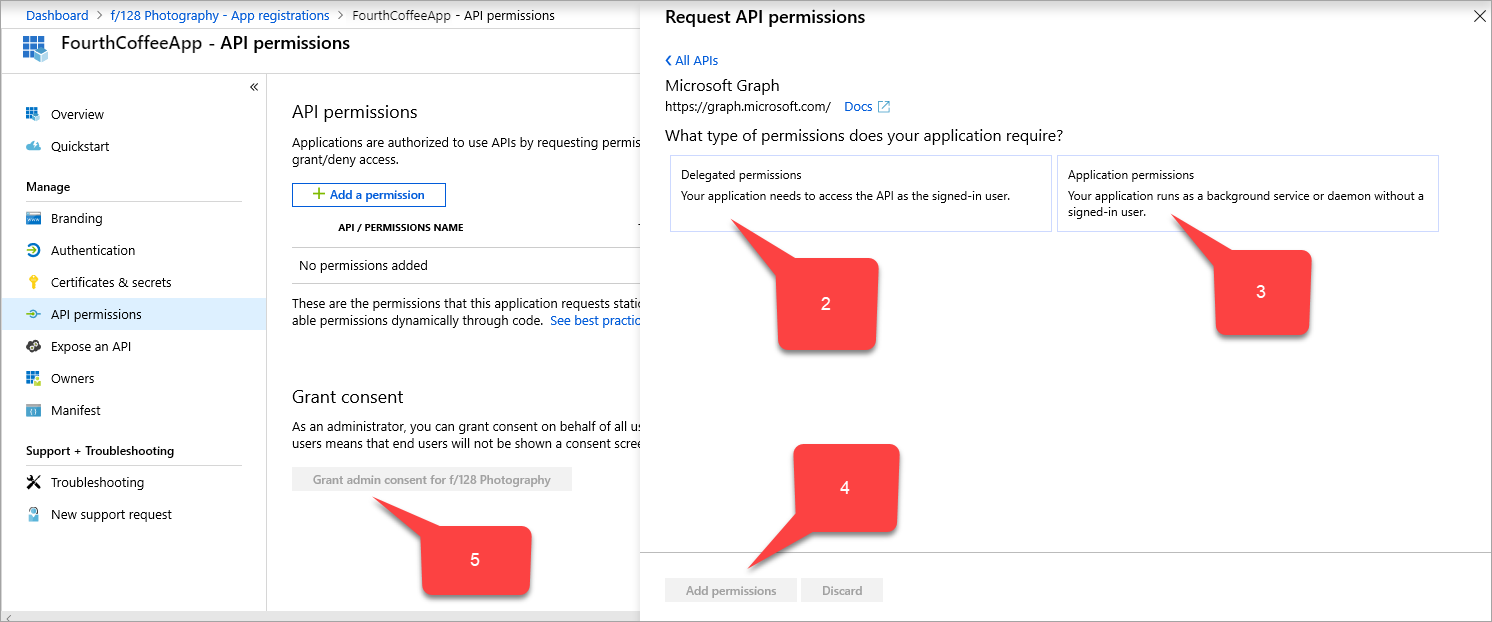

À partir de la barre latérale Inscriptions des applications pour votre application, sélectionnez API autorisées>Ajouter une autorisation>API Microsoft>Microsoft Graph. La page Demander les autorisations API pour Microsoft Graph s’affiche et contient les autorisations pour Microsoft Graph.

Sélectionnez Autorisations déléguées>Utilisateur>User.Read.

Sélectionnez Autorisations d’application>Application>Application.ReadWrite.All.

Sélectionnez Ajouter des autorisations.

Dans la page API autorisées, sélectionnez Accorder un consentement d’administrateur pour <nom de votre répertoire>.

Collecter les informations pour la procédure PingAccess

Collectez trois identificateurs uniques (GUID) globalement. Utilisez les GUID pour configurer votre application avec PingAccess.

| Champ Nom de Microsoft Entra | Nom du champ PingAccess | Format de données |

|---|---|---|

| ID d’application (client) | ID client | GUID |

| ID de l’annuaire (locataire) | Émetteur | GUID |

PingAccess key |

Clé secrète client | Chaîne aléatoire |

Pour collecter ces informations :

Accédez àIdentité>Applications>Inscriptions d'applications et sélectionnez votre application.

À côté de la valeur ID d’application (client) , sélectionnez l’icône Copier dans le Presse-papiers, puis copiez et enregistrez-la. Vous allez spécifier cette valeur ultérieurement en tant qu’ID client de PingAccess.

À côté de la valeur ID de l’annuaire (locataire) , sélectionnez également Copier dans le Presse-papiers, puis copiez et enregistrez-la. Vous allez spécifier cette valeur ultérieurement en tant qu’émetteur de PingAccess.

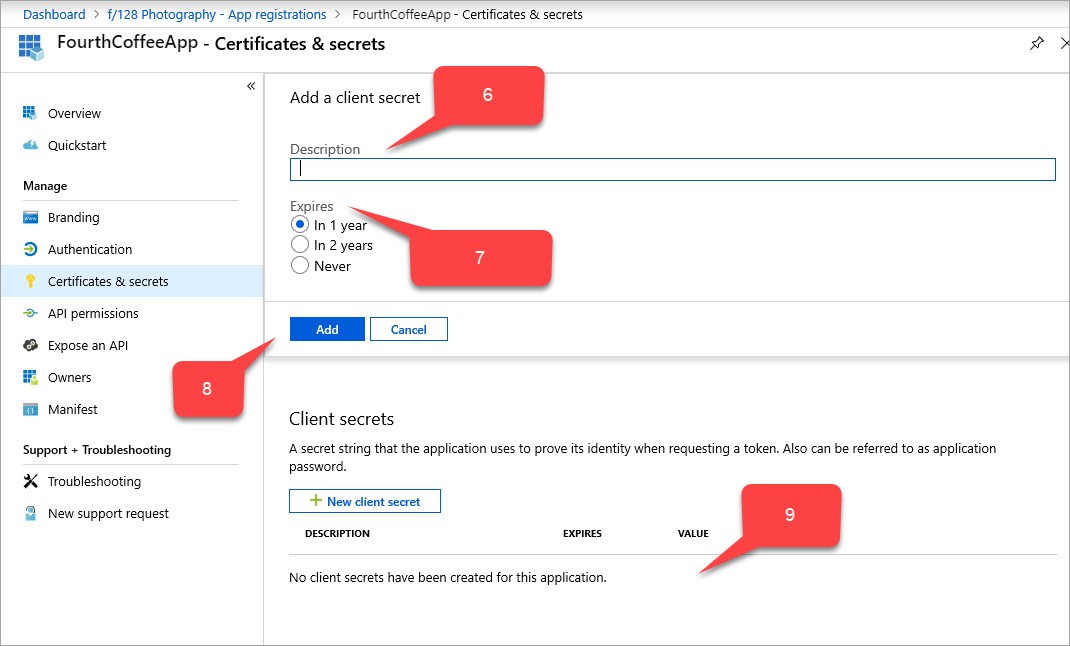

À partir de la barre latérale de la page Inscriptions des applications pour votre application, sélectionnez Certificats et secrets>Nouveau secret client. La page Ajouter un secret client apparaît.

Dans Description, tapez

PingAccess key.Sous Expire, choisissez comment définir la clé de PingAccess : Dans 1 an, Dans 2 ans ou Jamais.

Sélectionnez Ajouter. La clé de PingAccess s’affiche dans la table des secrets client, avec une chaîne aléatoire qui est automatiquement renseignée dans le champ VALUE.

À côté du champ VALUE de la clé PingAccess, sélectionnez l’icône Copier dans le Presse-papiers, puis copiez et enregistrez-la. Vous allez spécifier cette valeur ultérieurement en tant que secret client de PingAccess.

Mettez à jour le champ acceptMappedClaims :

- Connectez-vous au centre d'administration Microsoft Entra au minimum en tant qu’Administrateur d'application.

- Sélectionnez votre nom d’utilisateur en haut à droite. Vérifiez que vous êtes connecté à un répertoire qui utilise le service Proxy d’application. Si vous devez changer de répertoire, sélectionnez Changer de répertoire et choisissez un répertoire qui utilise le service Proxy d’application.

- Accédez àIdentité>Applications>Inscriptions d'applications et sélectionnez votre application.

- À partir de la barre latérale de la page Inscriptions des applications pour votre application, sélectionnez Manifeste. Le code JSON de manifeste pour l’inscription de votre application s’affiche.

- Recherchez le champ

acceptMappedClaimset remplacez la valeur parTrue. - Sélectionnez Enregistrer.

Utilisation de revendications facultatives (facultatif)

Les revendications facultatives vous permettent d’ajouter des revendications standard mais non incluses par défaut qu’ont tous les utilisateurs et locataires. Vous pouvez configurer des revendications facultatives pour votre application en modifiant le manifeste de l’application. Pour obtenir plus d’informations, consultez l’article de présentation du manifeste de l’application Microsoft Entra.

Exemple d’insertion d’adresse e-mail dans l’élément access_token que PingAccess consomme :

"optionalClaims": {

"idToken": [],

"accessToken": [

{

"name": "email",

"source": null,

"essential": false,

"additionalProperties": []

}

],

"saml2Token": []

},

Utilisation d’une stratégie de mappage de revendications (facultatif)

Le mappage des revendications vous permet de migrer d’anciennes applications locales vers le cloud en ajoutant d’autres revendications personnalisées qui appuient vos objets utilisateur ou services de fédération Active Directory (AD FS). Pour plus d’informations, consultez Personnalisation des revendications.

Pour utiliser une revendication personnalisée et inclure d’autres champs dans votre application. A créé une stratégie de mappage de revendications personnalisée et l’a attribuée à l’application.

Remarque

Pour utiliser une revendication personnalisée, vous devez également disposer d’une stratégie personnalisée définie et affectée à l’application. La stratégie doit inclure tous les attributs personnalisés requis.

Vous pouvez effectuer la définition et l’affectation de la stratégie via PowerShell ou Microsoft Graph. Si vous utilisez PowerShell, vous devez d’abord utiliser New-AzureADPolicy, puis l’attribuer à l’application avec Add-AzureADServicePrincipalPolicy. Pour plus d’informations, consultez Attribution de stratégie de mappage de revendications.

Exemple :

$pol = New-AzureADPolicy -Definition @('{"ClaimsMappingPolicy":{"Version":1,"IncludeBasicClaimSet":"true", "ClaimsSchema": [{"Source":"user","ID":"employeeid","JwtClaimType":"employeeid"}]}}') -DisplayName "AdditionalClaims" -Type "ClaimsMappingPolicy"

Add-AzureADServicePrincipalPolicy -Id "<<The object Id of the Enterprise Application you published in the previous step, which requires this claim>>" -RefObjectId $pol.Id

Activer PingAccess pour utiliser les revendications personnalisées

L’activation de PingAccess pour utiliser des revendications personnalisées est facultative, mais requise si vous pensez que l’application va consommer d’autres revendications.

Lorsque vous configurez PingAccess à l’étape suivante, la session web que vous créez (Paramètres->Accès->Sessions web) doit avoir l’option Demander un profil désélectionnée et l’option Actualiser les attributs utilisateur définie sur la valeur Non.

Télécharger PingAccess et configurer votre application

La procédure détaillée concernant la partie PingAccess de ce scénario continue dans la documentation de Ping Identity.

Pour créer une connexion Microsoft Entra ID OpenID Connect (OIDC), configurez un fournisseur de jetons avec la valeur d’ID de l’annuaire (locataire) que vous avez copiée à partir du centre d’administration Microsoft Entra. Créez une session web sur PingAccess. Utilisez les valeurs de Application (client) ID et PingAccess key. Configurez le mappage d’identité et créer un hôte virtuel, le site et l’application.

Tester votre application

L’application fonctionne. Pour la tester, ouvrez un navigateur et accédez à l’URL externe que vous avez créée lors de la publication de l’application dans Microsoft Entra. Connectez-vous au compte test que vous avez attribué à l’application.