Approvisionnement avec le connecteur de services web

La documentation suivante fournit des informations sur le connecteur de services web génériques. Microsoft Entra ID Governance prend en charge le provisionnement de comptes dans diverses applications telles que SAP ECC, Oracle eBusiness Suite et les applications métier qui exposent les API REST ou SOAP. Les clients qui ont déjà déployé MIM pour se connecter à ces applications peuvent facilement passer à l'agent de provisioning léger Microsoft Entra, tout en réutilisant le même connecteur de services Web conçu pour MIM.

Fonctionnalités prises en charge

- Créez des utilisateurs dans votre application.

- Supprimer des utilisateurs dans votre application quand ils n’ont plus besoin d’accès.

- Gardez les attributs utilisateur synchronisés entre Microsoft Entra ID et votre application.

- Découvrez le schéma de votre application.

Le connecteur de services web implémente les fonctions suivantes :

Découverte SOAP : permet à l’administrateur d’entrer le chemin WSDL exposé par le service web cible. La découverte génère une arborescence des services web hébergés de l’application avec leurs points de terminaison/opérations internes, ainsi que la description des métadonnées de l’opération. Il n’existe aucune limite au nombre d’opérations de découverte qui peuvent être effectuées (étape par étape). Les opérations découvertes sont utilisées ultérieurement pour configurer le flux d’opérations qui implémentent les opérations du connecteur sur la source de données (en tant qu’importation/exportation).

Découverte REST : permet à l’administrateur d’entrer les détails du service REST, incluant le point de terminaison de service, le chemin d’accès de la ressource, la méthode et les détails des paramètres. Les informations des services REST sont stockées dans le fichier

discovery.xmldu projetwsconfig. Elles seront utilisées ultérieurement par l’administrateur pour configurer l’activité du service Web Rest dans le flux de travail.Configuration du schéma : permet à l’administrateur de configurer le schéma. La configuration du schéma inclut une liste des types d’objets et des attributs pour une application spécifique. L’administrateur peut choisir les attributs qui doivent faire partie du schéma.

Configuration du flux d’opération : IU du concepteur de flux de travail pour configurer l’implémentation d’opérations d’importation et d’exportation par type d’objet via des fonctions d’opérations de service web exposées, y compris l'attribution de paramètres de l'utilisateur approvisionné aux fonctions de service web.

Conditions préalables à l’approvisionnement

Conditions préalables locales

L’ordinateur qui exécute l’agent de provisionnement doit avoir :

- Une connectivité aux points de terminaison REST ou SOAP de l’application, ainsi qu’une connectivité sortante à login.microsoftonline.com, d’autres services en ligne Microsoft et aux domaines Azure. Par exemple, une machine virtuelle Windows Server 2016 hébergée dans Azure IaaS ou derrière un proxy.

- Au moins 3 Go de RAM pour héberger un agent de provisionnement.

- .NET Framework 4.7.2

- Windows Server 2016 ou une version ultérieure.

Avant de configurer l’approvisionnement, vérifiez que vous :

- Exposez les API SOAP ou REST nécessaires dans votre application pour créer, mettre à jour et supprimer des utilisateurs.

Conditions préalables requises du cloud

Un locataire Microsoft Entra avec Microsoft Entra ID P1 ou Premium P2 (ou EMS E3 ou E5).

L’utilisation de cette fonctionnalité nécessite des licences Microsoft Entra ID P1. Pour trouver la licence adaptée à vos besoins, consultez Comparer les fonctionnalités en disponibilité générale de Microsoft Entra ID.

Rôle Administrateur d’identité hybride pour la configuration de l’agent de provisionnement et rôles Administrateur d’application ou Administrateur d’application cloud pour la configuration du provisionnement dans le portail Azure.

Les utilisateurs de Microsoft Entra à fournir sur votre application devraient déjà avoir tous les attributs requis par votre application.

Installer et configurer l’agent d’approvisionnement Microsoft Entra Connect

- Connectez-vous au portail Azure.

- Accédez à Applications d’entreprise et sélectionnez Nouvelle application.

- Recherchez l’Application ECMA locale, donnez un nom à l’application, puis sélectionnez Créer pour l’ajouter à votre locataire.

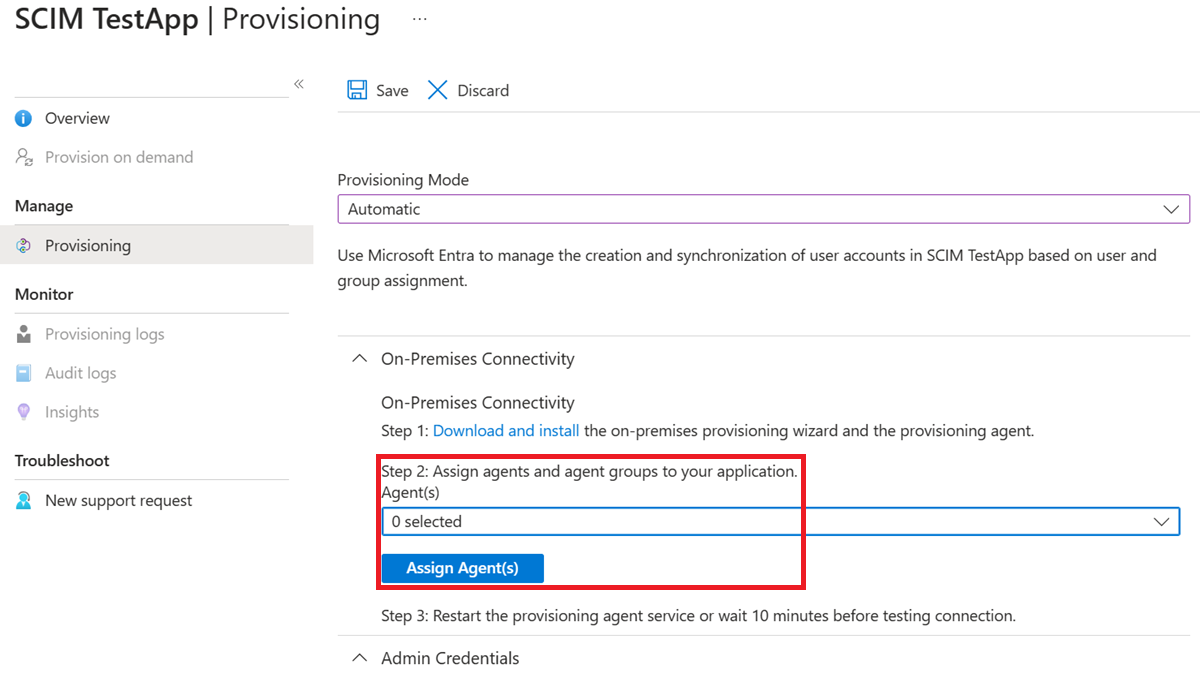

- Dans le menu, accédez à la page Provisionnement de votre application.

- Sélectionnez Prise en main.

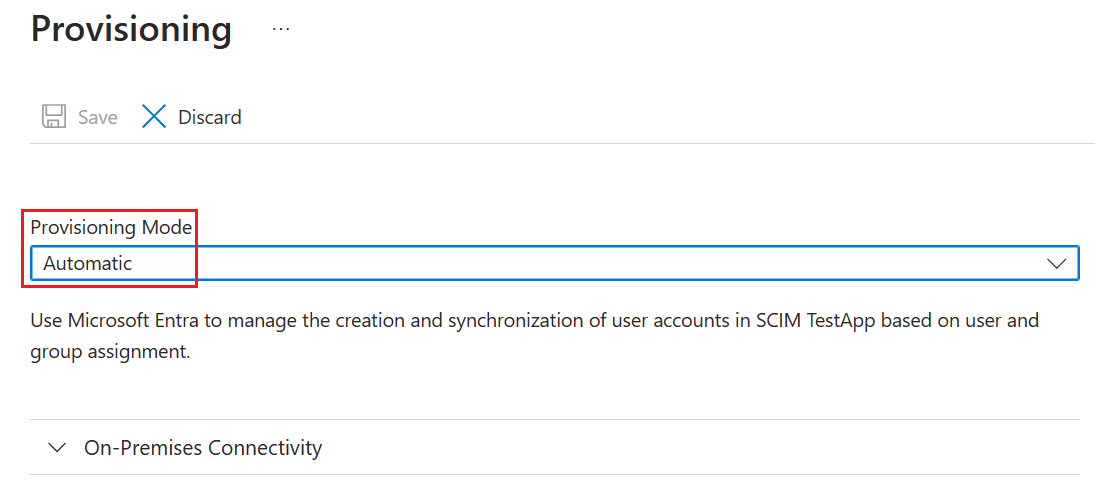

- Dans la page Provisioning, définissez le mode sur Automatic.

Sous Connectivité locale, sélectionnez Télécharger et installer, puis sélectionnez Accepter les conditions générales et télécharger.

Quittez le portail et exécutez le programme d’installation de l’agent d’approvisionnement, acceptez les conditions d’utilisation du service, puis sélectionnez Installer.

Attendez que l’Assistant Configuration de l’agent d’approvisionnement Microsoft Entra s’affiche, puis sélectionnez Suivant.

À l’étape Sélectionner une extension, sélectionnez Provisionnement d’application local, puis Suivant.

L’agent d’approvisionnement utilise le navigateur web du système d’exploitation pour afficher une fenêtre contextuelle pour vous permettre de vous authentifier auprès de l’ID Microsoft Entra et éventuellement du fournisseur d’identité de votre organisation. Si vous utilisez Internet Explorer comme navigateur sur Windows Server, vous devrez peut-être ajouter des sites web Microsoft à la liste de sites approuvés de votre navigateur pour permettre à JavaScript de s’exécuter correctement.

Communiquez les informations d’identification relatives à un administrateur Microsoft Entra lorsque vous êtes invité à donner votre autorisation. L’utilisateur doit avoir au moins le rôle Administrateur d’identité hybride.

Sélectionnez Confirmer pour confirmer le paramètre. Une fois l’installation réussie, vous pouvez sélectionner Quitter, puis fermer le programme d’installation du Package de l’agent de provisionnement.

Configurer l’application ECMA locale

Dans le portail, dans la section Connectivité locale, sélectionnez l’agent que vous venez de déployer, puis Attribuer les agents.

Gardez cette fenêtre de navigateur ouverte, car vous effectuez l’étape suivante de la configuration à l’aide de l’assistant Configuration.

Configurer le certificat de l’hôte de connecteur ECMA Microsoft Entra

Sur le Windows Server où l’agent d’approvisionnement est installé, cliquez droit sur l’Assistant Configuration Microsoft ECMA2Host depuis le menu Démarrer, puis exécutez-le en tant qu’administrateur. L’exécution en tant qu’administrateur Windows est obligatoire pour que l’Assistant puisse créer les journaux d’événements Windows nécessaires.

Une fois la configuration de l’hôte du connecteur ECMA démarrée, si c’est la première fois que vous avez exécuté l’Assistant, il vous demande de créer un certificat. Laissez le port par défaut 8585 et sélectionnez Générer un certificat pour générer un certificat. Le certificat généré automatiquement est auto-signé dans le cadre de la racine de confiance. Le SAN du certificat correspond au nom d’hôte.

Sélectionnez Enregistrer.

Créez un modèle de connecteur de services web

Avant de créer la configuration du connecteur de services web, vous devez créer un modèle de connecteur de services web et personnaliser le modèle pour répondre aux besoins de votre environnement spécifique. Assurez-vous que ServiceName, EndpointName et OperationName sont corrects.

Vous trouverez des exemples de modèles et des conseils sur l’intégration à des applications populaires telles que SAP ECC 7.0 et Oracle eBusiness Suite dans le package de téléchargement des connecteurs. Vous pouvez apprendre à créer un projet pour votre source de données dans l’outil de configuration de service web à l’aide du guide de flux de travail pour SOAP.

Pour plus d’informations sur la configuration d’un modèle pour vous connecter à l’API REST ou SOAP de votre propre application, consultez la vue d’ensemble du connecteur de service web générique dans la bibliothèque de documentation MIM.

Configurer le connecteur de services web génériques

Dans cette section, vous allez créer la configuration du connecteur pour votre application.

Connecter l’agent d’approvisionnement à votre application

Pour connecter l’agent d’approvisionnement Microsoft Entra à votre application, procédez comme suit :

Copiez votre

.wsconfigmodèle de connecteur de service web dans leC:\Program Files\Microsoft ECMA2Host\Service\ECMAdossier.Générez un jeton secret utilisé pour authentifier l’ID Microsoft Entra au connecteur. Le jeton doit contenir au minimum 12 caractères et être unique pour chaque application.

Si vous ne l’avez pas déjà fait, lancez l’Assistant Configuration de Microsoft ECMA2Host à partir du menu Démarrer de Windows.

Sélectionnez Nouveau connecteur.

Dans la page Properties, renseignez les zones avec les valeurs spécifiées dans le tableau qui suit l’image, puis sélectionnez Next.

Propriété Valeur Nom Nom que vous avez choisi pour le connecteur, qui doit être unique sur tous les connecteurs de votre environnement. Minuteur de synchronisation automatique (minutes) 120 Jeton secret Entrez le jeton secret que vous avez généré pour ce connecteur. La clé doit comporter 12 caractères au minimum. Extension DLL Pour le connecteur de services web, sélectionnez Microsoft.IdentityManagement.MA.WebServices.dll. Dans la page Connectivity, renseignez les zones avec les valeurs spécifiées dans le tableau qui suit l’image, puis sélectionnez Next.

Propriété Description Projet de service Web Nom de votre modèle de services web. Hôte Nom d’hôte du point de terminaison SOAP de votre application, tel que le vhcalnplci.dummy.nodomain Port Port de point de terminaison SOAP de votre application, tel que 8000 Sur la page Fonctionnalités, renseignez les zones avec les valeurs spécifiées dans le tableau suivant, puis sélectionnez Suivant.

Propriété Valeur Style de nom unique Générique Type d’exportation ObjectReplace Normalisation des données Aucun Confirmation d’objet Normal Activer l’importation Activée Activation de l’importation d’écart Désactivé Activer l’exportation Activée Activer l’exportation complète Désactivé Activer l’exportation de mot de passe lors d’un premier passage Activée Aucune valeur de référence dans le premier transfert d’exportation Désactivé Activer renommer l’objet Désactivé Supprimer-Ajouter en remplacement Désactivé

Remarque

Si votre modèle de connecteur de services web est ouvert pour modification dans l’outil de configuration du service web, vous obtenez une erreur.

Dans la page General, renseignez les zones et sélectionnez Next.

Dans la page Partitions, sélectionnez Next.

Dans la page Run Profiles, laissez la case Export cochée. Cochez la case Full import et sélectionnez Next. Vous utilisez le profil d’exécution Exportation quand l’hôte du connecteur ECMA doit envoyer des modifications de Microsoft Entra ID vers votre application pour insérer, mettre à jour et supprimer des enregistrements. Le profil d’exécution Importation complète est utilisé lors du démarrage du service d’hôte du connecteur ECMA pour lire le contenu actuel de votre application.

Propriété Valeur Exporter Exécutez le profil qui exporte des données vers votre application Ce profil d’exécution est requis. Importation intégrale Exécutez le profil qui importe toutes les données de votre application. Importation d’écart Exécutez le profil qui importe uniquement les modifications de votre application depuis la dernière importation complète ou delta. Dans la page Object Types, renseignez les zones et sélectionnez Next. Utilisez le tableau qui suit l’image pour obtenir des conseils concernant les différentes zones à renseigner.

Ancre : La valeur de cet attribut doit être unique pour chaque objet de la base de données cible. Le service d’approvisionnement Microsoft Entra interroge l’hôte du connecteur ECMA à l’aide de cet attribut après le cycle initial. Cette valeur est définie dans le modèle de connecteur de services web.

DN : l’option de génération automatique doit être sélectionnée dans la plupart des cas. Si elle ne l’est pas, vérifiez que l’attribut DN est mappé à un attribut dans Microsoft Entra ID qui stocke le DN au format suivant : CN = anchorValue, Object = objectType. Pour plus d’informations sur les ancres et le DN, consultez À propos des attributs d’ancre et des noms uniques.

Propriété Valeur Objet cible Utilisateur Ancre userName DN userName Généré automatiquement Activée

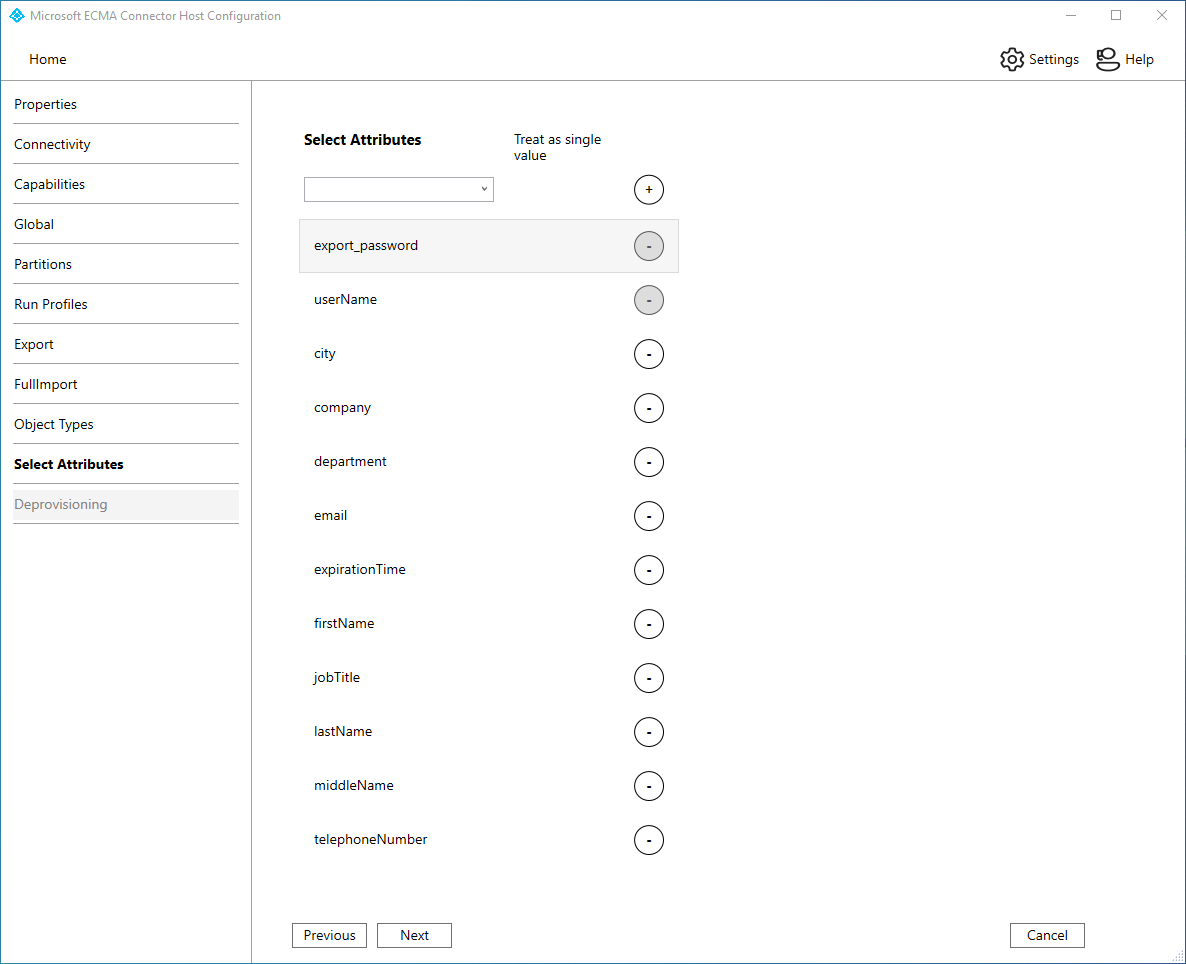

L’hôte du connecteur ECMA découvre les attributs pris en charge par votre application. Parmi eux, vous pouvez choisir ceux que vous souhaitez exposer à Microsoft Entra ID. Ces attributs peuvent ensuite être configurés dans le portail Azure pour l’approvisionnement. Dans la page Sélectionner des attributs, ajoutez tous les attributs dans la liste déroulante, un à la fois. La liste déroulante Attribut affiche tout attribut qui a été découvert dans votre application et qui n’a pas été choisi dans la page Sélectionner les attributs précédente. Une fois tous les attributs pertinents ajoutés, sélectionnez Suivant.

Dans la page Deprovisioning, sous Disable flow, sélectionnez Delete. Les attributs sélectionnés sur la page précédente ne pourront pas être sélectionnés sur la page Suppression les privilèges d’accès. Sélectionnez Terminer.

Remarque

Si vous utilisez Définir la valeur de l’attribut, sachez que seules les valeurs booléennes sont autorisées.

Dans la page Déprovisionnement, sous Désactiver le flux, sélectionnez Aucun si vous contrôlez l’état du compte d’utilisateur avec une propriété telle que expirationTime. Sous Supprimer le flux, sélectionnez Aucun si vous ne souhaitez pas supprimer les utilisateurs de votre application ou Supprimer si vous le faites. Sélectionnez Terminer.

Vérifier que le service ECMA2Host est en cours d’exécution

Sur le serveur sur lequel s’exécute l’hôte du connecteur ECMA Microsoft Entra, sélectionnez Démarrer.

Entrez run et tapez services.msc dans la zone.

Dans la liste Services, vérifiez que Microsoft ECMA2Host est présent et en cours d’exécution. Si ce n’est pas le cas, sélectionnez Démarrer.

Si vous avez récemment démarré le service et que vous avez de nombreux objets utilisateur dans votre application, attendez plusieurs minutes que le connecteur établisse une connexion avec votre application et effectuez l’importation complète initiale.

Configurer la connexion de l’application dans le portail Azure

Revenez à la fenêtre du navigateur web dans laquelle vous configurez l’approvisionnement d’applications.

Remarque

Si la fenêtre a expiré, vous devez sélectionner à nouveau l’agent.

- Connectez-vous au portail Azure.

- Accédez à Applications d’entreprise, puis à l’application On-premises ECMA app.

- Sélectionnez Provisionnement.

- Si Démarrer s’affiche, remplacez le mode par Automatique, dans la section Connectivité locale, sélectionnez l’agent que vous avez déployé, puis Attribuer des agents. Sinon, accédez à Modifier l’approvisionnement.

Dans la section Informations d’identification de l’administrateur, entrez l’URL suivante. Remplacez la partie

{connectorName}par le nom du connecteur sur l’hôte de connecteur ECMA. Le nom du connecteur est sensible à la casse et doit être identique à celui configuré dans l’Assistant. Vous pouvez également remplacerlocalhostpar le nom d’hôte de votre ordinateur.Propriété Valeur URL de locataire https://localhost:8585/ecma2host_APP1/scimEntrez la valeur Secret Token que vous avez définie lors de la création du connecteur.

Remarque

Si vous venez d’attribuer l’agent à l’application, patientez 10 minutes pour que l’inscription se termine. Le test de connectivité ne fonctionne pas tant que l’inscription n’est pas terminée. Pour accélérer le processus d’inscription, vous pouvez forcer l’inscription de l’agent en redémarrant l’agent d’approvisionnement sur votre serveur. Accédez à votre serveur, recherchez services dans la barre de recherche Windows, identifiez le Microsoft Entra Connect Provisioning Agent, sélectionnez le service avec le bouton droit, puis redémarrez.

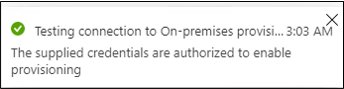

Sélectionnez Test Connection et patientez une minute.

Une fois que le test de connexion est réussi et qu'il indique que les informations d'identification fournies sont autorisées à activer le provisionnement, sélectionnez Enregistrer.

Configurer les mappages d’attributs

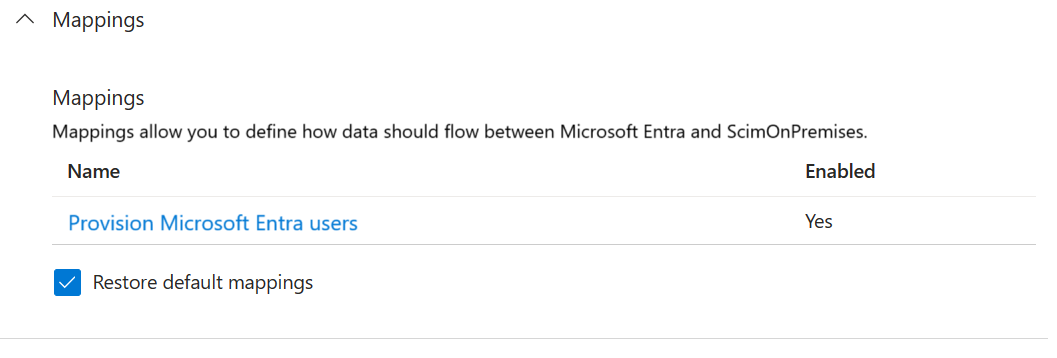

Vous allez maintenant mapper les attributs entre la représentation de l’utilisateur dans Microsoft Entra ID et la représentation de l’utilisateur dans votre application.

Vous allez utiliser le portail Azure pour configurer le mappage entre les attributs des utilisateurs Microsoft Entra et les attributs que vous avez sélectionnés précédemment dans l’Assistant Configuration de l’hôte ECMA.

Vérifiez que le schéma Microsoft Entra inclut les attributs requis par votre application. S’il exige que les utilisateurs aient un attribut et que cet attribut ne fait pas déjà partie de votre schéma Microsoft Entra pour un utilisateur, vous devez utiliser la fonctionnalité d’extension d’annuaire pour ajouter cet attribut en tant qu’extension.

Dans le Centre d’administration Microsoft Entra, sous Applications d’entreprise, sélectionnez Application ECMA locale, puis la page Approvisionnement.

Sélectionnez Modifier le provisionnement, puis attendez 10 secondes.

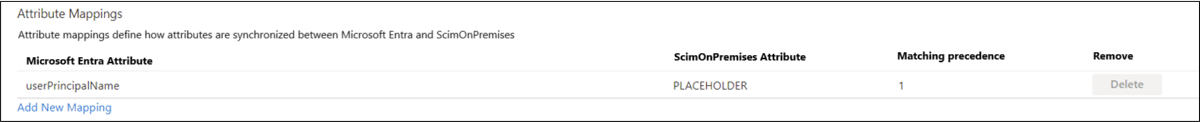

Développez Mappages et sélectionnez Configurer les utilisateurs Microsoft Entra. Si c’est la première fois que vous configurez les mappages d’attributs pour cette application, il n’y a qu’un seul mappage présent pour un espace réservé.

Pour vérifier que le schéma de votre application est disponible dans Microsoft Entra ID, activez la case Afficher les options avancées, puis sélectionnez Modifier la liste d’attributs pour ScimOnPremises. Vérifiez que tous les attributs sélectionnés dans l’Assistant Configuration sont listés. Si ce n’est pas le cas, attendez quelques minutes le temps que le schéma s’actualise, puis rechargez la page. Quand vous voyez les attributs listés, quittez cette page pour revenir à la liste des mappages.

À présent, sélectionnez le mappage ESPACE RÉSERVÉ sur le userPrincipalName. Ce mappage est ajouté par défaut lors de votre première configuration du provisionnement local.

Modifiez la valeur pour qu’elle corresponde à ce qui suit :

| Type de mappage | Attribut source | Attribut cible |

|---|---|---|

| Direct | userPrincipalName | urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:UserName |

Sélectionnez maintenant Ajouter un nouveau mappage, puis répétez l’étape suivante pour chaque mappage.

Spécifiez les attributs source et cible pour chacun des attributs requis par votre application. Par exemple,

Attribut Microsoft Entra Attribut ScimOnPremises Priorité des correspondances Appliquer ce mappage ToUpper(Word([userPrincipalName], 1, "@"), ) urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:UserName 1 Uniquement durant la création d'objet Redact("Pass@w0rd1") urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:export_password Uniquement durant la création d'objet city urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:city Toujours companyName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:company Toujours department urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:department Toujours mail urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:email Toujours Switch([IsSoftDeleted], , "False", "9999-12-31", "True", "1990-01-01") urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:expirationTime Toujours givenName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:firstName Toujours surname urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:lastName Toujours telephoneNumber urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:telephoneNumber Toujours jobTitle urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:jobTitle Toujours Une fois que tous les mappages ajoutés, sélectionnez Enregistrer.

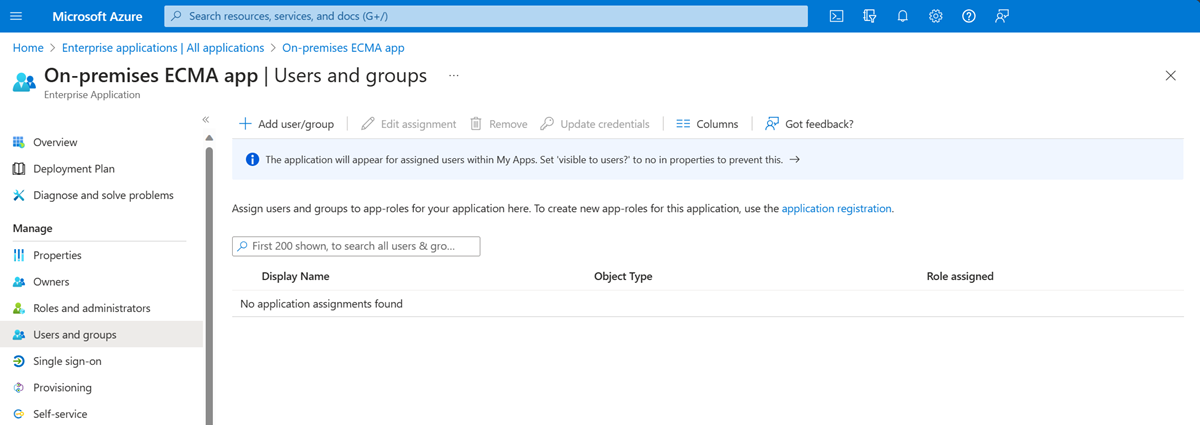

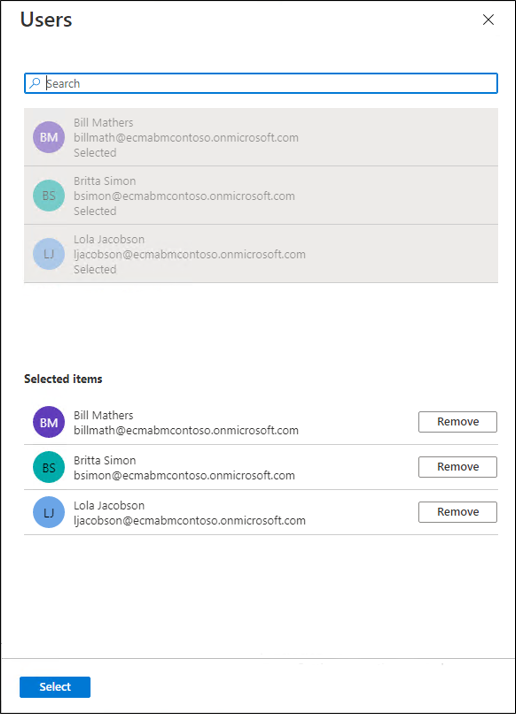

Affecter des utilisateurs à l’application

Maintenant que l’hôte du connecteur ECMA Microsoft Entra est capable de communiquer avec Microsoft Entra ID, et que le mappage des attributs est configuré, vous pouvez passer à la configuration de l’étendue de l’approvisionnement.

Important

Si vous étiez connecté avec le rôle Administrateur d’identité hybride, vous devez vous déconnecter et vous connecter avec un compte disposant au moins du rôle Administrateur d’application pour cette section. Le rôle Administrateur d’identité hybride ne dispose pas des autorisations nécessaires pour affecter des utilisateurs à des applications.

S’il existe des utilisateurs dans votre application, vous devez leur créer des attributions de rôles d’application. Pour en savoir plus sur la création en bloc d’attributions de rôles d’application, consultez l’article Gouvernance des utilisateurs existants d’une application dans Microsoft Entra ID.

S’il n’existe aucun utilisateur actuel de l’application, sélectionnez un utilisateur de test dans Microsoft Entra afin qu’il soit attribué pour l’application.

Vérifiez que l’utilisateur que vous sélectionnez possède toutes les propriétés à mapper aux attributs requis de votre application.

Dans le portail Azure, sélectionnez Applications d’entreprise.

Sélectionnez l’application Application ECMA locale.

À gauche, sous Gérer, sélectionnez Utilisateurs et groupes.

Sélectionner Ajouter un utilisateur/groupe.

Sous Utilisateurs, sélectionnez Aucun sélectionné.

Sélectionnez des utilisateurs à droite, puis cliquez sur le bouton Sélectionner.

Sélectionnez Affecter.

Tester le provisionnement

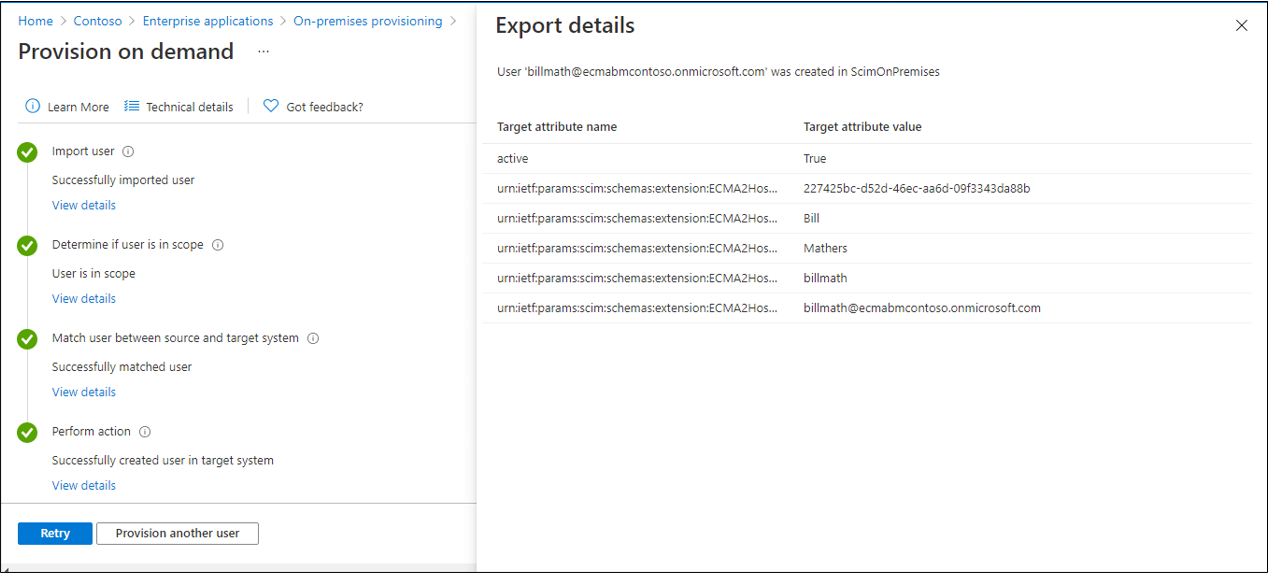

Maintenant que vos attributs sont mappés et que les utilisateurs sont affectés, vous pouvez tester le provisionnement à la demande avec l’un de vos utilisateurs.

Dans le portail Azure, sélectionnez Applications d’entreprise.

Sélectionnez l’application Application ECMA locale.

Sur la gauche, sélectionnez Provisionnement.

Sélectionnez Approvisionner à la demande.

Recherchez l’un de vos utilisateurs de test, puis sélectionnez Provisionner.

Après plusieurs secondes, le message l’utilisateur a été créé avec succès dans le système cible s'affiche, accompagné d'une liste des attributs de l'utilisateur.

Démarrer le provisionnement des utilisateurs

Une fois l’approvisionnement à la demande réussi, revenez à la page de configuration de l’approvisionnement. Vérifiez que l’étendue est définie sur les seuls utilisateurs et groupes affectés, activez le provisionnement, puis sélectionnez Enregistrer.

Attendez jusqu’à 40 minutes que le service d’approvisionnement démarre. Une fois le travail de provisionnement terminé, comme décrit dans la section suivante, si vous avez fini le test, vous pouvez remplacer l’état du provisionnement par Désactivé et sélectionner Enregistrer. Cette action empêche que le service de provisionnement s’exécute à l’avenir.

Résolution des erreurs de provisionnement

Si une erreur s’affiche, sélectionnez Afficher les journaux de provisionnement. Recherchez dans le journal une ligne dans laquelle l’état est Échec, puis sélectionnez cette ligne.

Pour plus d’informations, accédez à l’onglet Résolution des problèmes et recommandations.