Classeur : Analyse d’impact des stratégies d’accès basées sur les risques

Nous recommandons à tous les utilisateurs d’activer les stratégies d’accès conditionnel basées sur les risques. Nous comprenons que ce déploiement nécessite du temps, une gestion des modifications et parfois un examen minutieux de la part du leadership afin de comprendre tout impact indésirable. Nous offrons aux administrateurs la capacité de fournir en toute confiance des réponses à ces scénarios afin d’adopter des stratégies basées sur les risques nécessaires pour protéger rapidement leur environnement.

Au lieu de créer des stratégies d’accès conditionnel basées sur les risques en mode rapport uniquement et d’attendre quelques semaines/mois pour obtenir des résultats, vous pouvez utiliser le classeur Analyse de l’impact des stratégies d’accès basées sur les risques, qui vous permet de voir immédiatement l’impact sur la base des journaux de connexion.

Description

Le classeur vous aide à comprendre votre environnement avant d’activer des stratégies susceptibles d’empêcher vos utilisateurs de se connecter, d’exiger une authentification multifacteur ou d’effectuer une modification sécurisée du mot de passe. Il vous fournit une décomposition basée sur une plage de dates de votre choix de connexions, notamment :

- Résumé de l’impact des stratégies d’accès basées sur les risques recommandées, notamment une vue d’ensemble de :

- Scénarios de risque utilisateur

- Scénarios de risque de connexion et de réseau de confiance

- Détails de l’impact, y compris les détails des utilisateurs uniques :

- Scénarios de risque utilisateur comme :

- Utilisateurs à haut risque non bloqués par une stratégie d’accès basée sur les risques.

- Utilisateurs à haut risque non invités à modifier leur mot de passe par une stratégie d’accès basée sur les risques.

- Les utilisateurs qui ont modifié leur mot de passe en raison d’une stratégie d’accès basée sur les risques.

- Les utilisateurs à risque qui ne parviennent pas à se connecter en raison d’une stratégie d’accès basée sur les risques.

- Les utilisateurs qui ont corrigé un risque par une réinitialisation de mot de passe locale.

- Les utilisateurs qui ont corrigé un risque en réactivant une réinitialisation de mot de passe basée sur le cloud.

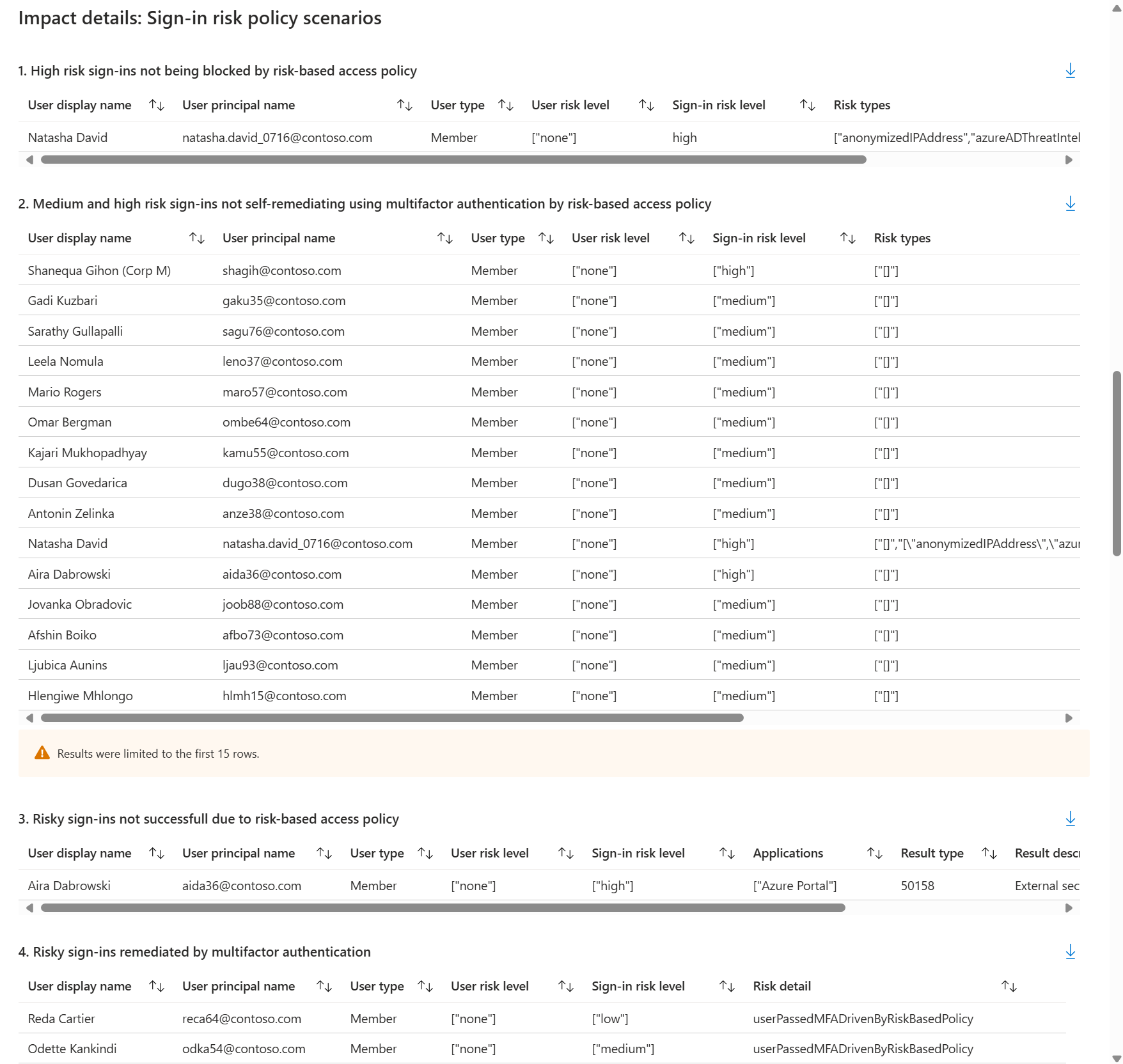

- Scénarios de stratégie en matière de risque à la connexion comme :

- Connexions à haut risque non bloquées par une stratégie d’accès basée sur les risques.

- Les connexions à haut risque ne se corrigent pas automatiquement à l’aide de l’authentification multifacteur par une stratégie d’accès basée sur les risques.

- Les connexions risquées qui n’ont pas réussi en raison d’une stratégie d’accès basée sur les risques.

- Les connexions risquées corrigées par une authentification multifacteur.

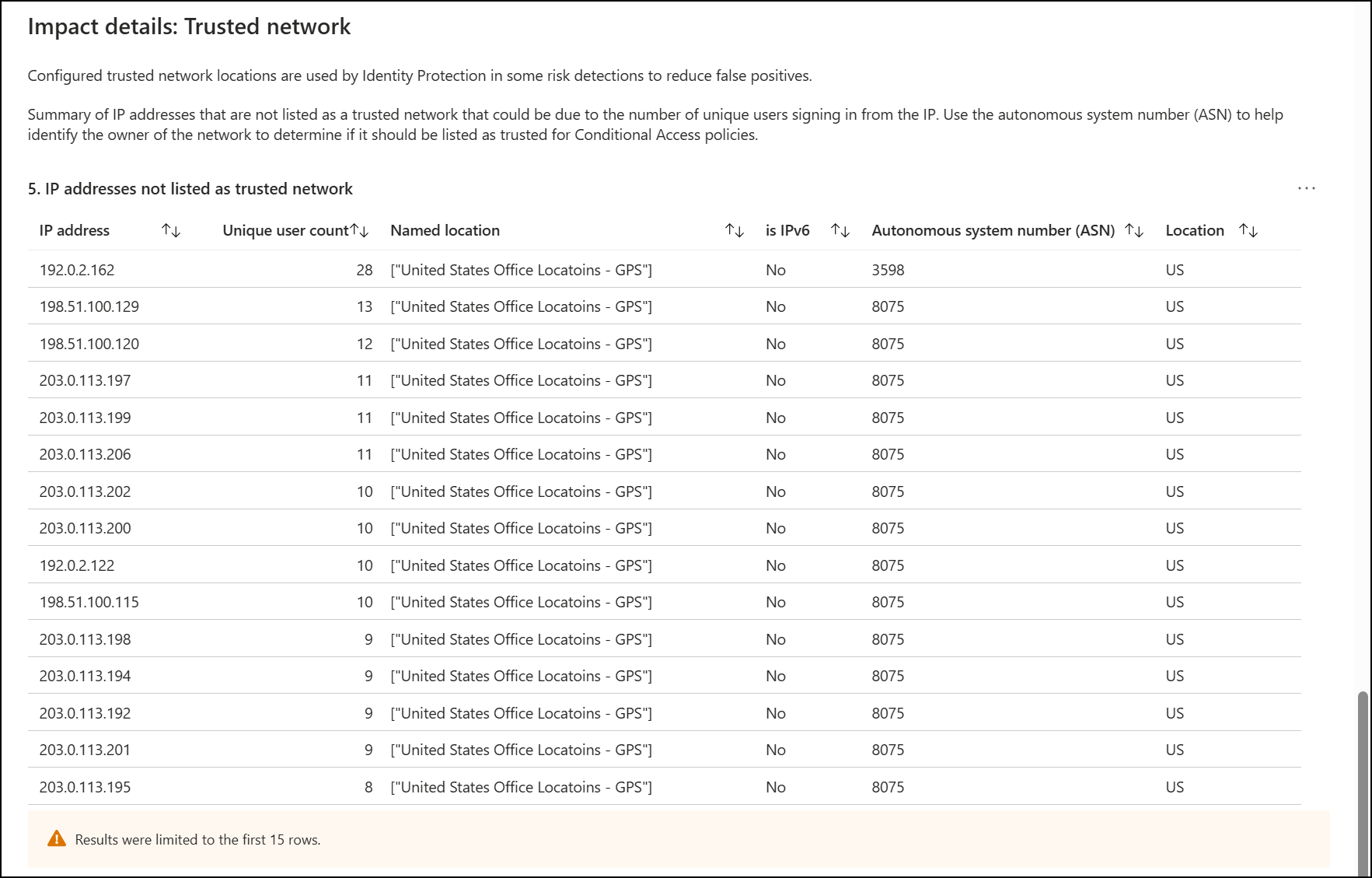

- Détails du réseau, y compris les principales adresses IP non répertoriées en tant que réseau approuvé.

- Scénarios de risque utilisateur comme :

Les administrateurs peuvent utiliser ces informations pour voir quels utilisateurs peuvent être affectés sur une période donnée si des stratégies d’accès conditionnel basées sur les risques ont été activées.

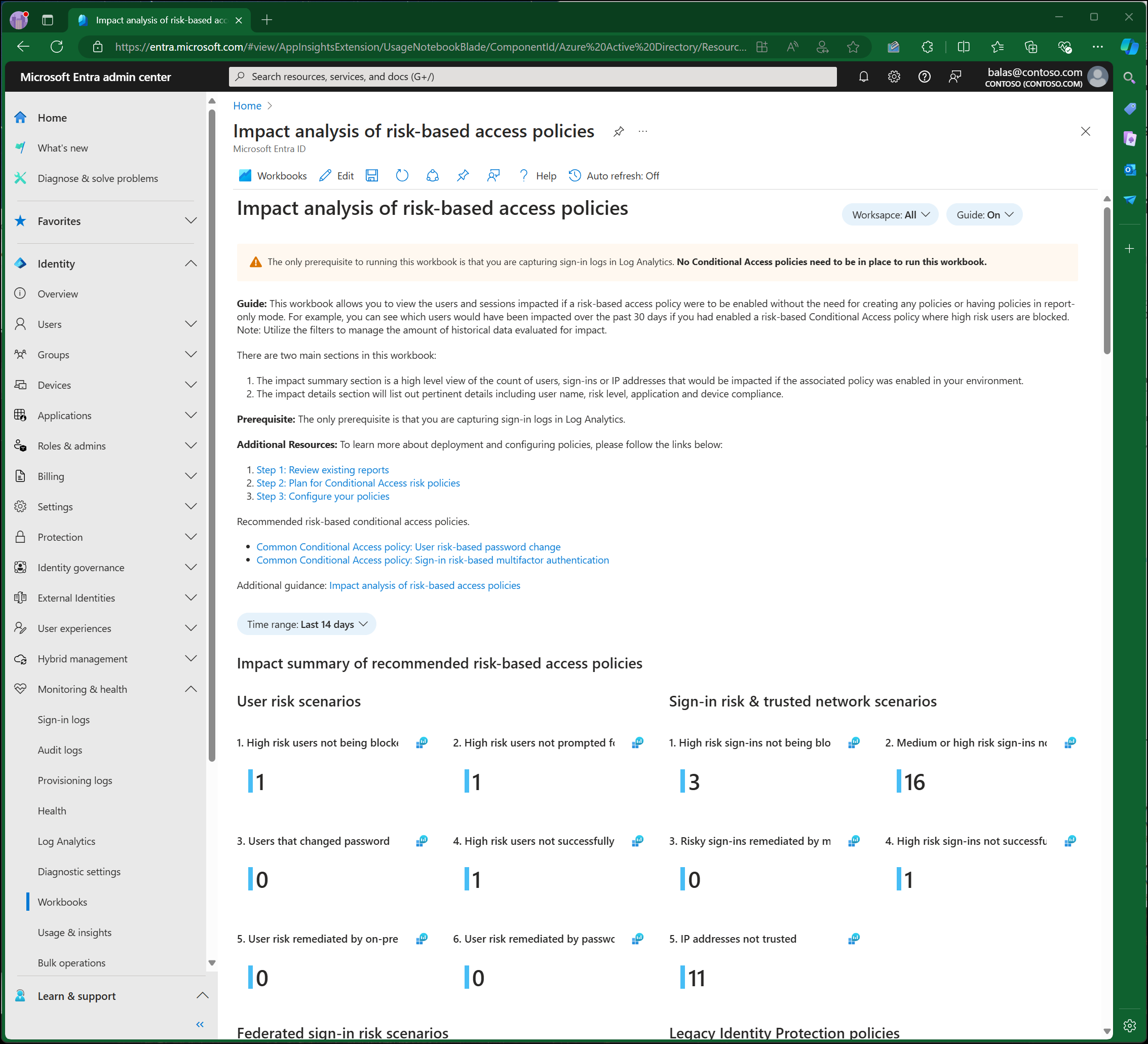

Comment accéder au classeur

Ce classeur ne nécessite pas de créer de stratégies d’accès conditionnel, même en mode rapport seul. La seule condition préalable est que vos journaux de connexion soient envoyés à un espace de travail Log Analytics. Pour plus d’informations sur l’activation de cette configuration requise, consultez l’article Comment utiliser les classeurs Microsoft Entra. Vous pouvez accéder au classeur directement dans le panneau Identity Protection ou accéder aux classeurs pour obtenir une version modifiable :

Dans le volet Azure AD Identity Protection :

- Connectez-vous au centre d’administration Microsoft Entra en tant que Lecteur de rapports.

- Parcourir le rapport>d'analyse d'impact sur la >protection de l'identité.

Dans les classeurs :

- Connectez-vous au centre d’administration Microsoft Entra en tant que Lecteur de rapports.

- Accédez à Identité>Surveillance et intégrité>Classeurs.

- Sélectionnez le classeur d’analyse d’impact des stratégies d’accès basées sur les risques sous Identity Protection.

Naviguer dans le classeur

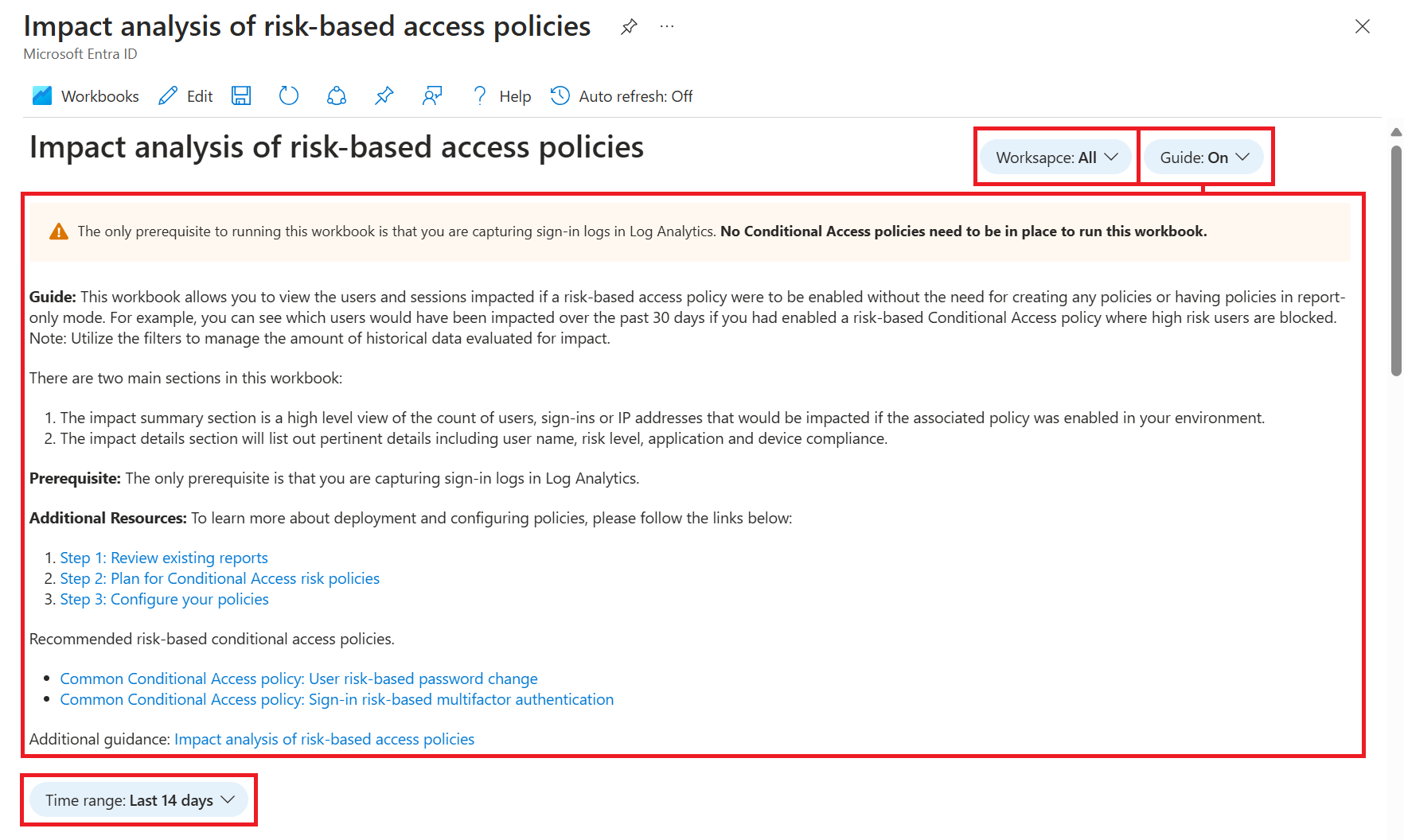

Une fois que vous êtes dans le classeur, vous verrez quelques paramètres dans le coin supérieur droit. Vous pouvez définir à partir de quel espace de travail le classeur est rempli, et activer ou désactiver le repère.

Comme pour tout classeur, vous pouvez afficher ou modifier les requêtes KQL (Kusto Query Language) qui alimentent les visuels. Si vous apportez des modifications, vous pouvez toujours revenir au modèle d’origine.

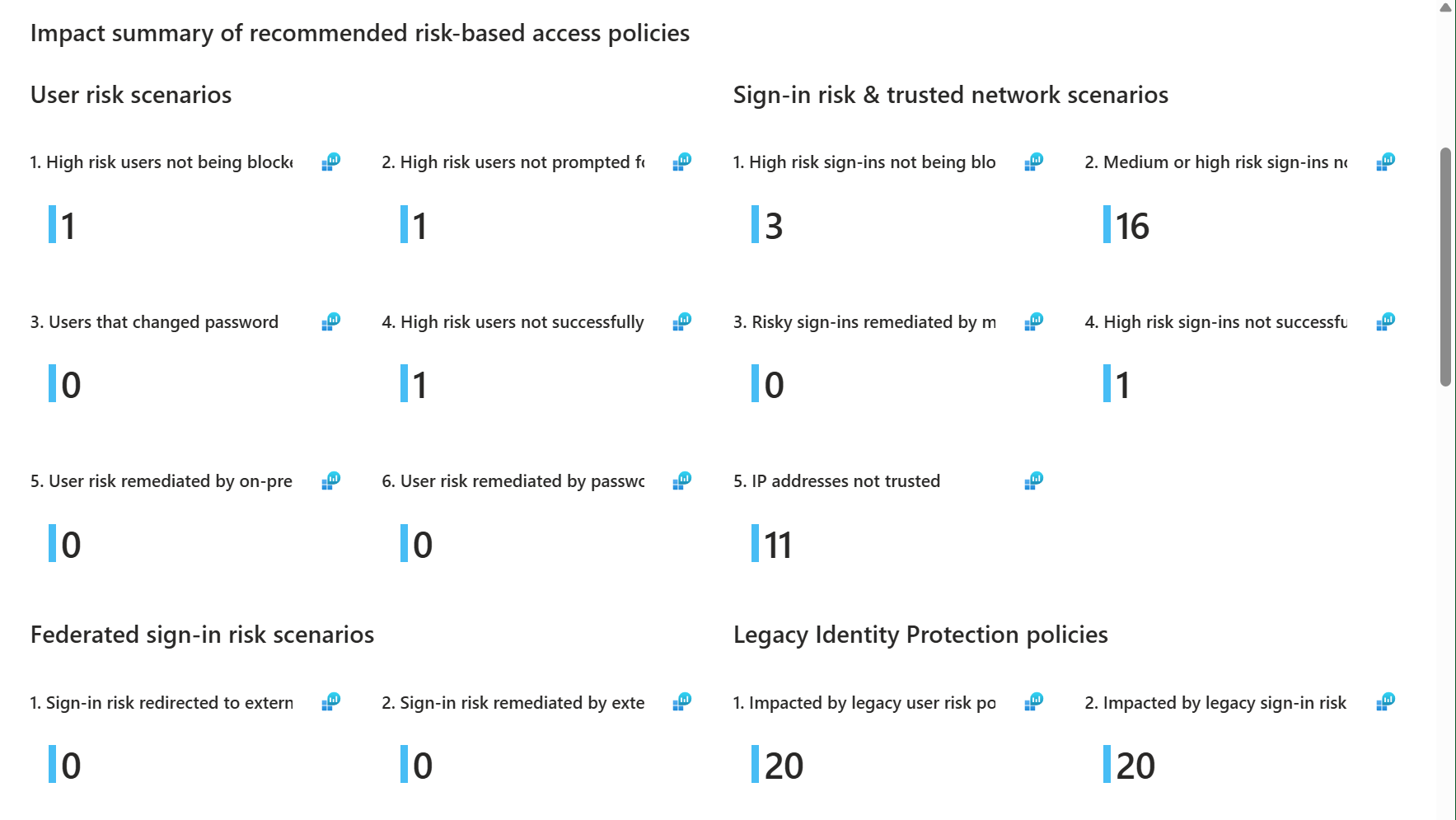

Résumé

La première section est un résumé qui affiche le nombre agrégé d’utilisateurs ou de sessions affectés pendant l’intervalle de temps sélectionné. Si vous faites défiler vers le bas, les détails associés sont disponibles.

Les scénarios les plus importants abordés dans le résumé sont les scénarios 1 et 2 pour les scénarios de risque utilisateur et de connexion. Ils montrent les utilisateurs ou les connexions à haut risque qui n’ont pas été bloqués ou invités à modifier leur mot de passe, ou qui ont été corrigés par MFA ; ce qui signifie que des utilisateurs à haut risque peuvent toujours se trouver dans votre environnement.

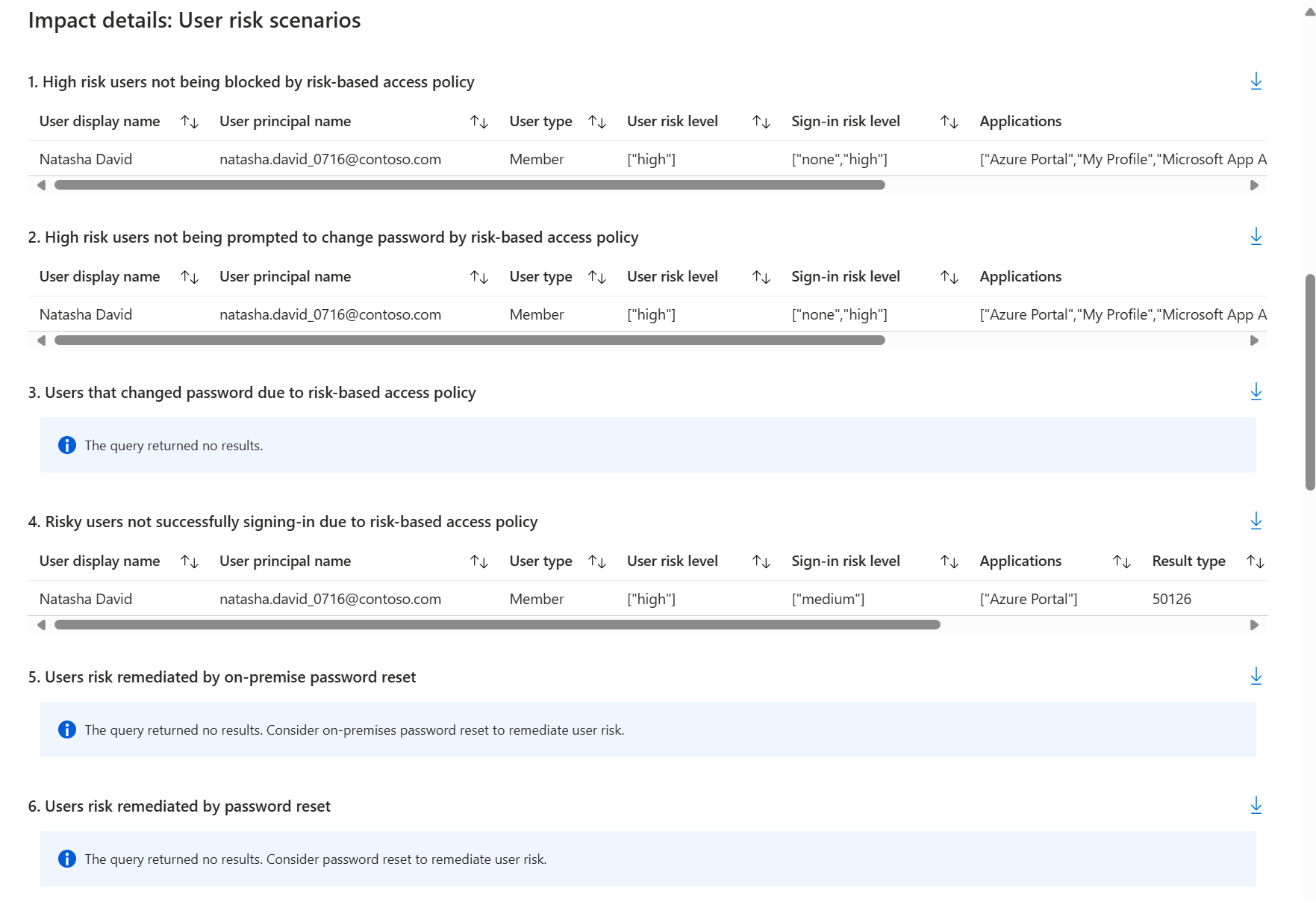

Vous pouvez ensuite faire défiler vers le bas et afficher les détails relatifs à ces utilisateurs. Chaque composant récapitulatif est suivi des détails correspondants.

Scénarios de risque utilisateur

Les scénarios de risque utilisateur 3 et 4 vous aideront si certaines stratégies d’accès basées sur les risques sont déjà activées ; ils montrent les utilisateurs qui ont modifié leur mot de passe ou les utilisateurs à haut risque qui ont été empêchés de se connecter en raison de vos stratégies d’accès basées sur les risques. Si des utilisateurs à haut risque apparaissent toujours dans les scénarios de risque utilisateur 1 et 2 (utilisateurs non bloqués ou non invités à changer de mot de passe) alors que vous pensiez qu’ils appartiendraient tous à ces compartiments, il se peut qu’il y ait des lacunes dans vos stratégies.

Scénarios de risque de connexion

Examinons maintenant les scénarios de risque de connexion 3 et 4. Si vous utilisez MFA, vous aurez probablement une activité ici même si aucune stratégie d’accès basée sur les risques n’est activée. Les risques de connexion sont automatiquement corrigés lorsque MFA est effectuée avec succès. Le scénario 4 examine les connexions à haut risque qui ont échoué à cause de stratégies d’accès basées sur les risques. Si des stratégies sont activées mais que vous constatez toujours la présence de connexions qui devraient être bloquées ou corrigées avec MFA, il se peut que vous ayez des lacunes dans vos stratégies. Dans ce cas, nous vous recommandons d’examiner vos stratégies et d’utiliser la section de détails de ce classeur pour vous aider à identifier les lacunes.

Les scénarios 5 et 6 pour les scénarios de risque utilisateur montrent qu’une correction a lieu. Cette section indique le nombre d’utilisateurs qui modifient leur mot de passe localement ou par le biais de la réinitialisation de mot de passe en libre-service (SSPR). Si ces chiffres n’ont pas de sens pour votre environnement, par exemple si vous pensiez que SSPR n’était pas activé, utilisez les détails afin de procéder à une investigation.

Le scénario de connexion 5, Adresses IP non approuvées, expose les adresses IP de toutes les connexions de l’intervalle de temps sélectionné et affiche les adresses IP qui ne sont pas considérées comme approuvées.

Scénarios de stratégie de connexion à risque fédérée

Pour les clients qui utilisent plusieurs fournisseurs d’identité, la section suivante sera utile pour vérifier si des sessions risquées sont redirigées vers ces fournisseurs externes pour l’authentification multifacteur ou pour d’autres formes de correction. Cette section peut vous donner des informations sur l’endroit où se produit la correction, et indiquer si elle se produit comme prévu. Pour que ces données soient renseignées, « federatedIdpMfaBehavior » doit être définie dans votre environnement fédéré pour appliquer l’authentification multifacteur à partir d’un fournisseur d’identité fédéré.

Stratégies Identity Protection héritées

La section suivante effectue le suivi du nombre de stratégies d’utilisateur et de connexion héritées qui se trouvent toujours dans votre environnement et doivent migrer d’ici octobre 2026. Il est important de connaître ce planning, et de commencer à migrer les stratégies vers le portail Accès conditionnel dès que possible. Vous aurez besoin de suffisamment de temps pour tester les nouvelles stratégies, nettoyer les stratégies inutiles ou dupliquées, et vérifier qu’il n’y a pas de lacune dans la couverture. Pour en savoir plus sur la migration des stratégies héritées, suivez ce lien : Migrer des stratégies à risque.

Détails sur les réseaux approuvés

Cette section fournit une liste détaillée des adresses IP qui ne sont pas considérées comme approuvées. D’où proviennent ces adresses IP, qui en est propriétaire ? Doivent-elles être considérées comme « approuvées » ? Cet exercice peut être un effort conjoint entre plusieurs équipes et vos administrateurs réseau. Toutefois, il est utile de le faire, car le fait d’avoir une liste d’adresses IP approuvées précise aide à réduire les détections des risques faux positifs. Si une adresse IP semble douteuse pour votre environnement, il est temps de procéder à une investigation.

Questions fréquentes :

Que se passe-t-il si je n’utilise pas Microsoft Entra pour l’authentification multifacteur ?

Si vous n’utilisez pas l’authentification multifacteur Microsoft Entra, vous pouvez toujours observer des risques de connexion corrigés dans votre environnement si vous utilisez un fournisseur MFA non-Microsoft. Des méthodes d’authentification externe permettent de corriger les risques lors de l’utilisation d’un fournisseur MFA non-Microsoft.

Que se passe-t-il si je suis dans un environnement hybride ?

Le risque utilisateur peut être corrigé automatiquement à l’aide d’une modification sécurisée du mot de passe si la réinitialisation de mot de passe en libre-service est activée avec la réécriture du mot de passe. Si seule la synchronisation de hachage de mot de passe est activée, envisagez d’autoriser la réinitialisation de mot de passe locale pour corriger les risques utilisateur.

Je viens de recevoir une alerte à haut risque, mais elle ne s’affiche pas dans ce rapport. Pourquoi ?

Si l’utilisateur présente un risque élevé mais ne s’est pas encore connecté, il ne figure pas dans ce rapport. Le rapport utilise uniquement les journaux de connexion pour renseigner ces données. Si vous avez des utilisateurs à haut risque qui ne se sont pas connectés, ils ne sont pas comptabilisés dans ce rapport.